- 主身份驗證已啟動到Cisco ISE。

- Cisco ASA向Duo Authentication Proxy傳送身份驗證請求。

- 主身份驗證使用Active Directory或RADIUS。

- Duo Authentication Proxy連線建立到Duo Security over TCP埠443。

- 通過Duo Security的服務進行輔助身份驗證。

- Duo身份驗證代理收到身份驗證響應。

- 已授予思科ISE訪問許可權。

使用者帳戶:

- Active Directory管理員:這用作目錄帳戶,以允許Duo Auth Proxy繫結到Active Directory伺服器以進行主身份驗證。

- Active Directory測試使用者

- Duo測試使用者進行輔助身份驗證

Active Directory配置

Windows伺服器預配置了Active Directory域服務。

附註:如果RADIUS Duo Auth Proxy Manager在同一台Active Directory主機上運行,則必須解除安裝/刪除網路策略伺服器(NPS)角色。如果兩種RADIUS服務都執行,則可能會發生衝突並影響效能。

要在遠端訪問VPN使用者上實現身份驗證和使用者身份的AD配置,需要幾個值。

在ASA和Duo Auth Proxy伺服器上完成配置之前,必須在Microsoft伺服器上建立或收集所有這些詳細資訊。

主要值包括:

- 域名。這是伺服器的域名。在本配置指南中,agarciam.cisco是域名。

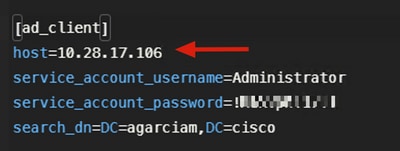

- 伺服器IP/完全限定域名(FQDN)地址。用於訪問Microsoft伺服器的IP地址或FQDN。如果使用FQDN,則必須在ASA和Duo Auth Proxy中配置DNS伺服器以解析FQDN。

在本配置指南中,此值為agarciam.cisco(解析為10.28.17.107)。

- 伺服器埠。LDAP服務使用的埠。預設情況下,LDAP和STARTTLS將TCP埠389用於LDAP,而LDAP over SSL(LDAPS)使用TCP埠636。

- 根CA。如果使用LDAPS或STARTTLS,則需要使用根CA來對LDAPS使用的SSL證書進行簽名。

- 目錄使用者名稱和密碼。這是Duo Auth Proxy伺服器用於繫結到LDAP伺服器並對使用者進行驗證和搜尋使用者與群組的帳戶。

- 基本和群組可分辨名稱(DN)。 基礎DN是Duo Auth Proxy的出發點,並通知Active Directory開始搜尋和驗證使用者。

在本配置指南中,根域agarciam.cisco用作基礎DN,組DN為Duo-USERS。

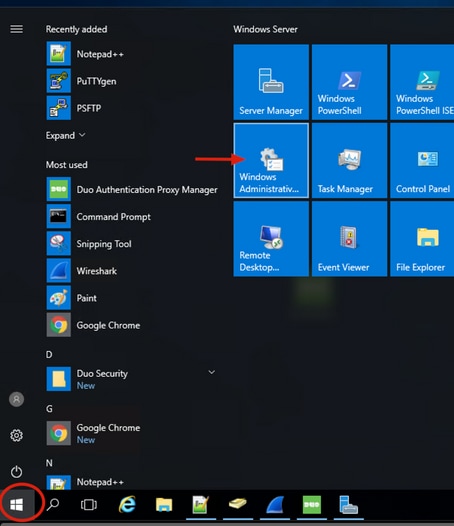

1.要新增新的Duo使用者,請在Windows Server上導航到左下角的Windows圖示,然後按一下Windows管理工具,如下圖所示。

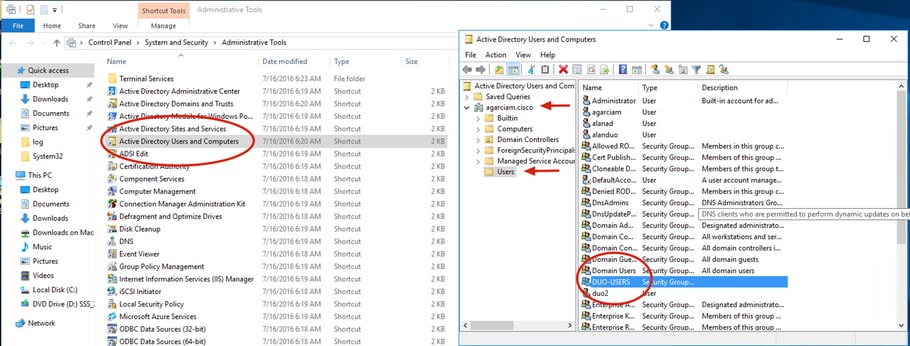

2.在「Windows管理工具」視窗中,導航到Active Directory使用者和電腦。

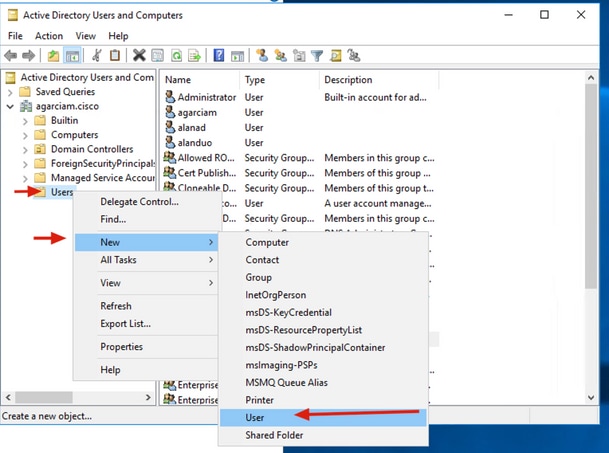

在Active Directory使用者和電腦面板上,展開域選項並導航到Users資料夾。

在此配置示例中,Duo-USERS用作輔助身份驗證的目標組。

3.按一下右鍵Users資料夾,然後選擇New > User,如下圖所示。

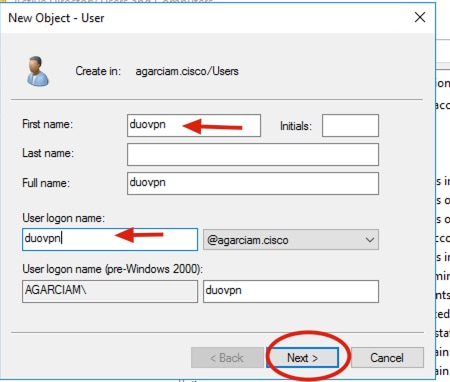

4.在「新建對象 — 使用者」視窗中,指定此新使用者的身份屬性,然後按一下下一步,如下圖所示。

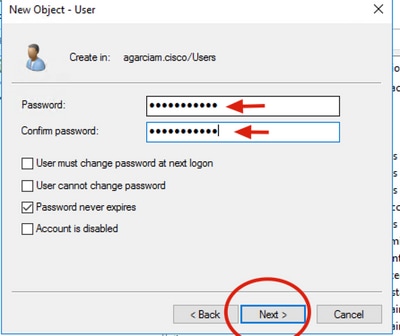

5.確認密碼,並在驗證使用者資訊後按一下Next,然後按一下Finish。

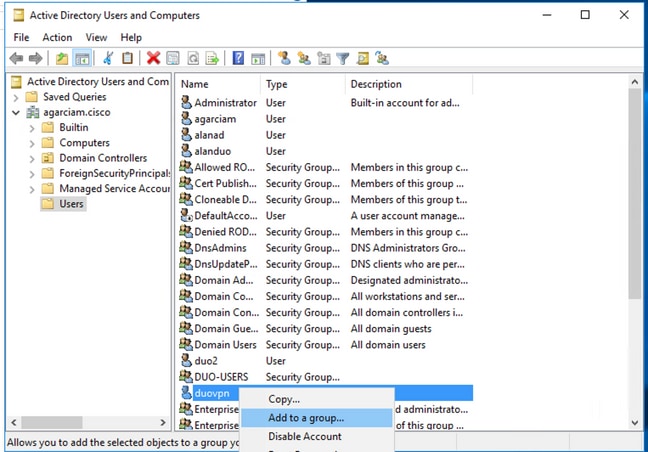

6.將新使用者分配給特定組,按一下右鍵該使用者並選擇「新增到組」,如下圖所示。

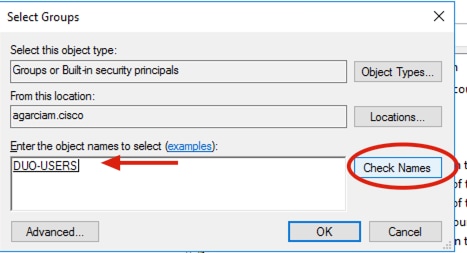

7.在「選擇組」面板上,鍵入所需組的名稱,然後按一下檢查名稱。

然後,選擇符合條件的名稱,然後按一下Ok。

8.此使用者用作本文檔的示例。

Duo配置

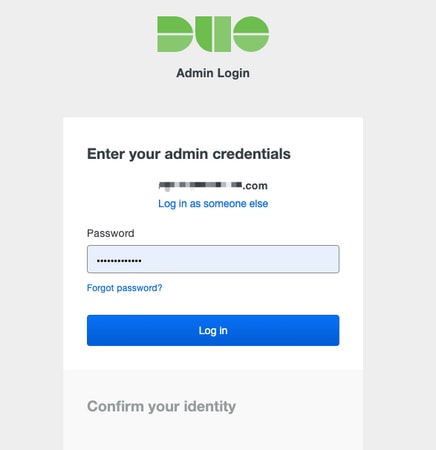

1.登入Duo Admin門戶。

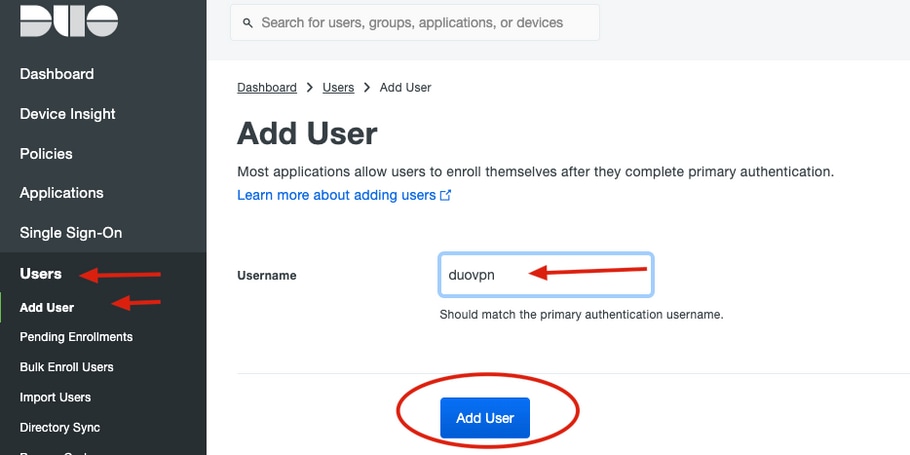

2.在左側面板上,導航到Users,按一下Add User,然後鍵入與活動域使用者名稱匹配的使用者名稱,然後按一下Add User。

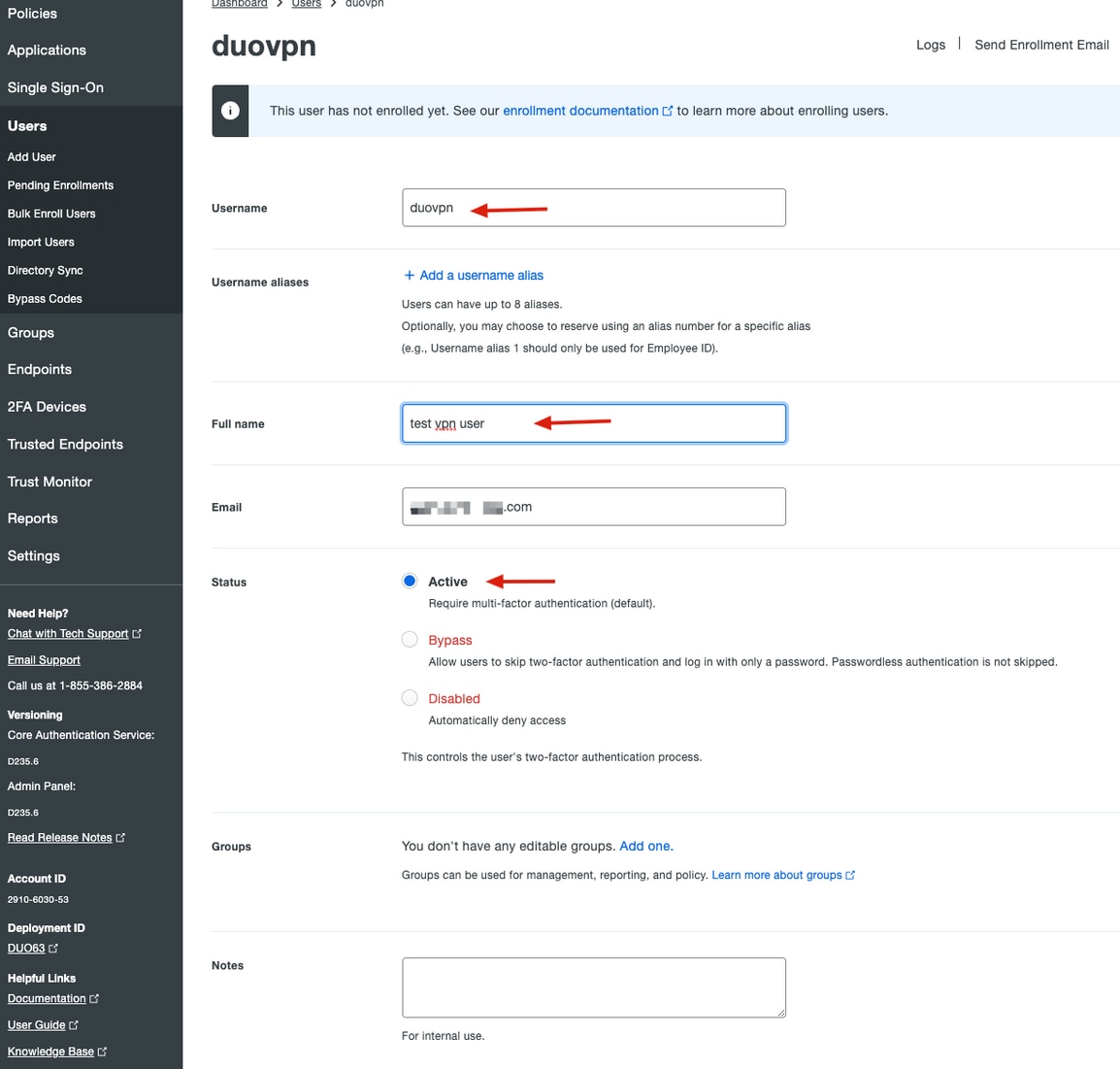

3.在新使用者面板上,填寫所有必要資訊。

4.在使用者裝置下,指定輔助身份驗證方法。

附註:本文使用Duo推送流動裝置的方法,因此需要新增電話裝置。

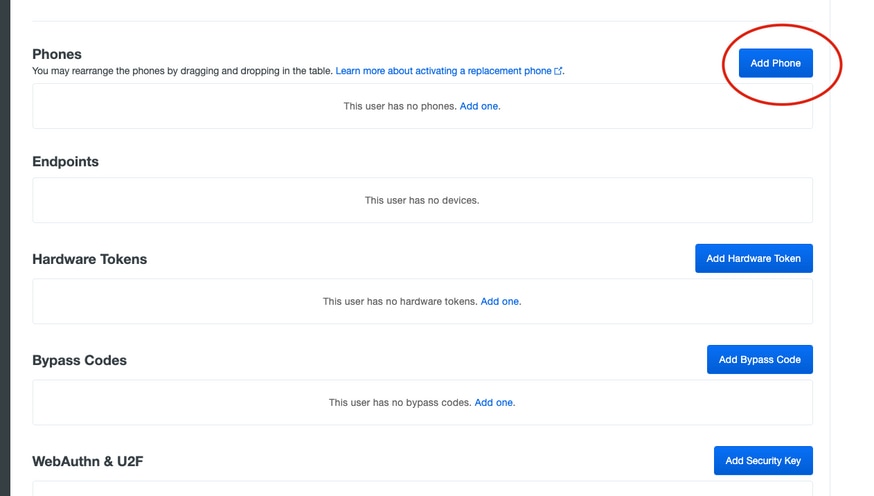

按一下「Add Phone」。

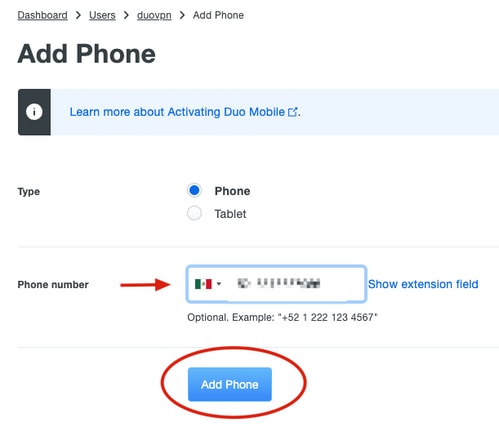

5.鍵入使用者電話號碼,然後按一下Add Phone。

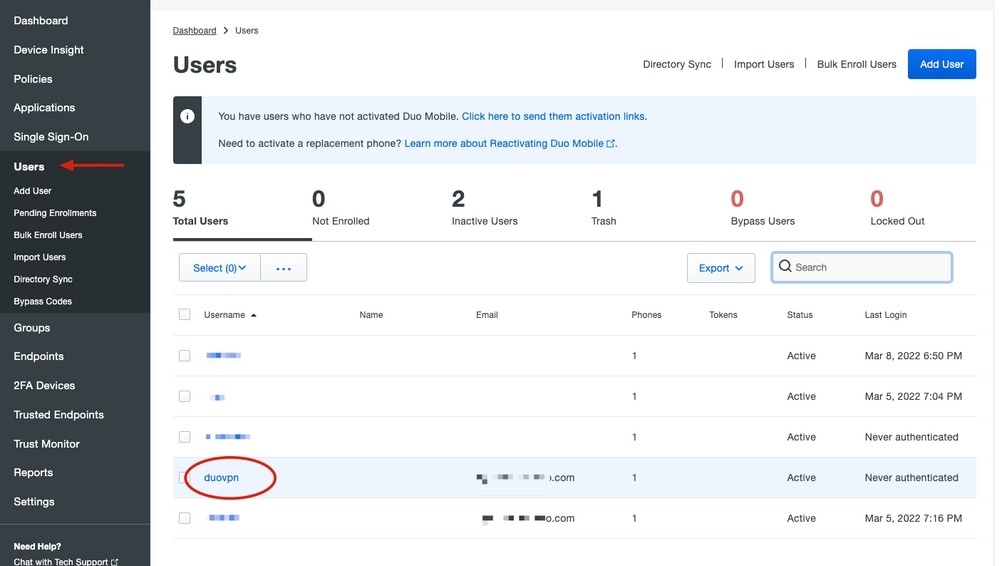

6.在左側的Duo Admin面板上,導航到Users,然後按一下新使用者。

附註:如果您目前沒有電話訪問許可權,可以選擇電子郵件選項。

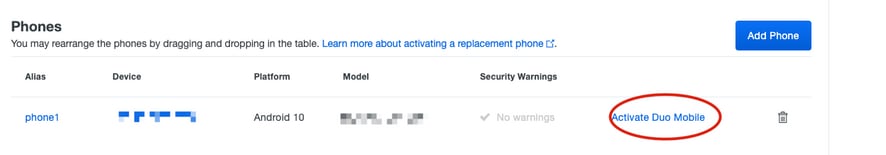

7.導航到Phones部分,然後按一下Activate Duo Mobile。

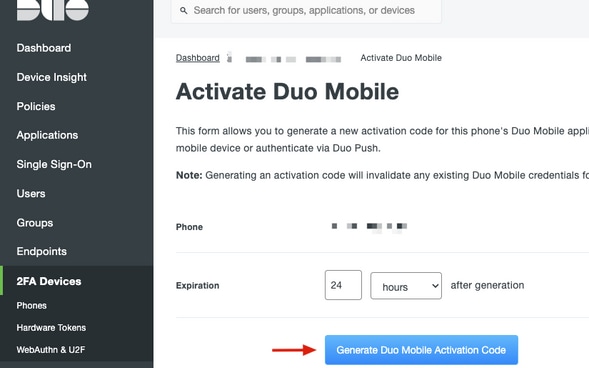

8.按一下Generate Duo Mobile Activation Code。

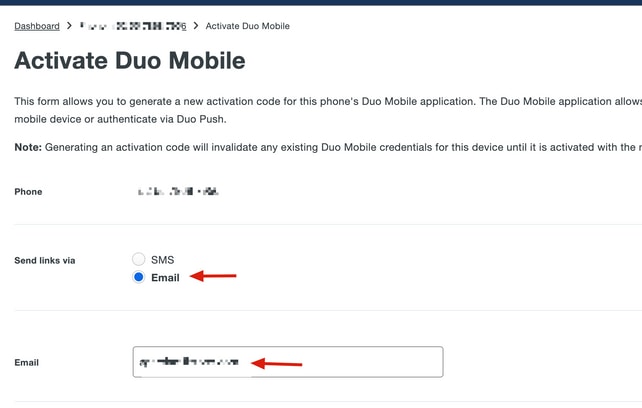

9.選擇Email以通過電子郵件接收說明,鍵入您的電子郵件地址,然後按一下Send Instructions by email。

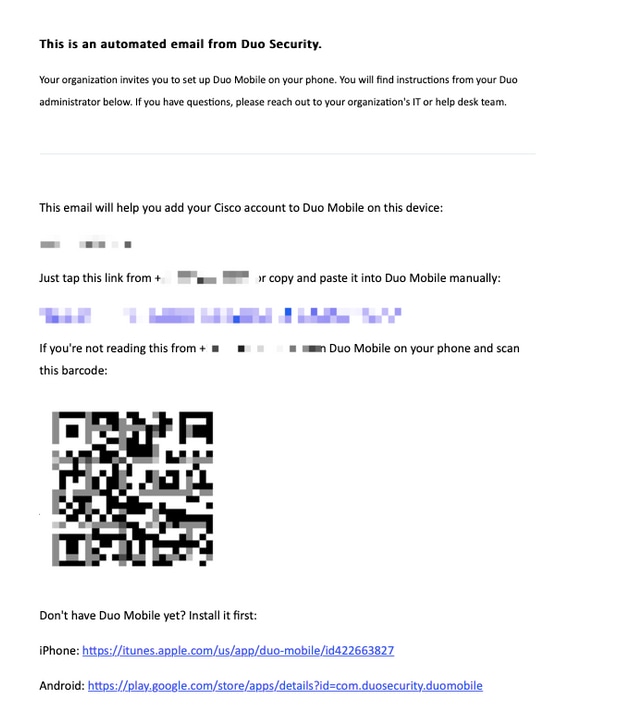

10.您會收到一封包含說明的電子郵件,如下圖所示。

11.從您的流動裝置開啟Duo Mobile App,按一下Add,然後選擇Use QR code,並從說明電子郵件中掃描代碼。

12.新使用者將新增到您的Duo Mobile App中。

Duo Auth Proxy設定

1.從Cisco Duo Authentication下載並安裝Duo Auth Proxy Manager。

附註:在本文檔中,Duo Auth Proxy Manager安裝在承載Active Directory服務的同一Windows伺服器上。

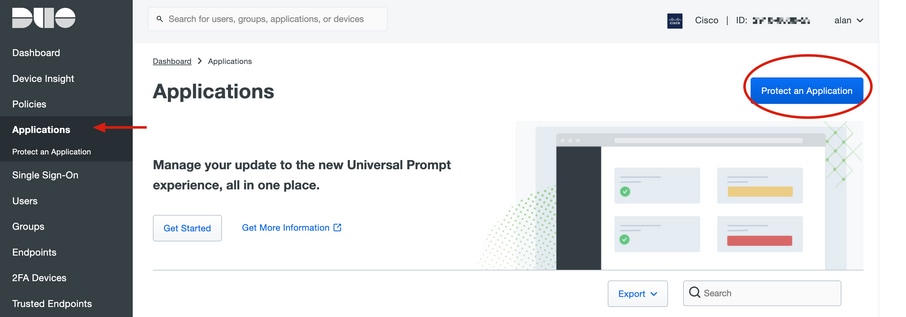

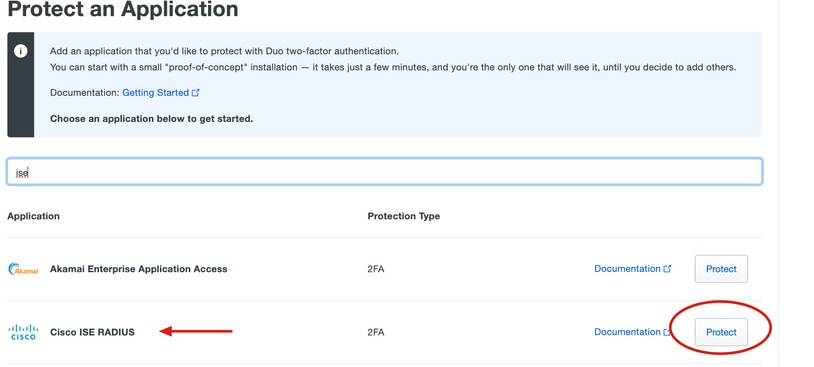

2.在Duo Admin Panel上,導航至Applications(應用),然後按一下Protect an Application(保護應用)。

3.在搜尋欄上查詢Cisco ISE Radius。

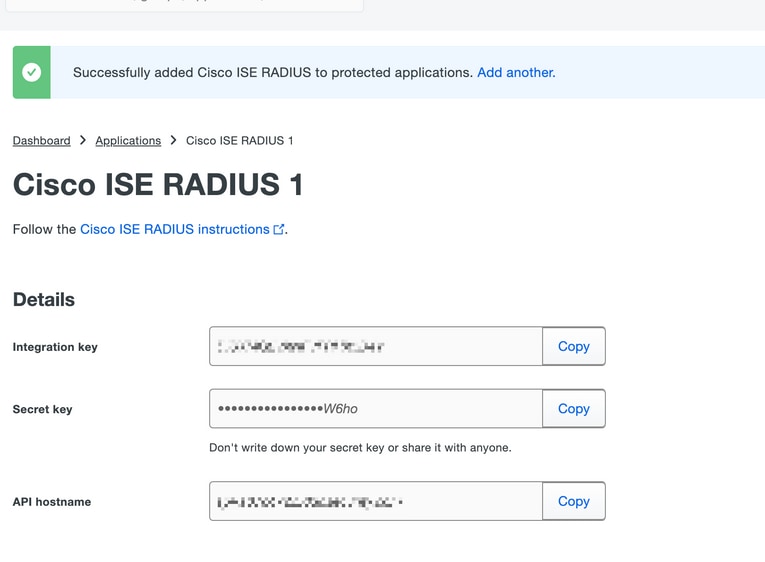

4.複製整合金鑰、金鑰和API主機名。您需要此資訊才能進行Duo Authentication Proxy配置。

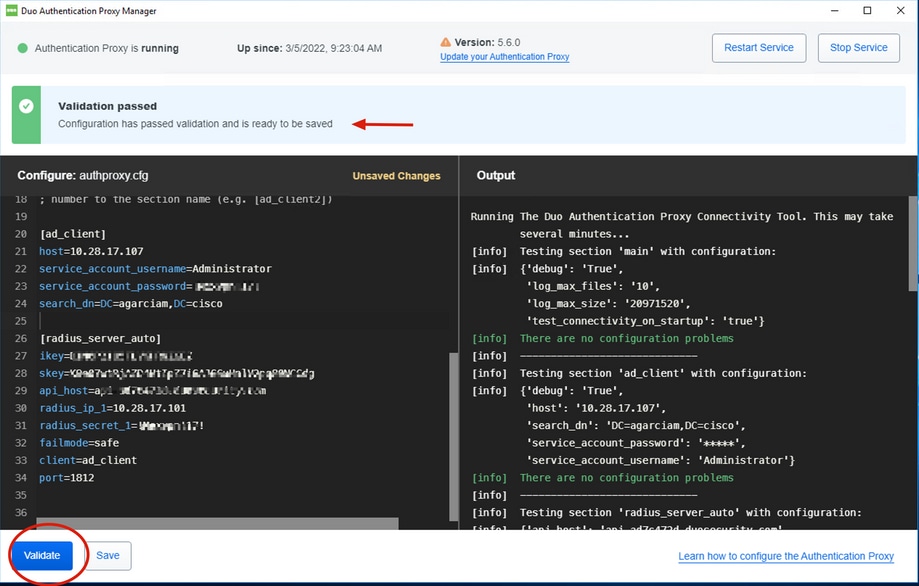

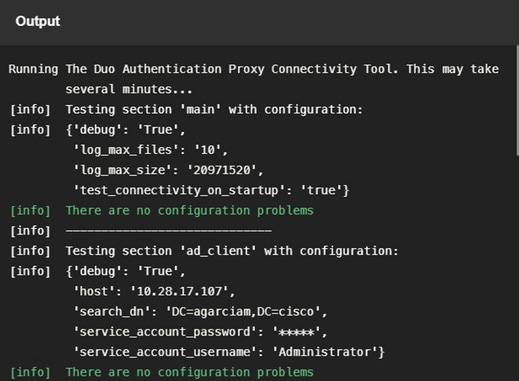

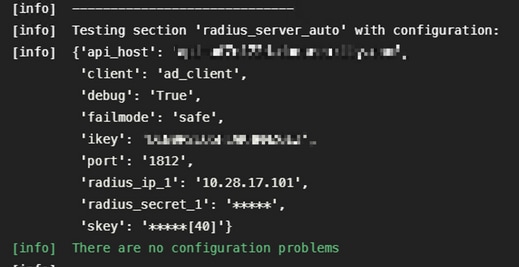

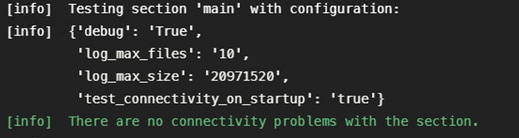

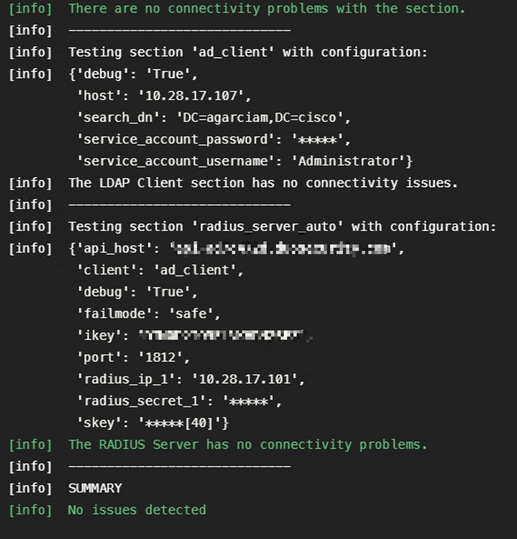

5.運行Duo Authentication Proxy Manager應用程式並完成Active Directory客戶端和ISE Radius伺服器的配置,然後按一下Validate。

注意:如果驗證不成功,請參考debug頁籤瞭解詳細資訊並相應更正。

Cisco ISE配置

1.登入ISE管理員門戶。

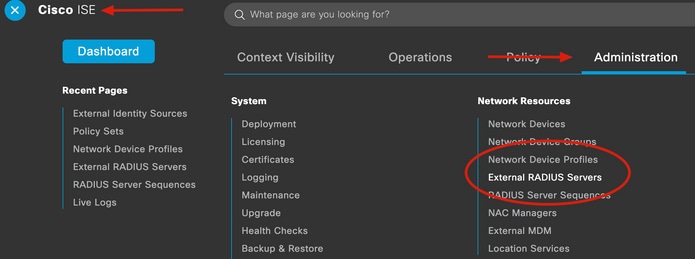

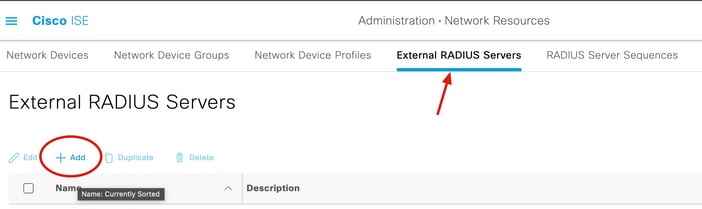

2.展開Cisco ISE頁籤並導航至管理,然後點選網路資源,再點選外部RADIUS伺服器。

3.在外部Radius伺服器索引標籤上,按一下Add。

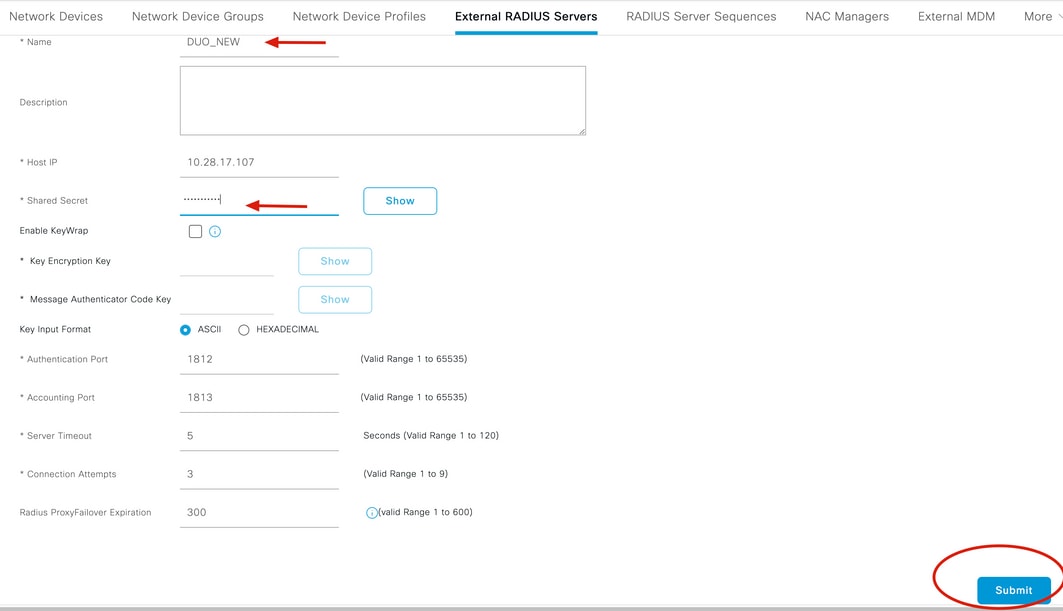

4.使用Duo Authentication Proxy Manager中使用的RADIUS配置填空並點選Submit。

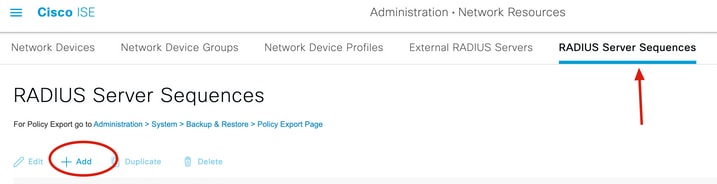

5.導覽至RADIUS Server Sequences頁籤,然後按一下Add。

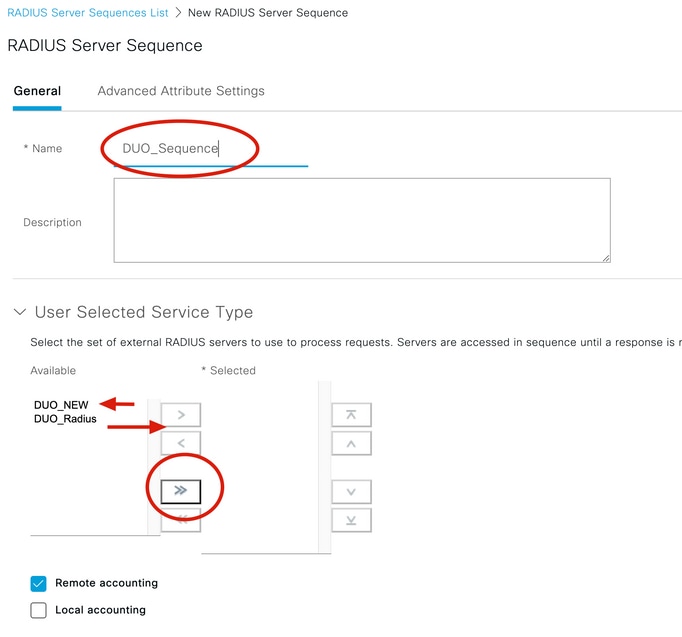

6.指定序列名稱並分配新的RADIUS外部伺服器,按一下提交。

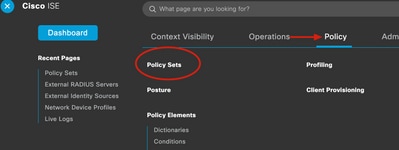

7.從「控制面板」選單導航至策略,然後按一下策略集。

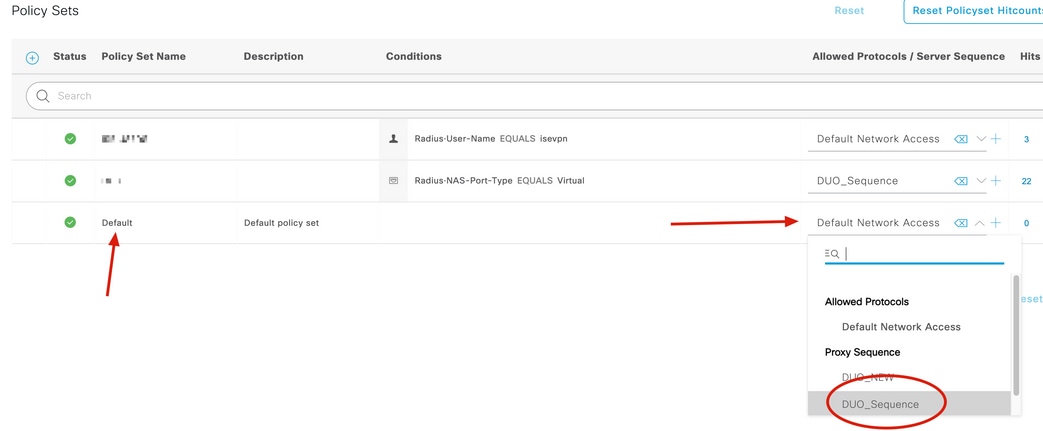

8.將RADIUS序列分配給預設策略。

附註:在本文檔中,對所有連線應用Duo序列,因此使用預設策略。策略分配可能因要求而異。

Cisco ASA RADIUS/ISE配置

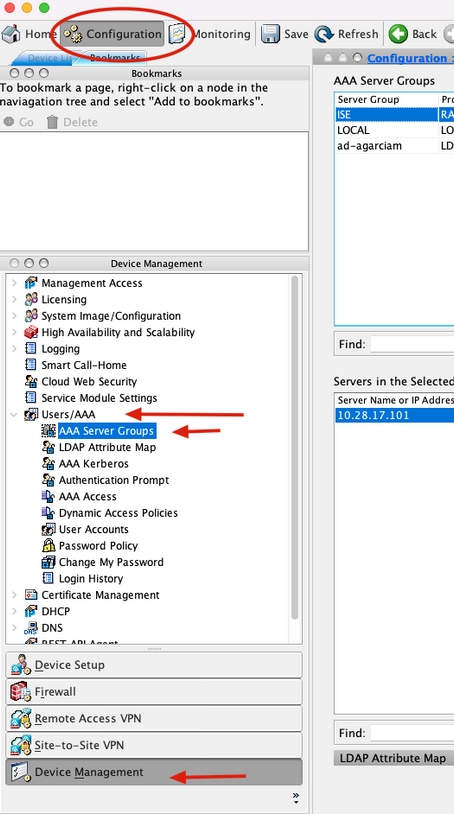

1.要在AAA伺服器組下配置ISE RADIUS伺服器,請導航到Configuration,然後按一下Device Management,展開Users/AAA部分,然後選擇AAA伺服器組。

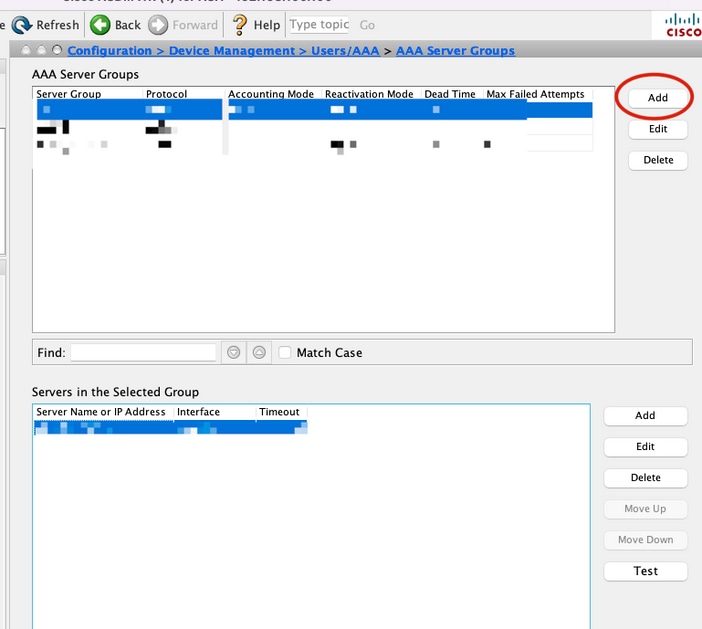

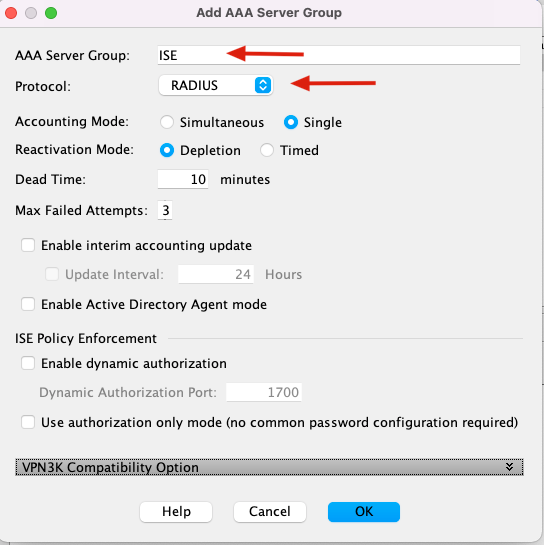

2.在AAA Server Groups面板上,按一下Add。

3.選擇伺服器組的名稱並指定RADIUS作為要使用的協定,然後按一下確定。

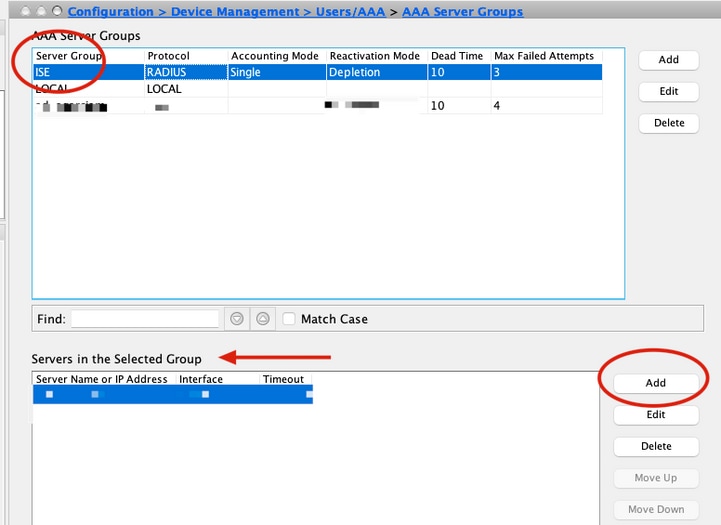

5.選擇新的伺服器組,然後在「選定組」面板中的「伺服器」下按一下Add,如圖所示。

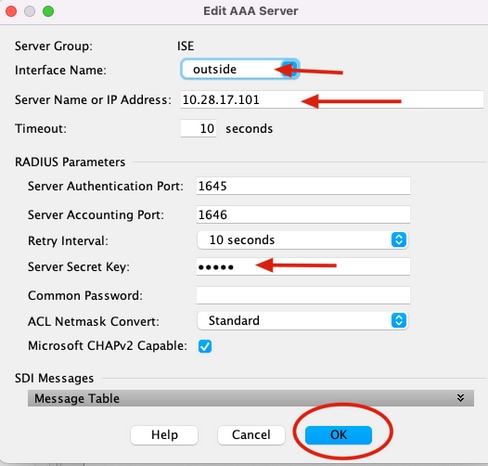

6.在「編輯AAA伺服器」窗口上,選擇介面名稱,指定ISE伺服器的IP地址,並鍵入RADIUS金鑰,然後按一下Ok。

附註:所有這些資訊必須與Duo Authentication Proxy Manager上指定的資訊相匹配。

CLI組態

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

Cisco ASA遠端訪問VPN配置

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

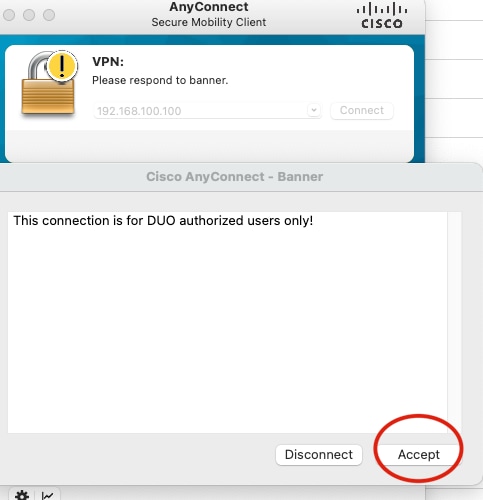

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

測試

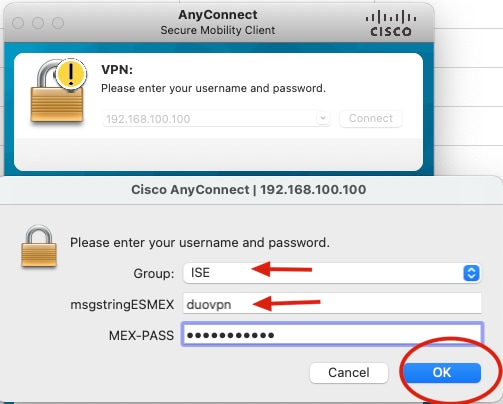

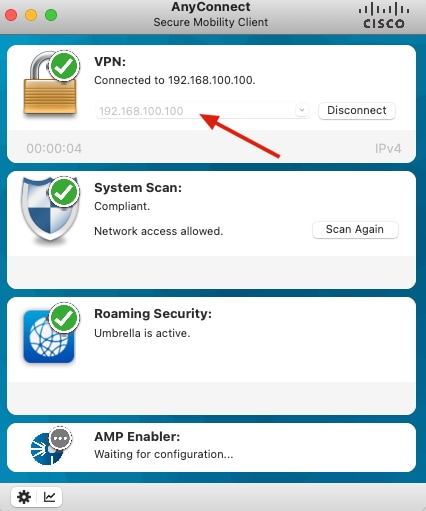

1.在您的PC裝置上開啟Anyconnect應用。指定VPN ASA頭端的主機名,並使用為Duo輔助身份驗證建立的使用者登入,然後按一下OK。

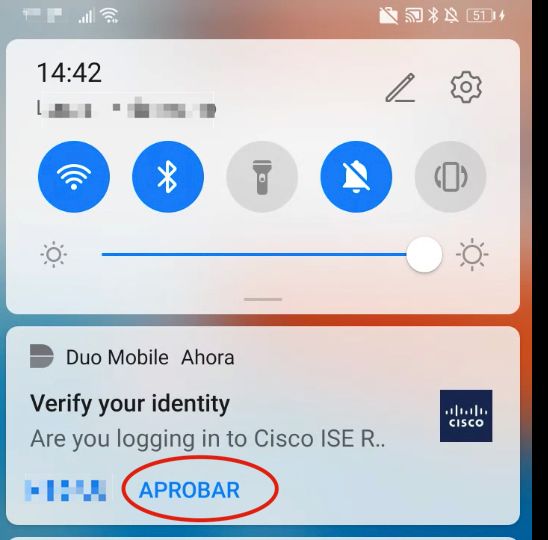

2.您收到指定使用者Duo Mobile裝置上的Duo推送通知。

3.開啟Duo Mobile App通知,然後按一下Approve。

4.接受標語,然後建立連線。

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

Duo Authentication Proxy附帶一個調試工具,用於顯示錯誤和故障原因。

工作調試

附註:下一個資訊儲存在C:\Program Files\Duo Security Authentication Proxy\log\connectivity_tool.log。

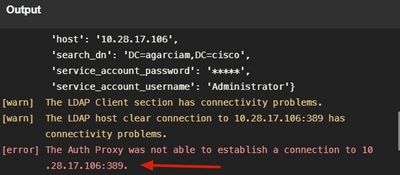

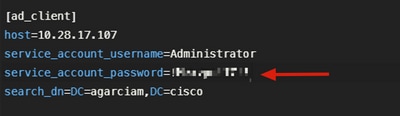

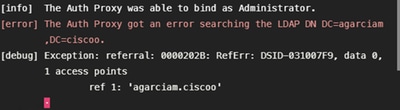

1.連線問題、錯誤的IP、Active Directory配置上無法解析的FQDN/主機名。

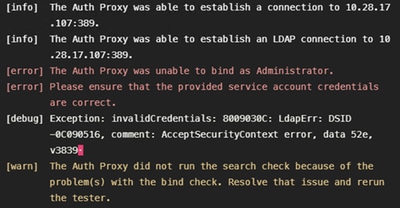

2. Active Directory上管理員使用者的密碼錯誤。

偵錯

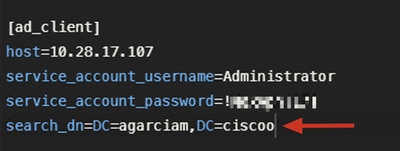

3.錯誤的基礎域

偵錯

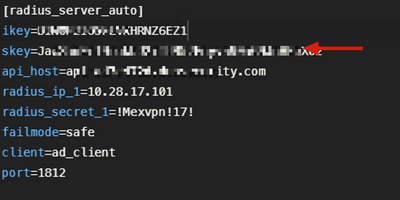

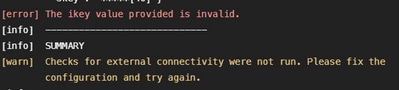

4.錯誤的金鑰RADIUS值

偵錯

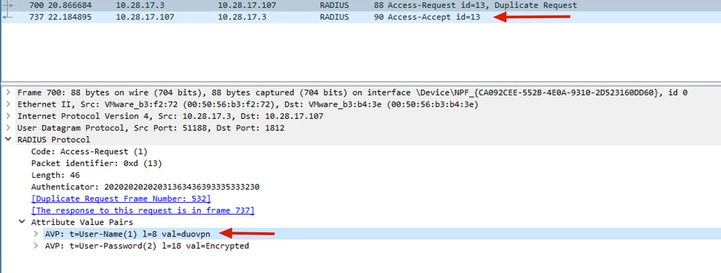

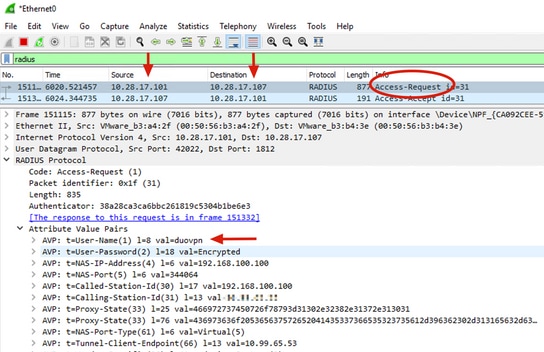

5.驗證ISE伺服器傳送訪問請求資料包。

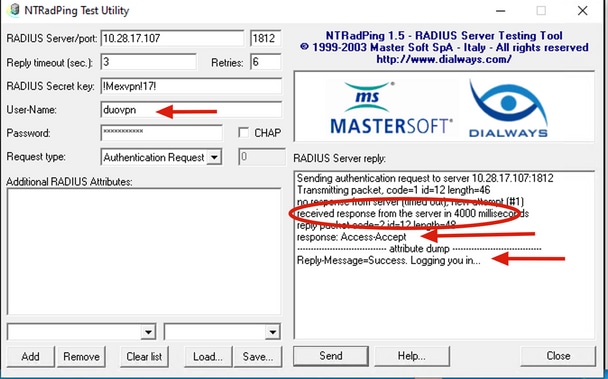

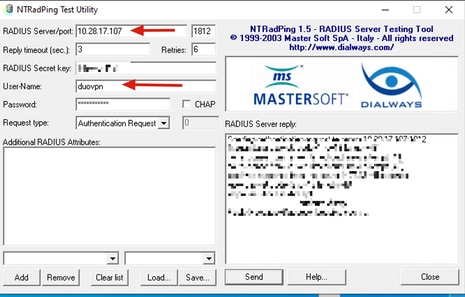

6.為了確認Duo Authentication Proxy伺服器的工作情況,Duo提供了NTRadPing工具來模擬訪問請求資料包和對Duo的響應。

6.1在不同的PC上安裝NTRadPing並生成流量。

附註:本示例使用10.28.17.3 Windows電腦。

6.2使用ISE Radius配置中使用的屬性進行配置。

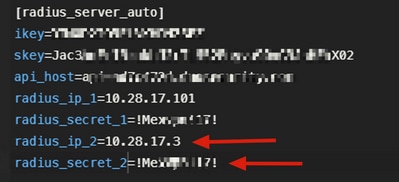

6.3按如下所示配置Duo Authentication Proxy Manager。

6.4.導航到NTRadPing工具,然後按一下Send。您會在指定的流動裝置上收到Duo推送通知。