簡介

本檔案介紹如何在思科FMC管理的Cisco FTD上使用本機驗證來設定思科安全使用者端(包括Anyconnect)。

必要條件

需求

思科建議您瞭解以下主題:

- 通過Firepower管理中心(FMC)進行SSL安全客戶端配置

- 通過FMC配置Firepower對象

- Firepower上的SSL證書

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Cisco Firepower威脅防禦(FTD)版本7.0.0(內部版本94)

- Cisco FMC 7.0.0版(內部版本94)

- 思科安全行動化使用者端4.10.01075

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

在此範例中,安全通訊端層(SSL)用於在FTD和Windows 10使用者端之間建立虛擬私人網路(VPN)。

自7.0.0版起,由FMC管理的FTD支援思科安全使用者端的本機驗證。可以將其定義為主要身份驗證方法,或者在主要方法失敗時將其定義為回退。在本示例中,本地身份驗證配置為主身份驗證。

在此軟體版本之前,FTD上的思科安全客戶端本地身份驗證僅在Cisco Firepower裝置管理器(FDM)上可用。

設定

組態

步驟1.驗證許可

在配置Cisco Secure Client之前,必須註冊FMC並符合智慧許可門戶的要求。如果FTD沒有有效的Plus、Apex或僅VPN許可證,則無法部署Cisco Secure Client。

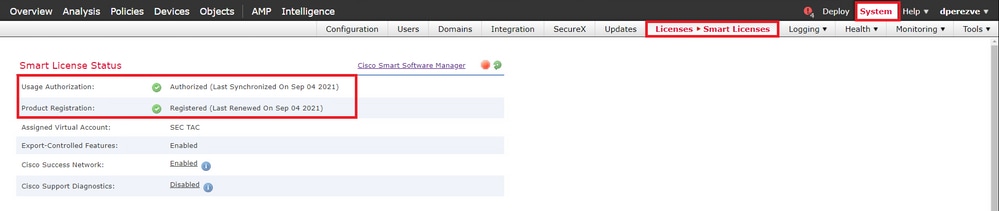

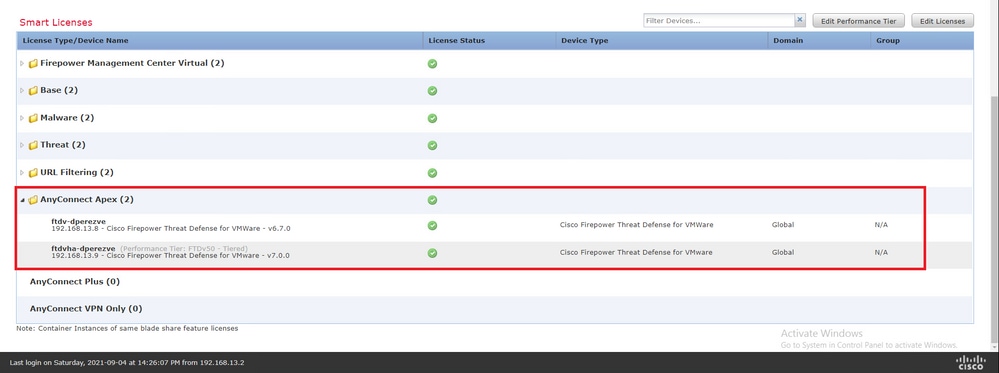

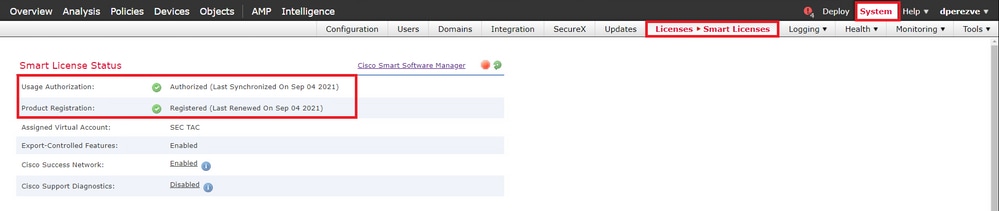

導覽至System > Licenses > Smart Licenses,以確保FMC已註冊且符合智慧許可門戶的要求:

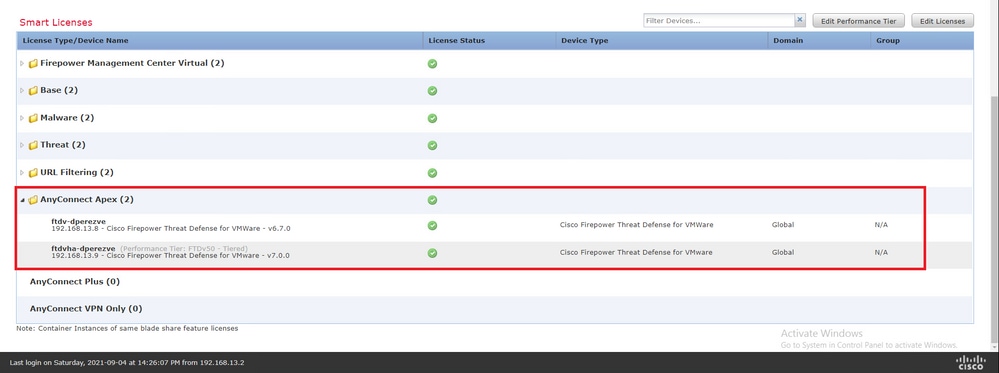

在同一頁上向下滾動。在「智慧許可證」圖表的底部,您可以看到不同型別的思科安全客戶端(AnyConnect)許可證以及每個許可證所訂用的裝置。確保手頭的FTD已註冊為以下任一類別:

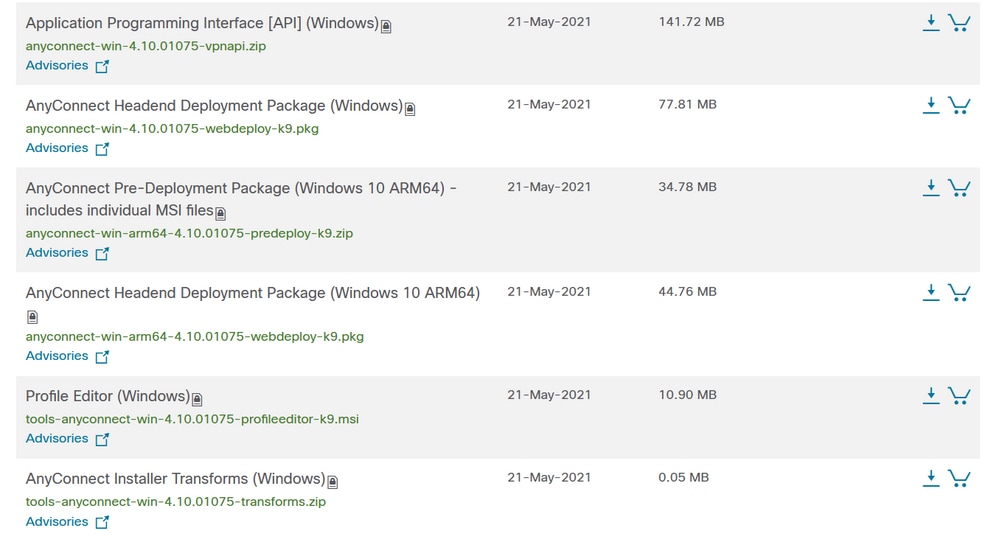

步驟2.將Cisco安全客戶端軟體包上傳到FMC

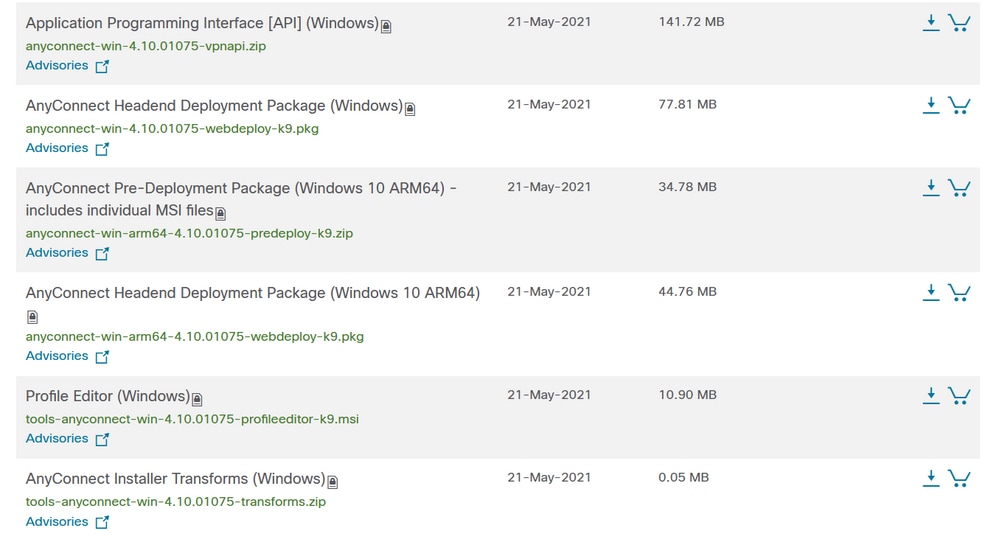

從cisco.com下載適用於Windows的Cisco Secure Client(AnyConnect)頭端部署包:

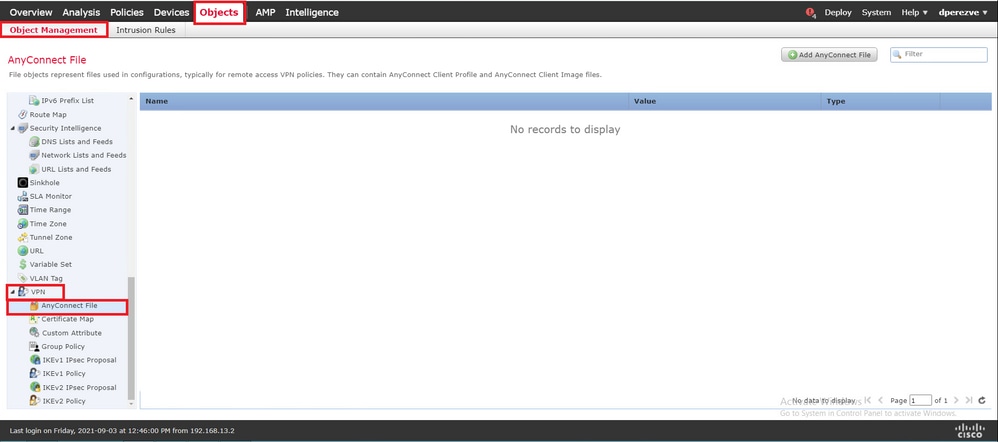

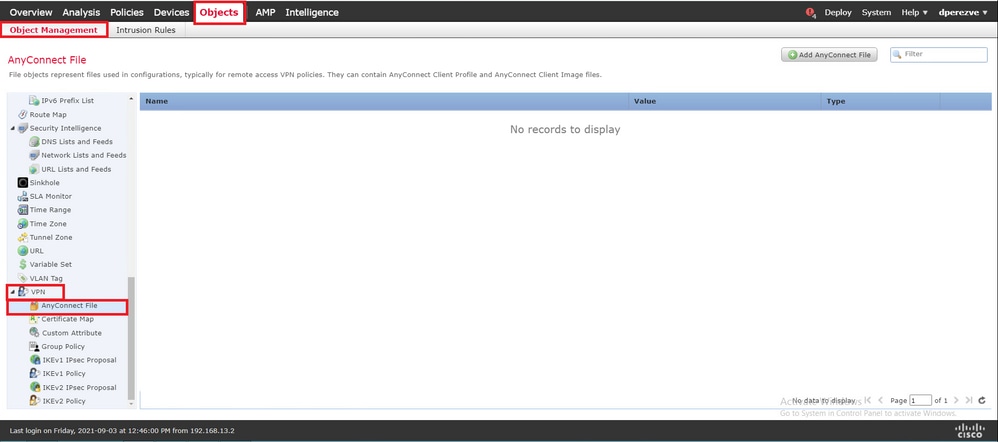

要上傳Cisco Secure Client映像,請導航到Objects > Object Management,然後在目錄的VPN類別下選擇Cisco Secure Client File:

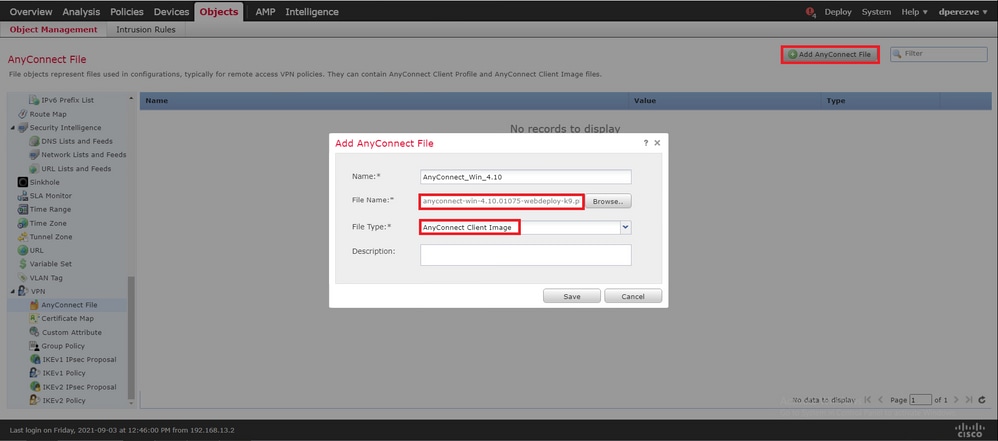

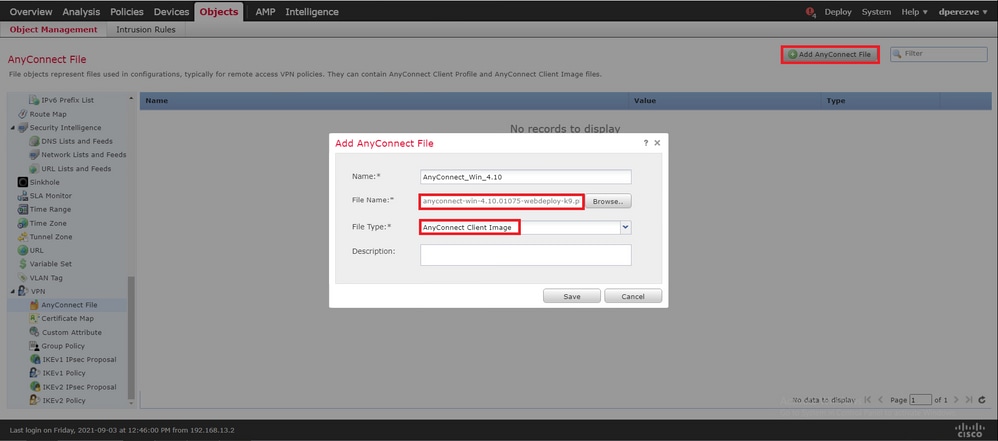

按一下Add AnyConnect File。在Add AnyConnect Secure Client File視窗中,為對象分配名稱,然後選擇瀏覽。選擇思科安全客戶端軟體包。最後,在下拉選單中選擇AnyConnect Client Image作為檔案型別:

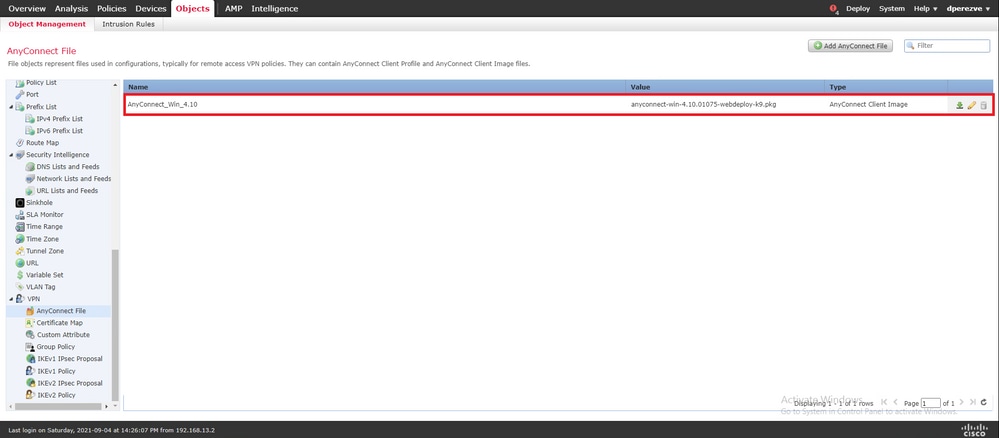

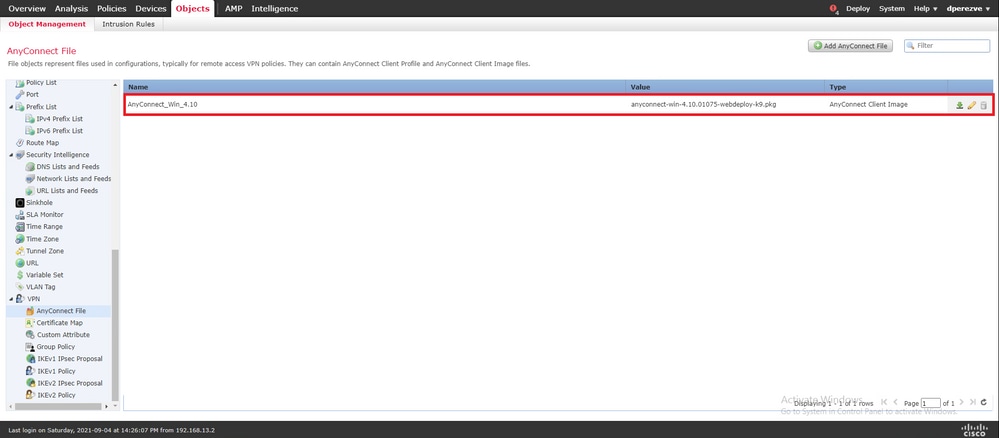

按一下「Save」。必須將對象新增到對象清單中:

步驟3.生成自簽名證書

SSL思科安全客戶端(AnyConnect)要求在VPN頭端和客戶端之間的SSL握手中使用一個有效證書。

附註:在此範例中,系統會為此用途產生自簽名的憑證。此外,除了自簽名的憑證外,還可以上傳由內部憑證授權單位(CA)或公認的CA簽名的憑證。

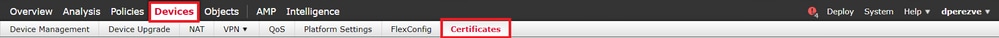

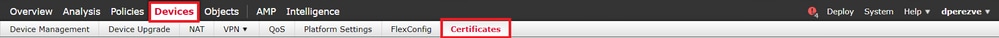

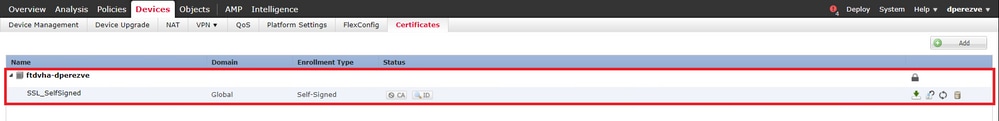

要建立自簽名證書,請導航到Devices > Certificates。

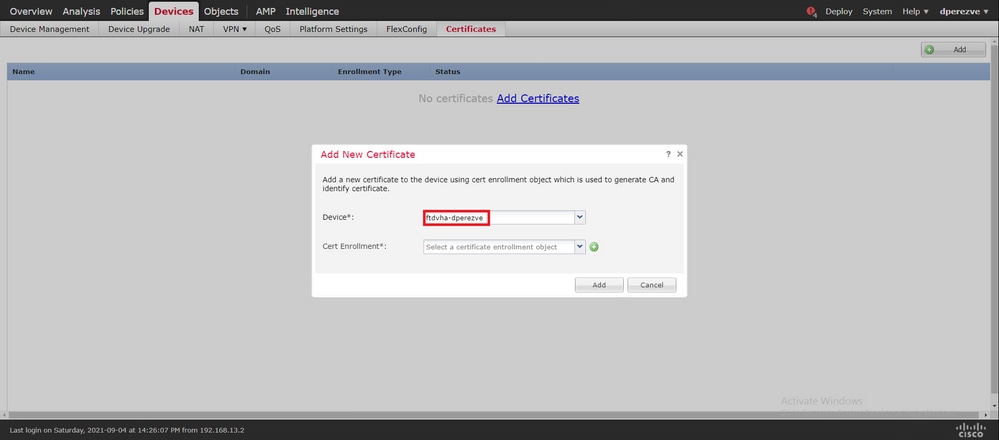

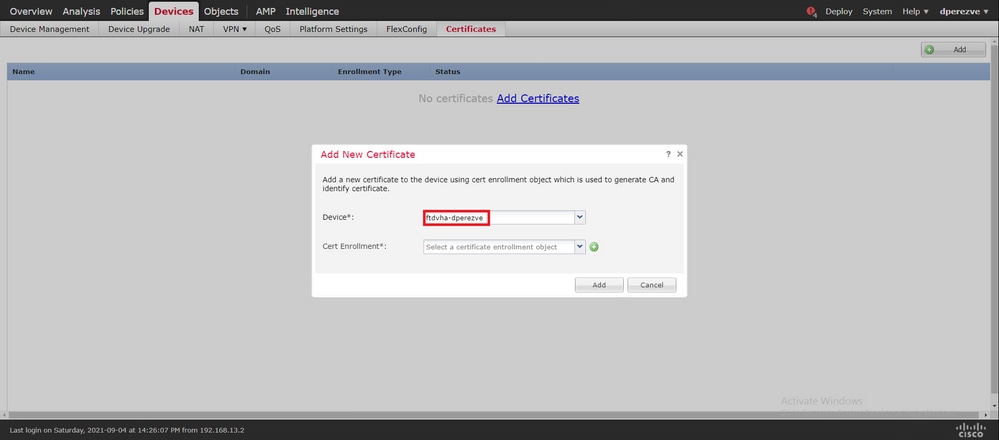

按一下「新增」。然後選擇Add New Certificate視窗的Device下拉選單中列出的FTD。

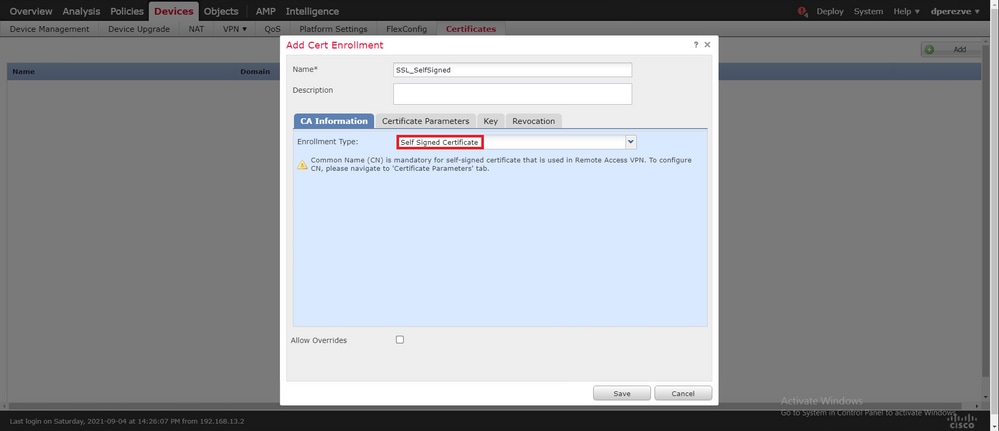

按一下Add Cert Enrollment按鈕(綠色+符號)以建立新的註冊對象。現在,在「Add Cert Enrollment」視窗中,為對象分配名稱,並從Enrollment Type下拉選單中選擇Self Signed Certificate。

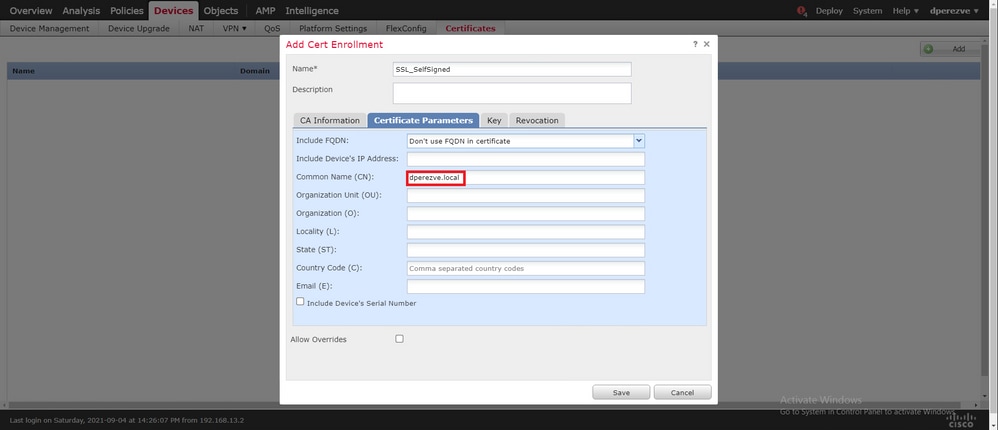

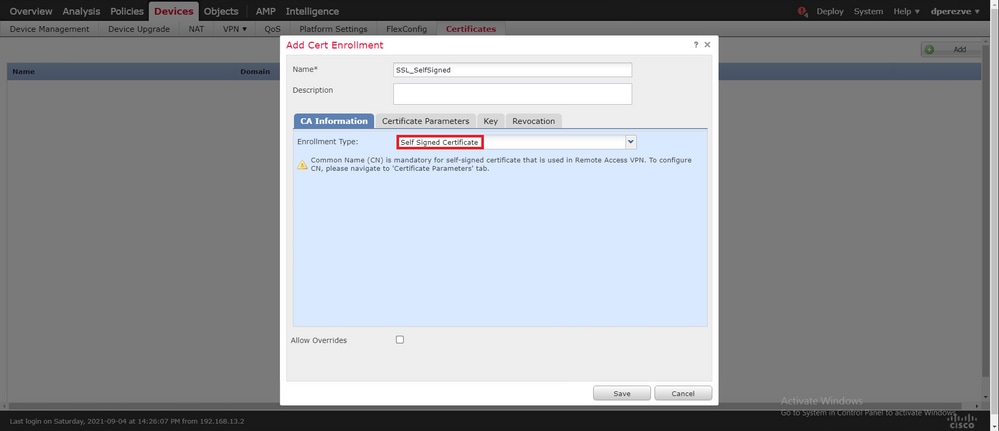

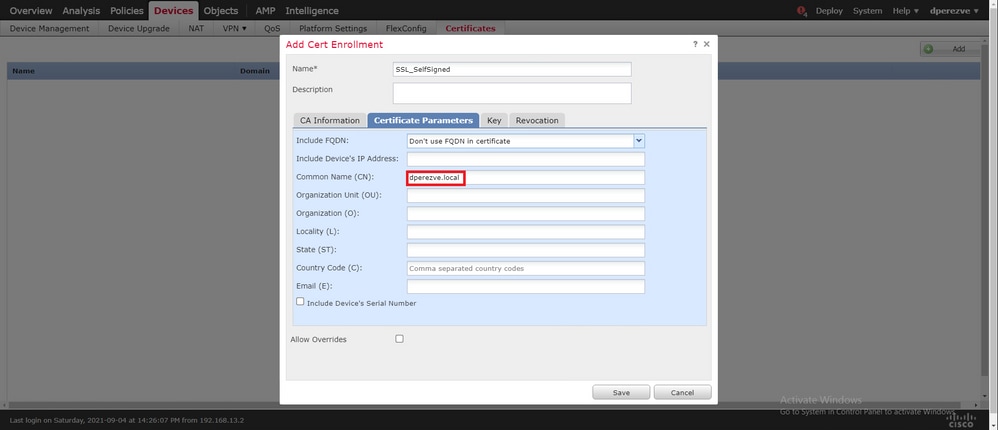

最後,對於自簽名證書,必須有一個公用名(CN)。 導覽至Certificate Parameters索引標籤以定義CN:

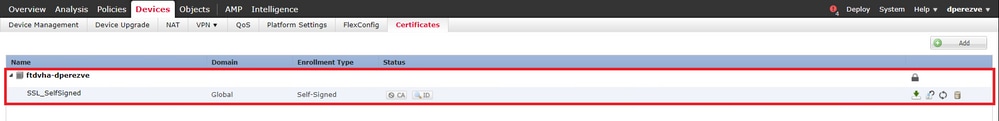

按一下「Save」和「Add」按鈕。幾秒鐘後,必須將新憑證新增到憑證清單中:

步驟4.在FMC上建立本地領域

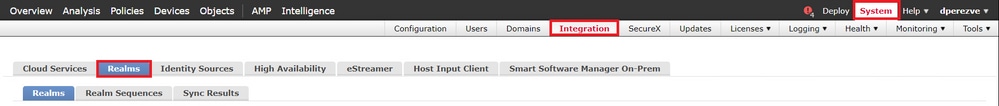

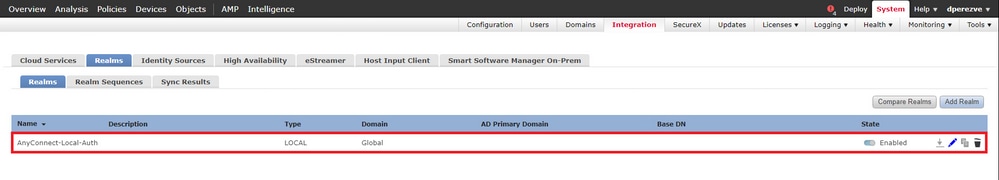

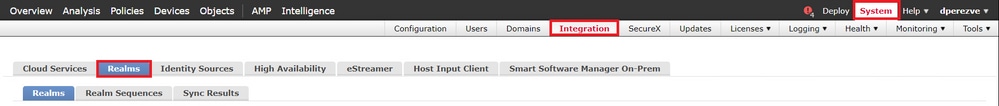

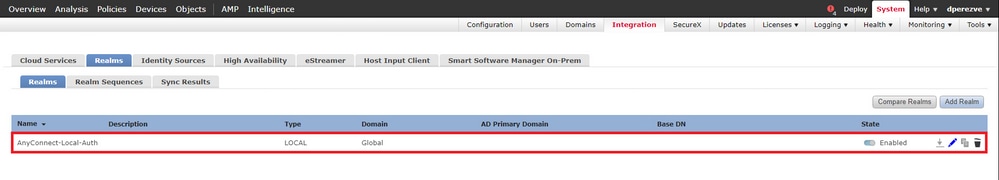

本地使用者資料庫和各自的口令儲存在本地領域中。要建立本地領域,請導航到系統>整合>領域:

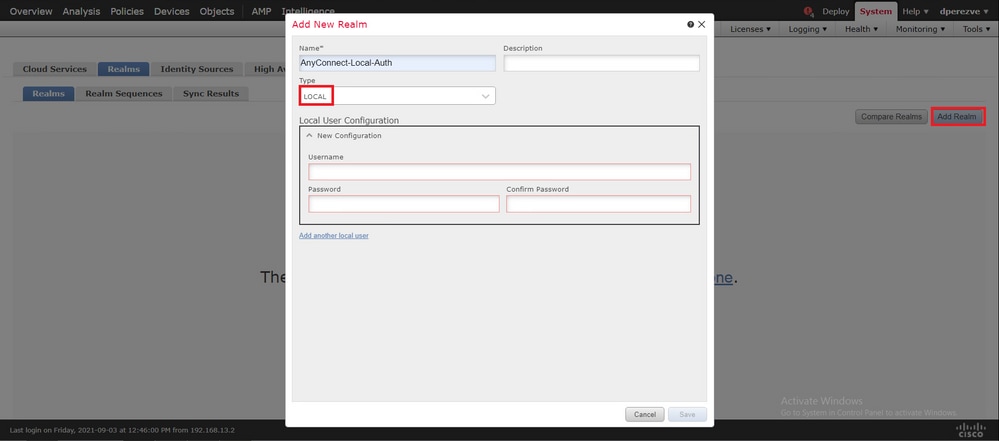

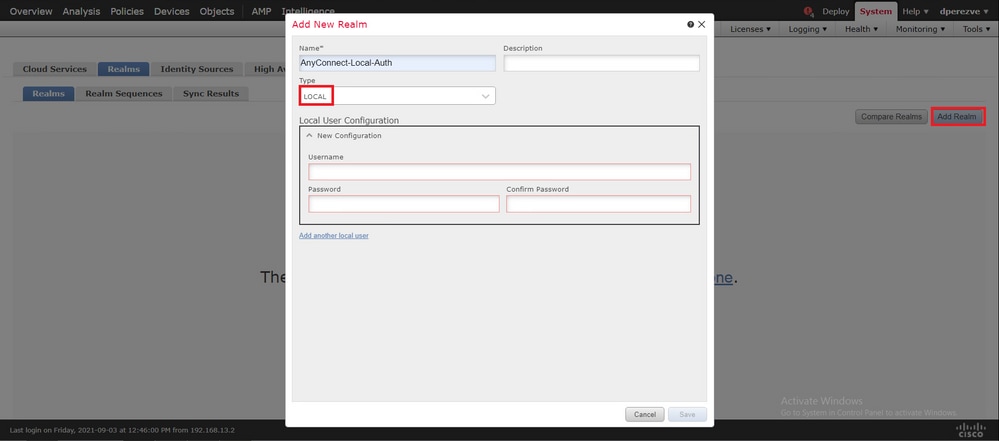

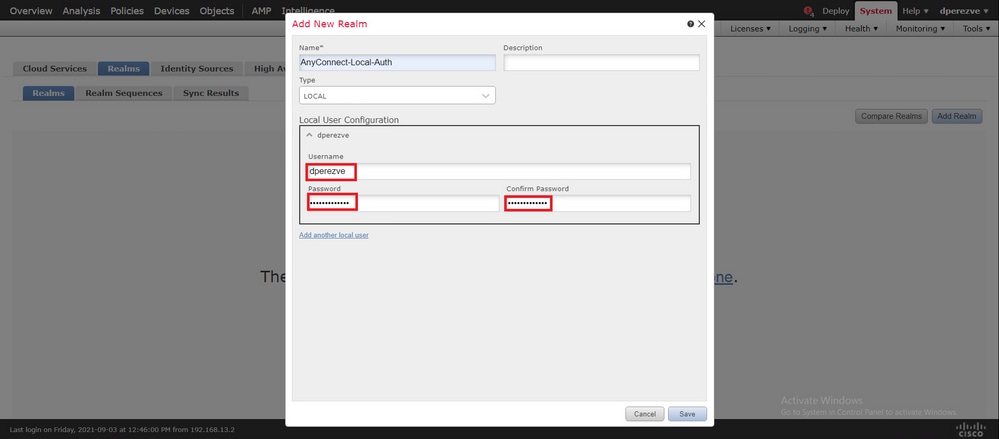

選擇Add Realm按鈕。在新增新領域視窗中,分配名稱並在型別下拉選單中選擇LOCAL選項:

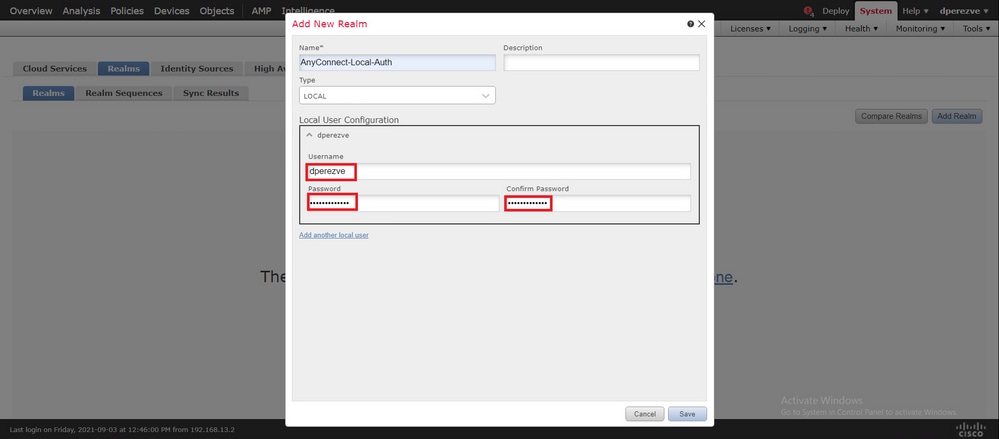

使用者帳戶和密碼在Local User Configuration部分建立。

附註: 密碼必須至少包含一個大寫字母、一個小寫字母、一個數字和一個特殊字元。

儲存更改,然後單擊Add Realm以向現有領域清單中新增新領域。

步驟5.配置SSL思科安全客戶端

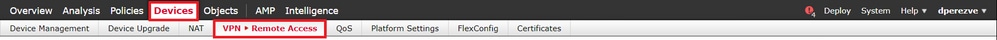

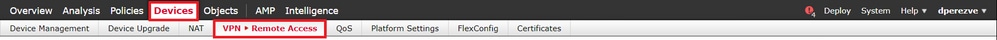

要配置SSL Cisco Secure Client,請導航到Devices > VPN > Remote Access:

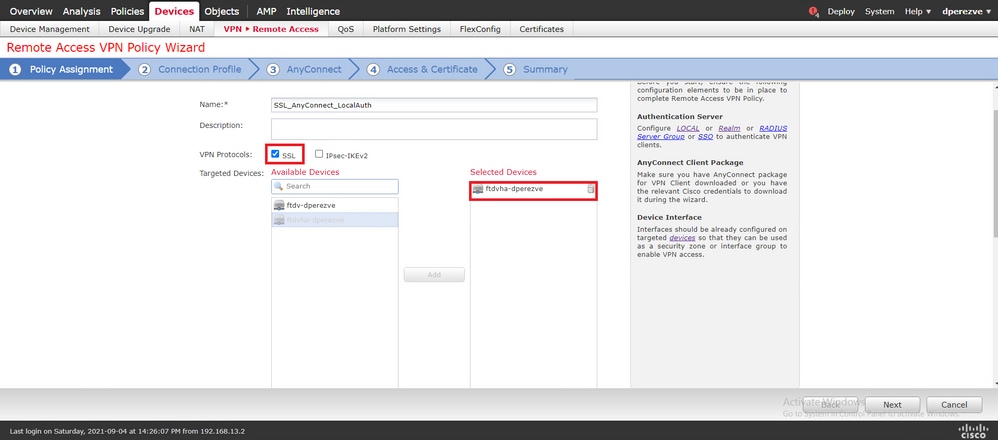

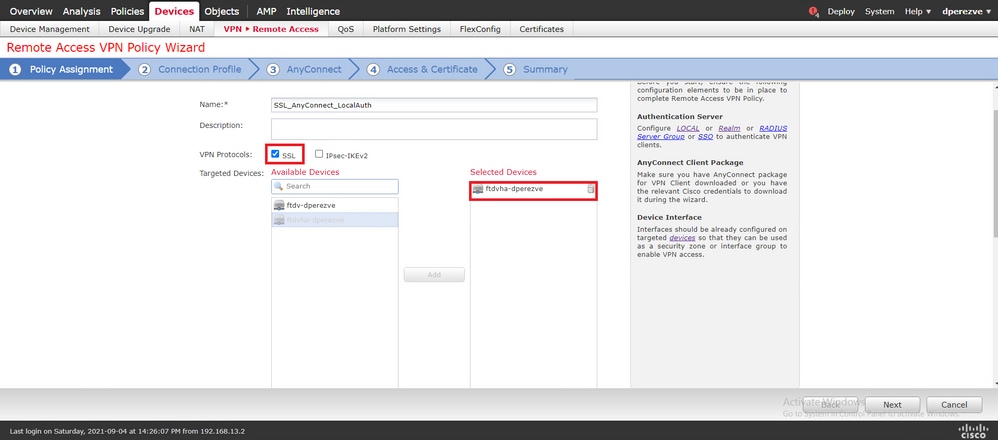

按一下Add以建立新的VPN策略。定義連線配置檔案的名稱,選中SSL覈取方塊,然後選擇作為目標裝置列出的FTD。必須在遠端訪問VPN策略嚮導的策略分配部分中配置所有內容:

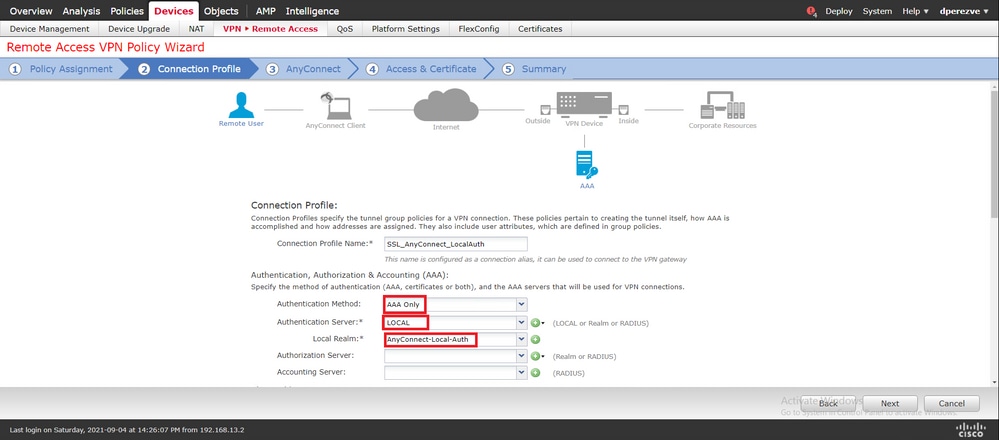

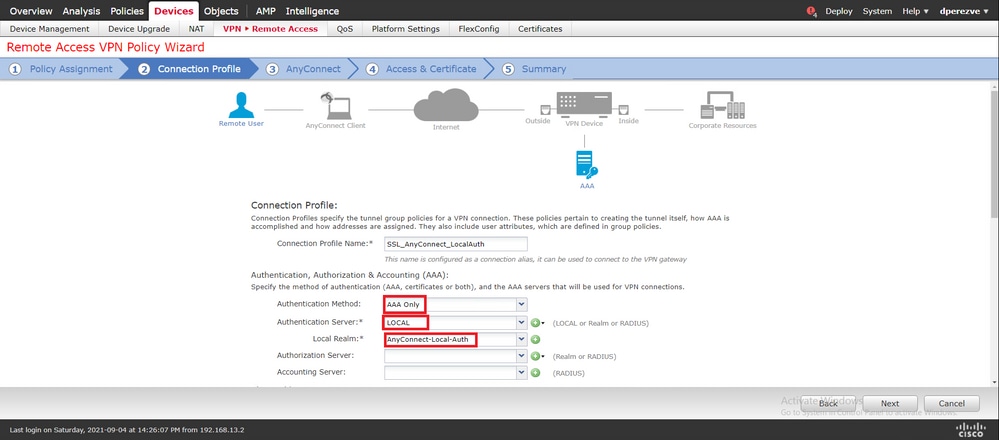

按一下下一步以轉到連線配置檔案配置。定義連線配置檔案的名稱,然後選擇AAA Only作為身份驗證方法。然後,在Authentication Server下拉選單中,選擇LOCAL,最後,在Local Realm下拉選單中選擇步驟4中建立的本地領域:

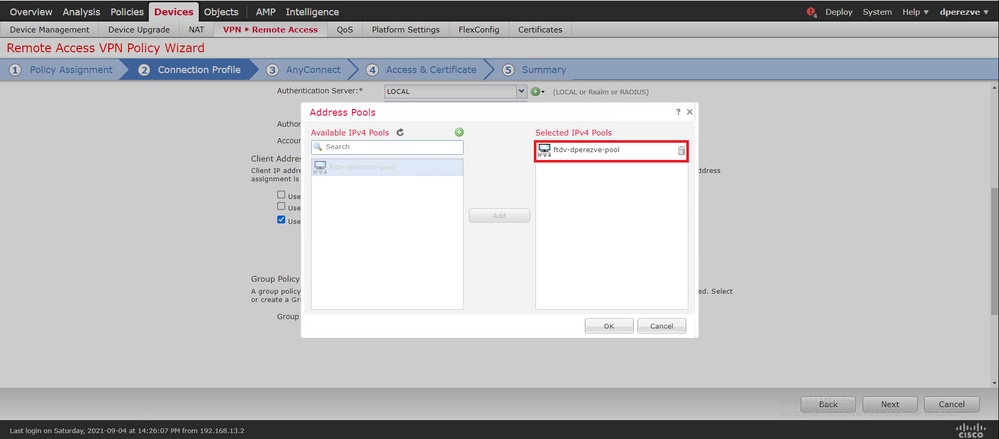

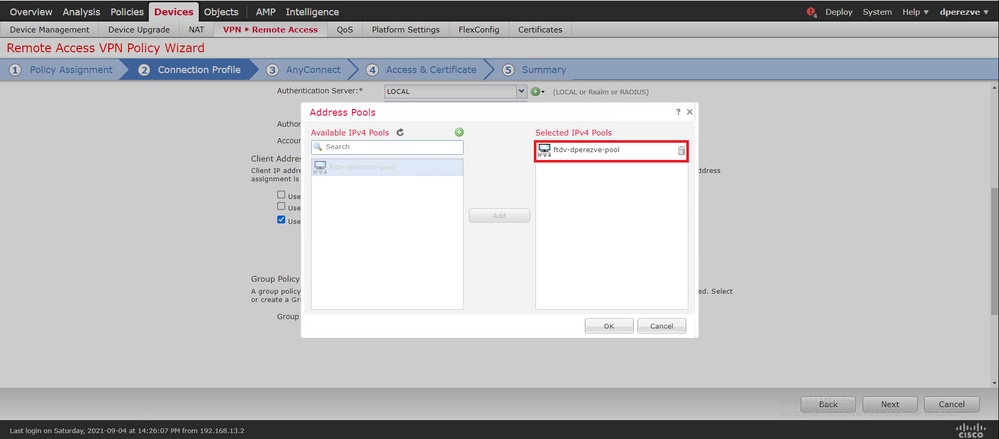

在同一頁上向下滾動,然後按一下IPv4地址池部分中的鉛筆圖示,以定義Cisco安全客戶端使用的IP池:

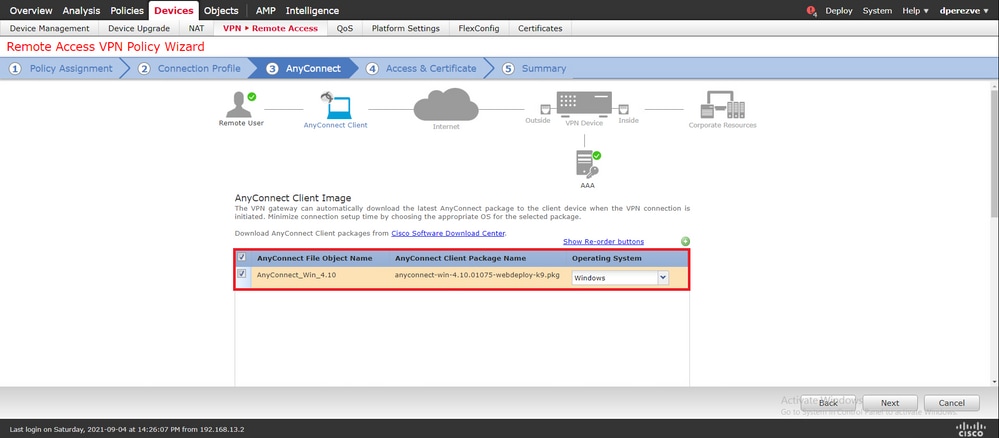

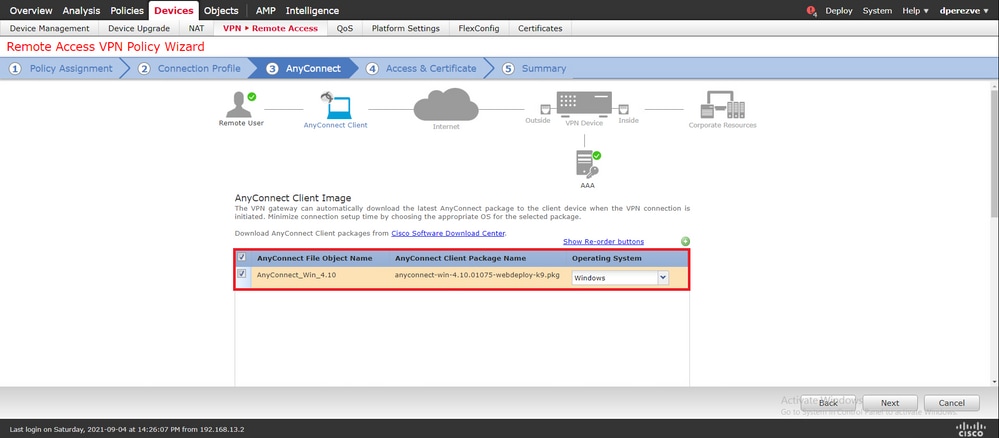

按一下下一步以轉到AnyConnect部分。現在,選擇步驟2中上傳的Cisco Secure Client映像:

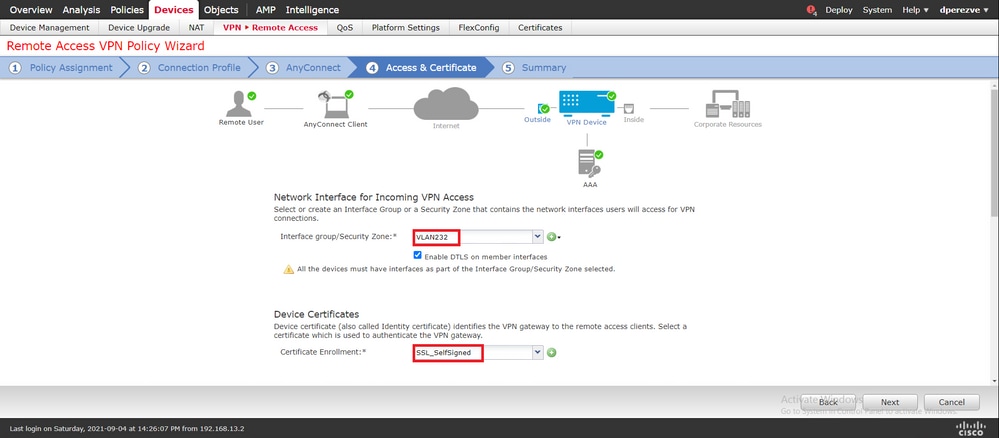

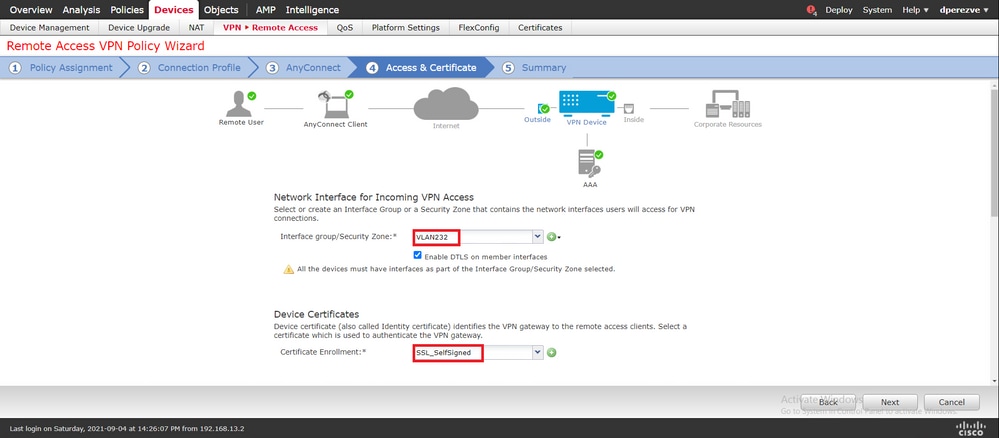

按一下「Next」以轉到「Access & Certificate」部分。在「Interface group/Security Zone」下拉選單中,選擇需要啟用Cisco Secure Client(AnyConnect)的介面。然後在「Certificate Enrollment」下拉選單中,選擇在第3步中建立的證書:

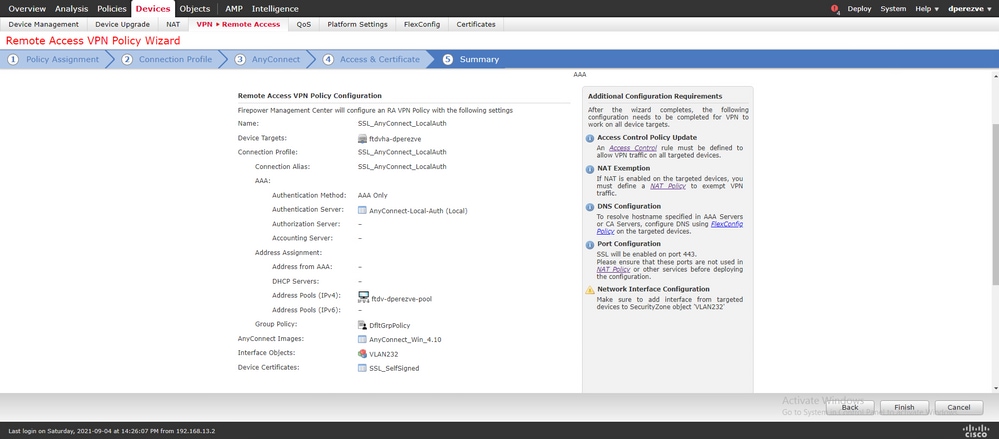

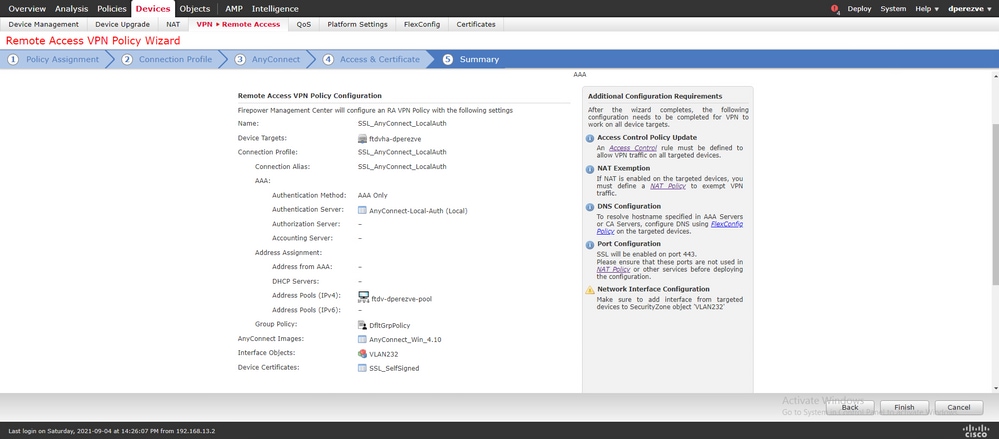

最後,按一下下一步檢視思科安全客戶端配置的摘要:

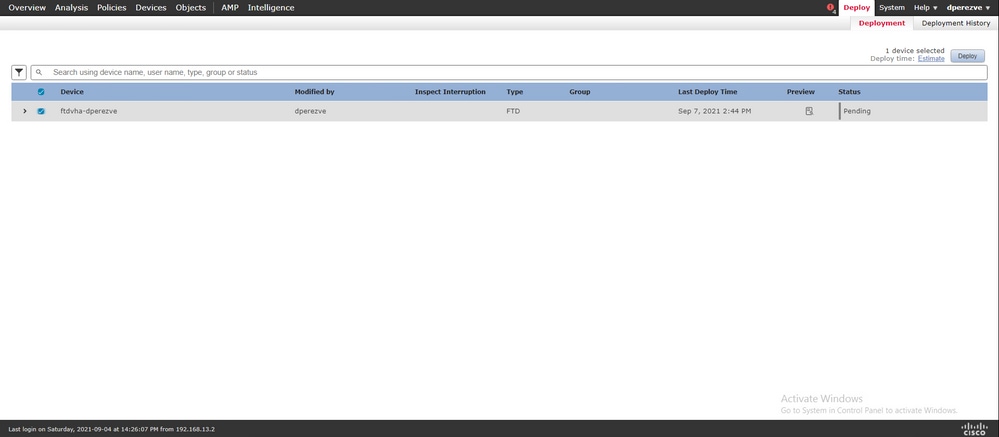

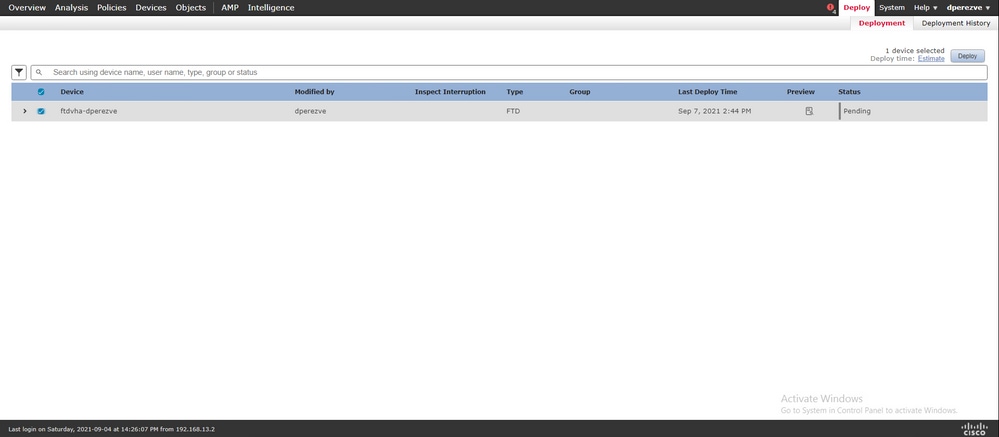

如果所有設定都正確,請按一下Finish並將更改部署到FTD。

驗證

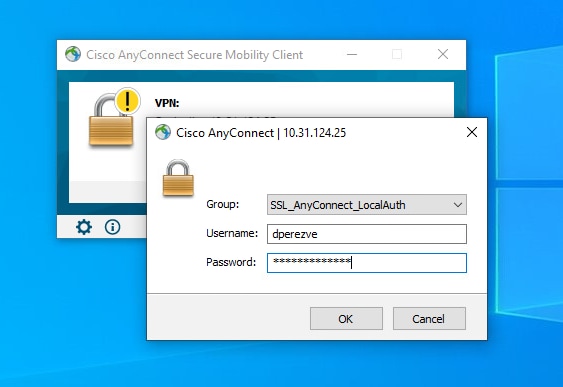

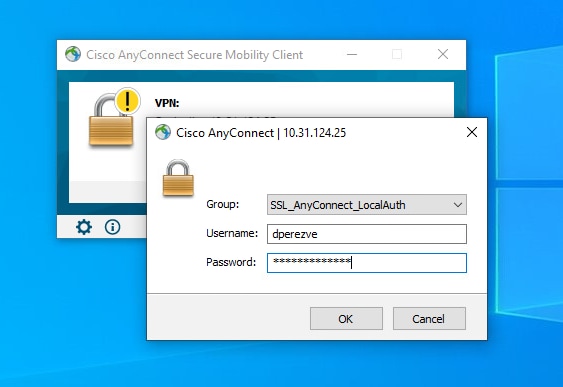

成功部署後,啟動Cisco AnyConnect安全移動客戶端從Windows客戶端到FTD的連線。身份驗證提示中使用的使用者名稱和密碼必須與步驟4中建立的使用者名稱和密碼相同:

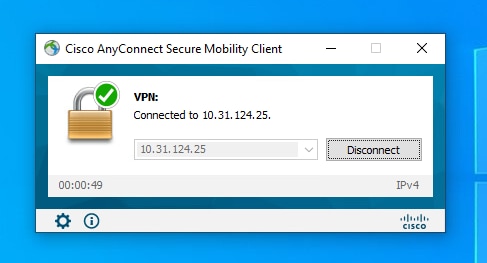

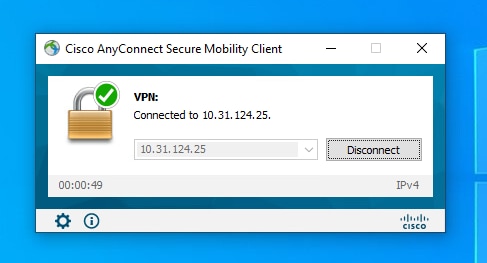

憑證經FTD批准後,Cisco AnyConnect安全行動化使用者端應用必須顯示已連線狀態:

在FTD中,您可以執行show vpn-sessiondb anyconnect 命令以顯示防火牆上目前作用中的思科安全使用者端作業階段:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dperezve Index : 8

Assigned IP : 172.16.13.1 Public IP : 10.31.124.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15756 Bytes Rx : 14606

Group Policy : DfltGrpPolicy

Tunnel Group : SSL_AnyConnect_LocalAuth

Login Time : 21:42:33 UTC Tue Sep 7 2021

Duration : 0h:00m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 00000000000080006137dcc9

Security Grp : none Tunnel Zone : 0

疑難排解

在FTD上執行debug webvpn anyconnect 255命令,以便檢視FTD上的SSL連線流:

firepower# debug webvpn anyconnect 255

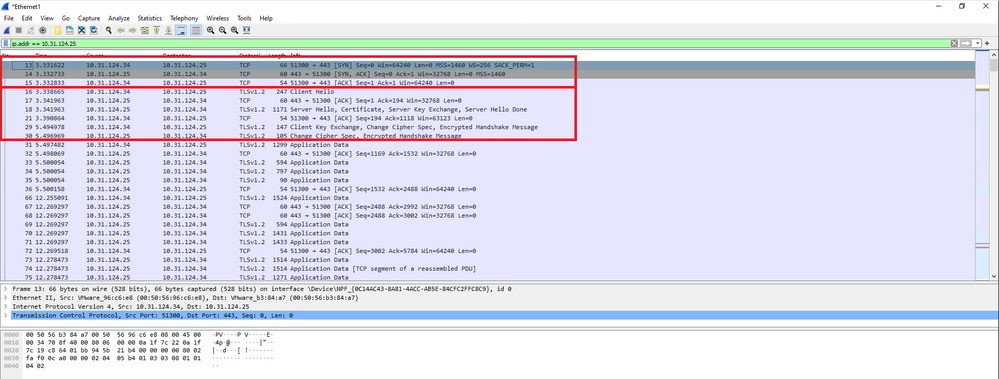

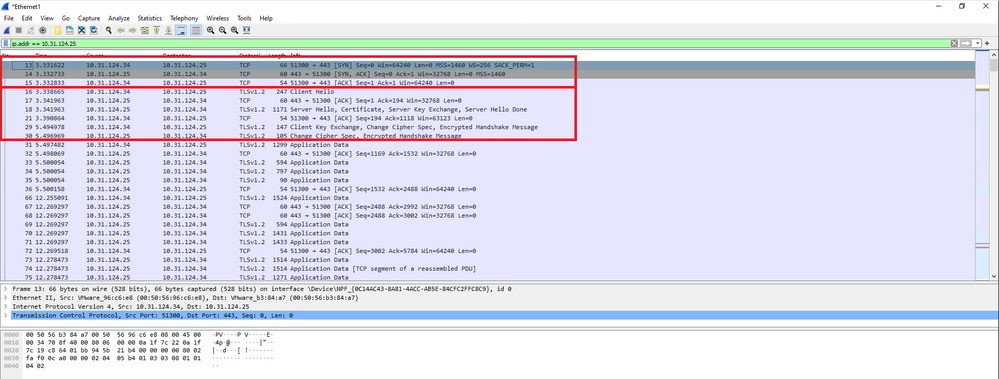

除Cisco安全客戶端調試外,還可以通過TCP資料包捕獲觀察連線流。以下是成功連線的範例,Windows使用者端和FTD之間會完成三次定期交涉,然後執行一次用於同意密碼的SSL交涉。

協定握手後,FTD必須使用儲存在本地領域中的資訊驗證憑據。

收集DART捆綁包並聯絡思科TAC進行進一步研究。

意見

意見