簡介

本文檔介紹使用LDAP協定進行遠端伺服器訪問的配置,該配置位於 Unified Computing System Manager Domain (UCSM).

必要條件

需求

思科建議瞭解以下主題:

Unified Computing System Manager Domain (UCSM)- 本地和遠端身份驗證

Lightweight Directory Access Protocol (LDAP) Microsoft Active Directory (MS-AD)

採用元件

本文中的資訊係根據以下軟體和硬體版本:

Cisco UCS 6454 Fabric Interconnect- UCSM版本4.0(4k)

Microsoft Active Directory (MS-AD)

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

Lightweight Directory Access Protocol (LDAP) 是為目錄服務開發的核心協定之一,用於安全地管理使用者及其對IT資源的訪問許可權。

目前,大多數目錄服務仍使用LDAP,不過它們也可以使用其他協定,如Kerberos、SAML、RADIUS、SMB、Oauth等。

設定

開始之前

登入Cisco UCS Manager GUI作為管理使用者。

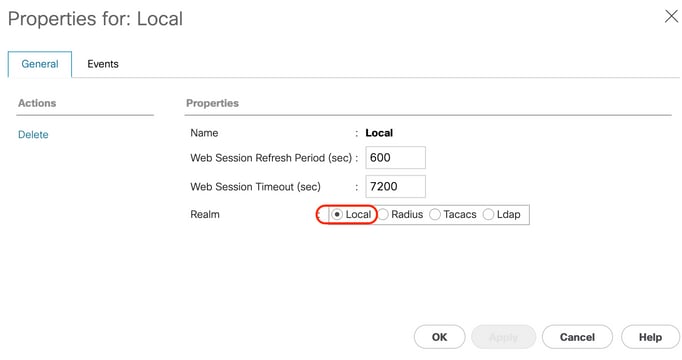

建立本地身份驗證域

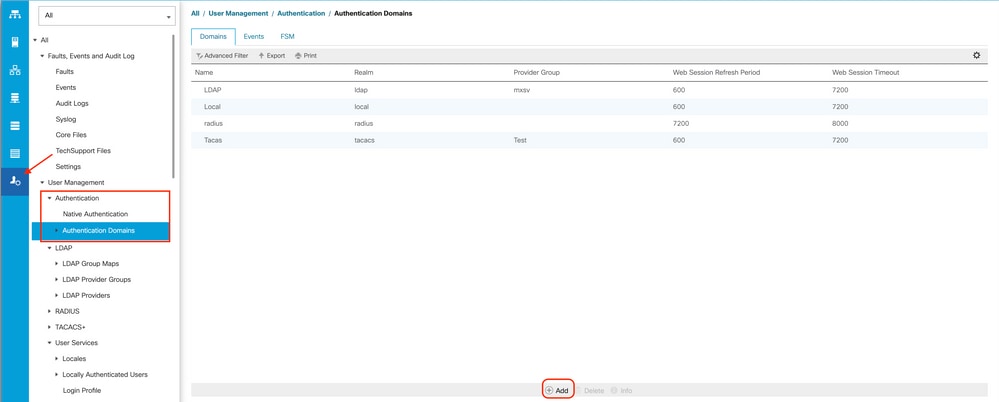

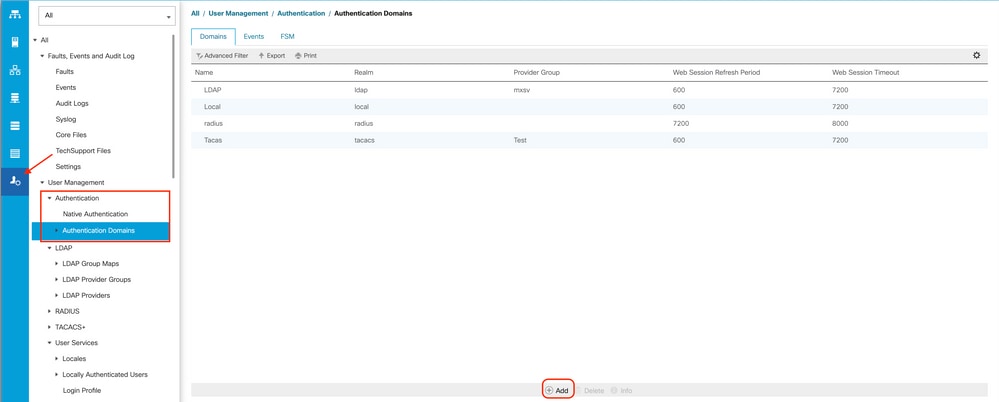

步驟1. 在 Navigation 中,按一下 Admin 頁籤。

步驟2. 在 Admin 頁籤,展開 All > User Management > Authentication

步驟3. 按一下右鍵 Authentication Domains 並選取 Create a Domain.

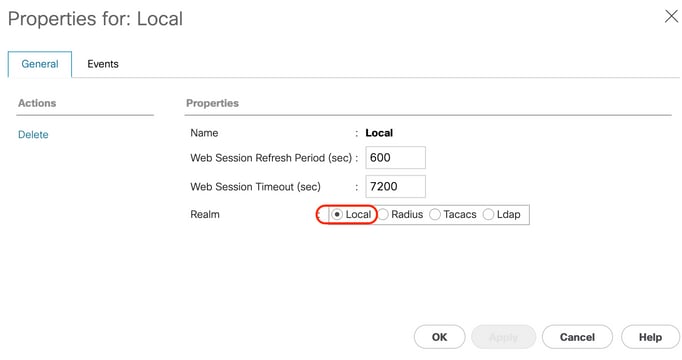

步驟4. 對於 Name 欄位,型別 Local.

步驟5. 對於 Realm,按一下 Local 單選按鈕。

步驟6.按一下 OK.

建立LDAP提供程式

此示例配置不包括使用SSL配置LDAP的步驟。

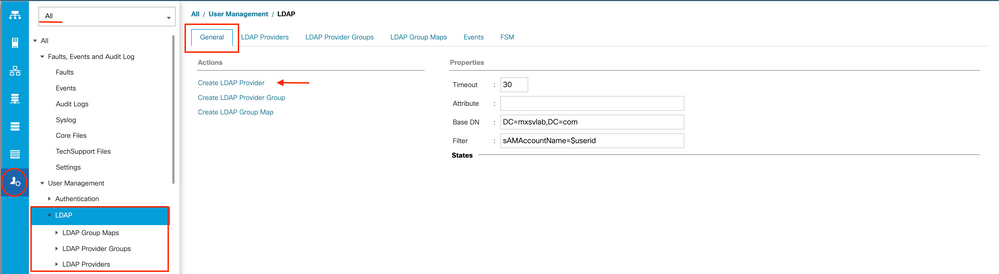

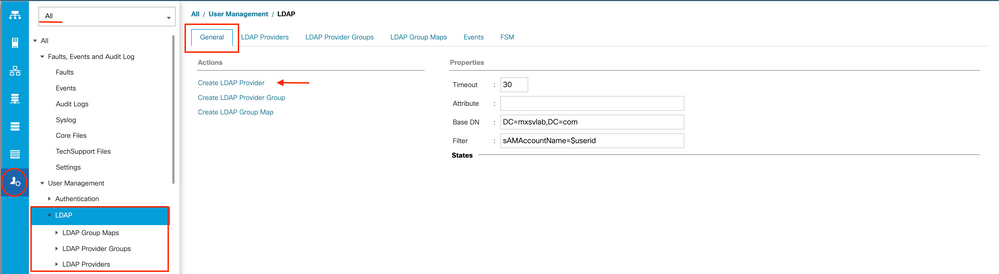

步驟1.在 Navigation 中,按一下 Admin 頁籤。

步驟2. 在 Admin 頁籤,展開 All > User Management > LDAP.

步驟3. 在 Work 中,按一下 General 頁籤。

步驟4. 在 Actions 區域,按一下 Create LDAP Provider

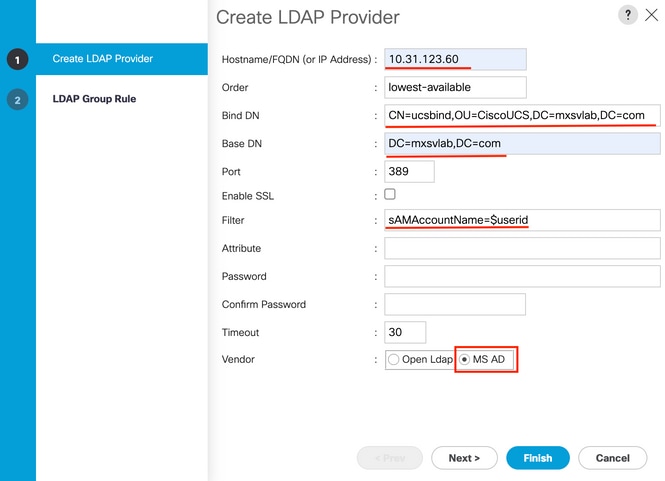

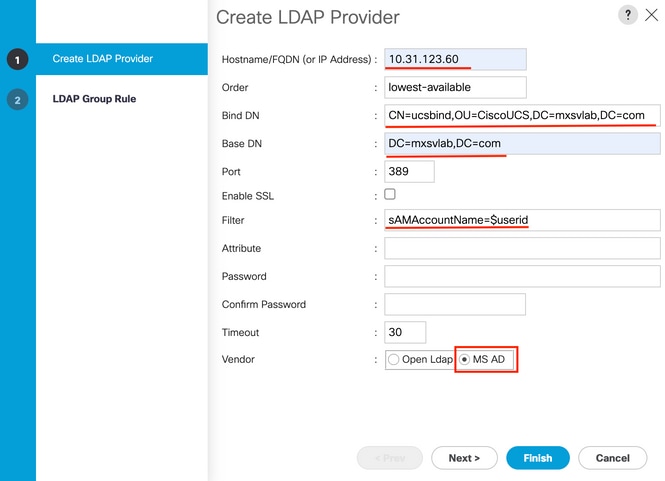

步驟5. 在 Create LDAP Provider 頁面,輸入相應的資訊:

- 在

Hostname欄位中,鍵入AD伺服器的IP地址或主機名。

- 在

Order 欄位,接受 lowest-available 預設值。

- 在

BindDN 欄位中,從AD配置複製並貼上BindDN。

對於此示例配置,BindDN值為CN=ucsbind,OU=CiscoUCS,DC=mxsvlab,DC=com。

- 在

BaseDN 欄位中,從AD配置複製並貼上BaseDN。

對於此示例配置,BaseDN值為DC=mxsvlab,DC=com。

- 離開

Enable SSL 覈取方塊。

- 在

Port 欄位中,接受389預設值。

- 在

Filter 欄位中,從AD配置複製並貼上過濾器屬性。

Cisco UCS使用篩選值來確定使用者名稱(在登入螢幕上提供,由 Cisco UCS Manager)在AD中。

對於此示例配置,篩選器值為sAMAccountName=$userid,其中$useridis user name 在 Cisco UCS Manager 登入螢幕。

- 離開

Attribute 欄位為空。

- 在

Password 欄位中,鍵入AD中配置的ucsbbind帳戶的密碼。

如果您需要返回到 Create LDAP Provider wizard 要重置密碼,如果密碼欄位為空,則不要驚慌。

其 Set: yes 密碼欄位旁顯示的消息表明已設定密碼。

- 在

Confirm Password 欄位中,重新鍵入AD中配置的ucsbbind帳戶的密碼。

- 在

Timeout 欄位,接受 30默認值。

- 在

Vendor 欄位中,選擇MS-ADfor Microsoft Active Directory的單選按鈕。

步驟6. 按一下 Next

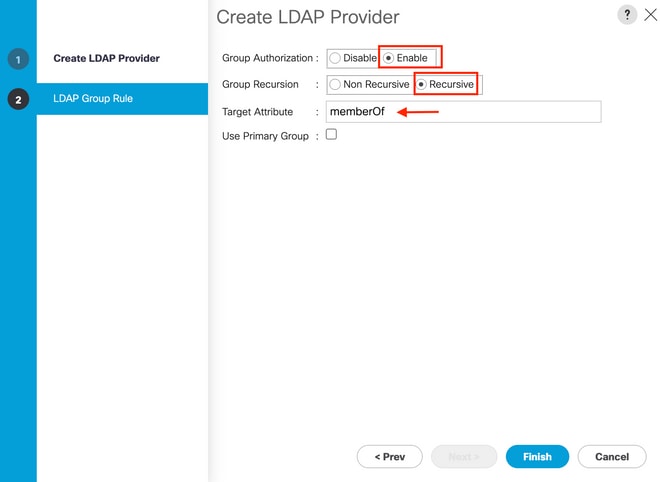

LDAP組規則配置

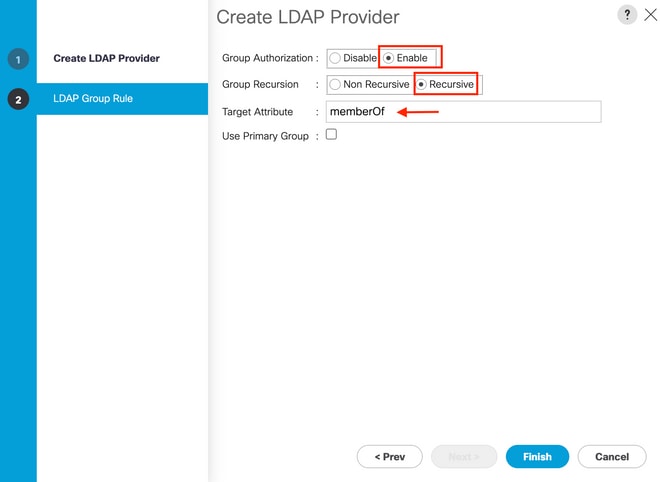

步驟1. 在LDAP Group Rule 頁面,填寫以下欄位:

- 對於

Group Authentication 欄位中,按一下 Enable 單選按鈕。

- 對於

Group Recursion 欄位中,按一下 Recursive 單選按鈕。 這樣,系統可以逐級向下搜尋直到找到使用者。

如果 Group Recursion 設定為 Non-Recursive,它將UCS限制在第一級搜尋,即使搜尋找不到合格的使用者。

- 在

Target Attribute 欄位,接受memberOf 預設值。

步驟2。 點選 Finish.

注意:在真實情況下,您很可能有多個LDAP提供程式。對於多個LDAP提供程式,您需要重複這些步驟,為每個LDAP提供程式配置LDAP組規則。但是,在此示例配置中,只有一個LDAP提供程式,因此不必這樣做。

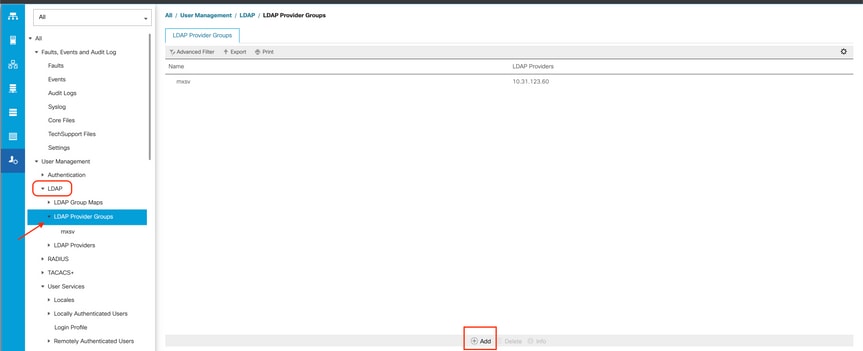

AD伺服器的IP地址顯示在「導航」(Navigation)窗格的「LDAP」()下。

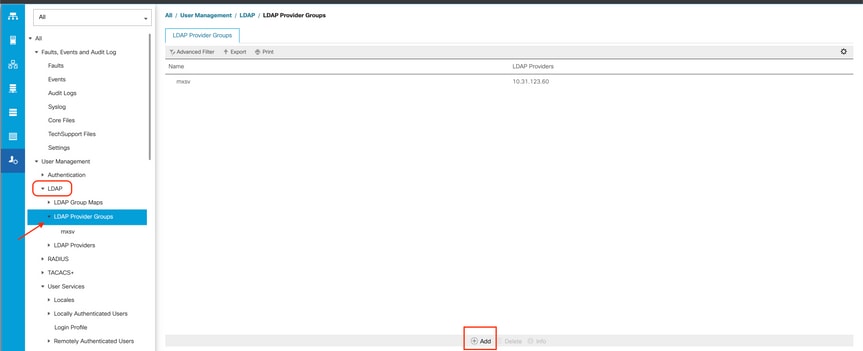

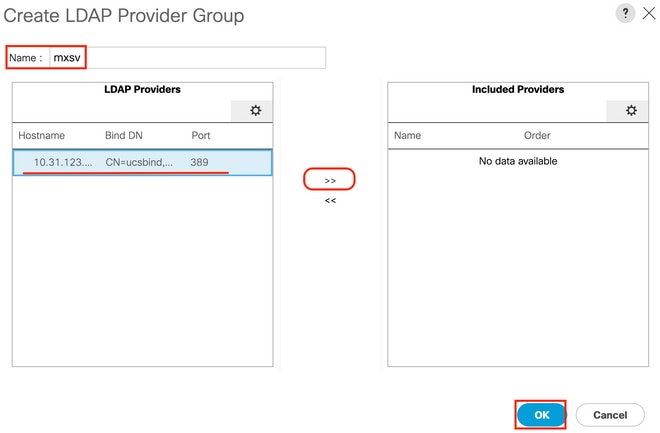

建立LDAP提供程式組

步驟1. 在「導航」窗格中,按一下右鍵 LDAP Provider Groups 並選取 Create LDAP Provider Group.

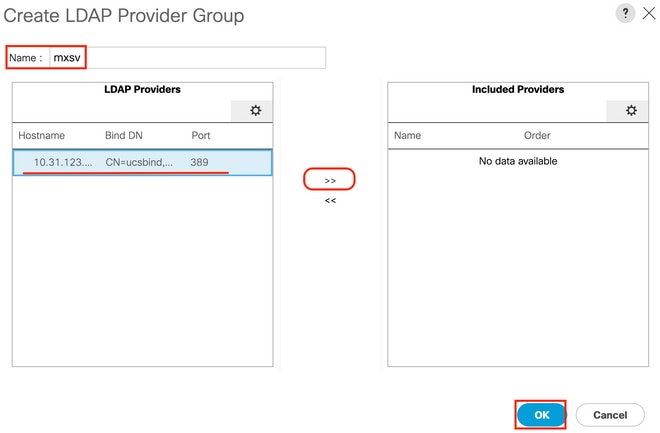

步驟2. 在 Create LDAP Provider Group 對話方塊中,適當填寫資訊:

- 在

Name 欄位中,輸入組的唯一名稱,例如 LDAP Providers.

- 在

LDAP Providers 表,選擇您的AD伺服器的IP地址。

- 按一下>>按鈕將AD伺服器新增到

Included Providers 表。

步驟3. 按一下「OK」(確定)。

步驟3. 按一下「OK」(確定)。

您的提供商組將顯示在 LDAP Provider Groups 資料夾。

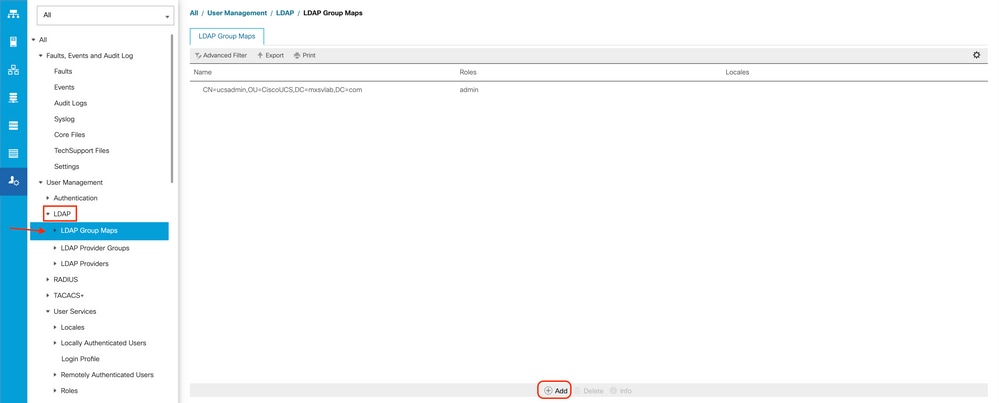

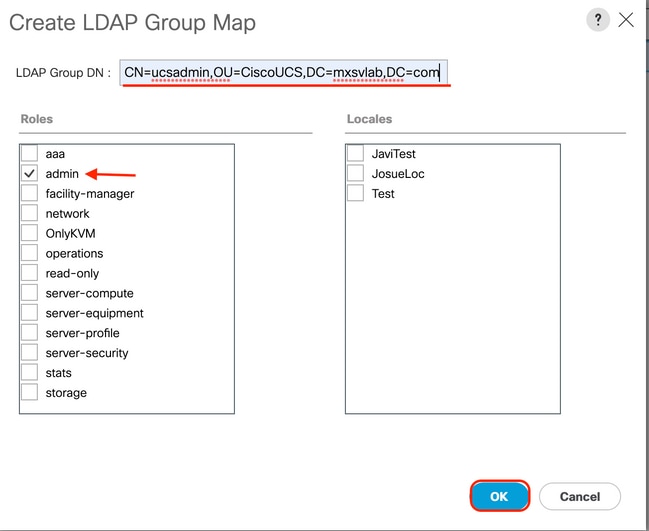

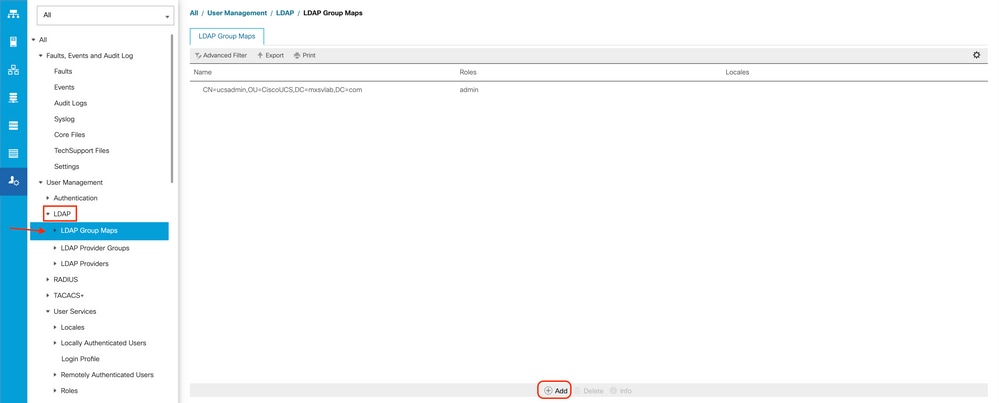

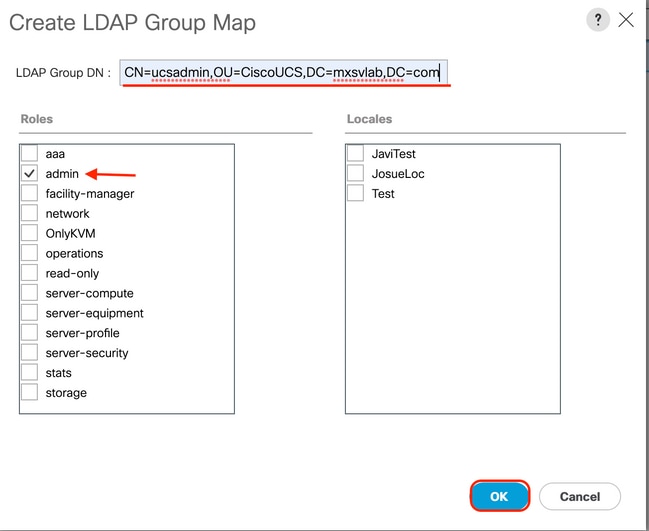

建立LDAP組對映

步驟1. 在「導航」窗格中,按一下 Admin頁籤。

步驟2. 在 Admin 頁籤,展開 All > User Management > LDAP.

步驟3. 在Work窗格中,點選Create LDAP Group Map.

步驟4. 在 Create LDAP Group Map 對話方塊中,適當填寫資訊:

- 在

LDAP Group DN 欄位中,複製並貼上在LDAP組的AD伺服器配置部分中的值。

在此步驟中請求的LDAP組DN值對映到在UCS組下在AD中建立的每個組的唯一判別名。

因此,在Cisco UCS Manager中輸入的組DN值必須與AD伺服器中的組DN值完全匹配。

在此示例配置中,此值為CN=ucsadmin,OU=CiscoUCS,DC=sampledesign,DC=com。

- 在

Roles 表中,按一下 Admin 覈取方塊,然後按一下OK。

按一下角色對應的覈取方塊表示您要為組對映中包含的所有使用者分配管理員許可權。

步驟5. 為您要測試的AD伺服器中的每個保留角色建立新的LDAP組對映(使用之前從AD記錄的資訊)。

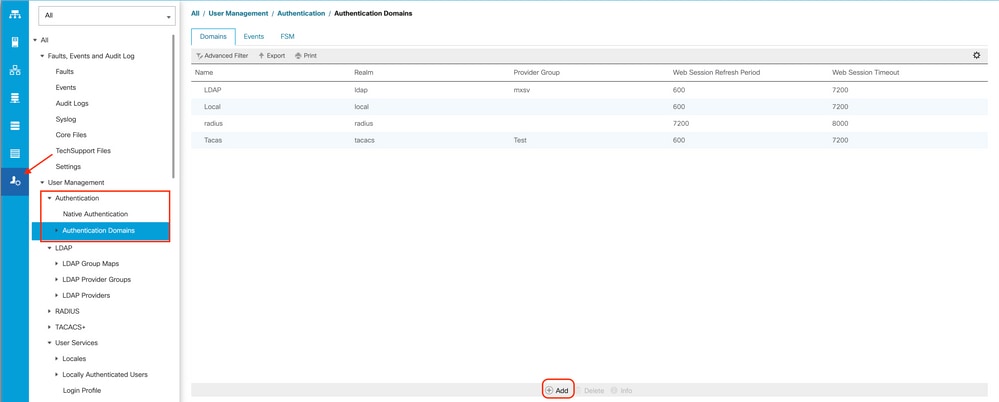

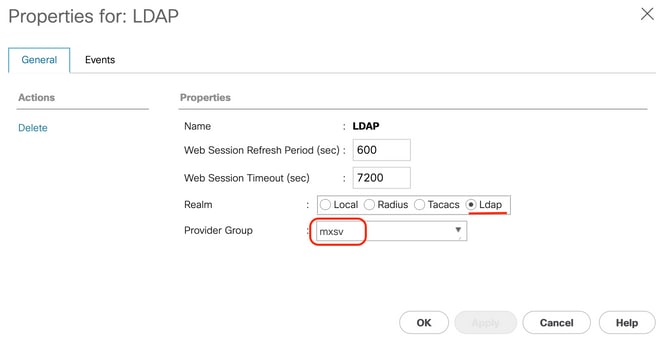

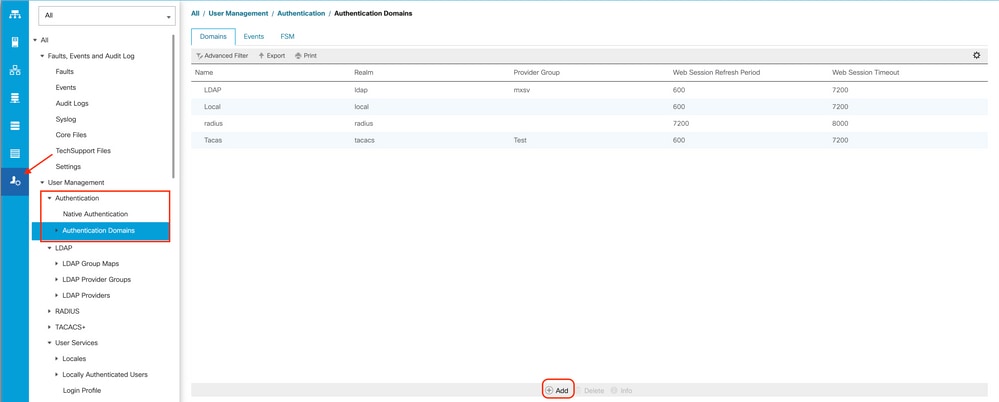

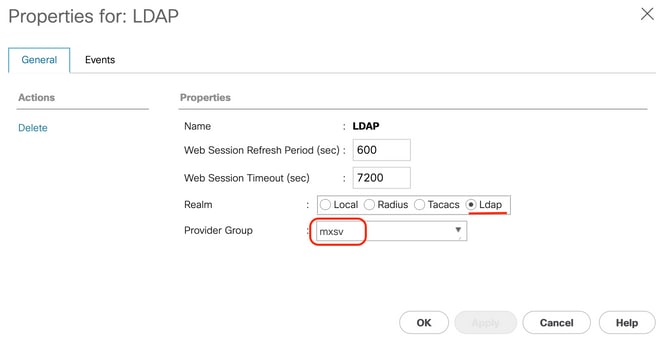

建立LDAP身份驗證域

步驟1. 在 Admin 頁籤,展開 All > User Management > Authentication

步驟2. 按一下右鍵 驗證 Authentication Domains 並選取 Create a Domain.

步驟3.在 中Create a Domain 對話方塊中,完成以下操作:

- 在

Name 欄位中,鍵入域的名稱(例如LDAP)。

- 在

Realm 區域中,按一下 Ldap 單選按鈕。

- 從

Provider Group 下拉選單中,選擇 LDAP Provider Group ,然後按一下OK。

身份驗證域出現在 Authentication Domains.

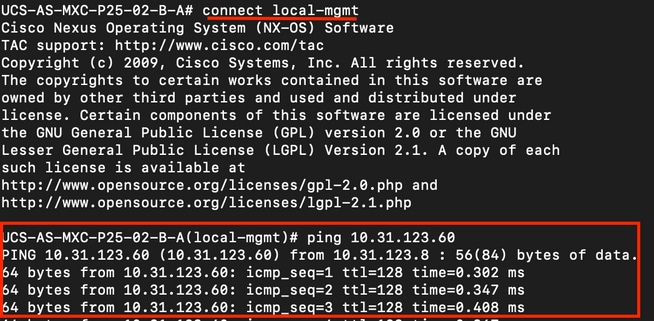

驗證

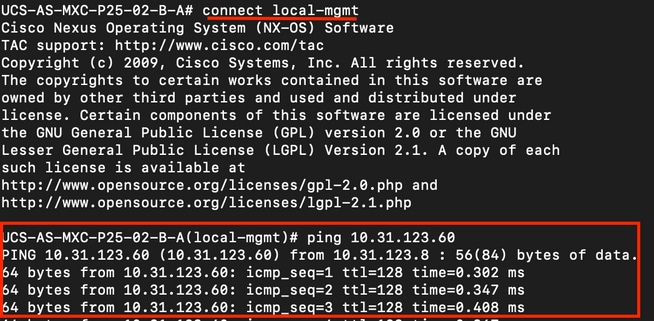

Ping到 LDAP Provider IP 或FQDN:

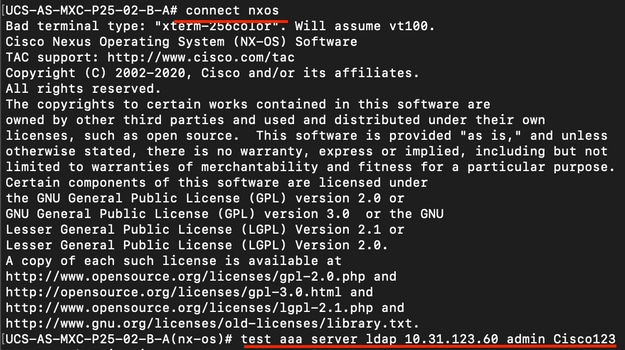

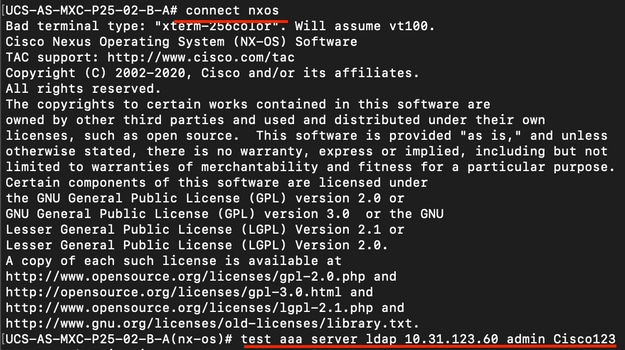

要測試來自NX-OS的身份驗證,請使用 test aaa 命令(僅適用於NXOS)。

我們驗證伺服器的配置:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

常見LDAP問題。

- 基本配置。

- 密碼錯誤或字元無效。

- 錯誤的埠或過濾器欄位。

- 由於防火牆或代理規則,無法與提供商通訊。

- FSM不是100%。

- 憑證問題。

疑難排解

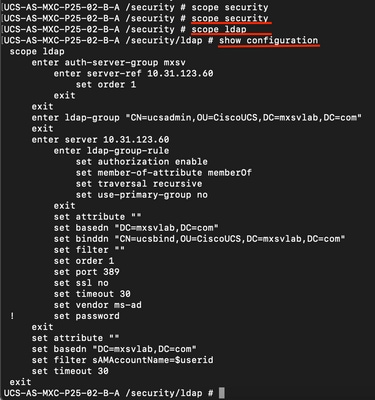

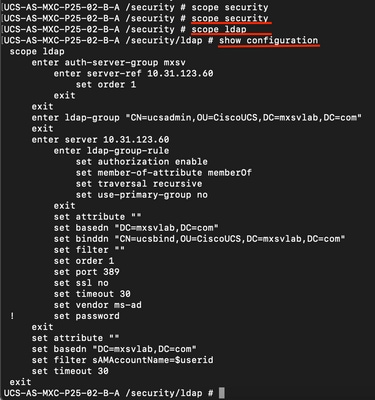

驗證UCSM LDAP配置:

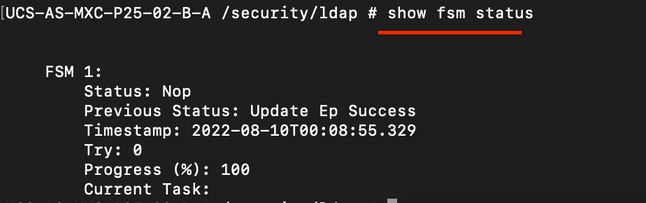

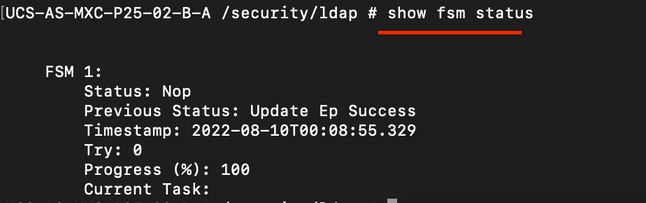

您必須確保UCSM已成功實施配置,因為 Finite State Machine (FSM) 顯示為100%完成。

要從UCSM的命令列驗證配置:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

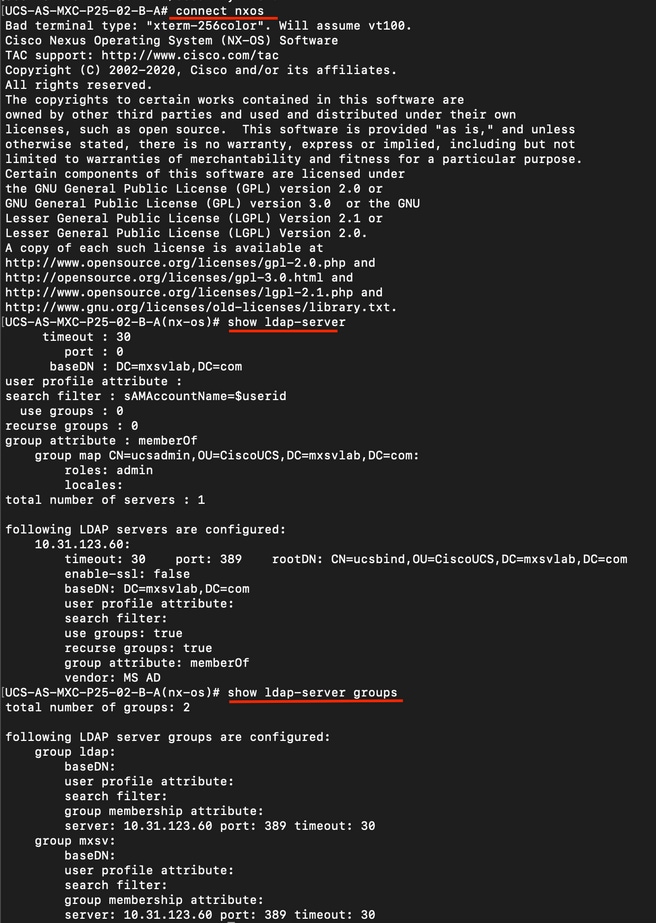

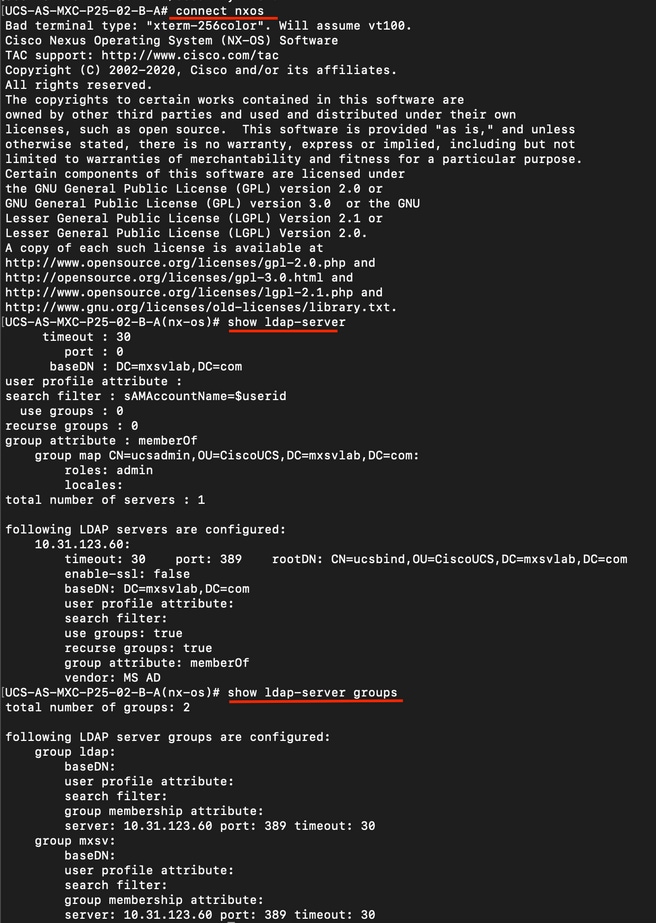

從NXOS驗證配置:

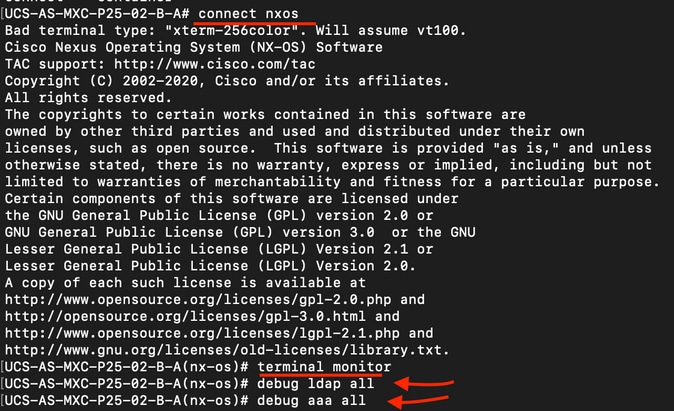

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

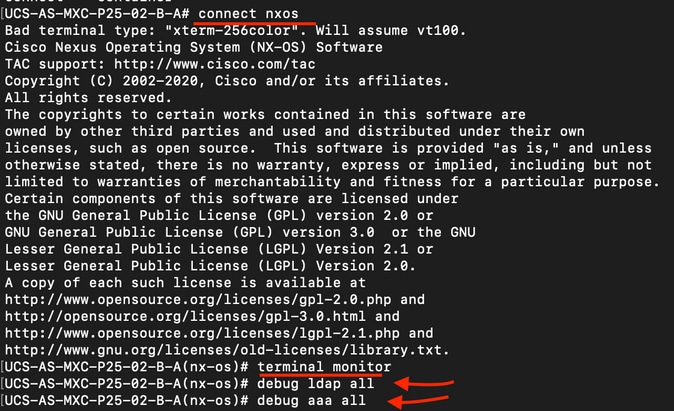

檢視錯誤的最有效方法是啟用調試,通過此輸出,我們可以看到阻止通訊的組、連線和錯誤消息。

- 開啟與FI的SSH會話並以本地使用者身份登入,然後轉到NX-OS CLI上下文並啟動終端監視器。

ucs # connect nxos

ucs(nxos)# terminal monitor

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- 現在開啟一個新的GUI或CLI會話,並嘗試以遠端(LDAP)使用者身份登入。

- 收到登入失敗消息後,關閉調試。

相關資訊

意見

意見