簡介

本檔案介紹將思科身分識別服務引擎與Catalyst Center整合以啟用TACACS+驗證所需的步驟。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本檔案中的資訊是根據以下硬體和軟體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

此整合允許外部使用者登入到Catalyst Center進行管理訪問和管理。

設定

思科身分識別服務引擎(ISE)

許可並啟用TACACS+服務

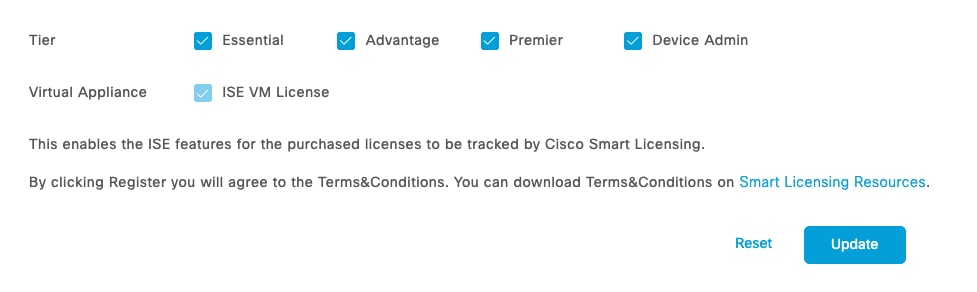

開始使用ISE中的TACACS+配置之前,必須確認已安裝正確的許可證並啟用該功能。

-

驗證您在思科智慧軟體管理或思科許可證中心門戶中擁有PID許可證L-ISE-TACACS-ND=。

在ISE許可門戶中啟用裝置管理。

- Device Admin許可證(PID:L-ISE-TACACS-ND=)在策略服務節點(PSN)上啟用TACACS+服務。

-

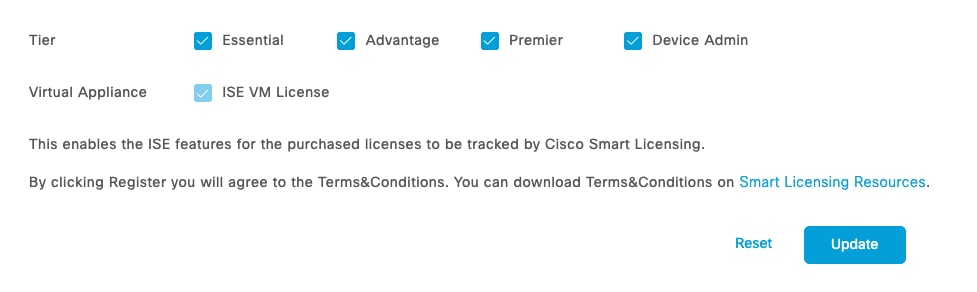

導覽至:

管理>系統>許可

- 選中Tier options下的Device Admin覈取方塊。

裝置管理員

裝置管理員

許可證裝置管理員

許可證裝置管理員

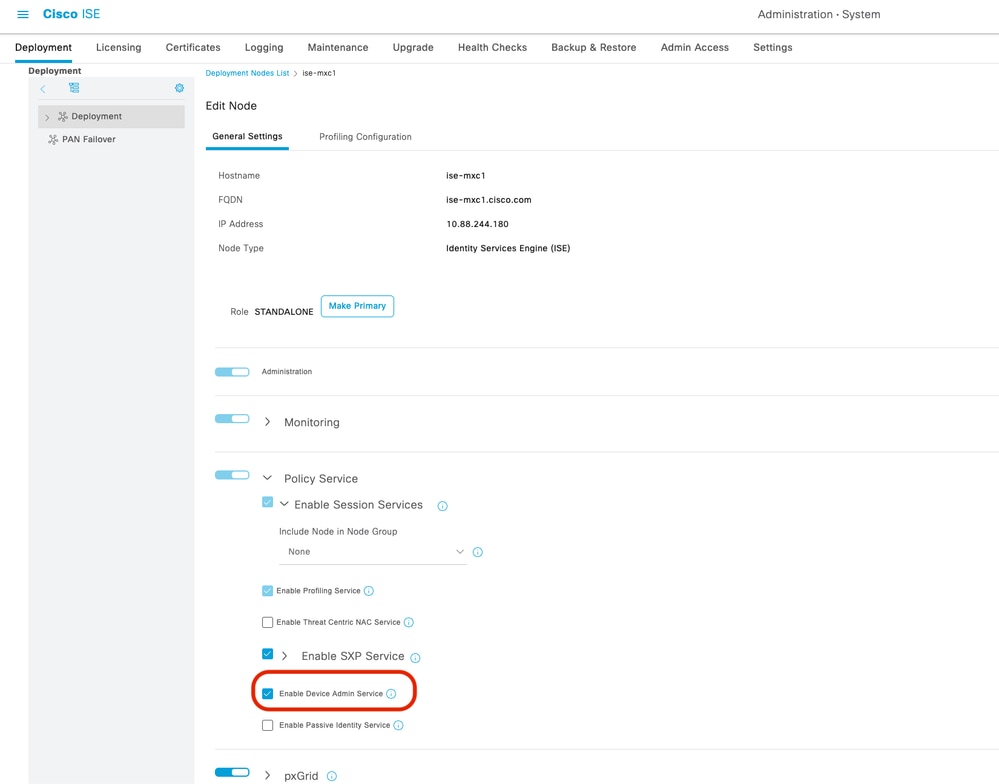

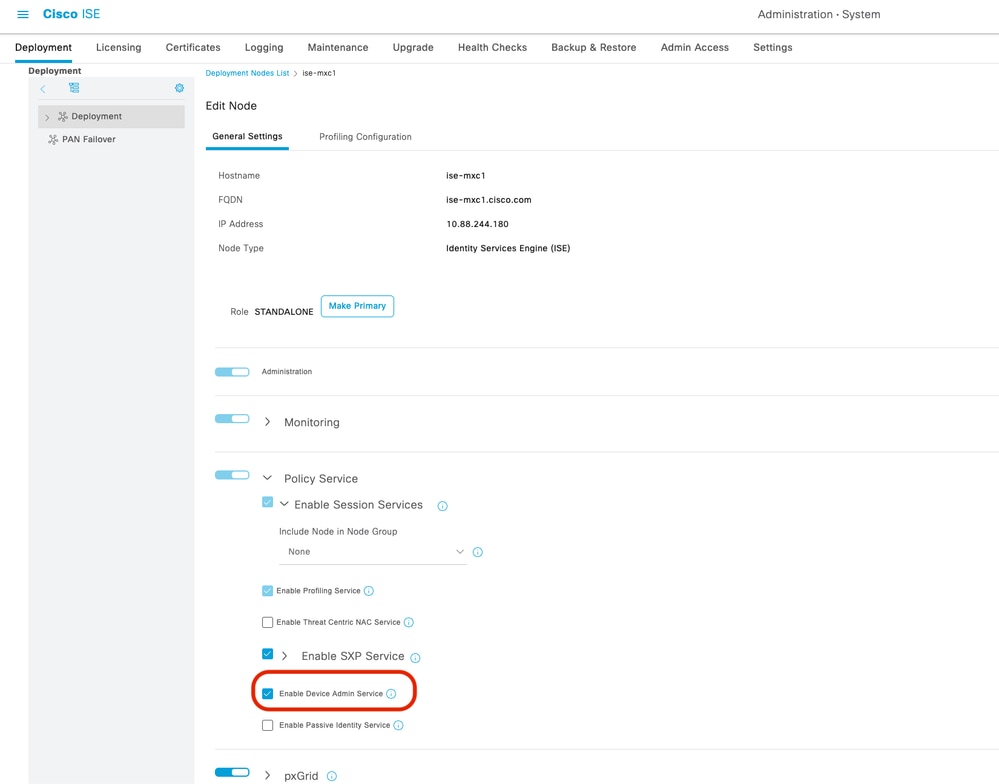

3.在運行TACACS+服務的ISE節點上啟用Device Admin Service。

管理>系統>部署>選擇節點

啟用裝置管理服務

啟用裝置管理服務

建立管理員使用者並新增網路裝置

1.建立管理員使用者。

工作中心(Work Centers)>網路訪問(Network Access)>身份(Identities)>網路訪問使用者(Network Access User)

-

新增新使用者(例如catc-user)。

-

如果該使用者已存在,請繼續執行下一步。

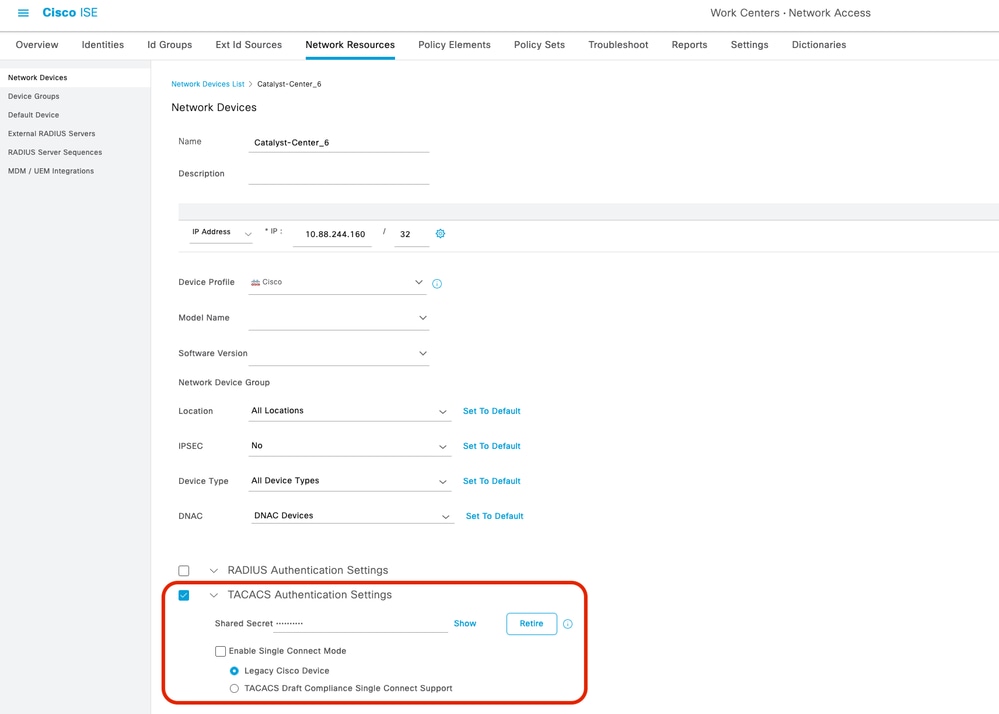

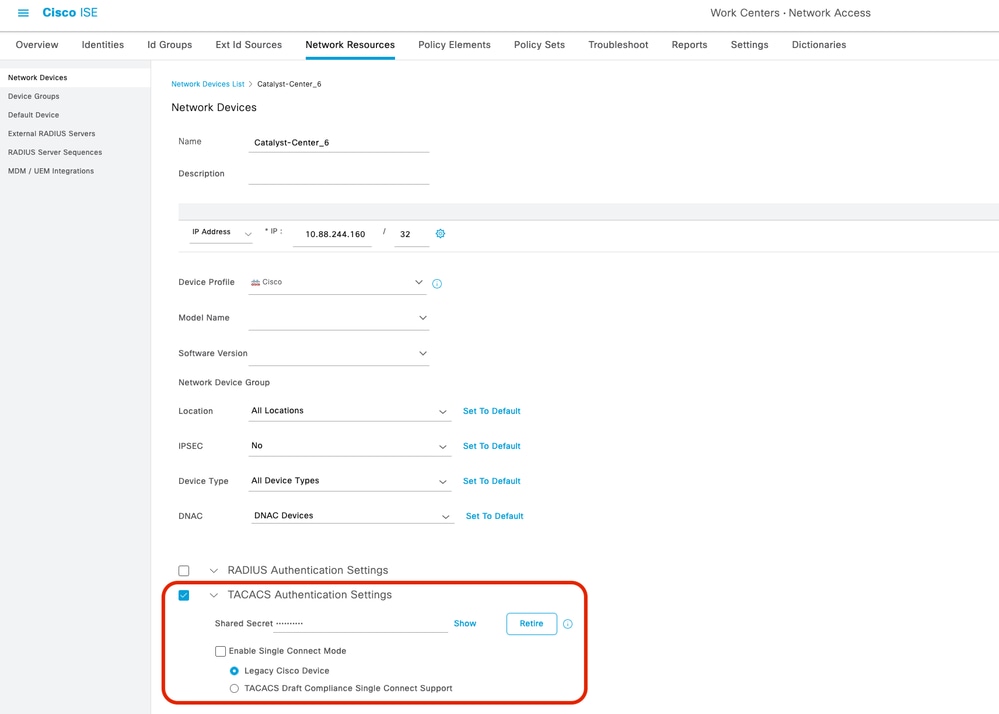

2.建立網絡裝置。

工作中心(Work Centers)>網路訪問(Network Access)>身份(Identities)>網路資源(Network Resource)

TACACS身份驗證設定

TACACS身份驗證設定

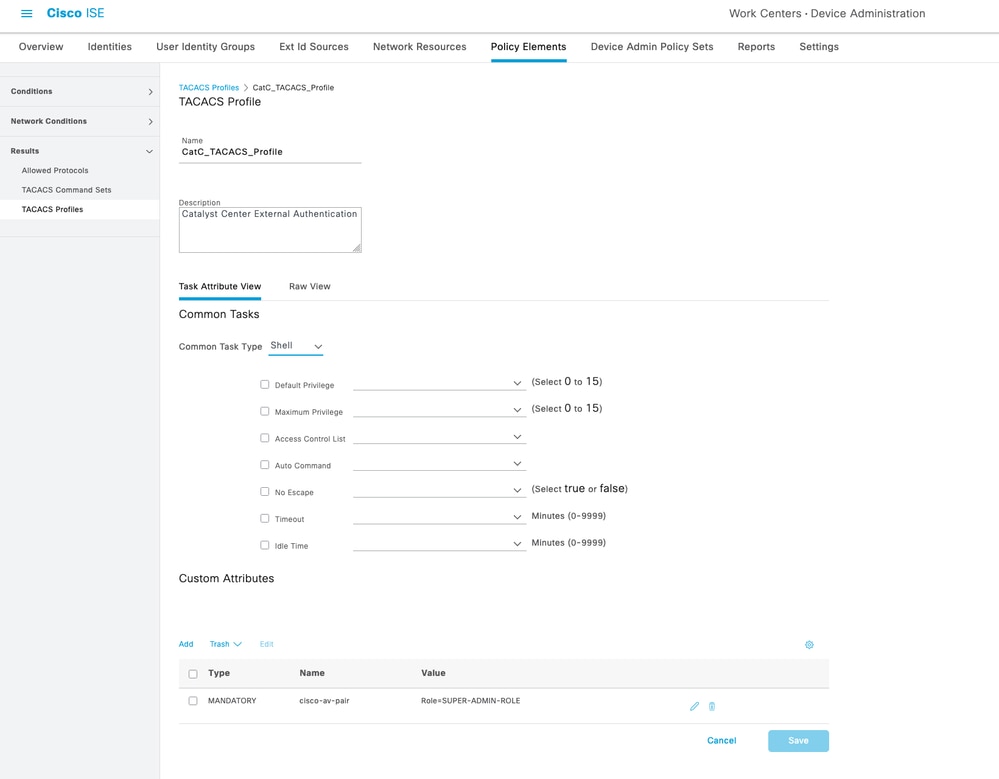

設定TACACS+設定檔

1.建立新的TACACS+配置檔案。

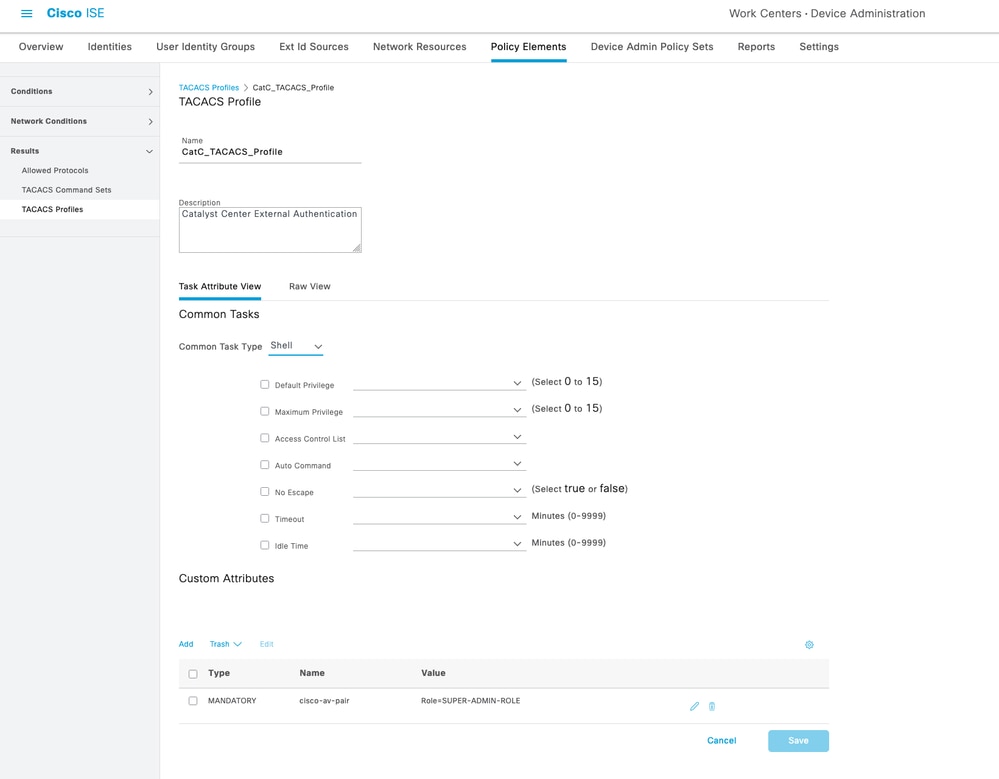

工作中心(Work Centers)>裝置管理(Device Administration)>策略元素(Policy Elements)>結果(Results)> TACACS配置檔案(TACACS Profiles)

-

新增配置檔名稱。

-

按如下方式新增自定義屬性:

-

Type:必填

-

名稱:cisco-av-pair

-

值:Role=SUPER-ADMIN-ROLE

-

儲存配置檔案。

TACACS+設定檔

TACACS+設定檔

附註:Cisco Catalyst Center支援用於訪問控制的外部身份驗證、授權和記帳(AAA)伺服器。如果您使用外部伺服器對外部使用者進行身份驗證和授權,則可以在Cisco Catalyst Center中啟用外部身份驗證。預設AAA屬性設定與預設使用者配置檔案屬性匹配。

TACACS協定的預設AAA屬性值為cisco-av-pair。

RADIUS通訊協定預設AAA屬性值為Cisco-AVPair。

只有當AAA伺服器在使用者配置檔案中具有自定義屬性時,才需要更改。在AAA伺服器上,AAA屬性值的格式為Role=role1。在思科身分識別服務引擎(Cisco ISE)伺服器上,在設定RADIUS或TACACS設定檔時,使用者可以選擇或輸入cisco av配對作為AAA屬性。

例如,您可以手動選擇並配置AAA屬性為cisco-av-pair=Role=SUPER-ADMIN-ROLE或Cisco-AVPair=Role=SUPER-ADMIN-ROLE。

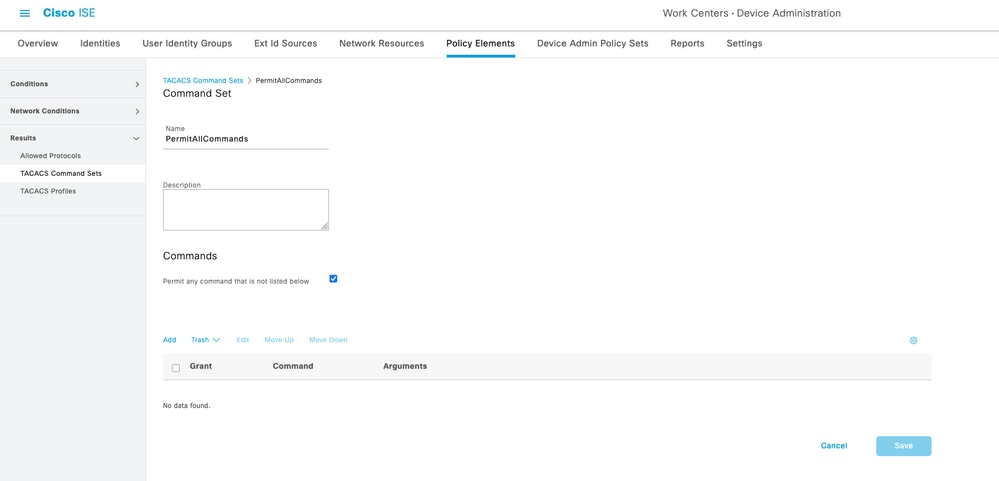

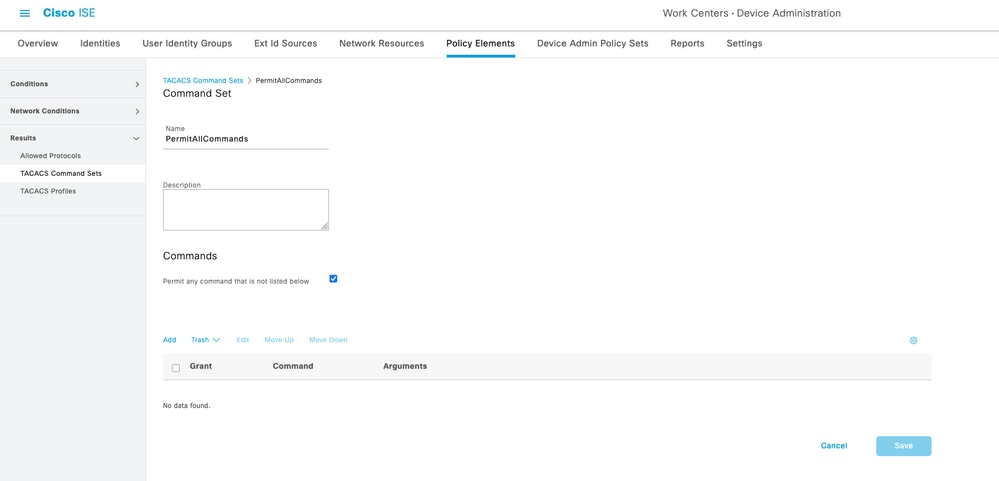

2.建立TACACS+命令集。

工作中心(Work Centers)>裝置管理(Device Administration)>策略元素(Policy Elements)>結果(Results)> TACACS命令集(TACACS Command Sets)

TACACS命令集

TACACS命令集

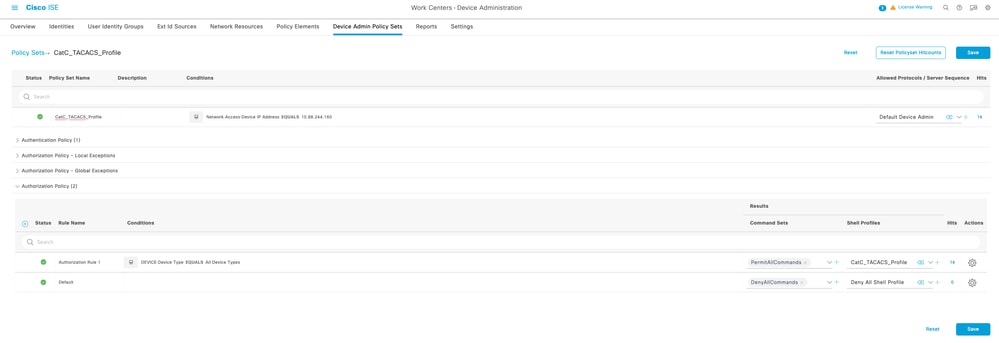

配置TACACS+策略

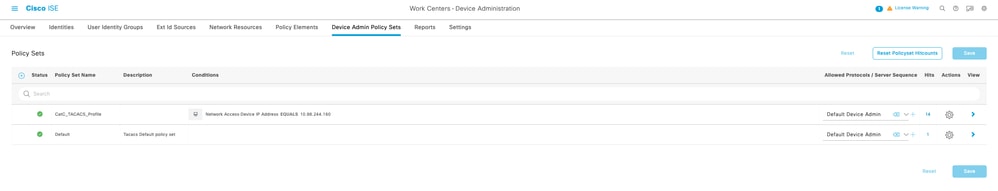

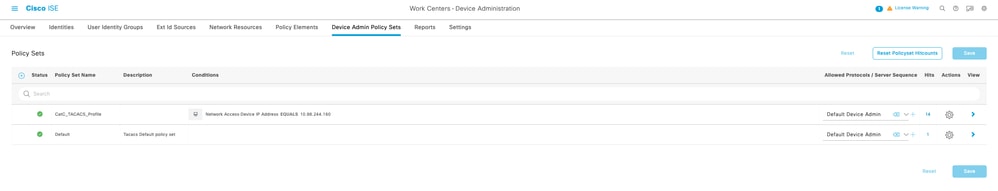

1.建立新的TACACS+策略集。

工作中心>裝置管理>裝置管理策略設定

Catalyst Center IP地址

Catalyst Center IP地址

1.3在Allowed Protocols / Server Sequence上選擇Default Device Admin。

選擇Default Device Admin

選擇Default Device Admin

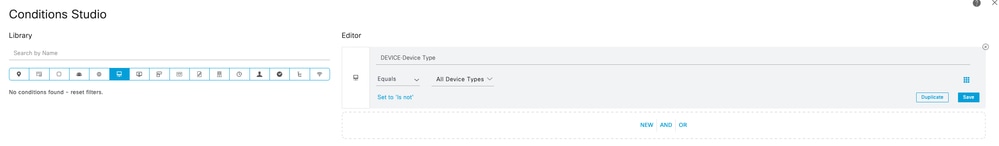

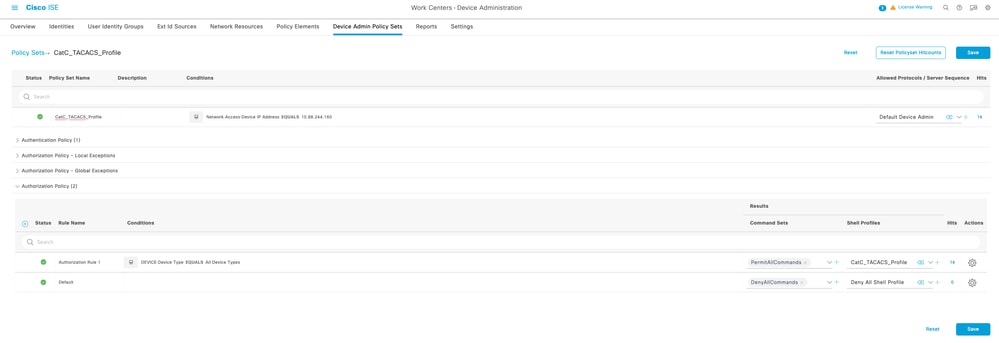

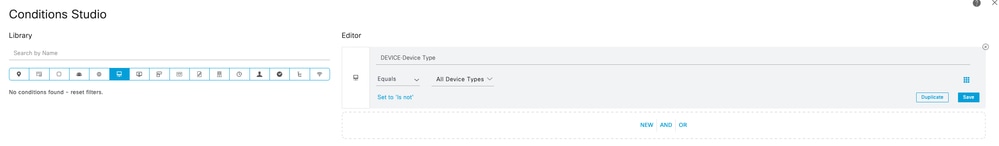

2.配置策略集。

所有裝置型別

所有裝置型別

TACACS+命令集

TACACS+命令集

Cisco Catalyst Center

配置ISE/AAA伺服器

1.登入到Catalyst Center Web介面。

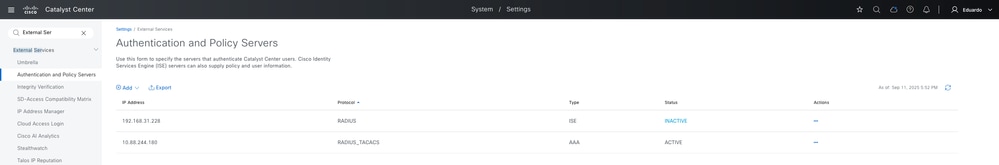

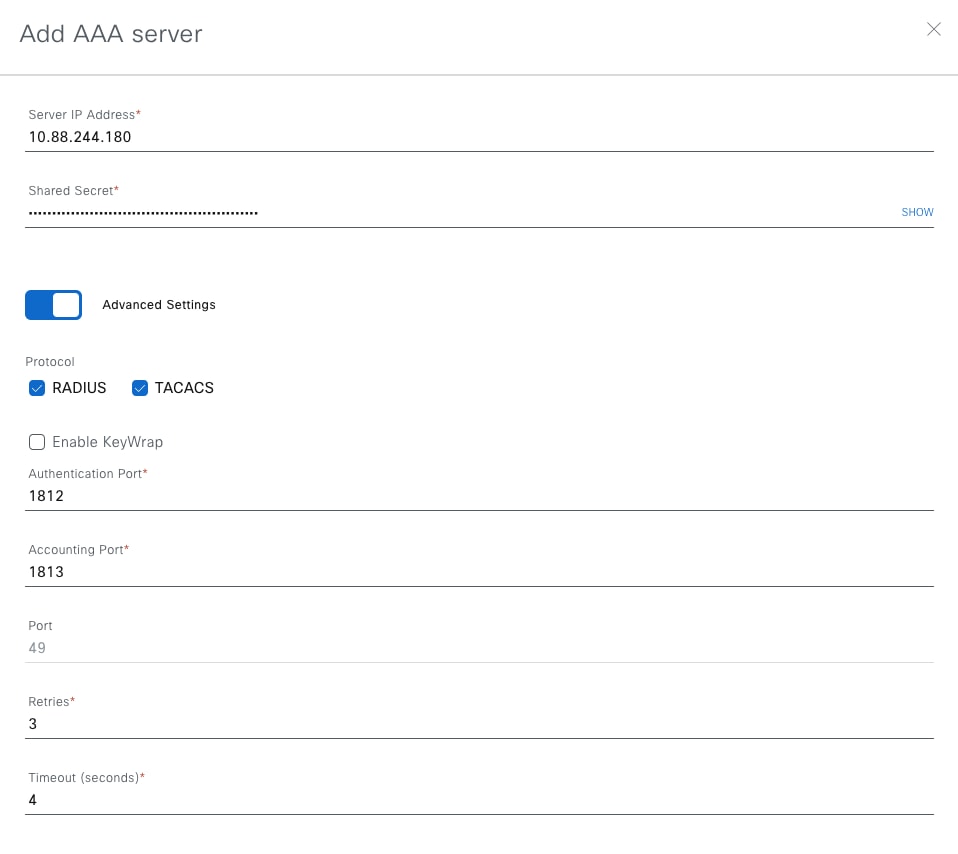

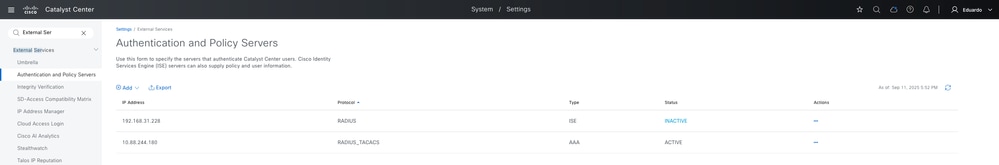

主選單>System >設定>外部服務>身份驗證和策略伺服器

2.新增新伺服器。您可以選擇ISE或AAA。

附註:Catalyst Center群集只能配置一個ISE群集。

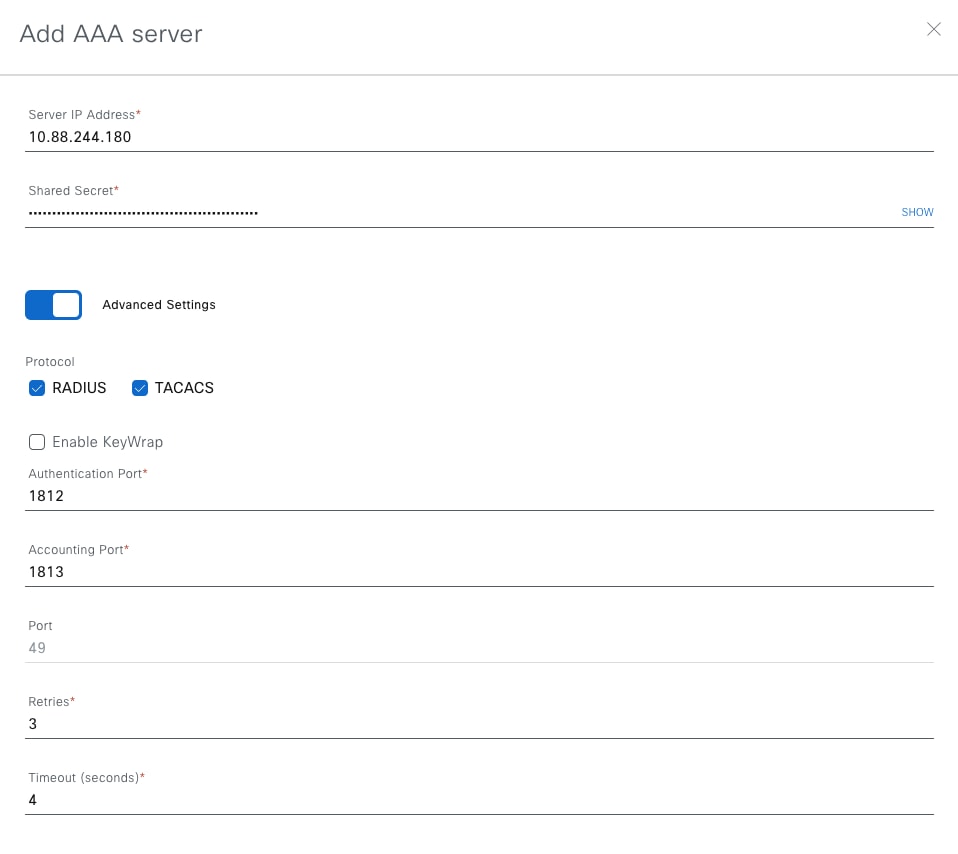

3.配置這些選項,然後儲存:

身份驗證和策略伺服器

身份驗證和策略伺服器

高級設定

高級設定

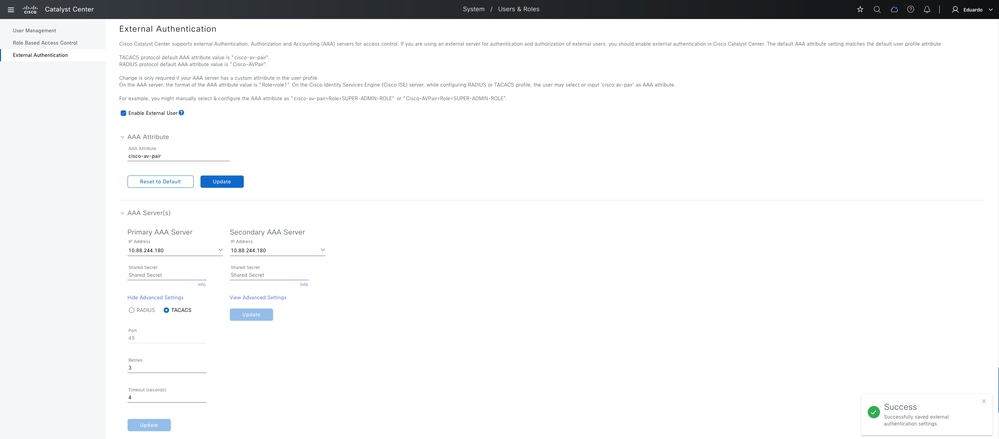

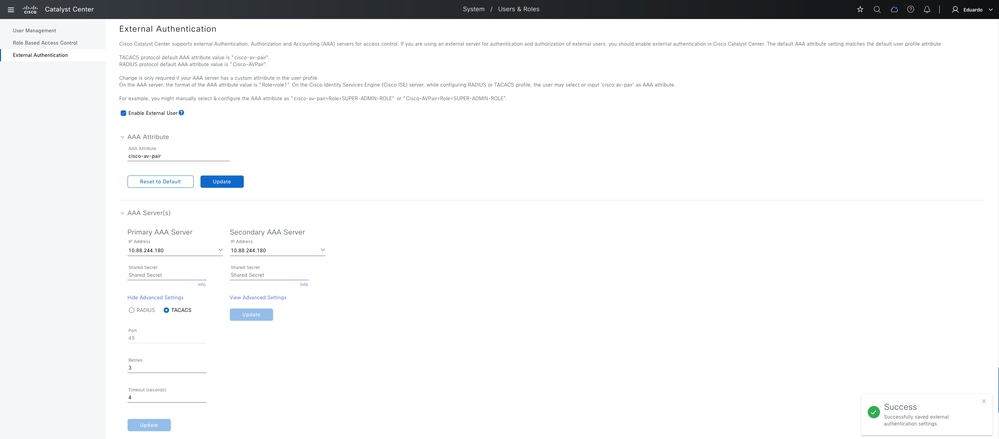

啟用和配置外部身份驗證。

1.定位至「外部驗證」頁:

主選單>系統>使用者和角色>外部身份驗證

2.新增AAA屬性cisco-av-pair,然後按一下Update儲存更改。

附註:此步驟不是強制性的,因為TACACS+的預設屬性已經是cisco-av-pair,但此步驟被認為是明確設定此步驟的最佳實踐。

3.在主AAA伺服器下,選擇之前配置的AAA伺服器。

4.啟用「外部使用者」復選框。

外部驗證

外部驗證

驗證

-

開啟新的瀏覽器作業階段或使用Incognito Mode並登入Catalyst Center網頁,使用思科ISE中設定的使用者帳戶。

-

在Catalyst Center中,確認登入成功。

登入使用ISE配置Catalyst Center外部身份驗證TACACS

登入使用ISE配置Catalyst Center外部身份驗證TACACS

-

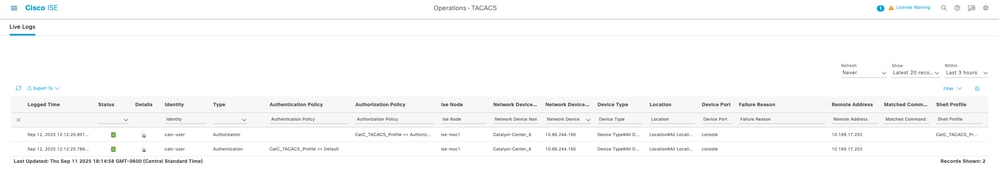

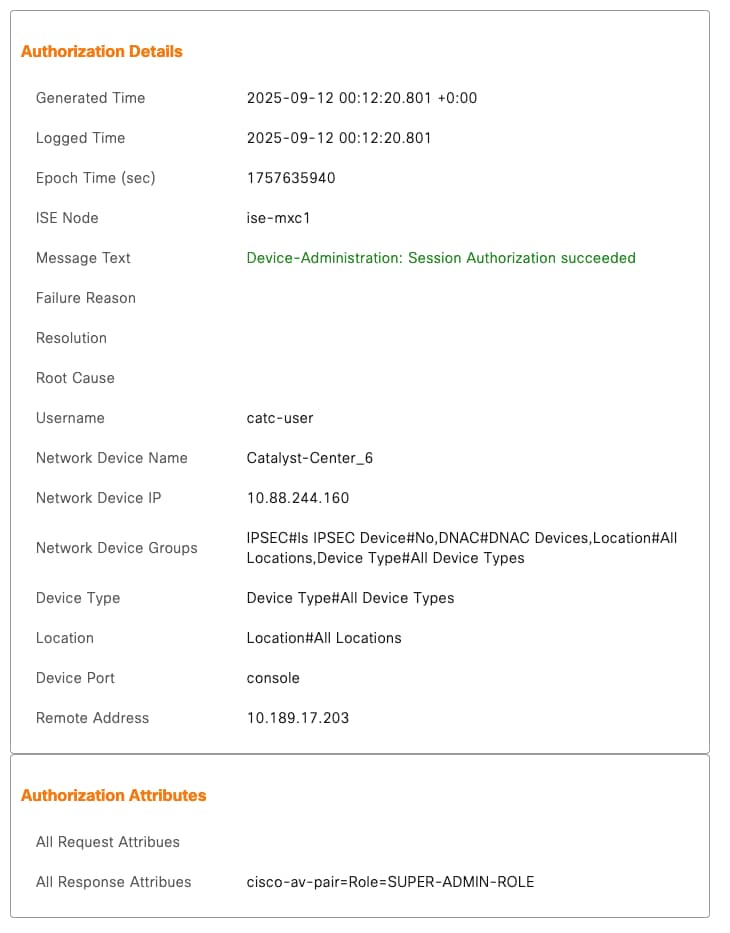

從Cisco ISE驗證日誌:

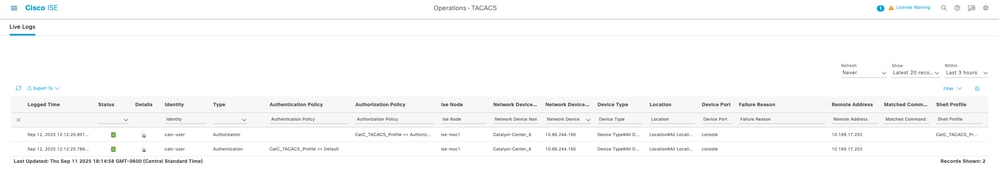

操作> TACACS >即時日誌

即時日誌

即時日誌

-

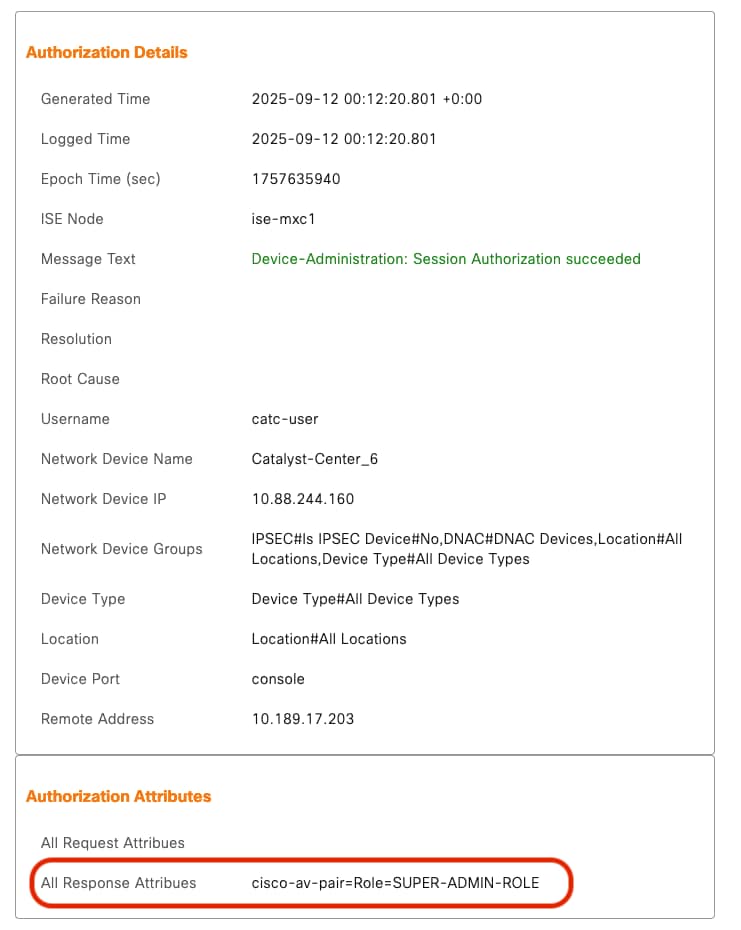

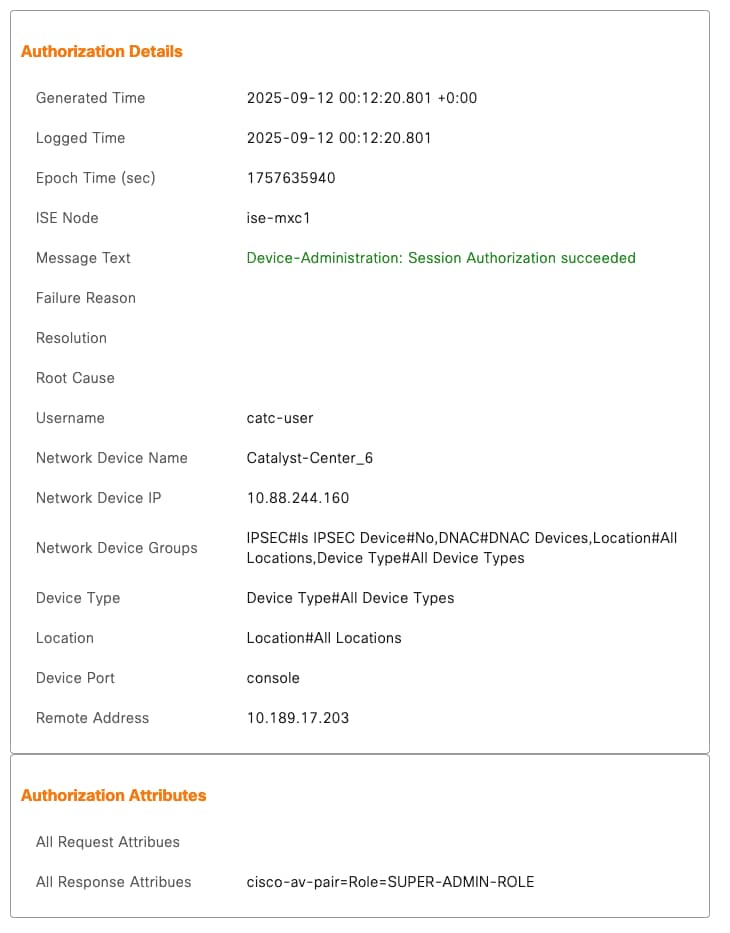

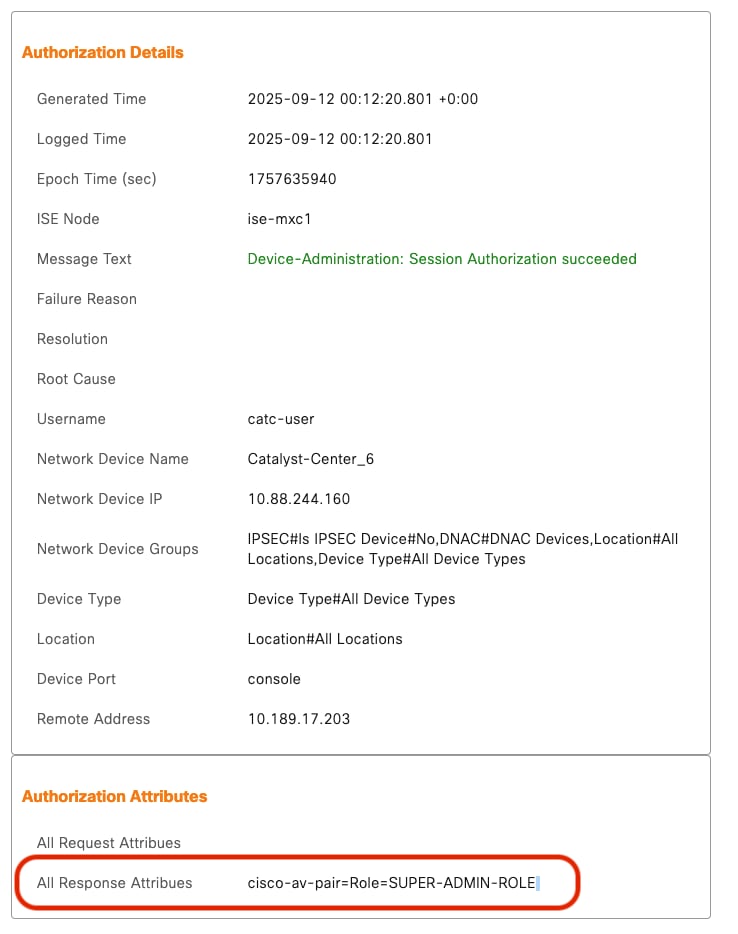

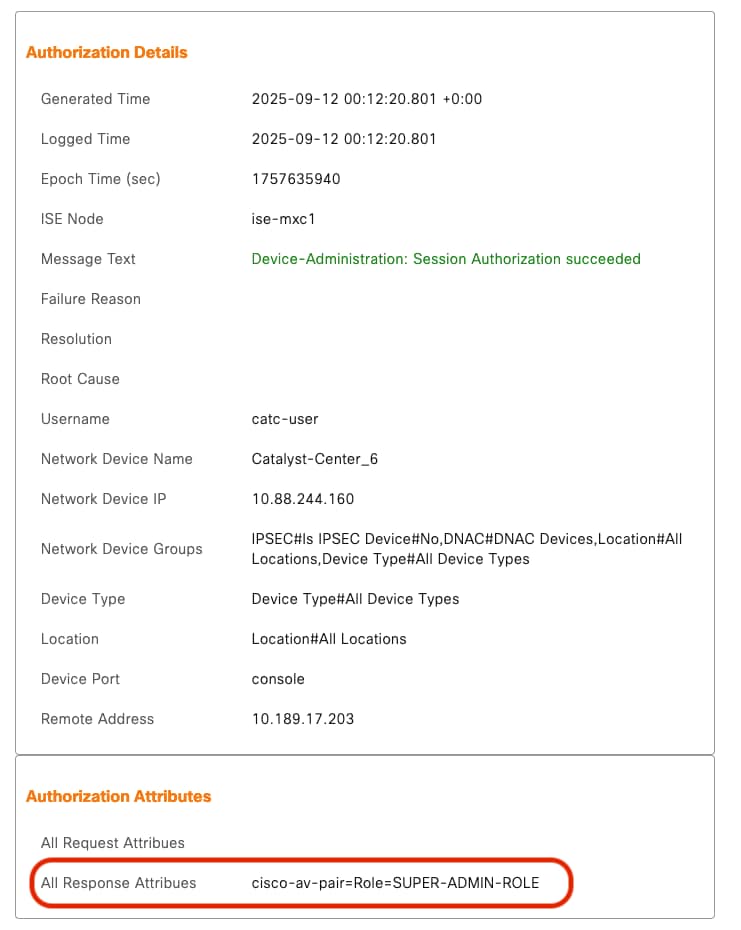

在Authorization Details中,與下一個輸出進行比較:

cisco-av-pair=Role=SUPER-ADMIN-ROLE

cisco-av-pair=Role=SUPER-ADMIN-ROLE

疑難排解

以下是整合期間可能會遇到的一些常見問題,以及如何識別這些問題:

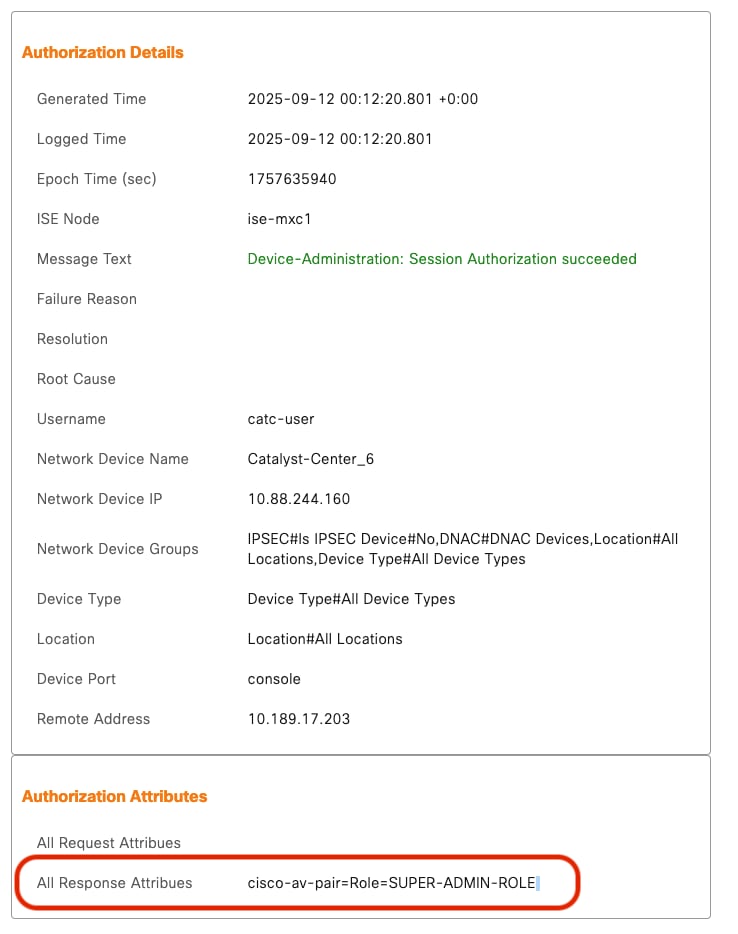

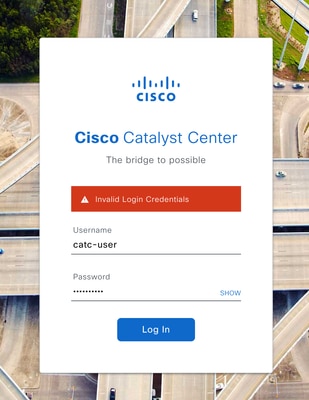

1.屬性配置錯誤

Catalyst Center中的症狀:登入憑據無效

屬性配置錯誤

屬性配置錯誤

屬性配置錯誤

屬性配置錯誤

範例:

屬性配置錯誤

屬性配置錯誤

屬性配置錯誤

屬性配置錯誤

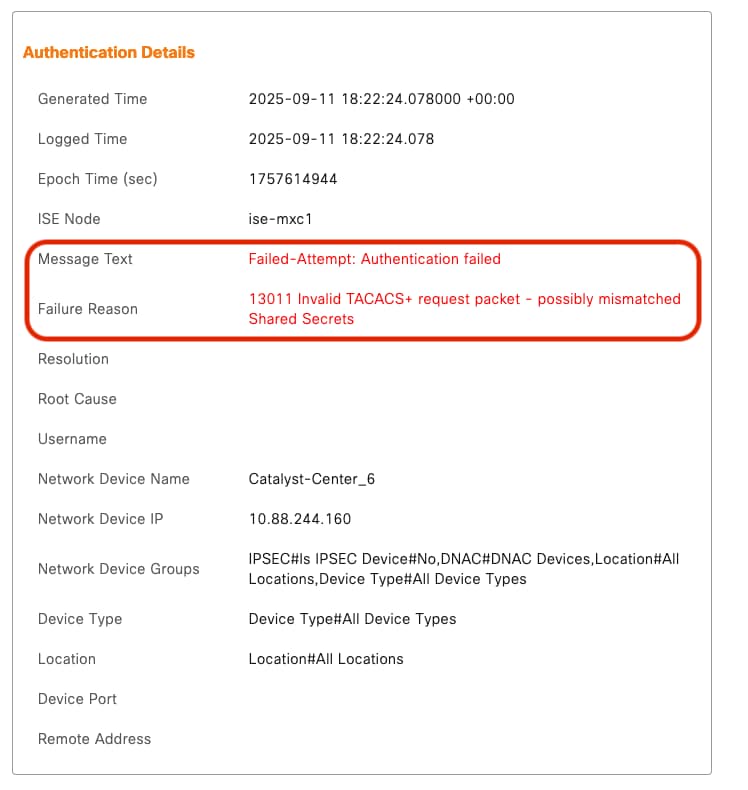

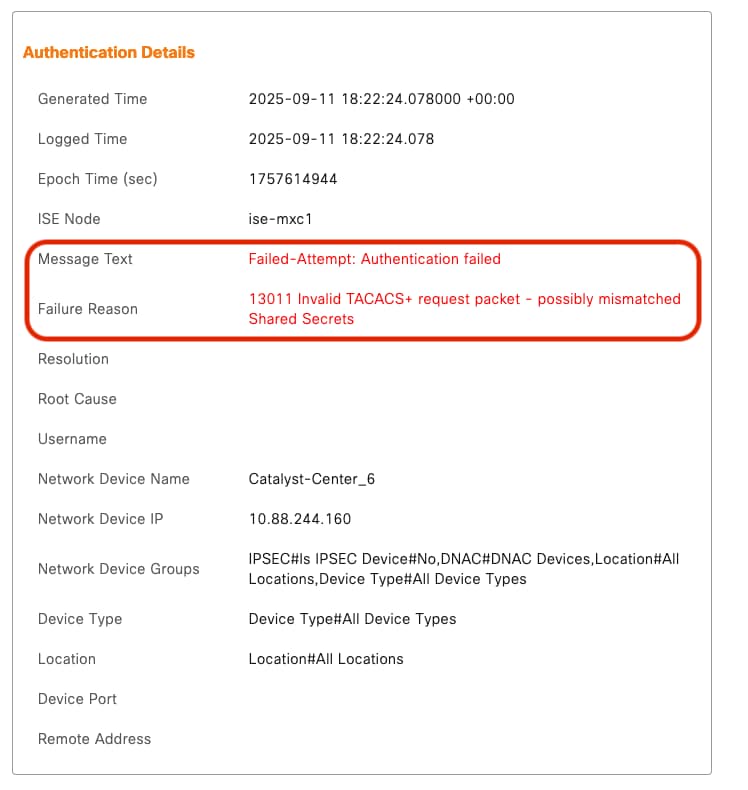

2.共用金鑰不匹配

如何驗證:

範例:

共用金鑰不匹配

共用金鑰不匹配

意見

意見