簡介

本文檔介紹如何配置以應用為中心的基礎設施(ACI)輕量級目錄訪問協定(LDAP)身份驗證。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科應用程式原則基礎架構控制器(APIC)版本5.2(7f)

- 帶slapd和phpLDAPadmin的Ubuntu 20.04

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

本節介紹如何配置APIC以便與LDAP伺服器整合並使用LDAP作為預設身份驗證方法。

組態

步驟1.在Ubuntu phpLDAPadmin上建立組/使用者

附註:要將Ubuntu配置為LDAP伺服器,請參閱官方Ubuntu網站瞭解綜合准則。如果存在現有的LDAP伺服器,請從步驟2開始。

在本檔案中,基本DNdc=dclab,dc=com為,兩個使用者(User1和User2)屬於組(DCGroup)。

步驟2.在APIC上配置LDAP提供程式

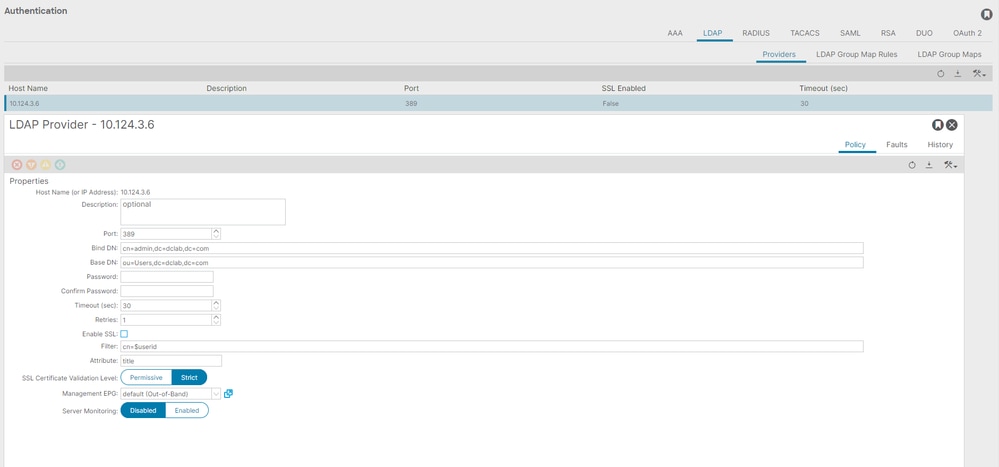

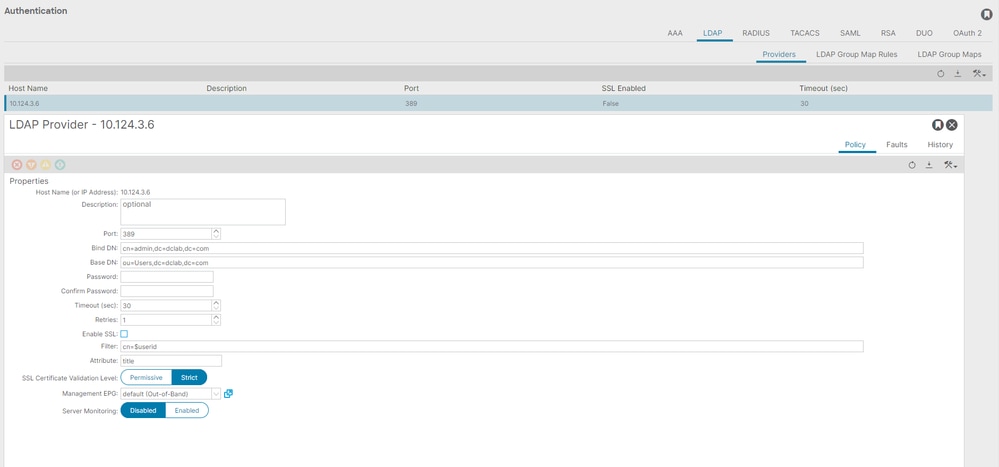

在APIC選單欄上,導航至Admin > AAA > Authentication > LDAP > Providers,如下圖所示。

繫結DN:繫結DN是您用於針對LDAP進行身份驗證的憑據。APIC使用此帳戶進行身份驗證,以查詢目錄。

基本DN:APIC使用此字串作為在目錄內搜尋和識別使用者條目的參考點。

密碼:這是訪問LDAP伺服器所需的繫結DN的必要密碼,與LDAP伺服器上建立的密碼相關。

啟用SSL:如果您使用內部CA或自簽名證書,則必須選擇Permissive。

Filter: (篩選條件:)預設過濾器設定cn=$userid:當使用者定義為具有公用名(CN)的對象時,過濾器用於查詢Base DN中的對象。

屬性:屬性用於確定組成員資格和角色。ACI在此提供兩個選項:memberOf和CiscoAVPair.memberOftitle 會改用。

管理終端組(EPG):根據所選的網路管理方法,通過帶內或帶外EPG連線到LDAP伺服器。

步驟3.配置LDAP組對映規則

在選單欄上,導覽至Admin > AAA > Authentication > LDAP > LDAP Group Map Rules,如下圖所示。

DCGroup中的使用者具有管理員許可權。因此,組DN正在將cn=DCGroup, ou=Groups, dc=dclab, dc=com. A安全域分配給並All分配與的admin角色write privilege。

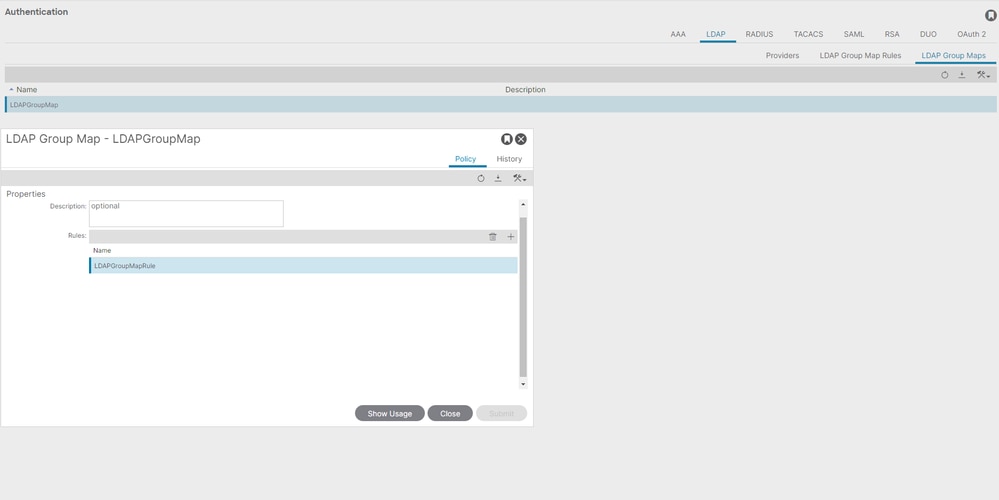

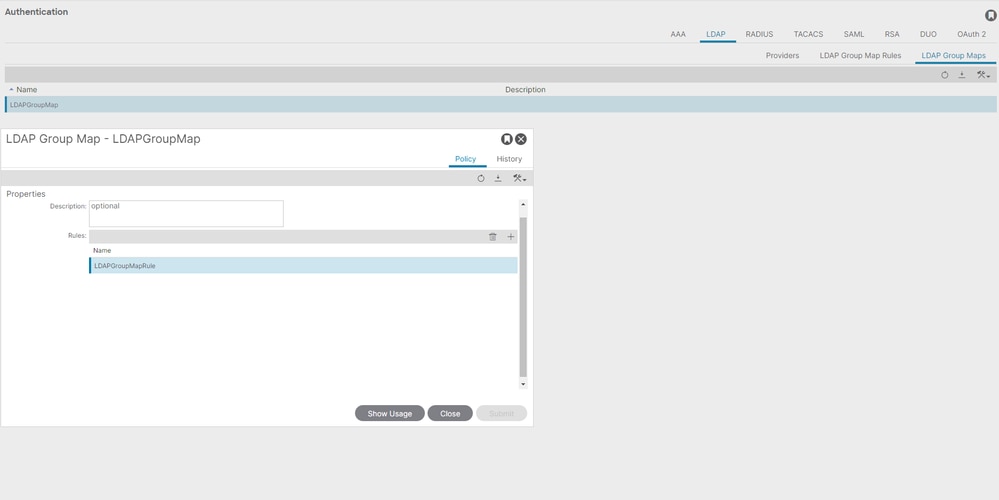

步驟4.配置LDAP組對映

在選單欄上,導覽至Admin > AAA > Authentication > LDAP > LDAP Group Maps,如下圖所示。

建立包含步驟2中建立的LDAP組對映規則的LDAP組對映。

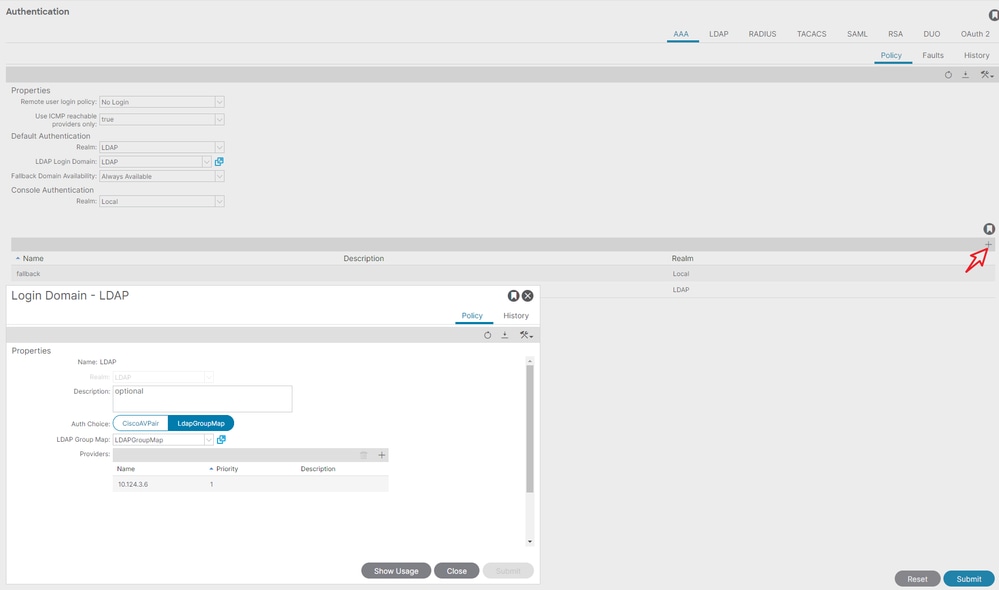

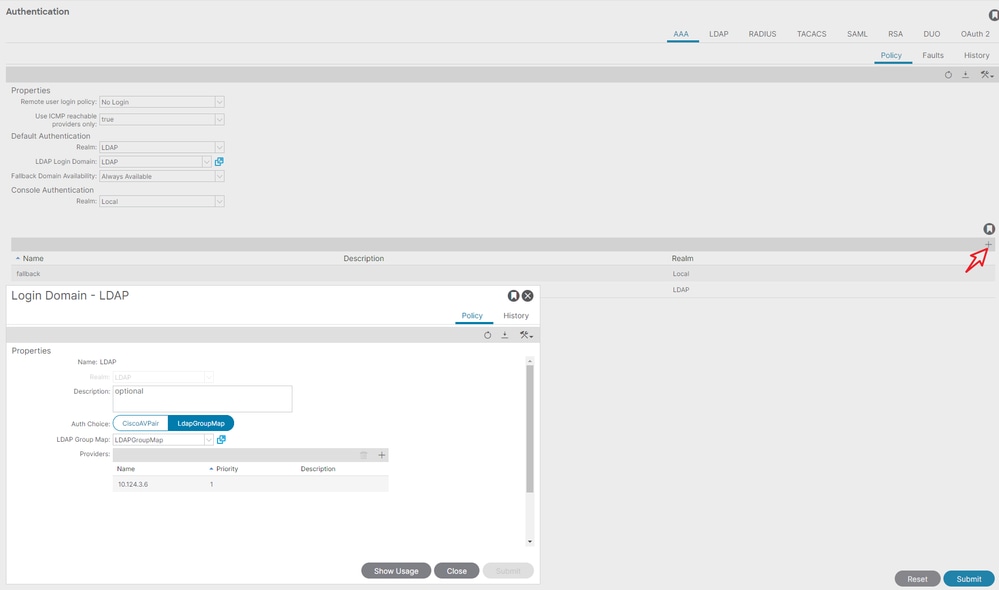

步驟5.配置AAA身份驗證策略

在選單欄中,導覽至Admin > AAA > Authentication > AAA > Policy > Create a login domain如下圖所示。

在選單欄上,導覽至Admin > AAA > Authentication > AAA > Policy > Default Authentication,如下圖所示。

將預設身份驗證Realm更改為LDAP,然後選擇LDAP Login Domain created。

驗證

使用本節內容,確認您的組態是否正常運作。

驗證LDAP使用者是否使用User1「管理員」角色和「寫入」許可權成功登入APIC。

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

當LDAP資料庫中不存在該使用者時:

密碼不正確時:

當LDAP伺服器無法訪問時:

疑難排解指令:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

如果您需要更多幫助,請聯絡Cisco TAC。

相關資訊

意見

意見