使用 Firepower 4100/9300上的多实例功能

多实例功能允许您运行使用安全模块/引擎的资源子集的容器实例。仅 Firepower 威胁防御支持多实例功能;ASA 对此不予支持。

注 |

注 |

关于多实例功能

Firepower 机箱包括一个管理引擎和最多三个安全模块,您可以在其中安装逻辑设备。逻辑设备允许您运行一个应用实例(Cisco Secure Firewall Threat Defense或 ASA)。当您添加逻辑设备时,还应定义应用实例类型和版本,分配接口,并配置推送至应用配置的引导程序设置。应用类型决定了您可以运行单个实例(本机)还是多个实例(容器)。

逻辑设备应用程序实例:容器和本地

应用实例在以下类型部署中运行:

-

本地实例 - 本地实例使用安全模块/引擎的所有资源(CPU、RAM 和磁盘空间),因此您仅可安装一个本地实例。

-

容器实例 - 容器实例使用安全模块/引擎的部分资源,因此您可以安装多个容器实例。仅使用 管理中心 的 威胁防御 支持多实例功能;ASA 或使用 设备管理器 的 威胁防御 不支持。

注

尽管实现方式不同,但多实例功能与 ASA 多情景模式类似。多情景模式下区分了单个应用实例,而多实例功能允许独立容器实例。容器实例允许硬资源分离、单独配置管理、单独重新加载、单独软件更新和完全 威胁防御 功能支持。由于共享资源,多情景模式支持给定平台上的更多情景。威胁防御 的多情景模式不可用。

对于 Firepower 9300,可以在某些模块上使用本地实例,在其他模块上使用容器实例。

容器实例接口

要确保灵活使用容器实例的物理接口,可以在 FXOS 中创建 VLAN 子接口,还可以在多个实例之间共享接口(VLAN 或物理接口)。本地实例不得使用 VLAN 子接口或共享接口。 多实例集群不得使用 VLAN 子接口或共享接口。集群控制链路例外,它可以使用集群 EtherChannel 的子接口。请参阅共享接口可扩展性和为容器实例添加 VLAN 子接口。

注 |

接口类型

物理接口、容器实例的 VLAN 子接口, 和 EtherChannel(端口通道)接口可以是下列类型之一:

-

数据 - 用于常规数据。不能在逻辑设备之间共享数据接口,且逻辑设备无法通过背板与其他逻辑设备通信。对于数据接口上的流量,所有流量必须在一个接口上退出机箱,并在另一个接口上返回以到达另一个逻辑设备。

-

数据共享 - 用于常规数据。仅容器实例支持这些数据接口,可由一个或多个逻辑设备/容器实例(仅限威胁防御-使用-管理中心 )共享。 每个容器实例都可通过背板与共享此接口的所有其他实例通信。共享的接口可能会影响您可以部署容器实例的数量。共享接口不支持用于网桥组成员接口(在透明模式或路由模式下)、内联集、被动接口、集群或故障转移链路。

-

管理 - 用于管理应用程序实例。这些接口可以由一个或多个逻辑设备共享,以访问外部主机;逻辑设备无法通过此接口与共享接口的其他逻辑设备通信。只能为每个逻辑设备分配一个管理接口。根据您的应用和管理器,您可以稍后从数据接口启用管理;但必须将管理接口分配给逻辑设备,即使您不打算在启用数据管理后使用该接口。

注

管理接口更改会导致逻辑设备重新启动,例如将管理接口从 e1/1 更改为 e1/2 会导致逻辑设备重新启动以应用新的管理接口。

-

事件 - 用作 威胁防御-using-管理中心 设备的辅助管理接口。 要使用此接口,您必须在 威胁防御 CLI 上配置其 IP 地址和其他参数。例如,您可以将管理流量从活动(例如网络活动)中分隔出来。有关详细信息,请参阅《管理中心配置指南》。事件接口可以由一个或多个逻辑设备共享,以访问外部主机;逻辑设备无法通过此接口与共享接口的其他逻辑设备通信。 如果稍后为管理配置数据接口,则无法使用单独的事件接口。

注

安装每个应用实例时,会分配一个虚拟以太网接口。如果应用不使用事件接口,则虚拟接口将处于管理员关闭状态。

Firepower # show interface Vethernet775 Firepower # Vethernet775 is down (Administratively down) Bound Interface is Ethernet1/10 Port description is server 1/1, VNIC ext-mgmt-nic5

-

集群 - 用作集群逻辑设备的集群控制链路。默认情况下,系统会在端口通道 48 上自动创建集群控制链路。“集群”类型仅在 EtherChannel 接口上受支持。 对于多实例集群,无法在设备之间共享集群类型接口。您可以将 VLAN 子接口添加到集群 EtherChannel,以便为每个集群提供单独的集群控制链路。如果向某个集群接口添加子接口,则不能将该接口用于本地集群。设备管理器 和 CDO 不支持群集技术。

注 |

有关独立部署和集群部署中威胁防御和 ASA 应用的接口类型支持,请参阅下表。

|

应用 |

数据 |

数据:子接口 |

数据共享 |

数据共享:子接口 |

管理 |

事件 |

集群(仅 EtherChannel) |

集群:子接口 |

|

|---|---|---|---|---|---|---|---|---|---|

|

威胁防御 |

独立本地实例 |

支持 |

- |

— |

— |

是 |

是 |

- |

— |

|

独立容器实例 |

是 |

是 |

是 |

是 |

是 |

是 |

- |

— |

|

|

集群本地实例 |

支持 (EtherChannel 仅用于机箱间集群) |

- |

— |

— |

是 |

是 |

是 |

— |

|

|

集群容器实例 |

支持 (EtherChannel 仅用于机箱间集群) |

- |

— |

— |

是 |

是 |

是 |

是 |

|

|

ASA |

独立本地实例 |

支持 |

- |

— |

— |

支持 |

— |

支持 |

— |

|

集群本地实例 |

支持 (EtherChannel 仅用于机箱间集群) |

- |

— |

— |

支持 |

— |

支持 |

— |

|

FXOS 接口与应用接口

Firepower 4100/9300 管理物理接口、容器实例的 VLAN 子接口和 EtherChannel(端口通道)接口的基本以太网设置。在应用中,您可以配置更高级别的设置。例如,您只能在 FXOS 中创建 EtherChannel;但是,您可以为应用中的 EtherChannel 分配 IP 地址。

下文将介绍 FXOS 接口与应用接口之间的交互。

VLAN 子接口

对于所有逻辑设备,您可以在应用内创建 VLAN 子接口。

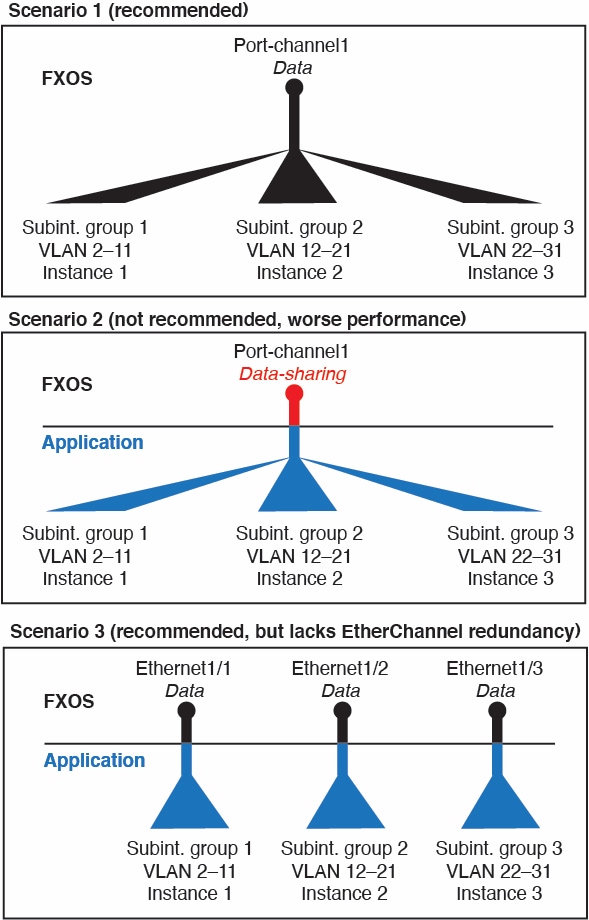

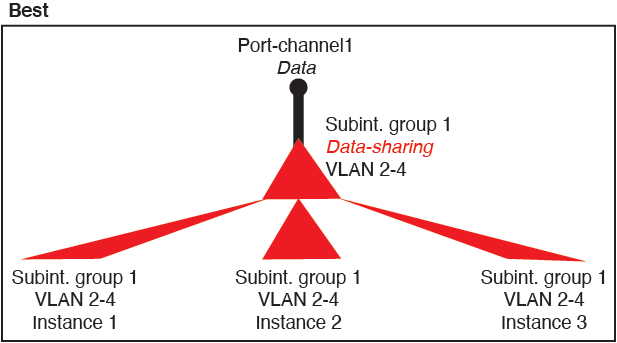

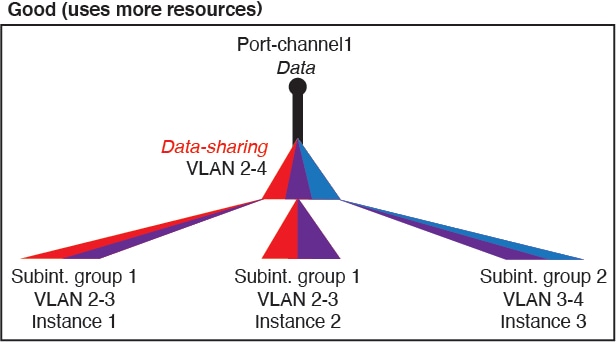

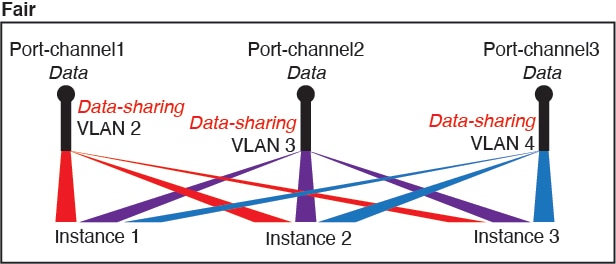

仅对于独立模式下的容器实例,您还可以在 FXOS 中创建 VLAN 子接口。 除集群类型接口外,多实例集群不支持 FXOS 中的子接口。应用定义的子接口不受 FXOS 限值的约束。选择在哪个操作系统创建子接口取决于网络部署和个人偏好。例如,要共享子接口,必须在 FXOS 中创建子接口。偏好 FXOS 子接口的另一种场景包含将单个接口上的单独子接口组分配至多个实例。例如,您想要结合使用端口通道 1 与实例 A 上的 VLAN 2-11、实例 B 上的 VLAN 12-21 和实例 C 上的 VLAN 22-31。如果您在应用内创建这些子接口,则必须在 FXOS 中共享父接口,但这可能并不合适。有关可以用于实现这种场景的三种方法,请参阅下图:

机箱和应用中的独立接口状态

您可以从管理上启用和禁用机箱和应用中的接口。必须在两个操作系统中都启用能够正常运行的接口。由于接口状态可独立控制,因此机箱与应用之间可能出现不匹配的情况。

应用内接口的默认状态取决于接口类型。例如,在应用内,默认禁用物理接口或 EtherChannel,但默认启用子接口。

共享接口可扩展性

共享接口最佳实践

共享接口使用示例

有关接口共享示例和可扩展性,请参阅下表。以下情景假设使用一个在所有实例中共享的物理/EtherChannel 接口来实现管理,和另一个设有专用子接口的物理或 EtherChannel 接口,用于实现高可用性。

Firepower 9300(设有三个 SM-44)

下表适用于仅使用物理接口或 Etherchannel 的 9300 上的三个 SM-44 安全模块。在未设子接口的情况下,接口的最大数量受限。此外,与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

每个 SM-44 模块最多可支持 14 个实例。如有必要,系统会拆分模块之间的实例,以将实例数维持在限值范围内。

|

专用接口 |

共享接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

32:

|

0 |

4:

|

16% |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46% |

|

33:

|

3:

|

33:

|

98% |

|

33:

|

3:

|

34:

|

102% 禁止使用 |

|

30:

|

1 |

6:

|

25% |

|

30:

|

3:

|

6:

|

23% |

|

30:

|

2 |

5:

|

28% |

|

30:

|

4:

|

5:

|

26% |

|

24:

|

7 |

4:

|

44% |

|

24:

|

14:

|

4:

|

41% |

下表适用于使用单父项物理接口上子接口的 9300 的三个 SM-44 安全模块。例如,创建一个大型 EtherChannel 以将所有类似接口捆绑在一起,然后共享该 EtherChannel 的子接口。与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

每个 SM-44 模块最多可支持 14 个实例。如有必要,系统会拆分模块之间的实例,以将实例数维持在限值范围内。

|

专用子接口 |

共享子接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

168:

|

0 |

42:

|

33% |

|

224:

|

0 |

14:

|

27% |

|

14:

|

1 |

14:

|

46% |

|

33:

|

3:

|

33:

|

98% |

|

70:

|

1 |

14:

|

46% |

|

165:

|

3:

|

33:

|

98% |

|

70:

|

2 |

14:

|

46% |

|

165:

|

6:

|

33:

|

98% |

|

70:

|

10 |

14:

|

46% |

|

165:

|

30:

|

33:

|

102% 禁止使用 |

Firepower 9300(设有一个 SM-44)

下表适用于仅使用物理接口或 Etherchannel 的 Firepower 9300(设一个 SM-44)。在未设子接口的情况下,接口的最大数量受限。此外,与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

Firepower 9300(设有一个 SM-44)最多可支持 14 个实例。

|

专用接口 |

共享接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

32:

|

0 |

4:

|

16% |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46% |

|

14:

|

2:

|

14:

|

37% |

|

32:

|

1 |

4:

|

21% |

|

32:

|

2 |

4:

|

20% |

|

32:

|

2 |

4:

|

25% |

|

32:

|

4:

|

4:

|

24% |

|

24:

|

8 |

3:

|

37% |

|

10:

|

10 |

5:

|

69% |

|

10:

|

20:

|

5:

|

59% |

|

14:

|

10 |

7:

|

109% 禁止使用 |

下表适用于使用单父项物理接口上子接口的 Firepower 9300(设有一个 SM-44)。例如,创建一个大型 EtherChannel 以将所有类似接口捆绑在一起,然后共享该 EtherChannel 的子接口。与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

Firepower 9300(设有一个 SM-44)最多可支持 14 个实例。

|

专用子接口 |

共享子接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

112:

|

0 |

14:

|

17% |

|

224:

|

0 |

14:

|

17% |

|

14:

|

1 |

14:

|

46% |

|

14:

|

2:

|

14:

|

37% |

|

112:

|

1 |

14:

|

46% |

|

112:

|

2:

|

14:

|

37% |

|

112:

|

2 |

14:

|

46% |

|

112:

|

4:

|

14:

|

37% |

|

140:

|

10 |

14:

|

46% |

|

140:

|

20:

|

14:

|

37% |

查看共享接口资源

要查看转发表和 VLAN 组使用情况,请参阅 区域 下输入 show detail 命令。例如:

机箱如何将数据包分类

必须对进入机箱的每个数据包进行分类,以便机箱能够确定将数据包发送到哪个实例。

-

唯一接口 - 如果仅有一个实例与传入接口相关联,则机箱会将数据包分类至该实例。对于桥接组成员接口(在透明模式或路由模式下)、内联集或被动接口,此方法用于始终与数据包进行分类。

-

唯一 MAC 地址 - 机箱将自动生成包括共享接口在内的所有接口的唯一 MAC 地址。如果多个实例共享一个接口,则分类器在每个实例中使用分配给该接口的唯一 MAC 地址。上游路由器无法直接路由至不具有唯一 MAC 地址的实例。在应用内配置每个接口时,您也可以手动设置 MAC 地址。

注 |

如果目的 MAC 地址为组播或广播 MAC 地址,则数据包会复制并传递到每个实例。 |

分类示例

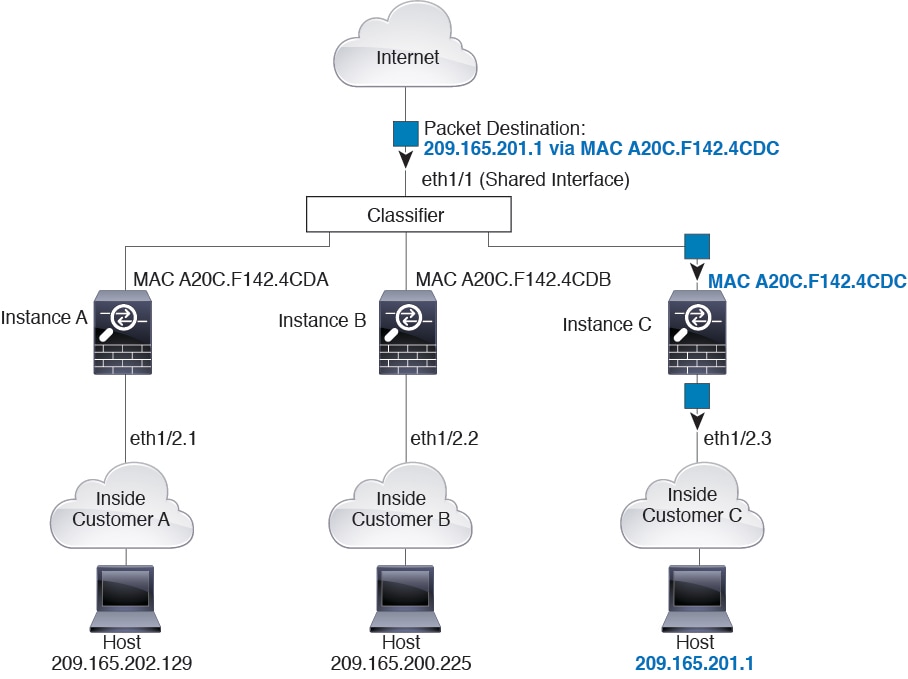

使用 MAC 地址通过共享接口进行数据包分类

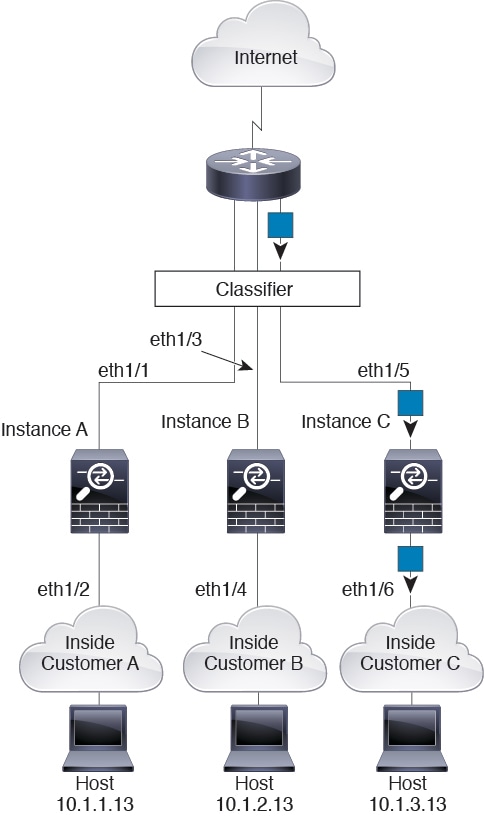

下图显示共享外部接口的多个实例。因为实例 C 包含路由器将数据包发送到的 MAC 地址,因此分类器会将该数据包分配至实例 C。

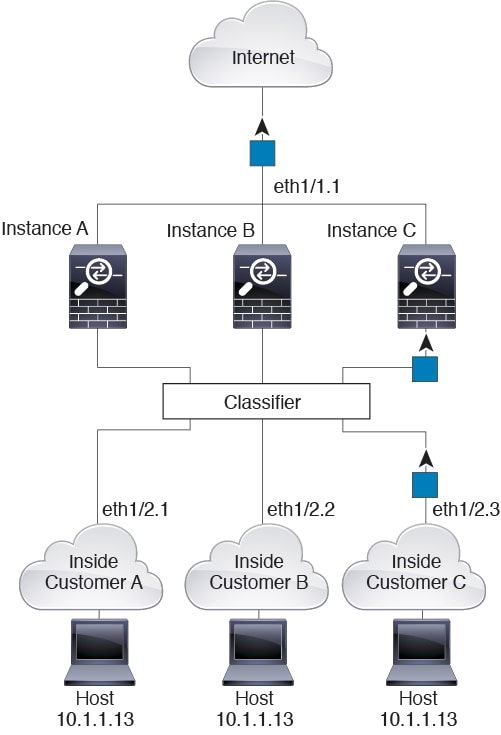

来自内部网络的传入流量

请注意,必须对所有新的传入流量加以分类,即使其来自内部网络。下图展示了实例 C 内部网络上的主机访问互联网。由于传入接口是分配至实例 C 的以太网接口 1/2.3,因此分类器会将数据包分配至实例 C。

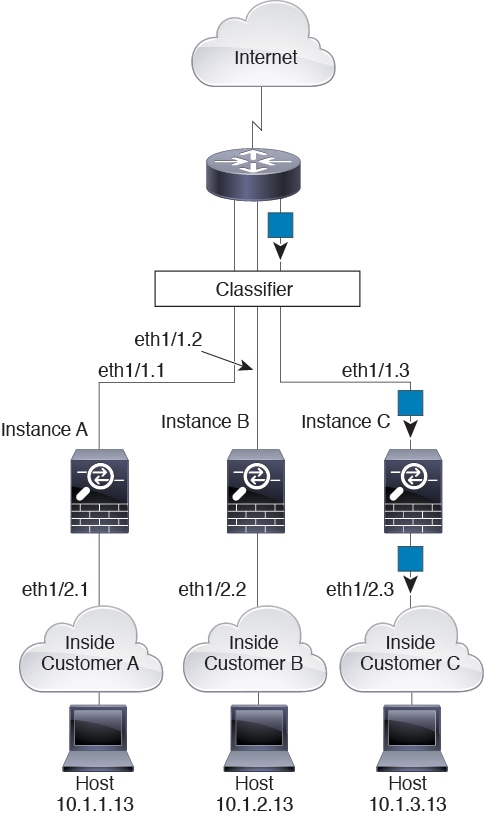

透明防火墙实例

对于透明防火墙,您必须使用唯一接口。下图展示了来自互联网并以实例 C 内部网络上的主机为目标的数据包。由于传入接口是分配至实例 C 的以太网接口 1/2.3,因此分类器会将数据包分配至实例 C。

内联集

对于内联集,必须使用唯一接口,并且这些接口必须为物理接口或 Etherchannel 接口。下图展示了来自互联网并以实例 C 内部网络上的主机为目标的数据包。由于传入接口是分配至实例 C 的以太网接口 1/5,因此分类器会将数据包分配至实例 C。

级联容器实例

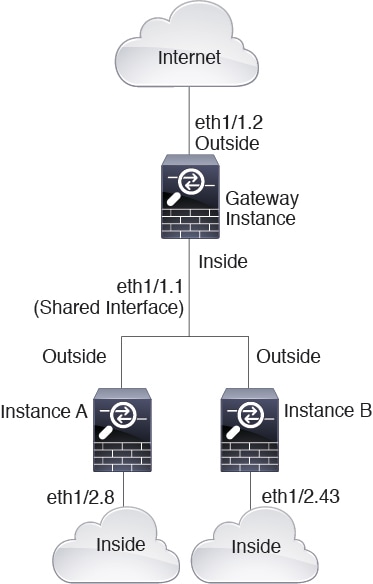

直接在一个实例前面放置另一个实例的行为称为 级联实例;一个实例的外部接口与另一个实例的内部接口完全相同。如果您希望通过在顶级实例中配置共享参数,从而简化某些实例的配置,则可能要使用级联实例。

下图显示了在网关后有两个实例的网关实例。

注 |

请勿使用具有高可用性的级联实例(使用共享接口)。发生故障转移且备用设备重新加入后,MAC 地址可能会暂时重叠并导致中断。您应改为为网关实例和内部实例使用唯一接口,使用外部交换机在实例之间传递流量。 |

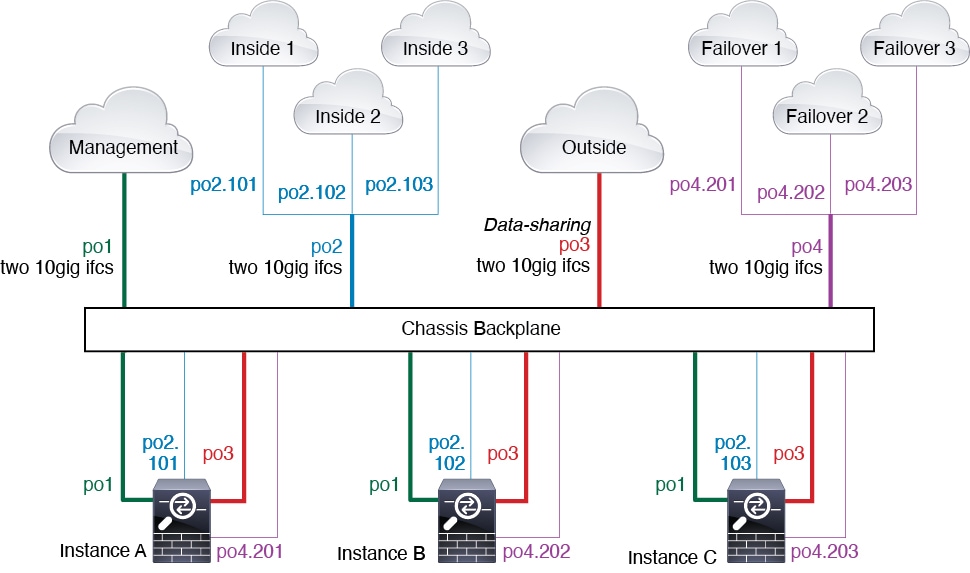

典型多实例部署

以下示例包括路由防火墙模式下的三个容器实例。这三个容器实例包括以下接口:

-

管理 - 所有实例都使用端口通道 1 接口(管理类型)。此 EtherChannel 包括两个万兆以太网接口。在每个应用内,该接口都使用同一管理网络上的唯一 IP 地址。

-

内部 - 每个实例使用端口通道 2 上的子接口(数据类型)。此 EtherChannel 包括两个万兆以太网接口。每个子接口位于独立的网络中。

-

外部 - 所有实例都使用端口通道 3 接口(数据共享类型)。此 EtherChannel 包括两个万兆以太网接口。在每个应用内,该接口都使用同一外部网络上的唯一 IP 地址。

-

故障切换 - 每个实例都使用端口通道 4 上的子接口(数据类型)。此 EtherChannel 包括两个万兆以太网接口。每个子接口位于独立的网络中。

容器实例接口的自动 MAC 地址

机箱会自动为实例接口自动生成 MAC 地址,以确保各个实例中的共享接口使用唯一 MAC 地址。

如果您手动为实例中的共享接口分配了一个 MAC 地址,则使用手动分配的 MAC 地址。如果您随后删除了手动 MAC 地址,则会使用自动生成的地址。在极少数情况下,生成的 MAC 地址会与网络中的其他专用 MAC 地址冲突,我们建议您在实例中为接口手动设置 MAC 地址。

由于自动生成的地址以 A2 开头,因此您不应该分配以 A2 开头的手动 MAC 地址,以避免出现地址重叠。

机箱使用以下格式生成 MAC 地址:

A2xx.yyzz.zzzz

其中, xx.yy 是用户定义的前缀或系统定义的前缀,zz.zzzz 是由机箱生成的内部计数器。系统定义的前缀与已在 IDPROM 中编程的烧录 MAC 地址池中的第一个 MAC 地址的 2 个低位字节相匹配。使用 connect fxos ,然后通过 show module 查看 MAC 地址池。例如,如果显示的适用于模块 1 的 MAC 地址范围为 b0aa.772f.f0b0 至 b0aa.772f.f0bf,则系统前缀将是 f0b0。

用户定义的前缀是转换为十六进制的整数。如何使用用户定义前缀的示例如下:如果将前缀设置为 77,则机箱会将 77 转换为十六进制值 004D (yyxx)。在 MAC 地址中使用时,该前缀会反转 (xxyy),以便与机箱的本地形式匹配:

A24D.00zz.zzzz

对于前缀 1009 (03F1),MAC 地址为:

A2F1.03zz.zzzz

容器实例资源管理

要指定每个容器实例的资源使用情况,请在 FXOS 中创建一个或多个资源配置文件。部署逻辑设备/应用实例时,请指定想要使用的资源配置文件。资源配置文件会设置 CPU 核心数量;系统会根据核心数量动态分配 RAM,并将每个实例的磁盘空间设为 40 GB。要查看每个型号的可用资源,请参阅容器实例的要求和前提条件。要添加资源配置文件,请参阅为容器实例添加资源配置文件。

多实例功能的性能扩展因素

计算平台的最大吞吐量(连接数、VPN 会话数和 TLS 代理会话数)是为了得出本地实例的内存和 CPU 使用情况(此值显示在 show resource usage 中)。如果使用多个实例,则需要根据分配给实例的 CPU 核心百分比来计算吞吐量。例如,如果使用具有 50% 核心的容器实例,则最初应计算 50% 的吞吐量。此外,尽管扩展可能会因为您的网络而更好或更差,但容器实例可用的吞吐量可能低于本地实例可用的吞吐量。

有关计算实例吞吐量的详细说明,请参阅https://www.cisco.com/c/en/us/products/collateral/security/firewalls/white-paper-c11-744750.html。

容器实例与高可用性

您可以在 2 个独立机箱上使用容器实例来实现高可用性;例如,如果您有 2 个机箱,每个机箱设 10 个实例,您可以创建 10 个高可用性对。请注意,不得在 FXOS 中配置高可用性;在应用管理器中配置每个高可用性对。

有关详细要求,请参阅高可用性的要求和前提条件和添加高可用性对。

端到端程序

此程序配置多实例环境的所有必要元素。

注 |

过程

|

步骤 1 |

机箱包括一个命名为 "Default-Small" 的默认资源配置文件,此文件包括最小核心数。如果您不想仅使用此配置文件,则需要在添加容器实例之前添加配置文件。 |

|

步骤 2 |

(可选) 为容器实例接口添加 MAC 池前缀,并查看其 MAC 地址。 FXOS 机箱会自动为容器实例接口自动生成 MAC 地址,以确保各个实例中的共享接口使用唯一的 MAC 地址。您可以选择性地定义生成中使用的前缀。 |

|

步骤 3 |

配置接口。 您可以像对待本地实例一样对容器实例使用接口。但是,VLAN 子接口和数据共享接口仅可用于容器实例,并为部署提供可扩展性和灵活性。请务必阅读本指南中有关共享接口的限制。 |

|

步骤 4 |

容器实例仅支持作为独立设备或故障转移对部署的 威胁防御;不支持集群。 |

|

步骤 5 |

如果要部署高可用性对,请参阅本节中的要求。 |

容器实例的许可证

所有许可证按每个引擎/机箱(对于 Firepower 4100)或每个安全模块(对于 Firepower 9300)予以使用,而不是按每个容器实例使用。请查看以下详细信息:

-

基本 许可证自动分配:每个 安全模块/引擎一个。

-

功能许可证手动分配到每个实例;但每个 安全模块/引擎每个功能只能使用一个许可证。例如,对于具有 3 个安全模块的 Firepower 9300,每个模块只需要一个 URL 过滤 许可证,总共需要 3 个许可证,而无须考虑正在使用的实例数。

例如:

|

Firepower 9300 |

实例 |

许可证 |

|---|---|---|

|

Security Module 1 |

实例 1 |

基本、 URL 过滤、 恶意软件 |

|

实例 2 |

基本、 URL 过滤 |

|

|

实例 3 |

基本、 URL 过滤 |

|

|

安全模块 2 |

实例 4 |

基本、 威胁 |

|

实例 5 |

基本、 URL 过滤、 恶意软件、 威胁 |

|

|

安全模块 3 |

实例 6 |

基本、 恶意软件、 威胁 |

|

实例 7 |

基本、 威胁 |

|

基本 |

URL 过滤 |

恶意软件 |

威胁 |

|---|---|---|---|

|

3 |

2 |

3 |

2 |

容器实例的要求和前提条件

有关多实例的高可用性或集群要求的信息,请参阅高可用性的要求和前提条件和集群要求和前提条件。

受支持应用类型

-

使用 管理中心 的 威胁防御

每个型号的最大容器实例数和资源容量

对于每个容器实例,您可以指定要分配至实例的 CPU 核心数量。系统会根据核心数量动态分配 RAM,并将每个实例的磁盘空间设为 40 GB。

|

型号 |

最大容器实例数 |

可用 CPU 核心 |

可用 RAM |

可用磁盘空间 |

|---|---|---|---|---|

|

Firepower 4110 |

3 |

22 |

53 GB |

125.6 GB |

|

Firepower 4112 |

3 |

22 |

78 GB |

308 GB |

|

Firepower 4115 |

7 |

46 |

162 GB |

308 GB |

|

Firepower 4120 |

3 |

46 |

101 GB |

125.6 GB |

|

Firepower 4125 |

10 |

62 |

162 GB |

644 GB |

|

Firepower 4140 |

7 |

70 |

222 GB |

311.8 GB |

|

Firepower 4145 |

14 |

86 |

344 GB |

608 GB |

|

Firepower 4150 |

7 |

86 |

222 GB |

311.8 GB |

|

Firepower 9300 SM-24 安全模块 |

7 |

46 |

226 GB |

656.4 GB |

|

Firepower 9300 SM-36 安全模块 |

11 |

70 |

222 GB |

640.4 GB |

|

Firepower 9300 SM-40 安全模块 |

13 |

78 |

334 GB |

1359 GB |

|

Firepower 9300 SM-44 安全模块 |

14 |

86 |

218 GB |

628.4 GB |

|

Firepower 9300 SM-48 安全模块 |

15 |

94 |

334 GB |

1341 GB |

|

Firepower 9300 SM-56 安全模块 |

18 |

110 |

334 GB |

1314 GB |

管理中心 要求

对于在 Firepower 4100 机箱或 Firepower 9300 模块上的所有情况下,由于许可实施,您必须使用相同 管理中心 。

高可用性的要求和前提条件

-

高可用性故障转移配置中的两个设备必须:

-

位于单独的机箱上;不支持 Firepower 9300 的机箱内高可用性。

-

型号相同。

-

将同一接口分配至高可用性逻辑设备。

-

拥有相同数量和类型的接口。启用高可用性之前,所有接口必须在 FXOS 中进行相同的预配置。

-

-

仅 Firepower 9300 上同种类型模块之间支持高可用性;但是两个机箱可以包含混合模块。例如,每个机箱都设有 SM-56、SM-48 和 SM-40。可以在 SM-56 模块之间、SM-48 模块之间和 SM-40 模块之间创建高可用性对。

-

对于容器实例,每个单元必须使用相同的资源配置文件属性。

-

对于容器实例:请勿使用具有高可用性的级联实例(使用共享接口)。发生故障转移且备用设备重新加入后,MAC 地址可能会暂时重叠并导致中断。您应改为为网关实例和内部实例使用唯一接口,使用外部交换机在实例之间传递流量。

-

有关其他高可用性系统要求,请参阅“高可用性”的应用配置指南一章。

集群要求和前提条件

集群型号支持

-

Firepower 9300 上的 ASA - 最多 16 个模块。例如,您可以在 16 个机箱中使用 1 个模块,或者在 8 个机箱中使用 2 个模块,也可以使用最多提供 16 个模块的任意组合。请注意,机箱中的所有模块都必须属于该集群。支持机箱内、机箱间和站点间集群。

-

Firepower 4100 系列 上的 ASA - 最多 16 个机箱。支持机箱间和站点间集群。

-

在使用 管理中心的 Firepower 9300 上的 威胁防御 - 16 个模块例如,您可以在 16 个机箱中使用 1 个模块,或者在 8 个机箱中使用 2 个模块,也可以使用最多提供 16 个模块的任意组合。请注意,机箱中的所有模块都必须属于该集群。支持机箱内和机箱间集群。

-

在使用 管理中心 的 Firepower 4100 系列 上的 威胁防御 - 最多 16 个机箱。支持机箱间集群。

-

Radware DefensePro - 对于包含 ASA 的机箱内集群受支持。

-

Radware DefensePro - 支持包含 威胁防御的机箱内集群。 不支持多实例集群。

集群硬件和软件要求

集群中的所有机箱:

-

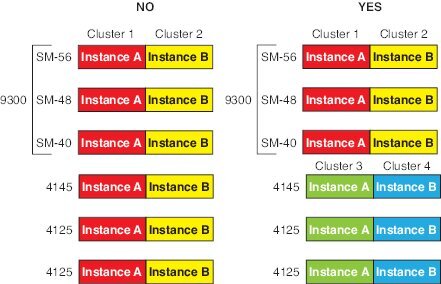

本地实例集群 -对于 Firepower 4100:所有机箱必须为同一型号。对于 Firepower 9300:所有安全模块必须为同一类型。例如,如果使用集群,则 Firepower 9300 中的所有模块都必须是 SM-40s。您可以在各机箱中安装不同数量的安全模块,但机箱中存在的所有模块(包括任何空插槽)必须属于集群。

-

容器实例集群 - 建议您为每个集群实例使用相同的安全模块或机箱模型。但是,如果需要,您可以在同一集群中的不同 Firepower 9300 安全模块类型或 Firepower 4100 型号上混合和匹配容器实例。不能在同一个集群中混合使用 Firepower 9300 和 Firepower 4100。例如,您可以使用 Firepower 9300 SM-56、SM-48 和 SM-40 上的实例创建集群。或者,您可以在 Firepower 4145 和 4125 上创建集群。

-

除进行映像升级外,必须运行完全相同的 FXOS 和应用程序软件。不匹配的软件版本可能会导致性能不佳,因此请务必在同一维护窗口中升级所有节点。

-

对于分配给集群的接口,必须采用相同的接口配置,例如:相同的管理接口、EtherChannel、主用接口、速度和复用等。您可在机箱中使用不同的网络模块类型,但必须满足以下条件:对于相同接口 ID,容量必须匹配,且接口可成功捆绑于同一跨区以太网通道中。请注意,所有数据接口必须是具有多个机箱的集群中的 EtherChannel。如果您要在启用集群(例如,通过添加或删除接口模块,或配置 Etherchannel)后更改 FXOS 中的接口,则请对每个机箱执行相同更改,从数据节点开始,到控制节点结束。

-

必须使用同一台 NTP 服务器。 对于 威胁防御, 管理中心 必须使用同一台 NTP 服务器。请勿手动设置时间。

-

ASA:每个 FXOS 机箱都必须注册到许可证颁发机构或卫星服务器。数据节点没有额外的成本。 对于预留永久许可证,必须为每个机箱购买单独的许可证。对于 威胁防御,所有许可由 管理中心处理。

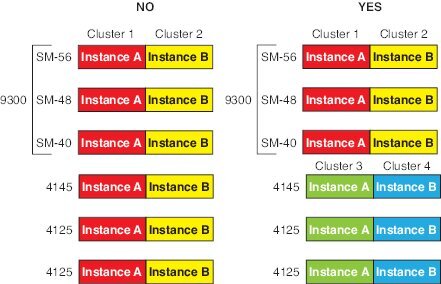

多实例集群要求

-

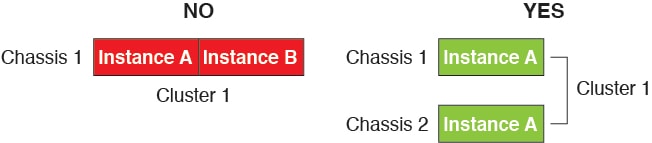

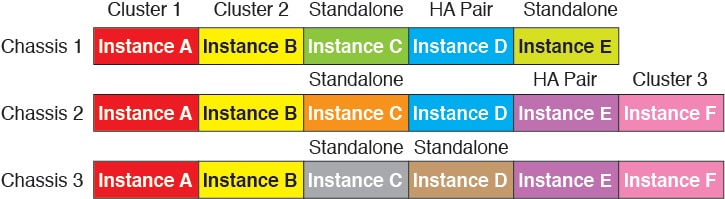

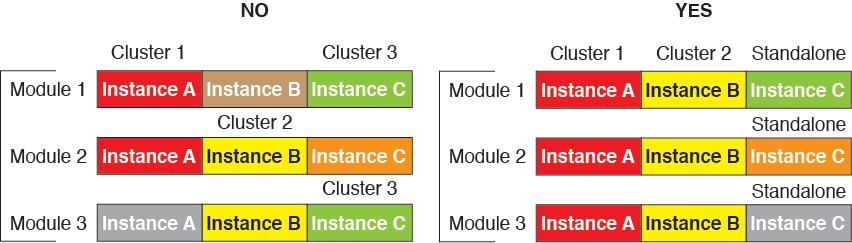

无内部安全模块/引擎集群 - 对于给定集群,只能在每个安全模块/引擎中使用单个容器实例。如果 2 个容器实例在同一模块上运行,则不能将其添加到同一集群。

-

混合和匹配集群和独立实例 - 并非安全模块/引擎上的所有容器实例都需要属于集群。可以将某些实例用作独立节点或高可用性节点。还可以在同一安全模块/引擎上使用单独的实例来创建多个集群。

-

Firepower 9300 中的所有 3 个模块都必须属于集群 - 对于 Firepower 9300,集群要求所有 3 个模块上都有一个容器实例。例如,不能使用模块 1 和 2 上的实例来创建集群,然后在模块 3 中使用本地实例。

-

匹配资源配置文件 - 建议集群中的每个节点都使用相同的资源配置文件属性;但是,在将集群节点更改为使用其他资源配置文件或使用不同型号时,允许使用不匹配的资源。

-

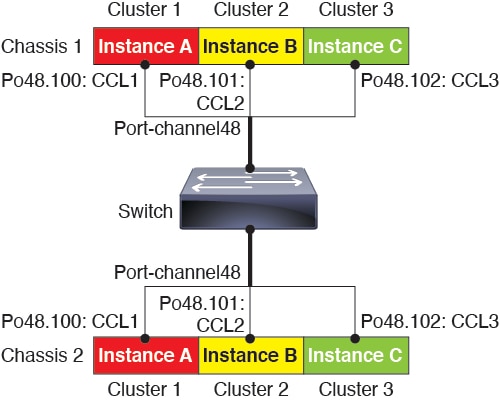

专用集群控制链路 - 对于具有多个机箱的集群,每个集群都需要专用的集群控制链路。例如,每个集群可以在同一集群类型 EtherChannel 上使用单独的子接口,也可以使用单独的 Etherchannel。

-

无共享接口 - 集群不支持共享类型接口。但是,多个集群可以使用相同的管理接口和事件接口。

-

无子接口 - 多实例集群无法使用 FXOS 定义的 VLAN 子接口。集群控制链路例外,它可以使用集群 EtherChannel 的子接口。

-

混合机箱型号 - 建议您为每个集群实例使用相同的安全模块或机箱模型。但是,如果需要,您可以在同一集群中的不同 Firepower 9300 安全模块类型或 Firepower 4100 型号上混合和匹配容器实例。不能在同一个集群中混合使用 Firepower 9300 和 Firepower 4100。例如,您可以使用 Firepower 9300 SM-56、SM-48 和 SM-40 上的实例创建集群。或者,您可以在 Firepower 4145 和 4125 上创建集群。

-

最多 6 个节点 - 在一个集群中最多可以使用六个容器实例。

机箱间集群交换机必备条件

-

请务必先完成交换机配置并将机箱中的所有 EtherChannel 成功连接至交换机后,再在 Firepower 4100/9300 机箱 上配置集群。

-

有关受支持的交换机的特性,请参阅思科 FXOS 兼容性。

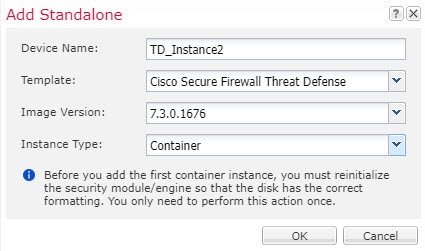

调整站点间集群的数据中心互联

您应在数据中心互联 (DCI) 上为集群控制链路流量保留等同于以下计算结果的带宽:

如果各站点的成员数不同,请使用较大的数量进行计算。DCI 的最低带宽不得低于一个成员的集群控制链路的流量大小。

例如:

-

位于 4 个站点的 2 个成员:

-

总共 4 个集群成员

-

每个站点 2 个成员

-

每个成员 5 Gbps 集群控制链路

保留的 DCI 带宽 = 5 Gbps (2/2 x 5 Gbps)。

-

-

对位于 3 个站点的 6 个成员而言,规格加大:

-

总共 6 个集群成员

-

站点 1 有 3 个成员,站点 2 有 2 个成员,站点 3 有 1 个成员

-

每个成员 10 Gbps 集群控制链路

保留的 DCI 带宽 = 15 Gbps (3/2 x 10 Gbps)。

-

-

位于 2 个站点的 2 个成员:

-

总共 2 个集群成员

-

每个站点 1 个成员

-

每个成员 10 Gbps 集群控制链路

保留的 DCI 带宽 = 10 Gbps(1/2 x 10 Gbps = 5 Gbps;但最低带宽不得低于集群控制链路的流量大小 (10 Gbps))。

-

准则和限制

一般准则

-

包含容器实例的多实例功能仅适用于使用 管理中心 的 威胁防御。

-

对于 威胁防御 容器实例,单个 管理中心必须管理安全模块/引擎上的所有实例。

-

您可以在最多 16 个容器实例上启用 TLS 加密加速。

-

对于 威胁防御 容器实例,不支持以下功能:

-

Radware DefensePro 链路修饰器

-

管理中心 UCAPL/CC 模式

-

到硬件的流负载分流

-

VLAN 子接口

-

本文档仅讨论 FXOS VLAN 子接口。您还可以在 威胁防御 应用内单独创建子接口。有关详细信息,请参阅FXOS 接口与应用接口。

-

子接口(和父接口)仅可分配至容器实例。

注

如果将父接口分配至容器实例,该接口将仅传递未标记(非 VLAN)流量。除非您想要传递未标记流量,否则不予分配父接口。 对于集群类型接口,不得使用父接口。

-

子接口在数据或数据共享型接口以及集群类型接口上受支持。如果向某个集群接口添加子接口,则不能将该接口用于本地集群。

-

对于多实例集群,数据接口上不支持 FXOS 子接口。但是,集群控制链路支持子接口,因此可以将专用 EtherChannel 或 EtherChannel 子接口用于集群控制链路。请注意,数据接口支持 应用定义的子接口。

-

最多可以创建 500 个 VLAN ID。

-

请参阅逻辑设备应用中的以下限制;规划接口分配时,请谨记这些限制。

-

不得将子接口用于 威胁防御 内联集或用作被动接口。

-

如果将子接口用于故障转移链路,则该父接口及其上的所有子接口仅限于用作故障转移链路。不得将某些子接口用作故障转移链路,而将某些用作常规数据接口。

-

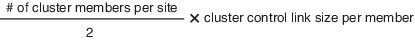

数据共享接口

-

不得结合使用数据共享接口和本地实例。

-

每个共享接口最多 14 个实例。例如,您可以将以太网接口 1/1 分配至实例 1 至实例 14。

每个实例最多 10 个共享接口。例如,您可以将以太网接口 1/1.1 至以太网接口 1/1.10 分配至实例 1。

-

不得在集群中使用数据共享接口。

-

请参阅逻辑设备应用中的以下限制;规划接口分配时,请谨记这些限制。

-

不得结合使用数据共享接口和透明防火墙模式设备。

-

不得结合数据共享接口和 威胁防御 内联集或被动接口。

-

不得将数据共享接口用于故障转移链路。

-

默认 MAC 地址

-

所有接口的 MAC 地址均取自一个 MAC 地址池。对于子接口,如果决定要手动配置 MAC 地址,请确保将唯一 MAC 地址用于同一父接口上的所有子接口,从而确保分类正确。请参阅容器实例接口的自动 MAC 地址。

为容器实例添加资源配置文件

要指定每个容器实例的资源使用情况,请创建一个或多个资源配置文件。部署逻辑设备/应用实例时,请指定想要使用的资源配置文件。资源配置文件会设置 CPU 核心数量;系统会根据核心数量动态分配 RAM,并将每个实例的磁盘空间设为 40 GB。

-

最小核心数量为 6。

注

与具有较大内核数量的实例相比,具有较小核心数量的实例可能具有相对更高的 CPU 利用率。具有较小核心数量的实例对流量负载变化更敏感。如果出现流量丢弃情况,请尝试分配更多核心。

-

您可以分配偶数(6、8、10、12、14 等)个核心,乃至最大值。

-

最大可用核心数取决于安全模块/机箱型号,请参阅容器实例的要求和前提条件。

机箱包括一个命名为 "Default-Small" 的默认资源配置文件,此文件包括最小核心数。您可以更改此配置文件定义,甚至可在未使用情况下将其删除。请注意,此配置文件在机箱重新加载且系统上不存在任何其他配置文件时创建而成。

在分配资源配置文件后更改资源配置文件会造成中断。请参阅以下准则:

-

如果当前正在使用,则无法更改资源配置文件设置。必须禁用使用此文件的任何实例,然后更改资源配置文件,最后重新启用该实例。

-

如果在将威胁防御实例添加到管理中心后更改资源配置文件设置,稍后应在管理中心 对话框上更新每个设备的清单。

-

如果将其他配置文件分配给实例,它会重新启动。

-

如果将不同的配置文件分配给已建立的高可用性对中的实例,这要求两台设备上的配置文件相同,则必须:

-

中断高可用性。

-

将新配置文件分配给两台设备。

-

重新建立高可用性。

-

-

如果将不同的配置文件分配给已建立的集群中的实例,则允许不匹配的配置文件,则首先在数据节点上应用新的配置文件;全部恢复后,您可以将新的配置文件应用到控制节点。

过程

|

步骤 1 |

选择,然后点击添加 (Add)。 系统将显示添加资源配置文件对话框。 |

|

步骤 2 |

设置以下参数。

|

|

步骤 3 |

点击确定 (OK)。 |

为容器实例接口添加 MAC 池前缀,并查看其 MAC 地址

FXOS 机箱会自动为容器实例接口自动生成 MAC 地址,以确保各个实例中的共享接口使用唯一的 MAC 地址。FXOS 机箱使用以下格式生成 MAC 地址:

A2xx.yyzz.zzzz

其中, xx.yy 是用户定义的前缀或系统定义的前缀,zz.zzzz 是由机箱生成的内部计数器。系统定义的前缀与已在 IDPROM 中编程的烧录 MAC 地址池中的第一个 MAC 地址的 2 个低位字节相匹配。使用 connect fxos ,然后通过 show module 查看 MAC 地址池。例如,如果显示的适用于模块 1 的 MAC 地址范围为 b0aa.772f.f0b0 至 b0aa.772f.f0bf,则系统前缀将是 f0b0。

有关详细信息,请参阅容器实例接口的自动 MAC 地址。

此程序介绍如何查看 MAC 地址,以及如何选择性地定义生成所使用的前缀。

注 |

如果您在部署逻辑设备后更改了 MAC 地址前缀,则可能会遇到流量中断现象。 |

过程

|

步骤 1 |

选择。 此页面显示以及容器实例和使用 MAC 地址的接口生成的 MAC 地址。 |

|

步骤 2 |

(可选) 添加生成 MAC 地址时所使用的 MAC 地址前缀。 |

配置接口

默认情况下,物理接口处于禁用状态。可以启用接口,添加 Etherchannel,添加 VLAN 子接口,编辑接口属性,配置分支端口。

注 |

|

配置物理接口

您可以通过物理方式启用和禁用接口,并设置接口速度和双工。要使用某一接口,必须在 FXOS 中以物理方式启用它,并在应用中以逻辑方式启用它。

注 |

对于 QSFPH40G-CUxM,默认情况下自动协商会始终处于启用状态,并且您无法将其禁用。 |

开始之前

-

不能单独修改已经是 EtherChannel 成员的接口。务必在将接口添加到 EtherChannel 之前为其配置设置。

过程

|

步骤 1 |

选择接口 (Interfaces) 打开“接口”(Interfaces) 页面。 所有接口页面顶部显示当前已安装的接口的直观展示图,在下表中提供已安装接口列表。 |

||

|

步骤 2 |

在您要编辑的接口所对应的行中点击编辑 (Edit),可打开编辑接口 (Edit Interface) 对话框。 |

||

|

步骤 3 |

要启用接口,请选中启用复选框。要禁用接口,请取消选中启用复选框。 |

||

|

步骤 4 |

选择接口类型:

|

||

|

步骤 5 |

(可选) 从速度 (Speed) 下拉列表中选择接口的速度。 |

||

|

步骤 6 |

(可选) 如果您的接口支持自动协商,请点击是 (Yes) 或否 (No) 单选按钮。 |

||

|

步骤 7 |

(可选) 从双工 (Duplex) 下拉列表中选择接口双工。 |

||

|

步骤 8 |

(可选) 选择先前配置的网络控制策略。 |

||

|

步骤 9 |

(可选) 明确配置防反跳时间 (ms)。输入 0-15000 毫秒之间的值。

|

||

|

步骤 10 |

点击确定 (OK)。 |

添加 EtherChannel(端口通道)

EtherChannel(也称为端口通道)最多可以包含 16 个同一介质类型和容量的成员接口,并且必须设置为相同的速度和双工模式。介质类型可以是 RJ-45 或 SFP;可以混合使用不同类型(铜缆和光纤)的 SFP。不能通过在大容量接口上将速度设置为较低值来混合接口容量(例如 1GB 和 10GB 接口)。链路聚合控制协议 (LACP) 将在两个网络设备之间交换链路汇聚控制协议数据单元 (LACPDU),进而汇聚接口。

您可以将 EtherChannel 中的每个物理数据或数据共享接口配置为:

-

Active - 发送和接收 LACP 更新。主用 EtherChannel 可以与主用或备用 EtherChannel 建立连接。除非您需要最大限度地减少 LACP 流量,否则应使用主用模式。

-

开启 - EtherChannel 始终开启,并且不使用 LACP。“开启”的 EtherChannel 只能与另一个“开启”的 EtherChannel 建立连接。

注 |

如果将其模式从打开更改为主用或从主用更改为打开状态,则可能需要多达三分钟的时间才能使 EtherChannel 进入运行状态。 |

非数据接口仅支持主用模式。

LACP 将协调自动添加和删除指向 EtherChannel 的链接,而无需用户干预。LACP 还会处理配置错误,并检查成员接口的两端是否连接到正确的通道组。 如果接口发生故障且未检查连接和配置,“开启”模式将不能使用通道组中的备用接口。

Firepower 4100/9300 机箱 创建 EtherChannel 时,EtherChannel 将处于挂起状态(对于主动 LACP 模式)或关闭状态(对于打开 LACP 模式),直到将其分配给逻辑设备,即使物理链路是连通的。EtherChannel 在以下情况下将退出挂起状态:

-

将 EtherChannel 添加为独立逻辑设备的数据或管理端口

-

将 EtherChannel 添加为属于集群一部分的逻辑设备的管理接口或集群控制链路

-

将 EtherChannel 添加为属于集群一部分的逻辑设备的数据端口,并且至少有一个单元已加入该集群

请注意,EtherChannel 在您将它分配到逻辑设备前不会正常工作。如果从逻辑设备移除 EtherChannel 或删除逻辑设备,EtherChannel 将恢复为挂起或关闭状态。

过程

|

步骤 1 |

选择接口 (Interfaces) 打开“接口”(Interfaces) 页面。 所有接口页面顶部显示当前已安装的接口的直观展示图,在下表中提供已安装接口列表。 |

||

|

步骤 2 |

点击接口表上方的添加端口通道 (Add Port Channel),可打开添加端口通道 (Add Port Channel) 对话框。 |

||

|

步骤 3 |

在端口通道 ID (Port Channel ID) 字段中输入端口通道 ID。有效值介于 1 与 47 之间。 部署集群逻辑设备时,端口通道 48 为集群控制链路预留。如果不想将端口通道 48 用于集群控制链路,可以将其删除并为集群类型 EtherChannel 配置不同的 ID。您可以添加多个集群类型 Etherchannel,并添加 VLAN 子接口以与多实例集群结合使用。对于机箱内集群,请不要将任何接口分配给集群 EtherChannel。 |

||

|

步骤 4 |

要启用端口通道,请选中启用复选框。要禁用端口通道,请取消选中启用复选框。 |

||

|

步骤 5 |

选择接口类型:

|

||

|

步骤 6 |

从下拉列表设置成员接口要求的管理速度。 如果添加未达到指定速度的成员接口,接口将无法成功加入端口通道。 |

||

|

步骤 7 |

对于数据或数据共享接口,选择 LACP 端口通道模式、主用或保持。 对于非数据或数据共享接口,模式始终是主用模式。 |

||

|

步骤 8 |

为成员接口、全双工或半双工设置所需的管理双工。 如果添加以指定双工配置的成员接口,接口将无法成功加入端口通道。 |

||

|

步骤 9 |

如果您的接口支持自动协商,请点击是 (Yes) 或否 (No) 单选按钮。

|

||

|

步骤 10 |

要将接口添加到端口通道,请在可用接口 (Available Interface) 列表中选择该接口,点击添加接口 (Add Interface),将接口移动至“成员 ID”列表。 您最多可以添加相同介质类型和容量的 16 个成员接口。成员接口必须设置为相同的速度和双工,并且必须与您为此端口通道配置的速度和双工相匹配。介质类型可以是 RJ-45 或 SFP;可以混合使用不同类型(铜缆和光纤)的 SFP。不能通过在大容量接口上将速度设置为较低值来混合接口容量(例如 1GB 和 10GB 接口)。

|

||

|

步骤 11 |

要从端口通道删除接口,请点击“成员 ID”(Member ID) 列表中接口右侧的删除 (Delete) 按钮。 |

||

|

步骤 12 |

点击确定 (OK)。 |

为容器实例添加 VLAN 子接口

您最多可以将 500 个子接口连接到您的机箱。

对于多实例集群,只能将子接口添加到集群类型接口;不支持数据接口上的子接口。

每个接口的 VLAN ID 都必须具有唯一性,并且在容器实例内,VLAN ID 在所有已分配接口上也必须具有唯一性。只要系统将 VLAN ID 分配至不同的容器实例,您就可以在单独接口上重新使用它们。然而,即使每个子接口使用相同的 ID,这些子接口仍将计入限值。

本文档仅讨论 FXOS VLAN 子接口。您还可以在 威胁防御 应用内单独创建子接口。

过程

|

步骤 1 |

选择接口 (Interfaces)打开所有接口 (All Interfaces)选项卡。 页面顶部的所有接口 (All Interfaces) 选项卡显示当前已安装的接口的直观展示图,并在下表中提供已安装接口列表。 |

|

步骤 2 |

点击打开添加子接口 (Add Subinterface) 对话框。 |

|

步骤 3 |

选择接口类型:

对于数据和数据共享接口:此类型独立于父接口类型;例如,您可以设数据共享父接口和数据子接口。 |

|

步骤 4 |

从下拉列表选择父接口。 不得将子接口添加到当前已分配至逻辑设备的物理接口。如果系统已分配父接口的其他子接口,只要未分配此父接口,您就可以添加新的子接口。 |

|

步骤 5 |

输入一个介于 1 和 4294967295 之间的子接口 ID。 此 ID 将附加到父接口 ID,作为 interface_id.subinterface_id。例如,如果您将子接口添加到 ID 为 100 的以太网接口 1/1,则子接口 ID 将为:以太网接口 1/1.100。尽管可以出于方便目的将此 ID 和 VLAN ID 设置为相互匹配,但两者始终不同。 |

|

步骤 6 |

设置介于 1 和 4095 之间的 VLAN ID 。 |

|

步骤 7 |

点击确定 (OK)。 展开父接口查看其项下所有子接口。 |

为 管理中心 添加独立 威胁防御

独立逻辑设备可单独使用,也可在高可用性对中使用。在具有多个安全模块的 Firepower 9300 上,可以配置集群或独立设备。集群必须使用所有模块,因此无法将双模块集群和独立设备进行混用和搭配。

可以在某些模块上使用本地实例,在其他模块上使用容器实例。

开始之前

-

从 Cisco.com 下载要用于逻辑设备的应用映像,然后将映像上传到 Firepower 4100/9300 机箱。

注

对于 Firepower 9300,可以在机箱中的独立模块上安装不同类型的应用(ASA 和 威胁防御)。还可以在独立模块上运行一种应用实例的不同版本。

-

配置逻辑设备要使用的管理接口。管理接口是必需的。请注意,此管理接口不同于仅用于机箱管理的机箱管理端口 (并且在接口选项卡的顶部显示为 MGMT)。

-

您可以稍后从数据接口启用管理;但必须将管理接口分配给逻辑设备,即使您不打算在启用数据管理后使用该接口。有关详细信息,请参阅 FTD 命令参考中的 configure network management-data-interface 命令。

-

您还必须至少配置一个数据类型的接口。或者,您也可以创建 Firepower 事件接口,传输所有事件流量(例如 Web 事件)。有关详细信息,请参阅接口类型。

-

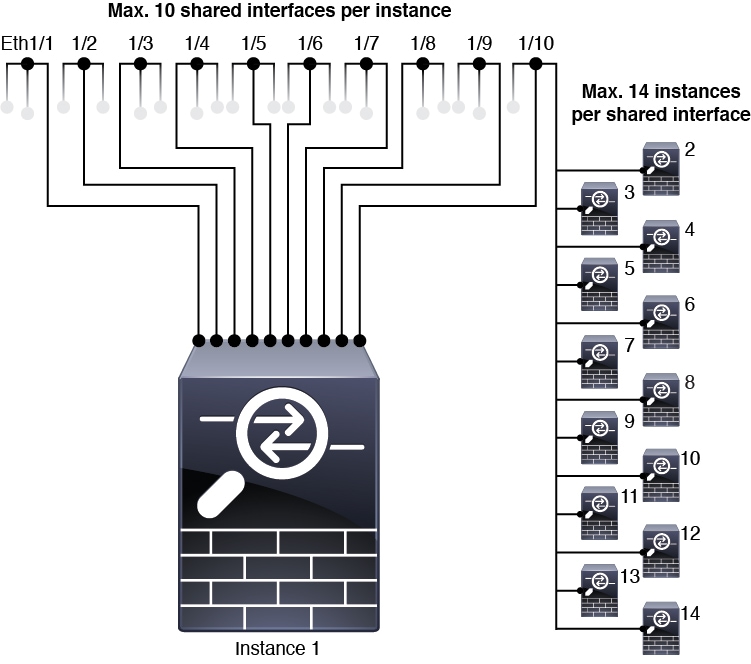

对于容器实例,如果您不想使用默认配置文件,则请根据为容器实例添加资源配置文件添加资源配置文件。

-

对于容器实例,在首次安装容器实例之前,必须重新初始化安全模块/引擎,以保证磁盘具有正确的格式。选择安全模块或安全引擎,然后点击重新初始化图标。首先删除现有逻辑设备,然后将其重新安装为新设备,这会丢失任何本地应用配置。如果要使用容器实例替换本地实例,则在任何情况下都需要删除本地实例。无法自动将本地实例迁移到容器实例。

-

收集以下信息:

-

此设备的接口 ID

-

管理接口 IP 地址和网络掩码

-

网关 IP 地址

-

您选择的管理中心 IP 地址和/或 NAT ID

-

DNS 服务器 IP 地址

-

威胁防御 主机名和域名

-

过程

|

步骤 1 |

选择逻辑设备。 |

|

步骤 2 |

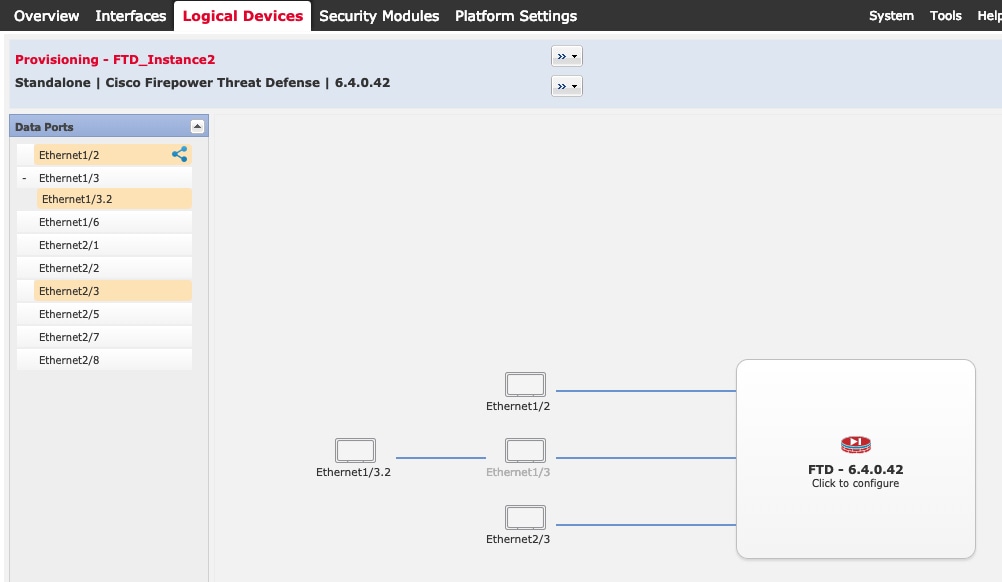

点击,并设置以下参数:  |

|

步骤 3 |

展开数据端口 (Data Ports) 区域,然后点击要分配给设备的每个接口。  您仅可分配先前在接口 (Interfaces) 页面上启用的数据和数据共享接口。稍后您需要在 管理中心 中启用和配置这些接口,包括设置 IP 地址。 仅可向一个容器实例分配最多 10 个数据共享接口。此外,可以将每个数据共享接口分配至最多 14 个容器实例。数据共享接口以共享图标( 具有硬件旁路功能的端口使用以下图标显示: |

|

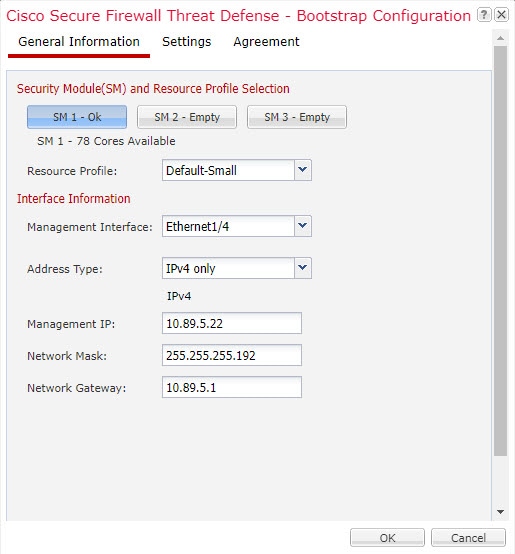

步骤 4 |

点击屏幕中心的设备图标。 系统将显示对话框,可以在该对话框中配置初始引导程序设置。这些设置仅用于仅初始部署或灾难恢复。为了实现正常运行,稍后可以更改应用 CLI 配置中的大多数值。 |

|

步骤 5 |

在一般信息 (General Information) 页面上,完成下列操作:  |

|

步骤 6 |

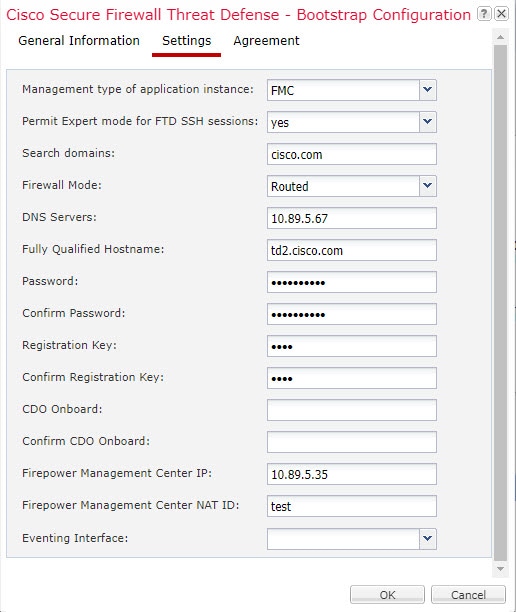

在设置选项卡上,完成下列操作:

|

|

步骤 7 |

在协议选项卡上,阅读并接受最终用户许可协议 (EULA)。 |

|

步骤 8 |

点击确定 (OK) 关闭配置对话框。 |

|

步骤 9 |

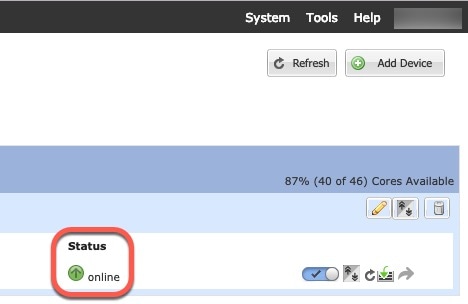

点击保存 (Save)。 机箱通过下载指定软件版本,并将引导程序配置和管理接口设置推送至应用实例来部署逻辑设备。在逻辑设备 (Logical Devices) 页面中,查看新逻辑设备的状态。当逻辑设备将其状态显示为在线时,可以开始在应用中配置安全策略。  |

|

步骤 10 |

请参阅 管理中心 配置指南,将 威胁防御 添加为受管设备,并开始配置安全策略。 |

添加高可用性对

威胁防御 或 ASA 高可用性(也称为故障转移)是在应用中配置,而不是在 FXOS 中配置。但为了让您的机箱做好配置高可用性的准备,请参阅以下步骤。

开始之前

请参阅高可用性的要求和前提条件。

过程

|

步骤 1 |

将相同的接口分配给各个逻辑设备。 |

||

|

步骤 2 |

为故障转移和状态链路分配 1 个或 2 个数据接口。 这些接口用于交换 2 个机箱之间的高可用性流量。我们建议您将一个 10 GB 数据接口用于组合的故障转移和状态链路。如果您有可用的接口,可以使用单独的故障转移和状态链路;状态链路需要的带宽最多。不能将管理类型的接口用于故障转移或状态链路。我们建议您在机箱之间使用一个交换机,并且不将同一网段中的其他任何设备作为故障转移接口。 对于容器实例,故障转移链路不支持数据共享接口。我们建议您在父接口或 EtherChannel 上创建子接口,并为每个实例分配子接口以用作故障转移链路。请注意,您必须将同一父接口上的所有子接口用作故障转移链路。不得将一个子接口用作故障转移链路,然后将其他子接口(或父接口)用作常规数据接口。 |

||

|

步骤 3 |

在逻辑设备上启用高可用性。 |

||

|

步骤 4 |

如果您在启用高可用性后需要更改接口,请先在备用设备上执行更改,然后再在主用设备上执行更改。

|

排除接口故障

错误:交换机转发路径条目数为 1076,超出限值 1024。如果要添加接口,请减少分配至逻辑设计的共享接口的数量,减少共享接口的逻辑设备的数量或改为使用非共享子接口。如果要删除子接口,您将看到此消息,因为系统不再优化剩余配置以适应交换机转发路径表。有关使用案例删除的故障排除信息,请参阅 FXOS 配置指南。使用“交换矩阵互联”项下的“显示详细信息”查看当前交换机转发路径条目计数。

如果在尝试从逻辑设备删除共享子接口时看到此错误,则是因为新配置未遵循此准则中有关共享子接口的相关规定:结合使用相同集合的子接口和同组逻辑设备。如果从一个逻辑设备删除共享子接口,则最终可能生成更多 VLAN 组,并因此降低转发表的使用效率。要解决此问题,需要使用 CLI 同时添加和删除共享子接口,以便维护同组逻辑设备的相同集合的子接口。

有关详细信息,请参阅以下场景。这些场景从以下接口和逻辑设备开始:

-

同一父接口上设置的共享子接口:端口通道 1.100 (VLAN 100)、端口通道 1.200 (VLAN 200)、端口通道 1.300 (VLAN 300)

-

逻辑设备组:LD1、LD2、LD3 和 LD4

场景 1:从一个逻辑设备上删除子接口,但将其分配至其他逻辑设备

不删除子接口。相反,只需在应用配置中禁用此子接口即可。如果必须删除子接口,一般情况下需要减少共享接口的数量,以继续适应转发表。

场景 2:从一个逻辑设备上删除集合中的所有子接口

从 CLI 上的逻辑设备上删除集合中的所有子接口,然后保存配置以同步删除信息。

-

查看 VLAN 组(供参考)。在以下输出中,组 1 包括 VLAN 100、200 和 300,表示 3 个共享子接口。

firepower# connect fxos [...] firepower(fxos)# show ingress-vlan-groups ID Class ID Status INTF Vlan Status 1 1 configured 100 present 200 present 300 present 2048 512 configured 0 present 2049 511 configured 0 present firepower(fxos)# exit firepower# -

查看分配至要更改的逻辑设备的共享子接口。

firepower# scope ssa firepower /ssa # scope logical-device LD1 firepower /ssa/logical-device # show external-port-link External-Port Link: Name Port or Port Channel Name Port Type App Name Description ------------------------------ ------------------------- ------------------ ---------- ----------- Ethernet14_ftd Ethernet1/4 Mgmt ftd PC1.100_ftd Port-channel1.100 Data Sharing ftd PC1.200_ftd Port-channel1.200 Data Sharing ftd PC1.300_ftd Port-channel1.300 Data Sharing ftd -

从逻辑设备上删除子接口,然后保存配置。

firepower /ssa/logical-device # delete external-port-link PC1.100_ftd firepower /ssa/logical-device* # delete external-port-link PC1.200_ftd firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # commit-buffer firepower /ssa/logical-device #如果您在操作过程中提交了配置,则最终将生成 2 个 VLAN 组,这可能产生交换机转发路径错误并阻止您保存配置。

场景 3:从组中的所有逻辑设备上删除子接口

从 CLI 上组中的所有逻辑设备上删除子接口,然后保存配置以同步删除信息。例如:

-

查看 VLAN 组(供参考)。在以下输出中,组 1 包括 VLAN 100、200 和 300,表示 3 个共享子接口。

firepower# connect fxos [...] firepower(fxos)# show ingress-vlan-groups ID Class ID Status INTF Vlan Status 1 1 configured 100 present 200 present 300 present 2048 512 configured 0 present 2049 511 configured 0 present -

查看分配至每个逻辑设备的接口,并注意通用共享子接口。如果这些子接口在同一父接口上,则它们属于一个 VLAN 组,并应与 show ingress-vlan-groups 列表相匹配。在 机箱管理器中,您可以将鼠标悬停在每个共享子接口上,以查看这些子接口分配至哪些实例。

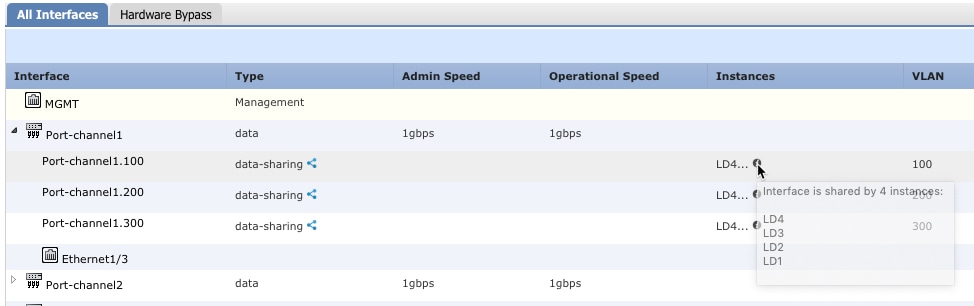

图 11. 每个共享接口的实例数

在 CLI 上,可以查看所有逻辑设备的特征,包括已分配的接口。

firepower# scope ssa firepower /ssa # show logical-device expand Logical Device: Name: LD1 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:25 Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] Name: LD2 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:28 Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] Name: LD3 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:2B Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] Name: LD4 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:2E Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] -

从每个逻辑设备上删除子接口,然后保存配置。

firepower /ssa # scope logical device LD1 firepower /ssa/logical-device # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # exit firepower /ssa* # scope logical-device LD2 firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # exit firepower /ssa* # scope logical-device LD3 firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # exit firepower /ssa* # scope logical-device LD4 firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # commit-buffer firepower /ssa/logical-device #

如果您在操作过程中提交了配置,则最终将生成 2 个 VLAN 组,这可能产生交换机转发路径错误并阻止您保存配置。

场景 4:将子接口添加至一个或多个逻辑设备

在 CLI 中将子接口添加至组中的所有 逻辑设备,然后保存配置以同步添加信息。

-

将子接口添加至每个逻辑设备,然后保存配置。

firepower# scope ssa firepower /ssa # scope logical-device LD1 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # exit firepower /ssa/logical-device* # exit firepower /ssa # scope logical-device LD2 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # exit firepower /ssa/logical-device* # exit firepower /ssa # scope logical-device LD3 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # exit firepower /ssa/logical-device* # exit firepower /ssa # scope logical-device LD4 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # commit-buffer firepower /ssa/logical-device/external-port-link #如果您在操作过程中提交了配置,则最终将生成 2 个 VLAN 组,这可能产生交换机转发路径错误并阻止您保存配置。

-

您可以检查端口通道 1.400 VLAN ID 已添加至 VLAN 组 1。

firepower /ssa/logical-device/external-port-link # connect fxos [...] firepower(fxos)# show ingress-vlan-groups ID Class ID Status INTF Vlan Status 1 1 configured 200 present 100 present 300 present 400 present 2048 512 configured 0 present 2049 511 configured 0 present firepower(fxos)# exit firepower /ssa/logical-device/external-port-link #

多实例功能的历史记录

|

功能名称 |

平台版本 |

功能信息 |

||||

|---|---|---|---|---|---|---|

|

对容器实例使用 FMC 的 FTD 配置备份和恢复 |

2.9.1 |

您现在可以在 FTD 容器实例上使用 FMC 备份/恢复工具。 新增/修改的 FMC 屏幕:系统 (System) > 工具 (Tools) > 备份/恢复 (Backup/Restore) > 受管设备备份 (Managed Device Backup) 新增/修改的 FTD CLI 命令: restore 支持的平台:Firepower 4100/9300

|

||||

|

多实例群集 |

2.8.1 |

您现在可以使用容器实例来创建集群。在 Firepower 9300 上,必须在集群中的每个模块上包含一个容器实例。不能为每个安全引擎/模块向集群添加多个容器实例。我们建议您为每个集群实例使用相同的安全模块或机箱模型。但是,如果需要,您可以在同一集群中的不同 Firepower 9300 安全模块类型或 Firepower 4100 型号上混合和匹配容器实例。不能在同一个集群中混合使用 Firepower 9300 和 Firepower 4100。 新增/修改的菜单项:

|

||||

|

多个容器实例的 TLS 加密加速 |

2.7.1 |

现在,在 Firepower 4100/9300 机箱上的多个容器实例(最多16个)上支持 TLS 加密加速。以前,每个模块/安全引擎只能为一个容器实例启用 TLS 加密加速。 新实例默认启用此功能。但是,升级不会在现有实例上启用加速。相反,请依次使用 enter hw-crypto 和 set admin-state enabled FXOS 命令。 新增/修改的 Firepower 机箱管理器菜单项: 硬件加密下拉菜单

|

||||

|

Firepower 4115、4125 和 4145 |

2.6.1 |

我们推出了 Firepower 4115、4125 和 4145。

未修改任何菜单项。 |

||||

|

支持在同一个 Firepower 9300 上使用独立的 ASA 和 威胁防御 模块 |

2.6.1 |

您现在可以在同一个 Firepower 9300 上同时部署 ASA 和 威胁防御 逻辑设备。

未修改任何菜单项。 |

||||

|

对于 威胁防御 引导程序配置,您现在可以在 Firepower 机箱管理器中设置 管理中心 的 NAT ID |

2.6.1 |

您现在可以在 Firepower 机箱管理器中设置 管理中心 NAT ID。以前,您只能在 FXOS CLI 或 威胁防御 CLI 内设置 NAT ID。通常,无论是出于路由目的还是为了进行身份验证,都需要两个 IP 地址(连同一个注册密钥):FMC 指定设备 IP 地址,设备指定 FMC IP 地址。但是,如果您只知道其中一个 IP 地址(这是实现路由目的的最低要求),您还必须在连接的两端指定唯一的 NAT ID,以建立对初始通信的信任,并查找正确的注册密钥。FMC 和设备使用注册密钥和 NAT ID(而不是 IP 地址)对初始注册进行身份验证和授权。 新增/修改的屏幕: 字段 |

||||

|

支持将 SSL 硬件加速用于模块/安全引擎上的一个 FTD 容器实例 |

2.6.1 |

您现在可以启用用于模块/安全引擎上的一个容器实例的 SSL 硬件加速。SSL 硬件加速禁用于其他容器实例,但启用于本地实例。有关详细信息,请参阅 Cisco Secure Firewall Management Center配置指南。 新增/修改的命令:config hwCrypto enable、show hwCrypto 未修改任何菜单项。 |

||||

|

Firepower 威胁防御的多实例功能 |

2.4.1 |

您现在可以在单个安全引擎/模块上部署多个逻辑设备,每台逻辑设备都设 Firepower 威胁防御容器实例。以前,您仅可部署单个本地应用实例。此外,仍支持本地实例。对于 Firepower 9300,可以在某些模块上使用本地实例,在其他模块上使用容器实例。 要确保灵活使用物理接口,可以在 FXOS 中创建 VLAN 子接口,还可以在多个实例之间共享接口。部署容器实例时,必须指定分配的 CPU 核心数量;系统会根据核心数量动态分配 RAM,并将每个实例的磁盘空间设为 40 GB。此资源管理允许您自定义每个实例的性能。 您可以在 2 个独立机箱上使用容器实例来实现高可用性;例如,如果您有 2 个机箱,每个机箱设 10 个实例,您可以创建 10 个高可用性对。不支持集群。

新增/修改的 Firepower 机箱管理器菜单项:

下拉菜单 > 子接口 (Subinterface)

新增/修改的 Firepower 管理中心菜单项: 图标> 接口选项卡 |

)

) 反馈

反馈