通过Windows在RV042、RV042G和RV082 VPN路由器上配置Shrew VPN Client

目标

虚拟专用网络(VPN)是远程用户通过Internet以虚拟方式连接到专用网络的方法。客户端到网关VPN使用VPN客户端软件将用户的台式机或笔记本电脑连接到远程网络。客户端到网关VPN连接对于想要安全地远程连接到办公室网络的远程员工非常有用。Shrew VPN Client是在远程主机设备上配置的软件,可提供简单和安全的VPN连接。

本文档旨在向您展示如何为连接到RV042、RV042G或RV082 VPN路由器的计算机配置Shrew VPN Client。

注意:本文档假定您已经在Windows计算机上下载了Shrew VPN客户端。否则,在开始配置共享VPN之前,需要配置客户端到网关VPN连接。有关如何配置客户端到网关VPN的详细信息,请参阅在RV042、RV042G和RV082 VPN路由器上为VPN客户端设置远程访问隧道(客户端到网关)。

适用设备

• RV042

· RV042G

• RV082

软件版本

•v4.2.2.08

在Windows上配置共享VPN客户端连接

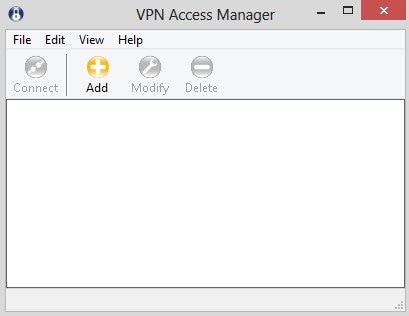

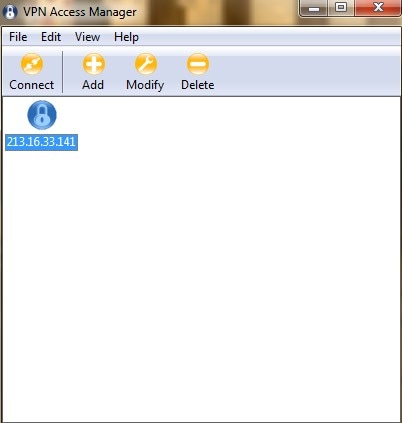

步骤1:单击计算机上的Shrew VPN Client程序并打开它。Shrew Soft VPN Access Manager窗口打开:

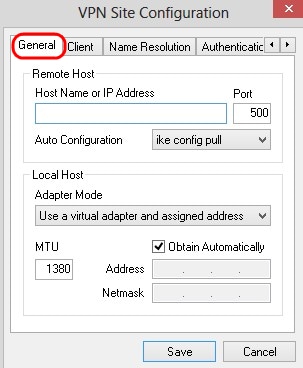

第二步:单击 Add。屏幕上会显示VPN Site Configuration窗口:

一般配置

步骤1:点击常规选项卡。

注意:常规部分用于配置远程和本地主机IP地址。这些用于定义客户端到网关连接的网络参数。

第二步:在主机名或IP地址字段中,输入远程主机IP地址,即已配置WAN的IP地址。

第三步:在Port字段中,输入要用于连接的端口号。图中所示示例中使用的端口号是400。

第四步:从Auto Configuration下拉列表中,选择所需的配置。

· 已禁用-已禁用选项可禁用任何自动客户端配置。

· IKE Config Pull —允许客户端设置来自计算机的请求。在计算机支持Pull方法的情况下,请求将返回客户端支持的设置列表。

· IKE配置推送-使计算机有机会通过配置过程向客户端提供设置。在计算机支持Push方法的情况下,请求将返回客户端支持的设置列表。

· DHCP Over IPSec —使客户端有机会通过DHCP over IPSec从计算机请求设置。

第五步:从Adapter Mode下拉列表中,根据自动配置选择本地主机所需的适配器模式。

· 使用虚拟适配器和分配的地址—允许客户端使用具有指定地址的虚拟适配器。

· 使用虚拟适配器和随机地址-允许客户端使用具有随机地址的虚拟适配器。

· 使用现有适配器和当前地址—使用现有适配器及其地址。无需输入其他信息。

第六步:如果在步骤5的适配器模式下拉列表中选择使用虚拟适配器和分配的地址,请在MTU字段中输入最大传输单位(MTU)。最大传输单元有助于解决IP分段问题。默认值为 1380。

第7步:(可选)要通过DHCP服务器自动获取地址和子网掩码,请选中Obtain Automatically复选框。此选项并非对所有配置都可用。

步骤 8如果在步骤5的Adapter Mode下拉列表中选择Use a Virtual Adapter and Assigned Address,请在Address字段中输入远程客户端的IP地址。

步骤 9如果在步骤5的Adapter Mode 下拉列表中选择Use a Virtual Adapter and Assigned Address,请在Netmask 字段中输入远程客户端IP地址的子网掩码。

步骤 10点击 Save(保存),以保存设置。

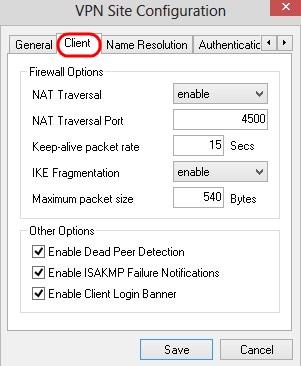

客户端配置

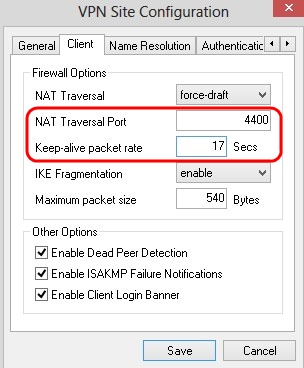

步骤1:单击Client选项卡。

注意:在客户端部分中,您可以配置防火墙选项、失效对等体检测和ISAKMP(Internet安全连接和密钥管理协议)故障通知。这些设置定义手动配置的配置选项和自动获取的配置选项。

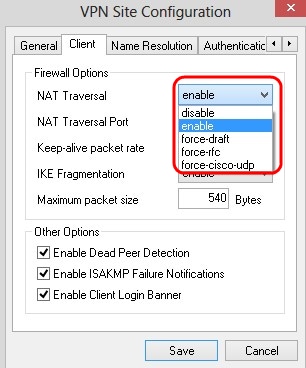

第二步:从NAT Traversal下拉列表中选择适当的NAT(网络地址转换)遍历选项。

· 禁用- NAT协议被禁用。

· 启用-仅当网关通过协商指示支持时才使用IKE分段。

· 强制草案- NAT协议的草案版本。如果网关通过协商或检测NAT来表示支持,则使用它。

· 强制RFC - NAT协议的RFC版本。如果网关通过协商或检测NAT来表示支持,则使用它。

第三步:在NAT Traversal Port字段中输入NAT的UDP端口。默认值为 4500。

第四步:在Keep-alive packet rate字段中,输入发送保持连接数据包的速率值。该值以秒为单位计算。默认值为 30 秒。

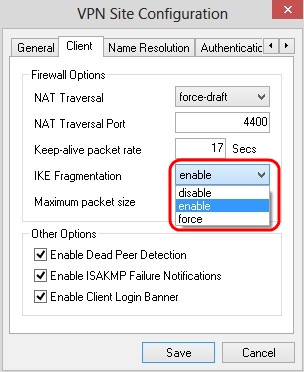

第五步:在IKE Fragmentation下拉列表中,选择适当的选项。

· 禁用-不使用IKE分段。

· 启用-仅当网关通过协商指示支持时才使用IKE分段。

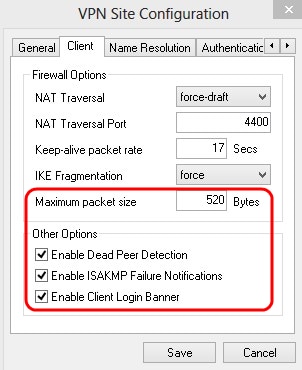

· 强制-无论指示或检测如何,均使用IKE分段。

第六步:在最大数据包大小字段中输入最大数据包大小(以字节为单位)。如果数据包大小大于最大数据包大小,则执行IKE分段。默认值为 540 字节。

第7步:(可选)要允许计算机和客户端检测何时另一台无法再响应,请选中Enable Dead Peer Detection复选框。

第8步:(可选)要通过VPN客户端发送故障通知,请选中Enable ISAKMP Failure Notifications复选框。

第9步:(可选)要在与网关建立连接时显示客户端的登录提示,请选中Enable Client Login复选框。

步骤 10点击 Save(保存),以保存设置。

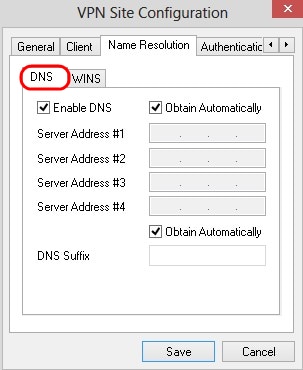

名称解析配置

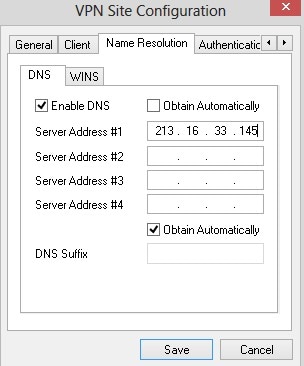

步骤1:单击Name Resolution选项卡。

注意:名称解析部分用于配置DNS(域名系统)和WIN(Windows Internet名称服务)设置。

第二步:点击DNS选项卡。

第三步:选中Enable DNS以启用域名系统(DNS)。

第4步:(可选)要自动获取DNS服务器地址,请选中Obtain Automatically复选框。如果选择此选项,请跳至步骤6。

第五步:在Server Address #1字段中输入DNS服务器地址。如果有其他DNS服务器,在其余Server Address字段中输入这些服务器的地址。

第6步:(可选)要自动获取DNS服务器的后缀,请选中Obtain Automatically复选框。如果选择此选项,请跳至步骤8。

步骤 7.在“DNS后缀”字段中输入DNS服务器的后缀。

步骤 8点击 Save(保存),以保存设置。

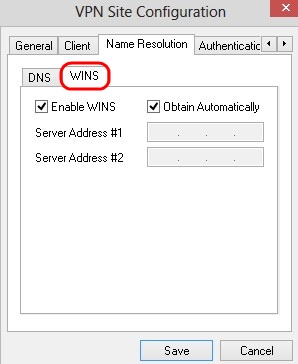

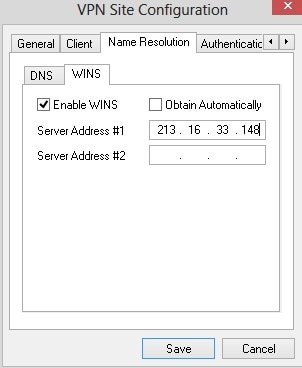

步骤 9单击WINS选项卡。

步骤 10选中Enable WINS 以启用Windows Internet Name Server (WINS)。

第11步(可选)要自动获取DNS服务器地址,请选中Obtain Automatically复选框。如果选择此选项,请跳至步骤13。

步骤 12在Server Address #1字段中输入WINS服务器的地址。如果有其他DNS服务器,在其余Server Address字段中输入这些服务器的地址。

步骤 13点击 Save(保存),以保存设置。

身份验证

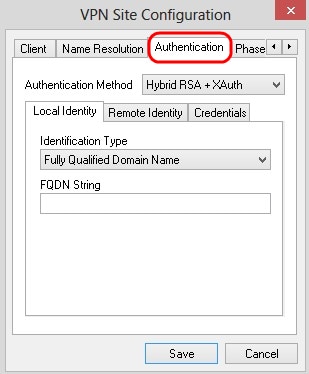

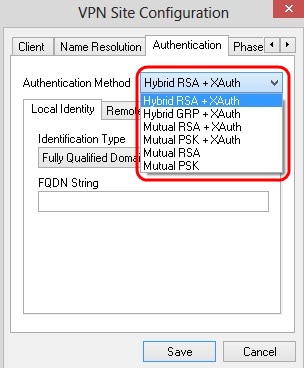

步骤1:单击 Authentication 选项卡。

注意:在Authentication部分中,您可以配置客户端的参数,以便在客户端尝试建立ISAKMP SA时处理身份验证。

第二步:从Authentication Method下拉列表中选择适当的身份验证方法。

· 混合RSA +扩展验证—不需要客户端凭证。客户端将对网关进行身份验证。凭证将采用PEM或PKCS12证书文件或密钥文件类型的形式。

· 混合GRP +扩展验证-不需要客户端凭证。客户端将对网关进行身份验证。凭证将采用PEM或PKCS12证书文件和共享密钥字符串的形式。

· 双向RSA +扩展验证-客户端和网关都需要凭据才能进行身份验证。凭证将采用PEM或PKCS12证书文件或密钥类型的形式。

· 双向PSK +扩展验证-客户端和网关都需要凭据才能进行身份验证。凭证将采用共享密钥字符串的形式。

· 双向RSA -客户端和网关都需要凭据以进行身份验证。凭证将采用PEM或PKCS12证书文件或密钥类型的形式。

· 双向PSK -客户端和网关都需要凭据才能进行身份验证。凭证将采用共享密钥字符串的形式。

本地身份配置

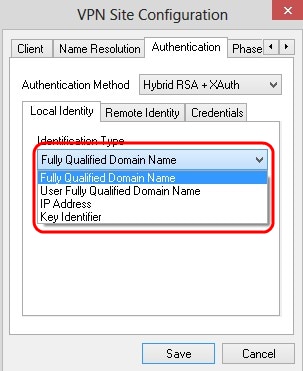

步骤1:单击Local Identity选项卡。

注意:本地身份设置发送到网关进行验证的ID。在本地身份部分中,配置标识类型和FQDN(完全限定域名)字符串以确定ID的发送方式。

第二步:从Identification Type下拉列表中选择适当的标识选项。并非所有选项对所有身份验证模式都可用。

· 完全限定域名-本地身份的客户端标识基于完全限定域名。如果选择此选项,请执行步骤3,然后跳到步骤7。

· 用户完全限定域名-本地身份的客户端标识基于用户完全限定域名。如果选择此选项,请执行步骤4,然后跳到步骤7。

· IP地址-本地身份的客户端标识基于IP地址。如果选中Use a discovered local host address,系统将自动发现IP地址。如果选择此选项,请执行第5步,然后跳至第7步。

· 密钥标识符-基于密钥标识符标识本地客户端的客户端标识符。如果选择此选项,请执行步骤6和步骤7。

第三步:在FQDN字符串字段中输入作为DNS字符串的完全限定域名。

第四步:在UFQDN字符串字段中输入DNS字符串形式的用户完全限定域名。

第五步:在UFQDN字符串字段中输入IP地址。

第六步:在Key ID String中输入用于标识本地客户端的密钥标识符。

步骤 7.点击 Save(保存),以保存设置。

远程身份配置

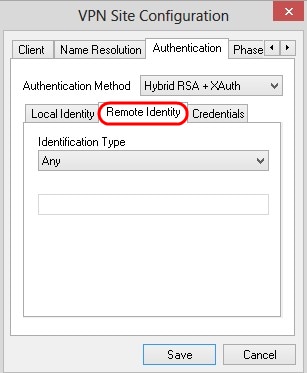

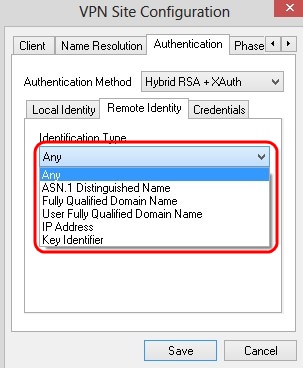

步骤1:单击Remote Identity选项卡。

注意:远程身份会验证来自网关的ID。在远程标识部分中,标识类型配置为确定ID的验证方式。

第二步:从Identification Type下拉列表中选择适当的标识选项。

· Any -远程客户端可以接受任何值或ID进行身份验证。

· ASN.1可分辨名称—从PEM或PKCS12证书文件自动识别远程客户端。只有在身份验证部分的步骤2中选择了RSA身份验证方法,您才能选择此选项。选中Use the subject in the received certificate but don't compare it with a specific value 复选框以自动接收证书。如果选择此选项,请执行步骤3,然后跳到步骤8。

· 完全限定域名-远程身份的客户端标识基于完全限定域名。只有在身份验证部分的步骤2中选择了PSK身份验证方法,您才能选择此选项。如果选择此选项,请执行步骤4,然后跳到步骤8。

· 用户完全限定域名-远程身份的客户端标识基于用户完全限定域名。只有在身份验证部分的步骤2中选择了PSK身份验证方法,您才能选择此选项。如果选择此选项,请执行第5步,然后跳至第8步。

· IP地址-远程身份的客户端标识基于IP地址。如果选中Use a discovered local host address,系统将自动发现IP地址。如果选择此选项,请执行步骤6,然后跳到步骤8。

· 密钥标识符-基于密钥标识符来识别远程客户端的客户端标识符。如果选择此选项,请执行第7步和第8步。

第三步:在ASN.1 DN String字段中输入ASN.1 DN字符串。

第四步:在FQDN字符串字段中输入作为DNS字符串的完全限定域名。

第五步:在UFQDN字符串字段中输入用户完全限定的域名作为DNS字符串。

第六步:在UFQDN字符串字段中输入IP地址。

步骤 7.在Key ID String字段中输入用于标识本地客户端的密钥标识符。

步骤 8点击 Save(保存),以保存设置。

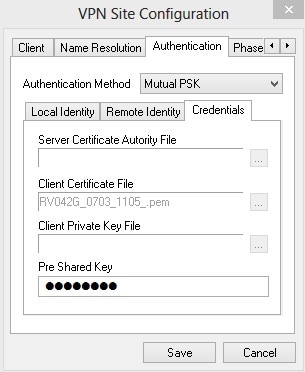

凭证配置

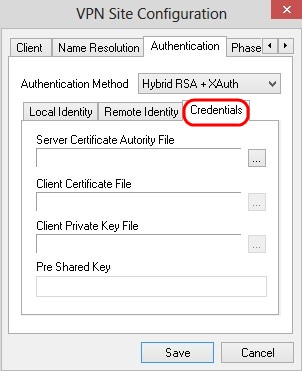

步骤1:点击凭证选项卡。

注意:在凭据部分中,预共享密钥已配置。

第二步:要选择服务器证书文件,请单击Server Certificate Authority File字段旁边的...图标,然后选择在PC上保存服务器证书文件的路径。

第三步:要选择客户端证书文件,请点击客户端证书文件字段旁边的...图标,并选择您在PC上保存客户端证书文件的路径。

第四步: 要选择客户端私钥文件,请点击客户端私钥文件字段旁边的...图标,并选择您在PC中保存客户端私钥文件的路径。

第五步:在PreShared Key 字段中输入预共享密钥。此密钥应与您在配置隧道时使用的密钥相同。

第六步:点击 Save(保存),以保存设置。

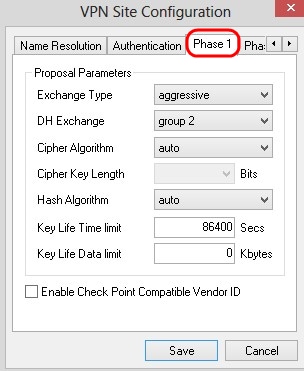

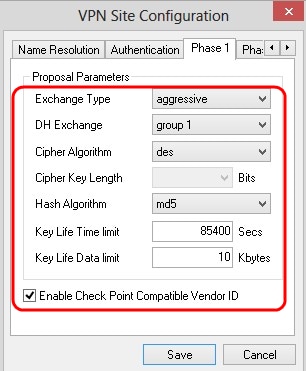

第1阶段配置

步骤1:单击Phase 1选项卡。

注意:在阶段1部分中,您可以配置参数,以便可以建立具有客户端网关的ISAKMP SA。

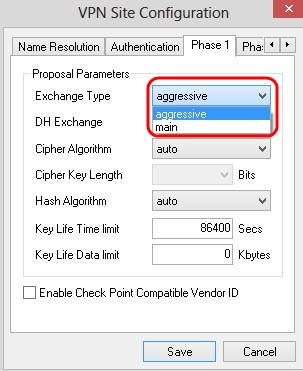

第二步:从Exchange Type下拉列表中选择适当的密钥交换类型。

· Main -对等体的身份受到保护。

· 主动—对等体的身份不安全。

第三步:在DH Exchange下拉列表中,选择在配置VPN连接时选择的相应组。

第四步:在Cipher Algorithm下拉列表中,选择在VPN连接配置过程中选择的适当选项。

第五步:在Cipher Key Length下拉列表中,选择与配置VPN连接时选择的选项的密钥长度匹配的选项。

第六步:在Hash Algorithm下拉列表中,选择在配置VPN连接时选择的选项。

步骤 7.在Key Life Time limit字段中,输入在配置VPN连接期间使用的值。

步骤 8在Key Life Data limit字段中,输入要保护的值(以千字节为单位)。默认值为0,表示关闭该功能。

第9步(可选)选中Enable Check Point Compatible Vendor ID复选框。

步骤 10点击 Save(保存),以保存设置。

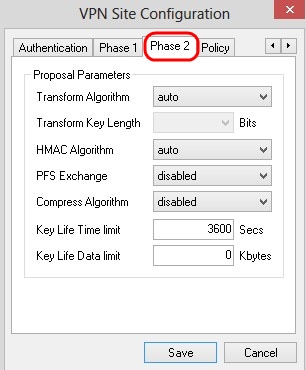

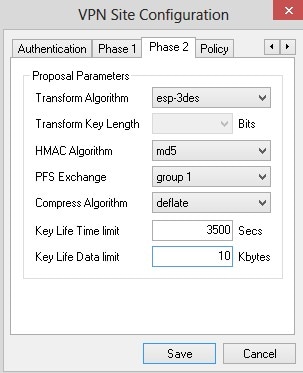

第2阶段配置

步骤1:单击Phase 2选项卡。

注意:在阶段2部分中,您可以配置参数,以便可以建立具有远程客户端网关的IPsec SA。

第二步:在Transform Algorithm下拉列表中,选择在配置VPN连接时选择的选项。

第三步:在Transform Key Length下拉列表中,选择与配置VPN连接时选择的选项的密钥长度匹配的选项。

第四步:在HMAC Algorithm下拉列表中,选择在配置VPN连接期间选择的选项。

第五步:在PFS Exchange下拉列表中,选择在配置VPN连接时选择的选项。

第六步:在Key Life Time limit字段中,输入在配置VPN连接期间使用的值。

步骤 7.在Key Life Data limit字段中,输入要保护的值(以千字节为单位)。默认值为0,表示关闭该功能。

步骤 8点击 Save(保存),以保存设置。

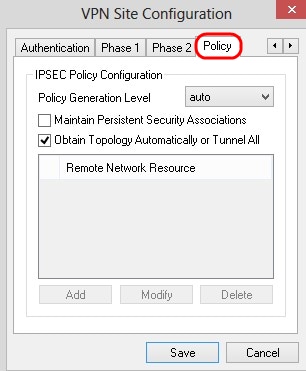

策略配置

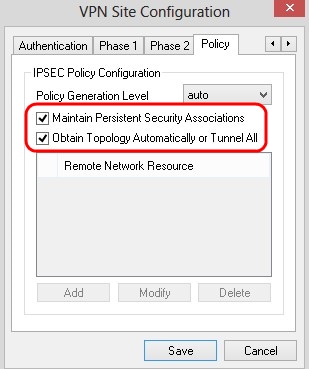

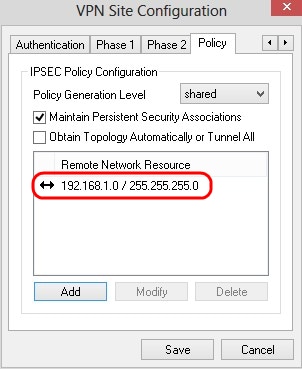

第1步:点击策略选项卡。

注意:在策略部分中定义了IPSEC策略,这是客户端与主机通信以进行站点配置所必需的。

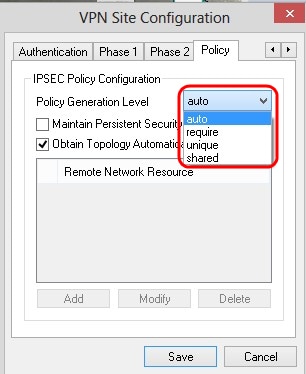

第二步:在Policy Generation Level下拉列表中,选择适当的选项。

· 自动-自动确定必要的IPsec策略级别。

· 需要-不协商每个策略的唯一安全关联。

· 唯一—协商每个策略的唯一安全关联。

· 共享-在必要的级别生成适当的策略。

第3步:(可选)要更改IPSec协商,请选中维护持久安全关联复选框。如果启用,则连接后会直接为每个策略进行协商。如果禁用,则根据需要进行协商。

第4步:(可选)要从设备接收自动提供的网络列表,或者将所有数据包默认发送到RV0XX,请选中Obtain Topology Automatically or Tunnel All复选框。如果未选中,则必须手动执行配置。如果选中此复选框,请跳至步骤10。

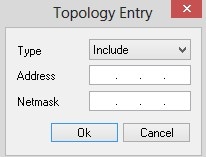

第五步:单击Add将拓扑条目添加到表中。屏幕上会显示Topology Entry窗口。

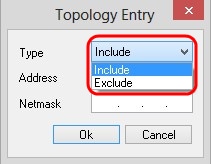

第六步:在类型下拉列表中,选择适当的选项。

· 包括—通过VPN网关访问网络。

· 排除-通过本地连接访问网络。

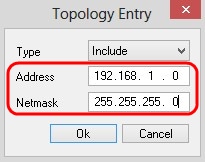

步骤 7.在Address字段中,输入RV0XX的IP地址。

步骤 8在网络掩码字段中,输入设备的子网掩码地址。

步骤 9Click OK.RV0XX的IP地址和子网掩码地址显示在Remote Network Resource列表中。

步骤 10单击Save,这会将用户返回到显示新VPN连接的VPN Access Manager窗口。

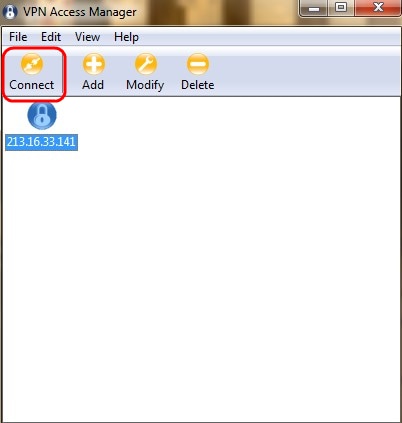

连接

本节介绍如何在所有设置配置完毕后设置VPN连接。所需的登录信息与设备上配置的VPN客户端访问信息相同。

步骤1:单击所需的VPN连接。

第二步:单击 Connect。

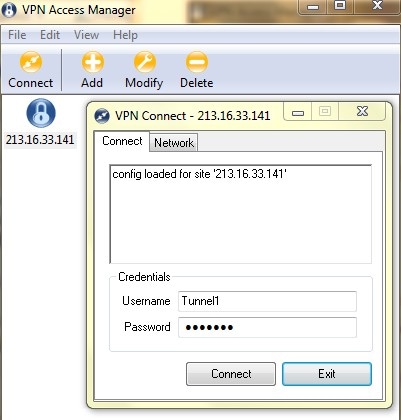

屏幕上会显示VPN Connect窗口:

第三步:在Username字段中输入VPN的用户名。

第四步:在Password字段中输入VPN用户帐户的口令。

第五步:单击 Connect。屏幕上会显示Shrew Soft VPN Connect窗口:

第6步:(可选)要禁用连接,请点击断开连接。

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

13-Dec-2018

|

初始版本 |

反馈

反馈