在RV160和RV260上配置VPN设置向导

目标

本文档介绍如何在RV160和RV260上配置VPN设置向导。

简介

技术不断发展,业务通常在办公室外进行。设备的移动性更强,员工通常在家工作或出差。这可能会导致一些安全漏洞。虚拟专用网络(VPN)是将远程员工连接到安全网络的理想方式。VPN允许远程主机像连接到现场安全网络一样运行。

VPN通过较不安全的网络(如Internet)建立加密连接。它可确保所连接系统的适当安全级别。隧道是作为私有网络建立的,可通过使用行业标准的加密和身份验证技术安全地发送数据,以保护发送的数据。远程访问VPN通常依赖互联网协议安全(IPsec)或安全套接字层(SSL)来保护连接。

VPN提供对目标网络的第2层访问;这些协议需要在基本IPsec连接上运行的隧道协议,例如点对点隧道协议(PPTP)或第2层隧道协议(L2TP)。IPsec VPN支持网关到网关隧道的站点到站点VPN。例如,用户可以在分支机构站点配置VPN隧道以连接到公司站点的路由器,以便分支机构站点可以安全地访问公司网络。IPsec VPN还支持主机到网关隧道的客户端到服务器VPN。从家用笔记本电脑/PC通过VPN服务器连接到企业网络时,客户端到服务器VPN非常有用。

RV160系列路由器支持10个隧道,RV260系列路由器支持20个隧道。在为站点到站点IPsec隧道配置安全连接时,VPN设置向导会引导用户。这通过避免复杂和可选参数简化了配置,因此任何用户都可以快速高效地设置IPsec隧道。

适用设备

· RV160

· RV260

软件版本

·1.0.0.13

本地路由器上的VPN设置向导配置

步骤1.登录本地路由器上的Web配置页面。

注意:我们将本地路由器称为路由器A,将远程路由器称为路由器B。在本文档中,我们将使用两个RV160来演示VPN设置向导。

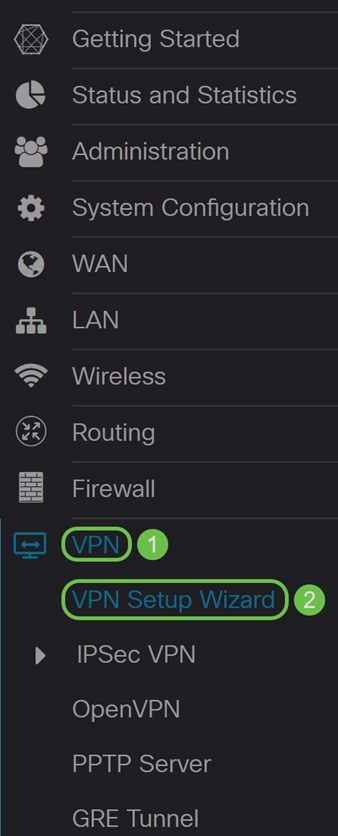

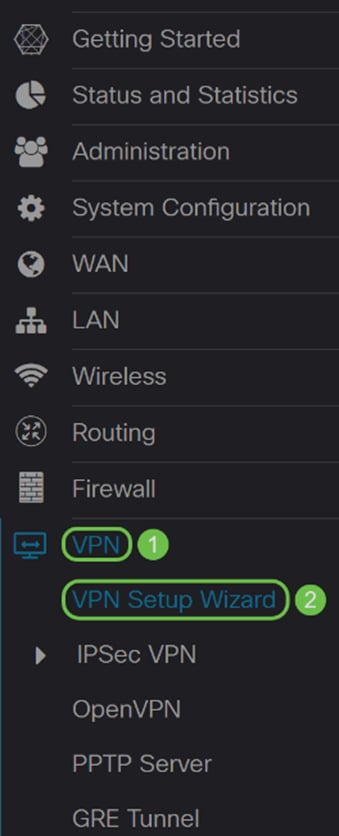

步骤2.导航到VPN > VPN Setup Wizard。

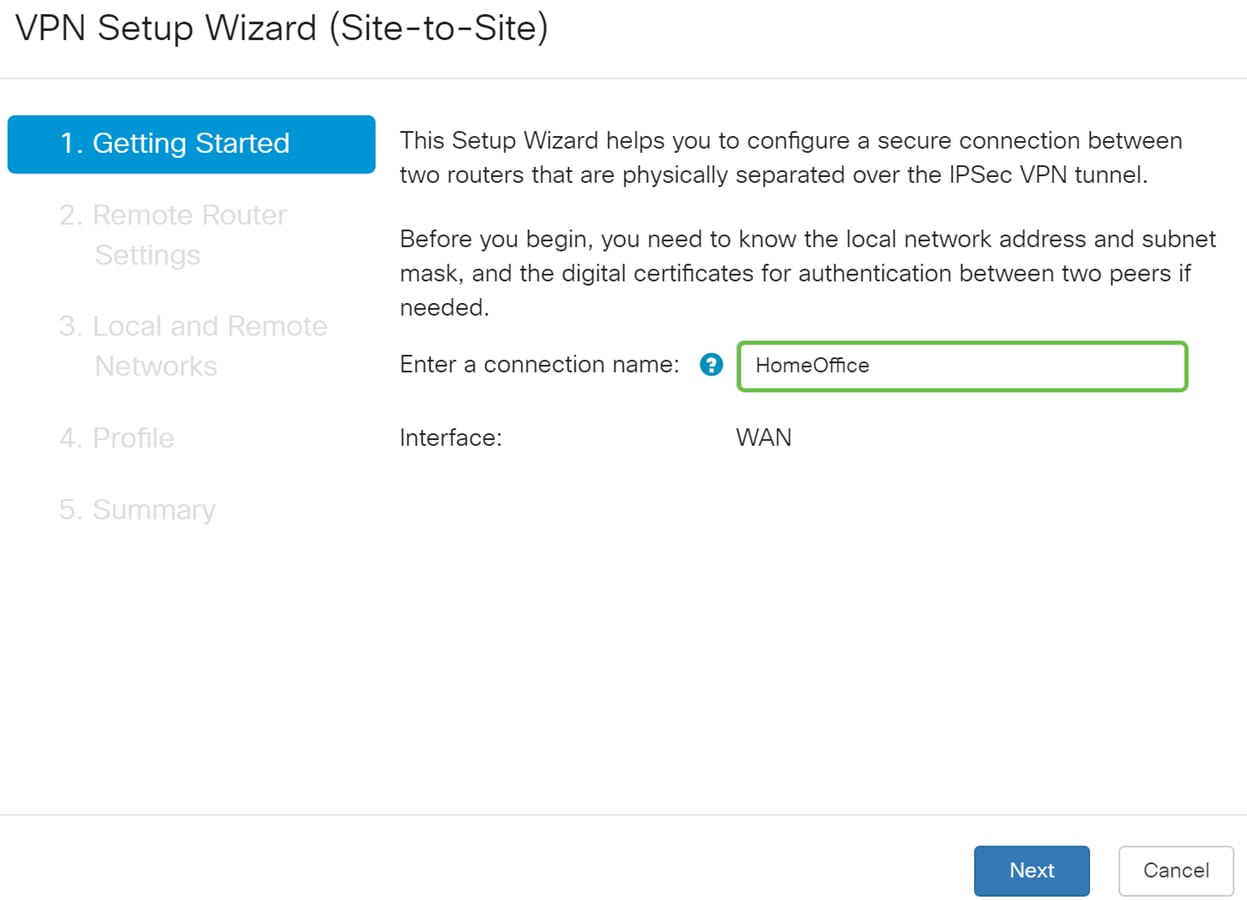

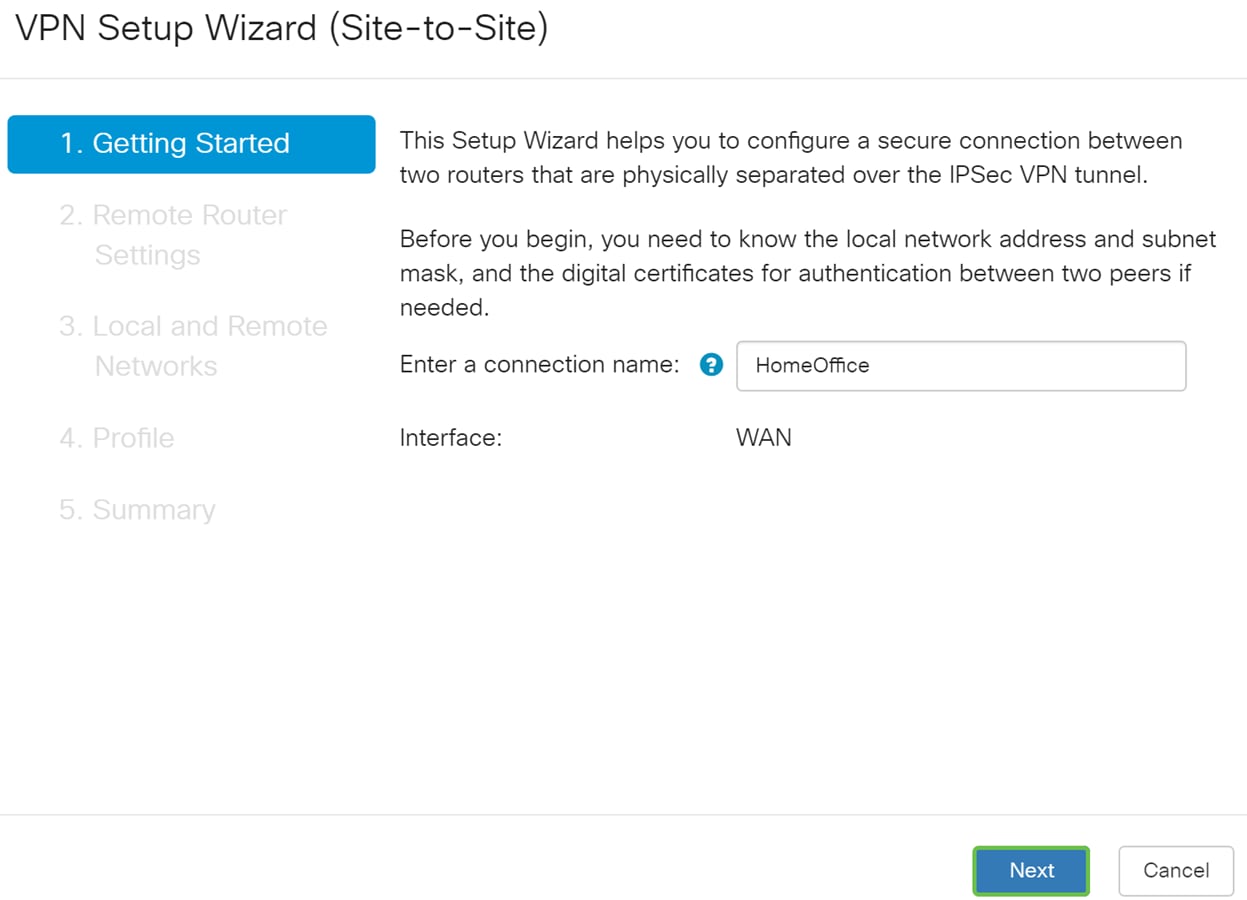

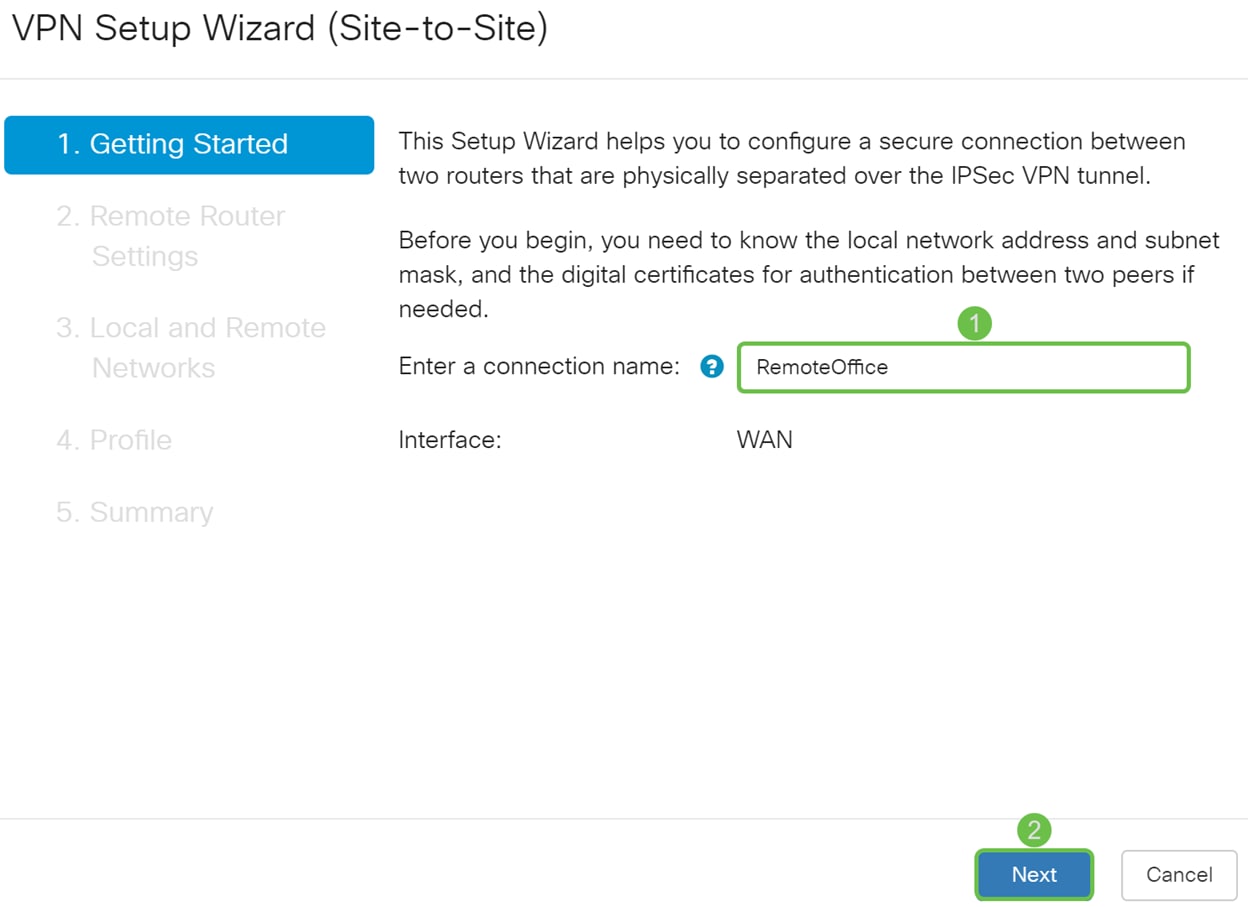

步骤3.在Getting Started部分,在Enter a connection name字段中输入连接名称。我们在HomeOffice中输入连接名称。

步骤4.如果使用RV260,请在Interface字段中,从下拉列表中选择一个接口。RV160只有WAN链路,因此您将无法从下拉列表中选择接口。单击Next以转到Remote Router Settings部分。

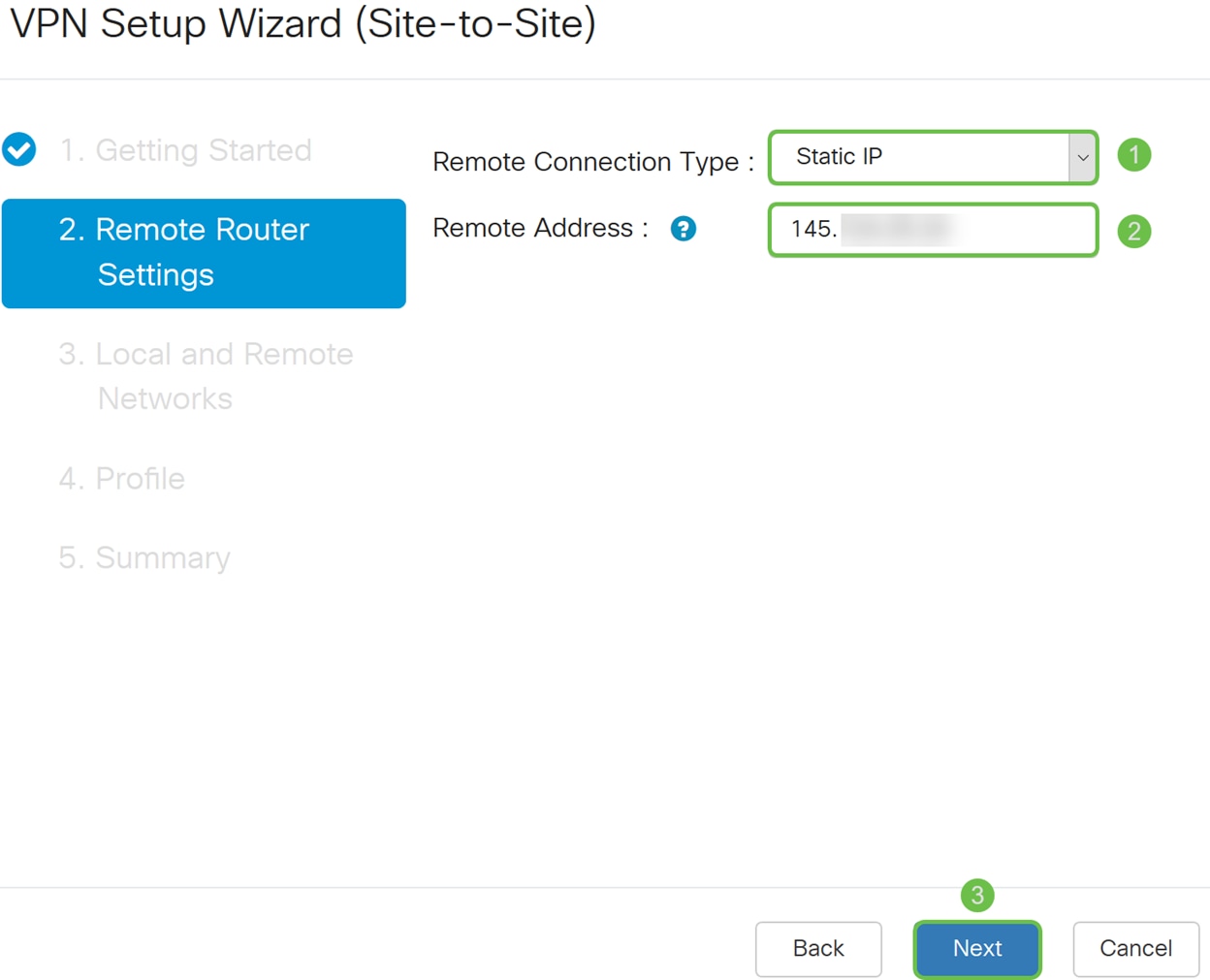

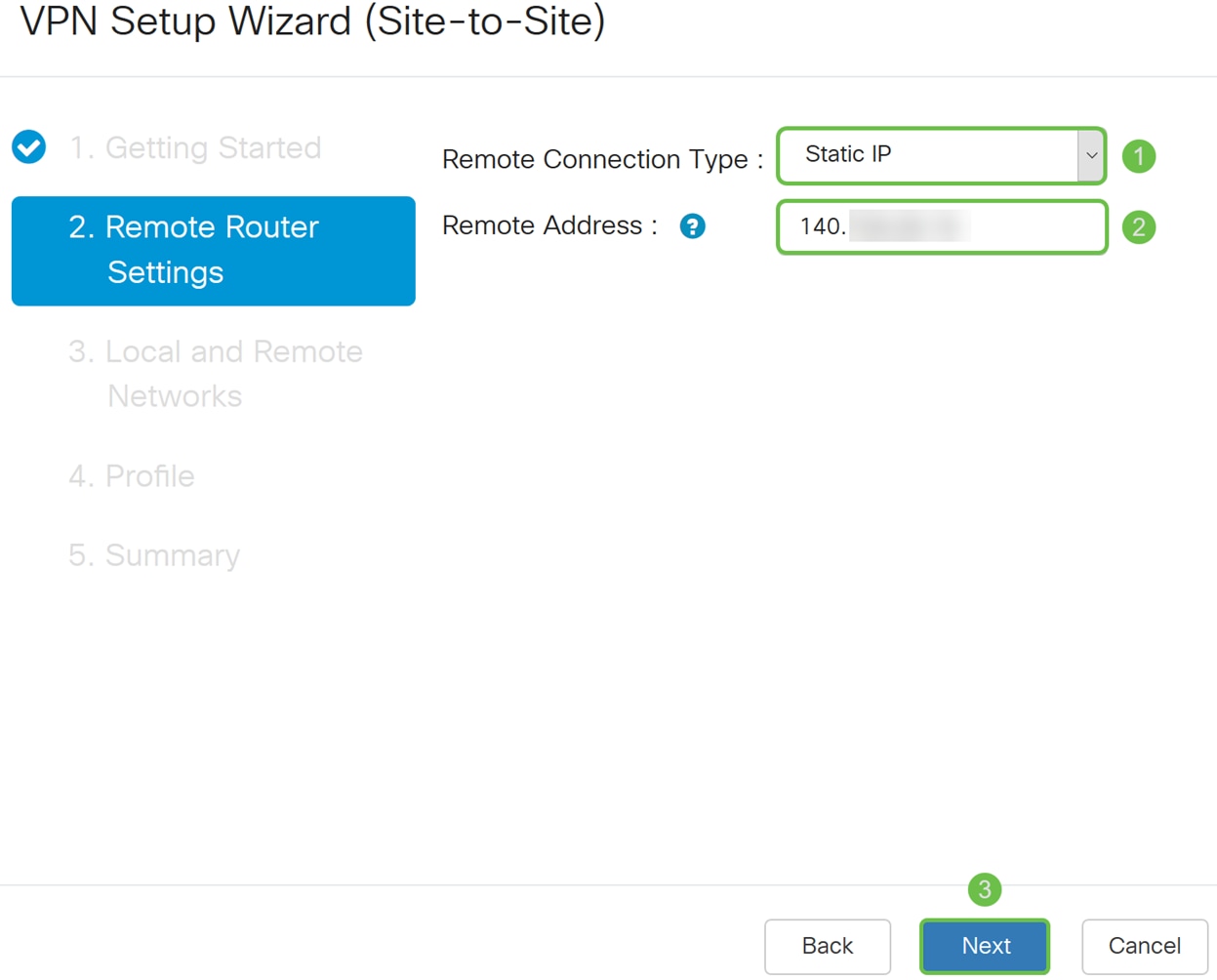

步骤5.从下拉列表中选择Remote Connection Type。选择Static IP或FQDN(完全限定域名),然后在Remote Address字段中输入要连接的网关的WAN IP地址或FQDN。在本示例中,选择Static IP,并输入远程路由器WAN IP地址(路由器B)。然后单击Next移至下一部分。

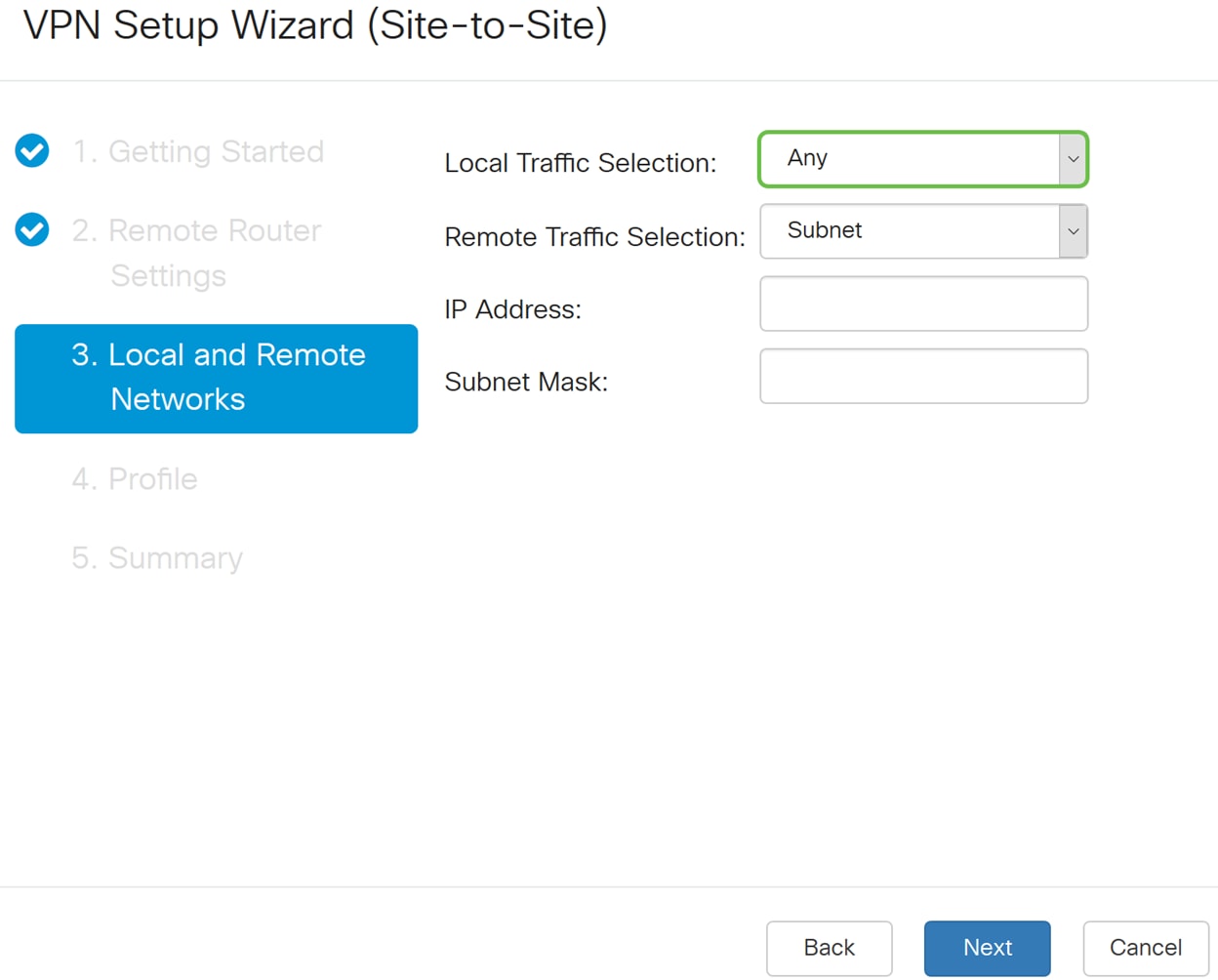

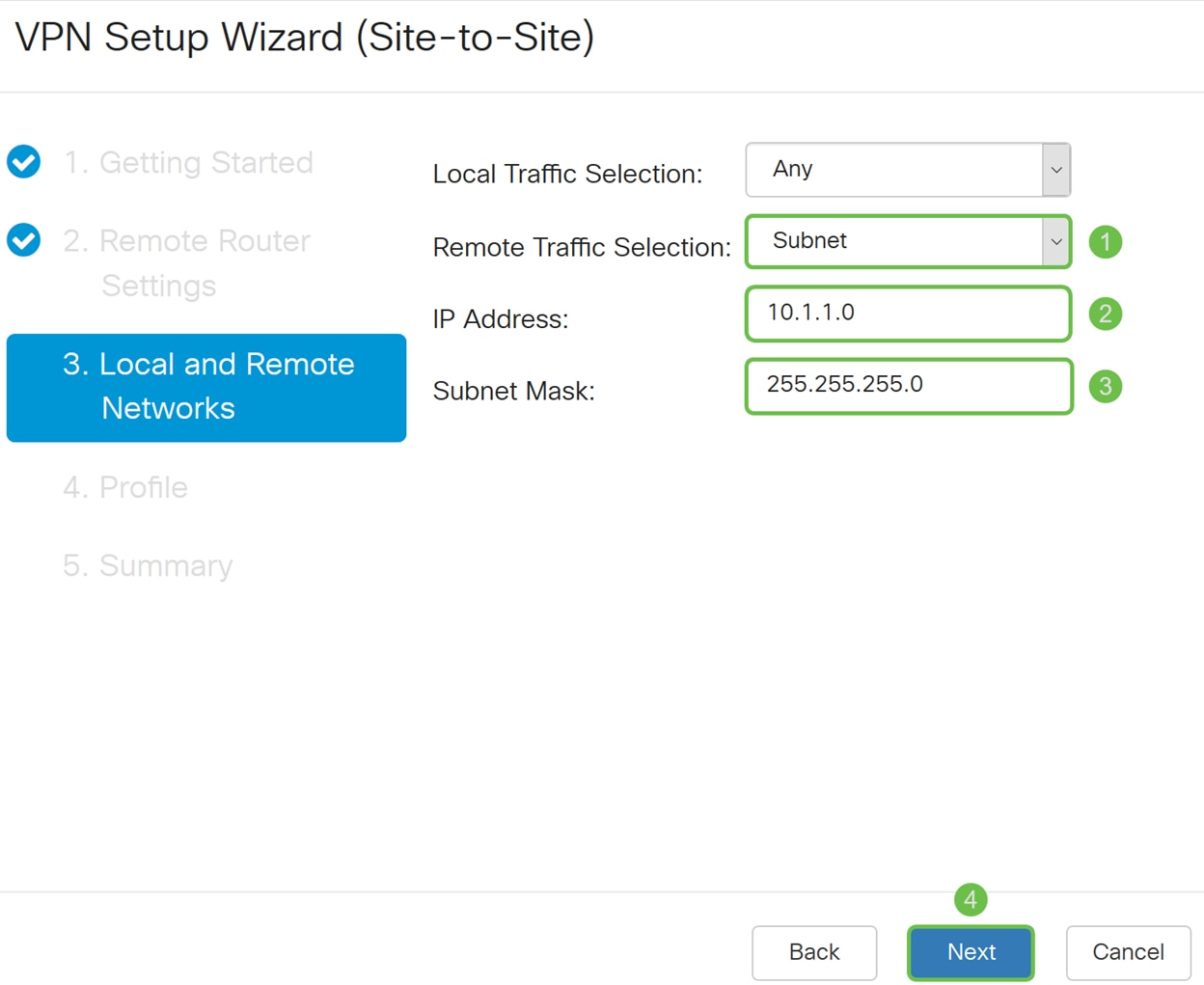

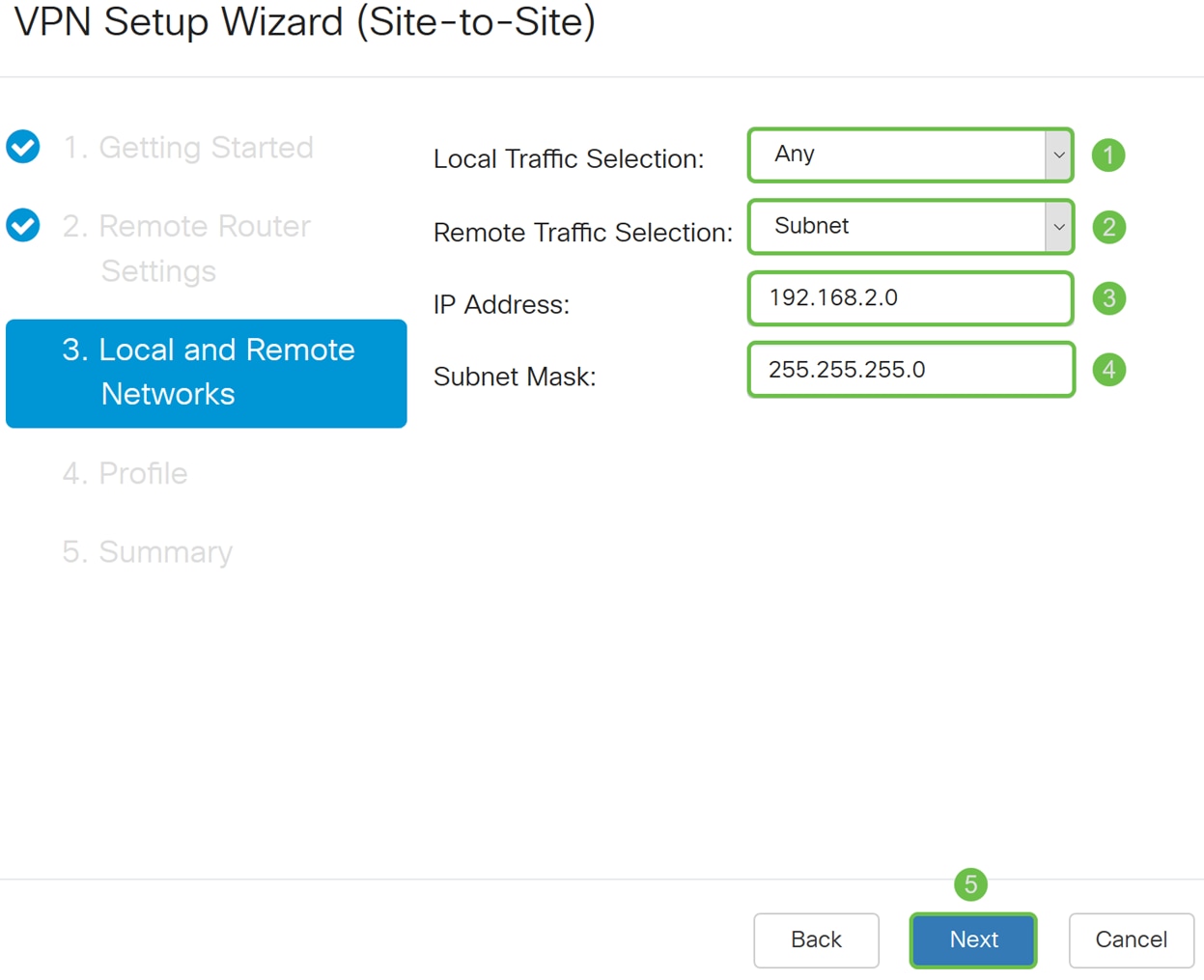

步骤6.在本地和远程网络部分的本地流量选择下,从下拉列表中选择本地IP(子网、单个或任意)。如果选择子网,请输入子网IP地址和子网掩码。如果选择Single,请输入IP地址。如果选择Any,请转到下一步以配置Remote Traffic Selection。

步骤7.在远程流量选择中,从下拉列表中选择远程IP(子网、单一或任意)。如果选择子网,请输入远程路由器(路由器B)的子网IP地址和子网掩码。 如果选择Single,请输入IP地址。然后单击Next配置Profile部分。

注意:如果为Local Traffic Selection选择了Any,则必须为Remote Traffic Selection选择Subnet或Single。

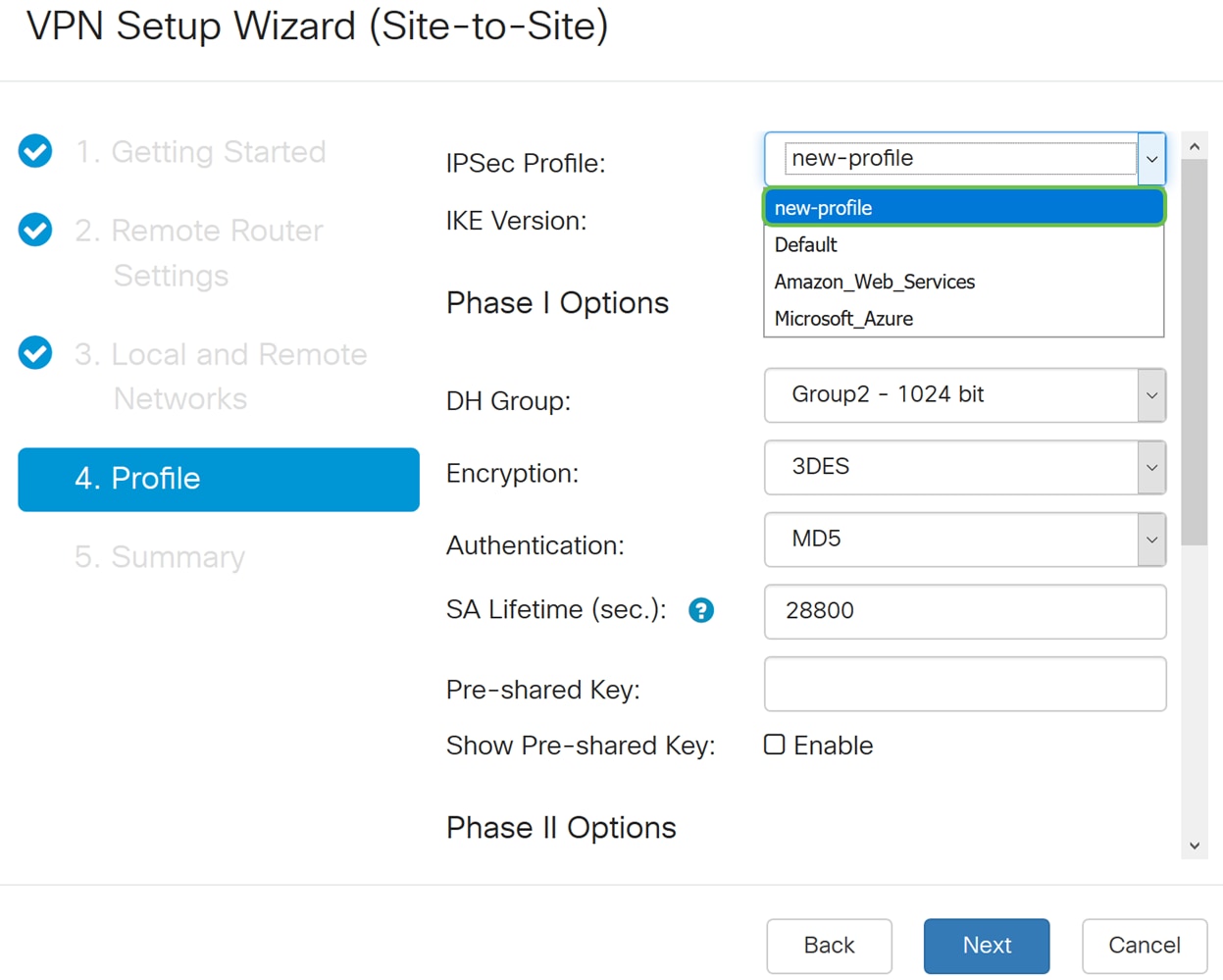

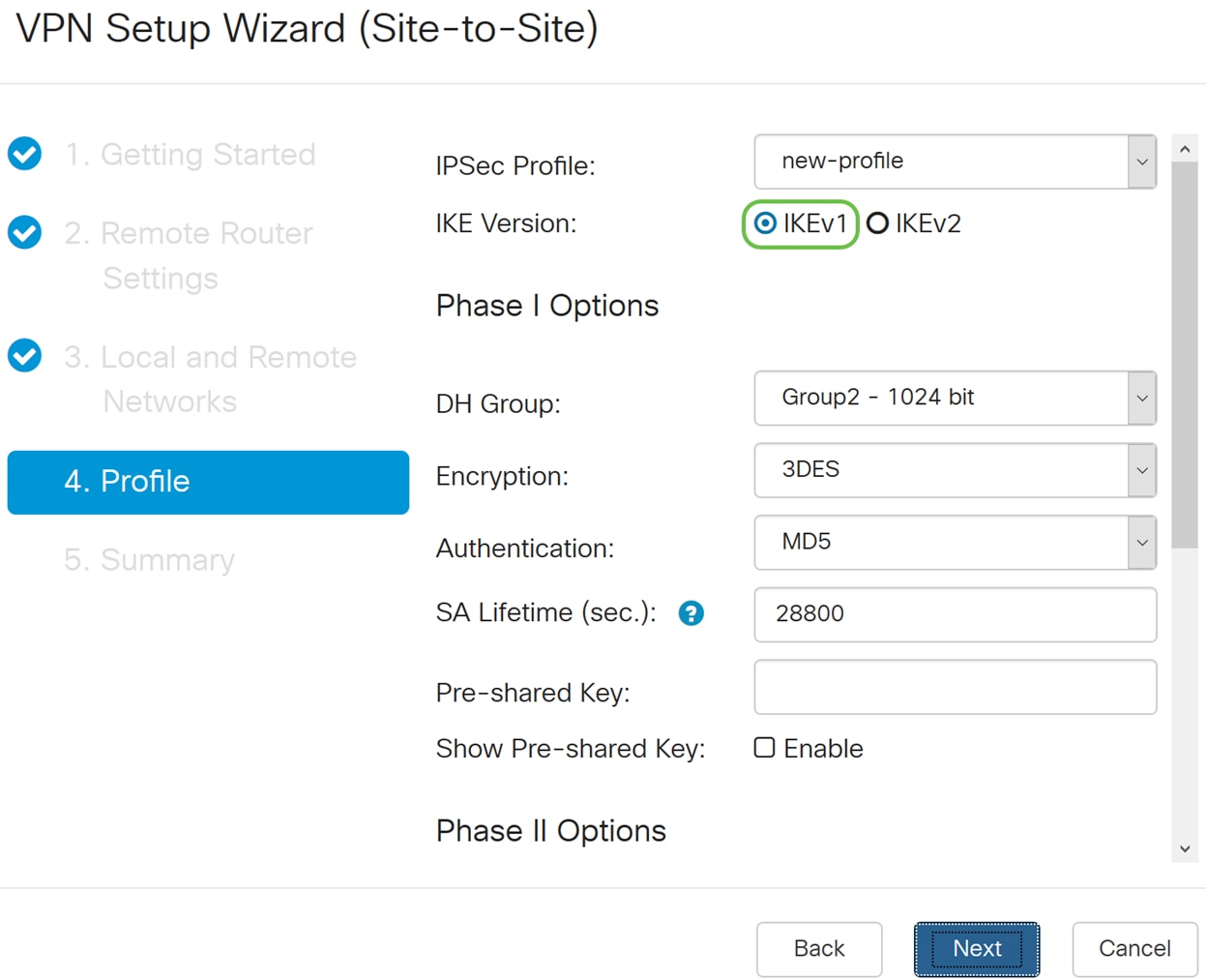

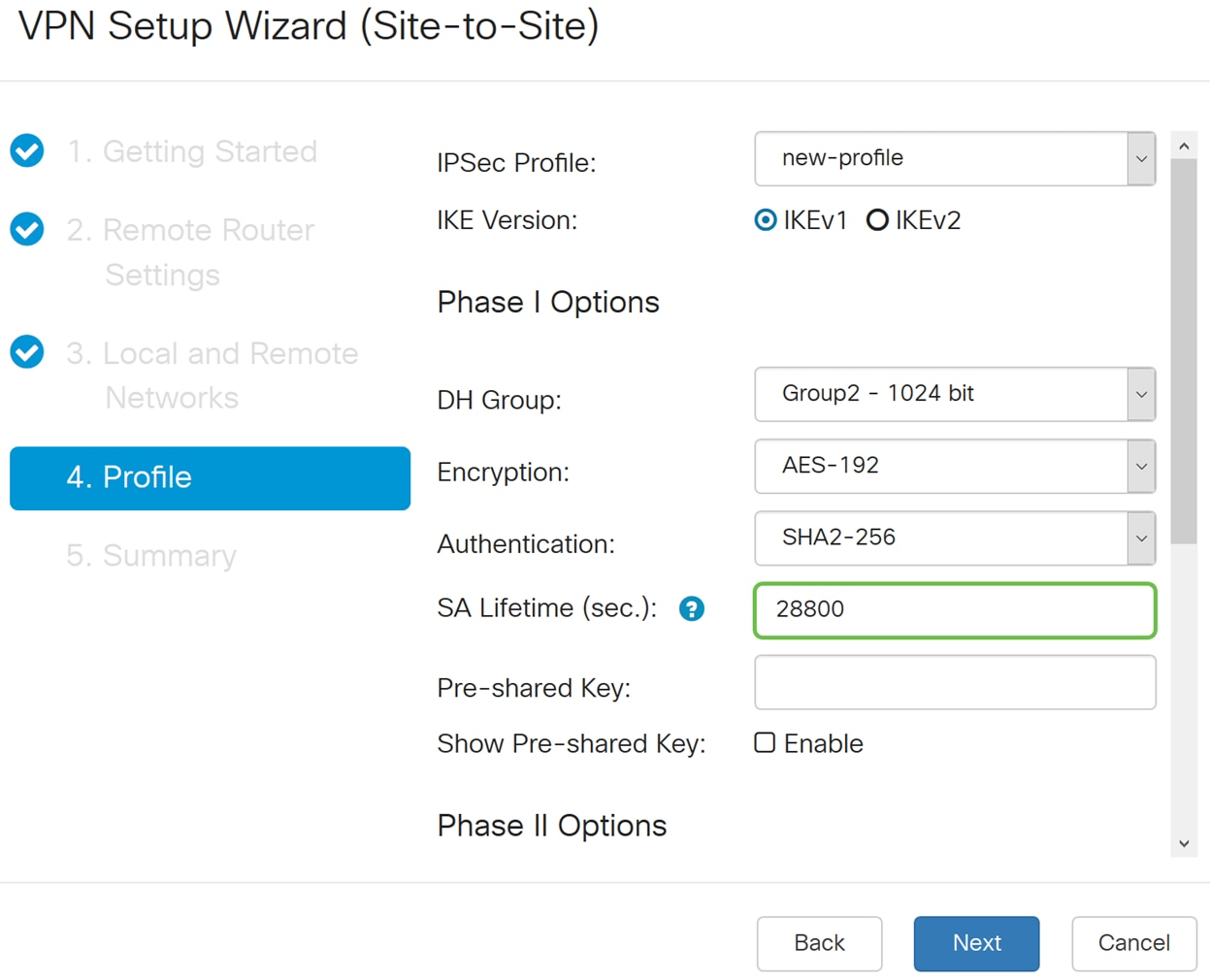

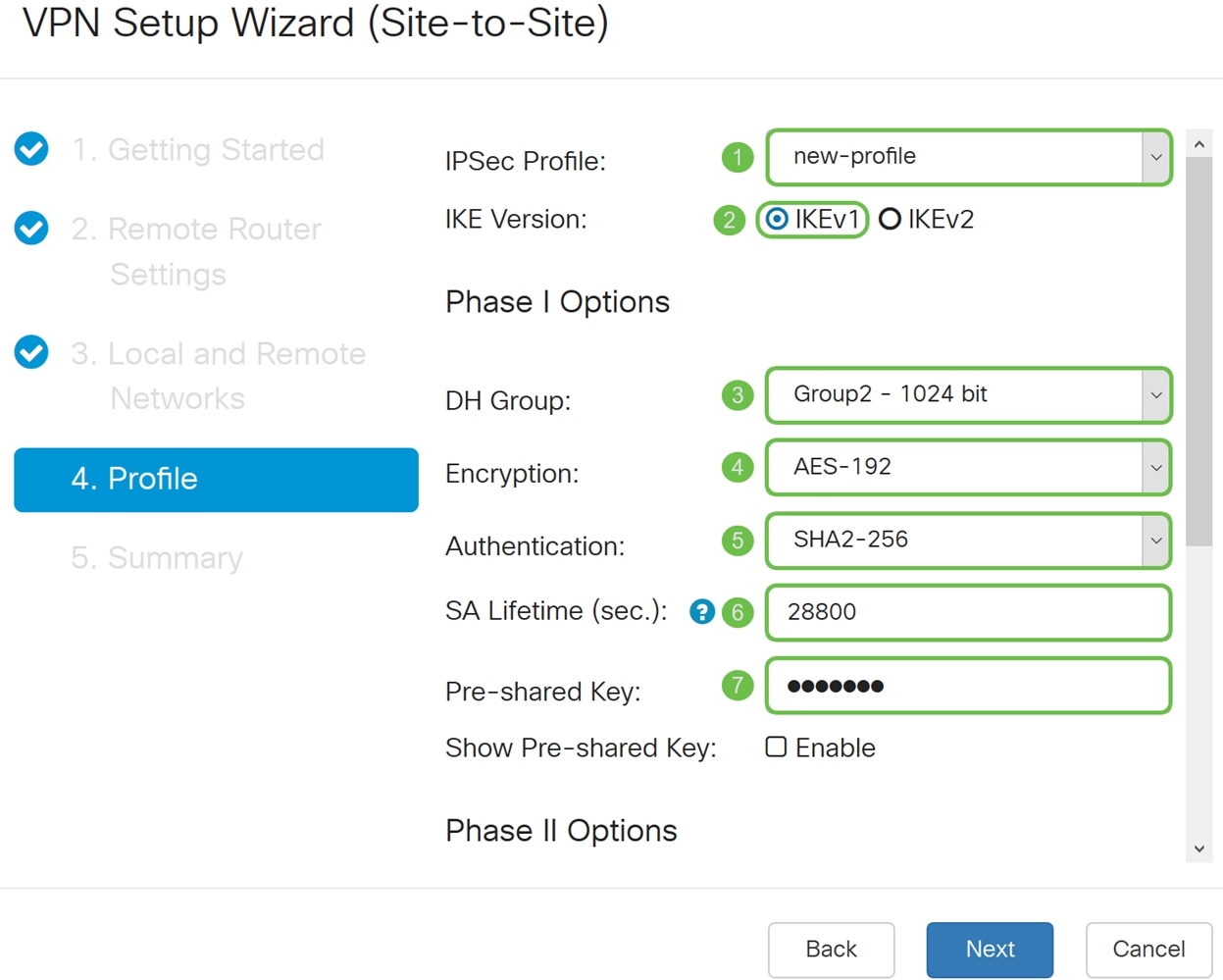

步骤8.在Profile部分中,从下拉列表中选择IPsec配置文件的名称。在本演示中,new-profile被选为IPsec配置文件。

第9步:选择IKEv1(Internet密钥交换版本1)或IKEv2(Internet密钥交换版本2)作为IKE版本。IKE是在Internet安全关联和密钥管理协议(ISAKMP)框架内实现Oakley密钥交换和Skeme密钥交换的混合协议。IKE 可提供 IPSec 对等方验证,协商 IPSec 密钥,以及协商 IPSec 安全关联。IKEv2效率更高,因为它执行密钥交换所需的数据包更少,并且支持更多身份验证选项,而IKEv1仅执行共享密钥和基于证书的身份验证。在本示例中,IKEv1被选为我们的IKE版本。

注意:如果您的设备支持IKEv2,则建议使用IKEv2。如果您的设备不支持IKEv2,则使用IKEv1。两个路由器(本地和远程)都需要使用相同的IKE版本和安全设置。

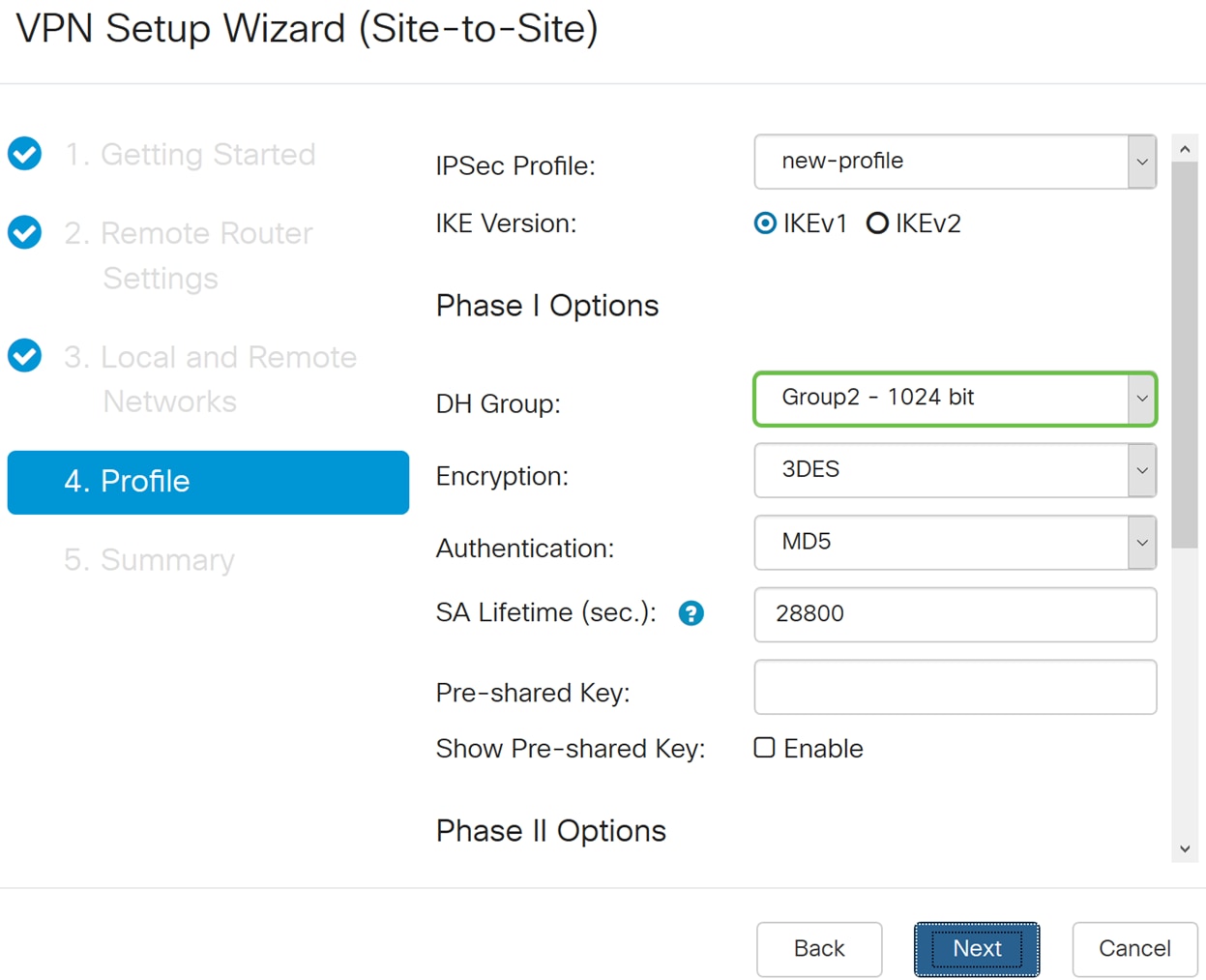

步骤10.在Phase 1 Options部分,从下拉列表中选择DH(Diffie-Hellman)组(Group 2 - 1024 bit 或Group 5 - 1536 bit)。DH是密钥交换协议,具有两组不同的主密钥长度:组2具有最多1,024位,组5具有最多1,536位。在本演示中,我们将使用组2 - 1024位。

注意:为获得更快的速度和更高的安全性,请选择组2。为获得更慢的速度和更高的安全性,请选择组5。默认情况下选择组2。

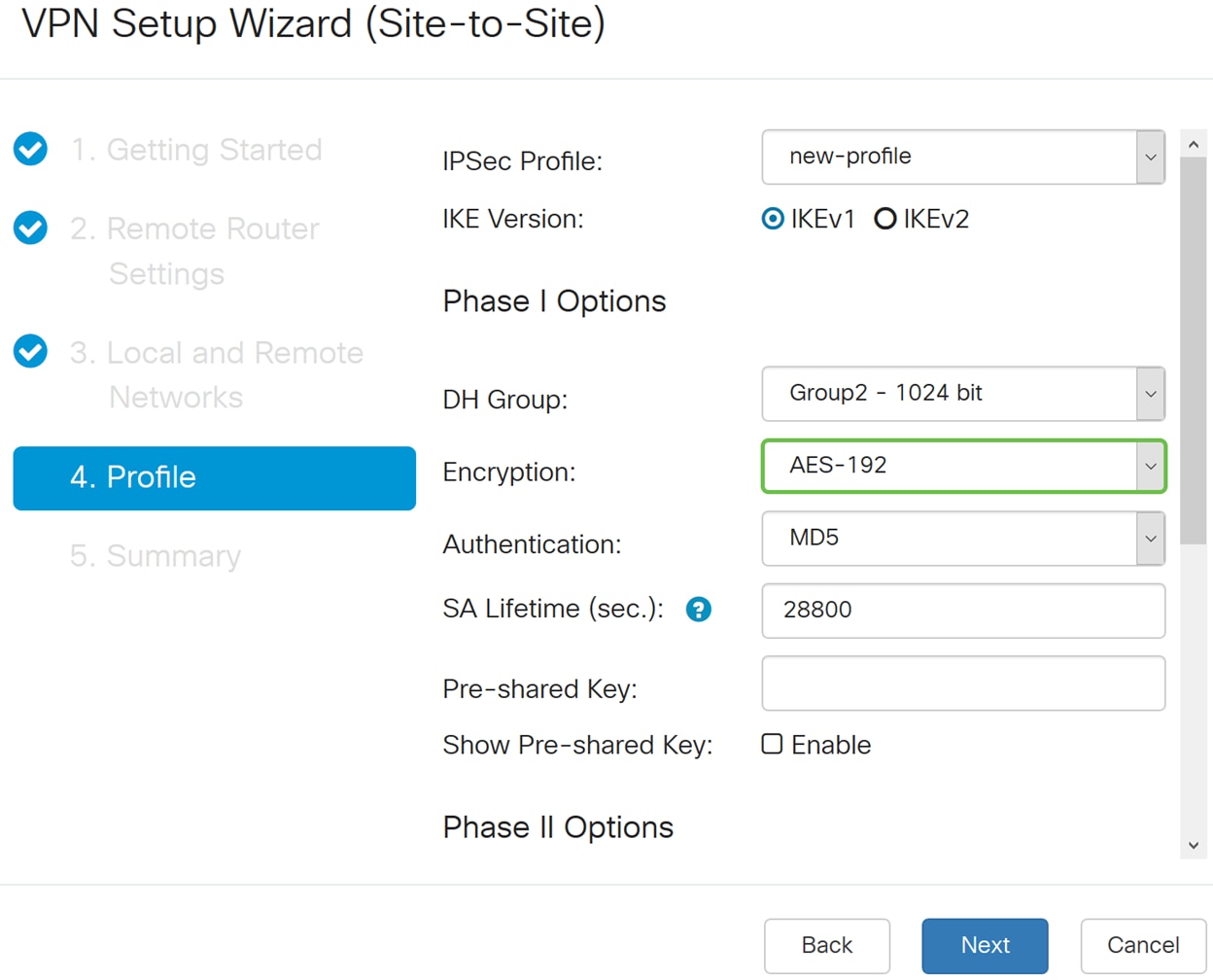

步骤11.从下拉列表中选择加密选项(3DES、AES-128、AES-192或AES-256)。此方法确定用于加密或解密封装安全负载(ESP)/Internet安全关联和密钥管理协议(ISAKMP)数据包的算法。三重数据加密标准(3DES)使用DES加密三次,但现在是传统算法。这意味着它只应在没有更好的替代方法时使用,因为它仍然提供边缘但可接受的安全级别。用户应仅在需要向后兼容时使用,因为它容易受到某些“块冲突”攻击。高级加密标准(AES)是一种加密算法,旨在比DES更安全。AES使用更大的密钥大小,确保唯一已知解密消息的方法是让入侵者尝试所有可能的密钥。建议使用AES而非3DES。在本例中,我们将使用AES-192作为加密选项。

注意:下面是一些可能有帮助的其他资源:使用IPSec和下一代加密配置VPN安全。

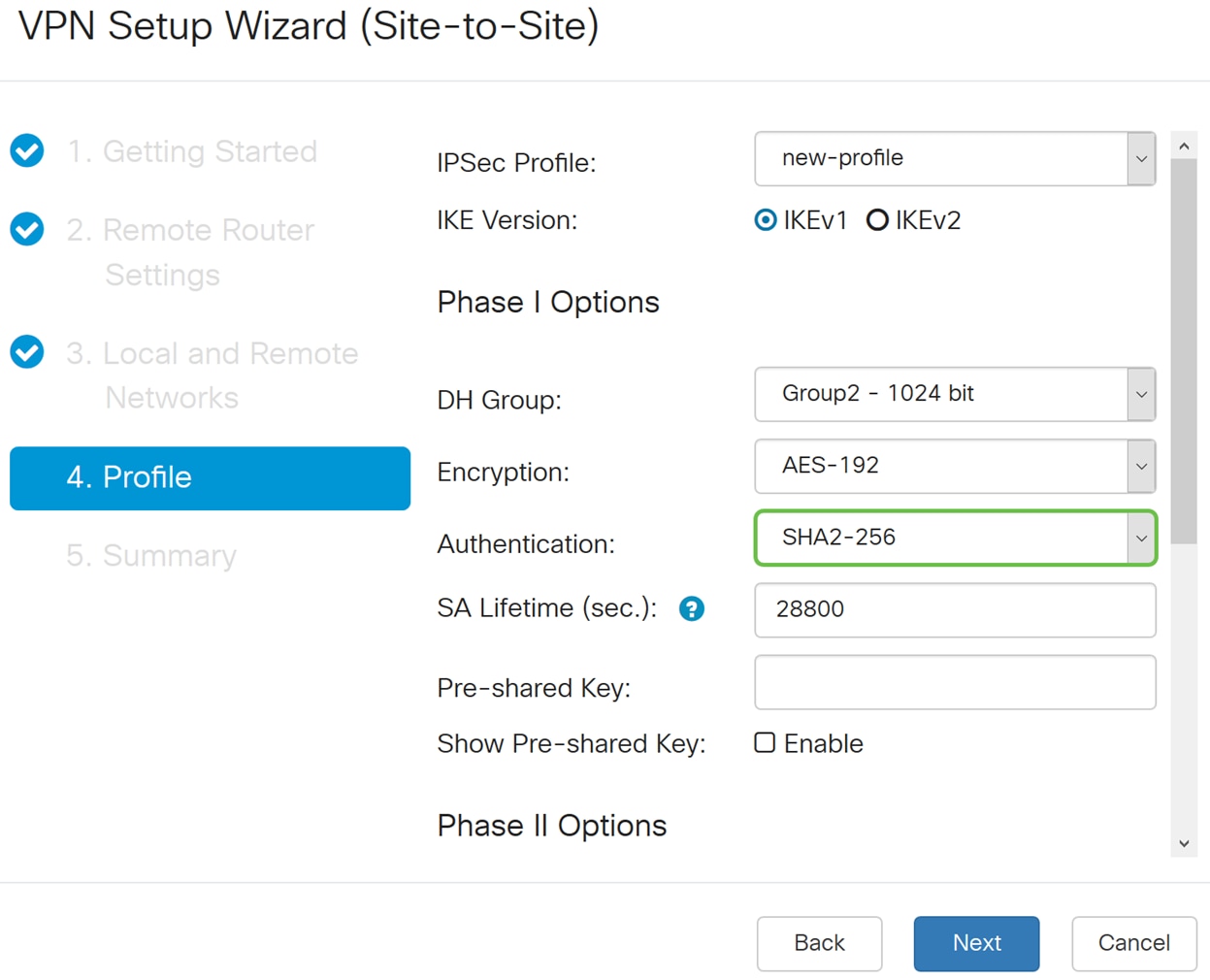

步骤12.身份验证方法确定如何验证封装安全负载协议(ESP)报头数据包。MD5是产生128位摘要的单向散列算法。SHA1是产生160位摘要的单向散列算法,而SHA2-256产生256位摘要。建议使用SHA2-256,因为它更安全。确保VPN隧道的两端使用相同的身份验证方法。选择身份验证(MD5、SHA1或SHA2-256)。本示例选择SHA2-256。

步骤13. SA Lifetime(Sec)告诉您在此阶段中处于活动状态的IKE SA的时间量(以秒为单位)。在生存期到期之前协商新的安全关联(SA),以确保新的SA在旧的SA到期时可供使用。默认值为28800,范围为120到86400。我们将使用默认值28800作为阶段I的SA生存期。

注意:建议您在阶段I的SA生存时间长于阶段II SA生存时间。如果您使第I阶段短于第II阶段,那么您将不得不频繁地来回重新协商隧道,而不是数据隧道。数据隧道需要更高的安全性,因此,最好将第II阶段的寿命短于第I阶段。

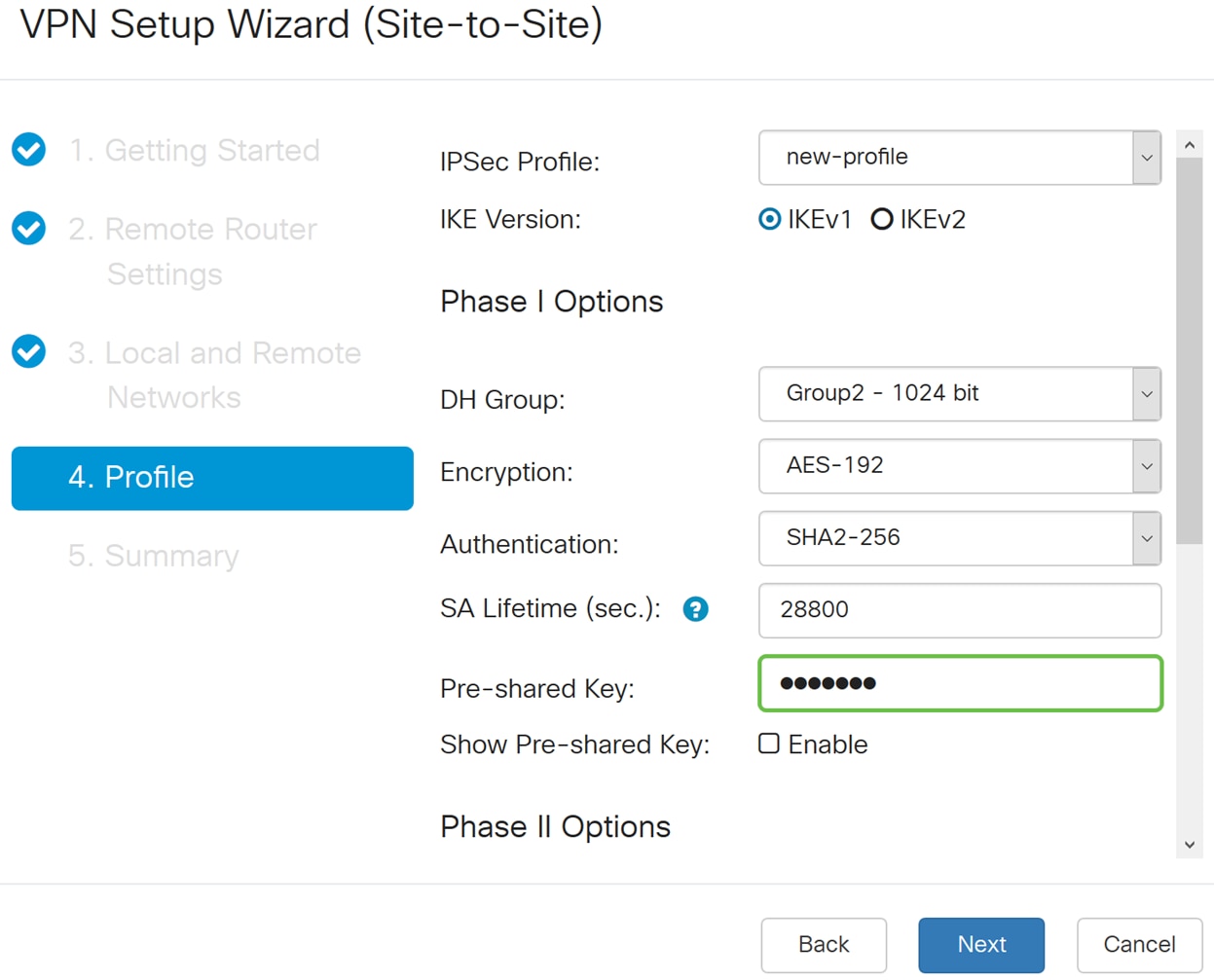

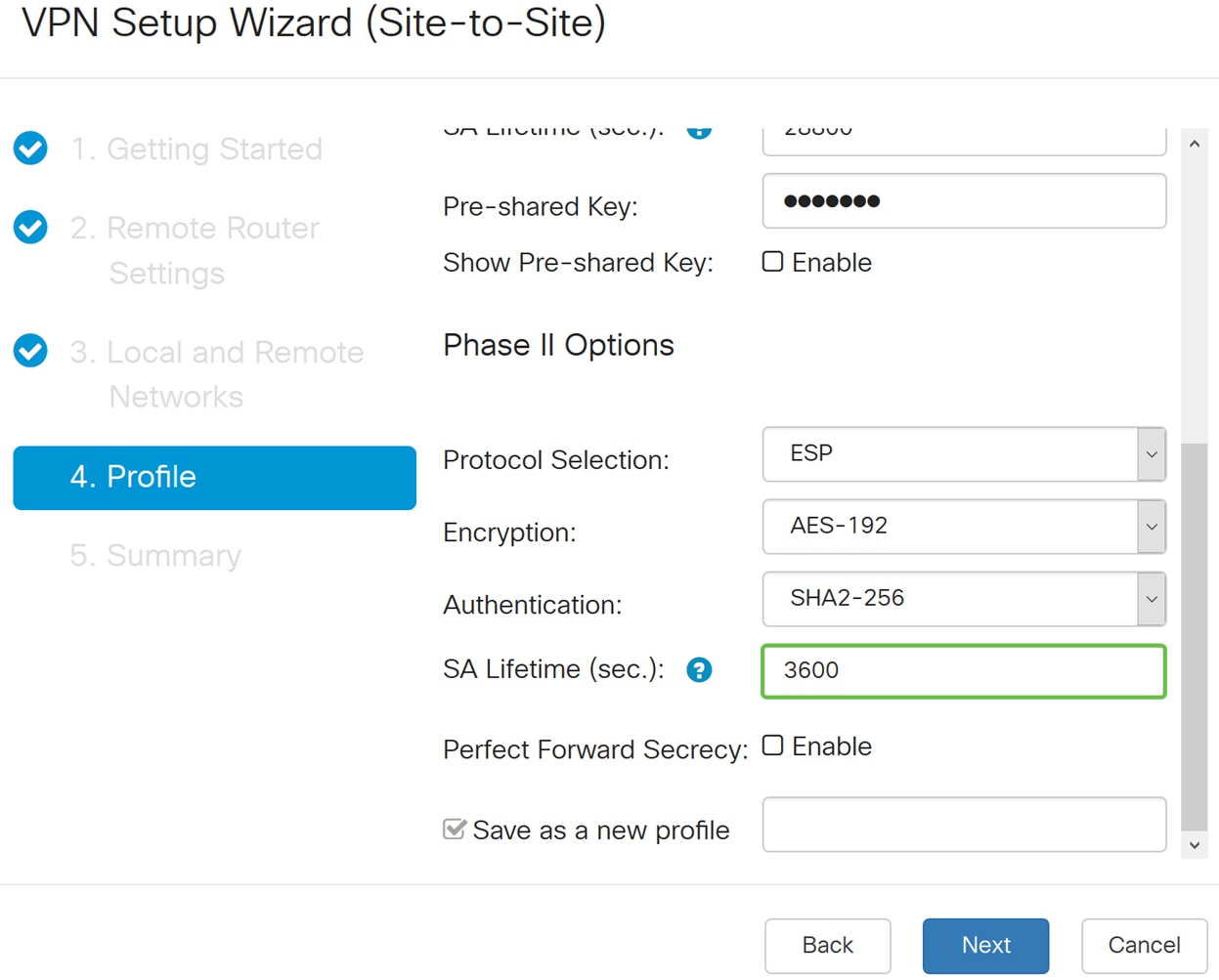

步骤14.输入Pre-shared Key以对远程IKE对等体进行身份验证。最多可以输入30个键盘字符或十六进制值,例如My_@123或4d795f40313233。VPN隧道的两端必须使用相同的预共享密钥。

注意:我们建议您定期更改预共享密钥以最大化VPN安全性。

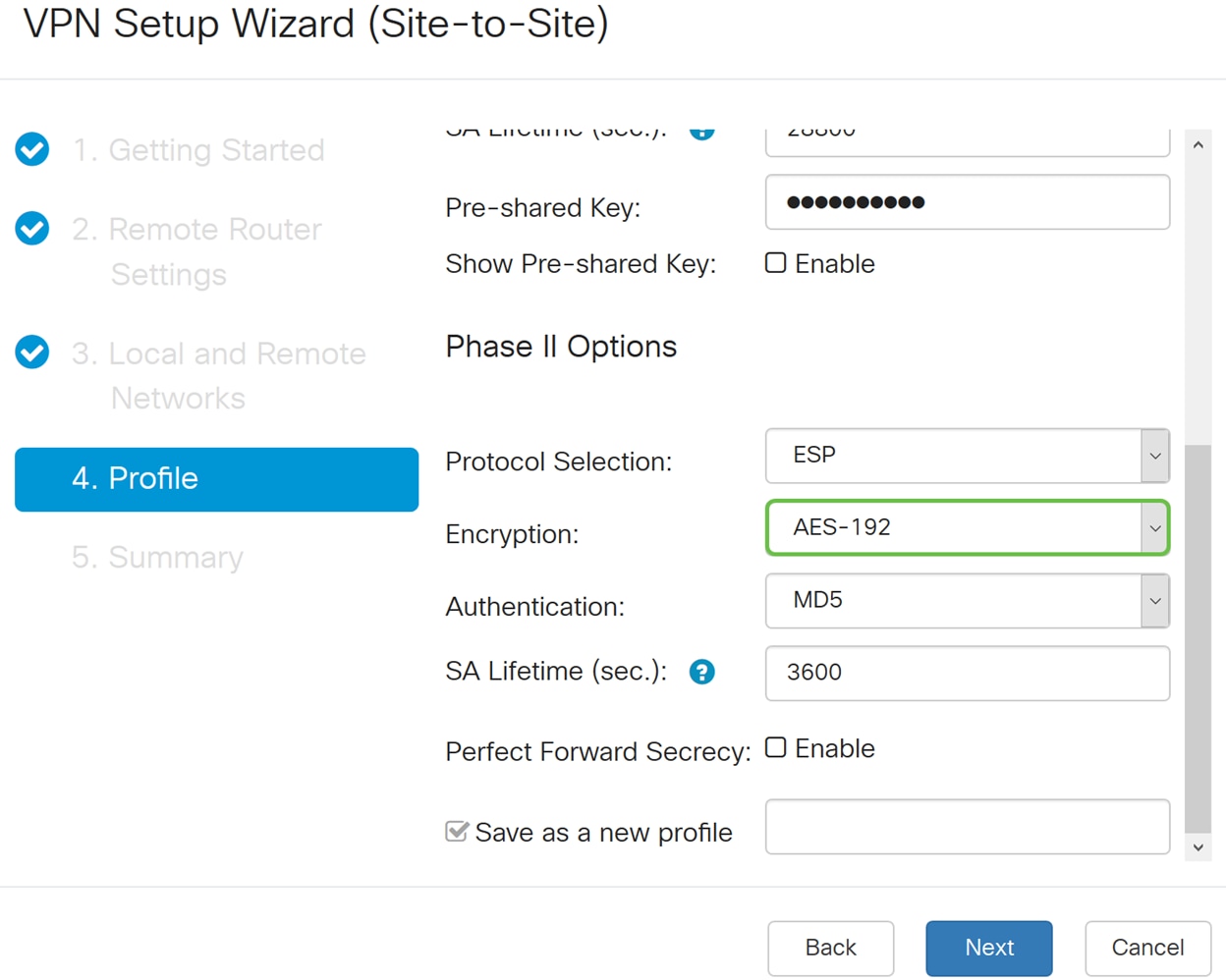

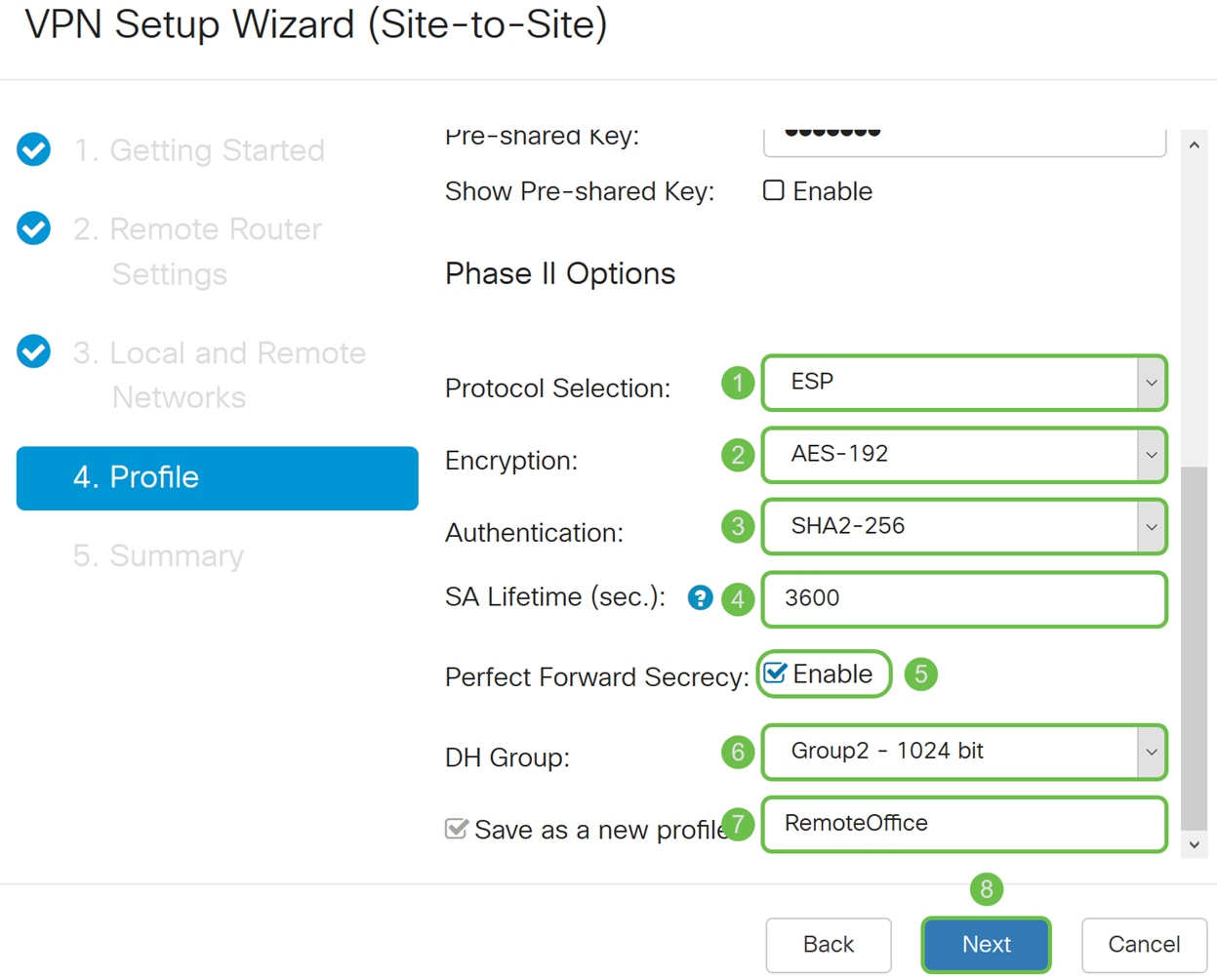

步骤15.在Phase II Options部分中,从下拉列表中选择协议。

· ESP — 选择ESP进行数据加密,然后输入加密。

· AH — 如果数据不是机密但必须经过身份验证,则选择此选项以实现数据完整性。

步骤16.从下拉列表中选择加密选项(3DES、AES-128、AES-192或AES-256)。此方法确定用于加密或解密封装安全负载(ESP)/Internet安全关联和密钥管理协议(ISAKMP)数据包的算法。三重数据加密标准(3DES)使用DES加密三次,但现在是传统算法。这意味着它只应在没有更好的替代方法时使用,因为它仍然提供边缘但可接受的安全级别。用户应仅在需要向后兼容时使用,因为它容易受到某些“块冲突”攻击。高级加密标准(AES)是一种加密算法,旨在比DES更安全。AES使用更大的密钥大小,确保唯一已知解密消息的方法是让入侵者尝试所有可能的密钥。建议使用AES而非3DES。在本例中,我们将使用AES-192作为加密选项。

注意:下面是一些可能有帮助的其他资源:使用IPSec和下一代加密配置VPN安全。

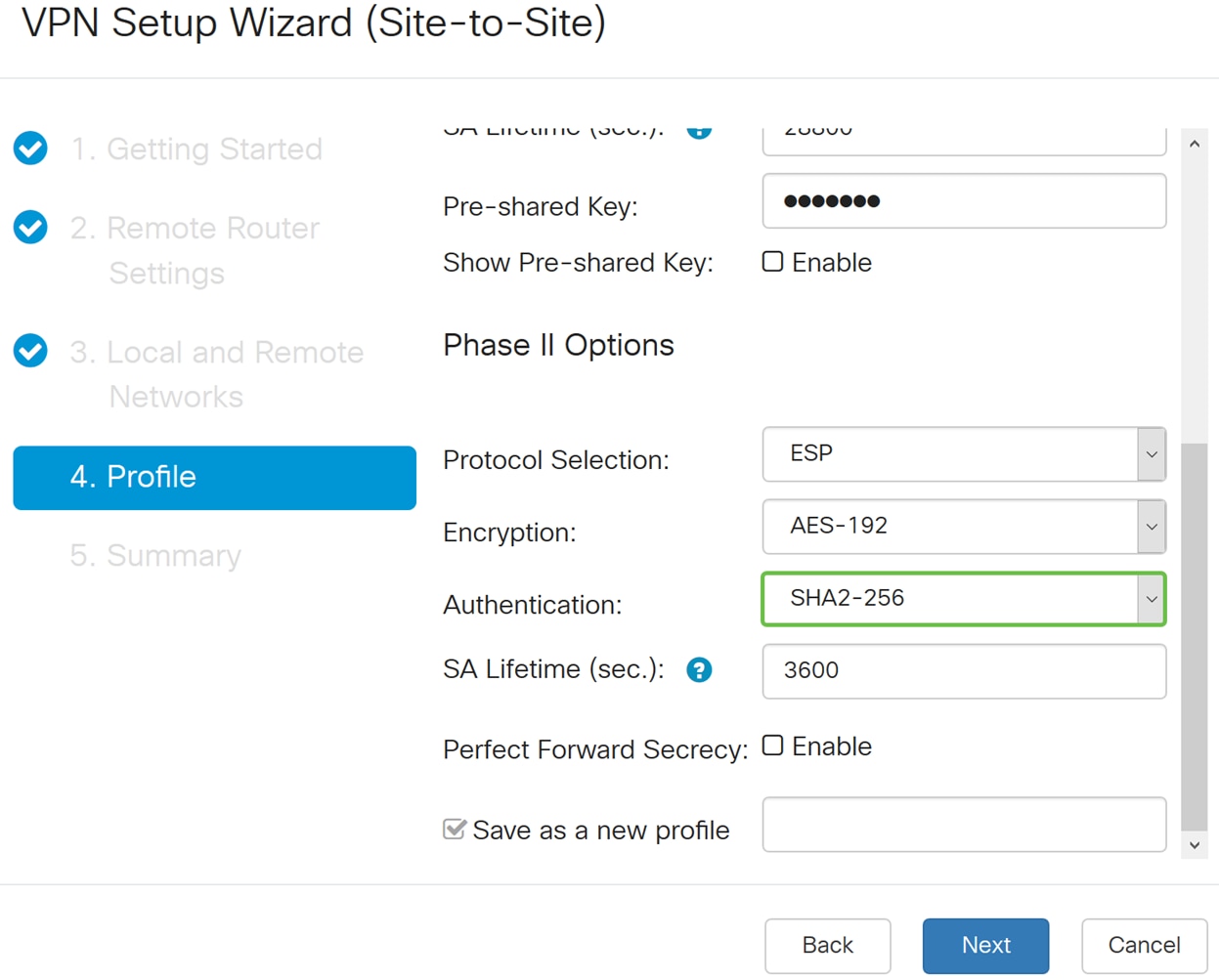

步骤17.身份验证方法确定如何验证封装安全负载协议(ESP)报头数据包。MD5是产生128位摘要的单向散列算法。SHA1是产生160位摘要的单向散列算法,而SHA2-256产生256位摘要。建议使用SHA2-256,因为它更安全。确保VPN隧道的两端使用相同的身份验证方法。选择身份验证(MD5、SHA1或SHA2-256)。本示例选择SHA2-256。

步骤18.输入SA Lifetime(Sec),即VPN隧道(IPsec SA)在此阶段处于活动状态的时间量(以秒为单位)。第2阶段的默认值为3600秒。

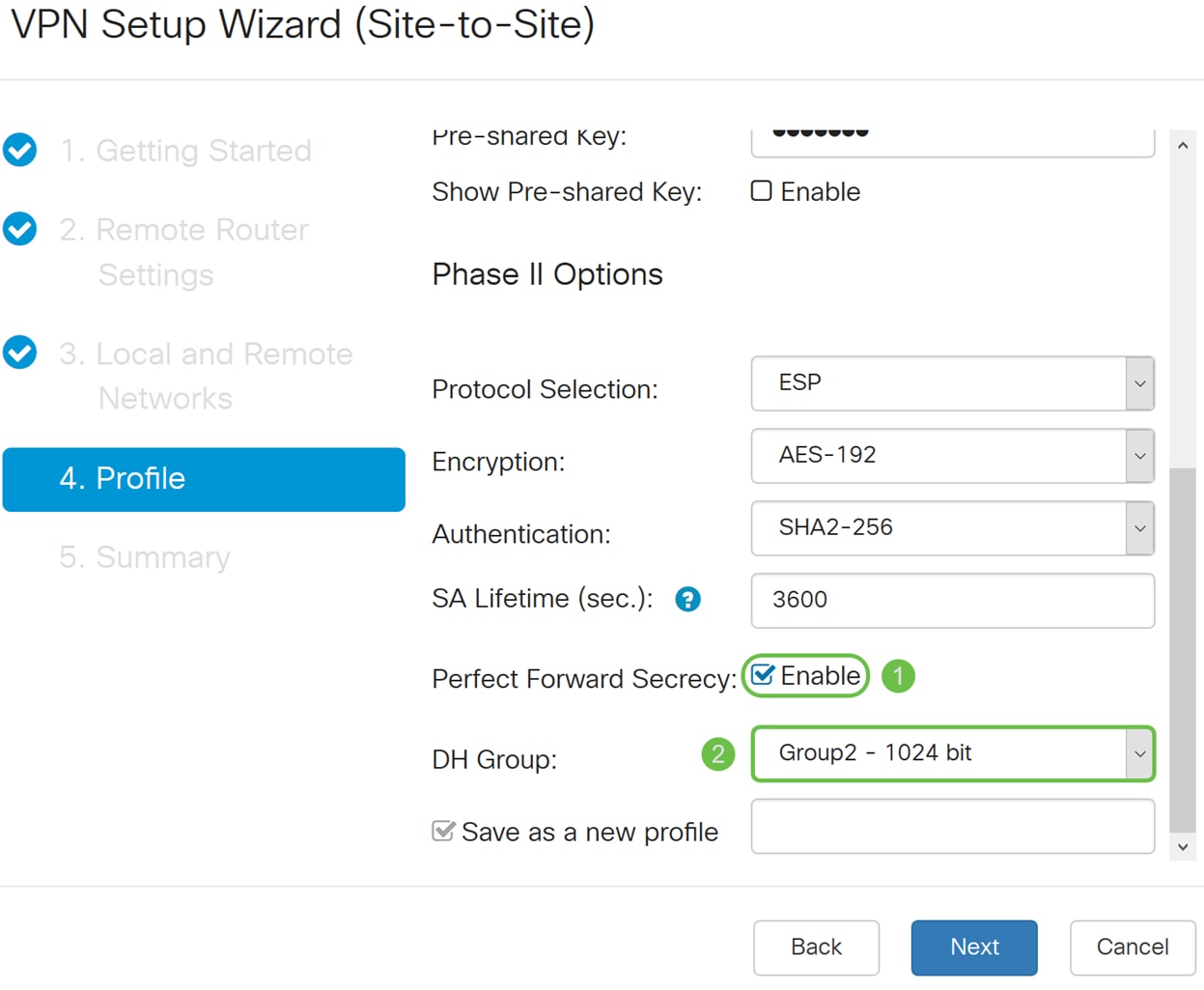

步骤19.启用完全向前保密(PFS)时,IKE第2阶段协商会为IPsec流量加密和身份验证生成新的密钥材料。完全向前保密用于使用公钥加密技术提高Internet上传输通信的安全性。选中此复选框可启用此功能,取消选中此复选框可禁用此功能。建议使用此功能。如果选中,请选择DH组。在本例中,使用Group2 - 1024位。

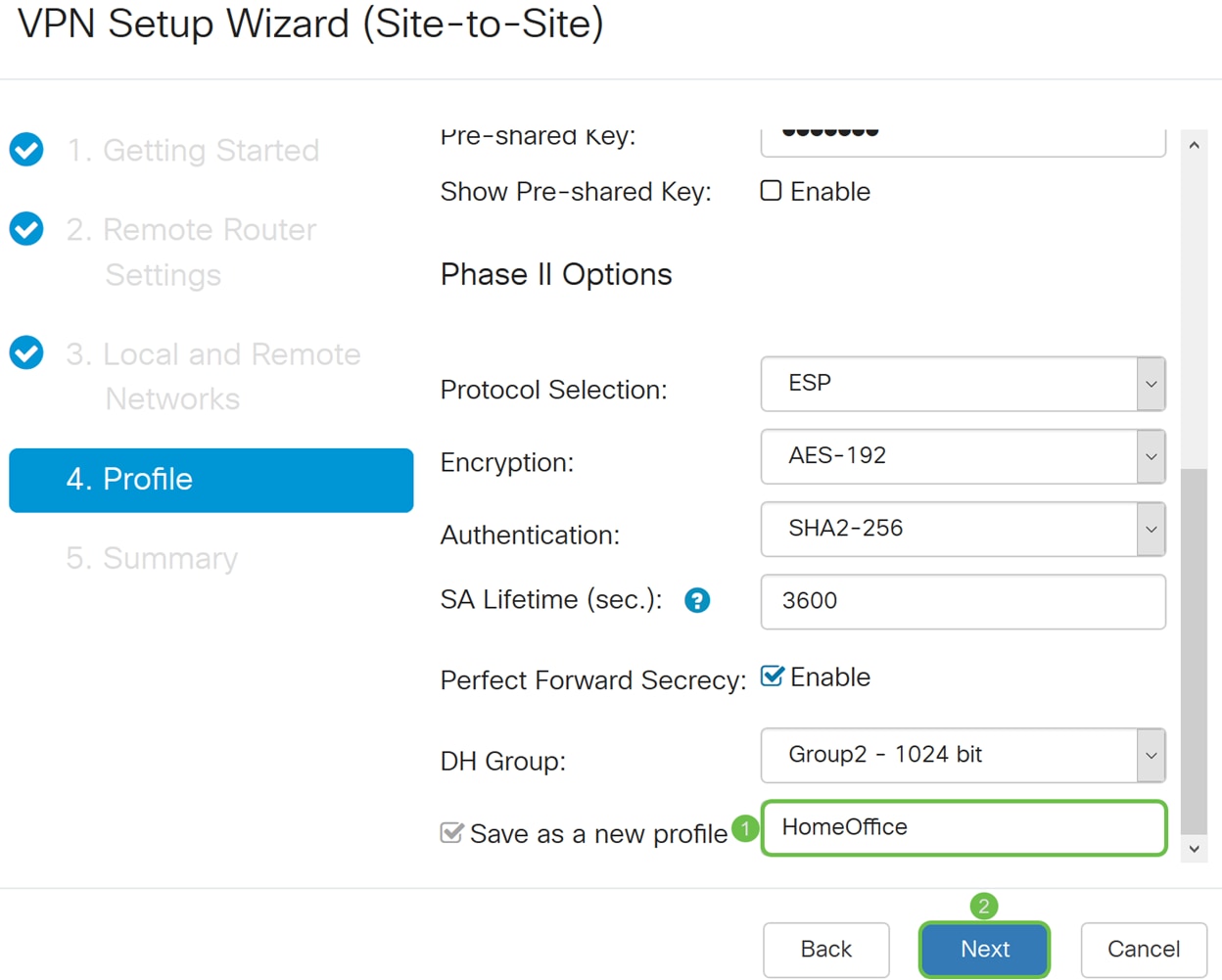

步骤20.在另存为新配置文件中,输入刚刚创建的新配置文件的名称。单击下一步查看VPN配置的摘要。

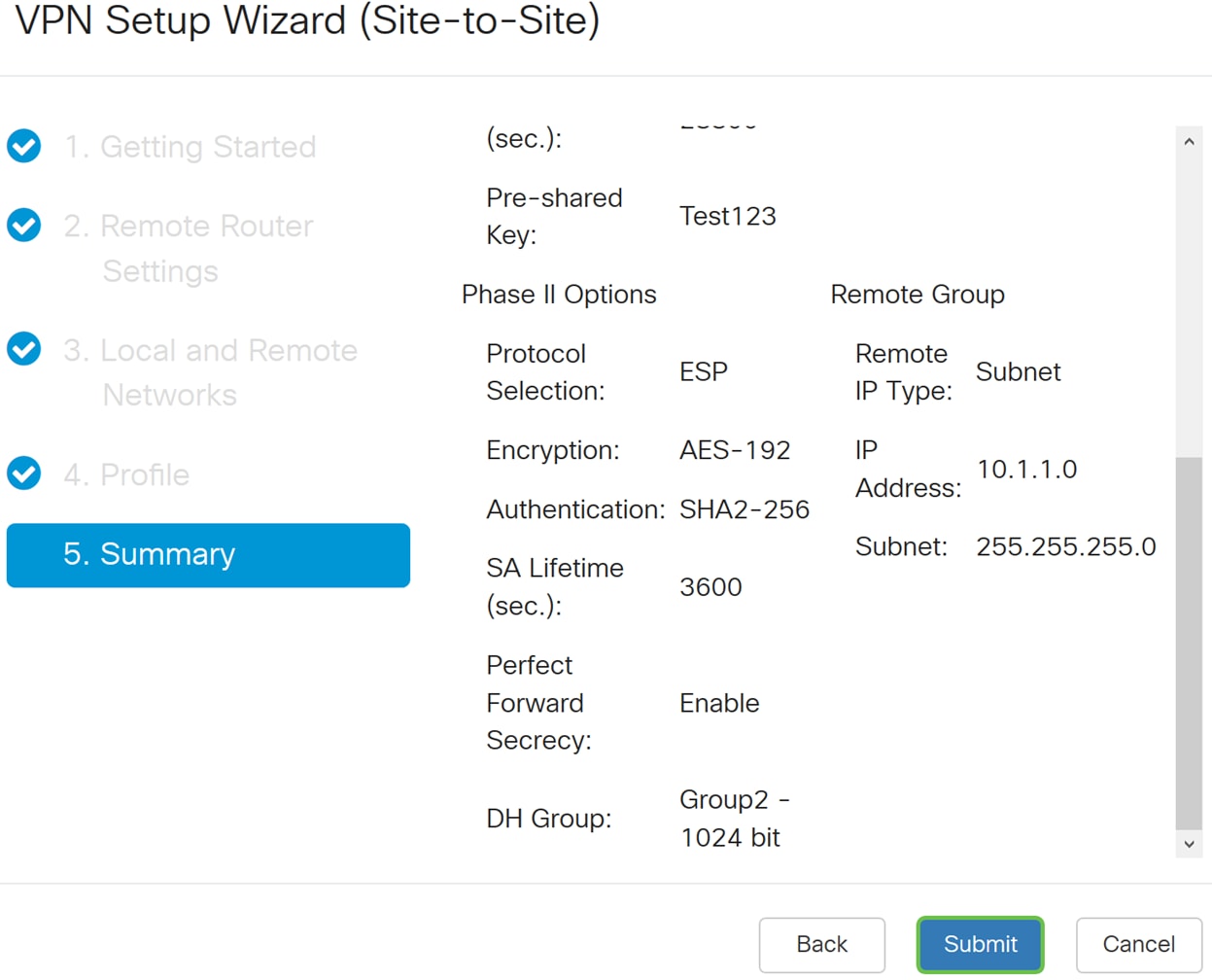

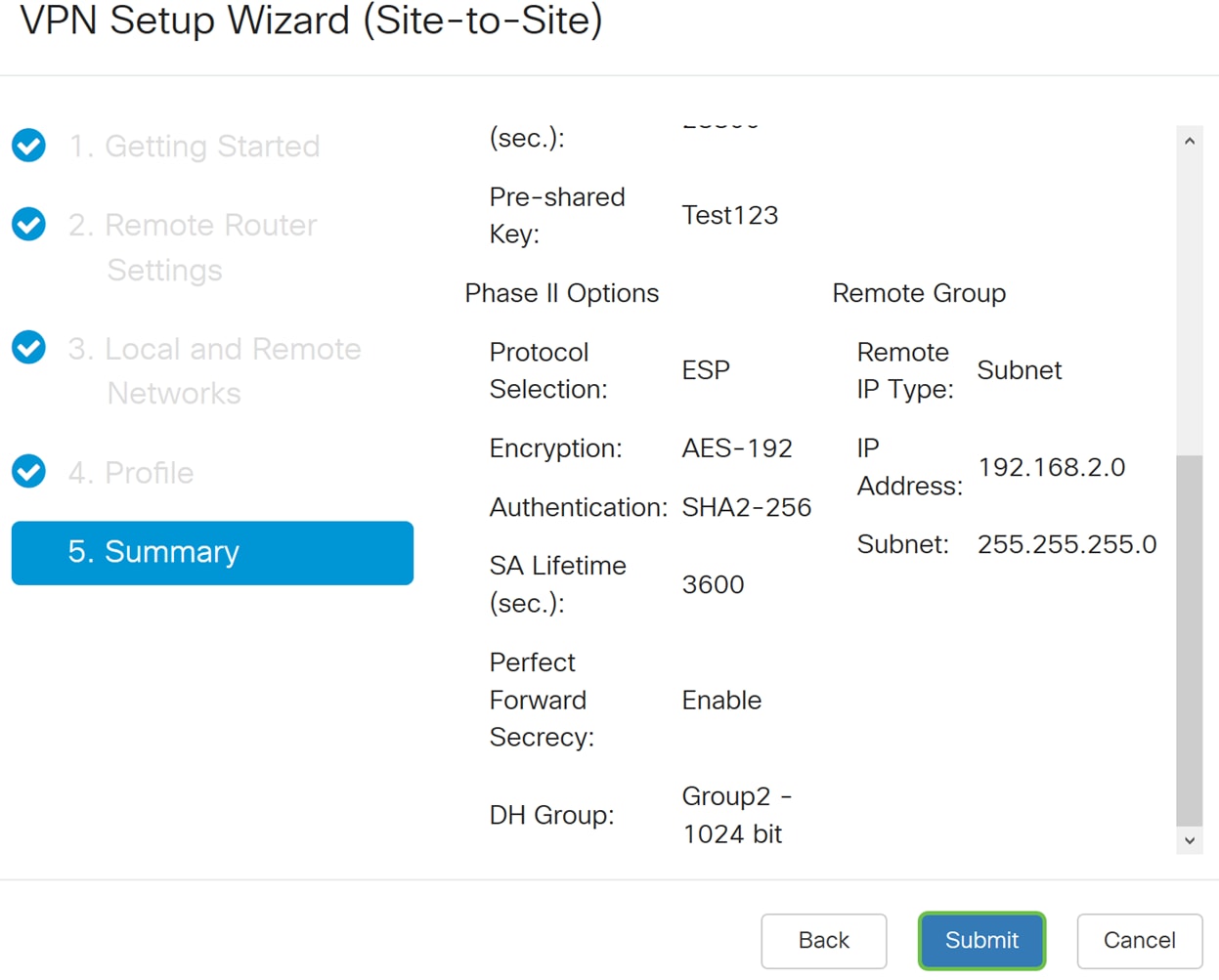

步骤21.检验信息,然后单击Submit。

远程路由器上的VPN设置向导配置

在远程路由器上,您需要配置与本地路由器相同的安全设置,但使用本地路由器IP地址作为远程流量。

步骤1.登录远程路由器(路由器B)上的Web配置页面,并导航到VPN > VPN Setup Wizard。

步骤2.输入连接名称,如果您使用的是RV260,请选择将用于VPN的接口。RV160只有WAN链路,因此您将无法从下拉列表中选择接口。然后单击Next继续。

步骤3.在远程路由器设置中,选择远程连接类型,然后输入路由器A的WAN IP地址。然后单击下一步继续下一部分。

步骤4.选择本地和远程流量。如果在远程流量选择字段中选择了子网,请输入路由器A的专用IP地址子网。然后单击Next配置Profile部分。

步骤5.在Profile部分中,选择与路由器A相同的安全设置。我们还输入了与路由器A相同的预共享密钥。然后单击Next转到Summary页。

第I阶段选项:

第II阶段选项:

步骤6.在摘要页中,验证您刚才配置的信息是否正确。然后单击Submit创建站点到站点VPN。

注意:路由器当前使用的所有配置都在运行配置文件中,该文件是易失性文件,重新启动后不会保留。要在重新启动之间保留配置,请确保在完成所有更改后将运行配置文件复制到启动配置文件。为此,请点击显示在页面顶部的Save按钮,或导航到Administration > Configuration Management。然后,确保Source 为Running Configuration ,Destination 为Startup Configuration。单击 Apply。

结论

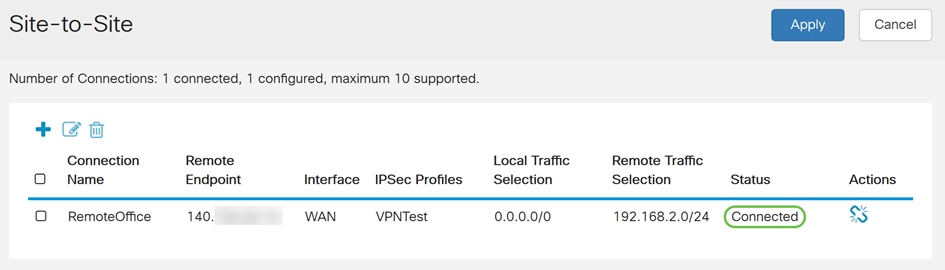

您应该已经使用VPN设置向导成功配置站点到站点VPN。按照以下步骤验证您的站点到站点VPN是否已连接。

步骤1.要验证连接是否已建立,导航到VPN > IPSec VPN > Site-to-Site时,您应该看到Connected状态。

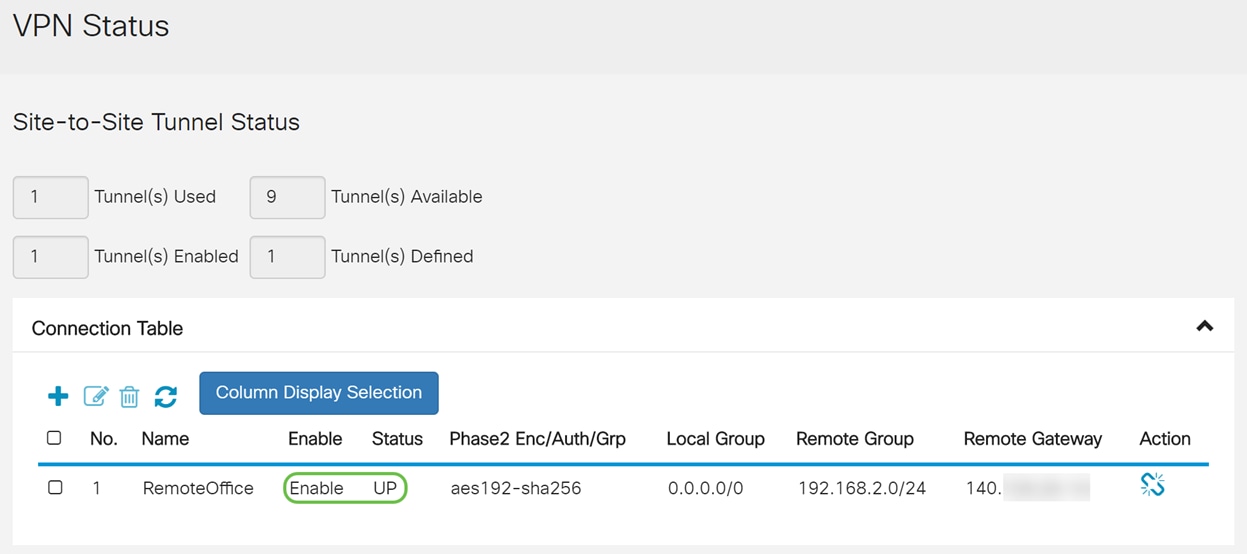

步骤2.导航到状态和统计信息> VPN状态,并确保站点到站点隧道为Enabled和UP。

反馈

反馈