在RV34x上配置站点到站点VPN

目标

本文档的目标是在RV34x系列路由器上创建站点到站点VPN。

简介

虚拟专用网络(VPN)是将远程员工连接到安全网络的绝佳方式。VPN允许远程主机像连接到现场安全网络一样工作。在站点到站点VPN中,一个位置的本地路由器通过VPN隧道连接到远程路由器。此隧道通过使用行业标准加密和身份验证技术来保护发送的数据,从而安全地封装数据。

配置站点到站点VPN涉及在两台路由器上设置IPsec配置文件和配置站点到站点VPN。IPsec配置文件已配置为使站点到站点VPN的设置变得轻松,即使使用第3方(如AWS或Azure)。 IPsec配置文件包含隧道的所有必要加密。站点到站点VPN是配置,因此路由器知道要连接到哪个其他站点。如果选择不使用预配置的IPsec配置文件,则可以选择创建其他配置文件。

当您配置站点到站点VPN时,隧道两端的局域网(LAN)子网不能位于同一网络上。例如,如果站点A LAN使用192.168.1.x/24子网,则站点B不能使用同一子网。站点B必须使用不同的子网,如192.168.2.x/24。

要正确配置隧道,请在配置两台路由器时输入相应的设置(反向本地和远程)。假设此路由器被标识为路由器A。在“本地组设置”部分输入其设置,同时在“远程组设置”部分输入其他路由器(路由器B)的设置。配置另一台路由器(路由器B)时,在本地组设置部分输入其设置,然后在远程组设置中输入路由器A设置。

下面是路由器A和路由器B的配置表。以粗体突出显示的参数是与相反路由器相反的参数。所有其他参数的配置相同。在本文档中,我们将配置本地路由器路由器A。

| 字段 | 本地路由器(路由器A) WAN IP地址:140.x.x.x 私有IP地址(本地):192.168.2.0/24 |

远程路由器(路由器B) WAN IP地址:145.x.x.x 私有IP地址(本地): 10.1.1.0/24 |

| 连接名称 | VPNTest | VPNTestRemote |

| IPSec 简档 | 测试配置文件 | 测试配置文件 |

| 接口 | WAN1 | WAN1 |

| 远程终端 | 静态 IP | 静态 IP |

| 远程终端IP地址 | 145.x.x.x | 140.x.x.x |

| 预共享密钥 | CiscoTest123! | CiscoTest123! |

| 本地标识符类型 | 本地WAN IP | 本地WAN IP |

| 本地标识符 | 140.x.x.x | 145.x.x.x |

| 本地IP类型 | 子网 | 子网 |

| 本地 IP 地址 | 192.168.2.0 | 10.1.1.0 |

| 本地子网掩码 | 255.255.255.0 | 255.255.255.0 |

| 远程标识符类型 | 远程广域网IP | 远程广域网IP |

| 远程标识符 | 145.x.x.x | 140.x.x.x |

| 远程IP类型 | 子网 | 子网 |

| 远程 IP 地址 | 10.1.1.0 | 192.168.2.0 |

| 远程子网掩码 | 255.255.255.0 | 255.255.255.0 |

适用设备

· RV34x

软件版本

·1.0.02.16

配置站点到站点VPN连接

步骤1.登录路由器的Web配置页面。

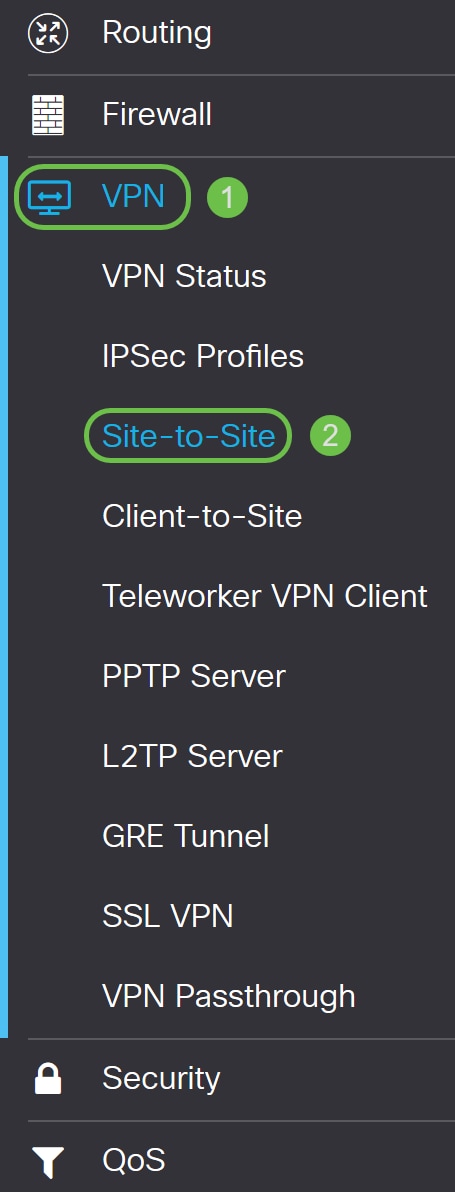

步骤2.导航到VPN >站点到站点。

步骤3.单击添加按钮以添加新的站点到站点VPN连接。

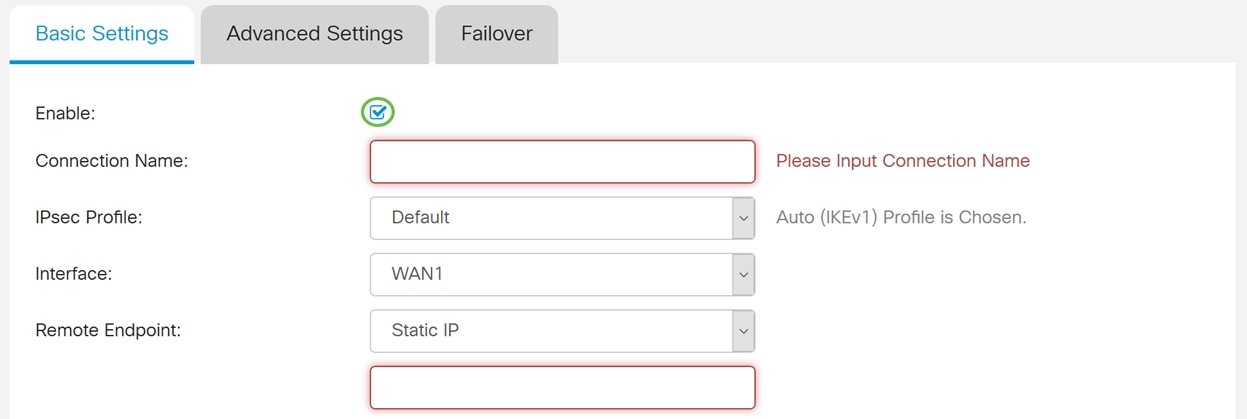

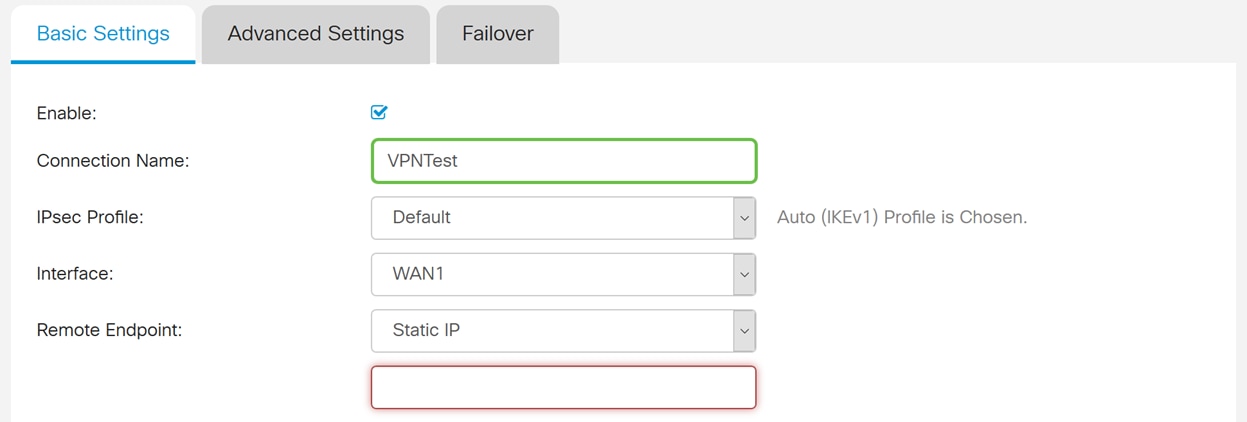

步骤4.选中启用以启用配置。默认情况下启用该接口。

步骤5.输入VPN隧道的连接名称。此说明仅供参考,不必与隧道另一端使用的名称匹配。

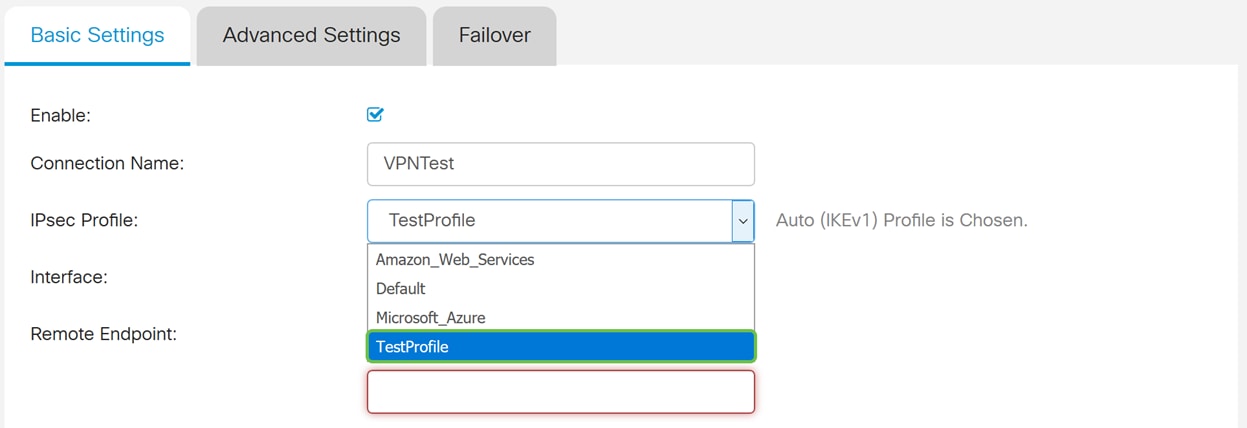

在本例中,我们将输入VPNTest作为连接名称。

步骤6.选择要用于VPN的IPsec配置文件。IPsec配置文件是IPsec中的中心配置,用于定义用于第I阶段和第II阶段协商的加密、身份验证和Diffie-Hellman(DH)组等算法。

要了解如何使用IKEv2配置IPsec配置文件,请点击链接:在RV34x上使用IKEv2配置IPsec配置文件。

注意:可以选择将第3方(Amazon Web Services或Microsoft Azure)用于IPsec配置文件。此IPsec配置文件已配置了需要为Amazon Web Services或Microsoft Azure配置的所有必要选择,因此您不必对其进行配置。如果您尝试在AWS或Azure之间配置站点到站点VPN到您的站点,则在此端配置站点到站点VPN时,您需要使用AWS或Azure为您提供的信息并使用预配置的IPsec配置文件。

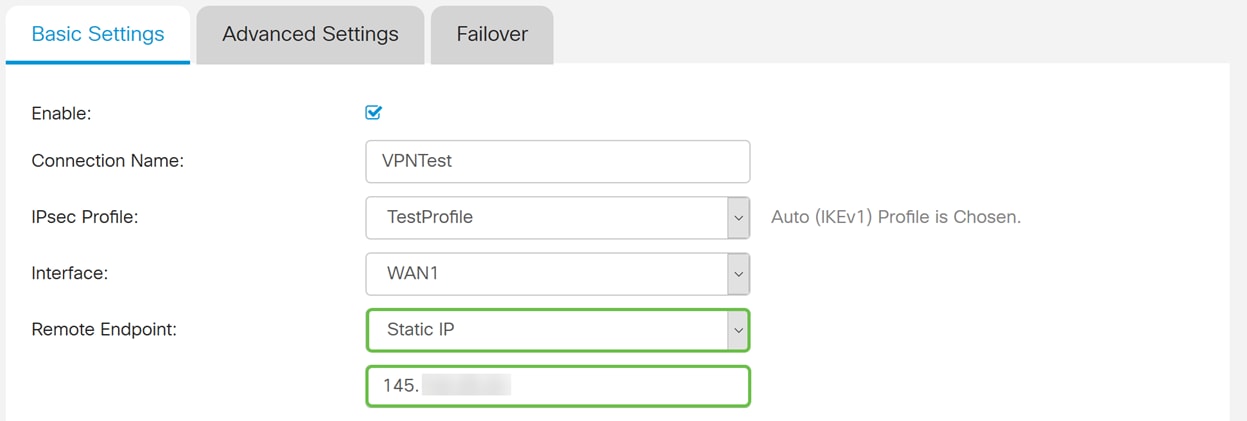

在本例中,我们将选择TestProfile作为IPsec配置文件。

步骤7.在Interface字段中,选择用于隧道的接口。在本例中,我们将使用WAN1作为接口。

步骤8.为远程终端选择静态IP、完全限定域名(FQDN)或动态IP。根据您的选择输入远程终端的IP地址或FQDN。

我们选择了静态IP并输入到远程终端IP地址。

配置IKE身份验证方法

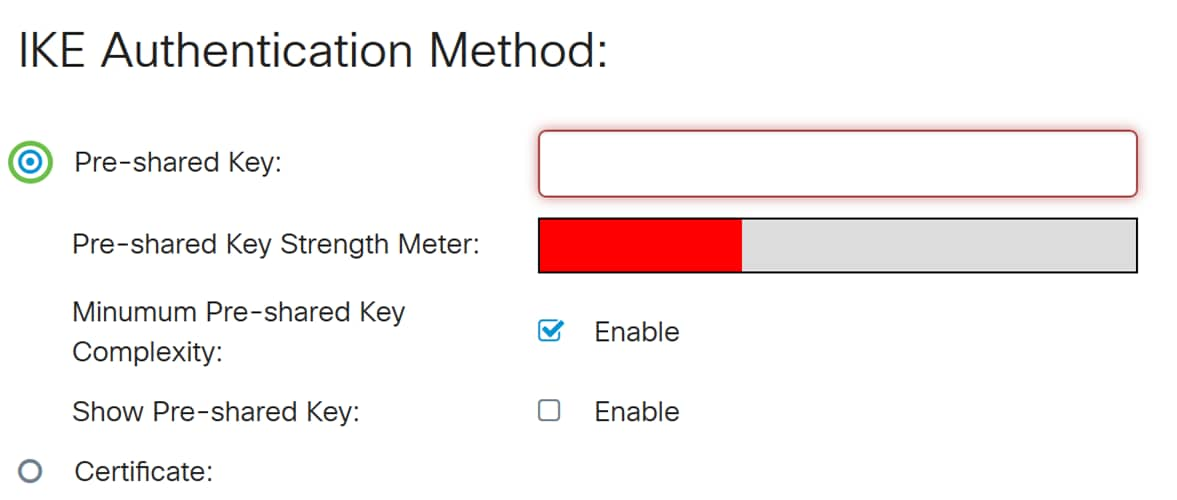

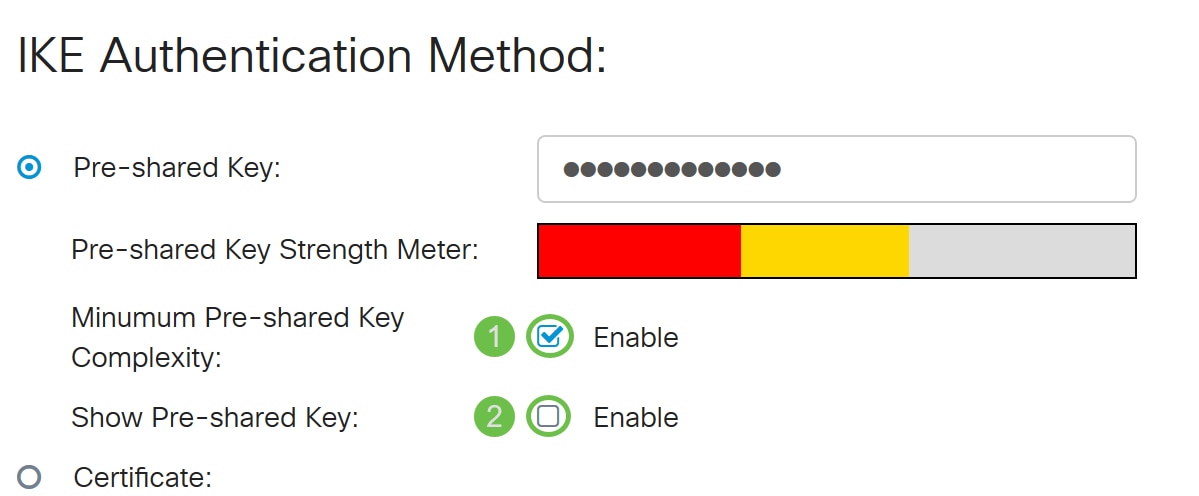

步骤1.选择Pre-shared Key或Certificate。。

预共享密钥:IKE对等体通过计算和发送包含预共享密钥的数据的密钥散列来相互验证。两个对等体必须共享同一密钥。如果接收对等体能够使用其预共享密钥独立创建相同的哈希值,则它会对其他对等体进行身份验证。预共享密钥扩展不良,因为每个IPsec对等体必须配置其建立会话的所有其他对等体的预共享密钥。

证书:数字证书是包含诸如证书持有者的身份的信息的软件包,该身份包括名称或IP地址、证书序列号、证书的到期日期以及证书持有者的公钥的副本。标准数字证书格式在X.509规范中定义。X.509第3版定义证书的数据结构。如果已选择“证书”,请确保已签名的证书已导入“管理”>“证书”。从本地和远程的下拉列表中选择证书。

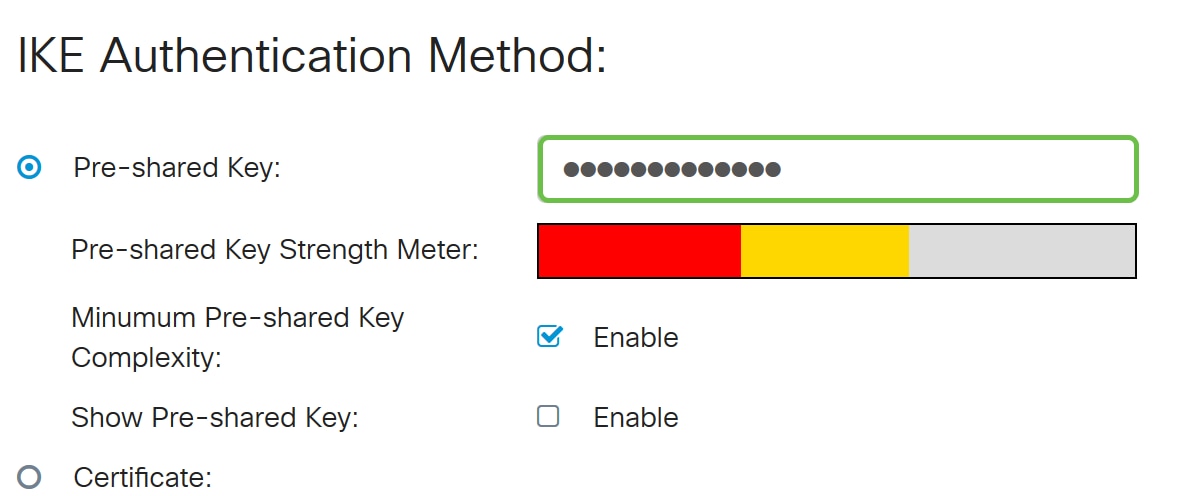

在本演示中,我们将选择预共享密钥作为我们的IKE身份验证方法。

步骤2.在Pre-shared Key字段中,输入预共享密钥。

注意:确保远程路由器使用相同的预共享密钥。

步骤3.预共享密钥强度计通过彩色条显示预共享密钥的强度。选中Enable以启用最低预共享密钥复杂性。默认情况下会检查预共享密钥的复杂性。如果要显示预共享密钥,请选中启用复选框。

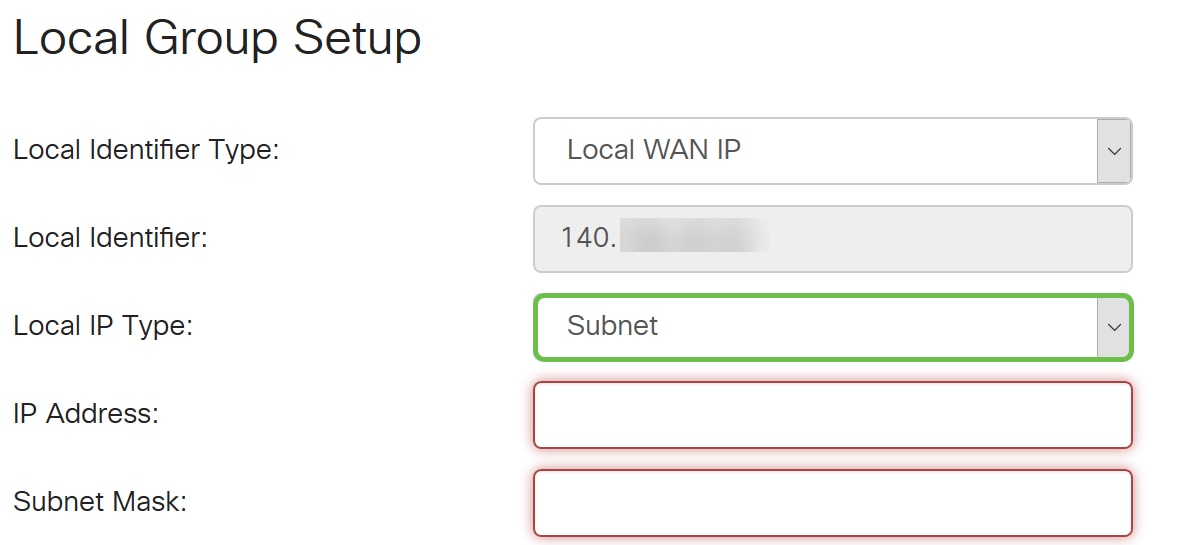

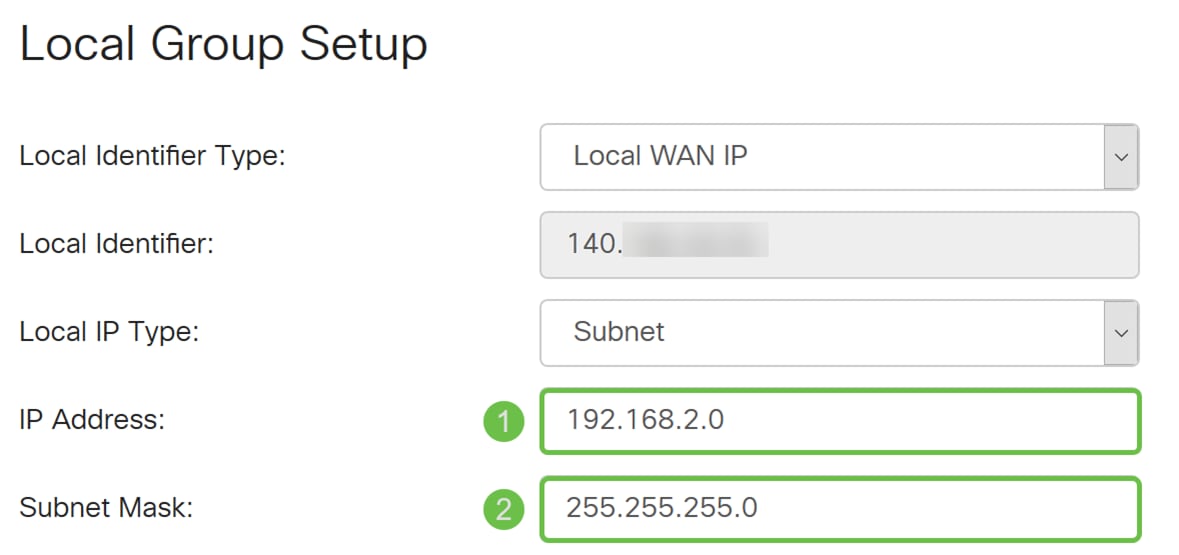

本地组设置

步骤1.从下拉列表中选择Local WAN IP、IP Address、Local FQDN或Local User FQDN。根据您的选择输入标识符名称或IP地址。如果已选择本地WAN IP,则应自动输入路由器的WAN IP地址。

步骤2.对于本地IP类型,从下拉列表中选择子网、单、任、IP组或GRE接口。

在本例中,选择了子网。

步骤3.输入可使用此隧道的设备的IP地址。然后输入子网掩码。

在本演示中,我们将输入192.168.2.0作为本地IP地址,并输入255.255.255.0作为子网掩码。

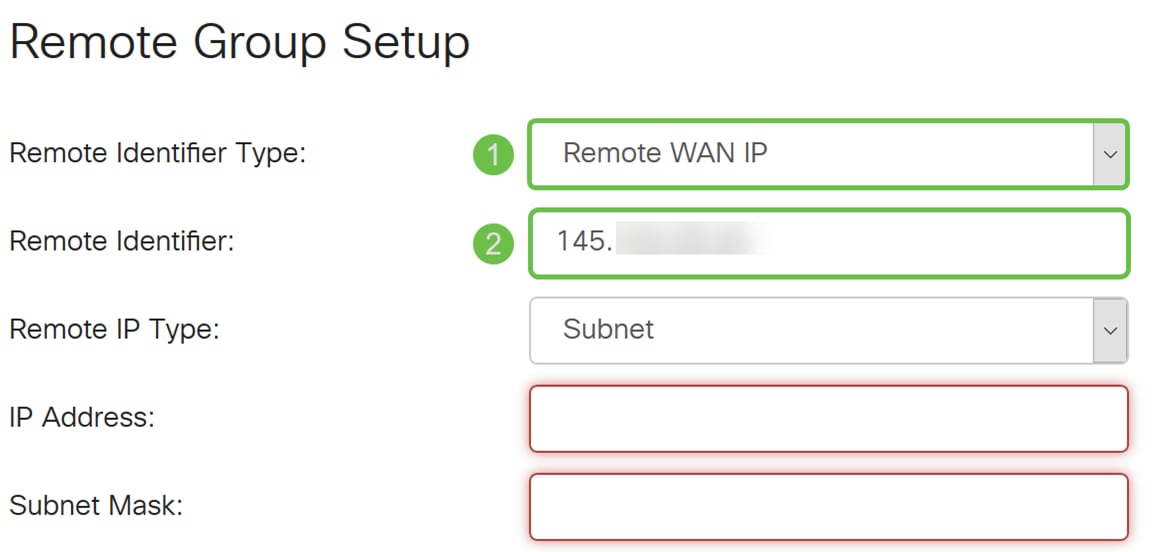

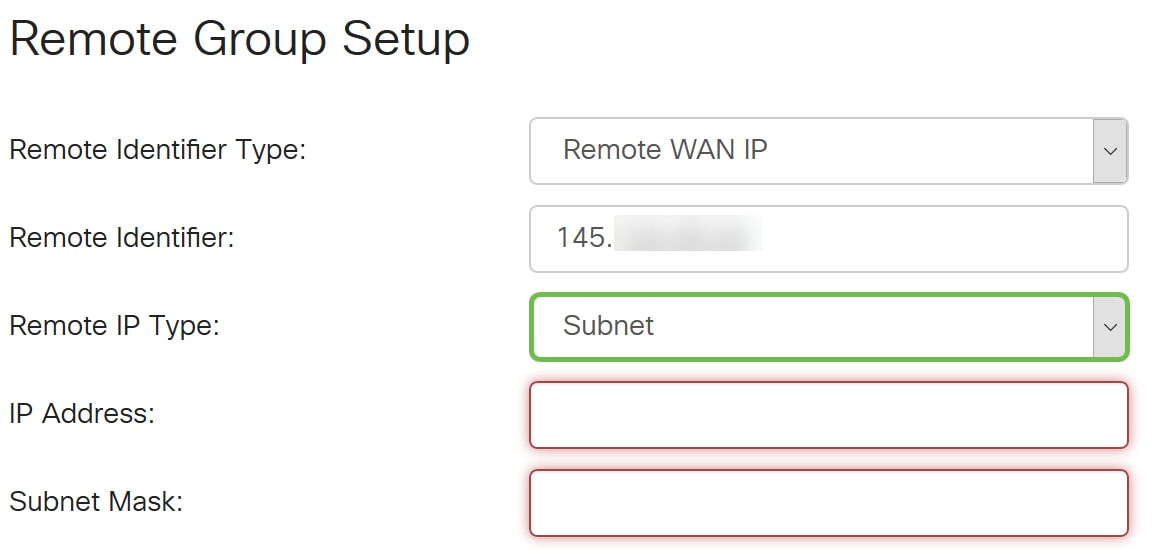

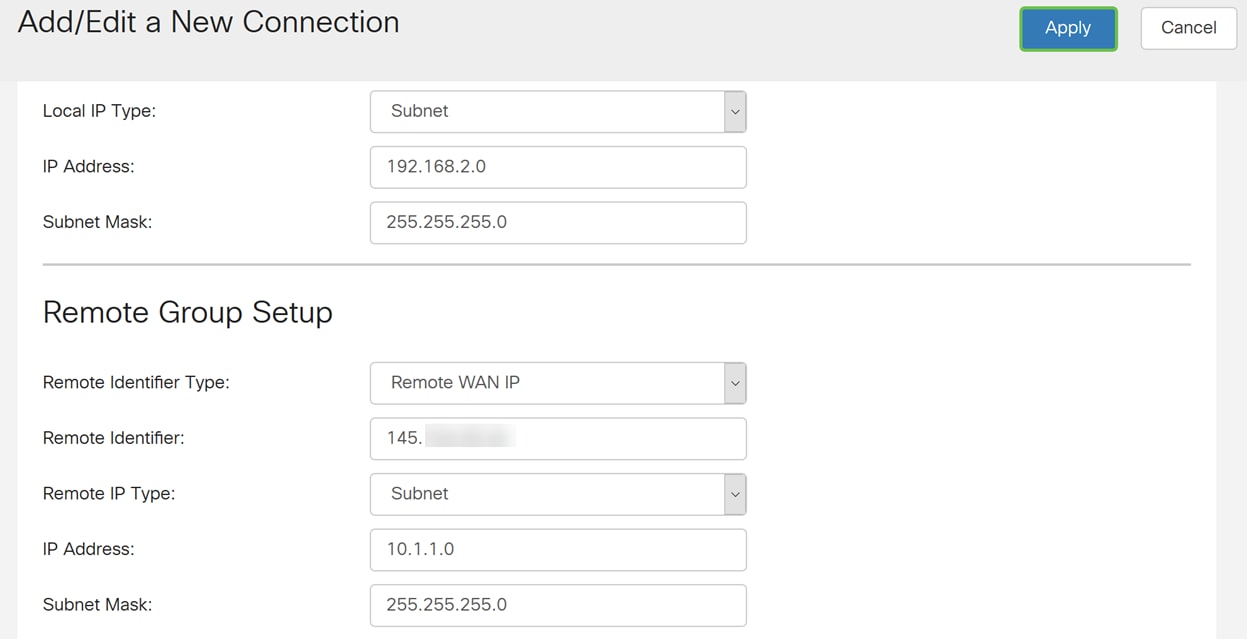

远程组设置

步骤1.从下拉列表中选择Remote WAN IP、Remote FQDN或Remote User FQDN。根据您的选择输入标识符名称或IP地址。

我们选择远程WAN IP作为远程标识符类型,并在远程路由器的IP地址中输入。

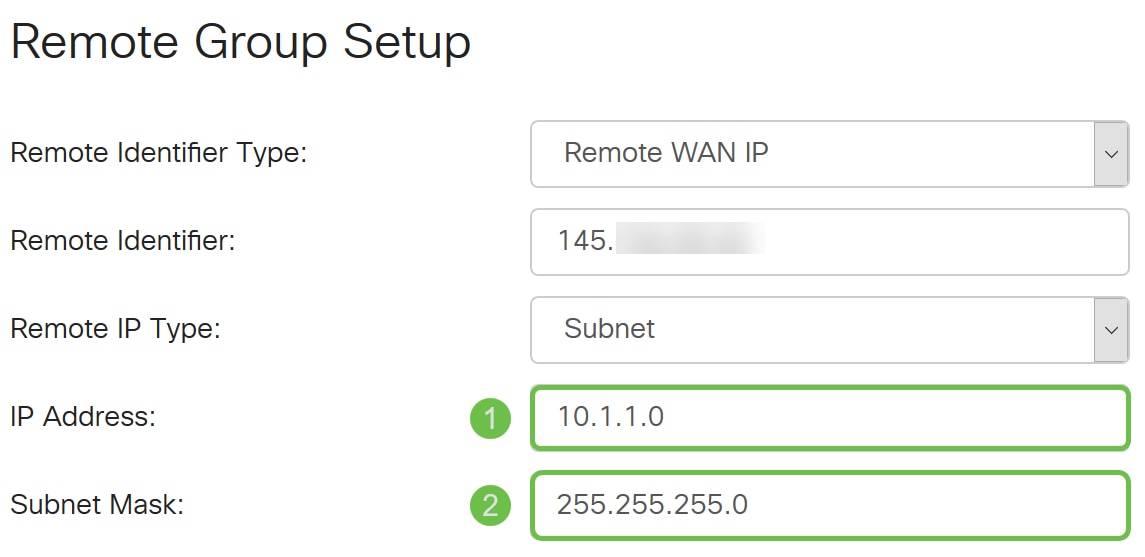

步骤2.从“远程IP类型”下拉列表中,选择子网、单、任意、IP组。

在本例中,我们将选择Subnet。

注意:如果已选择IP组作为远程IP类型,将出现一个用于创建新IP组的弹出窗口。

步骤3.输入可使用此隧道的设备的IP地址和子网掩码。

我们为可以使用此隧道的远程本地IP地址输入了10.1.1.0,子网掩码为255.255.255.0。

步骤4.单击Apply 创建新的站点到站点VPN连接。

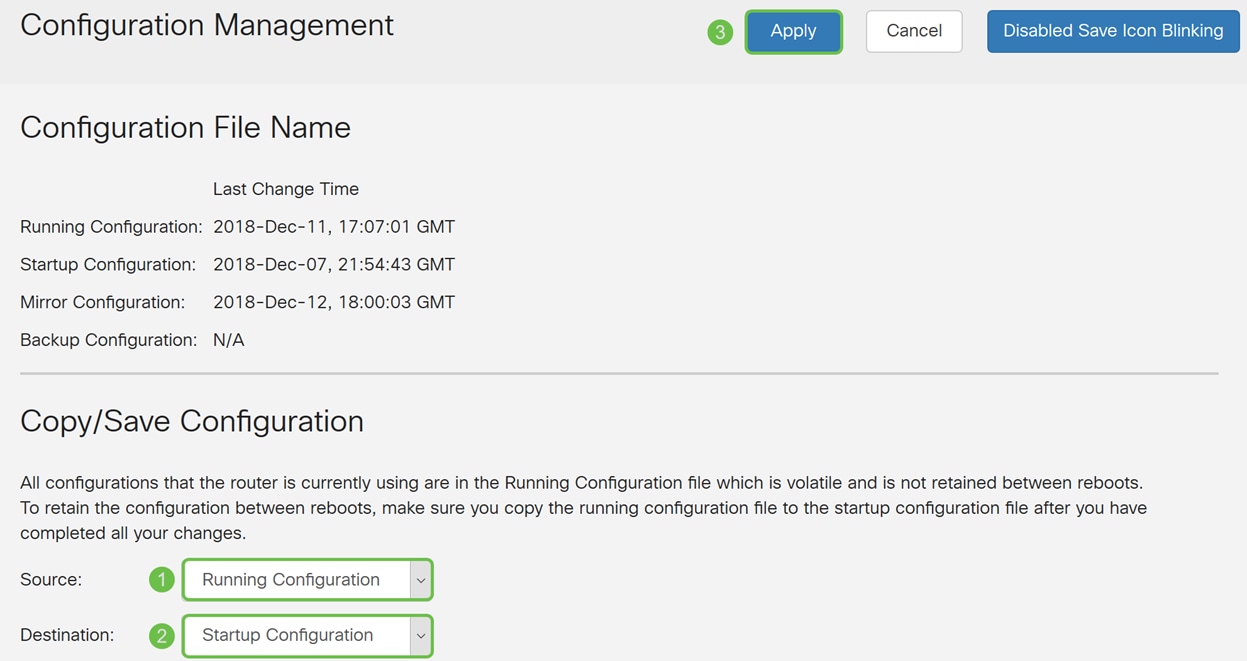

您在路由器上输入的所有配置都在运行配置文件中,该文件是易失的,在重新启动后不会保留。

步骤5.在页面顶部,单击“保存”按钮以导航至“配置管理”,将运行配置保存到启动配置。这是在重新启动后保留配置。

步骤6.在配置管理中,确保源为运行配置,目标为启动配置。然后按Apply将运行配置保存到启动配置。重新启动后,启动配置文件将保留所有配置。

结论

现在,您应该已经为本地路由器成功添加了新的站点到站点VPN连接。您需要使用反向信息配置远程路由器(路由器B)。

反馈

反馈