在RV160和RV260上配置IPSec配置文件(自动密钥模式)

目标

本文档将演示如何在RV160和RV260系列路由器上使用自动密钥模式创建新的Internet协议安全(IPsec)配置文件。

简介

IPsec可确保您通过Internet进行安全的私有通信。它为通过Internet传输敏感信息提供了两个或多个主机的隐私、完整性和真实性。IPsec通常用于虚拟专用网络(VPN),在IP层实施,它的使用可以帮助许多缺乏安全的应用。VPN用于为通过不安全网络(例如Internet)传输的敏感数据和IP信息提供安全通信机制。它为远程用户和企业提供灵活的解决方案,以保护来自同一网络中其他方的敏感信息。

为了成功加密和建立VPN隧道的两端,双方需要就加密、解密和身份验证的方法达成一致。IPsec配置文件是IPsec中的中心配置,它定义了算法(例如加密、身份验证和Diffie-Hellman(DH)组),用于自动模式以及手动密钥模式中的第I阶段和第II阶段协商。第1阶段建立预共享密钥,以创建安全的身份验证通信。第2阶段是加密流量的位置。可以配置大多数IPsec参数,例如协议、模式、算法、完全向前保密(PFS)、安全关联(SA)寿命和密钥管理协议。

请注意,配置站点到站点VPN时,远程路由器需要与本地路由器具有相同的配置文件设置。

有关思科IPsec技术的更多信息,请访问以下链接:Cisco IPSec技术简介。

要使用VPN设置向导配置IPsec配置文件和站点到站点VPN,请单击链接:在RV160和RV260上配置VPN设置向导。

要配置站点到站点VPN,请参阅文档:在RV160和RV260上配置站点到站点VPN。

适用设备

· RV160

· RV260

软件版本

·1.0.00.13

配置IPsec配置文件

步骤1.登录路由器上的Web配置页面。

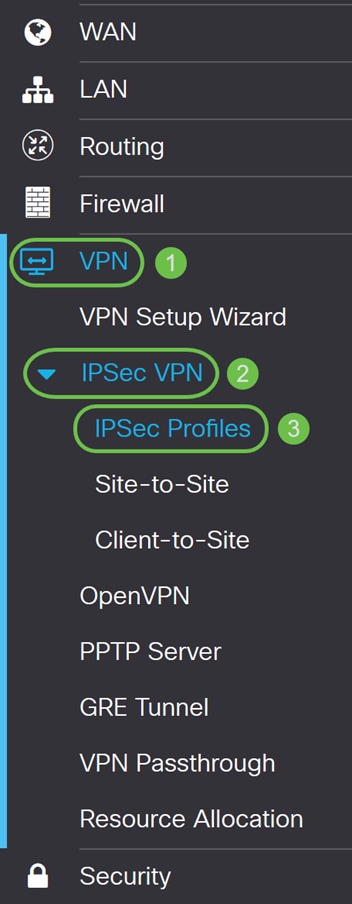

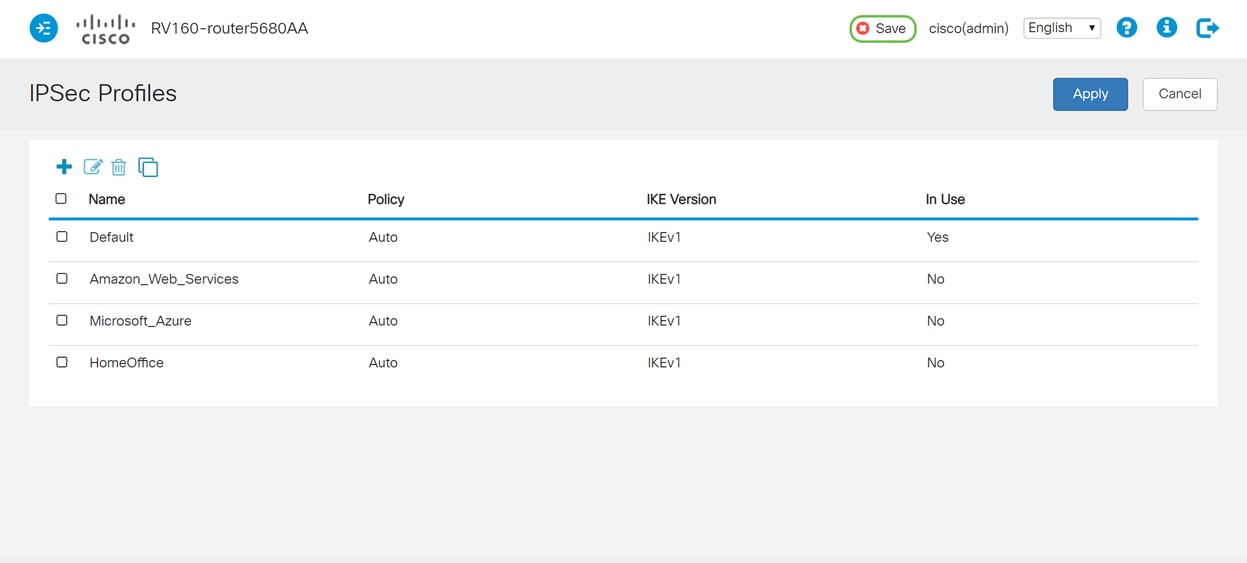

步骤2.导航到VPN > IPSec VPN > IPSec Profiles。

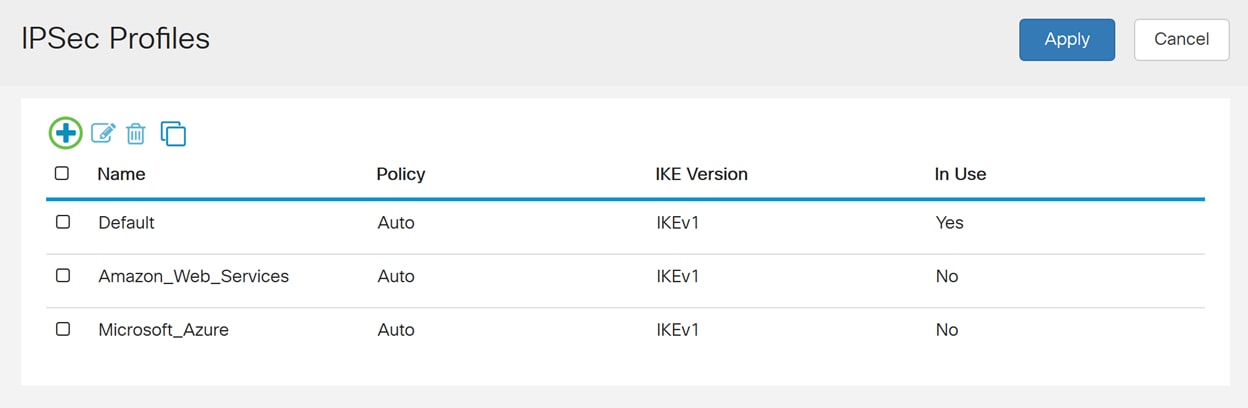

步骤3.在IPSec配置文件表中,单击添加以创建新的IPSec配置文件。还可以选择编辑、删除或克隆配置文件。

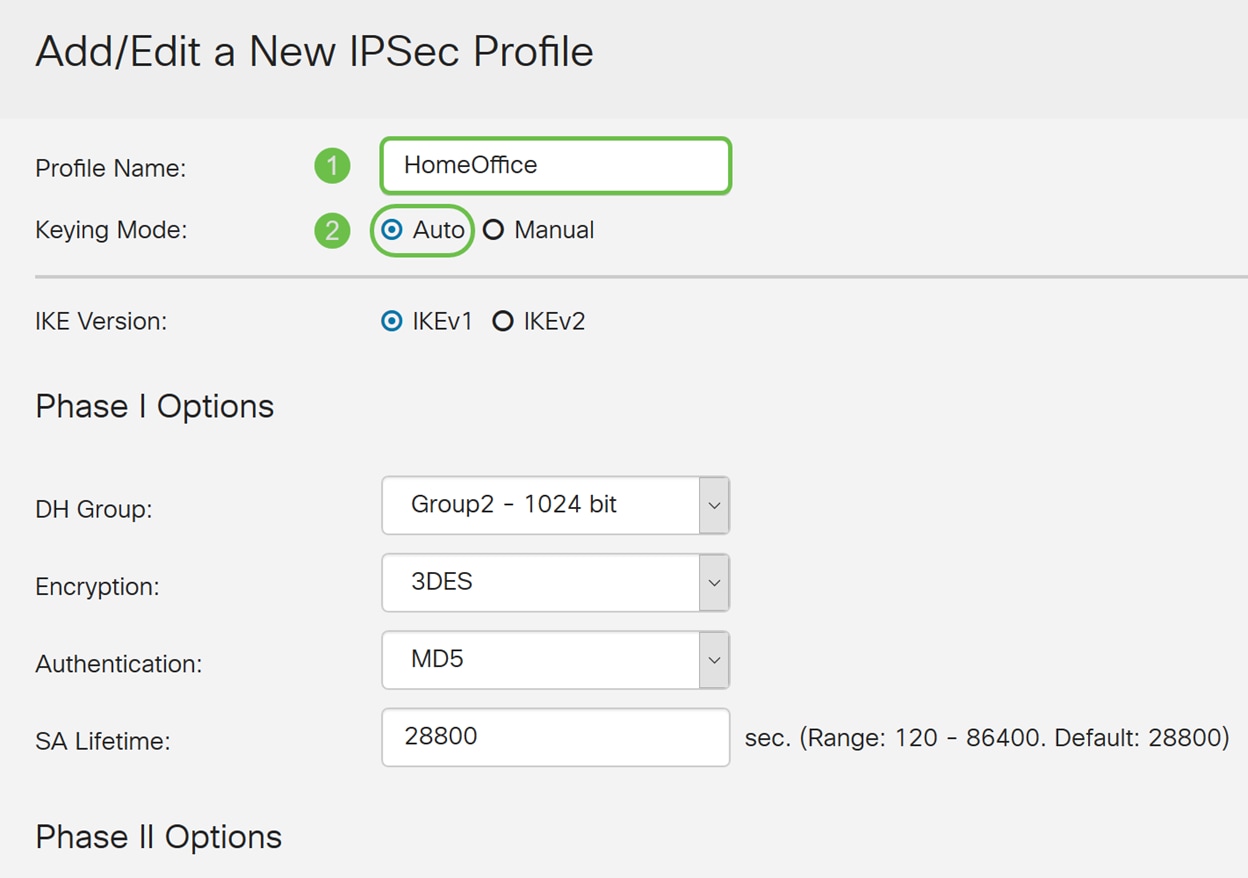

步骤4.输入配置文件名称并选择密钥模式(自动或手动)。

HomeOffice作为配置文件名称输入。

为Keying Mode选择自动。

第5步:选择Internet Key Exchange Version 1(IKEv1)或Internet Key Exchange Version 2(IKEv2)作为IKE版本。IKE是在Internet安全关联和密钥管理协议(ISAKMP)框架内实现Oakley密钥交换和Skeme密钥交换的混合协议。Oakley和Skeme都定义了如何派生经过身份验证的密钥材料,但Skeme还包括快速密钥更新。IKE 可提供 IPSec 对等方验证,协商 IPSec 密钥,以及协商 IPSec 安全关联。IKEv2效率更高,因为它执行密钥交换所需的数据包更少,支持更多身份验证选项,而IKEv1仅执行共享密钥和基于证书的身份验证。在本示例中,IKEv1被选为我们的IKE版本。

注意:如果您的设备支持IKEv2,则建议使用IKEv2。如果您的设备不支持IKEv2,则使用IKEv1。

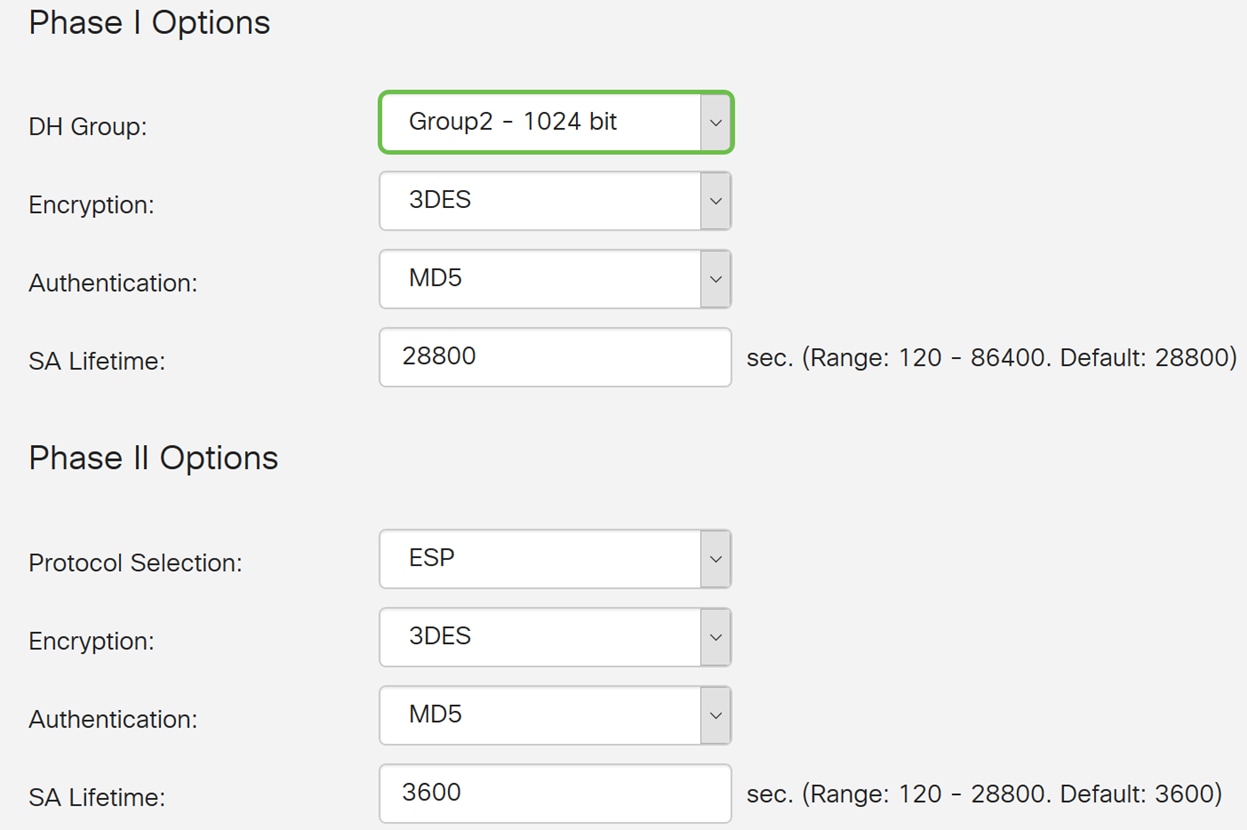

步骤6.第I阶段:设置并交换在第II阶段用于加密数据的密钥。在阶段I部分中,选择Diffie-Hellman(DH)组。DH是一种密钥交换协议,具有两组不同主密钥长度(组2 - 1024位和组5 - 1536位)。在本演示中,我们选择Group 2 - 1024 bit。

注意:为获得更快的速度和更高的安全性,请选择组2。为获得更慢的速度和更高的安全性,请选择组5。组2被选为默认组。

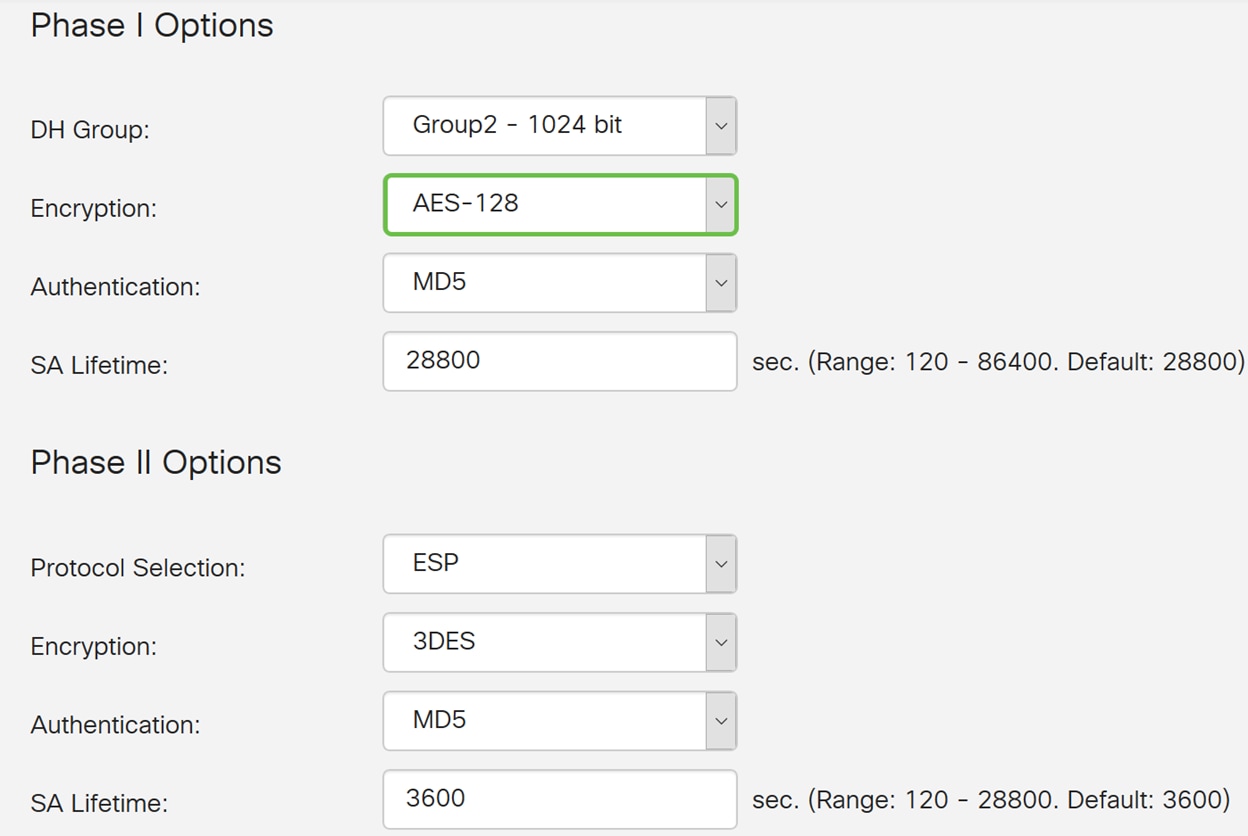

步骤7.从下拉列表中选择加密选项(3DES、AES-128、AES-192或AES-256)。此方法确定用于加密和解密ESP/ISAKMP数据包的算法。三重数据加密标准(3DES)使用DES加密三次,但现在是传统算法。这意味着它只应在没有更好的替代方法时使用,因为它仍然提供边缘但可接受的安全级别。用户应仅在需要向后兼容时使用,因为它容易受到某些“块冲突”攻击。建议不要使用3DES,因为它被认为不安全。高级加密标准(AES)是一种加密算法,旨在比DES更安全。AES使用更大的密钥大小,确保唯一已知解密消息的方法是让入侵者尝试所有可能的密钥。如果您的设备可以支持AES,则建议使用AES。在本示例中,我们选择AES-128作为加密选项。

注意:下面是一些可能有帮助的其他资源:使用IPsec和下一代加密配置VPN的安全。

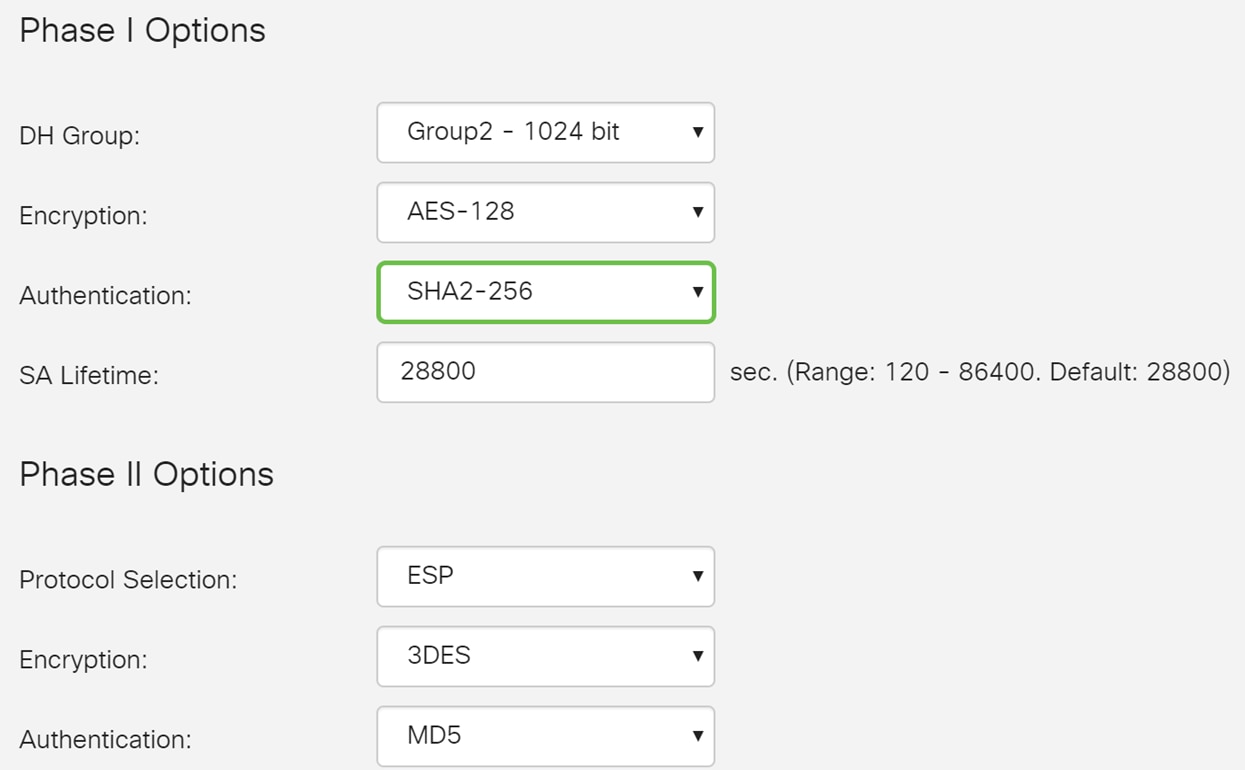

步骤8.身份验证方法确定ESP报头数据包的验证方式。这是用于身份验证的散列算法,用于验证端A和端B确实是他们所说的身份。MD5是产生128位摘要的单向散列算法,比SHA1快。SHA1是产生160位摘要的单向散列算法,而SHA2-256产生256位摘要。建议使用SHA2-256,因为它更安全。确保VPN隧道的两端使用相同的身份验证方法。选择身份验证(MD5、SHA1或SHA2-256)。

本示例选择SHA2-256。

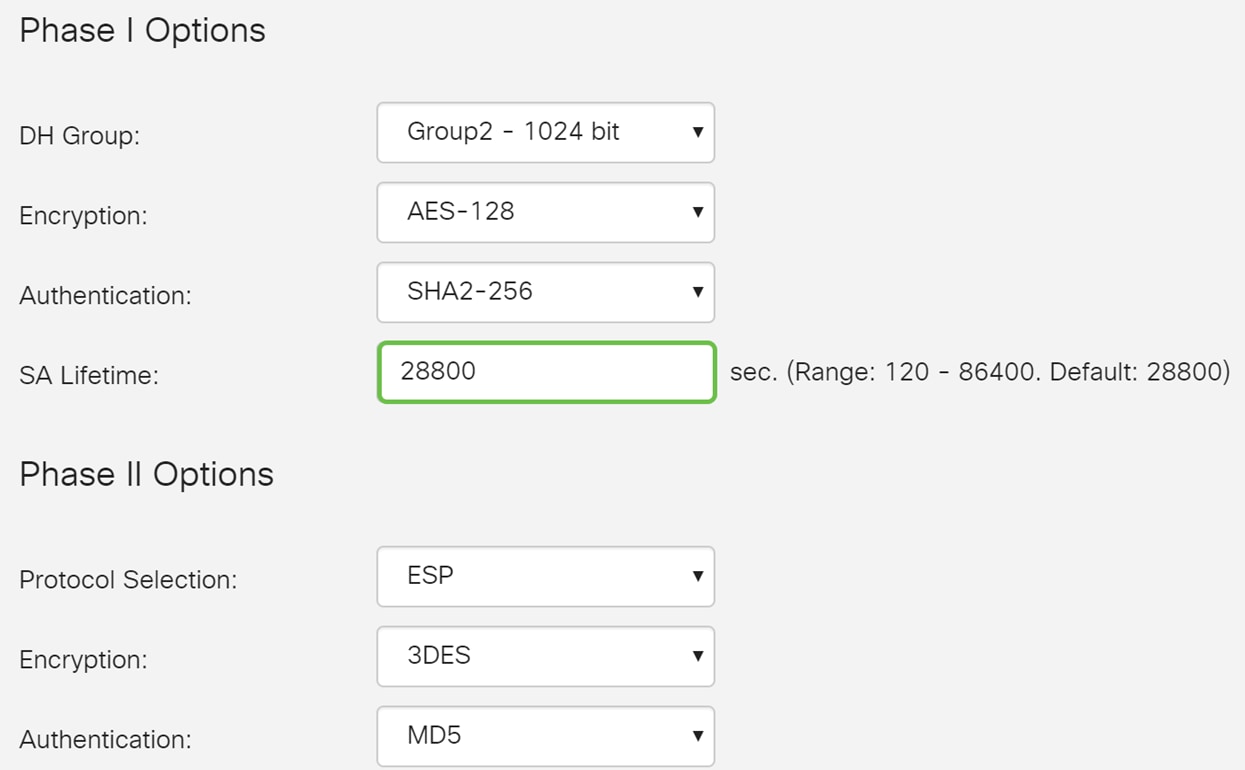

步骤9. SA Lifetime(Sec)可告知IKE SA在此阶段处于活动状态的时间量。当SA在各自的生存期之后到期时,新的协商开始了。范围为120至86400,默认值为28800。

我们将使用默认值28800作为阶段I的SA生存期。

注意:建议您在阶段I的SA生存时间长于阶段II SA生存时间。如果您使第I阶段短于第II阶段,那么您将不得不频繁地来回重新协商隧道,而不是数据隧道。数据隧道需要更高的安全性,因此,最好将第II阶段的寿命短于第I阶段。

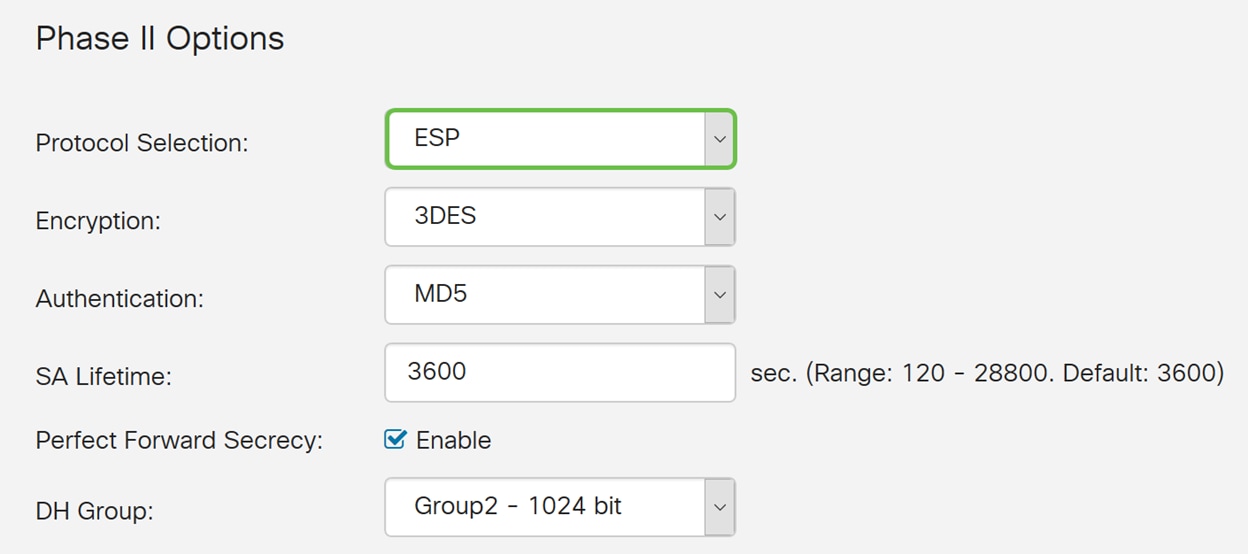

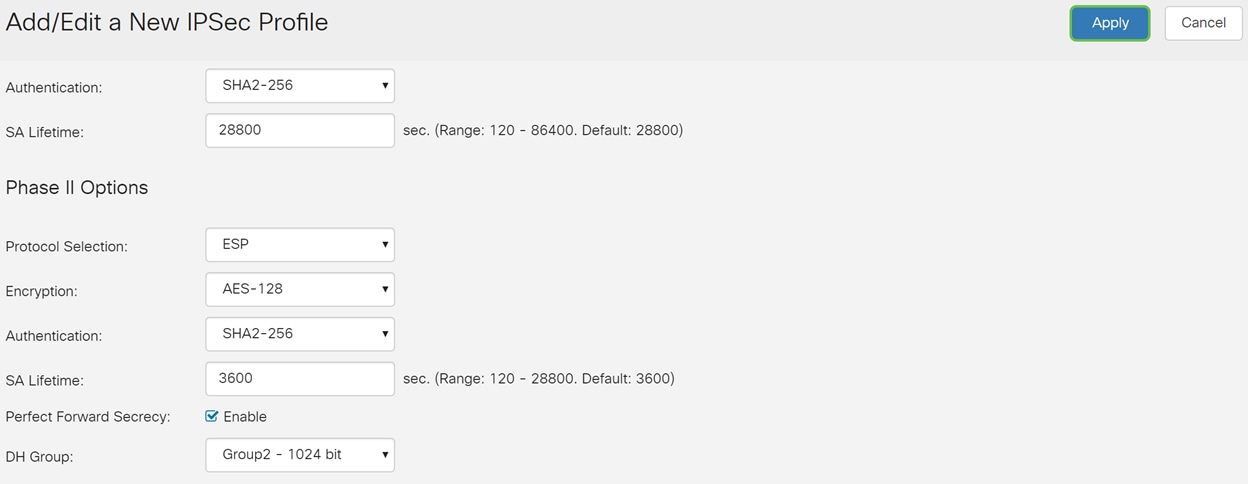

步骤10.阶段II是对来回传输的数据进行加密。在Phase 2 Options中,从下拉列表中选择协议,选项为:

·封装安全负载(ESP) — 选择用于数据加密的ESP并输入加密。

·身份验证报头(AH) — 选择此项可在数据不是机密的情况下保证数据完整性,换句话说,数据不是加密的,而必须经过身份验证。它仅用于验证流量的源和目标。

在本例中,我们将使用ESP作为我们的协议选择。

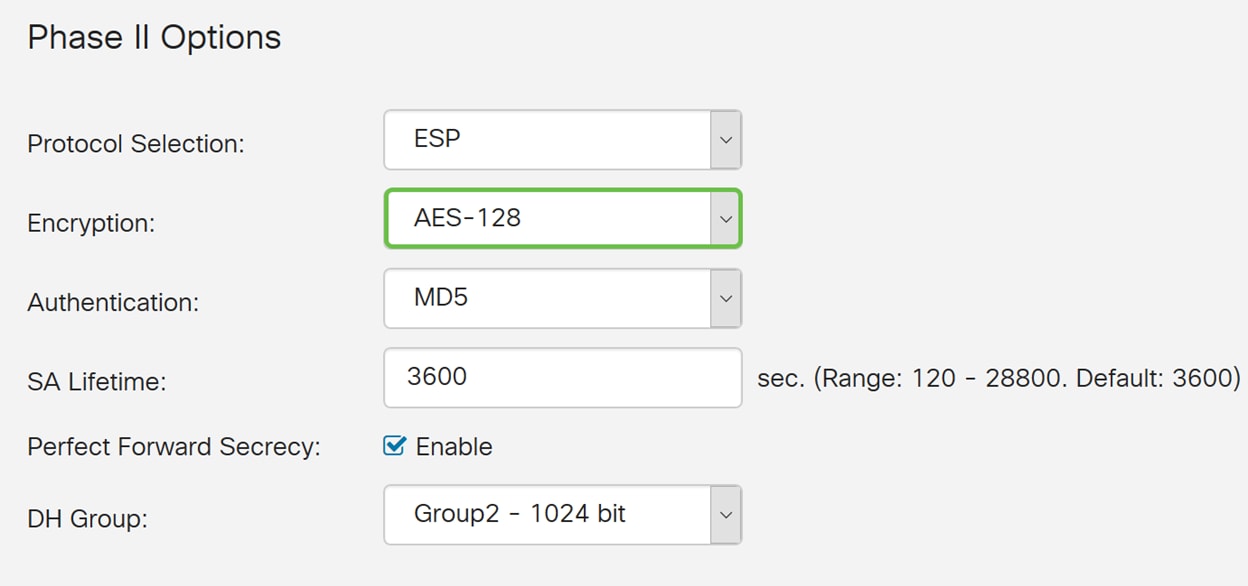

步骤11.从下拉列表中选择加密选项(3DES、AES-128、AES-192或AES-256)。此方法确定用于加密和解密ESP/ISAKMP数据包的算法。

在本例中,我们将使用AES-128作为加密选项。

注意:下面是一些可能有帮助的其他资源:使用IPsec和下一代加密配置VPN的安全。

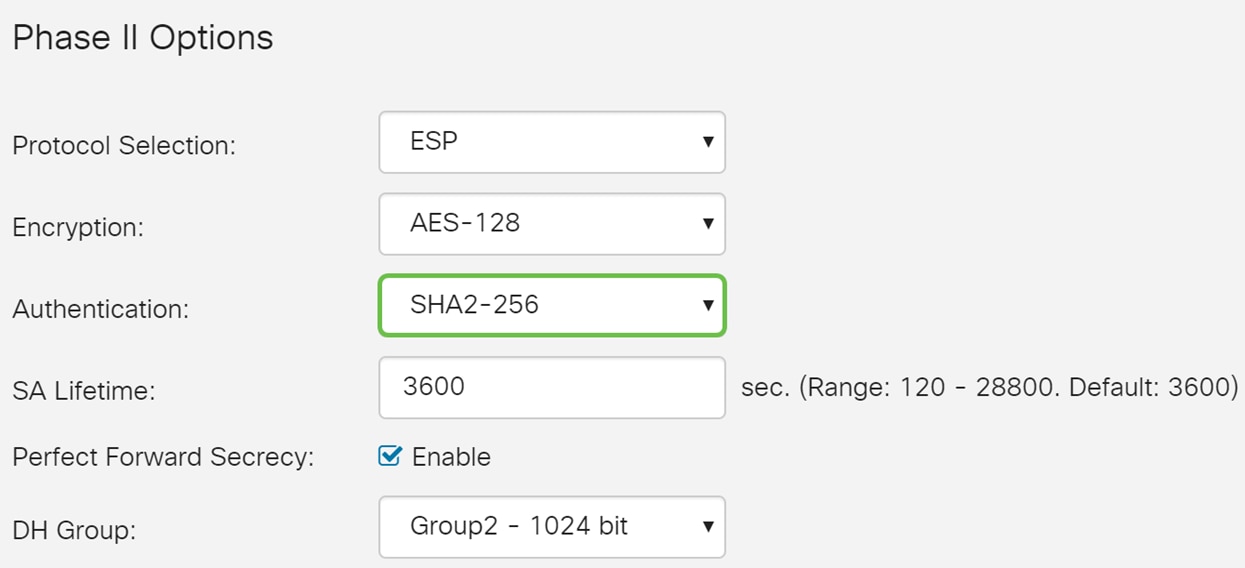

步骤12.身份验证方法确定如何验证封装安全负载协议(ESP)报头数据包。选择身份验证(MD5、SHA1或SHA2-256)。

本示例选择SHA2-256。

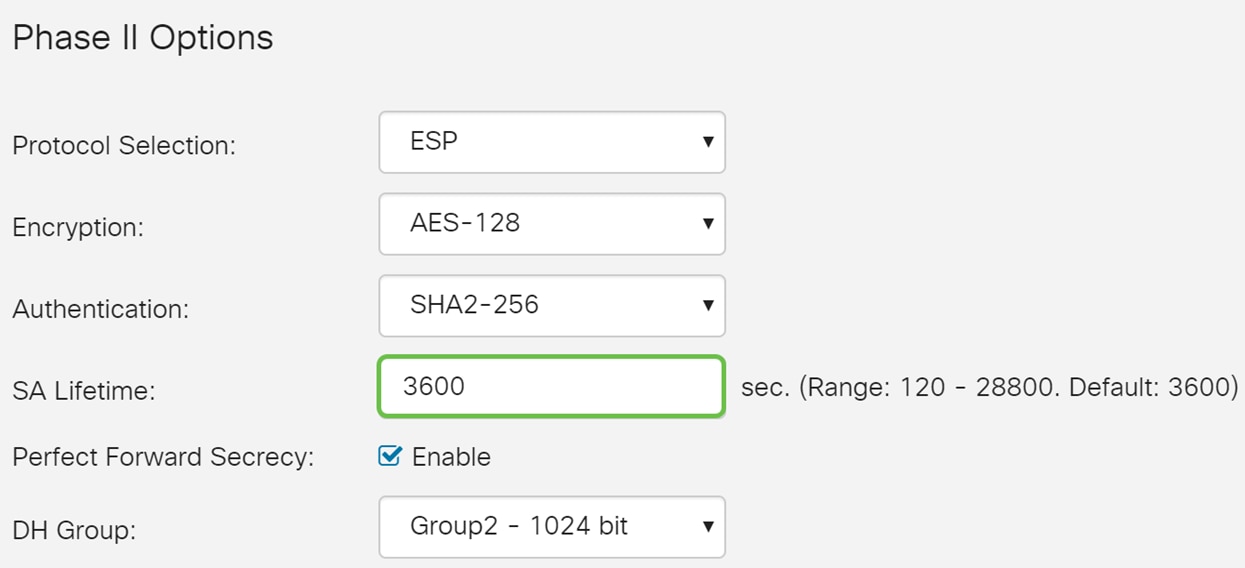

步骤13.输入VPN隧道(IPsec SA)在此阶段的活动时间。第2阶段的默认值为3600秒。我们将使用此演示的默认值。

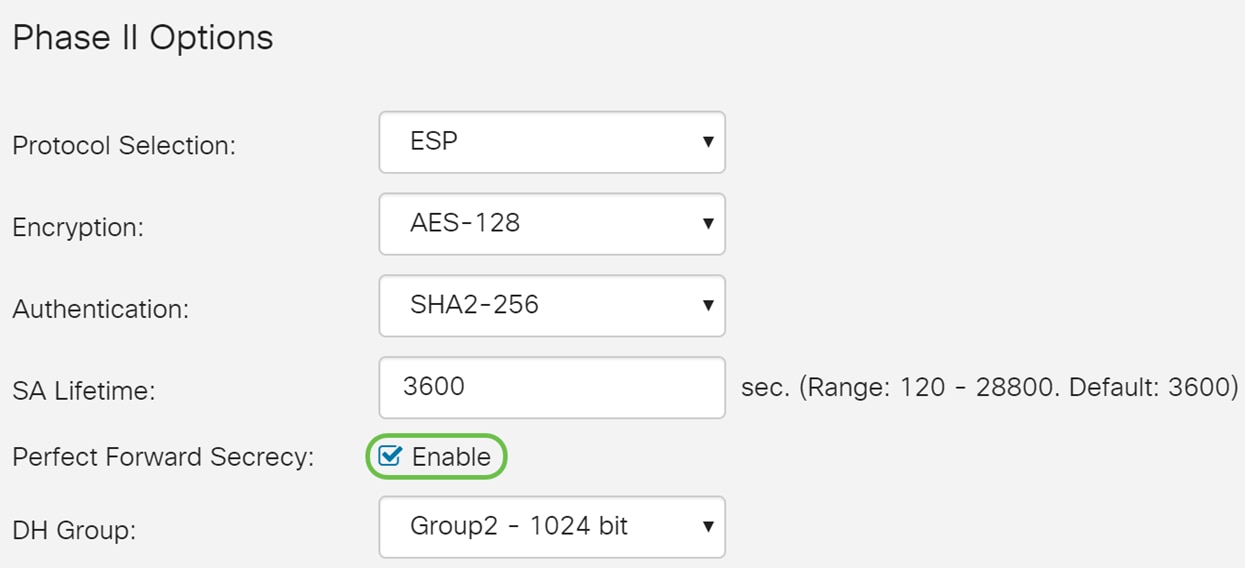

步骤14.选中Enable以启用完全向前保密功能。启用完全转发保密(PFS)时,IKE第2阶段协商会为IPsec流量加密和身份验证生成新的密钥材料。PFS用于使用公钥加密技术提高通过Internet传输的通信的安全性。如果您的设备支持,建议这样做。

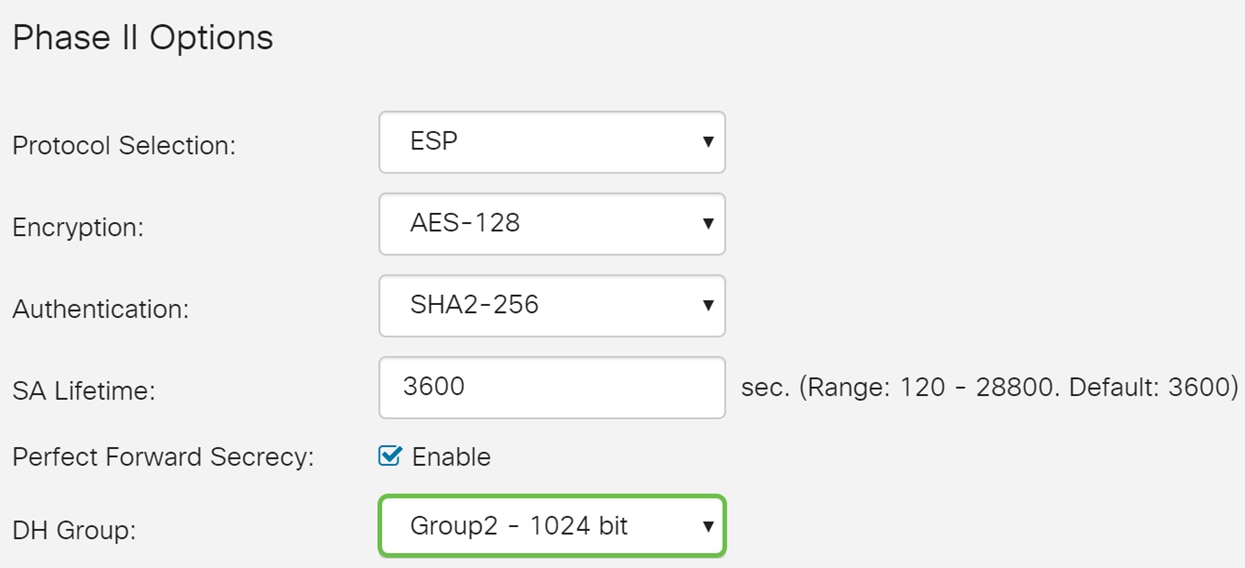

步骤15.选择Diffie-Hellman(DH)组。DH是一种密钥交换协议,具有两组不同主密钥长度(组2 - 1024位和组5 - 1536位)。在本演示中,我们选择Group 2 - 1024 bit。

注意:为获得更快的速度和更高的安全性,请选择组2。为获得更慢的速度和更高的安全性,请选择组5。默认情况下选择组2。

步骤16.单击Apply添加新的IPsec配置文件。

结论

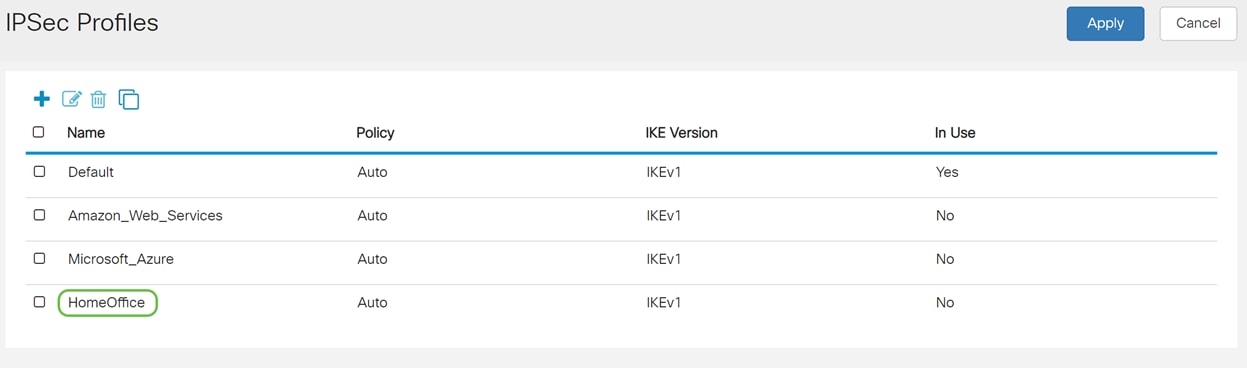

现在,您应该已经成功创建了新的IPsec配置文件。请在下面继续验证您的IPsec配置文件是否已添加。您还可以按照步骤将运行配置文件复制到启动配置文件,以便在重新启动之间保留所有配置。

步骤1.单击Apply后,应添加新的IPsec配置文件。

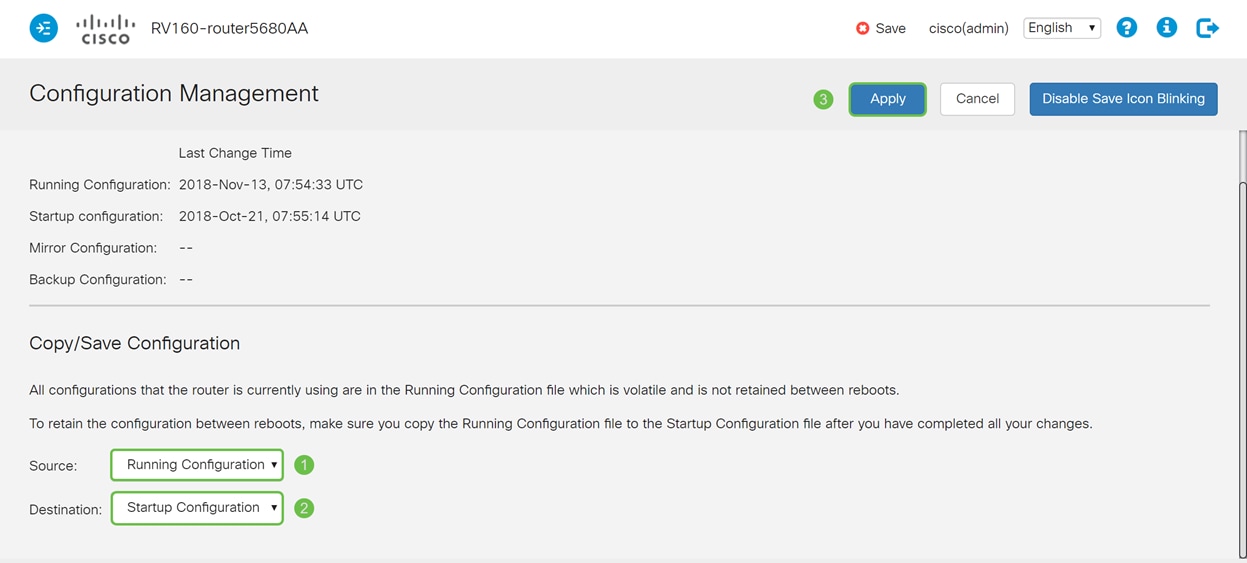

步骤2.在页面顶部,单击Save按钮导航到Configuration Management,将运行配置保存到启动配置。这是为了在重新启动之间保留配置。

步骤3.在配置管理中,确保Source是Running Configuration,且Destination是Startup Configuration。然后按Apply将运行配置保存到启动配置。路由器当前使用的所有配置都在运行配置文件中,该文件是易失性文件,重新启动后不会保留。将运行配置文件复制到启动配置文件将在重新启动之间保留所有配置。

反馈

反馈