使用Microsoft RADIUS配置Cisco VPN 3000集中器

目录

简介

Microsoft Internet Authentication Server(IAS)和Microsoft Commercial Internet System(MCIS 2.0)目前可用。Microsoft RADIUS服务器很方便,因为它使用主域控制器上的Active Directory作为其用户数据库。您不再需要维护一个单独的数据库。它还支持点对点隧道协议(PPTP)VPN连接的40位和128位加密。有关详细信息,请参阅Microsoft核对清单:为拨号和VPN访问配置IAS![]() 文档。

文档。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档不限于特定的软件和硬件版本。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

在Windows 2000和Windows 2003上安装并配置RADIUS服务器

安装RADIUS服务器

如果尚未安装RADIUS服务器(IAS),请执行以下步骤进行安装。如果已安装RADIUS服务器,请继续执行配置步骤。

-

插入Windows Server光盘并启动安装程序。

-

单击Install Add-On Components,然后单击Add/Remove Windows Components。

-

在“组件”中,单击网络服务(但不选中或清除复选框),然后单击详细信息。

-

选中Internet Authentication Service,然后单击OK。

-

单击 Next。

使用IAS配置Microsoft Windows 2000 Server

完成以下步骤,以配置RADIUS服务器(IAS)并启动服务,使其可用于对VPN集中器上的用户进行身份验证。

-

选择开始>程序>管理工具> Internet身份验证服务。

-

右键单击Internet Authentication Service,然后从出现的子菜单中单击Properties。

-

转到RADIUS选项卡以检查端口设置。

如果RADIUS身份验证和RADIUS记帐用户数据报协议(UDP)端口与身份验证和记帐中提供的默认值(1812和1645用于身份验证,1813和1646用于记帐)不同,请键入端口设置。完成后,单击确定。

注意:请勿更改默认端口。使用逗号将多个端口设置用于身份验证或记帐请求,从而分隔端口。

-

右键单击Clients并选择New Client,以便将VPN集中器作为身份验证、授权和记帐(AAA)客户端添加到RADIUS服务器(IAS)。

注意:如果在两个Cisco VPN 3000集中器之间配置了冗余,则还必须将备用Cisco VPN 3000集中器作为RADIUS客户端添加到RADIUS服务器。

-

输入友好名称并选择为Protocol Radius。

-

在下一个窗口中使用IP地址或DNS名称定义VPN集中器。

-

从Client-Vendor滚动条中选择Cisco。

-

输入共享密钥。

注意:您必须记住所用的确切密钥。您需要此信息才能配置VPN集中器。

-

单击 完成。

-

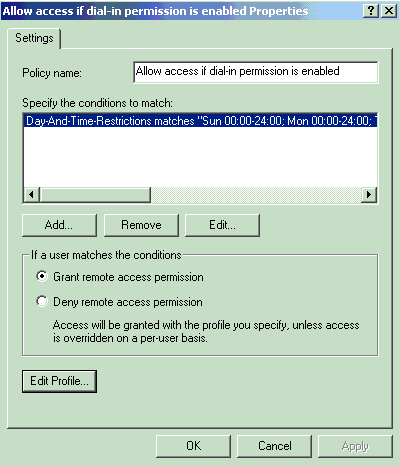

双击Remote Access Policies,并双击显示在窗口右侧的策略。

注意:安装IAS后,远程访问策略应该已经存在。

在Windows 2000中,根据用户帐户的拨入属性和远程访问策略授予授权。远程访问策略是一组条件和连接设置,使网络管理员在授权连接尝试时更加灵活。Windows 2000路由和远程访问服务和Windows 2000 IAS都使用远程访问策略来确定是接受还是拒绝连接尝试。在这两种情况下,远程访问策略都存储在本地。有关如何处理连接尝试的详细信息,请参阅Windows 2000 IAS文档。

-

选择Grant remote access permission,然后单击Edit Profile以配置拨号属性。

-

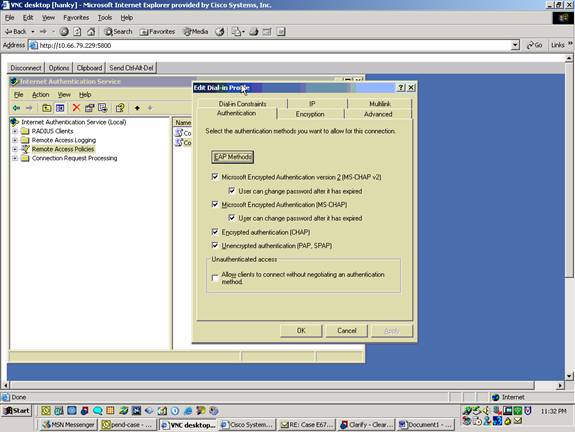

在Authentication选项卡上选择要用于身份验证的协议。选中Microsoft Encrypted Authentication version 2并取消选中所有其他身份验证协议。

注意:此拨入配置文件中的设置必须与VPN 3000集中器配置和拨入客户端中的设置匹配。在本例中,使用不带PPTP加密的MS-CHAPv2身份验证。

-

在Encryption选项卡上,选中No Encryption。

-

单击OK以关闭Dial-In配置文件,然后单击OK以关闭远程访问策略窗口。

-

右键单击Internet Authentication Service,然后单击控制台树中的Start Service。

注意:您也可以使用此功能停止服务。

-

完成以下步骤以修改用户以允许连接。

-

选择Console > Add/Remove Snap-in。

-

单击Add并选择Local Users and Groups管理单元。

-

单击 Add。

-

确保选择Local Computer

-

单击Finish和OK。

-

-

展开 Local User and Groups,然后单击左窗格中的“Users”文件夹。在右窗格中,双击要允许访问的用户(VPN用户)。

-

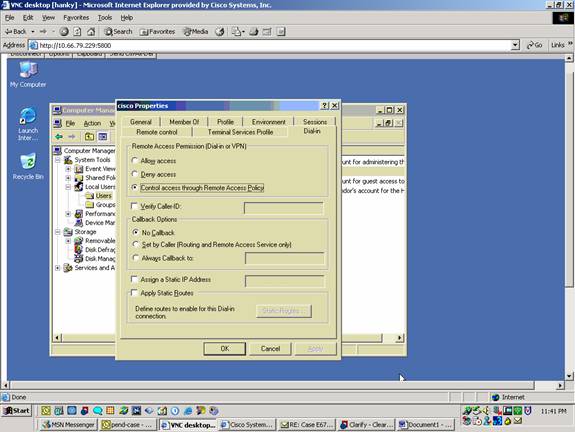

转至Dial-in选项卡,在Remote Access Permission(Dial-in or VPN)下选择Allow Access。

-

单击Apply和OK以完成操作。如果需要,您可以关闭Console Management窗口并保存会话。

您修改的用户现在可以通过VPN客户端访问VPN集中器。请记住,IAS服务器仅对用户信息进行身份验证。VPN集中器仍然执行组身份验证。

使用IAS配置Microsoft Windows 2003 Server

完成以下步骤以配置具有 IAS 的 Microsoft Windows 2003 Server。

注意:这些步骤假设IAS已安装在本地计算机上。如果未安装,请通过控制面板 > 添加/删除程序进行添加。

-

选择管理工具> Internet 验证服务并右键单击 RADIUS 客户端,以添加新的 RADIUS 客户端。键入客户端信息后,单击确定。

-

输入友好名称。

-

在下一个窗口中使用IP地址或DNS名称定义VPN集中器。

-

从Client-Vendor滚动条中选择Cisco。

-

输入共享密钥。

注意:您必须记住所用的确切密钥。您需要此信息才能配置VPN集中器。

-

单击 OK 完成操作。

-

转至Remote Access Policies,右键单击Connections to Other Access Servers,然后选择Properties。

-

选择Grant remote access permission,然后单击Edit Profile以配置拨号属性。

-

在Authentication选项卡上选择要用于身份验证的协议。选中Microsoft Encrypted Authentication version 2并取消选中所有其他身份验证协议。

注意:此拨入配置文件中的设置必须与VPN 3000集中器配置和拨入客户端中的设置匹配。在本例中,使用不带PPTP加密的MS-CHAPv2身份验证。

-

在Encryption选项卡上,选中No Encryption。

-

完成后,单击确定。

-

右键单击Internet Authentication Service,然后单击控制台树中的Start Service。

注意:您也可以使用此功能来停止服务。

-

选择Administrative Tools > Computer Management > System Tools > Local Users and Groups,右键单击Users,然后选择New Users以将用户添加到本地计算机帐户。

-

使用思科密码“vpnpassword”添加用户并检查此配置文件信息。

-

在“常规”选项卡上,确保选中口令永不过期选项而不是“用户必须更改口令”选项。

-

在Dial-in选项卡上,选择Allow access选项(或保留Control access through Remote Access Policy的默认设置)。

完成后,单击确定。

-

配置Cisco VPN 3000集中器进行RADIUS身份验证

完成以下步骤以配置Cisco VPN 3000集中器进行RADIUS身份验证。

-

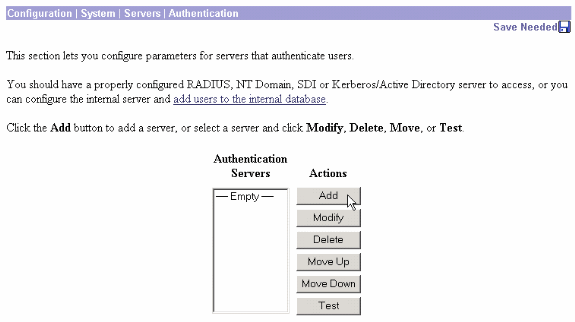

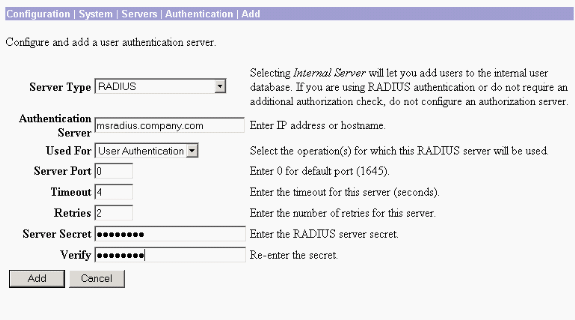

使用Web浏览器连接到VPN集中器,然后从左侧框架菜单中选择Configuration > System > Servers > Authentication。

-

单击Add并配置这些设置。

-

服务器类型= RADIUS

-

身份验证服务器= RADIUS服务器(IAS)的IP地址或主机名

-

服务器端口= 0(0=默认=1645)

-

服务器密钥=与配置RADIUS服务器部分中的步骤8相同

-

-

单击Add以将更改添加到运行配置。

-

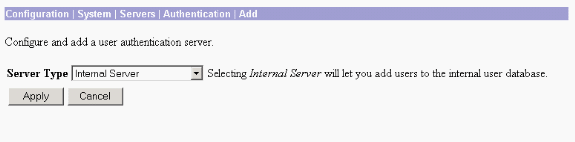

单击Add,为Server Type选择Internal Server,然后单击Apply。

稍后需要此命令以配置IPsec组(您只需要服务器类型=内部服务器)。

-

为PPTP用户或VPN客户端用户配置VPN集中器。

-

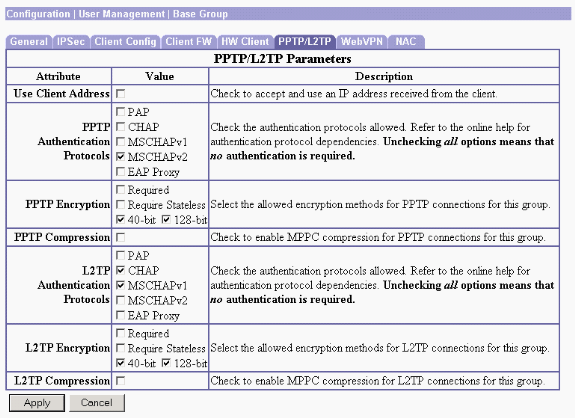

选择Configuration > User Management > Base Group,然后单击PPTP/L2TP选项卡。

-

选择MSCHAPv2,并在PPTP Authentication Protocols部分中取消选中其他身份验证协议。

-

点击页面底部的Apply,以便将更改添加到运行配置中。

现在,当PPTP用户连接时,它们将由RADIUS服务器(IAS)进行身份验证。

PPTP

要为PPTP用户进行配置,请完成以下步骤。

-

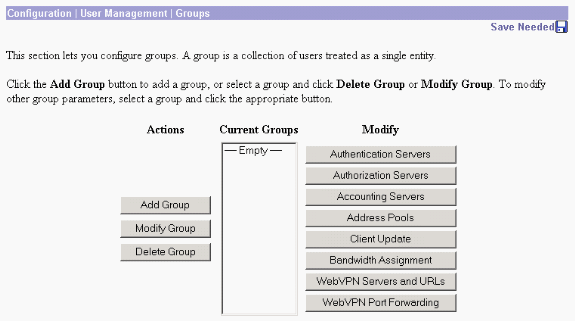

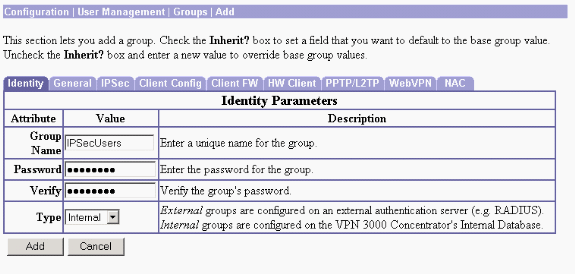

选择Configuration > User Management > Groups,然后单击Add以添加新组。

-

键入组名(例如,IPsecUsers)和密码。

此密码用作隧道协商的预共享密钥。

-

转到IPSec选项卡并将Authentication设置为RADIUS。

这允许IPsec客户端通过RADIUS身份验证服务器进行身份验证。

-

点击页面底部的Add,以便将更改添加到运行配置中。

现在,当IPsec客户端连接并使用您配置的组时,它们将由RADIUS服务器进行身份验证。

VPN 客户

要为VPN客户端用户进行配置,请完成以下步骤。

-

验证

当前没有可用于此配置的验证过程。

故障排除

WebVPN身份验证失败

您可以使用这些部分提供的信息对您的配置进行故障排除。

-

问题:WebVPN用户无法对RADIUS服务器进行身份验证,但可以通过VPN集中器的本地数据库成功进行身份验证。它们会收到诸如“登录失败”和此消息之类的错误。

原因:当使用除集中器内部数据库之外的任何数据库时,通常会发生此类问题。WebVPN用户在首次连接到集中器时点击基本组,并且必须使用默认身份验证方法。此方法通常设置为集中器的内部数据库,而不是已配置的RADIUS或其他服务器。

解决方案:当WebVPN用户进行身份验证时,集中器会检查在Configuration > System > Servers > Authentication中定义的服务器列表,并使用排名靠前的服务器。确保将希望WebVPN用户进行身份验证的服务器移至此列表顶部。例如,如果RADIUS应该是身份验证方法,您需要将RADIUS服务器移动到列表顶部,以便向其推送身份验证。

注意:仅因为WebVPN用户最初命中了基本组,并不意味着他们只限于基本组。可以在集中器上配置其他WebVPN组,并且用户可以通过具有OU=groupname属性25填充的RADIUS服务器分配。有关更详细的说明,请参阅使用RADIUS服务器将用户锁定到VPN 3000集中器组。

针对Active Directory的用户身份验证失败

在Active Directory服务器中,在失败用户的用户属性的“帐户”(Account)选项卡上,您可以看到以下复选框:

[x]不需要预身份验证

如果未选中此复选框,请选中它,并尝试再次与此用户进行身份验证。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

25-Feb-2002 |

初始版本 |

反馈

反馈