简介

本文档详细介绍安全恶意软件分析与Firepower管理中心(FMC)的集成。

先决条件

要求

Cisco 建议您了解以下主题:

- Firepower管理FMC

- 安全恶意软件设备基本配置

- 创建授权证书(CA)

- Linux/Unix

使用的组件

本文档中的信息基于以下软件和硬件版本:

- FMC版本6.6.1

- Threat Grid 2.12.2

- CentOS 8

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

问题

在此用例场景中,您可以看到2个问题和两个错误代码。

场景 1

集成失败,错误如下:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

遇到此问题时,此问题与未作为完整链上传到FMC的证书有关。由于使用了CA签名的证书,因此需要使用合并为一个单一PEM文件的整个证书链。换句话说,您从Root CA > Intermediate Cert(如果适用)> Clean Int开始。请参考官方指南中介绍要求和程序的文章。

如果存在CA的多级签名链,则所有必需的中间证书和根证书必须包含在上传到FMC的单个文件中。

— 所有证书必须采用PEM编码。

— 文件的新行必须是UNIX而不是DOS。

— 如果Threat Grid设备提供自签名证书,请上传您从该设备下载的证书。

— 如果Threat Grid设备提供CA签名证书,请上传包含证书签名链的文件。

警告:如果重新生成了安全恶意软件设备自签名证书,请确保仅在安全恶意软件设备在SSL握手期间发送更新证书之后才重新配置设备。

场景 2

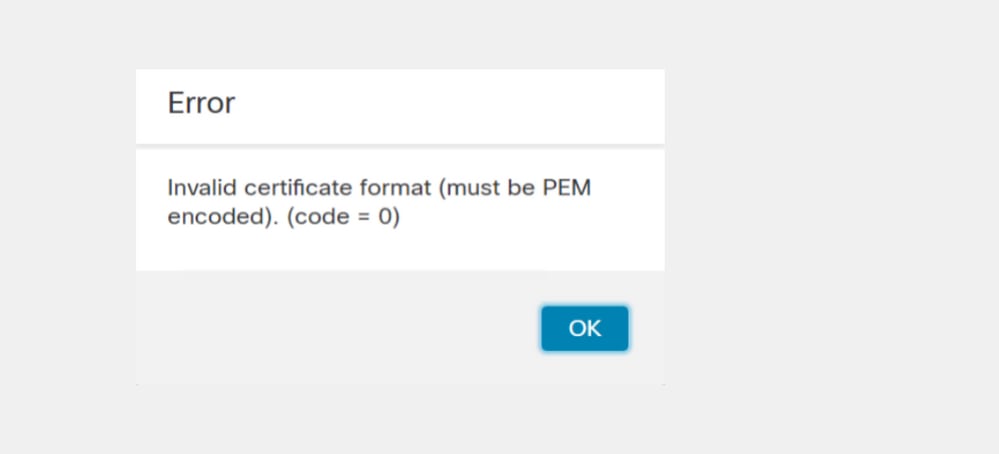

无效的证书格式错误

Invalid Certificate format (must be PEM encoded) (code=0)

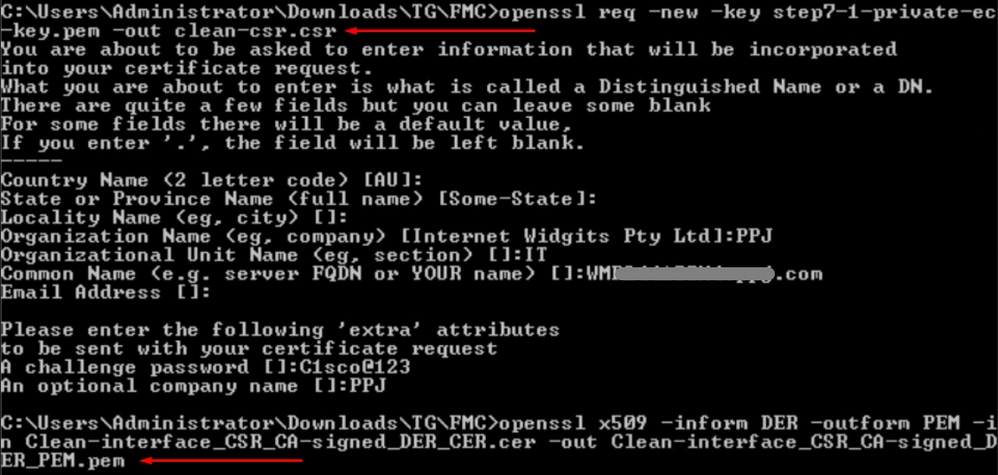

证书格式错误,如图所示。

此错误是由于在使用OpenSSL的Windows计算机上创建的组合PEM证书的格式错误。强烈建议使用Linux计算机创建此证书。

集成

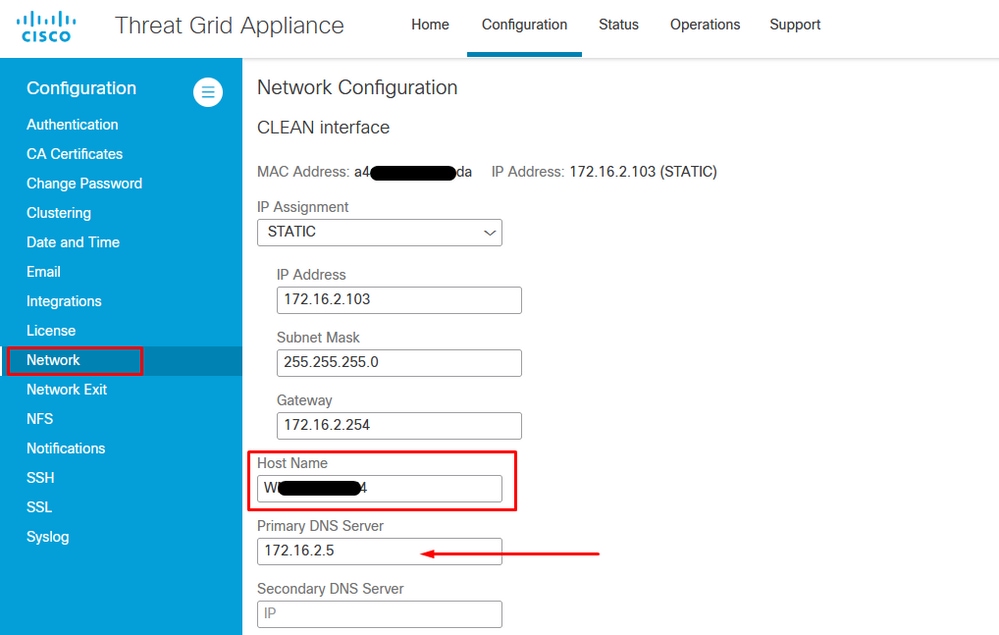

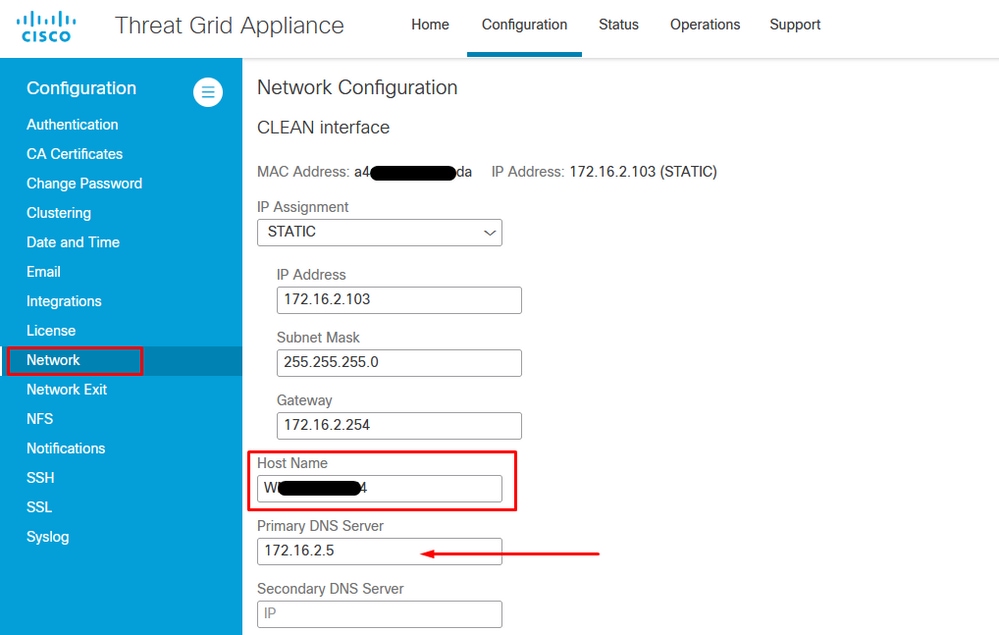

步骤1.配置TGA,如图所示。

Clean Admin接口的内部CA签名证书

步骤1.生成用于管理接口和干净接口的私钥。

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

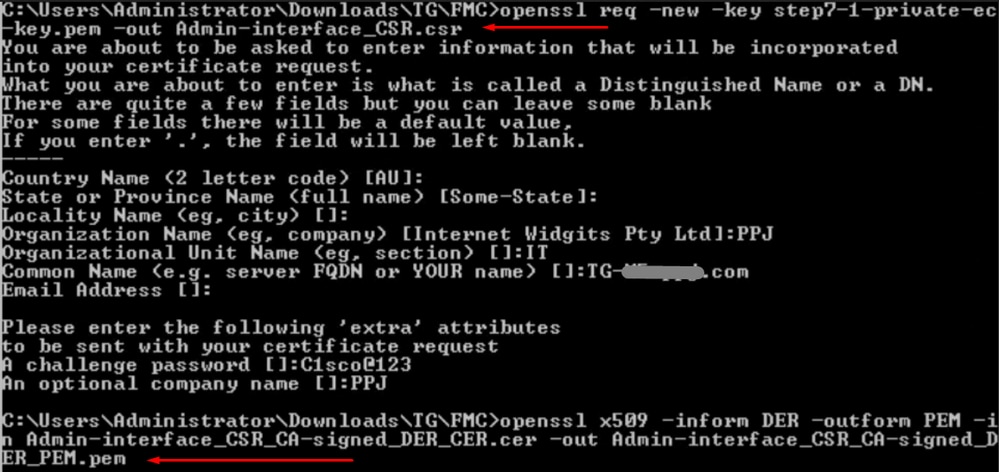

步骤2.生成CSR。

清洁接口

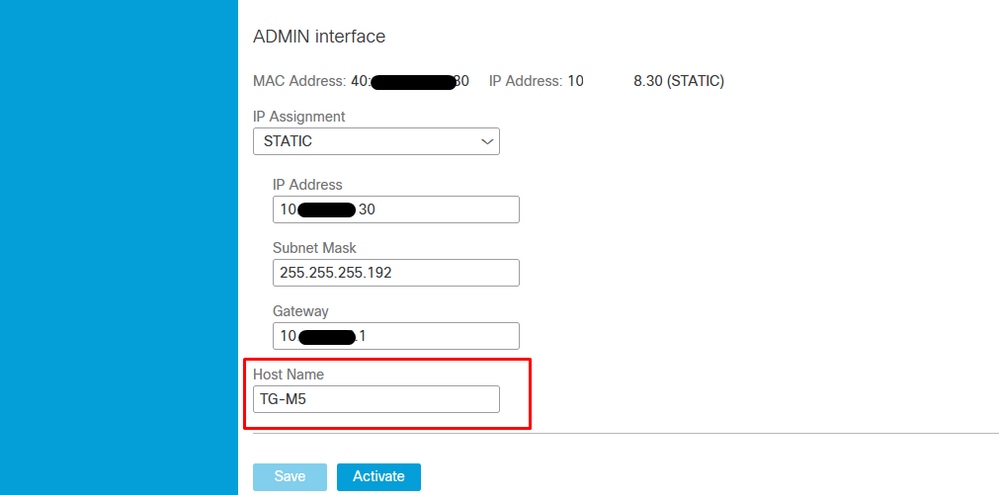

步骤1.导航到CSR创建并使用生成的私钥。

openssl req -new -key private-ec-key.pem -out MYCSR.csr

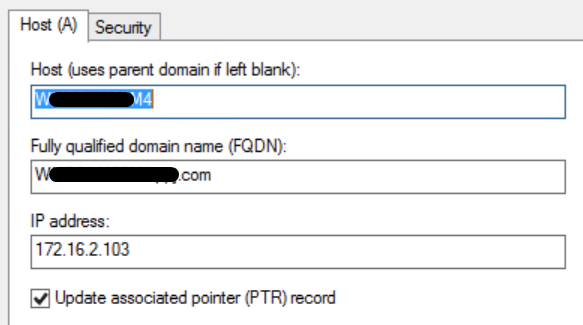

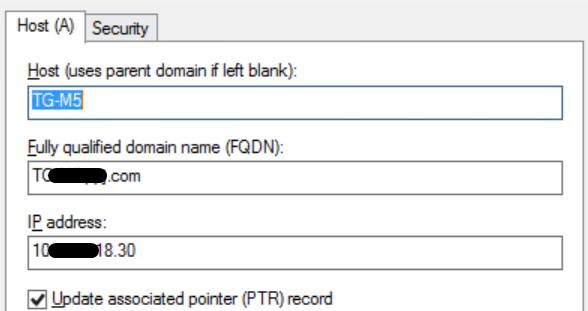

注意:必须为CSR输入CN名称,并且必须与“Network”下定义的Clean接口的主机名匹配。DNS服务器上必须存在解析Clean接口主机名的DNS条目。

管理界面

步骤1.导航到CSR创建并使用生成的私钥。

openssl req -new -key private-ec-key.pem -out MYCSR.csr

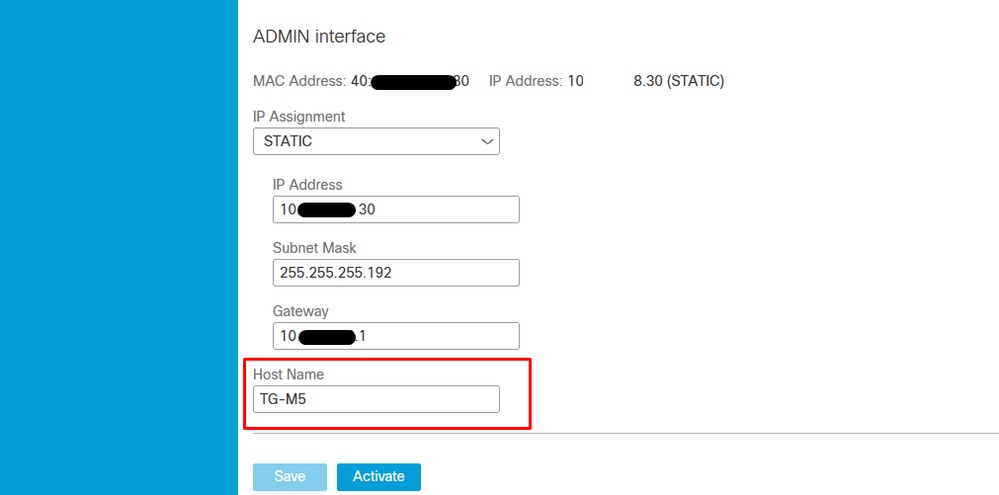

注意:必须为CSR输入CN名称,并且必须与“Network”下定义的“admin interface”的“hostname”匹配。DNS服务器上必须存在一个DNS条目,用于解析干净接口主机名。

步骤2.由CA签署CSR。下载带有CER扩展的DER格式的证书。

步骤3.将CER转换为PEM

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

将接口CSR和CER清理为PEM

管理接口CSR和CER到PEM

FMC证书的正确格式

如果您已获得证书,并且证书采用CER/CRT格式,在使用文本编辑器时是可读的,则只需将扩展名更改为PEM即可。

如果证书不可读,您需要将DER格式转换为PEM可读格式。

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

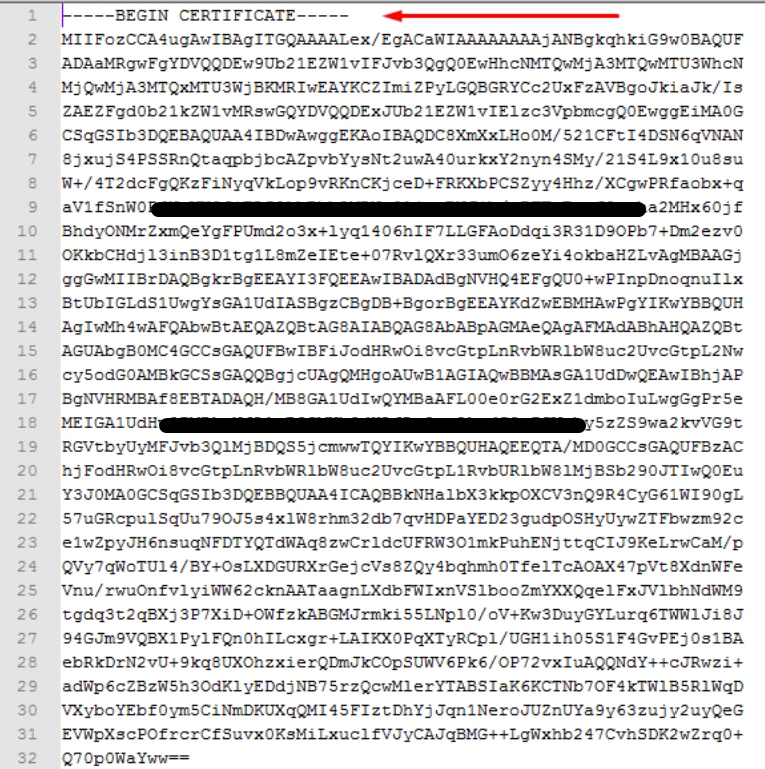

PEM

PEM可读格式示例,如图所示。

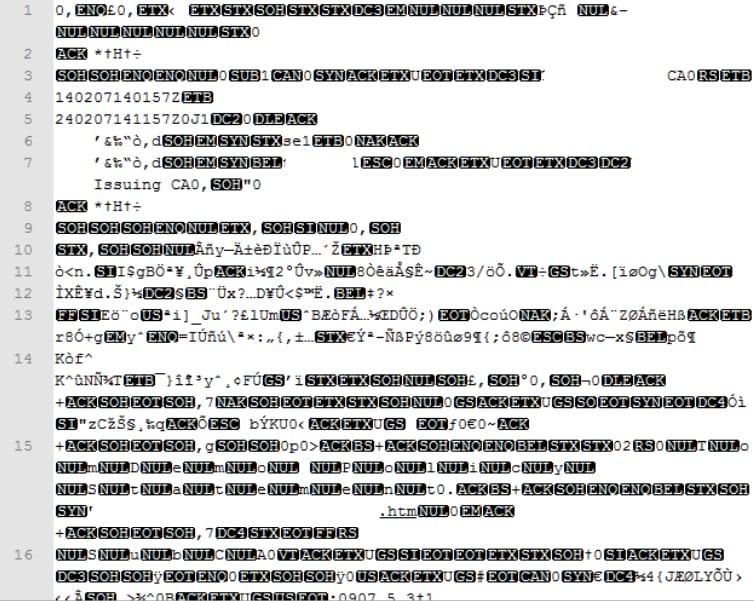

DER

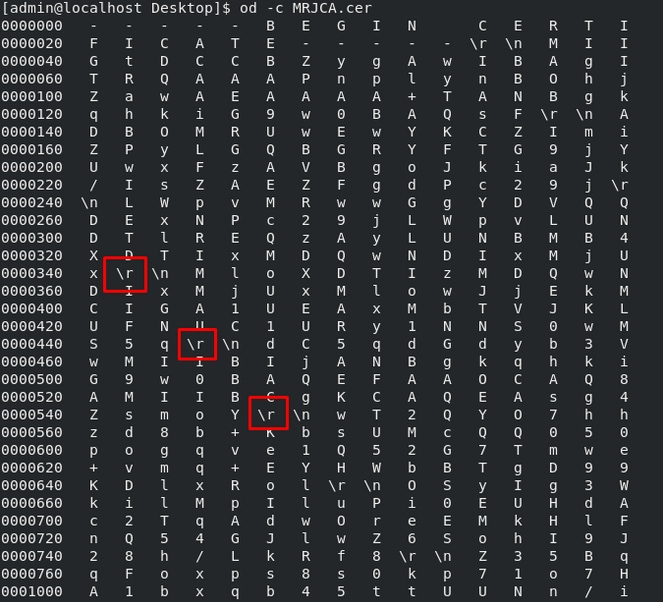

DER可读格式示例,如图所示

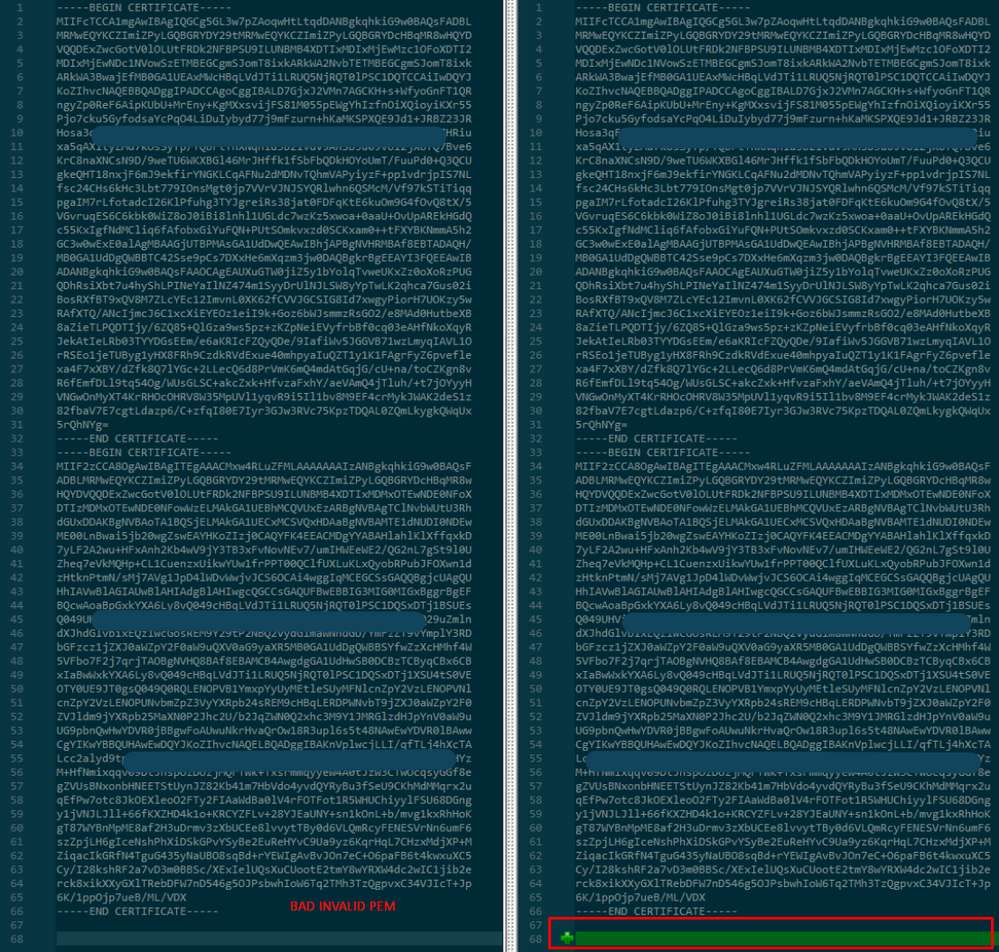

在Windows和Linux中创建的证书之间的差异

您可以同时比较两个证书并排使用Notepad++中的Compare插件,这时第#68行中出现了编码差异。在左侧,您可以看到在Windows中创建的证书,在右侧,您可以看到在Linux计算机上生成的证书。左侧的证书有回车符,因此该证书PEM对FMC无效。但是,除了记事本页面中的一行以外,您不能在文本编辑器中区分++同。

将新创建/转换的RootCA和CLEAN接口的PEM证书复制到Linux计算机,并从PEM文件中删除回车。

sed -i 's/\r//'

例如,sed -i 's/\r/' OPADMIN.pem。

验证是否存在回车。

od -c

仍提供回车符的证书,如图所示。

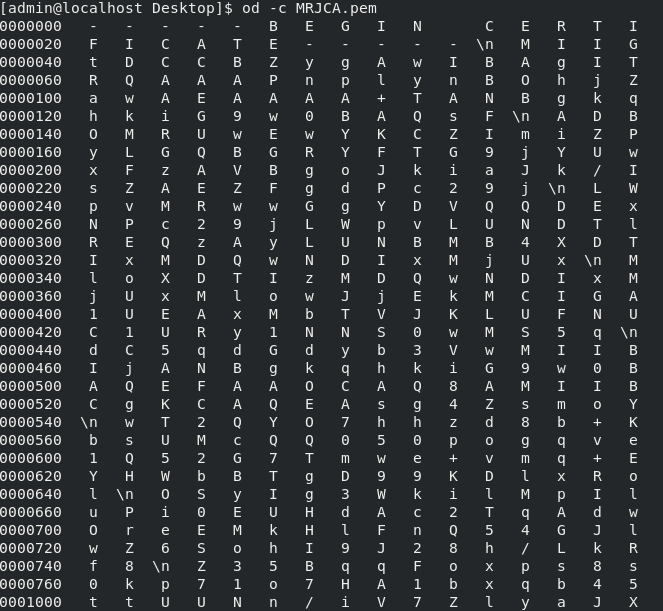

通过Linux计算机运行证书之后。

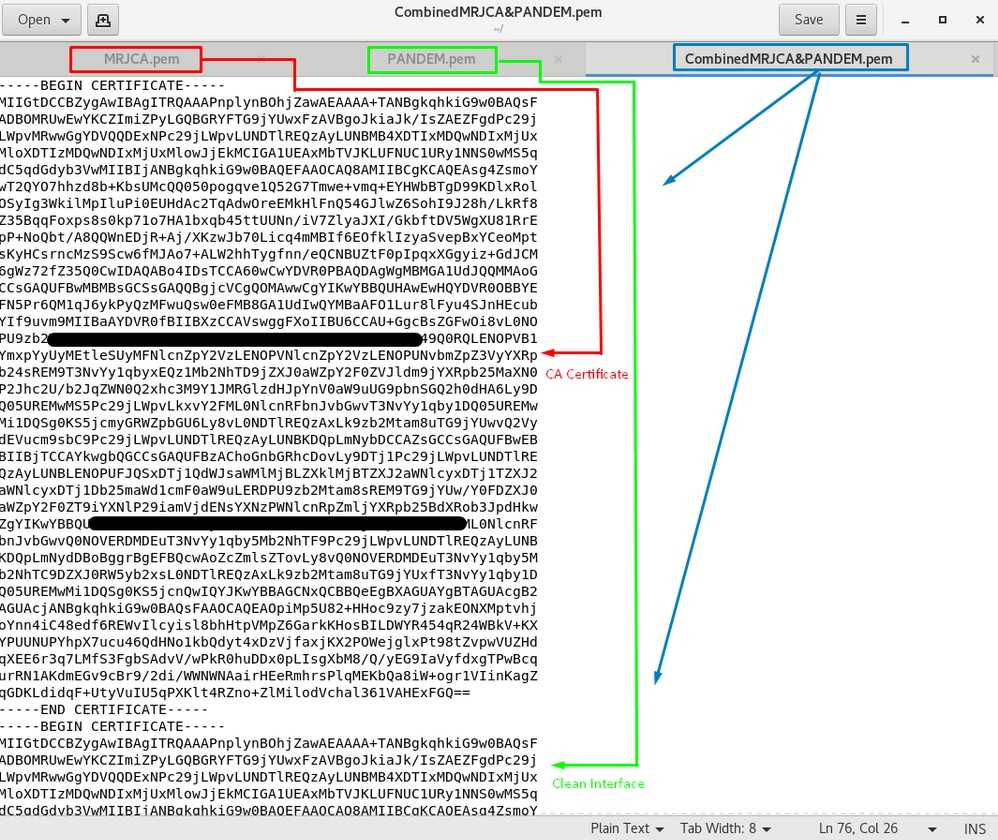

对于FMC,在Linux计算机上结合使用Root_CA和no-carriage证书,请使用下一命令。

cat >

例如,cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carriage.pem Root-CA.pem > combine.pem。

或者,也可以在Linux计算机中打开一个新的文本编辑器,并将删除回车符的Clean证书合并到一个文件中,然后使用.PEM扩展名保存该文件。您必须将CA证书放在顶部,将Clean Interface证书放在底部。

此证书必须是您稍后上传到FMC以与TG设备集成的证书。

证书上传到安全恶意软件分析设备和FMC

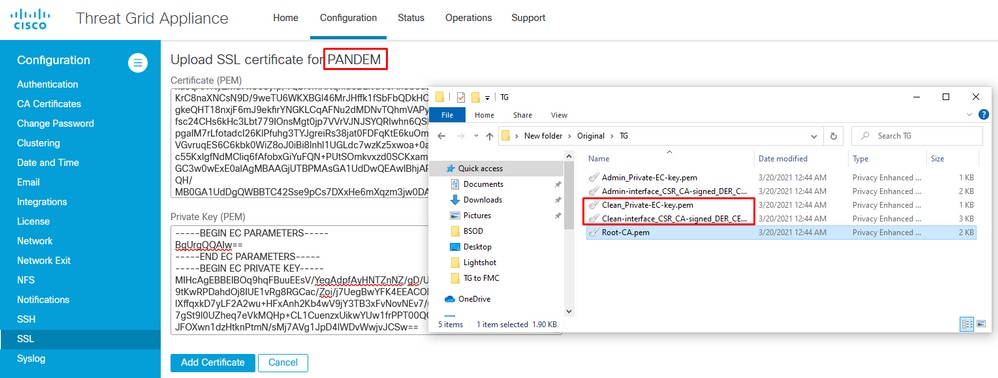

上传安全接口的证书

导航到Configuration > SSL > PANDEM - Actions Upload New Certificate > Add Certificate,如图所示。

上传管理员接口的证书

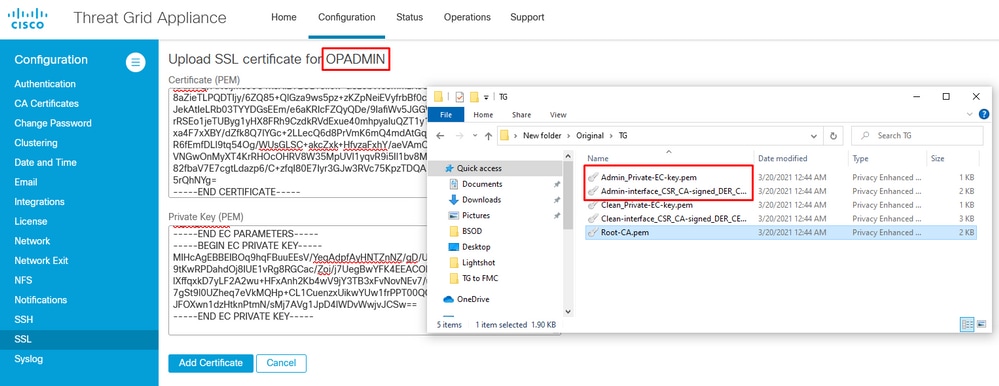

导航到Configuration > SSL > OPADMIN - Actions Upload New Certificate > Add Certificate,如图所示。

将证书上传到FMC

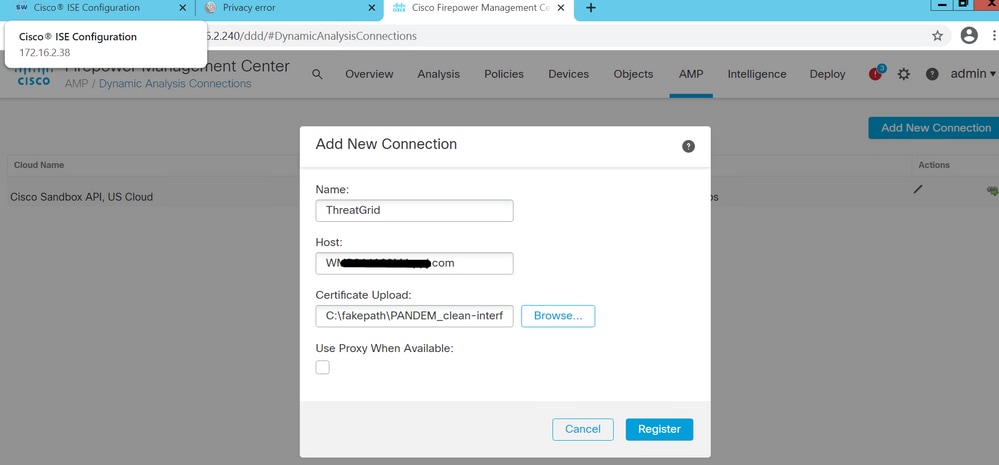

要将证书上传到FMC,请导航到AMP > Dynamic Analysis Connections > Add New Connection,然后填写所需信息。

名称:要标识的任何名称。

主机:清洁接口FQDN,如为清洁接口生成CSR时定义

证书:ROOT_CA和clean interface_no-carriage的组合证书。

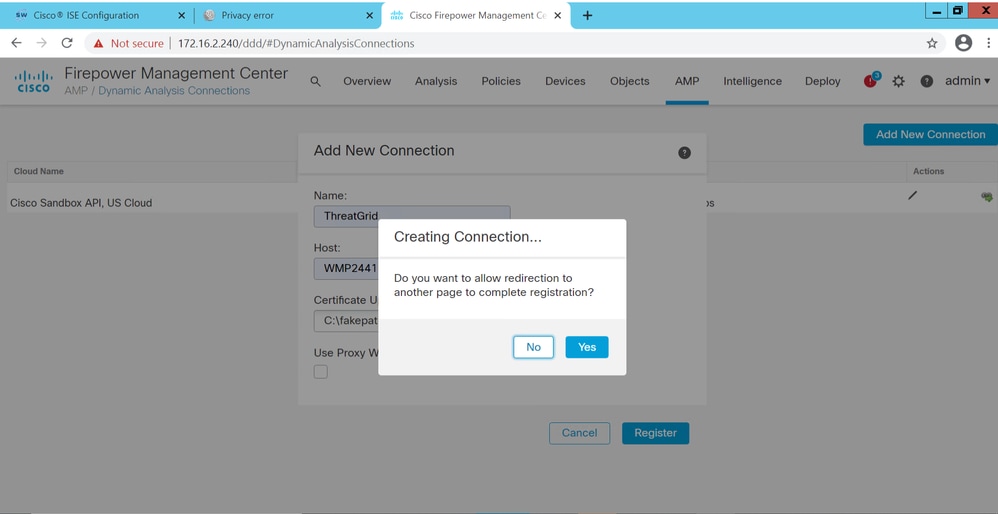

注册新连接后,系统会显示一个弹出窗口,单击Yes按钮。

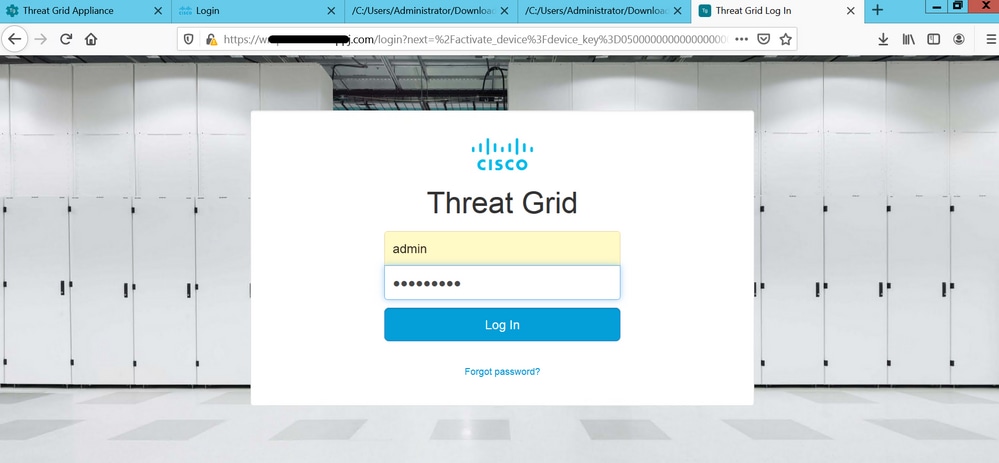

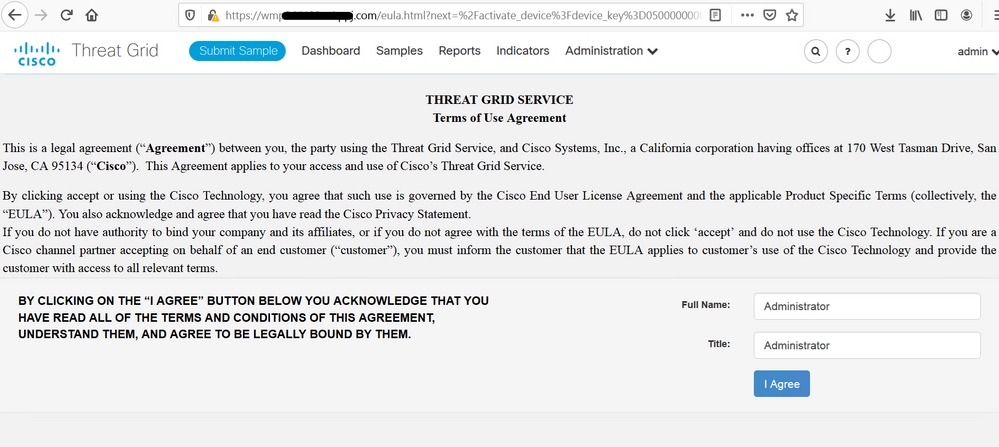

页面重定向至安全恶意软件分析Clean界面和登录提示,如图所示。

接受EULA。

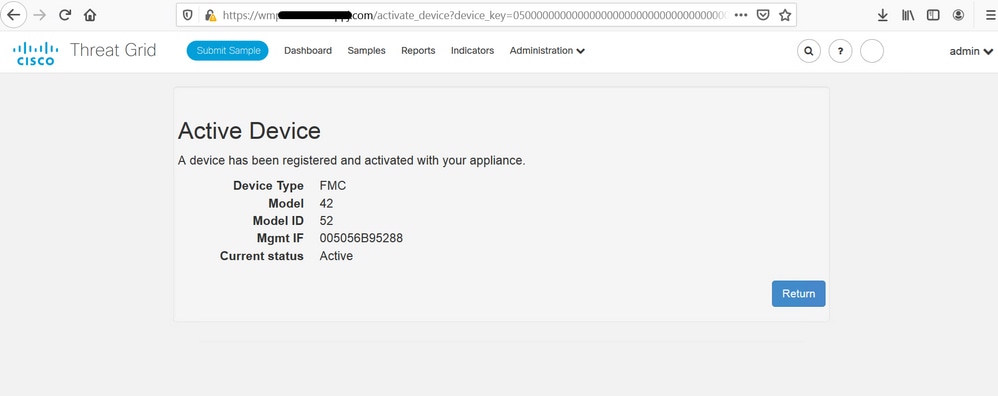

成功集成将显示活动设备,如图所示。

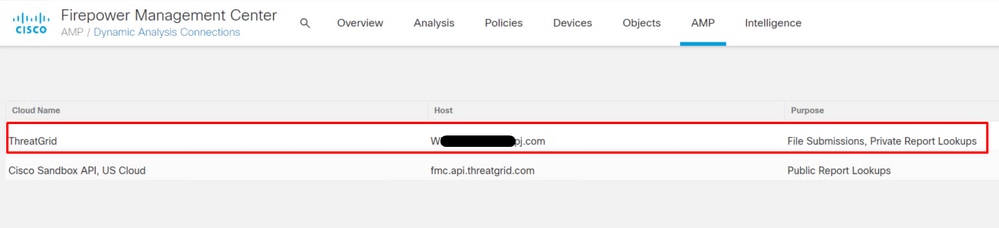

单击Return,返回FMC,成功集成了Secure Malware Analytics,如图所示。

相关信息