简介

本文档介绍如何配置受支持的第三方与安全恶意软件分析设备(以前称为Threat grid)的集成并对其进行故障排除。

先决条件

要求

Cisco 建议您了解以下主题:

- Cisco Secure Malware Analytics

- 思科雨伞

使用的组件

本文档不限于特定的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

为了提供已提交样本的其他分析信息,例如Umbrella风险评分,恶意软件分析设备通过API密钥与Umbrella集成。

配置

提示:在TGA集群操作中,每个TGA节点单独配置。无法配置每个TGA节点可能导致结果不一致。

注意:来自设备脏接口的集成源;必须连接脏接口并允许出站访问才能正常运行。

步骤1.登录您的Umbrella控制面板,然后在左侧导航菜单中点击Admin > Licensing。您将看到当前的包类型。

第二步:确保您拥有签名学位许可证

https://umbrella.cisco.com/products/umbrella-enterprise-security-packages

第三步:在Umbrella控制面板中,点击Investigate > API keys > copy API Access Tokens

第四步:登录恶意软件分析设备的Opadmin(Admin)界面。

第五步:导航到Configuration > Integrations。

第六步:使用API访问令牌配置TGA。

配置完成后,单击Save,然后单击reconfigure。

步骤 7.对客户设备使用RASH执行

systemctl — 无阻塞重新启动tg-supervisor

步骤 8测试您的许可证是否具有适当的API层级:

curl —include —request POST —header "Authorization: Bearer 12345678910" —data-binary "["cnn.com"]" https://investigate.api.umbrella.com/domains/categorization

注意:您需要联系客户的客户经理以获取许可证升级。

无法完成所需的操作,因为第1层许可证无权访问批量终端。这要求许可证升级到第2层或第3层访问。

步骤1:提交URL样本进行分析。

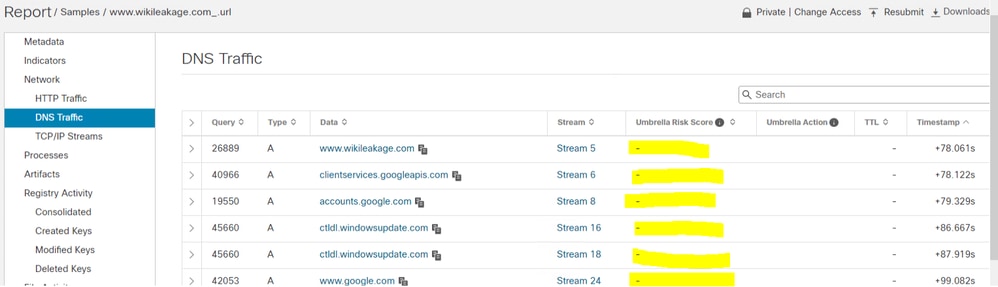

第二步:完成示例后,查看Samples>DNS流量。

第三步:导航到Umbrella Risk分数。

故障排除

1.在DNS流量下,恶意软件分析设备示例中未显示总风险得分

确保在步骤8中未出现HTTP错误403。测试您的许可证是否具有适当的API层级别。

要解决上述问题,客户应联系安全专家和客户团队升级其Umbrella许可证。帮助购买Umbrella许可证不是GATE的职责或责任。

2.伞状令牌未保存在恶意软件分析设备中

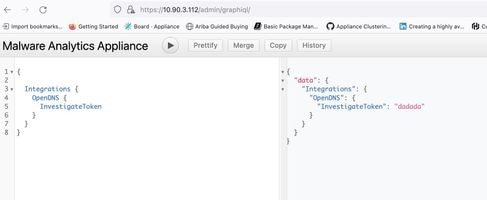

为了验证API Umbrella令牌在设备中是否正确硬编码,您可以使用graphiql查询配置文件。响应应该是从Umbrella控制面板获取的正确API Umbrella令牌。

提示:将<IP>替换为TGA的相应主机名,清除默认值并准确键入屏幕左侧的内容,然后按播放按钮。

graphiql

graphiql