简介

本文档介绍邮件安全设备(ESA)和安全声明标记语言(SAML)身份验证的OKTA的集成。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于以下软件和硬件版本:

- Active Directory

- 思科邮件安全设备13.x.x或更高版本

- OKTA

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

OKTA是一种双因素身份验证服务提供商,为SAML身份验证添加了一层安全性。

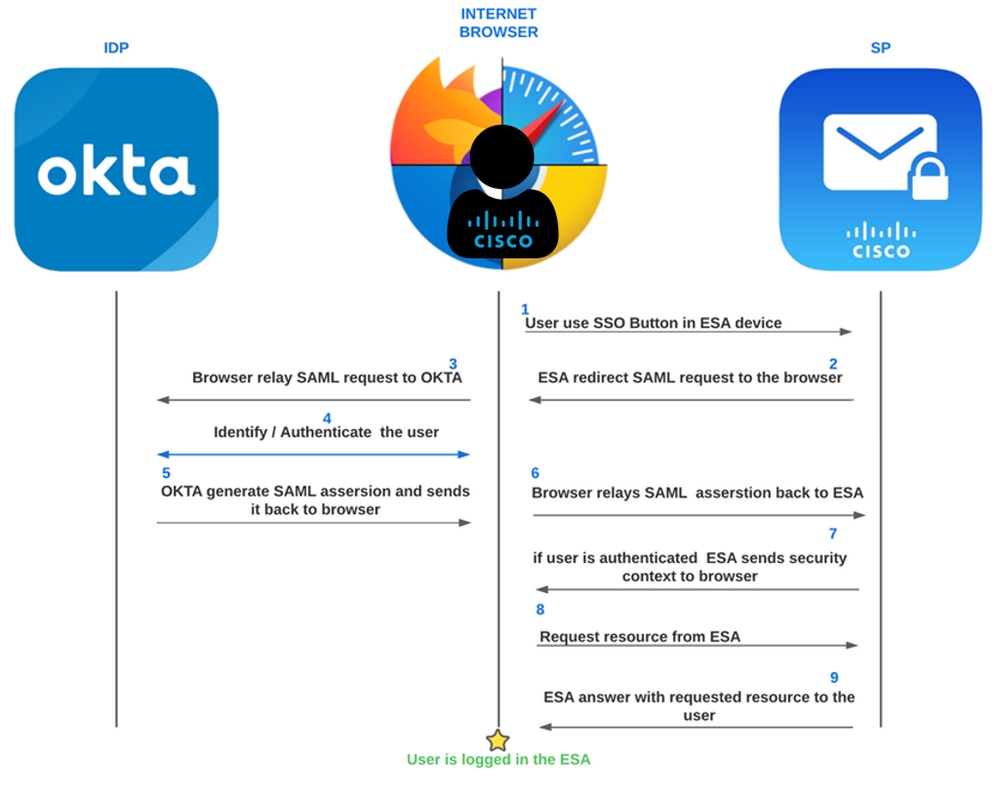

SAML是用于身份验证的联合方法。它旨在提供安全访问并将身份提供者和服务提供商分开。

身份提供者(IdP)是存储所有用户信息以允许身份验证的身份(这意味着OKTA具有所有用户信息以确认和批准身份验证请求)。

服务提供商(SP)是ESA。

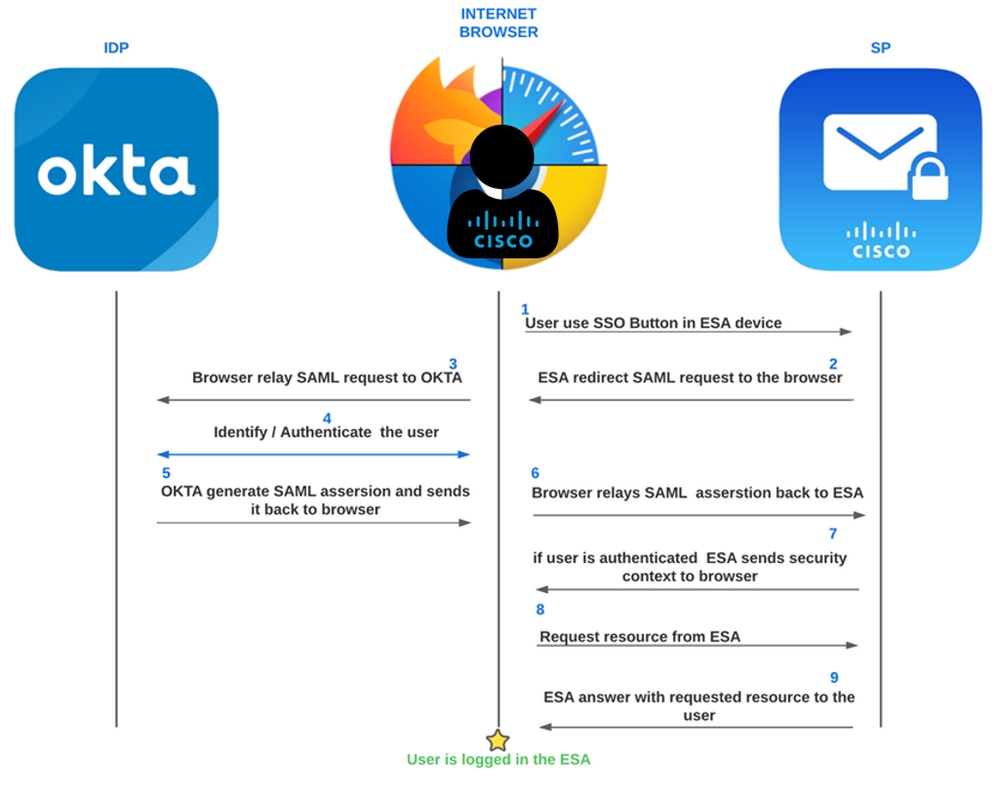

ESA OKTA SAML流程

ESA OKTA SAML流程

配置

OKTA配置

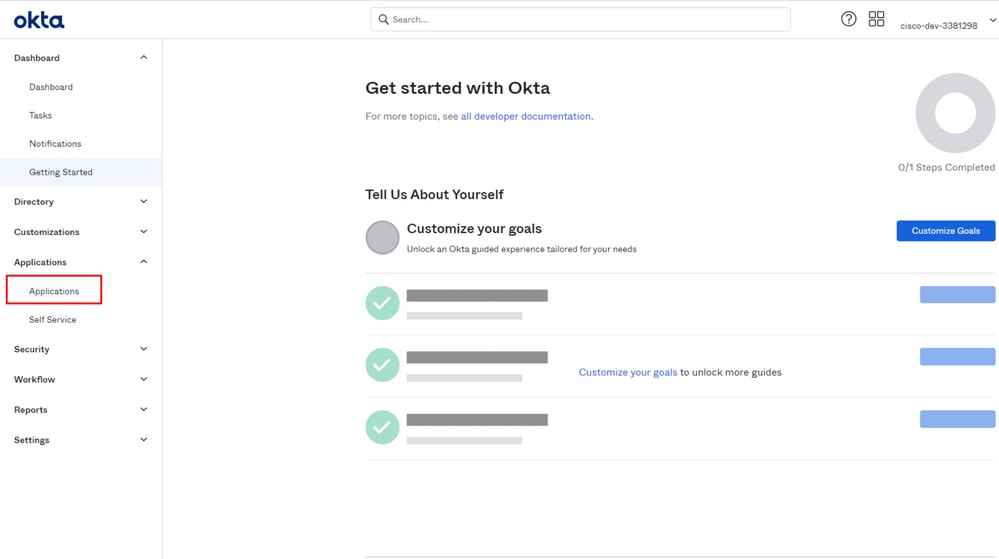

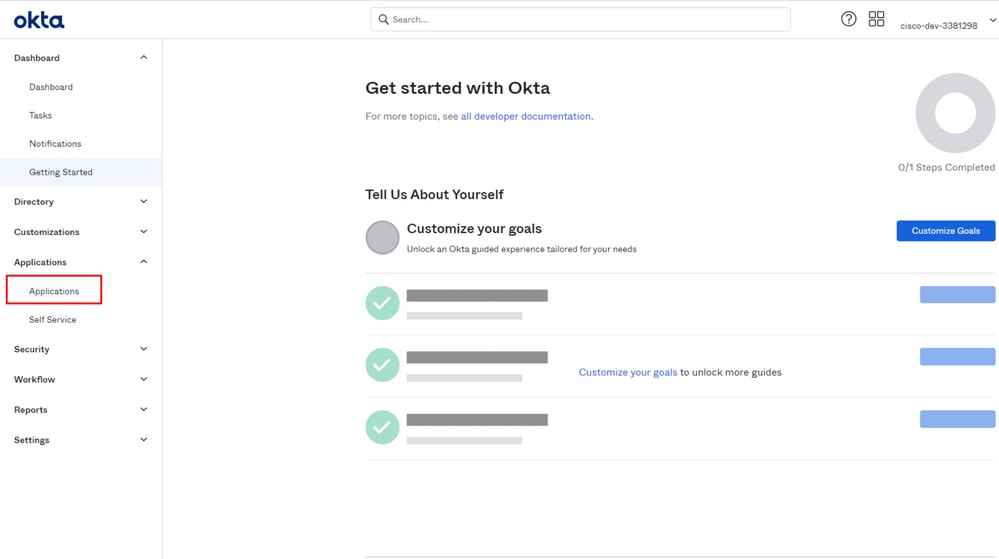

- 创建OKTA

Application.然后导航至 Applications.

Okta入门

Okta入门

- 点击

Create App Integration.

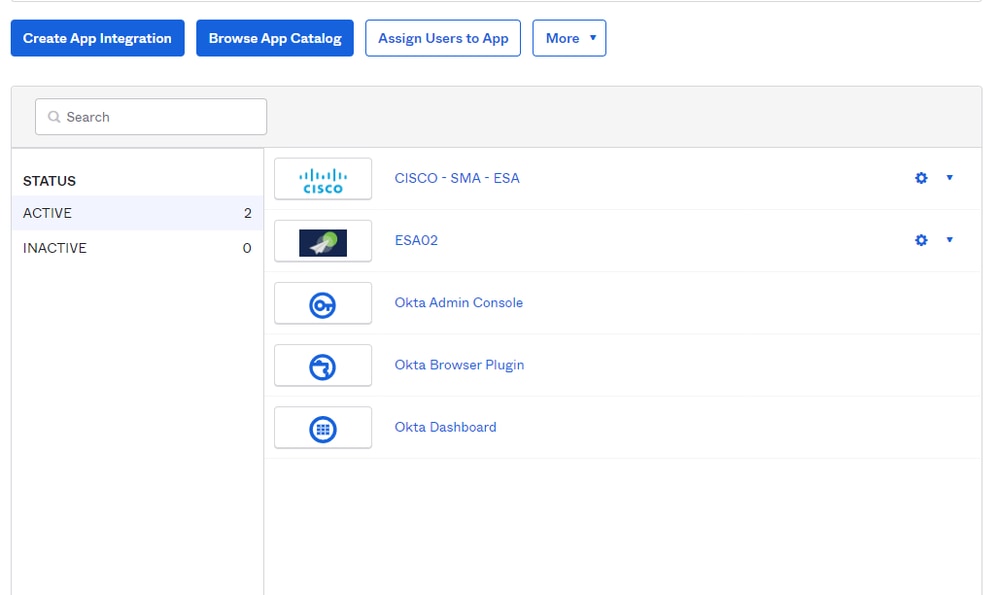

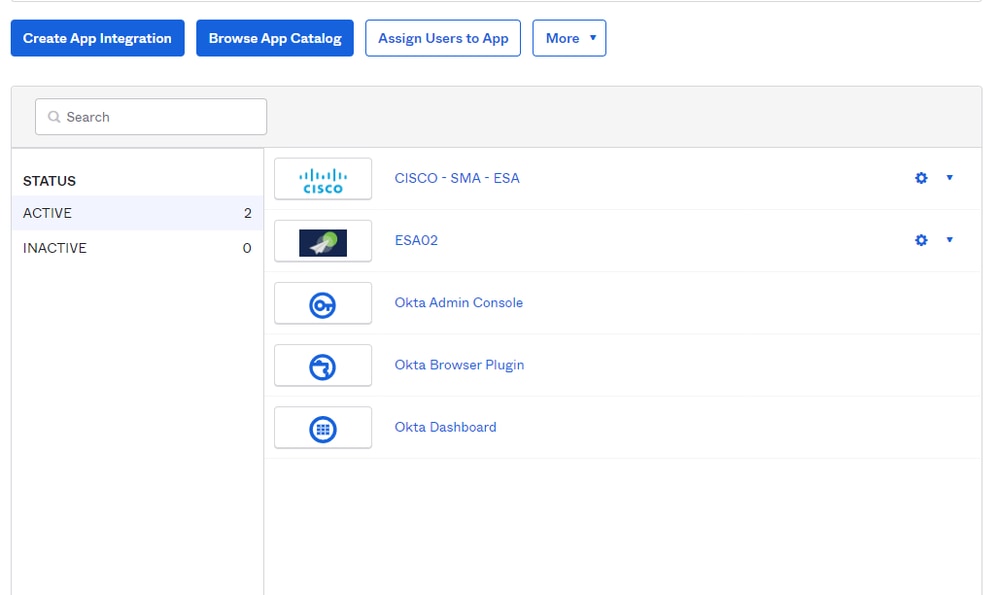

Okta集成流程

Okta集成流程

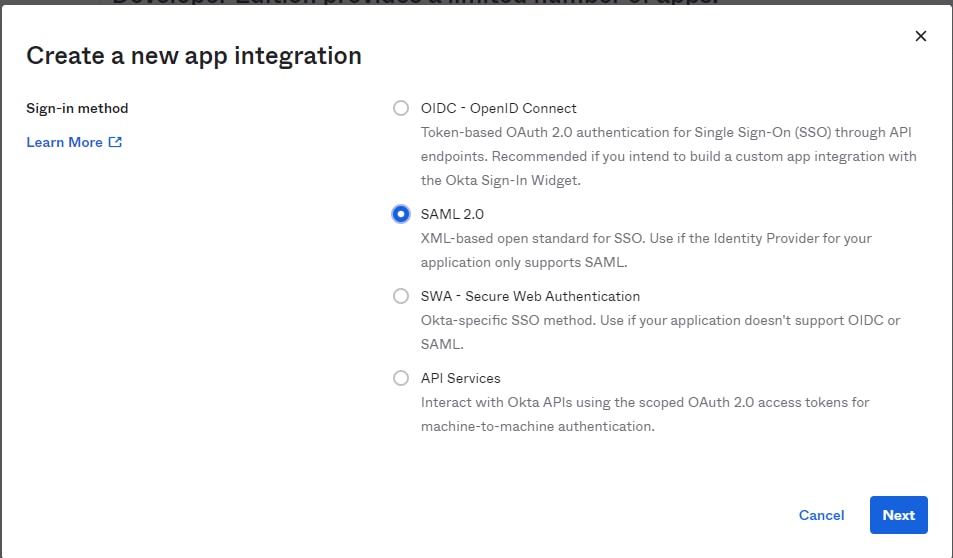

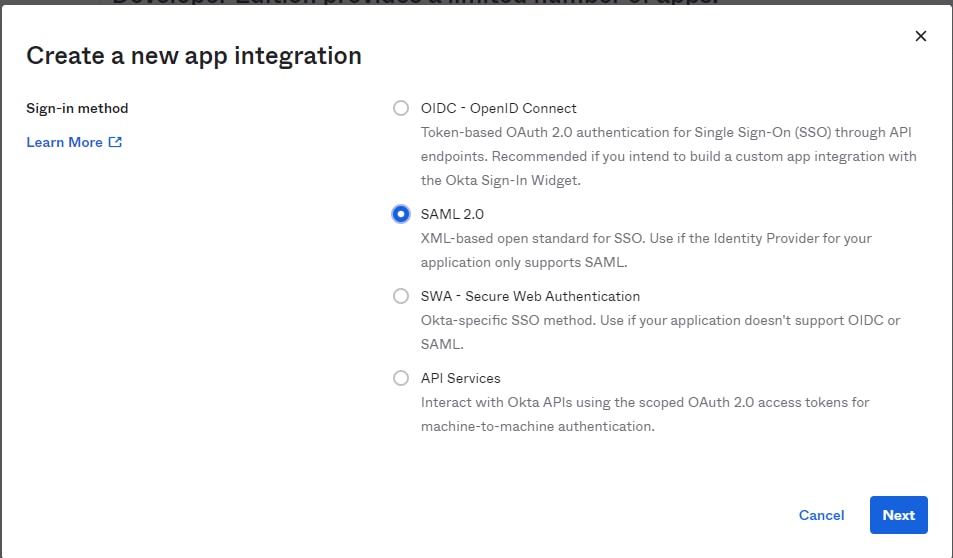

- 选择

SAML 2.0 如图所示.

Okta SAML 2.0

Okta SAML 2.0

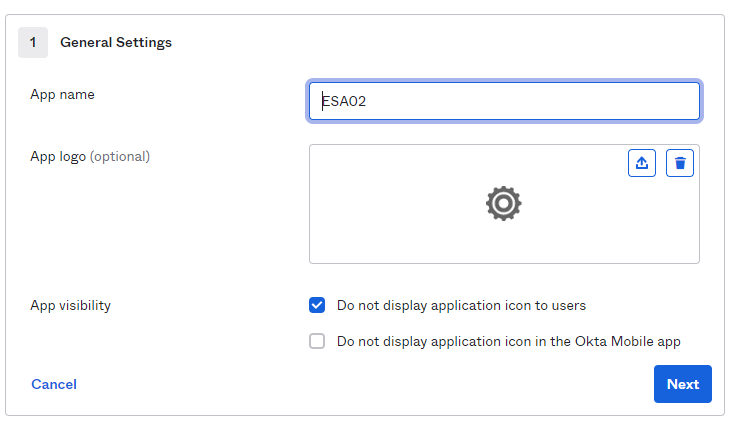

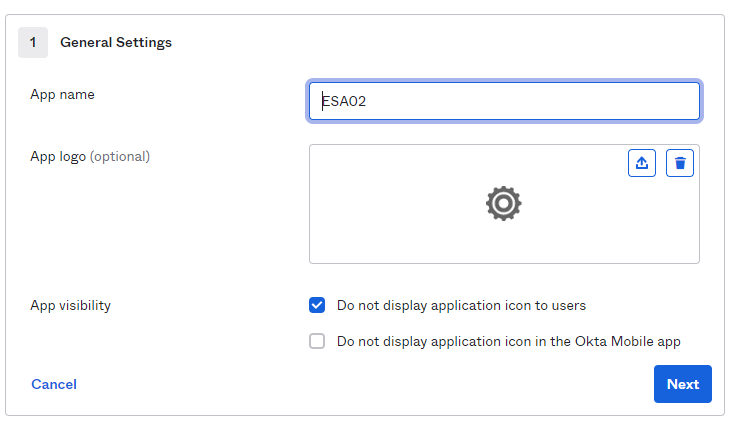

- 编辑您的集成的配置,并为集成、徽标和有关可视性的选项配置名称。点击

next如图所示.

Okta应用程序名称

Okta应用程序名称

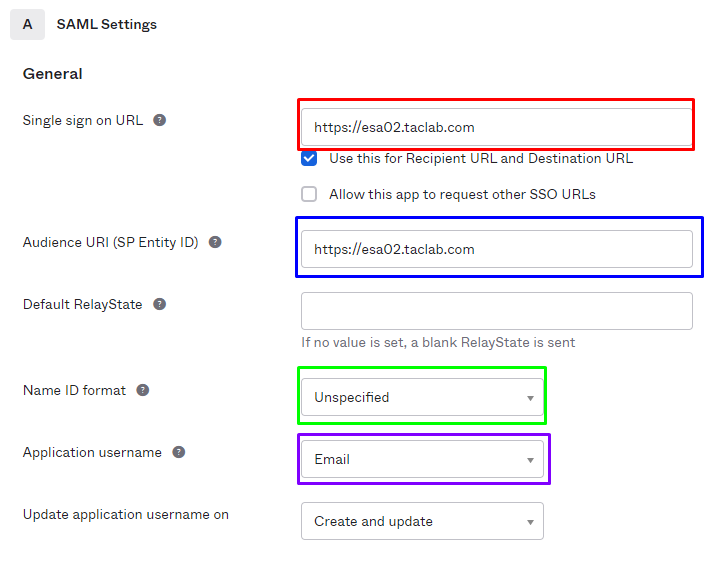

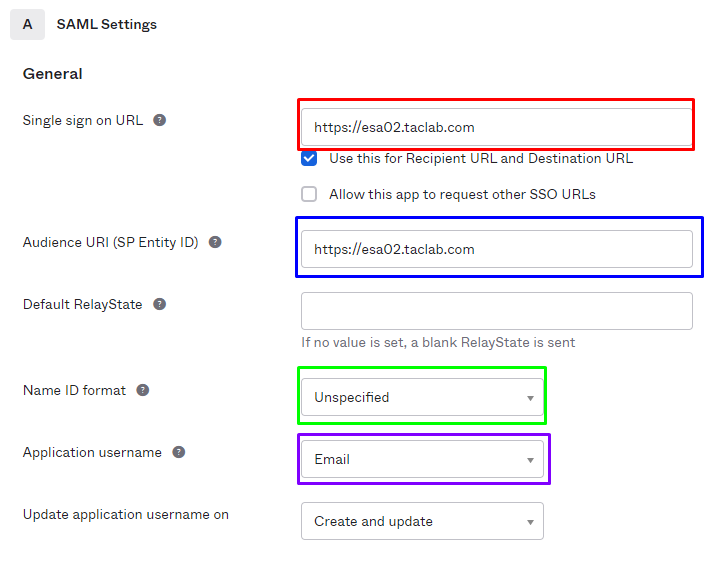

- 在此步骤中,您将配置IdP的最重要部分,以允许用户在SAML中进行身份验证并发送正确的参数。

Okta配置

Okta配置

- 单点登录URL:随HTTP POST发送SAML断言的位置。这通常称为应用程序的SAML断言消费者服务(ACS)URL。

这用于步骤5和步骤6的映像中有关OKTA如何工作。

- 将此选项用于收件人URL和目标URL:标记该选项。

- 受众URI(SP实体ID):应用定义的唯一标识符,是SAML断言的目标受众。这通常是应用程序的SP实体ID。配置与单点登录URL相同的内容。

- Application Username:确定用户应用用户名的默认值。application username用于assertion subject语句。使用电子邮件。

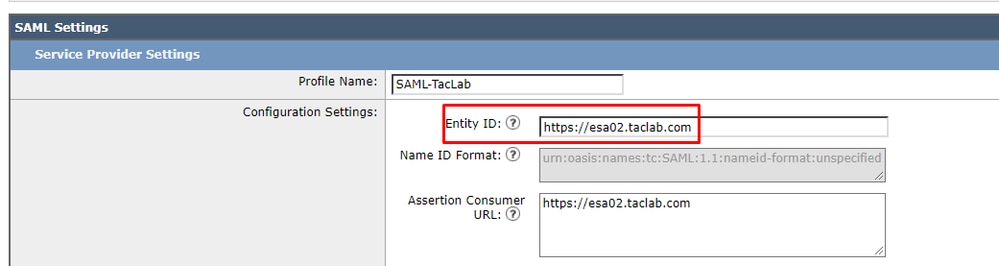

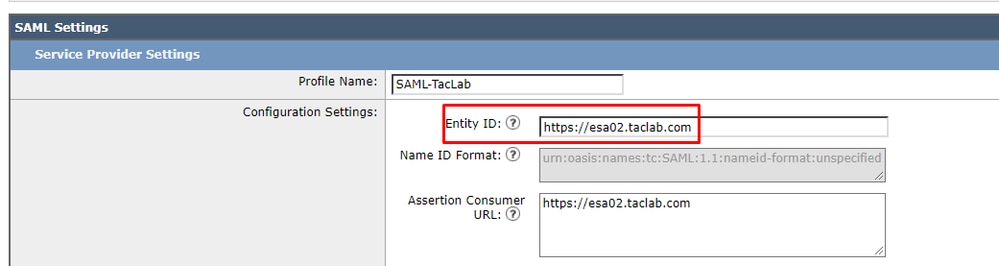

为此,您必须从设置相同的ESA System Administration > SAML > Service Provider Settings.

ESA SAML设置

ESA SAML设置

注意:请记住登录URL和受众URI必须与您的ESA登录URL相同。

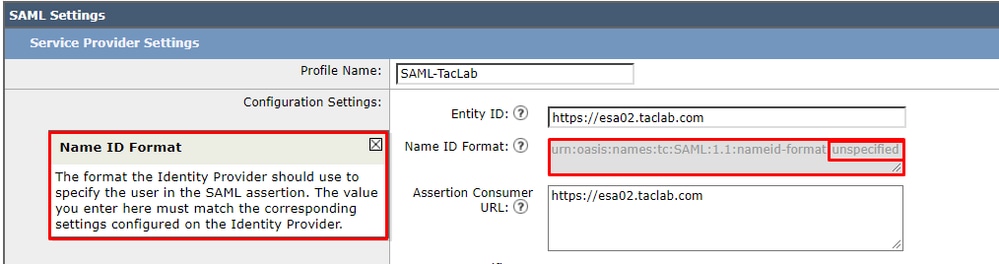

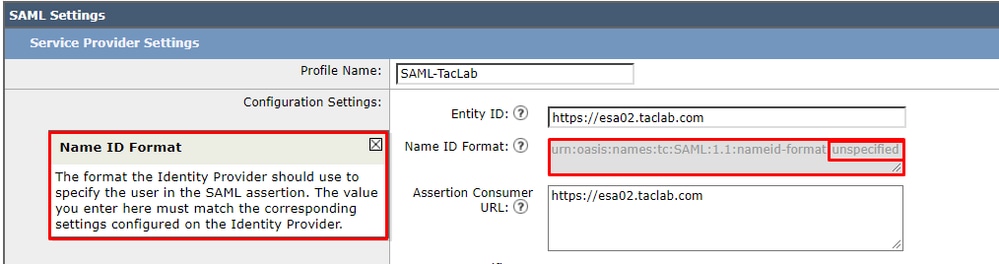

- Name ID format:标识断言subject语句的SAML处理规则和约束。使用默认值“未指定”(Unspecified),除非应用程序明确要求使用特定格式。未指定名称ID格式,并且ESA不需要指定的ID格式。

ESA名称ID格式

ESA名称ID格式

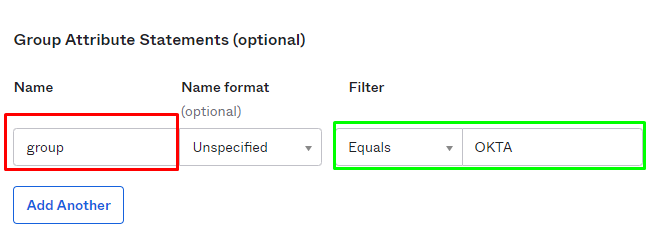

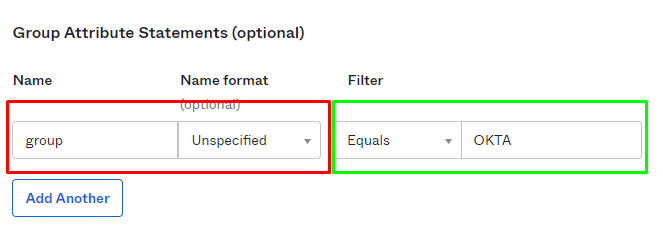

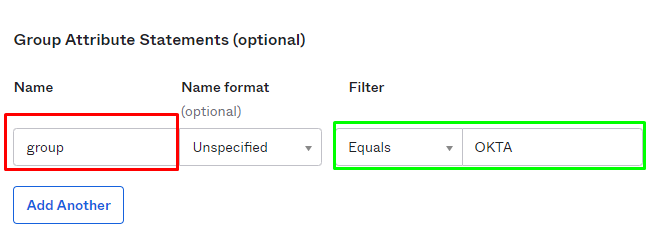

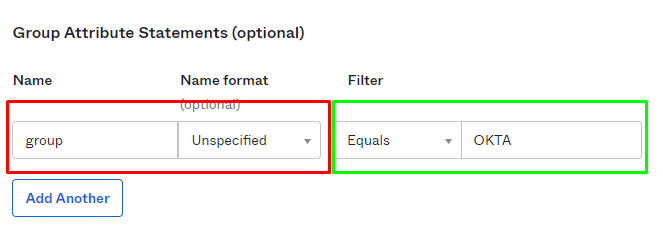

- 在下一步中,配置ESA如何搜索IdP接收的参数,以便匹配组中所选用户。

在第5步的相同窗口中,导航至 Group Attribute Statements 并配置下一个参数以允许身份验证。

OKTA组属性语句

OKTA组属性语句

- Name:配置在ESA中使用的词语

External Authentication Settigns 通过SAML(区分大小写)。

- 过滤器:配置

equals 以及要用于在ESA设备中进行匹配的组的名称 External Authentication Settings.

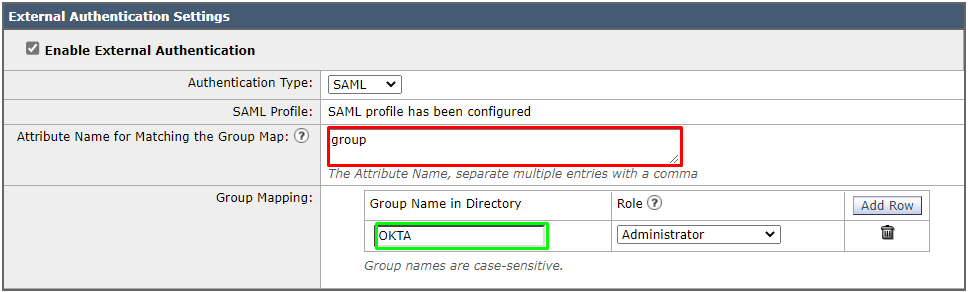

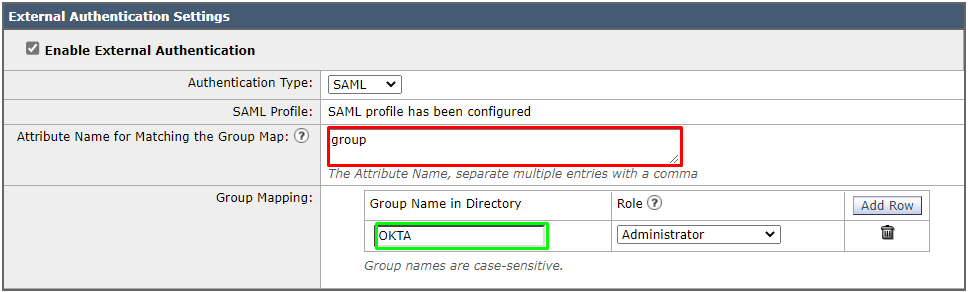

(下一个映像只是一个示例,说明完成ESA配置部分后该映像的外观)。

ESA SAML外部身份验证配置

ESA SAML外部身份验证配置

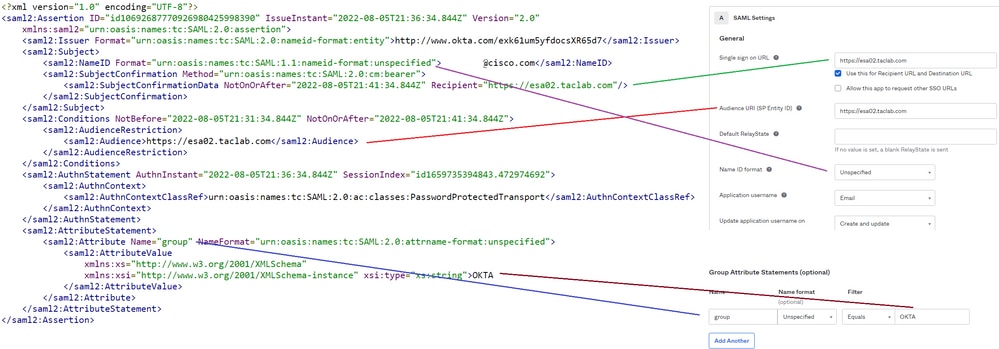

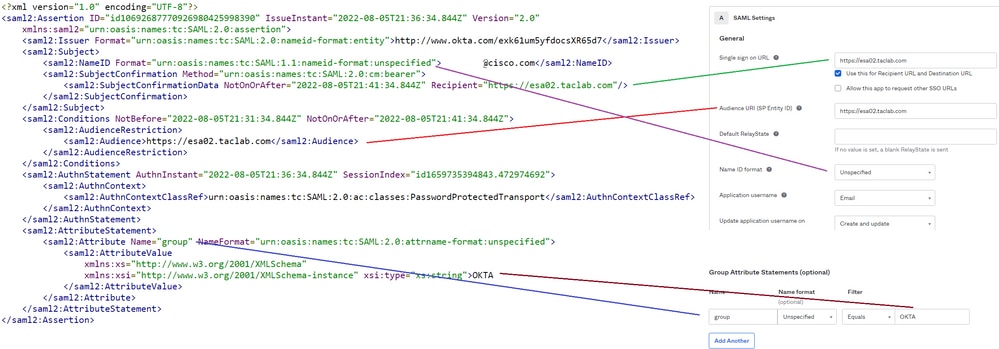

- 仅在验证步骤中,检查SAML断言预览。

OKTA元数据信息

OKTA元数据信息

之后,您可以点击 next.

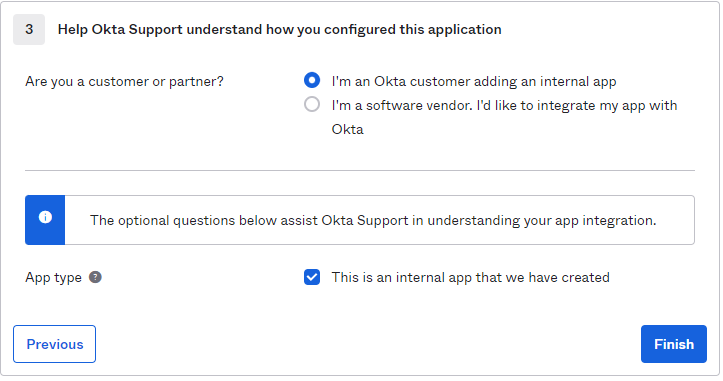

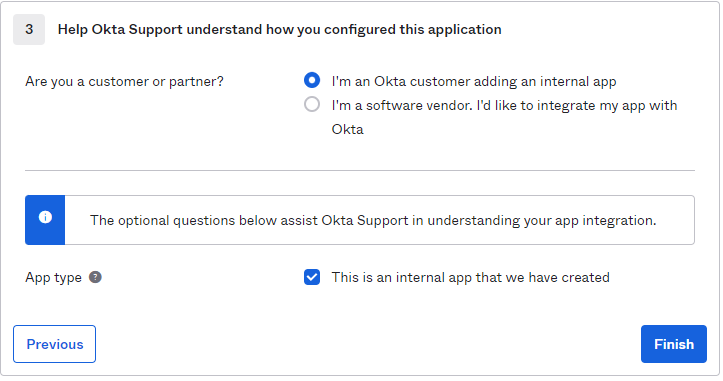

- 为了在OKTA中完成应用,您可以配置参数,如下图所示。

Okta正在完成应用集成

Okta正在完成应用集成

单击 Finish 按钮。

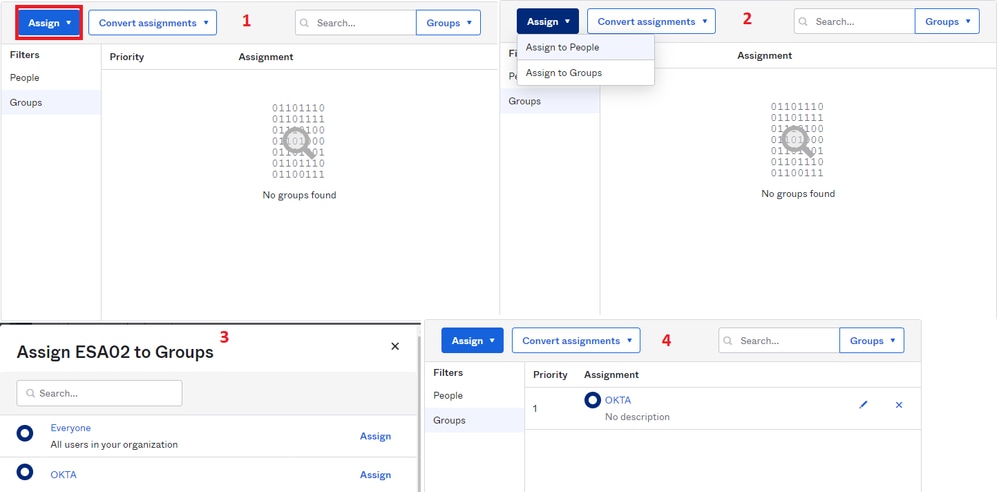

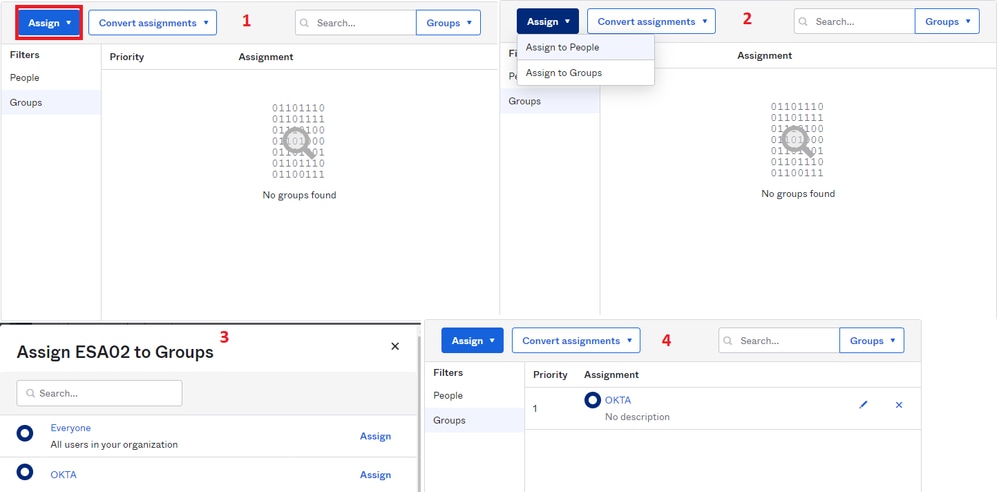

- 为了在OKTA中完成配置,您必须导航到您的应用程序,并选择分配以及您允许在应用程序中进行身份验证的用户或组。

OKTA分配用户组

OKTA分配用户组

- 结果如下图所示:

OKTA分配的组

OKTA分配的组

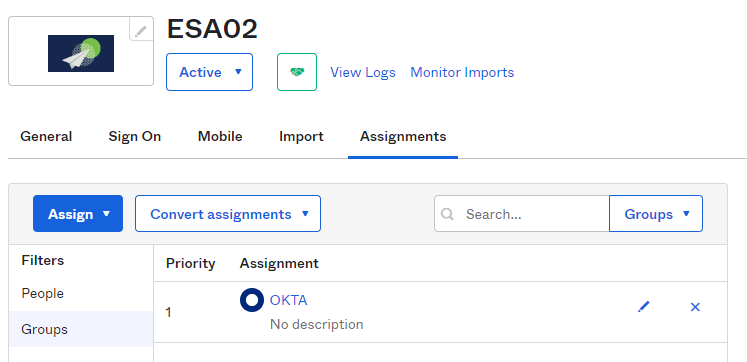

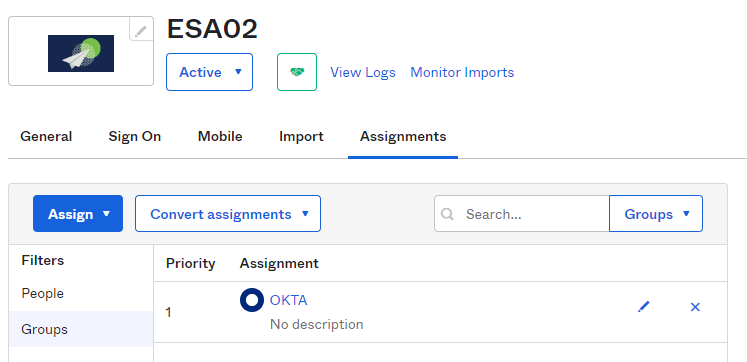

ESA配置

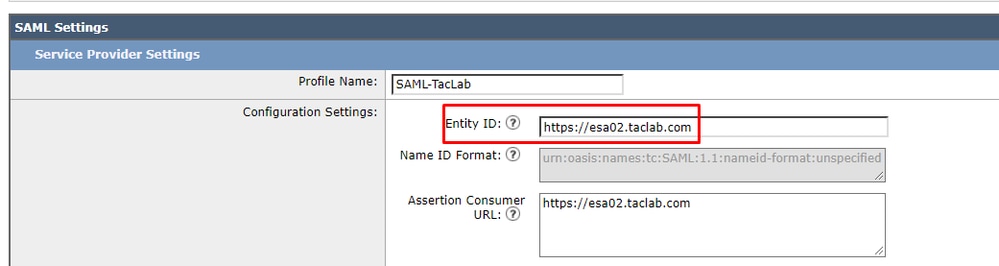

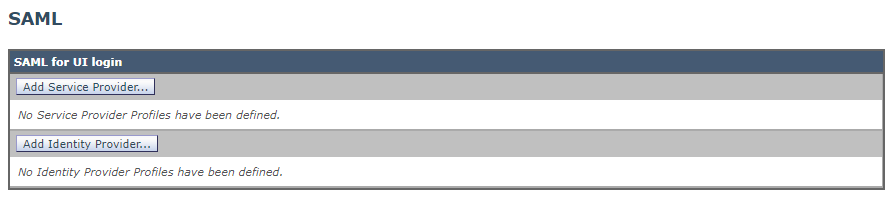

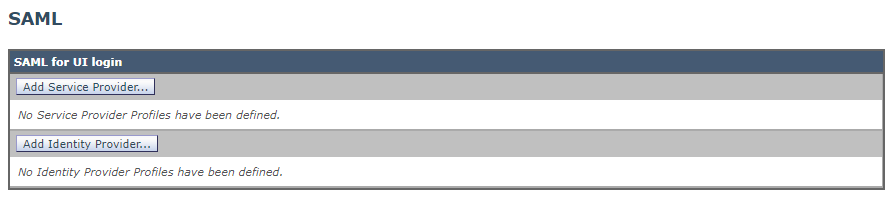

- 配置SAML设置。然后导航至

System Administration > SAML.

ESA SAML配置

ESA SAML配置

- 选择

Add Service Provider 如之前的图片所示。

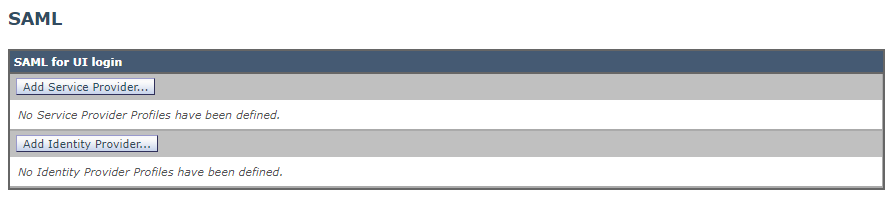

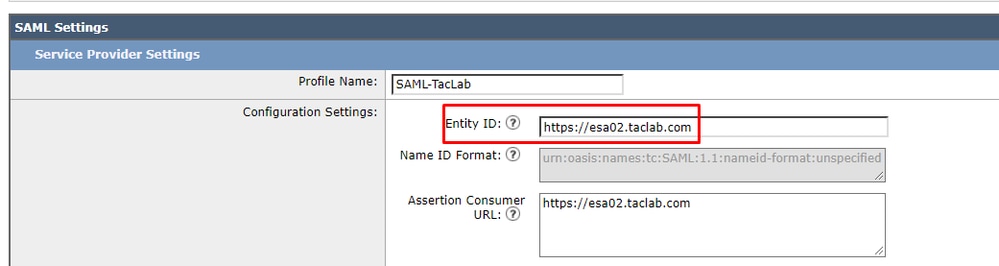

ESA SAML设置

ESA SAML设置

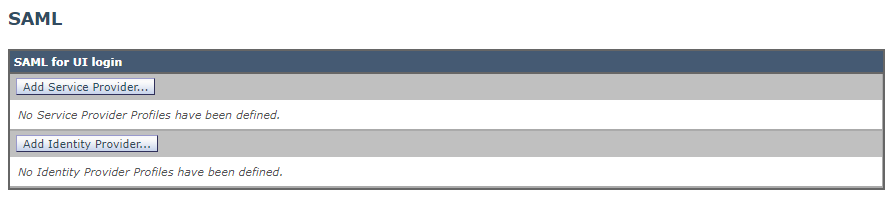

- 实体ID:服务提供商实体ID用于唯一标识服务提供商。服务提供商实体ID的格式通常是URI。

注意:请记住,此参数在ESA和OKTA中必须相等。

ESA实体Id

ESA实体Id

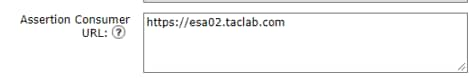

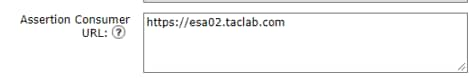

- Assertion Consumer URL:Assertion Consumer URL是身份提供方在身份验证成功后必须发送SAML断言的URL。用于访问设备网络界面的URL必须与断言使用者URL相同。在身份提供程序上配置服务提供商设置时,需要此值。

注意:请记住,此参数在ESA和OKTA上必须相等。

ESA断言URL

ESA断言URL

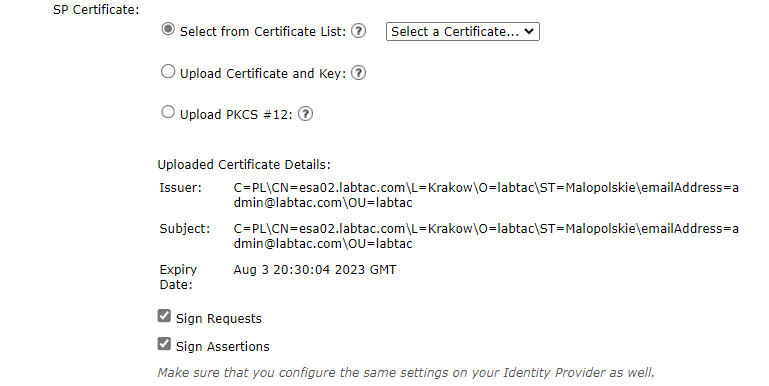

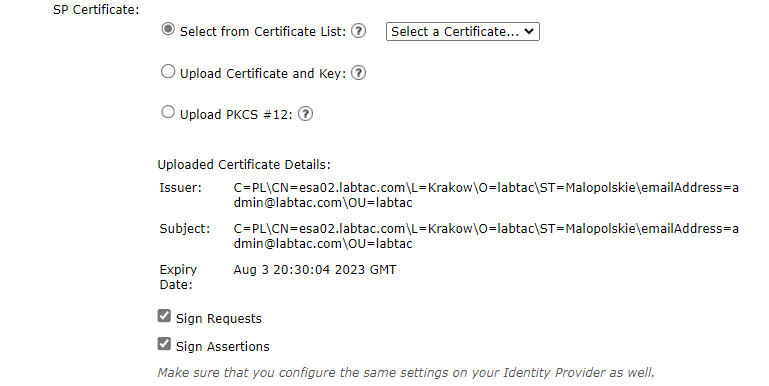

- SP证书(SP Certificate):这是已为其配置断言使用者URL的主机名的证书。

ESA证书

ESA证书

如果您使用 openssl 在Windows或Linux上。如果要配置自签名证书,可以通过以下步骤执行此操作,也可以使用证书:

1.创建私钥。这有助于启用加密或解密。

openssl genrsa -out domain.key 2048

2.创建证书签名请求(CSR)。

openssl req -key domain.key -new -out domain.csr

3.创建自签名证书。

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

如果需要更多天,可以在以下时间后更改值 -days .

注:请记住,根据最佳实践,证书的期限不能超过5年。

之后,在选项中提供了要上传到ESA的证书和密钥 upload certificate and key.

注意:如果要以PKCS #12格式上传证书,可以在步骤3后创建证书。

(可选)从PEM格式到PKCS#12格式。

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

有关组织的详细信息,您可以根据需要填写该字段,然后点击提交。

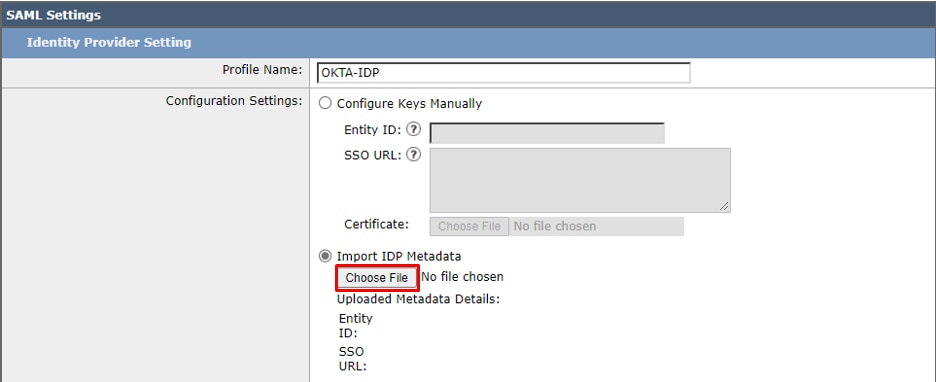

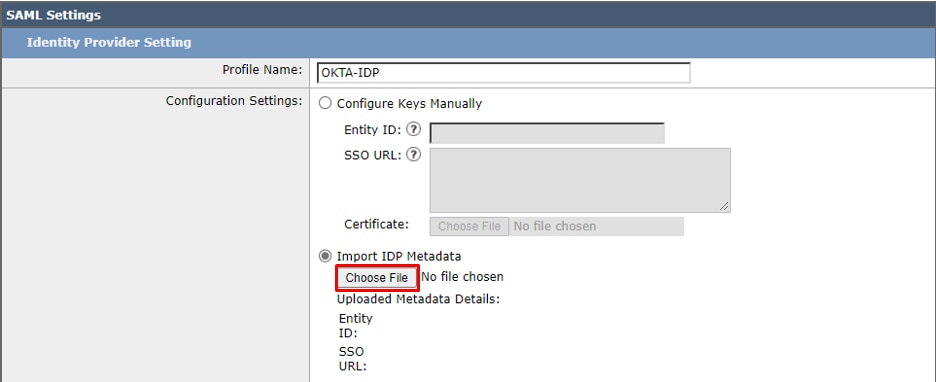

- 导航至

System Administration > SAML 选择 Add Identity Provider.

ESA SAML IdP配置

ESA SAML IdP配置

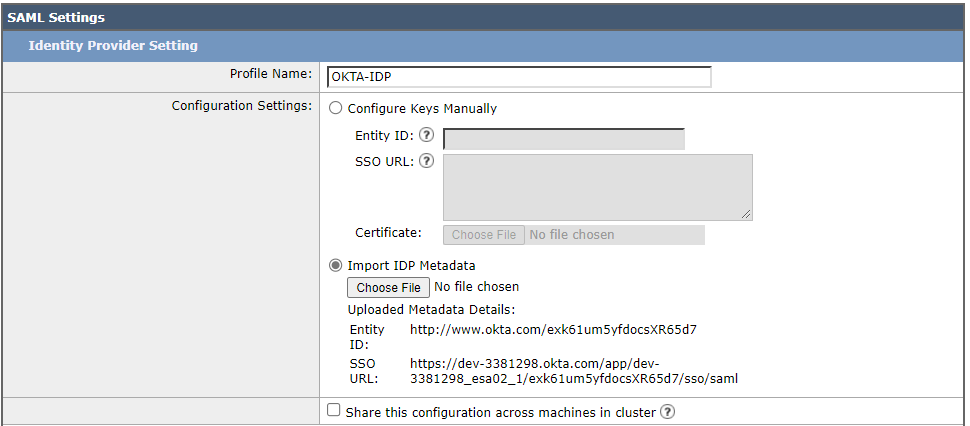

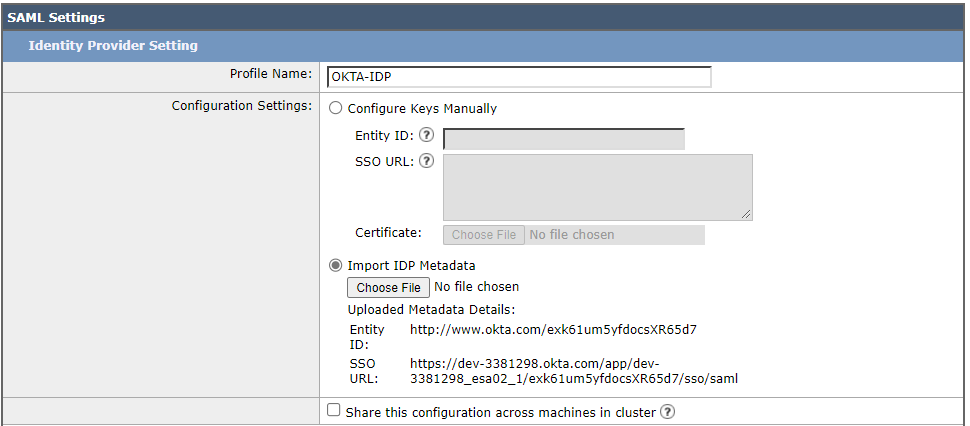

ESA IdP设置配置

ESA IdP设置配置

在此步骤中有两个选项,您可以手动上传信息,也可以通过 XML 文件.

为此,您必须导航到OKTA应用并找到 IDP metadata .

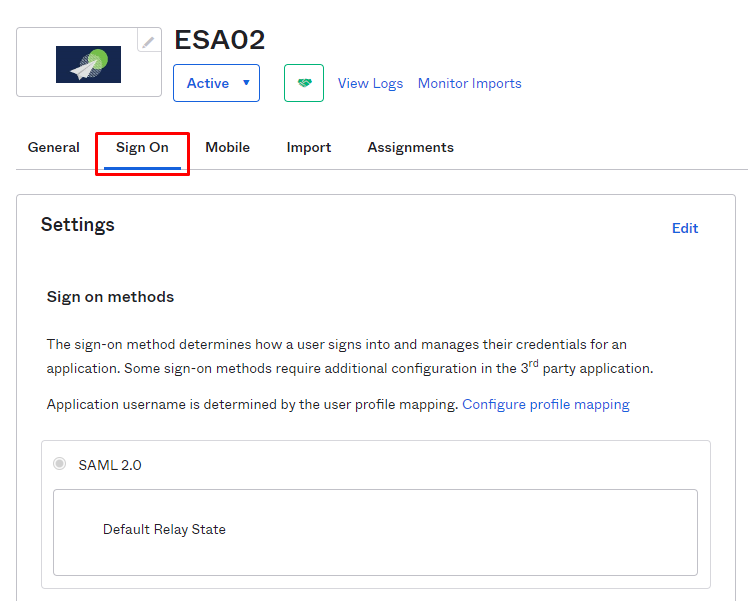

OKTA IdP元数据

OKTA IdP元数据

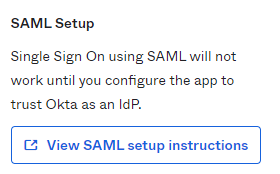

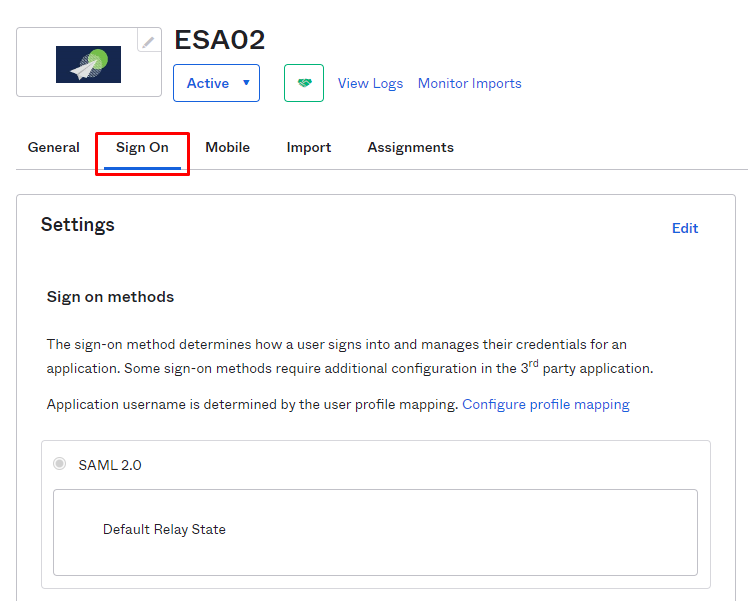

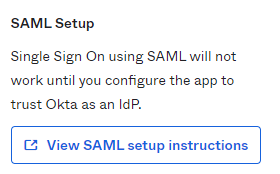

向下滚动 OKTA Sign On option 并找到选项 SAML Setup.

OKTA SAML元数据说明

OKTA SAML元数据说明

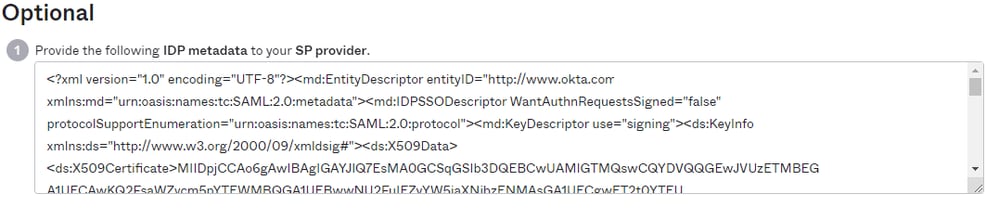

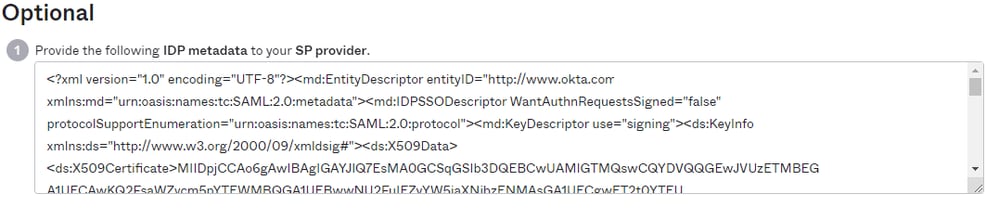

选择 View SAML setup instructions.然后向下滚动到 optional 步。

OKTA IdP元数据信息

OKTA IdP元数据信息

复制所有信息并将其粘贴到记事本中,另存为 IDP.xml,并将其上传到选项 Import IDP metadata 的更多信息, Identity Provider.

ESA元数据导入

ESA元数据导入

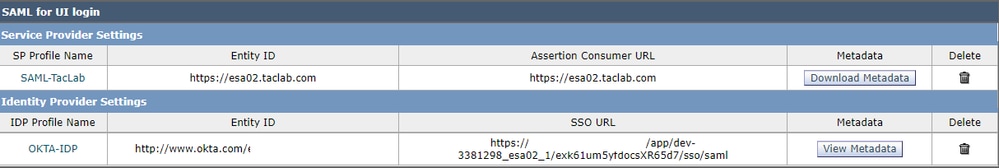

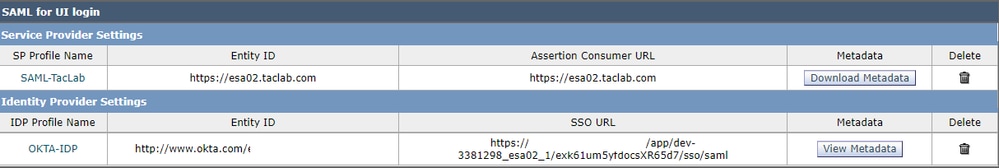

然后,点击submit(提交),您会看到如下配置的概述:

ESA SAML配置概述

ESA SAML配置概述

现在配置了SAML,您必须配置外部身份验证。

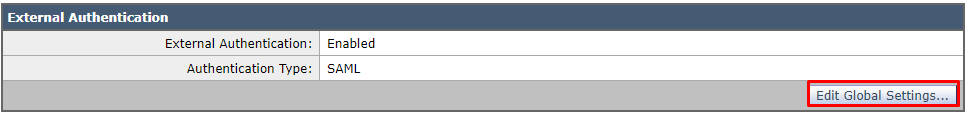

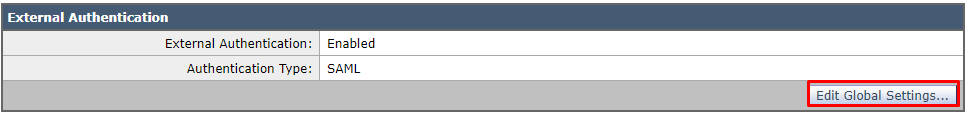

- 导航至

System Administration > Users. C更改外部身份验证的配置以使用SAML。

ESA外部身份验证配置

ESA外部身份验证配置

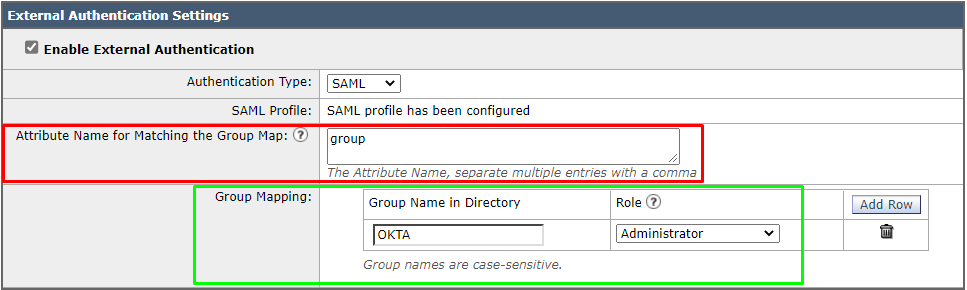

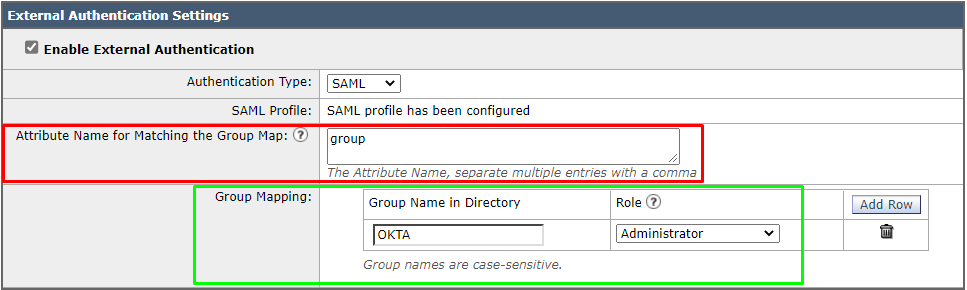

选择 Edit Global Settings 并配置与OKTA中为组配置的参数相等的下一个参数。

ESA外部身份验证配置

ESA外部身份验证配置

OKTA外部身份验证配置

OKTA外部身份验证配置

点击之后 Commit.

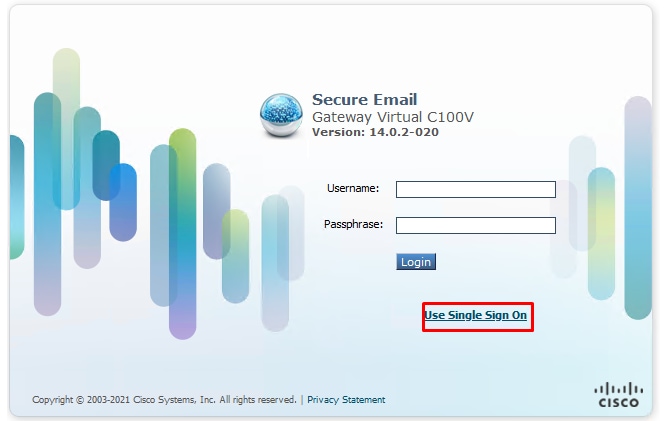

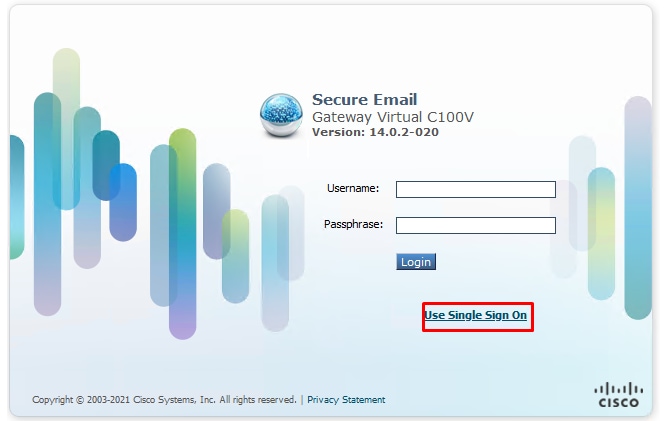

验证

要验证,请单击 Use Single On.

通过SSO进行ESA身份验证

通过SSO进行ESA身份验证

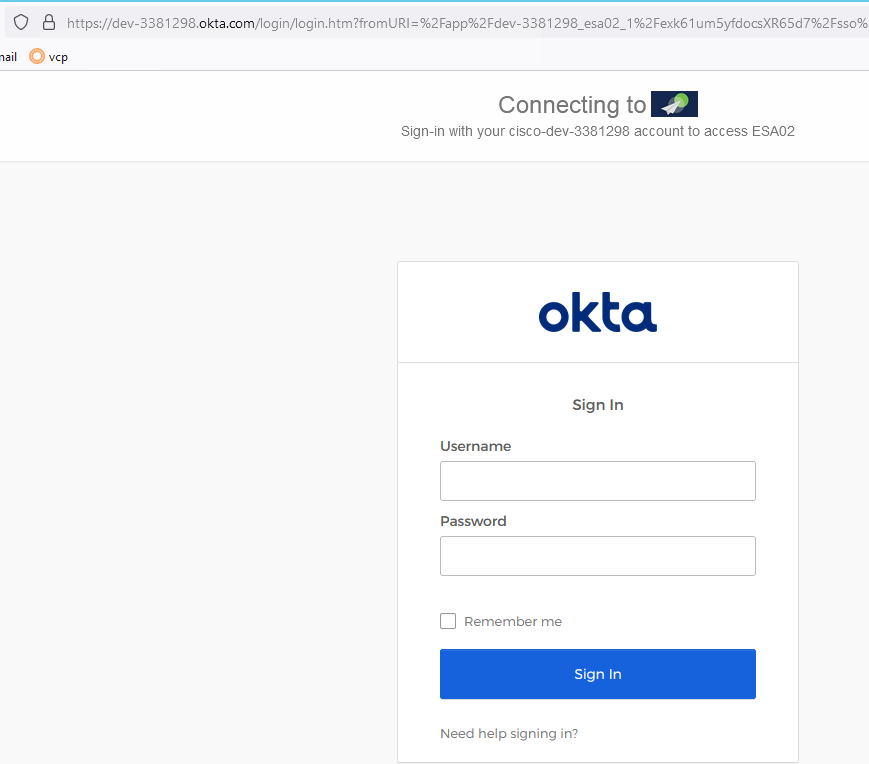

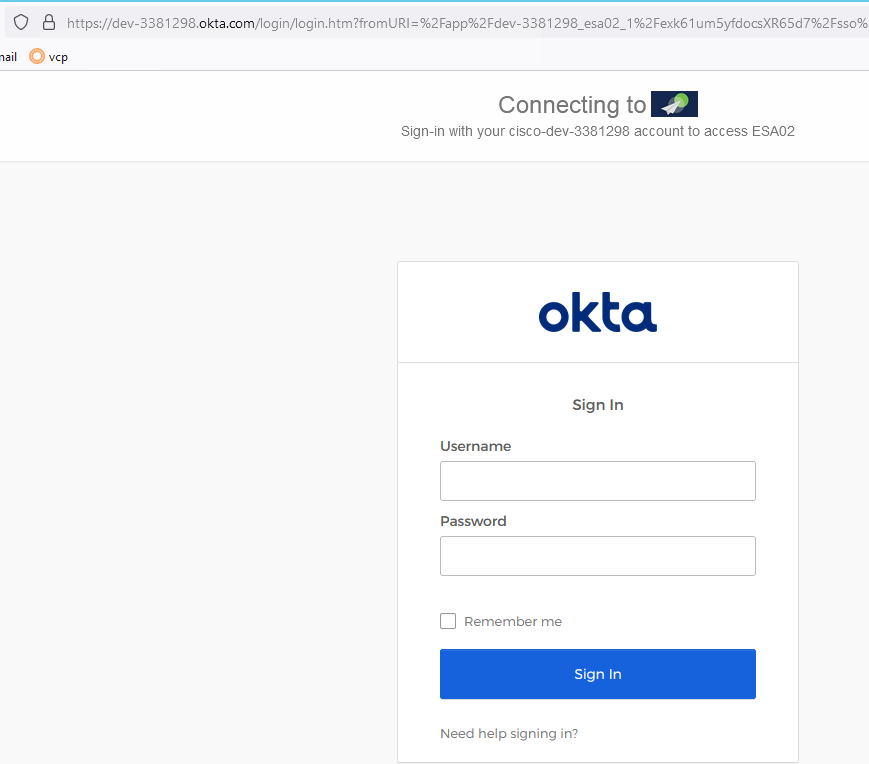

点击 Use Single Sign-On 按钮,您将被重定向到IdP服务(OKTA),并且必须提供用户名和密码进行身份验证,或者,如果您已经与您的域完全集成,则您将在ESA中自动进行身份验证。

ESA OKTA身份验证

ESA OKTA身份验证

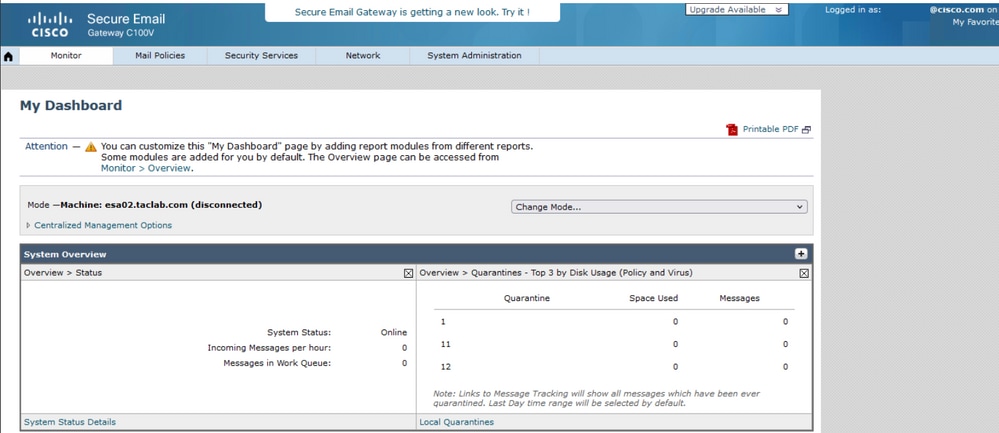

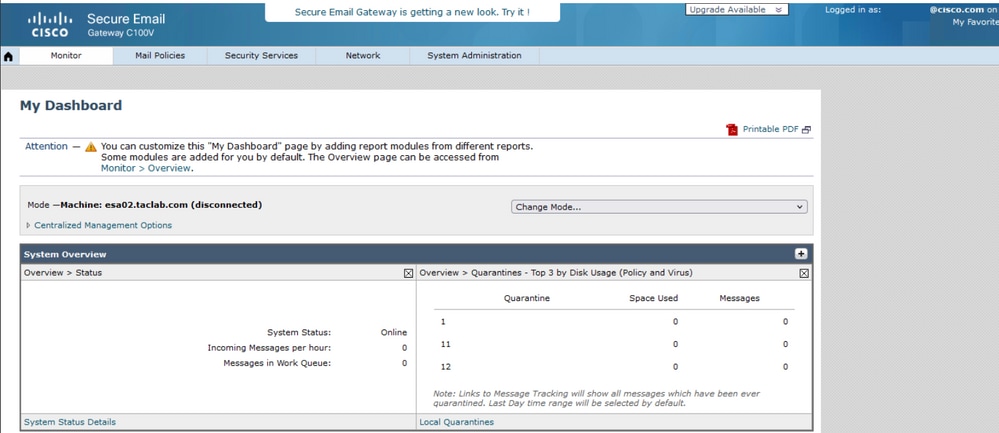

输入OKTA登录凭证后,系统会将您重定向到ESA并像下一个映像一样进行身份验证。

ESA身份验证成功

ESA身份验证成功

故障排除

目前没有针对此配置的故障排除信息。

相关信息

反馈

反馈