简介

本文档介绍配置现代传输层安全(TLS)和数据报传输层安全(DTLS)密码的过程。

先决条件

要求

Cisco 建议您了解以下主题:

- 基本远程访问VPN(RAVPN)和安全套接字层(SSL)知识

- 安全防火墙上的RAVPN配置已测试且运行正常

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科安全防火墙管理中心7.2

- 思科防火墙威胁防御7.2

- 安全客户端5.0

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置安全防火墙的平台设置

平台设置简介

平台设置策略是一组共享的功能或参数,用于定义受管设备的某些方面,这些方面可能与部署中的其他受管设备类似,例如时间设置和外部身份验证。通过共享策略,可以同时配置多个受管设备,从而提供部署的一致性并简化管理工作。对平台设置策略的任何更改都会影响应用该策略的所有受管设备。在此处阅读有关“平台设置”的详细信息。

要更改平台设置,请创建策略(如果尚未完成)。如果已完成,请跳至配置TLS/DTLS密码。

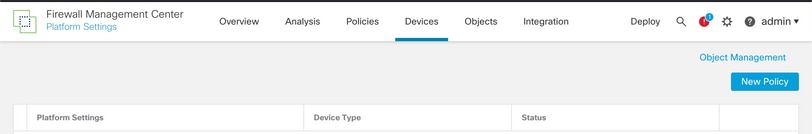

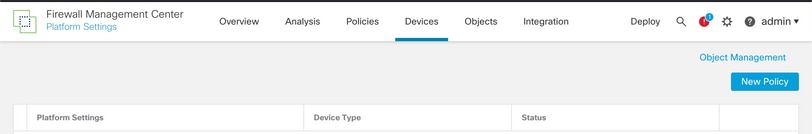

导航到Devices > Platform Settings并选择New Policy以开始。

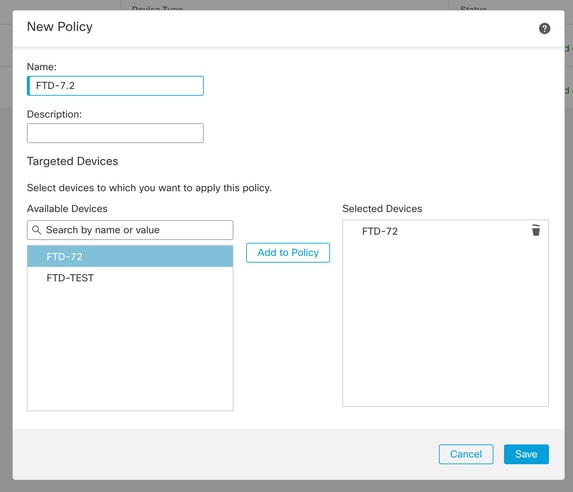

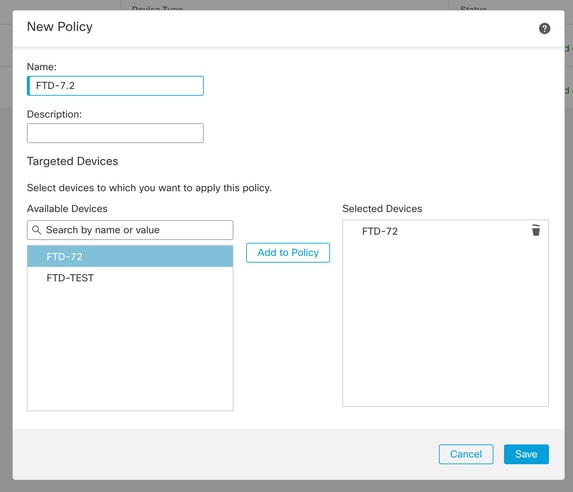

将防火墙威胁防御设备分配给策略。

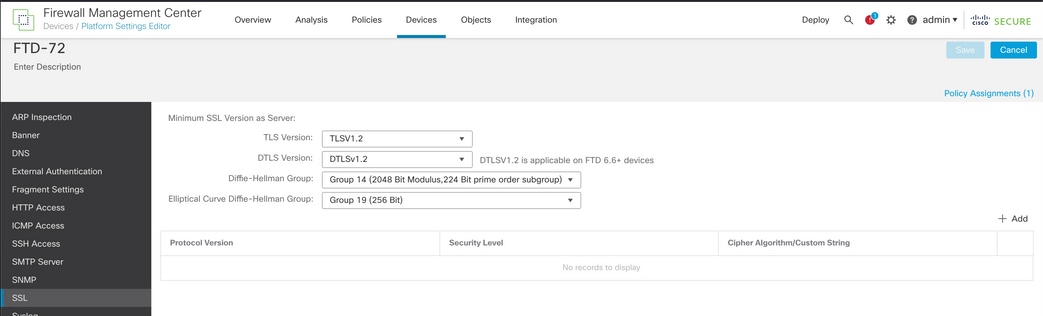

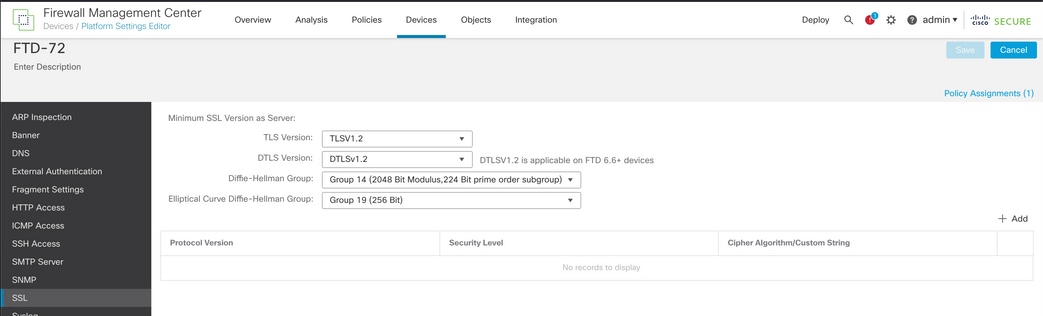

配置TLS/DTLS密码

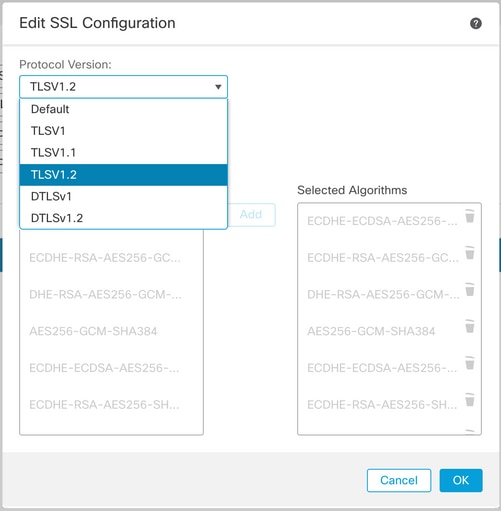

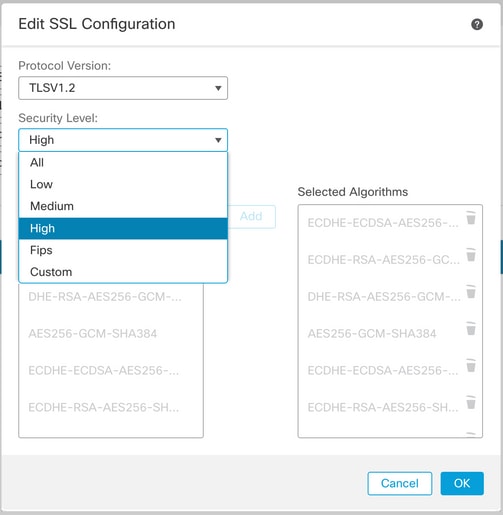

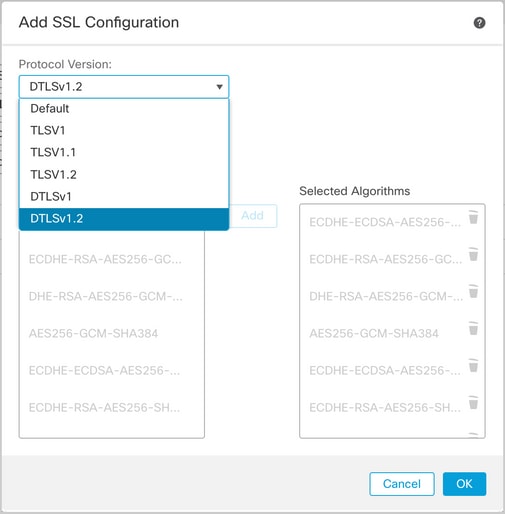

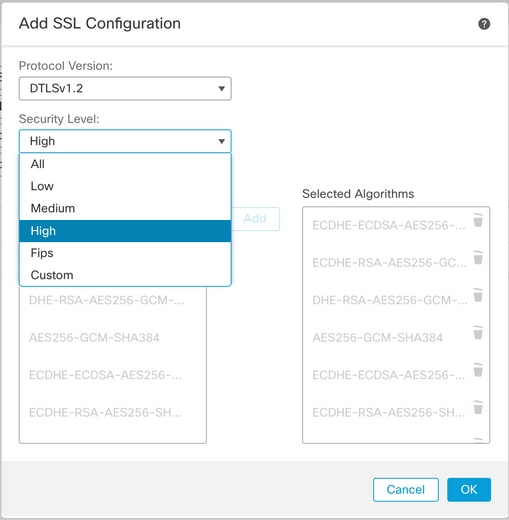

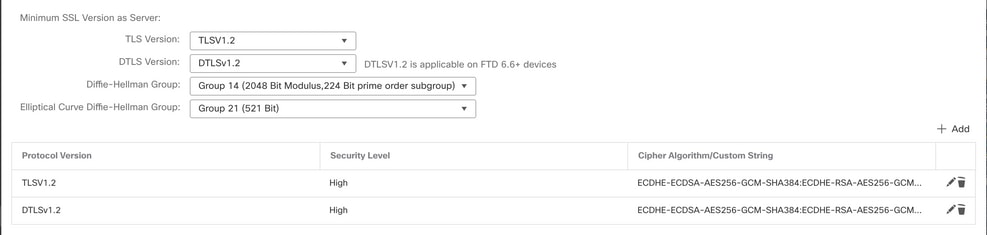

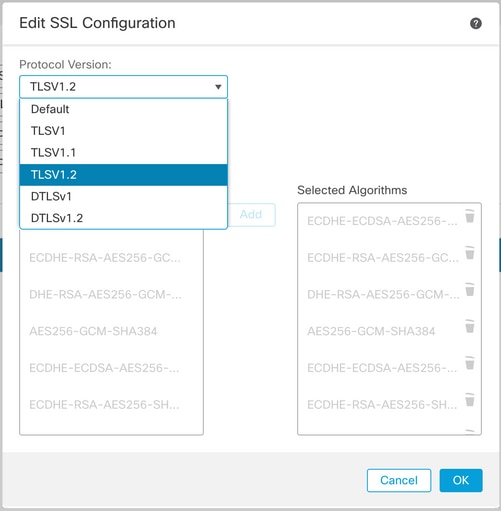

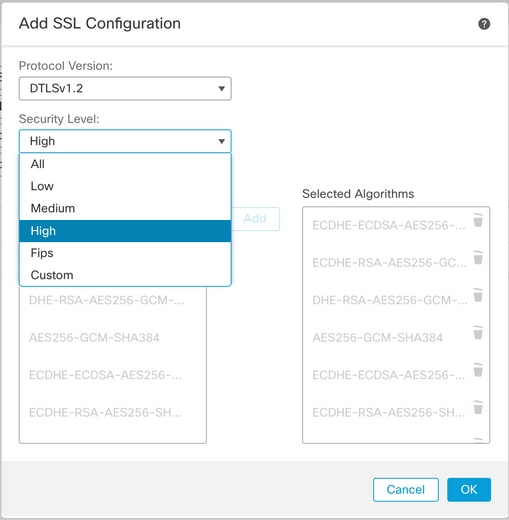

导航到SSL选项卡以访问TLS/DTLS配置。通过选择Add按钮创建自定义密码列表。

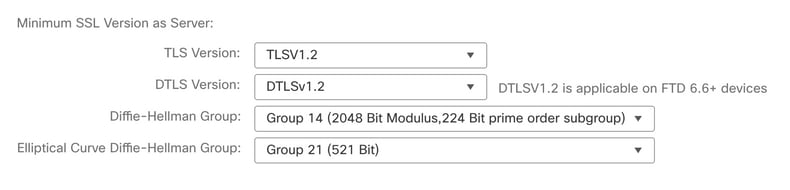

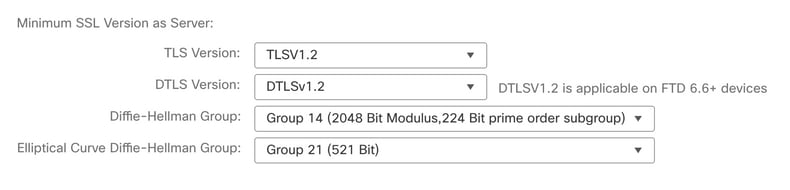

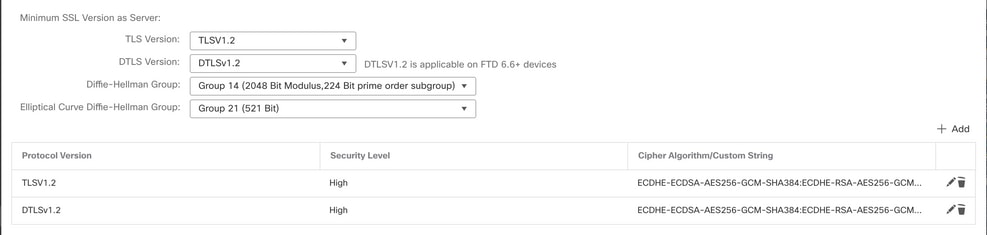

根据您的安全需求,更改TLS/DTLS版本以及适当的Elliptic Curve/Diffie-Hellman组值。

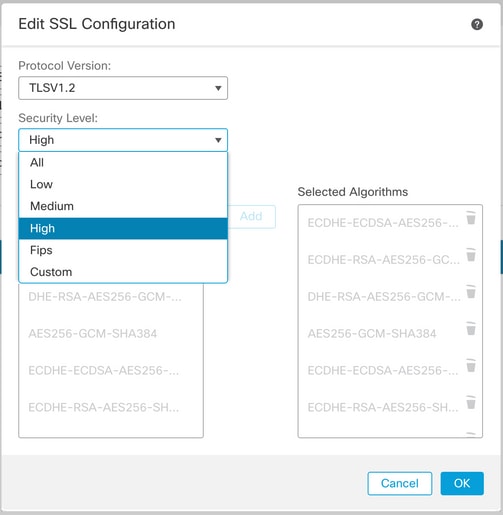

注意:您可以使用自定义支持属性创建自己的自定义列表,或者从各种支持的密码级别中进行选择。请选择最能满足您的安全需求的列表和密码。

选择协议和密码级别。

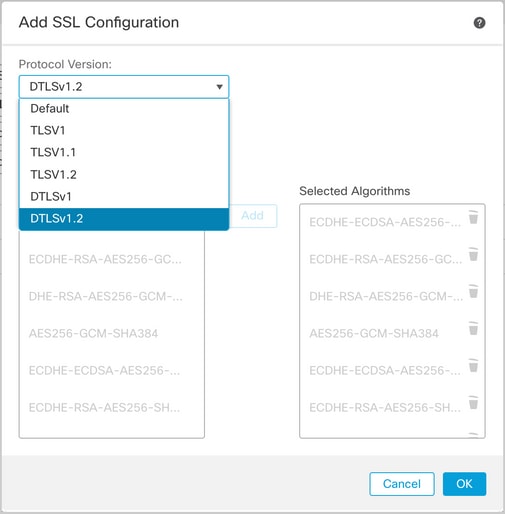

对DTLS重复相同的过程。

已在Secure Firewall Management Center中完成配置。

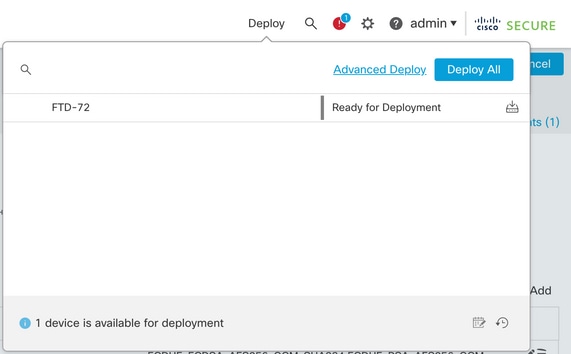

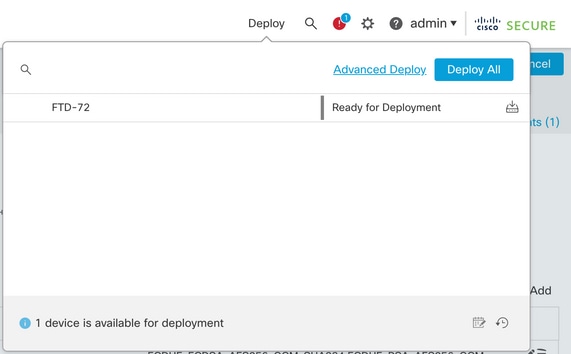

保存配置并将更改部署到FTD。

注意:这些更改可在用户连接时应用。为安全客户端会话协商的TLS/DTLS密码仅在会话开始时发生。如果用户已连接且您希望进行更改,则不会断开现有连接。与安全防火墙的新连接是使用新的安全密码。

验证

安全防火墙管理中心将配置部署到威胁防御设备后,您需要验证FTD CLI中是否存在密码。打开与设备的终端/控制台会话,发出列出的show命令并查看其输出。

从FTD CLI配置验证

确保所选的TLS/DTLS列表显示为show run ssl。

FTD72# show run ssl

ssl cipher tlsv1.2 high

ssl cipher dtlsv1.2 high

ssl ecdh-group group21

确保将所选的TLS版本与带show ssl的Diffie-Hellman版本进行协商。

FTD72# show ssl

Accept connections using SSLv3 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1.2 and negotiate to TLSv1.2 or greater

SSL DH Group: group14 (2048-bit modulus, FIPS)

SSL ECDH Group: group21 (521-bit EC)

SSL trust-points:

Self-signed (RSA 2048 bits RSA-SHA256) certificate available

Self-signed (EC 256 bits ecdsa-with-SHA256) certificate available

Certificate authentication is not enabled

使用活动安全客户端连接从FTD CLI进行验证

连接安全客户端会话并查看FTD CLI的输出。要验证交换的密码,请运行此show命令show vpn-sessiondb detail anyconnect filter name username。

FTD72# show vpn-sessiondb detail anyconnect filter name trconner

Session Type: AnyConnect Detailed

Username : trconner Index : 75

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 24350 Bytes Rx : 20451

Pkts Tx : 53 Pkts Rx : 254

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : Split Tunnel Group : Split-4-CCIE

Login Time : 08:59:34 UTC Fri Sep 9 2022

Duration : 0h:01m:26s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a805810004b000631b0076

Security Grp : none

---Output Condensed-----

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 75.1

TCP Src Port : 55581 TCP Dst Port : 443

SSL-Tunnel:

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 55588

DTLS-Tunnel:

Tunnel ID : 75.3

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 64386

从具有活动安全客户端连接的客户端进行验证

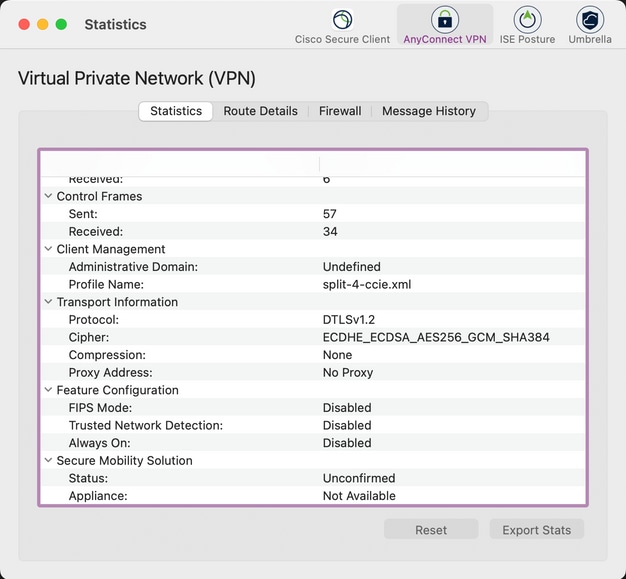

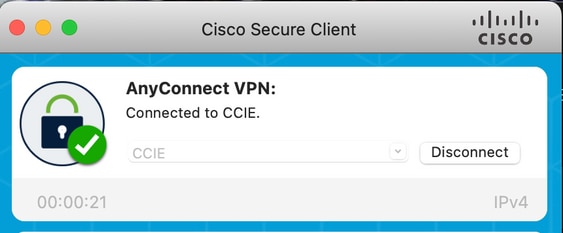

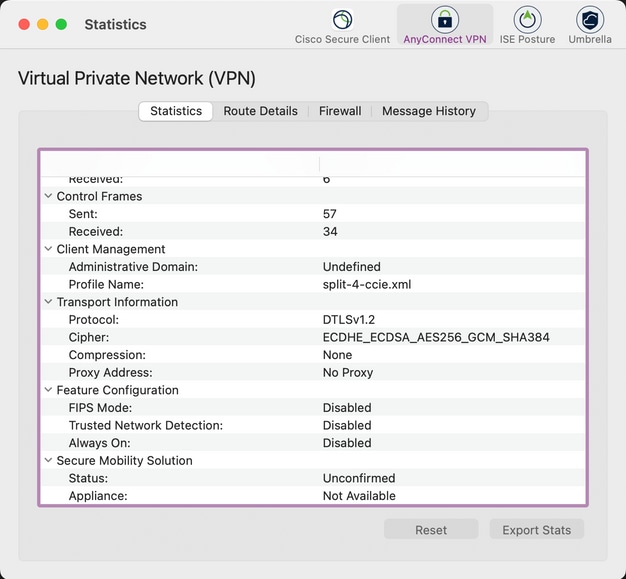

在安全客户端应用上验证协商的密码。

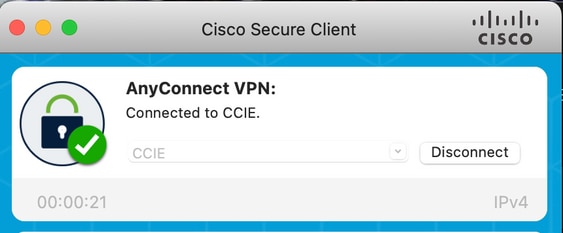

打开安全客户端应用程序。

导航到Statistics > AnyConnect VPN > Statistics进行调查。必须将列出的密码与防火墙威胁防御进行交叉检查以确认。

故障排除

从FTD CLI调试

安全客户端上与TLS/DTLS密码交换相关的连接错误可通过防火墙威胁防御CLI使用这些debug命令进行调查。

debug ssl

debug ssl cipher

debug ssl state

debug ssl device

debug ssl packet

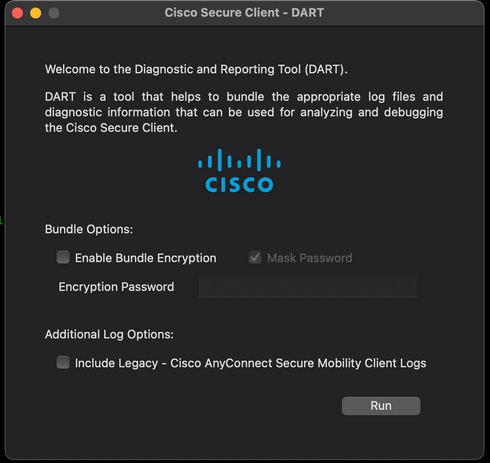

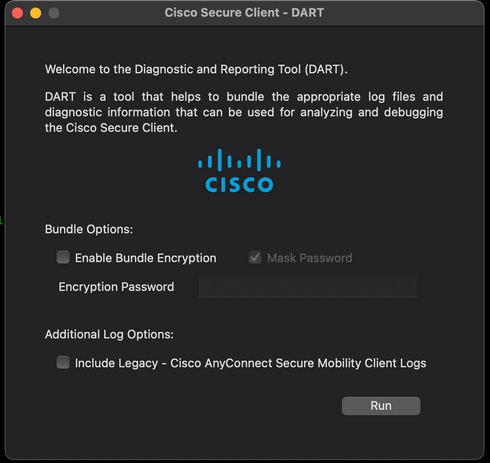

从安全客户端收集DART

打开Secure Client DART应用程序并选择“运行”。

注意:如果系统提示输入凭证,请输入管理员级别的凭证以继续。

收集DART和调试,以与Cisco TAC接洽。

如果从安全防火墙管理中心和防火墙威胁防御CLI中看到的部署配置不匹配。请通过Cisco TAC提交新的问题。

反馈

反馈