各种思科和非思科设备的TACACS+和RADIUS属性配置示例

目录

简介

本文档汇总了各种思科和非思科产品期望从身份验证、授权和记帐(AAA)服务器接收的属性;在这种情况下,AAA服务器是访问控制服务器(ACS)。ACS可以将这些属性与Access-Accept一起作为外壳配置文件(TACACS+)或授权配置文件(RADIUS)的一部分返回。

本文档提供有关如何将自定义属性添加到外壳配置文件和授权配置文件的分步说明。本文档还包含设备列表以及设备期望从AAA服务器返回的TACACS+和RADIUS属性。所有主题都包含示例。

本文档中提供的属性列表并不详尽,也不具有权威性,可以随时更改,无需更新本文档。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档中的信息基于ACS版本5.2/5.3。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

创建外壳配置文件(TACACS+)

外壳配置文件是基于TACACS+的访问的基本权限容器。除了Cisco® IOS权限级别、会话超时和其他参数外,您还可以指定哪些带有Access-Accept的TACACS+属性和属性值应返回。

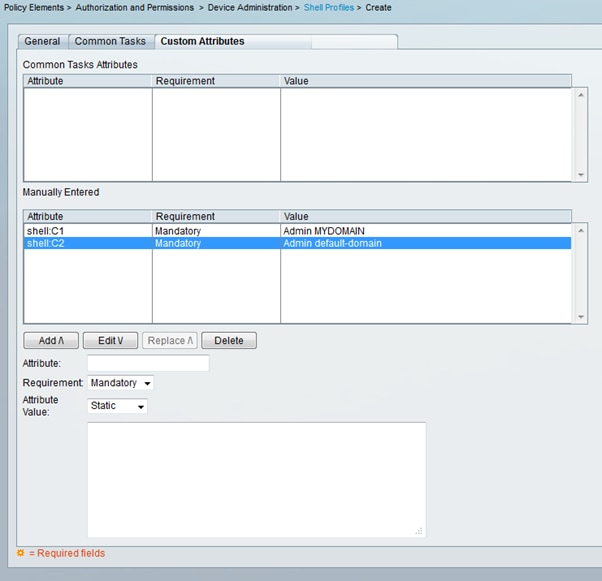

要向新的外壳配置文件添加自定义属性,请完成以下步骤:

-

登录到ACS接口。

-

导航到策略元素 > 授权和权限 > 设备管理 > 外壳配置文件。

-

单击Create按钮。

-

命名外壳配置文件。

-

点击自定义属性选项卡。

-

在属性字段中输入属性名称。

-

从Requirement下拉列表选择要求是Mandatory还是Optional。

-

保留属性值设置为Static的下拉列表。如果该值为静态,则可以在下一个字段中输入该值。如果值为动态,则无法手动输入属性;而属性将映射到其中一个身份库中的一个属性。

-

在最后一个字段中输入属性值。

-

单击Add按钮将条目添加到表中。

-

重复配置所需的所有属性。

-

单击屏幕底部的Submit按钮。

配置示例

设备:应用控制引擎(ACE)

属性: shell:<context-name>

值: <Role-name> <domain-name1>

用法:角色和域之间用空格字符分隔。您可以将用户(例如USER1)配置为在用户登录到情景(例如C1)时为其分配角色(例如ADMIN)和域(例如MYDOMAIN)。

创建授权配置文件(RADIUS)

授权配置文件是基于RADIUS访问的基本权限容器。除了VLAN、访问控制列表(ACL)和其他参数外,您还可以指定应使用Access-Accept返回哪些RADIUS属性和属性值。

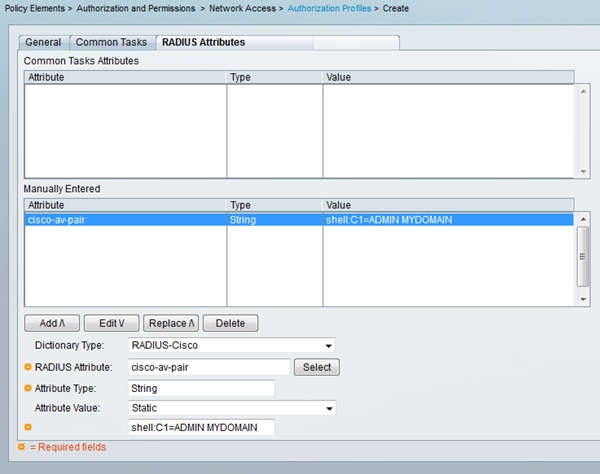

完成以下步骤以将自定义属性添加到新的授权配置文件:

-

登录到ACS接口。

-

导航到策略元素 > 授权和权限 > 网络访问 > 授权配置文件。

-

单击Create按钮。

-

命名授权配置文件。

-

单击RADIUS Attributes选项卡。

-

从Dictionary Type下拉菜单中选择词典。

-

要设置RADIUS Attribute字段的select the attribute,请单击Select按钮。此时会出现一个新窗口。

-

查看可用属性,进行选择,然后单击OK。Attribute Type值是根据您刚才选择的属性默认设置的。

-

保留属性值设置为Static的下拉列表。如果该值为静态,则可以在下一个字段中输入该值。如果值为动态,则无法手动输入属性;而属性将映射到其中一个身份库中的一个属性。

-

在最后一个字段中输入属性值。

-

单击Add按钮将条目添加到表中。

-

重复配置所需的所有属性。

-

单击屏幕底部的Submit按钮。

配置示例

设备:ACE

属性: Cisco-AV-pair

值: shell:<context-name>=<Role-name> <domain-name1> <domain-name2>

用法:等号后的每个值用空格字符分隔。您可以将用户(例如USER1)配置为在用户登录到情景(例如C1)时为其分配角色(例如ADMIN)和域(例如MYDOMAIN)。

设备列表

聚合服务路由器(ASR)

RADIUS(授权配置文件)

属性: Cisco-AV-pair

值: shell:tasks="#<角色名称>,<权限>:<进程>"

用法:将<role-name>的值设置为路由器上本地定义的角色的名称。角色层次结构可以用树来描述,其中role #root位于树的顶部,role #leaf添加其他命令。如果为:shell:tasks="#root,#leaf",这两个角色可以组合在一起并传回。

权限还可以按单个进程传回,以便授予用户对特定进程的读取、写入和执行权限。例如,要授予用户对bgp进程的读写权限,请将该值设置为:shell:tasks="#root,rw:bgp"。属性的顺序并不重要;不管值是设置为shell:tasks="#root,rw:bgp"还是ro shell:tasks="rw:bgp,#root",结果都是相同的。

示例- 向授权配置文件添加属性| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

字符串 | shell:tasks="#root,#leaf,rwx:bgp,r:ospf" |

应用程序控制引擎 (ACE)

TACACS+(外壳配置文件)

属性: shell:<context-name>

值: <Role-name> <domain-name1>

用法:角色和域之间用空格字符分隔。您可以将用户(例如USER1)配置为在用户登录到情景(例如C1)时为其分配角色(例如ADMIN)和域(例如MYDOMAIN)。

示例- 将属性添加到外壳配置文件| 属性 | 要求 | 属性值 |

|---|---|---|

shell:C1 |

必需 | Admin MYDOMAIN |

如果USER1通过C1情景登录,系统会自动为该用户分配ADMIN角色和MYDOMAIN域(前提是已配置授权规则,并且USER1登录后,系统将为他们分配此授权配置文件)。

如果USER1通过其他上下文登录,而ACS发回的属性值中未返回此信息,则会自动为该用户分配默认角色(Network-Monitor)和默认域(default-domain)。

RADIUS(授权配置文件)

属性: Cisco-AV-pair

值: shell:<context-name>=<Role-name> <domain-name1> <domain-name2>

用法:等号后的每个值用空格字符分隔。您可以将用户(例如USER1)配置为在用户登录到情景(例如C1)时为其分配角色(例如ADMIN)和域(例如MYDOMAIN)。

示例- 向授权配置文件添加属性| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

字符串 | shell:C1=ADMIN MYDOMAIN |

如果USER1通过C1情景登录,系统会自动为该用户分配ADMIN角色和MYDOMAIN域(前提是已配置授权规则,其中USER1登录后,系统将为他们分配此授权配置文件)。

如果USER1通过其他上下文登录,而ACS发回的属性值中未返回此信息,则会自动为该用户分配默认角色(Network-Monitor)和默认域(default-domain)。

BlueCoat数据包整形器

RADIUS(授权配置文件)

属性: 数据包AVPair

值: access=<level>

用法: <level>是授予的访问权限级别。Touch访问等效于读写,而look访问等效于只读。

默认情况下,BlueCoat VSA在ACS词典中不存在。要在授权配置文件中使用BlueCoat属性,您必须创建一个BlueCoat词典并将BlueCoat属性添加到该词典。

创建词典:

-

导航到System Administration > Configuration > Dictionaries > Protocols > RADIUS > RADIUS VSA。

-

Click Create.

-

输入词典的详细信息:

-

名称:BlueCoat

-

供应商ID:2334

-

属性前缀:数据包-

-

-

单击“Submit”。

在新词典中创建属性:

-

导航到System Administration > Configuration > Dictionaries > Protocols > RADIUS > RADIUS VSA > BlueCoat。

-

Click Create.

-

输入属性的详细信息:

-

属性:Packeter-AVPair

-

说明:用于指定访问级别

-

供应商属性ID:1

-

方向:出站

-

允许多个:False

-

Include attribute in log:选中

-

属性类型:字符串

-

-

单击“Submit”。

| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-BlueCoat | Packeteer-AVPair |

字符串 | access=look |

| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-BlueCoat | Packeteer-AVPair |

字符串 | access=touch |

Brocade交换机

RADIUS(授权配置文件)

属性: Tunnel-Private-Group-ID

值:U:<VLAN1>;T:<VLAN2>

用法:将<VLAN1>设置为数据VLAN的值。将<VLAN2>设置为语音VLAN的值。在本例中,数据VLAN是VLAN 10,语音VLAN是VLAN 21。

示例- 向授权配置文件添加属性| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-IETF | Tunnel-Private-Group-ID |

标记字符串 | U:10;T:21 |

Cisco Unity Express (CUE)

RADIUS(授权配置文件)

属性: Cisco-AV-pair

值: fndn:groups=<group-name>

用法: <group-name>是您要向用户授予权限的组的名称。必须在Cisco Unity Express (CUE)上配置此组。

示例- 向授权配置文件添加属性| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

字符串 | fndn:groups=Administrators |

Infoblox

RADIUS(授权配置文件)

属性: Infoblox-Group-Info

值: <group-name>

用法: <group-name>是要向用户授予权限的组的名称。必须在Infoblox设备上配置此组。在此配置示例中,组名称为MyGroup。

默认情况下,Infoblox VSA在ACS词典中不存在。要在授权配置文件中使用Infoblox属性,您必须创建一个Infoblox词典并将Infoblox属性添加到该词典。

创建词典:

-

导航到System Administration > Configuration > Dictionaries > Protocols > RADIUS > RADIUS VSA。

-

Click Create.

-

点击Use Advanced Vendor Options旁边的小箭头。

-

输入词典的详细信息:

-

名称:Infoblox

-

供应商ID:7779

-

供应商长度字段大小:1

-

供应商类型字段大小:1

-

-

单击“Submit”。

在新词典中创建属性:

-

导航到System Administration > Configuration > Dictionaries > Protocols > RADIUS > RADIUS VSA > Infoblox。

-

Click Create.

-

输入属性的详细信息:

-

属性:Infoblox-Group-Info

-

供应商属性ID:009

-

方向:出站

-

允许多个:False

-

Include attribute in log:选中

-

属性类型:字符串

-

-

单击“Submit”。

| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-Infoblox | Infoblox-Group-Info |

字符串 | MyGroup |

入侵防御系统 (IPS)

RADIUS(授权配置文件)

属性: ips角色

值: <role name>

用法:值<role name>可以是以下四个入侵防御系统(IPS)用户角色中的任意一个:查看器、操作员、管理员或服务。有关授予每种用户角色类型的权限的详细信息,请参阅您的IPS版本的配置指南。

示例- 向授权配置文件添加属性| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

字符串 | ips-role:administrator |

Juniper

TACACS+(外壳配置文件)

属性:allow-commands ; allow-configuration ; local-user-name ; deny-commands ; deny-configuration ; user-permissions

值: <allow-commands-regex>、<allow-configuration-regex>、<local-username>、<deny-commands-regex>和<deny-configuration-regex>

用法:将<local-username>的值(即,local-user-name属性的值)设置为Juniper设备上本地存在的用户名。例如,将local-user-name属性的值设置为JUSER时,可以将用户(例如USER1)配置为分配给Juniper设备上本地存在的用户(例如JUSER)相同的用户模板。allow-commands、allow-configuration、deny-commands和deny-configuration属性的值可以正则表达式格式输入。除用户登录类权限位授权的操作/配置模式命令外,这些属性设置的值也包括在内。

示例- 向外壳配置文件1添加属性| 属性 | 要求 | 属性值 |

|---|---|---|

allow-commands |

可选 | "(request system) | (show rip neighbor)" |

allow-configuration |

可选 | |

local-user-name |

可选 | sales |

deny-commands |

可选 | "<^clear" |

deny-configuration |

可选 |

| 属性 | 要求 | 属性值 |

|---|---|---|

allow-commands |

可选 | "monitor | help | show | ping | traceroute" |

allow-configuration |

可选 | |

local-user-name |

可选 | engineering |

deny-commands |

可选 | "configure" |

deny-configuration |

可选 |

Nexus交换机

RADIUS(授权配置文件)

属性: Cisco-AV-pair

值: shell:roles="<role1> <role2>"

用法:将<role1>和<role2>的值设置为在交换机上本地定义的角色名称。添加多个角色时,请使用空格字符分隔这些角色。当多个角色从AAA服务器传回Nexus交换机时,结果是用户可以访问由所有三个角色联合定义的命令。

内置角色在配置用户帐户和RBAC中定义。

示例- 向授权配置文件添加属性| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-Cisco | cisco-av-pair |

字符串 | shell:roles="network-admin vdc-admin vdc-operator" |

Riverbed

TACACS+(外壳配置文件)

属性:服务;本地用户名

值:rbt-exec ; <username>

用法:要授予用户只读访问权限,必须将<username>值设置为monitor。要授予用户读写访问权限,必须将<username>值设置为admin。如果您在admin和monitor之外还定义了其他帐户,请配置要返回的名称。

示例- 向外壳配置文件添加属性(用于只读访问)| 属性 | 要求 | 属性值 |

|---|---|---|

service |

必需 | rbt-exec |

local-user-name |

必需 | monitor |

| 属性 | 要求 | 属性值 |

|---|---|---|

service |

必需 | rbt-exec |

local-user-name |

必需 | admin |

无线局域网控制器(WLC)

RADIUS(授权配置文件)

属性: 服务类型

值:管理(6) / NAS-Prompt (7)

用法:要授予用户对无线局域网控制器(WLC)的读/写访问权限,值必须为Administrative;对于只读访问权限,值必须为NAS-Prompt。

有关详细信息,请参阅无线局域网控制器(WLC)上管理用户的RADIUS服务器身份验证配置示例

示例- 将属性添加到授权配置文件(用于只读访问)| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-IETF | Service-Type |

枚举 | NAS-Prompt |

| 词典类型 | RADIUS属性 | 属性类型 | 属性值 |

|---|---|---|---|

| RADIUS-IETF | Service-Type |

枚举 | Administrative |

数据中心网络管理器(DCNM)

更改身份验证方法后,必须重新启动DCNM。否则,它可能分配网络操作员权限而不是网络管理员。

| DCNM角色 | RADIUS Cisco-AV-Pair | Tacacs Cisco-AV-Pair |

|---|---|---|

| 用户 | shell:roles = "network-operator" |

cisco-av-pair=shell:roles="network-operator" |

| 管理员 | shell:roles = "network-admin" |

cisco-av-pair=shell:roles="network-admin" |

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

22-Jan-2013 |

初始版本 |

反馈

反馈