Nexus与ACS 5.2集成配置示例

简介

本文档提供了Nexus交换机上TACACS+身份验证配置的示例。默认情况下,如果配置Nexus交换机以便通过访问控制服务器(ACS)进行身份验证,则会自动将您置于network-operator/vdc-operator角色,该角色提供只读访问权限。要成为network-admin/vdc-admin角色,您需要在ACS 5.2上创建外壳。本文档介绍了该过程。

先决条件

要求

尝试进行此配置之前,请确保满足以下要求:

-

将Nexus交换机定义为ACS中的客户端。

-

在ACS和Nexus上定义IP地址和相同的共享密钥。

注意:在进行任何更改之前,请在Nexus上创建检查点或备份。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

ACS 5.2

-

Nexus 5000,5.2(1)N1(1)

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

配置

本部分提供有关如何配置本文档所述功能的信息。

注意:要获取此部分中所用命令的更多信息,可使用命令查找工具(仅限已注册客户)。

使用ACS 5.2配置进行身份验证和授权的Nexus设备

请完成以下步骤:

-

在Nexus交换机上创建具有完全回退权限的本地用户:

username admin privilege 15 password 0 cisco123!

-

启用TACACS+,然后提供TACACS+服务器(ACS)的IP地址:

feature tacacs+

tacacs-server host IP-ADDRESS key KEY

tacacs-server key KEYtacacs-server directed-request

aaa group server tacacs+ ACS

server IP-ADDRESSuse-vrf management

source-interface mgmt0

注意:密钥必须与ACS上为此Nexus设备配置的共享密钥匹配。

-

测试TACACS服务器可用性:

test aaa group group-name username password

测试身份验证应会失败,并显示来自服务器的拒绝消息,因为服务器尚未配置。此拒绝消息确认可以访问TACACS+服务器。

-

配置登录身份验证:

aaa authentication login default group ACS

aaa authentication login console group ACS

aaa accounting default group ACS

aaa authentication login error-enable

aaa authorization commands default local

aaa authorization config-commands default local

注意:如果身份验证服务器无法访问,Nexus将使用本地身份验证。

ACS 5.x配置

请完成以下步骤:

-

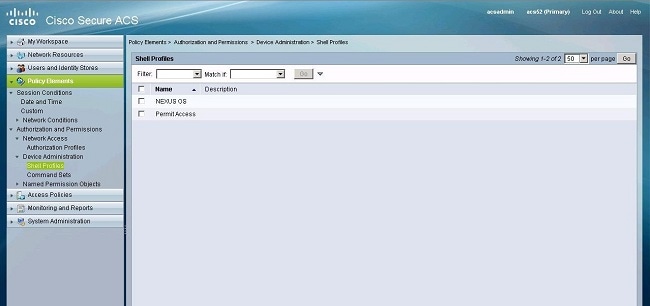

导航到策略元素>身份验证和权限>设备管理>外壳配置文件以创建外壳配置文件。

-

输入配置文件的名称。

-

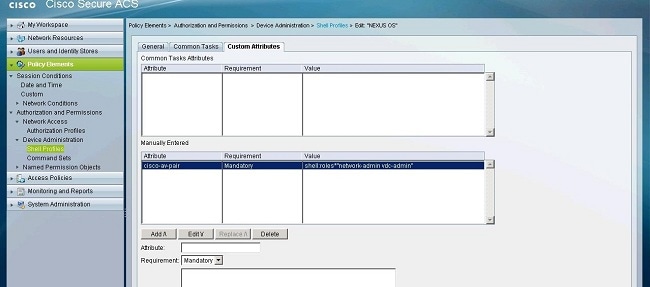

在“自定义属性”选项卡下,输入以下值:

属性:cisco-av-pair

要求:必填

值: shell:角色*"network-admin vdc-admin"

-

提交更改,以便为Nexus交换机创建基于属性的角色。

-

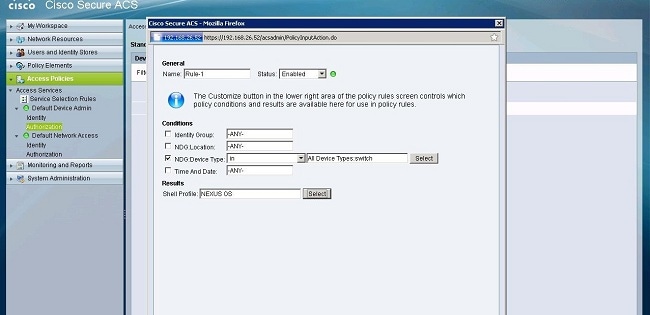

在正确的访问策略中创建新授权规则或编辑现有规则。默认情况下,TACACS+请求由Default Device Admin访问策略处理。

-

在Conditions区域,选择适当的条件。在Results区域中,选择Nexus OS外壳配置文件。

-

Click OK.

验证

使用本部分可确认配置能否正常运行。

命令输出解释程序(仅限注册用户)(OIT) 支持某些 show 命令。使用 OIT 可查看对 show 命令输出的分析。

-

show tacacs+ - 显示TACACS+统计信息。

-

show running-config tacacs+— 显示运行配置中的TACACS+配置。

-

show startup-config tacacs+ —显示启动配置中的TACACS+配置。

-

show tacacs-server —显示所有已配置的TACACS+服务器参数。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

22-Jan-2013 |

初始版本 |

反馈

反馈