PIX/ASA:通过ASDM/CLI为VPN客户端用户配置Kerberos身份验证和LDAP授权服务器组的配置示例

目录

简介

本文档介绍如何使用Cisco自适应安全设备管理器(ASDM)在Cisco PIX 500系列安全设备上配置Kerberos身份验证和LDAP授权服务器组。在本示例中,VPN隧道组的策略使用服务器组对传入的用户进行身份验证和授权。

先决条件

要求

本文档假设PIX完全正常运行且已配置为允许ASDM进行配置更改。

注意:要允许ASDM配置PIX,请参阅允许ASDM进行HTTPS访问。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

Cisco PIX 安全设备软件 7.x 版及更高版本

-

Cisco ASDM 5.x 版及更高版本

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

相关产品

此配置还可用于思科自适应安全设备(ASA) 7.x版。

规则

有关文档约定的更多信息,请参考 Cisco 技术提示约定。

背景信息

处理 VPN 用户时并不支持 PIX/ASA 7.x 软件中提供的所有可能的身份验证和授权方法。下表详细介绍对于 VPN 用户有哪些方法可用:

| 本地 | RADIUS | TACACS+ | SDI | NT | Kerberos | LDAP | |

|---|---|---|---|---|---|---|---|

| 身份验证 | Yes | Yes | Yes | Yes | Yes | Yes | 无 |

| 授权 | Yes | Yes | 无 | 无 | 无 | 无 | Yes |

注意:在本示例中,Kerberos用于身份验证,LDAP用于VPN用户的授权。

使用 ASDM 配置 VPN 用户的身份验证和授权

配置身份验证和授权服务器

要通过ASDM为VPN用户配置身份验证和授权服务器组,请完成以下步骤。

-

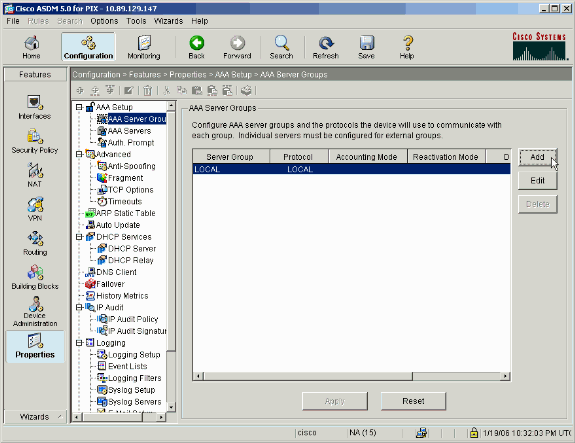

选择Configuration > Properties > AAA Setup > AAA Server Groups,然后单击Add。

-

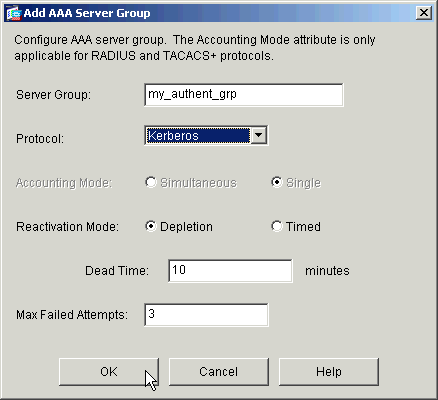

定义新身份验证服务器组的名称,并选择协议。

Accounting Mode 选项仅用于 RADIUS 和 TACACS+。完成后单击 OK。

-

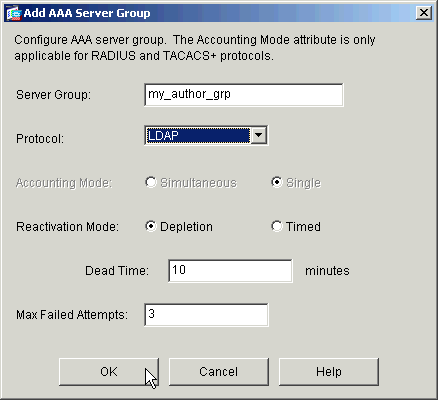

重复步骤1和2以创建新的授权服务器组。

-

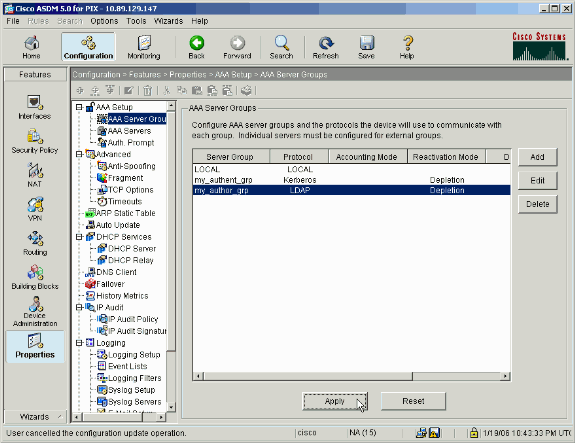

单击Apply,将更改发送到设备。

如果对其进行了相应配置,则设备当前将预览添加到运行配置的命令。

-

单击Send以将命令发送到设备。

现在必须用身份验证和授权服务器填充新创建的服务器组。

-

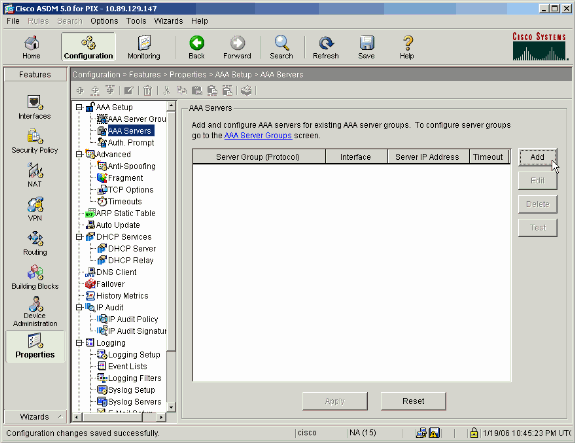

选择Configuration > Properties > AAA Setup > AAA Servers,然后单击Add。

-

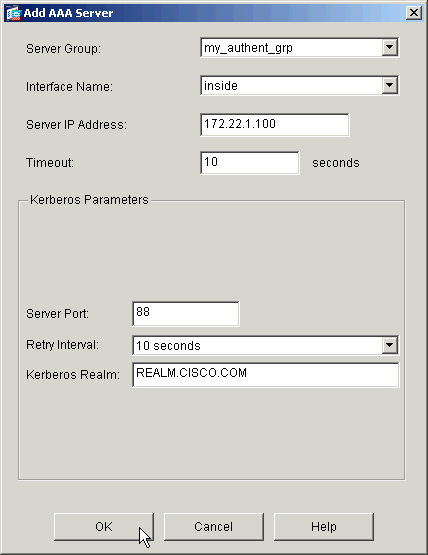

配置身份验证服务器。完成后单击 OK。

-

Server Group — 选择步骤 2 中配置的身份验证服务器组。

-

Interface Name — 选择服务器所在的接口。

-

Server IP Address — 指定身份验证服务器的 IP 地址。

-

Timeout — 指定等待服务器响应的最长时间(以秒计)。

-

Kerberos Parameters:

-

Server Port — 88 是 Kerberos 的标准端口。

-

Retry Interval — 选择所需的重试间隔。

-

Kerberos Realm — 输入 Kerberos 域的名称。通常这是全部为大写字母的 Windows 域名。

-

-

-

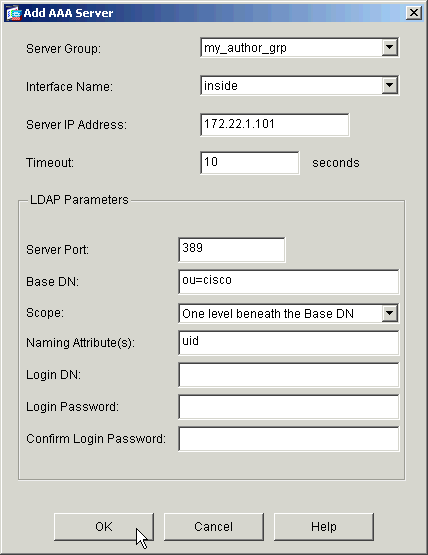

配置授权服务器。完成后单击 OK。

-

Server Group — 选择步骤 3 中配置的授权服务器组。

-

Interface Name — 选择服务器所在的接口。

-

Server IP Address — 指定授权服务器的 IP 地址。

-

Timeout — 指定等待服务器响应的最长时间(以秒计)。

-

LDAP Parameters:

-

Server Port — 389 是 LDAP 的默认端口。

-

Base DN — 输入当服务器收到授权请求后在 LDAP 层次结构中应开始搜索的位置。

-

Scope — 选择当服务器收到授权请求后对 LDAP 层次结构应搜索到的范围。

-

Naming Attribute(s)— 输入按其唯一定义LDAP服务器上条目的Relative Distinguished Name属性。常用命名属性包括通用名称(cn)和用户ID (uid)。

-

Login DN — 某些 LDAP 服务器(包括 Microsoft Active Directory 服务器)在其接受任何其他 LDAP 操作的请求之前,要求设备通过已经过身份验证的绑定建立握手。Login DN 字段定义设备的身份验证特征,这些特征应对应于具有管理权限的用户的那些特征。例如,cn=administrator。对于匿名访问,请将此字段留空。

-

Login Password — 输入 Login DN 的密码。

-

Confirm Login Password — 确认 Login DN 的密码。

-

-

-

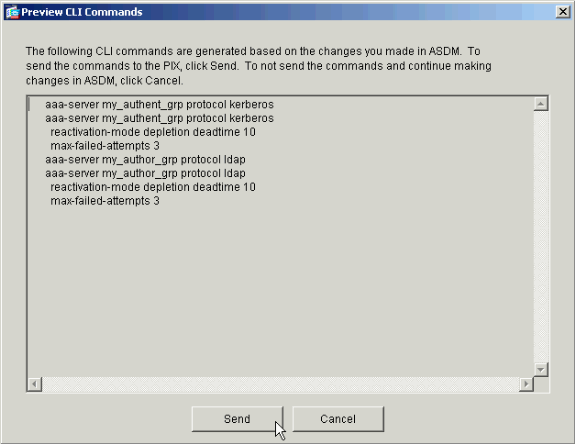

添加所有身份验证和授权服务器后,单击Apply将更改发送到设备。

如果对其进行了相应配置,则 PIX 当前将预览添加到运行配置的命令。

-

单击Send以将命令发送到设备。

配置身份验证和授权的 VPN 隧道组

完成以下步骤,将刚才配置的服务器组添加到VPN隧道组。

-

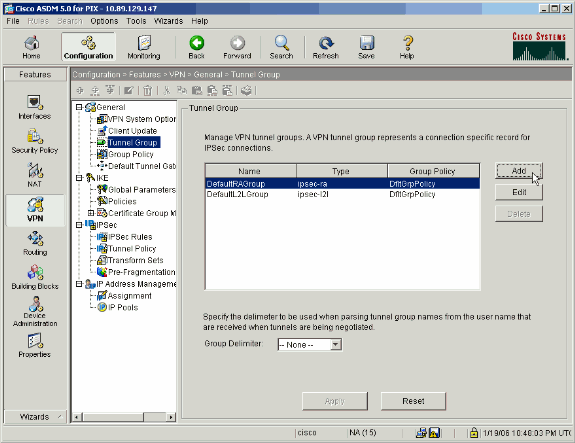

选择Configuration > VPN > Tunnel Group,然后单击Add以创建新的隧道组,或单击Edit以修改现有组。

-

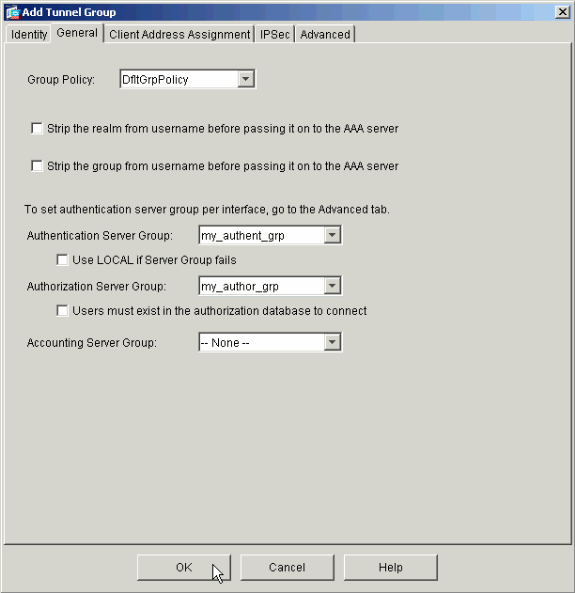

在随后出现的窗口的 General 选项卡上,选择较早配置的服务器组。

-

可选:如果添加新隧道组,请在其他选项卡上配置其余参数。

-

完成后单击 OK。

-

单击Apply,以便在隧道组配置完成后将更改发送到设备。

如果对其进行了相应配置,则 PIX 当前将预览添加到运行配置的命令。

-

单击Send以将命令发送到设备。

使用 CLI 配置 VPN 用户的身份验证和授权

这是 VPN 用户的身份验证和授权服务器组的等效 CLI 配置。

| 安全设备 CLI 配置 |

|---|

pixfirewall#show run : Saved : PIX Version 7.2(2) ! hostname pixfirewall domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 shutdown no nameif no security-level no ip address ! interface Ethernet1 nameif inside security-level 100 ip address 172.22.1.105 255.255.255.0 ! !--- Output is suppressed. ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid pager lines 24 mtu inside 1500 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image flash:/asdm-522.bin !--- Output is suppressed. aaa-server my_authent_grp protocol kerberos aaa-server my_authent_grp host 172.22.1.100 kerberos-realm REALM.CISCO.COM aaa-server my_author_grp protocol ldap aaa-server my_author_grp host 172.22.1.101 ldap-base-dn ou=cisco ldap-scope onelevel ldap-naming-attribute uid http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart tunnel-group DefaultRAGroup general-attributes authentication-server-group my_authent_grp authorization-server-group my_author_grp ! !--- Output is suppressed. |

验证

完成以下这些步骤,验证 PIX/ASA 与 AAA 服务器之间的用户身份验证:

-

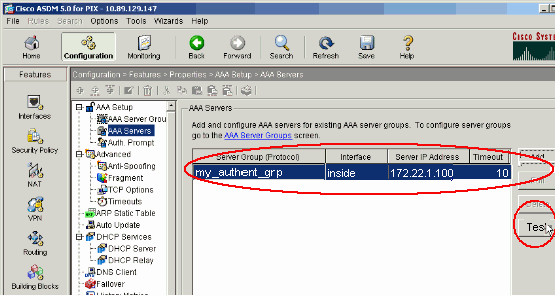

选择Configuration > Properties > AAA Setup > AAA Servers,然后选择服务器组(my_authent_grp)。然后单击Test以验证用户凭据。

-

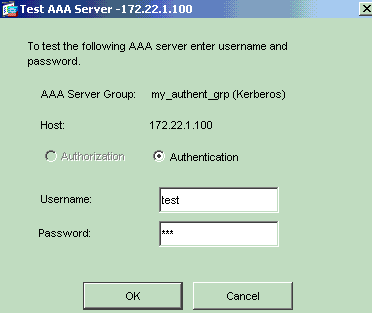

提供Username和Password(例如,username:test和password:test),然后单击OK进行验证。

-

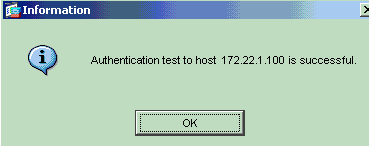

您会看到身份验证成功。

故障排除

-

身份验证失败的一个常见原因是时钟迟滞。请确保 PIX 或 ASA 上的时钟与身份验证服务器同步。

如果身份验证由于时钟偏差而失败,您会收到以下错误消息::- ERROR: Authentication Rejected: Clock skew greater than 300 seconds.。此外,系统还会显示以下日志消息:

%PIX|ASA-3-113020: Kerberos错误:服务器ip_address的时钟偏差大于300秒ip_address — Kerberos 服务器的 IP 地址。

当由于安全设备和服务器上的时钟相差五分钟(300 秒),因此通过 Kerberos 服务器对 IPSec 或 WebVPN 用户进行身份验证失败时,将显示此消息。发生这种情况时,将拒绝连接尝试。

要解决此问题,请同步安全设备和Kerberos服务器上的时钟。

-

必须禁用Active Directory (AD)上的预身份验证,否则可能会导致用户身份验证失败。

-

VPN客户端用户无法针对Microsoft证书服务器进行身份验证。显示以下错误消息:

“处理负载时出错”(错误14)要解决此问题,请在身份验证服务器上取消选中do not require kerberose preauthentication复选框。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

26-Jan-2006 |

初始版本 |

反馈

反馈