简介

本文档介绍如何配置思科身份服务引擎(ISE)和使用轻量级目录访问协议(LDAP)对象属性来动态验证和授权设备。

注意:本文档适用于将LDAP用作ISE身份验证和授权的外部身份源的设置。

作者:Emmanuel Cano和Mauricio Ramos思科专业服务工程师。

由Neri Cruz Cisco TAC工程师编辑。

先决条件

要求

思科建议您了解以下主题:

- ISE策略集、身份验证和授权策略的基本知识

- Mac身份验证绕行(MAB)

- Radius协议的基本知识

- Windows服务器基础知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科ISE版本2.4补丁11

- Microsoft Windows Server,版本2012 R2 x64

- 思科交换机Catalyst 3650-24PD,版本03.07.05.E(15.2(3)E5)

- Microsoft Windows 7计算机

注意:本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

配置

本节介绍如何配置网络设备、ISE与LDAP之间的集成,以及最终配置要用于ISE授权策略的LDAP属性。

网络图

下图说明了使用的网络拓扑:

如网络图所示,以下是流量传输:

- 用户将其pc/笔记本电脑连接到指定的交换机端口。

- 交换机向ISE发送该用户的Radius访问请求

- 当ISE收到信息时,它会查询LDAP服务器中的特定用户字段,其中包含要在授权策略条件中使用的属性。

- ISE收到属性(交换机端口、交换机名称和设备MAC地址)后,会比较交换机提供的信息。

- 如果交换机提供的属性信息与LDAP提供的属性信息相同,则ISE将发送RADIUS访问接受和授权配置文件上配置的权限。

配置

使用此部分配置LDAP、交换机和ISE。

配置LDAP

完成以下步骤以配置LDAP服务器:

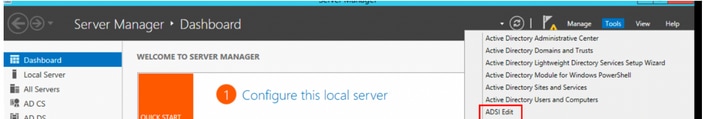

1.定位至“服务器管理器”>“控制面板”>“工具”>“ADSI编辑”

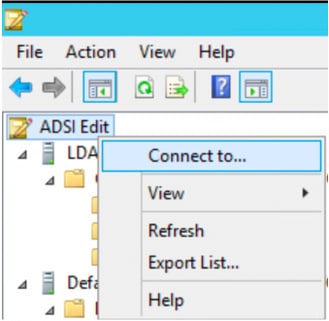

2.右键单击“ADSI编辑”图标并选择连接到……

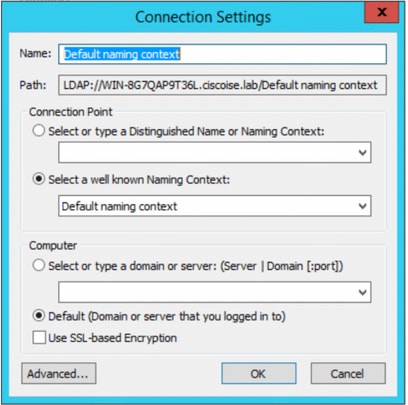

3.在“连接设置”下定义名称,然后选择确定按钮以启动连接。

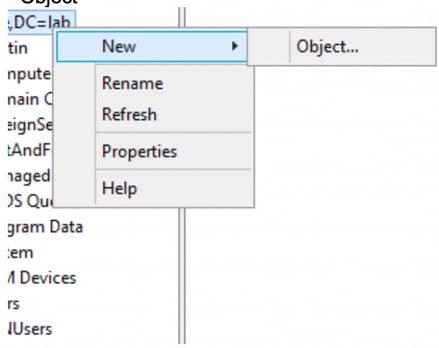

4.在同一个ADSI Edit菜单下,右键单击DC连接(DC=ciscodemo, DC=lab),选择New,然后选择选项Object

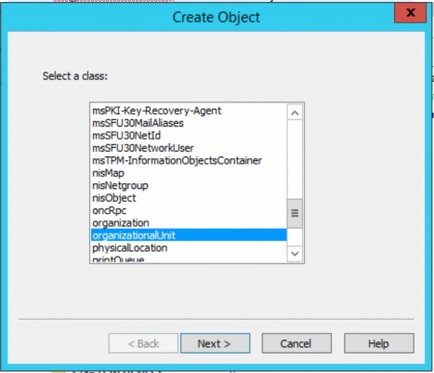

5.选择选项OrganizationalUnit作为新的对象,然后选择“下一步”。

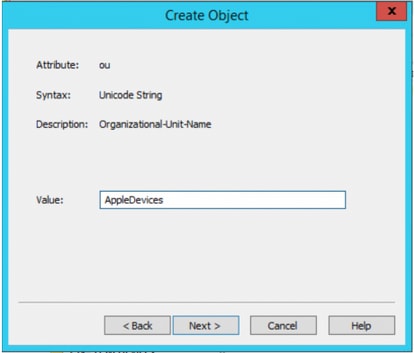

6.定义新OrganizationalUnit的名称,然后选择“下一步”

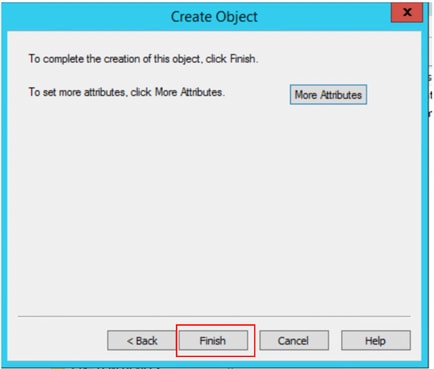

7.选择完成以创建新的OrganizationalUnit

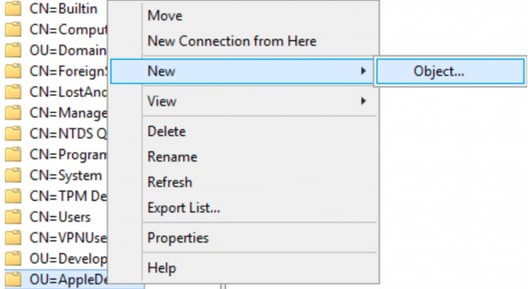

8.右键单击刚创建的OrganizationalUnit,然后选择New > Object

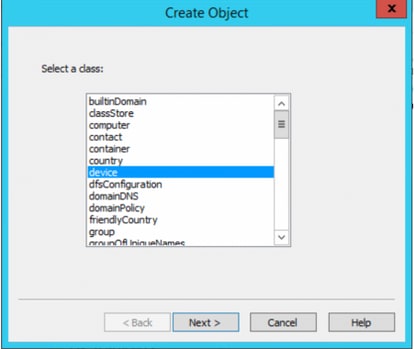

9.选择device作为对象类,然后选择next

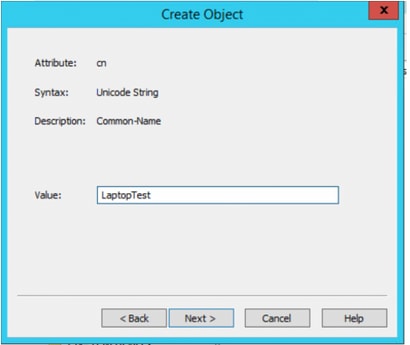

10.在“值”(Value)字段中定义名称,然后选择“下一步”(Next)

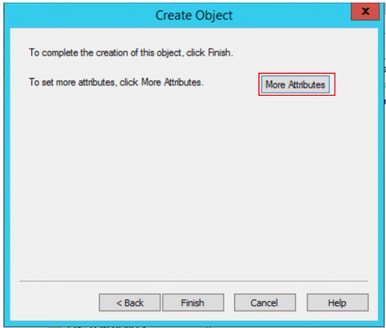

11.选择“更多属性”选项

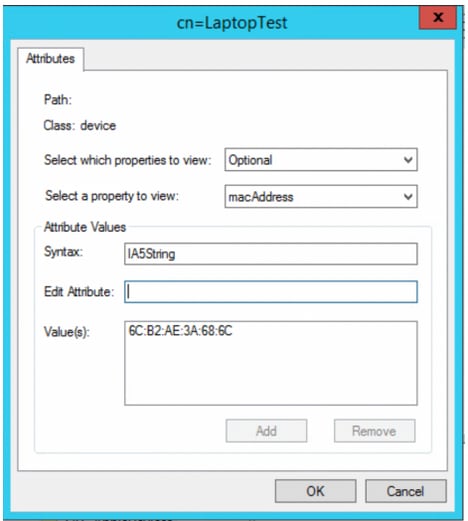

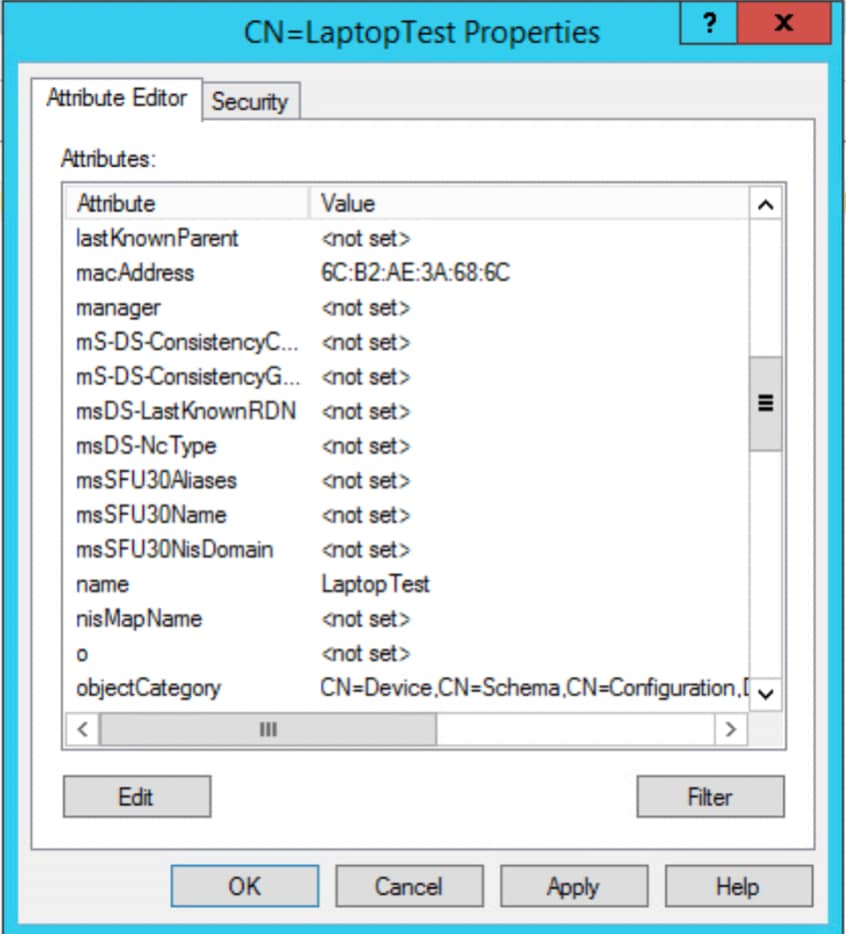

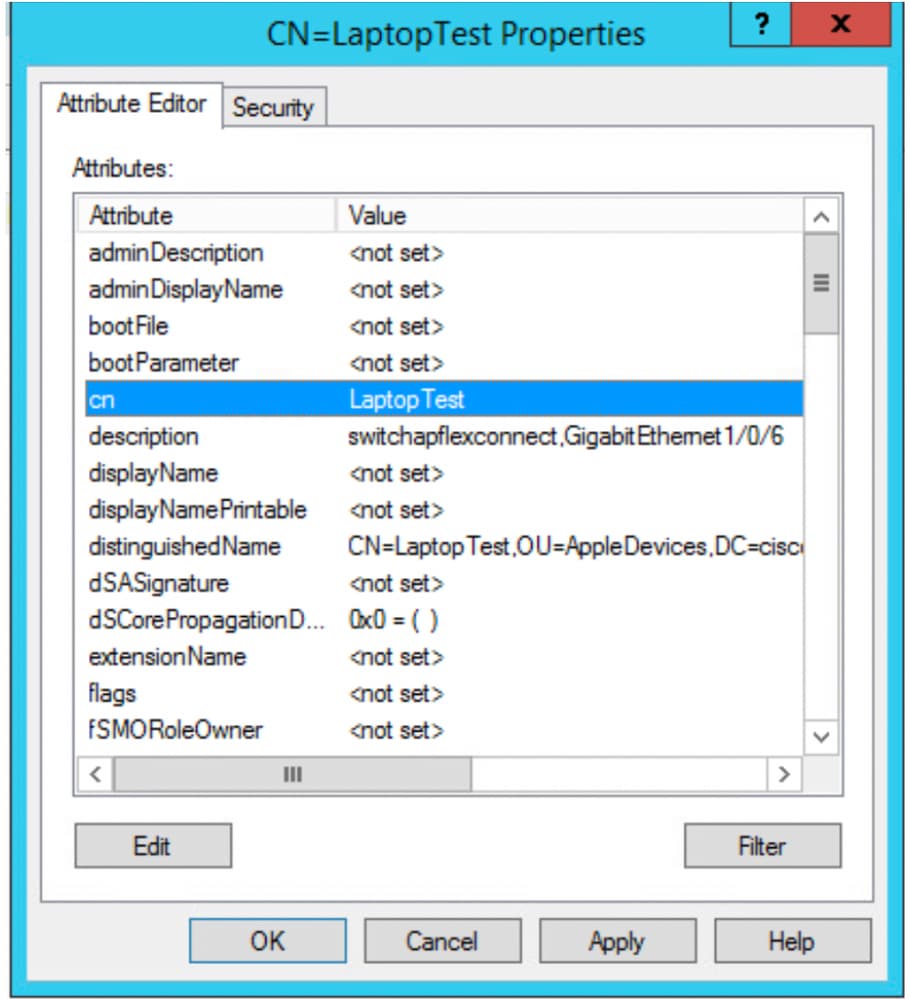

11.对于下拉菜单,选择要查看的属性,选择选项macAddress,然后在Edit attribute字段下定义要进行身份验证的终端Mac地址,然后选择Add按钮保存设备MAC地址。

注意:使用双冒号代替mac地址八位组之间的点或连字符。

12.选择确定以保存信息并继续配置设备对象

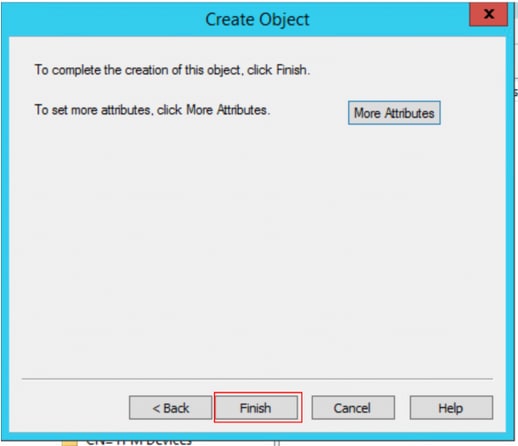

13.选择完成以创建新设备对象

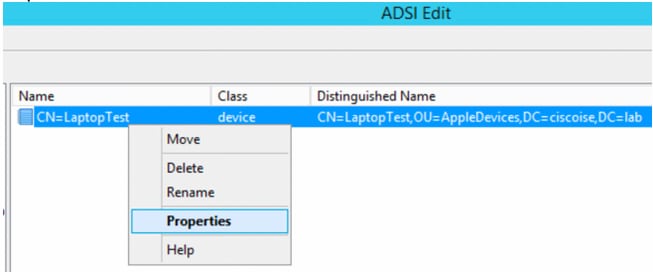

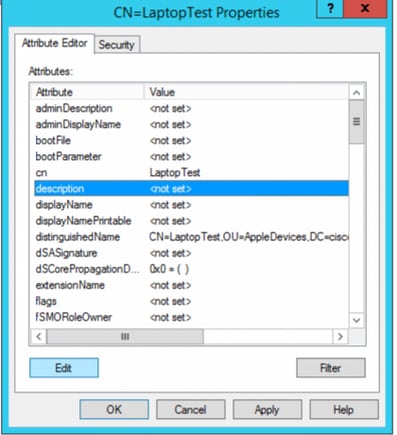

14.右键单击设备对象,然后选择选项“属性”

15.选择description选项,然后选择Edit以定义交换机名称和要连接设备的交换机端口。

16.定义交换机名称和交换机端口,请确保使用逗号分隔每个值。选择Add,然后选择Ok以保存信息。

- Switchapflexconnect是交换机名称。

- GigabitEthernet1/0/6是终端所连接的交换机端口。

注意:可以使用脚本将属性添加到特定字段,但是,对于此示例,我们将手动定义这些值

注意:AD属性区分大小写,如果您使用小写形式的所有Mac地址,则ISE将在LDAP查询期间转换为大写。为避免此行为,请在允许的协议下禁用进程主机查找。有关详细信息,请访问以下链接:https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

交换机配置

以下内容介绍ISE和交换机之间的802.1x通信的配置。

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

!

注意:可能需要在您的环境中调整全局和接口配置

ISE 配置

以下内容介绍ISE上的配置,以从LDAP服务器获取属性并配置ISE策略。

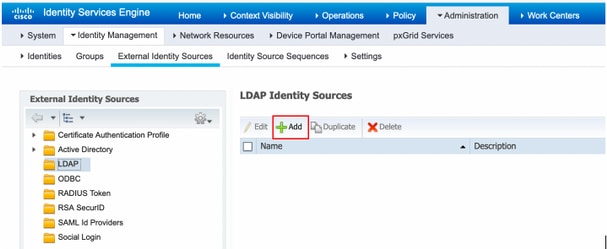

- 在ISE上,转至管理 — >身份管理 — >外部身份源,选择LDAP文件夹,然后单击添加以创建与LDAP的新连接

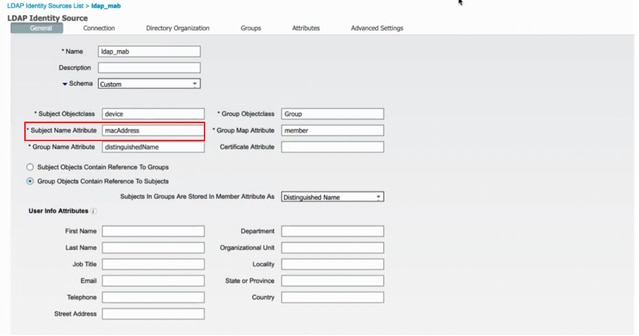

2.在General选项卡下,定义名称,然后选择mac地址作为主题名称属性

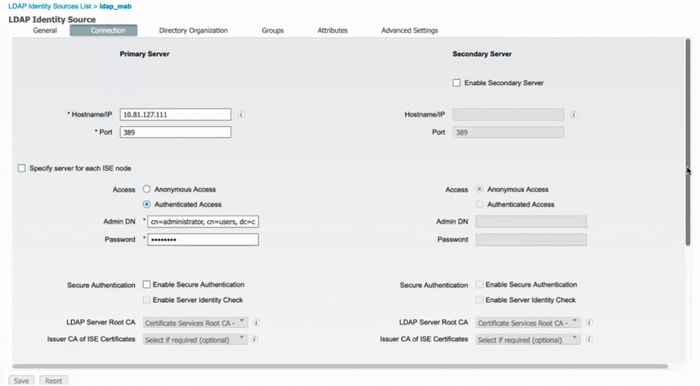

3.在Connection选项卡下,从LDAP服务器配置IP地址、管理员DN和密码,以成功连接。

注意:端口389是使用的默认端口。

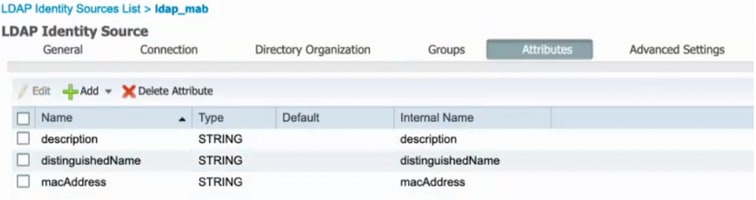

4.在Attributes选项卡下,选择macAddress和description属性,这些属性将用于授权策略

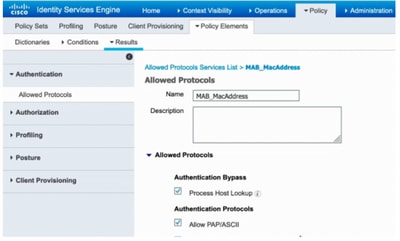

5.要创建允许的协议,请转至Policy -> Policy Elements -> Results -> Authentication -> Allowed Protocols。定义并选择进程主机查找(Process Host Lookup)和允许PAP/ASCII(Allow PAP/ASCII)作为唯一允许的协议。最后选择保存

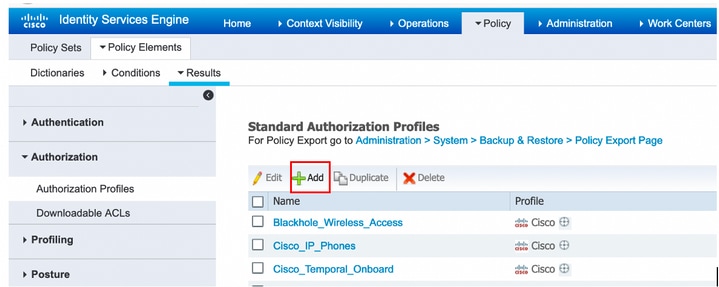

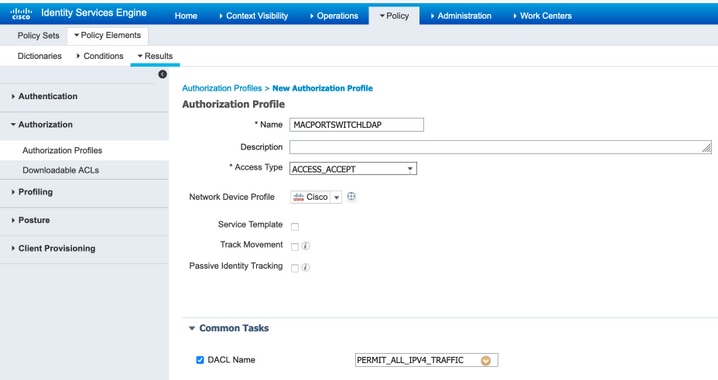

6.要创建授权配置文件,请转到Policy->Policy Elements->Results->Authorization->Authorization Profiles。选择Add并定义将分配给终端的权限。

7.转至Policy-> Policy Set,使用预定义条件Wired_MAB和步骤5中创建的允许协议创建策略集。

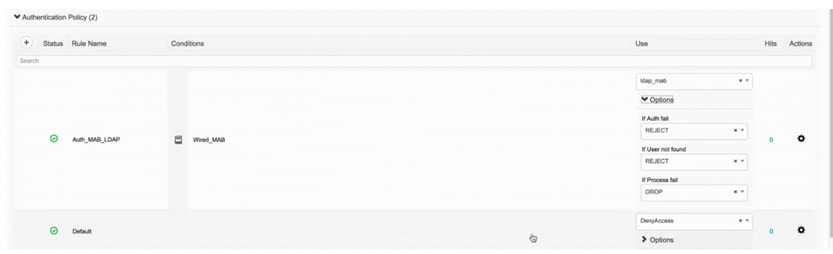

8.在创建的新策略集下,使用预定义的Wired_MAB库和LDAP连接作为外部身份源序列创建身份验证策略

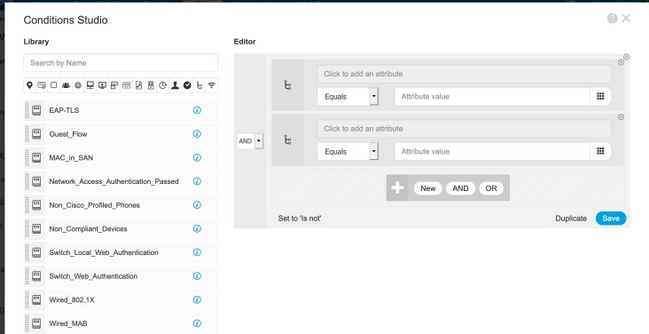

9.在授权策略下,使用LDAP属性说明、Radius NAS-Port-Id和NetworkDeviceName定义名称并创建复合条件。最后,添加在步骤6中创建的授权配置文件。

应用配置后,您应该能够连接到网络,无需用户进行干预。

验证

连接到指定的交换机端口后,可以键入show authentication session interface GigabitEthernet X/X/X details以验证设备的身份验证和授权状态。

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc Success

在ISE上,您可以使用Radius实时日志进行确认。

故障排除

在LDAP服务器上,验证创建的设备是否已配置Mac地址、正确的交换机名称和交换机端口

在ISE上,您可以进行数据包捕获(转至操作 — >故障排除 — >诊断工具 — >TCP转储)以验证从LDAP发送到ISE的值