简介

本文档介绍如何使用身份服务引擎(ISE)配置Firepower 6.1 pxGrid补救。Firepower 6.1+ ISE补救模块可与ISE终端保护服务(EPS)配合使用,在网络接入层自动对攻击者进行排队/列入黑名单。

先决条件

要求

Cisco 建议您具有以下主题的基础知识:

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科ISE版本2.0补丁4

- 思科Firepower 6.1.0

- 虚拟无线局域网控制器(vWLC) 8.3.102.0

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

配置

本文不包括ISE与Firepower集成的初始配置、ISE与Active Directory (AD)的集成、Firepower与AD的集成。有关此信息,请导航至“参考”部分。当关联规则匹配时,Firepower 6.1补救模块允许Firepower系统使用ISE EPS功能(隔离、取消隔离、端口关闭)作为补救。

注意:端口关闭不可用于无线部署。

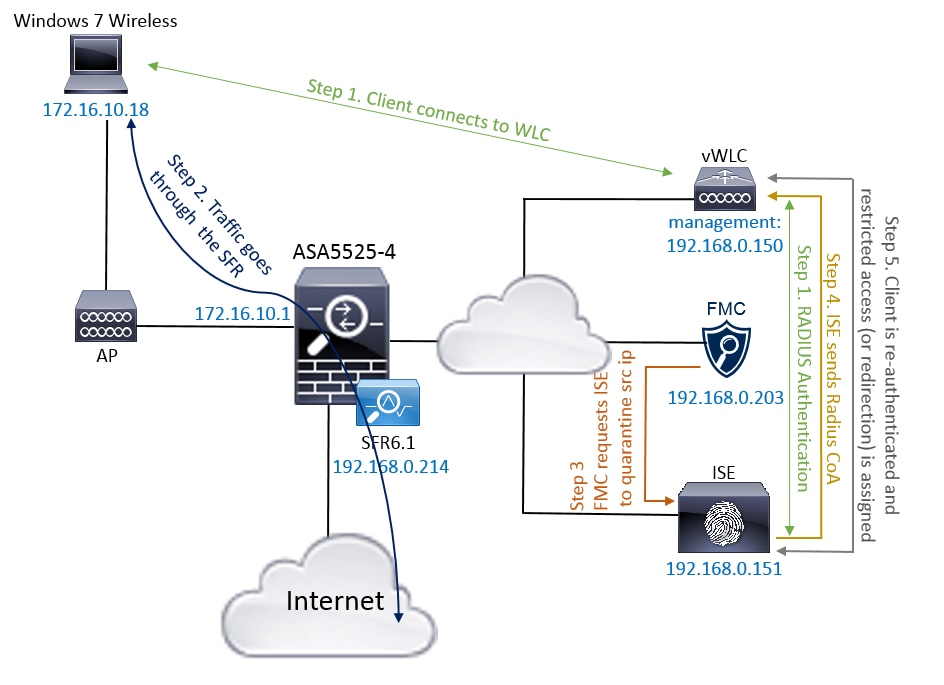

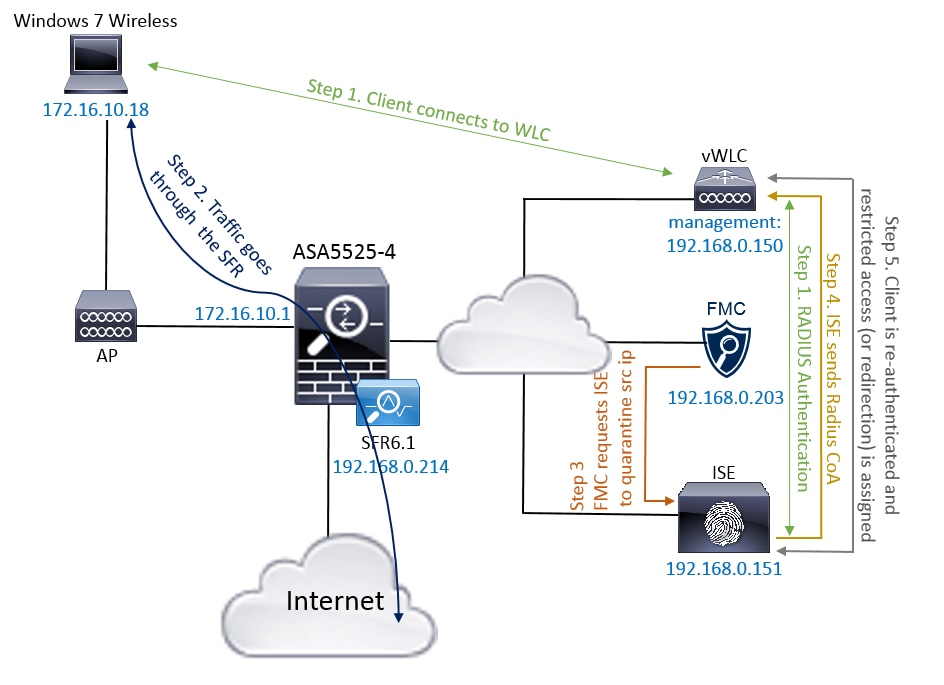

网络图

流说明:

- 客户端连接到网络,使用ISE进行身份验证并使用授权配置文件命中授权规则,授权配置文件授予对网络的无限制访问权限。

- 然后,来自客户端的流量流经Firepower设备。

- 用户开始执行恶意活动并点击关联规则,这反过来会触发Firepower管理中心(FMC)通过pxGrid执行ISE补救。

- ISE将EPSStatus Quarantine分配给终端并触发对网络接入设备(WLC或交换机)的RADIUS授权更改。

- 客户端到达另一个授权策略,分配受限访问(更改SGT或重定向到门户或拒绝访问)。

注意:应将网络接入设备(NAD)配置为向ISE发送RADIUS记帐,以便向其提供用于将IP地址映射到终端的IP地址信息。

配置Firepower

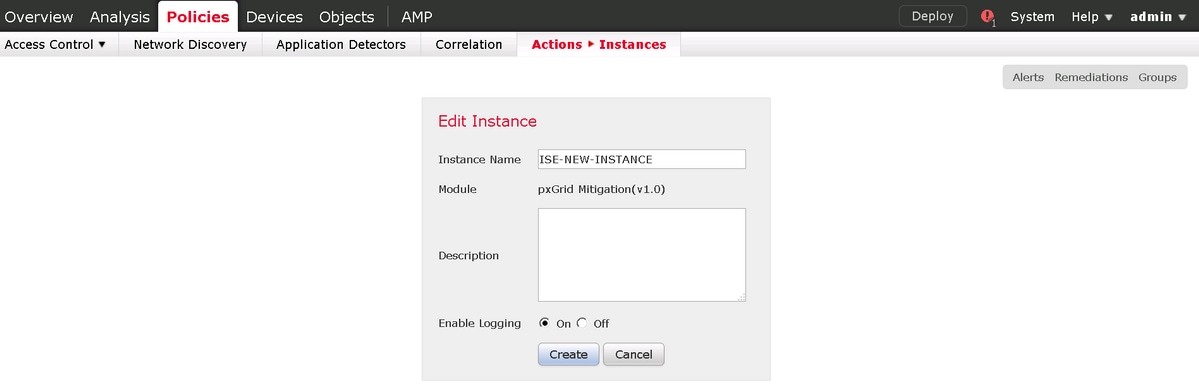

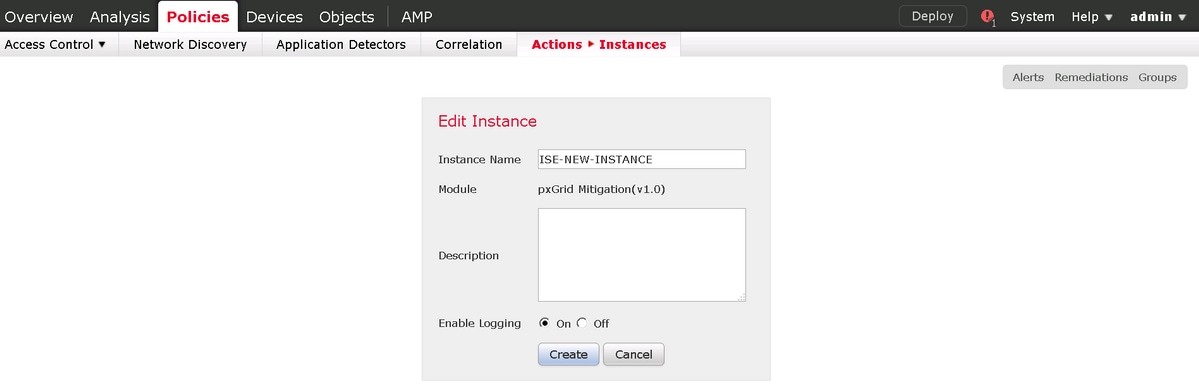

步骤1:配置pxGrid缓解实例。

导航到策略>操作>实例,然后添加pxGrid缓解实例,如图所示。

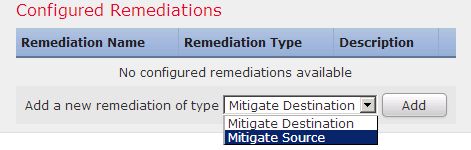

第二步:配置补救。

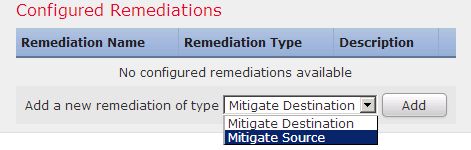

有两种类型可用:缓解目标和缓解源。在本示例中,使用源缓解。选择补救类型并单击Add,如图所示:

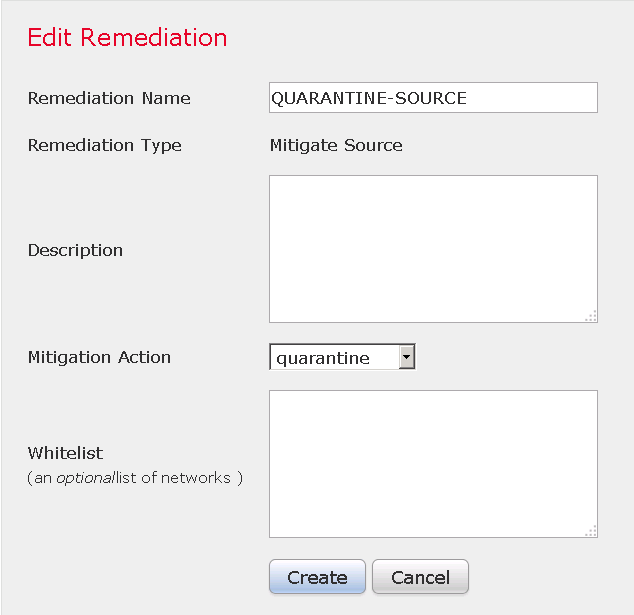

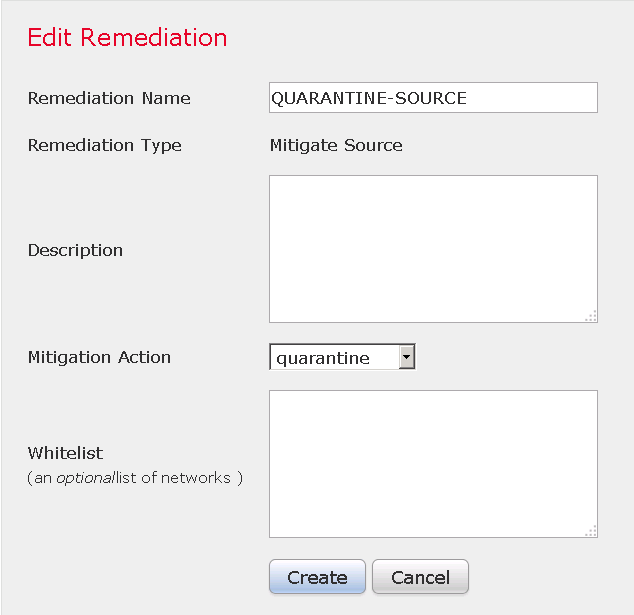

如图所示,向补救分配缓解操作:

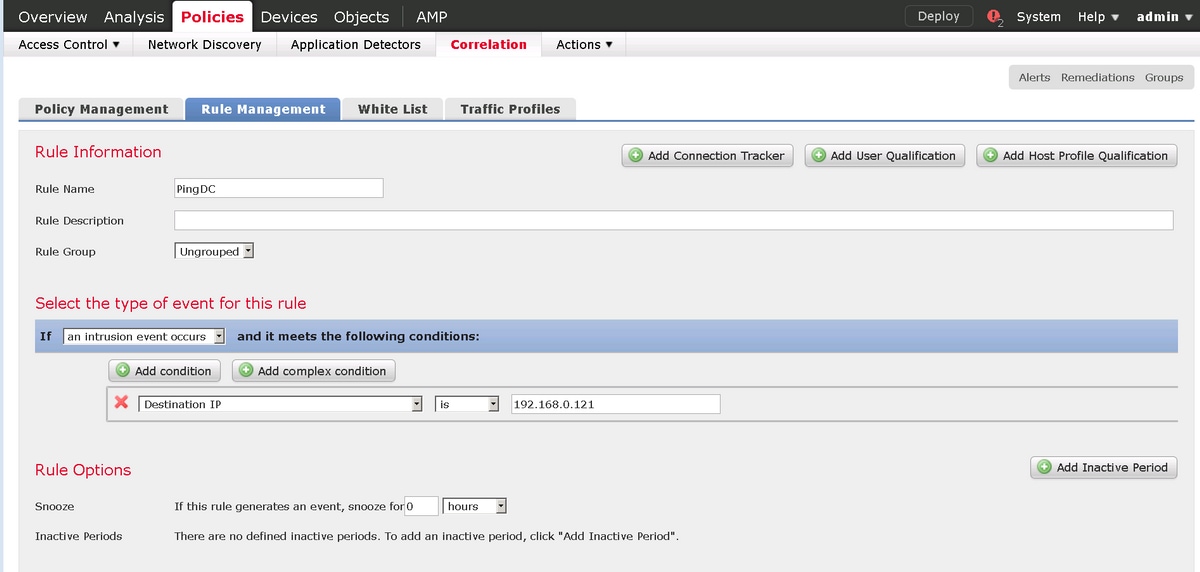

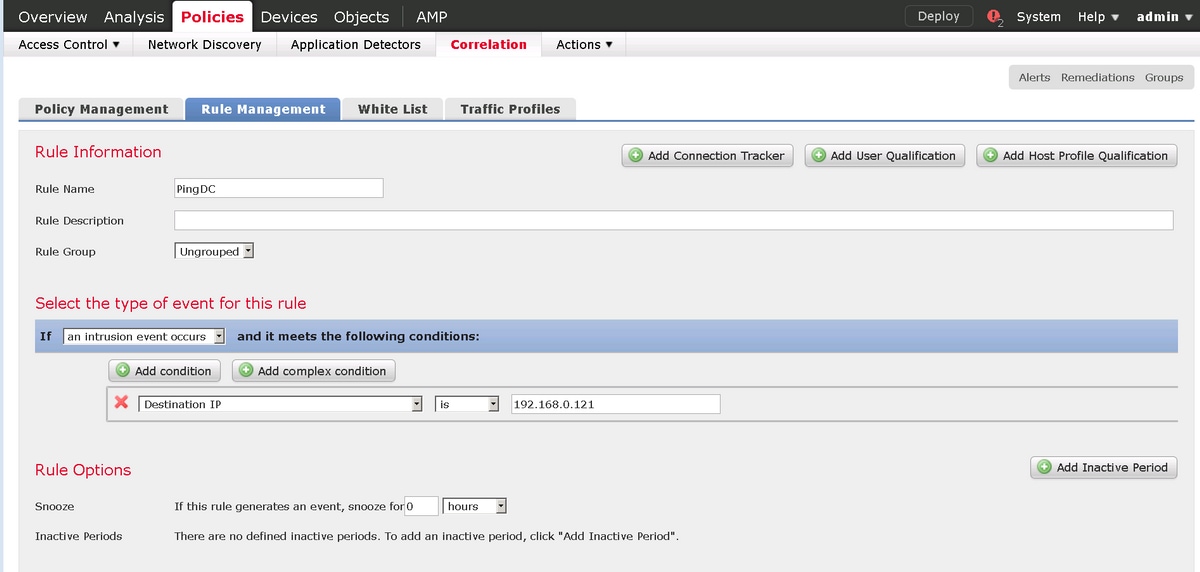

第三步:配置关联规则。

导航到Policies > Correlation > Rule Management,然后点击Create Rule Correlation rule即可触发补救。关联规则可以包含多个条件。在本示例中,如果发生入侵事件并且目标IP地址为192.168.0.121,则会命中关联规则PingDC。匹配的icmp echo应答的自定义入侵规则是为测试目的配置的,如图所示:

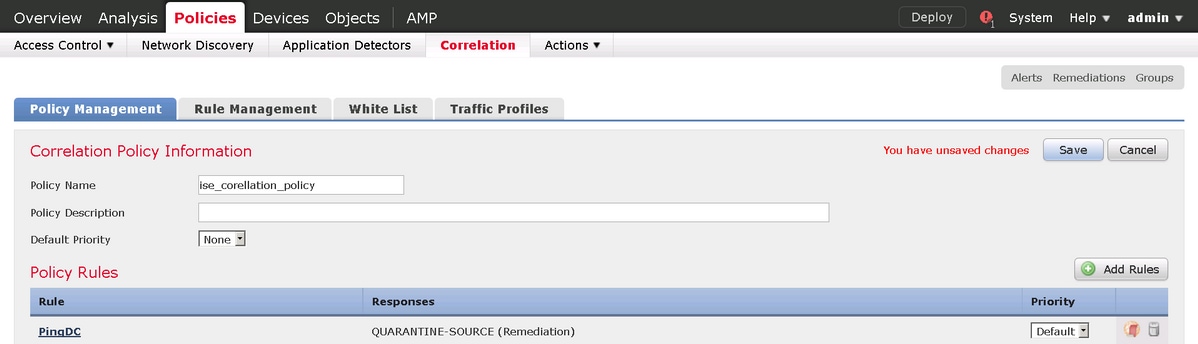

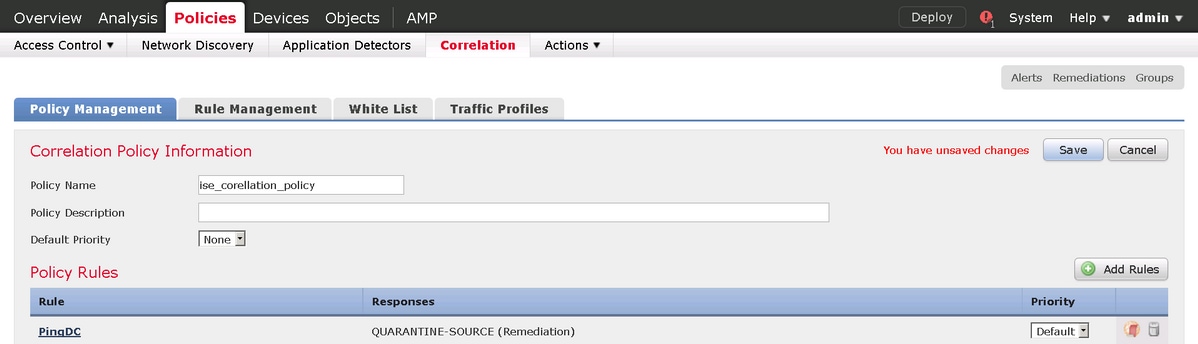

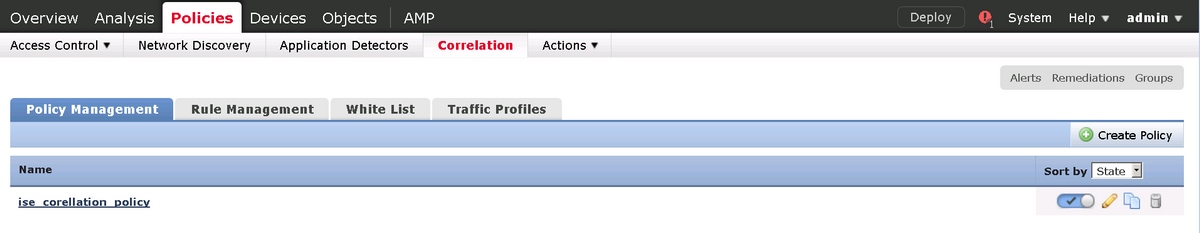

第四步:配置关联策略。

导航到策略>关联>策略管理,然后点击创建策略,向策略添加规则并向其分配响应(如图所示):

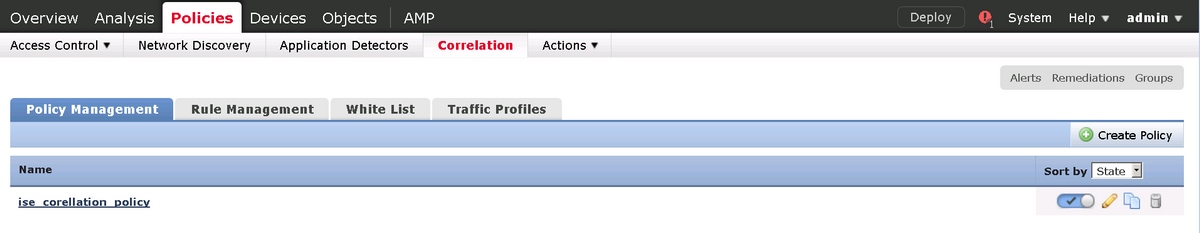

启用关联策略,如图所示:

配置ISE

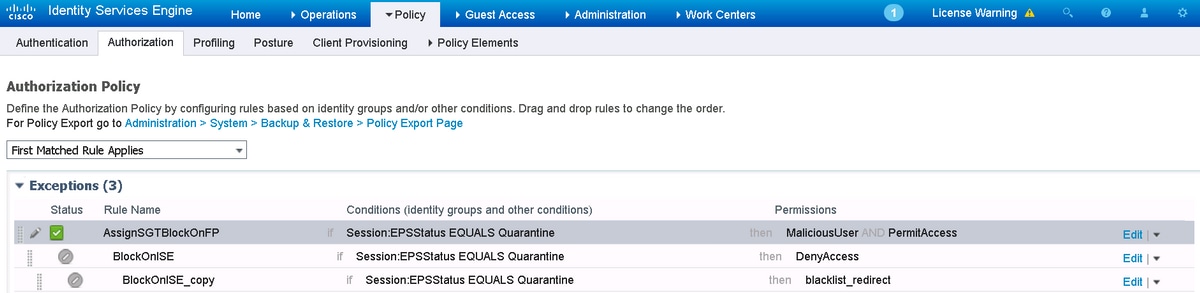

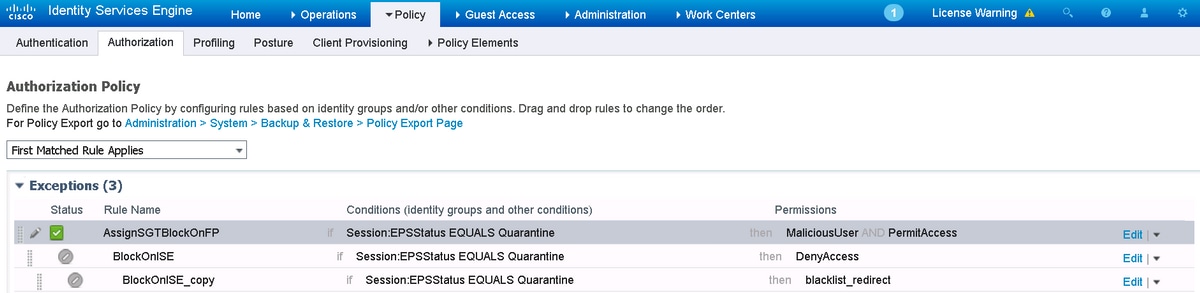

步骤1:配置授权策略。

导航到策略>授权,然后添加新的授权策略,在补救措施发生后将会命中该策略。使用Session: EPSStatus EQUALS Quarantine作为条件。因此,可以使用多个选项:

- 允许访问并分配不同的SGT(在网络设备上实施访问控制限制)

- 拒绝访问(用户应该被踢出网络,不能再次连接)

- 重定向至黑名单门户(在此场景中,自定义热点门户配置为此用途)

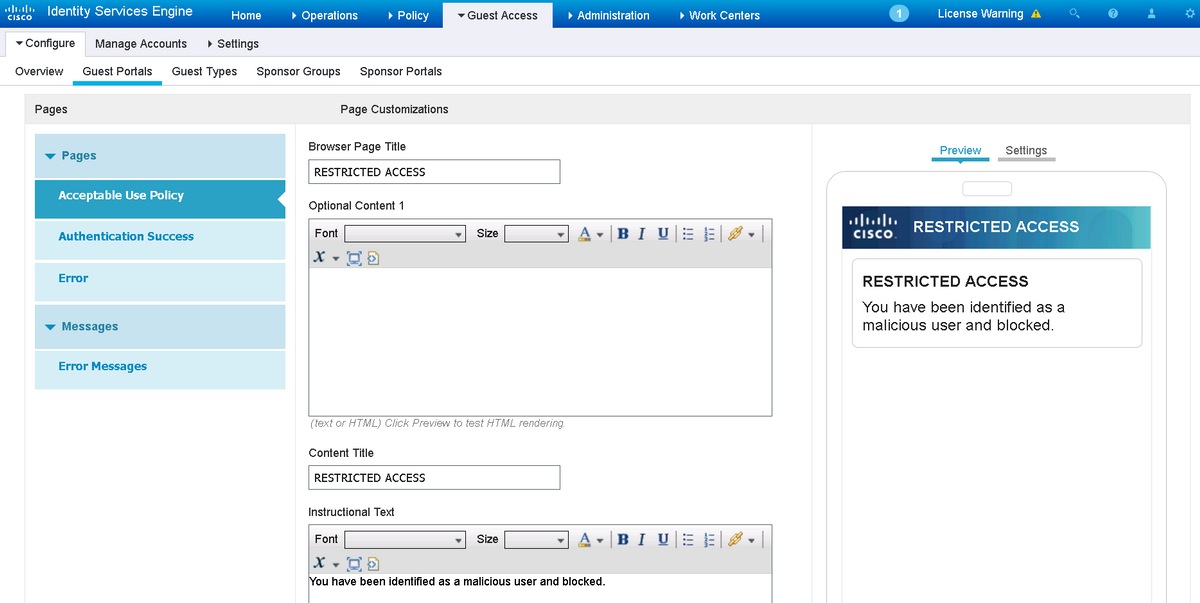

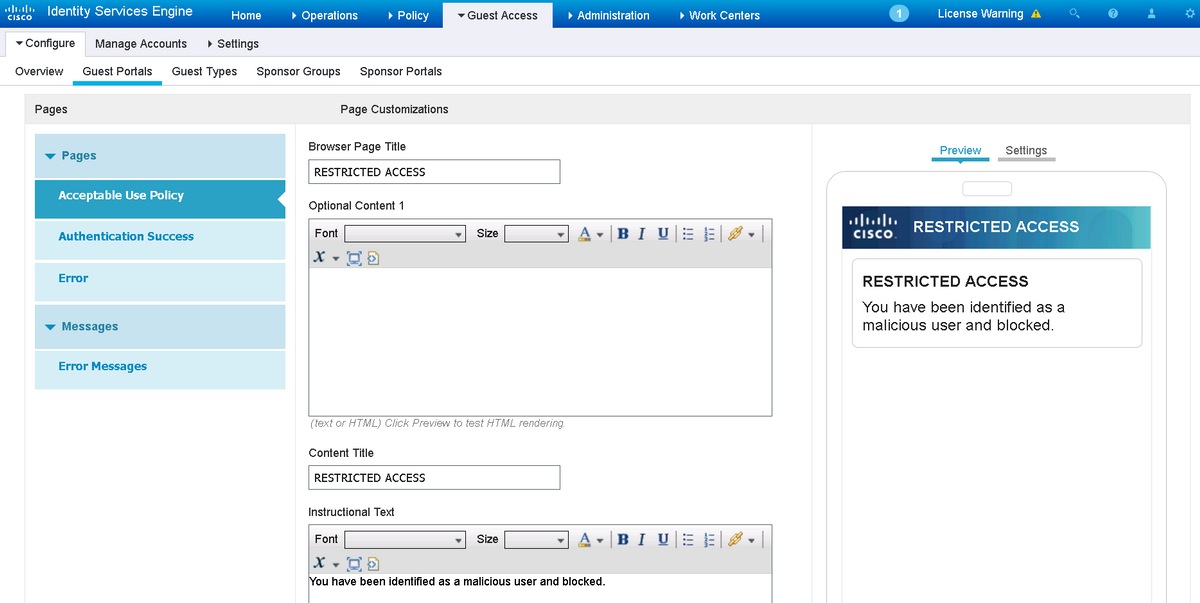

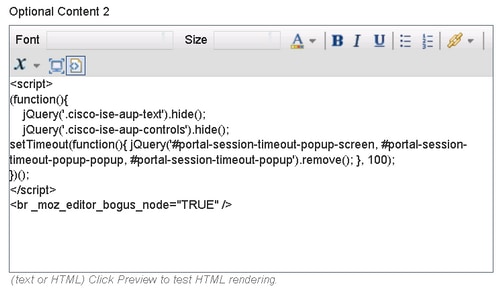

自定义门户配置

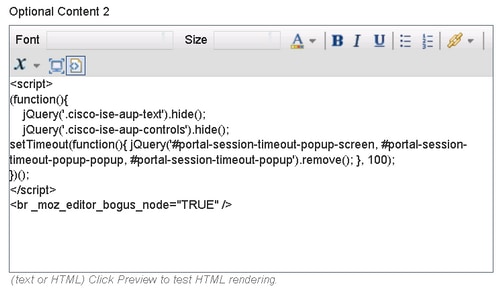

在本示例中,热点门户配置为黑名单。只有可接受使用策略(AUP)页面具有自定义文本,并且不可能接受AUP(这通过JavaScript完成)。为此,您首先需要启用JavaScript,然后粘贴一个在门户自定义配置中隐藏AUP按钮和控件的代码。

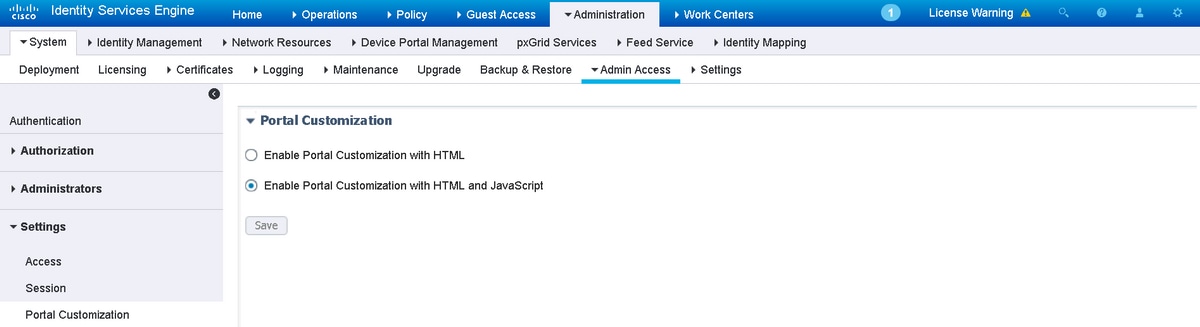

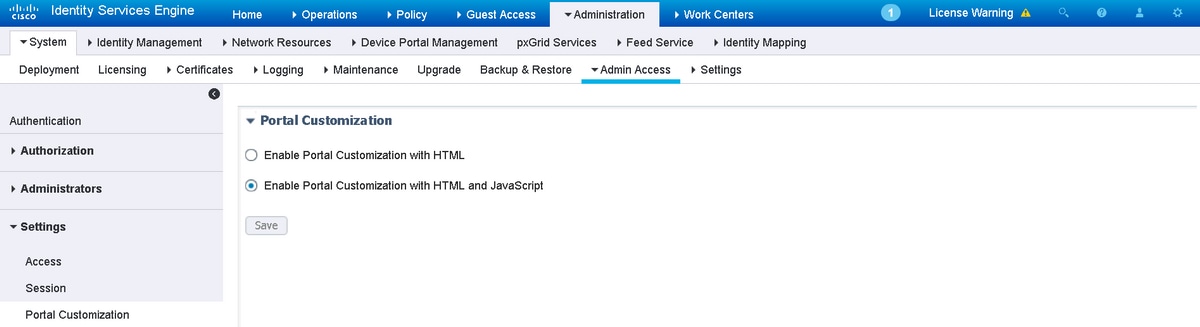

步骤1:启用JavaScript。

导航到管理>系统>管理员访问权限>设置>门户自定义。选择Enable Portal Customization with HTML and JavaScript并单击Save。

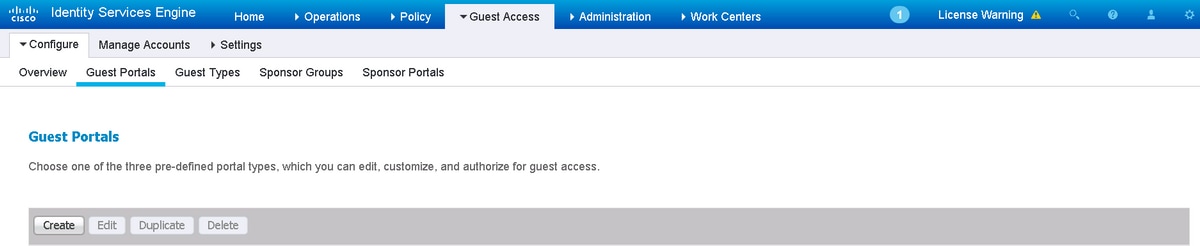

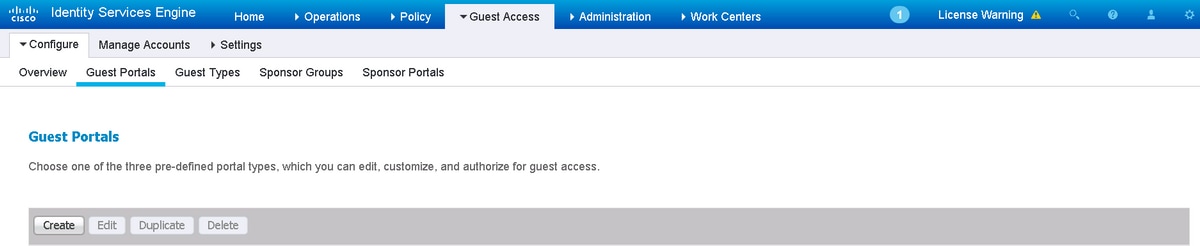

第二步:创建热点门户。

导航到访客接入>配置>访客门户,点击创建,然后选择热点类型。

第三步:配置门户自定义。

导航到门户页面自定义并更改标题和内容,向用户提供适当的警告。

滚动到选项内容2,单击切换HTML源,然后将脚本粘贴到内部:

单击Untoggle HTML Source。

验证

使用本部分提供的信息验证您的配置是否正常工作。

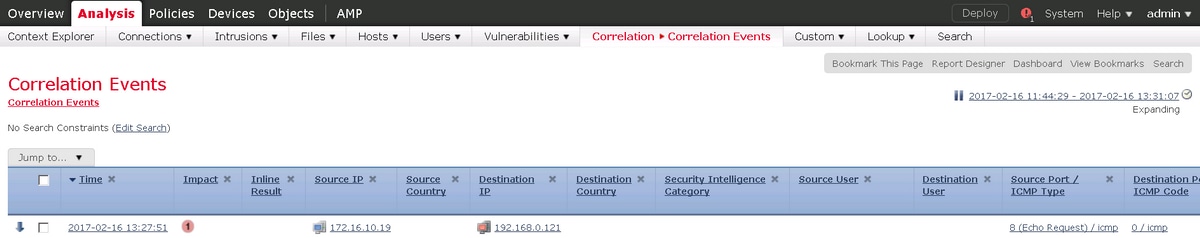

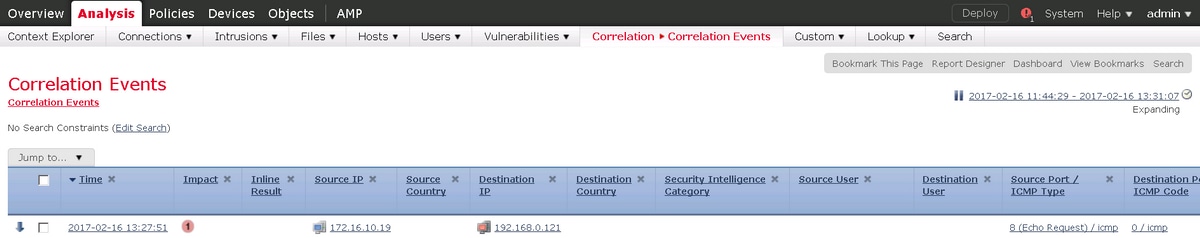

Firepower

触发补救的是匹配关联策略/规则。导航到分析>关联>关联事件,验证是否发生了关联事件。

ISE

然后,ISE应触发Radius: CoA并重新验证用户,这些事件可以在Operation > RADIUS Livelog中进行验证。

在本示例中,ISE为终端分配了不同的SGT MaliciousUser。使用Deny Access授权配置文件时,用户将丢失无线连接且无法再次连接。

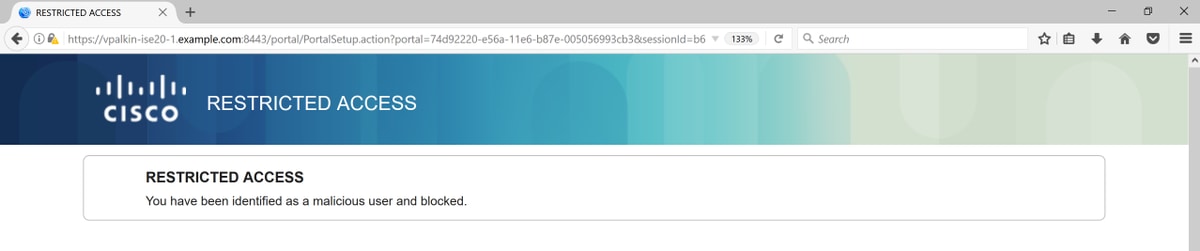

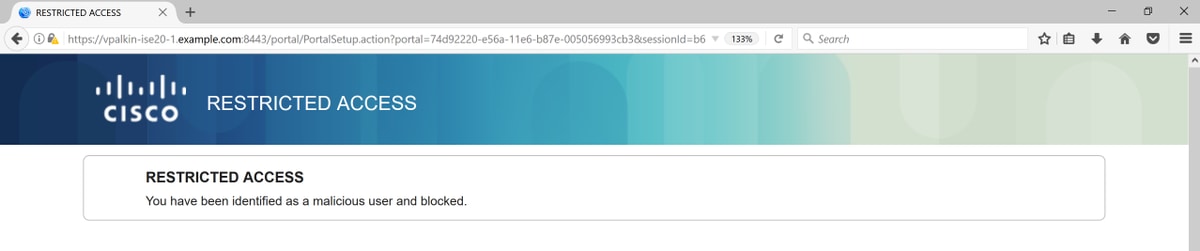

使用黑名单门户的补救。如果补救授权规则配置为重定向至门户,则从攻击者的角度应如下所示:

故障排除

本部分提供了可用于对配置进行故障排除的信息。

导航到分析>关联>状态,如此图中所示。

结果消息应返回Successful completion of remediation或特定错误消息。验证syslog:System > Monitoring > Syslog,并使用pxgrid过滤输出。可以在/var/log/messages中验证相同的日志。

结果消息应返回Successful completion of remediation或特定错误消息。验证syslog:System > Monitoring > Syslog,并使用pxgrid过滤输出。可以在/var/log/messages中验证相同的日志。

相关信息

反馈

反馈