使用Microsoft WSUS配置ISE版本1.4安全评估

目录

简介

本文档介绍当思科身份服务引擎(ISE)与Microsoft Windows Server Update Services (WSUS)集成时,如何配置思科身份服务引擎(ISE)安全评估功能。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科ISE部署、身份验证和授权

- 有关ISE和Cisco AnyConnect状态代理运行方式的基本知识

- 思科自适应安全设备(ASA)的配置

- 基本VPN和802.1x知识

- Microsoft WSUS的配置

使用的组件

本文档中的信息基于以下软件和硬件版本:

- Microsoft Windows版本7

- 带有WSUS 6.3版的Microsoft Windows版本2012

- Cisco ASA版本9.3.1及更高版本

- 思科ISE软件1.3版及更高版本

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

配置

本节介绍如何配置ISE和相关网络元素。

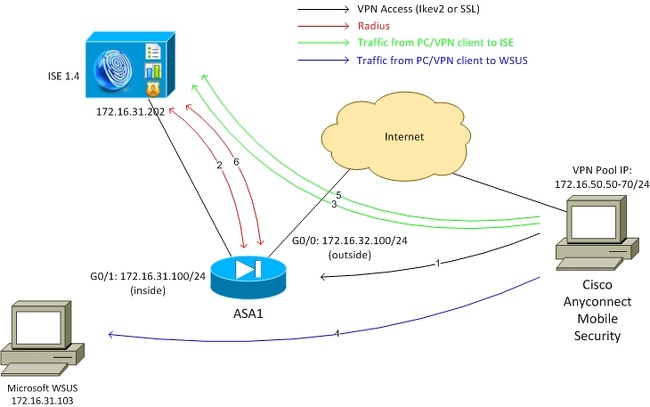

网络图

本文档中的示例使用的拓扑如下:

以下是网络图所示的流量:

- 远程用户通过Cisco AnyConnect连接,以通过VPN访问ASA。这可以是任何类型的统一接入,例如交换机上终止的802.1x/MAC身份验证绕行(MAB)有线会话或无线局域网控制器(WLC)上终止的无线会话。

- 作为身份验证过程的一部分,ISE会确认终端站的终端安全评估状态不等于合规(ASA-VPN_quarantine授权规则),并且在Radius Access-Accept消息中返回重定向属性。因此,ASA将所有HTTP流量重定向到ISE。

- 用户打开Web浏览器并输入任何地址。在重定向至ISE后,站点上会安装Cisco AnyConnect 4安全评估模块。然后,安全评估模块从ISE下载策略(WSUS的要求)。

- 状态模块搜索Microsoft WSUS并执行补救。

- 在成功补救后,状态模块发送报告至ISE。

- ISE发出RADIUS授权更改(CoA),为合规的VPN用户提供完全网络访问权限(授权规则)。

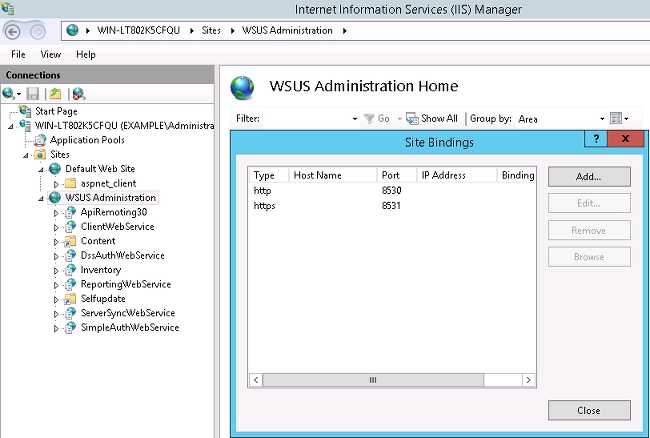

Microsoft WSUS

WSUS服务通过标准TCP端口8530进行部署。请务必记住,为了补救,还使用其他端口。这就是为什么将WSUS的IP地址安全添加到ASA上的重定向访问控制列表(ACL)的原因(本文档稍后会进行介绍)。

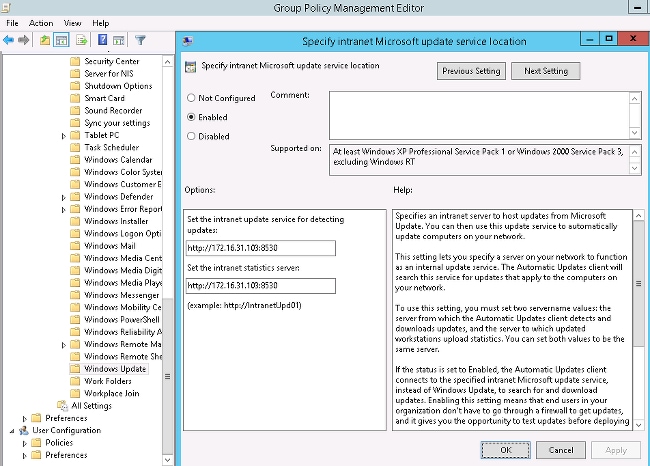

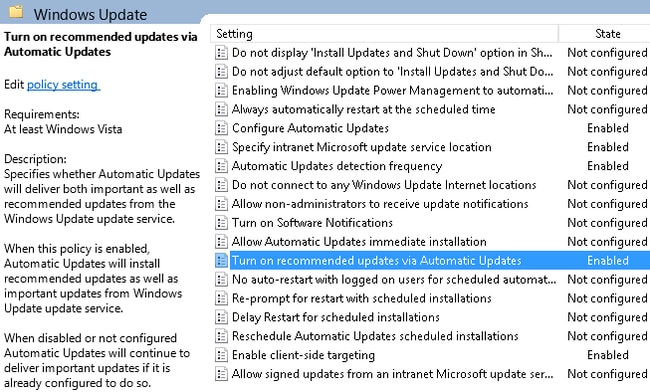

域的组策略已针对Microsoft Windows更新进行配置,并指向本地WSUS服务器:

下面是为基于不同严重性级别的精细策略启用的推荐更新:

客户端定位可实现更大的灵活性。ISE可以使用基于不同Microsoft Active Directory (AD)计算机容器的安全评估策略。WSUS可批准基于此成员的更新。

ASA

远程用户使用简单安全套接字层(SSL) VPN访问(详细信息不在本文档讨论范围内)。

以下是配置示例:

interface GigabitEthernet0/0

nameif outside

security-level 10

ip address 172.16.32.100 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.31.100 255.255.255.0

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy POLICY internal

group-policy POLICY attributes

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

tunnel-group SSLVPN type remote-access

tunnel-group SSLVPN general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

ip local pool POOL-VPN 172.16.50.50-172.16.50.60 mask 255.255.255.0

在ASA上配置访问列表非常重要,该列表用于确定应重定向到ISE的流量(对于尚未合规的用户):

access-list Posture-redirect extended deny udp any any eq domain

access-list Posture-redirect extended deny ip any host 172.16.31.103

access-list Posture-redirect extended deny ip any host 172.16.31.202

access-list Posture-redirect extended deny icmp any any

access-list Posture-redirect extended permit tcp any any eq www

对于不合规用户,只允许域名系统(DNS)、ISE、WSUS和互联网控制消息协议(ICMP)流量。所有其他流量(HTTP)重定向至ISE进行AnyConnect 4调配,ISE负责终端安全评估和补救。

ISE

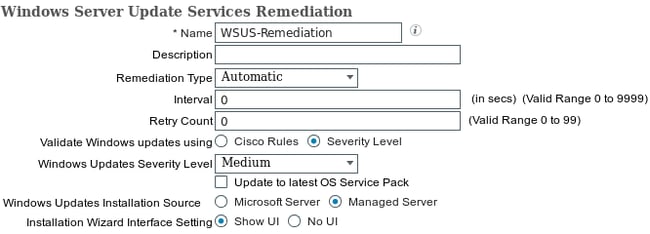

WSUS的状态补救

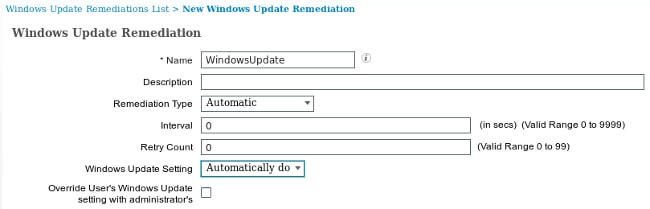

完成以下步骤以配置WSUS的状态补救:

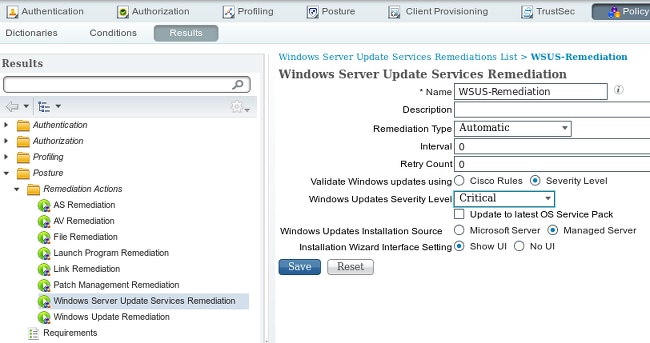

- 导航到策略>情况>状态>补救措施> Windows Server更新服务修复,以便创建新规则。

- 验证Microsoft Windows Updates设置是否设置为Severity Level。此部分负责检测是否启动补救流程。

然后,Microsoft Windows Update Agent连接到WSUS,并检查该PC是否存在任何等待安装的重要更新:

WSUS的状态要求

导航到策略>情况>状态>要求以创建新规则。规则使用称为pr_WSUSRule的虚设条件,这意味着在需要补救时(关键更新)会与WSUS联系以检查条件。

一旦满足此条件,WSUS就会安装为该PC配置的更新。这些更新可能包括任何类型的更新,也可能包括严重性级别较低的更新:

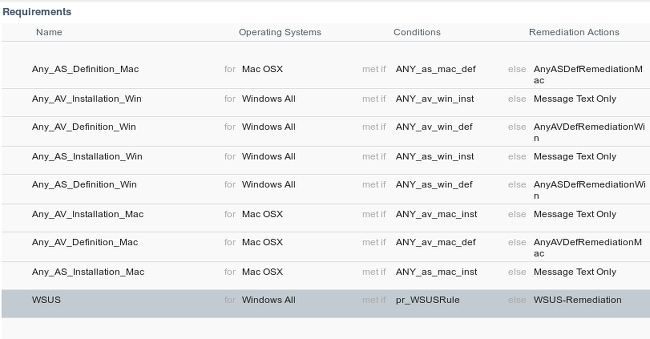

AnyConnect配置文件

配置终端安全评估模块配置文件以及AnyConnect 4配置文件(如AnyConnect 4.0与ISE集成1.3版配置示例中所述):

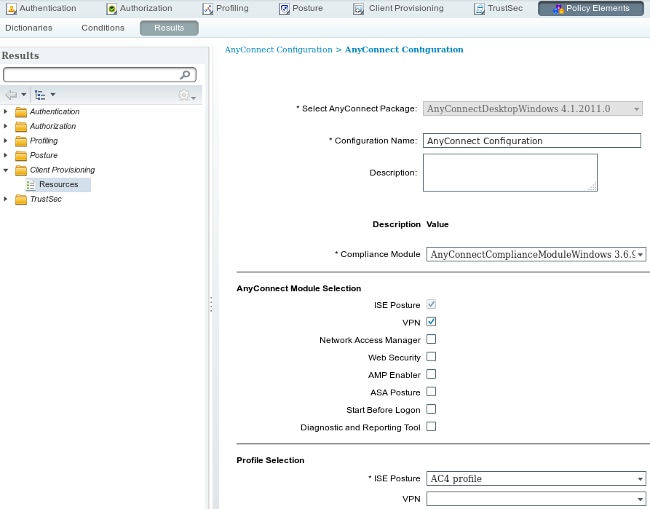

客户端调配规则

一旦AnyConnect配置文件准备就绪,即可从客户端调配策略引用它:

整个应用连同配置一起安装在终端上,该终端将重定向到客户端调配门户页面。AnyConnect 4可能会升级,并安装额外的模块(状态)。

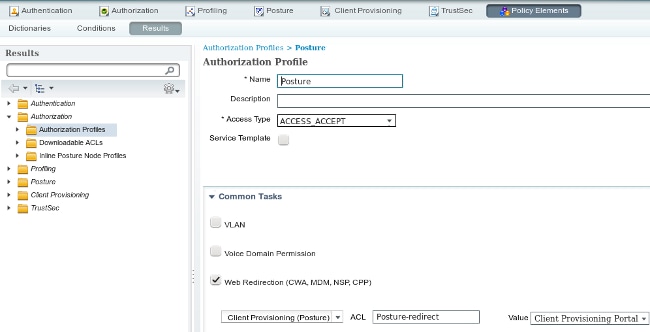

授权配置文件

创建用于重定向到客户端调配配置文件的授权配置文件:

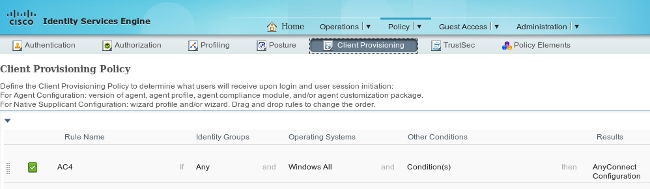

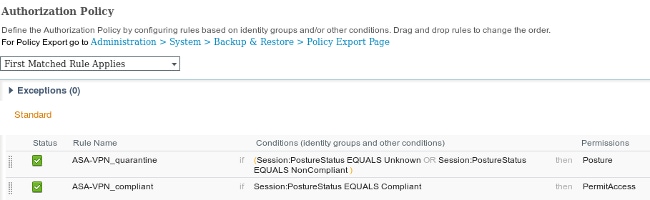

授权规则

下图显示授权规则:

首次使用ASA-VPN_quarantine规则。因此,系统会返回Posture授权配置文件,并将终端重定向到AnyConnect 4的客户端调配门户(使用终端安全评估模块)调配。

一旦兼容,将使用ASA-VPN_compliant规则,并且允许完全网络访问。

验证

本部分提供的信息可用于验证您的配置是否正常工作。

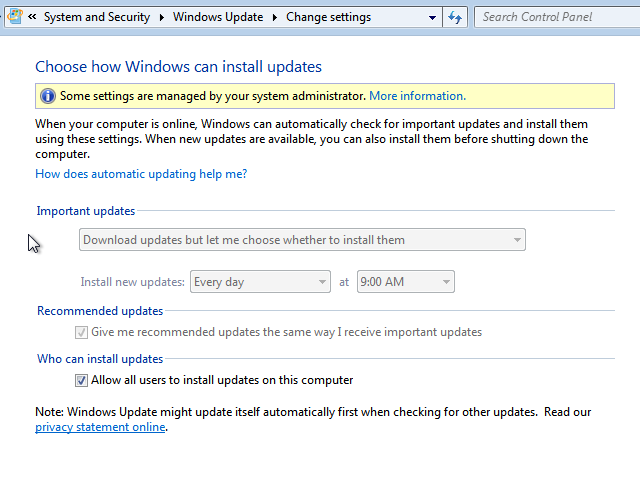

具有更新的GPO策略的PC

PC登录域后,应推送具有WSUS配置的域策略。这可以在VPN会话建立(带外)之前或之后发生,前提是使用Start Before Logon功能(还可以将其用于802.1x有线/无线接入)。

一旦Microsoft Windows客户端具有正确的配置,Windows Update设置即可反映这一点:

如果需要,可以使用组策略对象(GPO)刷新和Microsoft Windows Update代理服务器发现:

C:\Users\Administrator>gpupdate /force

Updating Policy...

User Policy update has completed successfully.

Computer Policy update has completed successfully.

C:\Users\Administrator>wuauclt.exe /detectnow

C:\Users\Administrator>

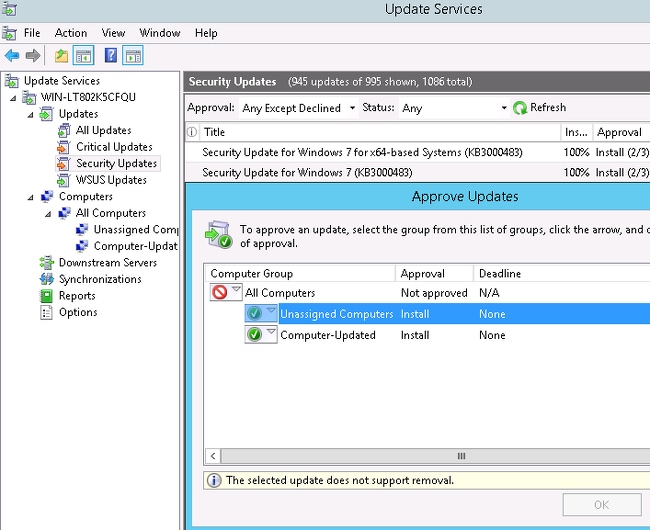

批准WSUS上的关键更新

审批流程可以从客户站点目标中受益:

如果需要,使用wuaucrt重新发送报告。

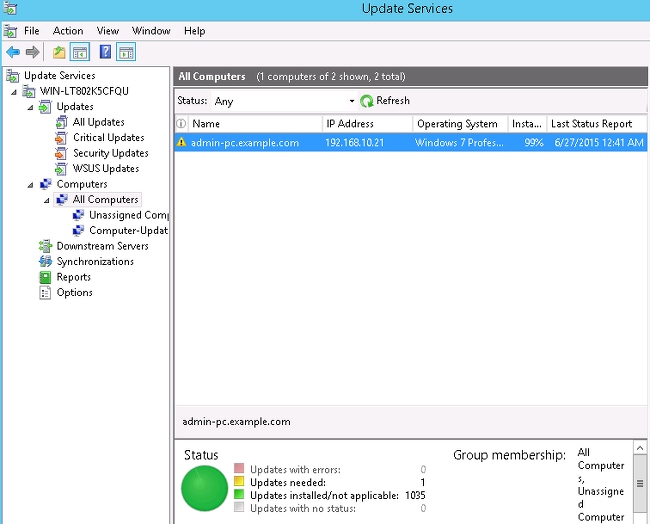

检查WSUS上的PC状态

下图显示如何检查WSUS上的PC状态:

应安装一个更新,以便下次使用WSUS进行刷新。

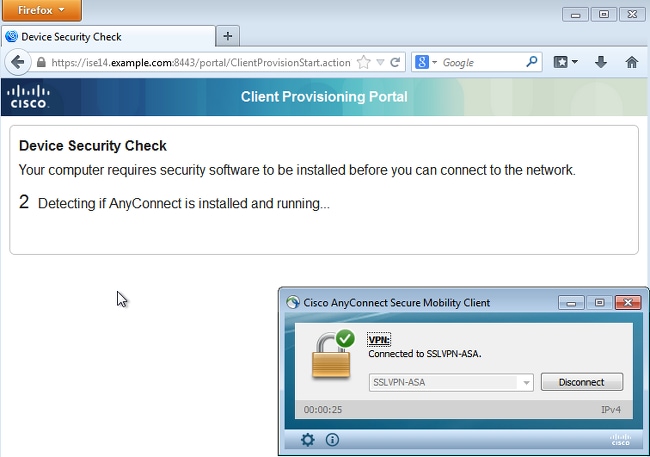

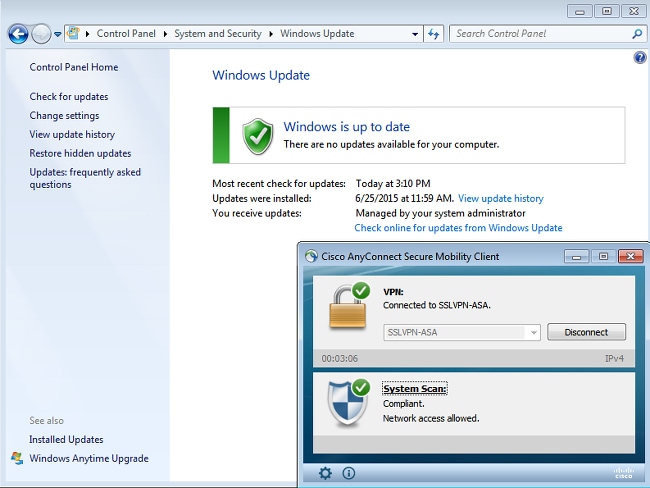

已建立VPN会话

在建立VPN会话后,将使用 ISE授权规则,此规则将返回终端安全评估授权配置文件。因此,来自终端的HTTP流量会被重定向以进行AnyConnect 4更新和状态模块调配:

此时,ASA上的会话状态指示通过将HTTP流量重定向至ISE进行的有限访问:

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 69

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

<...some output omitted for clarity...>

ISE Posture:

Redirect URL : https://ise14.example.com:8443/portal/gateway?sessionId=ac101f64000

45000556b6a3b&portal=283258a0-e96e-...

Redirect ACL : Posture-redirec

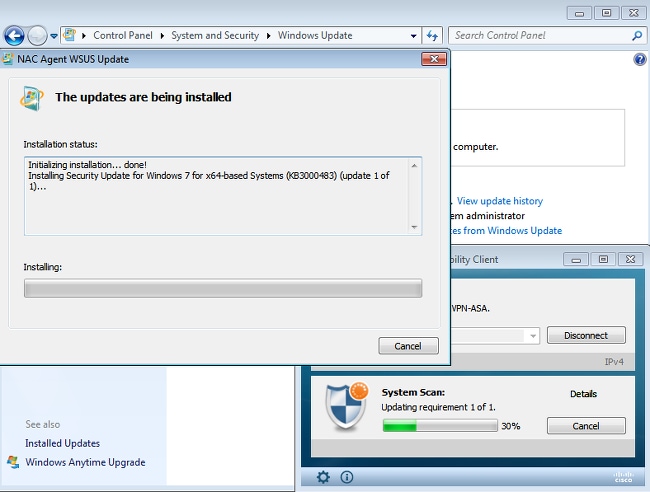

安全评估模块从ISE接收策略并执行补救

安全评估模块从ISE接收策略。ise-psc.log调试显示发送到终端安全评估模块的要求:

2015-06-05 07:33:40,493 DEBUG [portal-http-service12][] cisco.cpm.posture.runtime.

PostureHandlerImpl -:cisco:ac101f6400037000556b40c1:::- NAC agent xml

<?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

WSUS

<version/>

<description>This endpoint has failed check for any AS installation</description>

<type>10</type>

<optional>0</optional>

42#1

<remediation_type>1</remediation_type>

<remediation_retry>0</remediation_retry>

<remediation_delay>0</remediation_delay>

<action>10</action>

<check>

pr_WSUSCheck

</check>

<criteria/>

</package>

</cleanmachines>

安全评估模块自动触发Microsoft Windows Update代理连接到WSUS并下载在WSUS策略中配置的更新(所有更新均自动执行,无需任何用户干预):

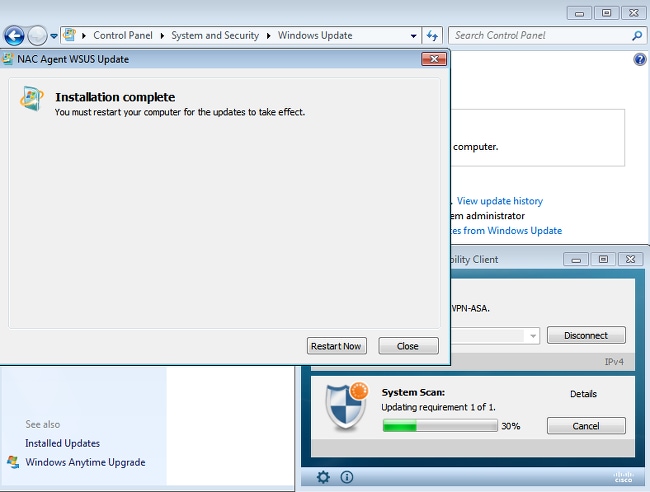

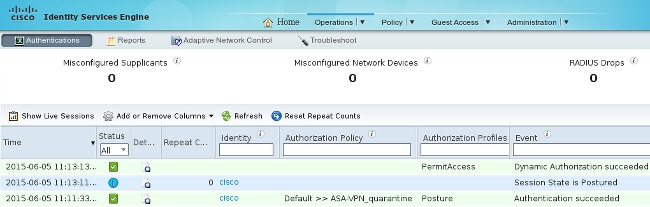

完全网络访问

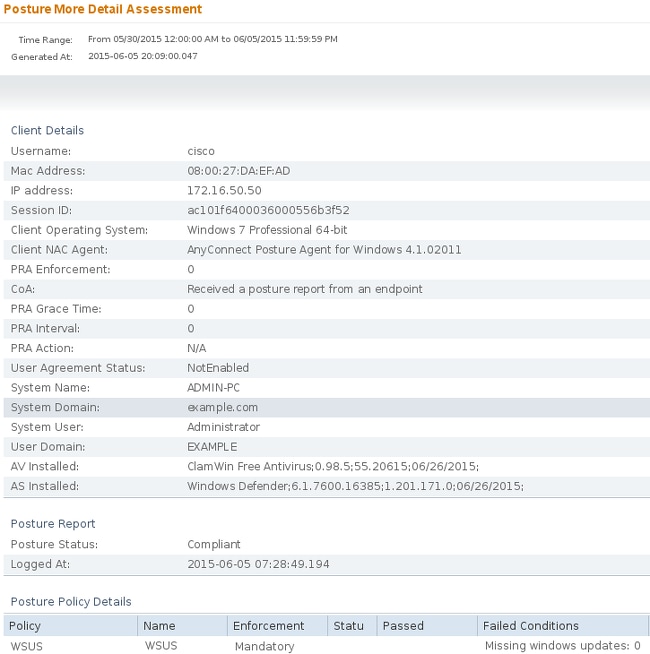

在AnyConnect终端安全评估模块将工作站报告为合规后,您将看到以下内容:

报告发送到ISE,ISE重新评估策略并符合授权规则。这提供了完整的网络访问(通过Radius CoA)。导航到操作>身份验证以确认这一点:

调试(ise-psc.log)还确认合规状态、CoA触发器和终端安全评估的最终设置:

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureManager -:cisco:

ac101f6400039000556b4200:::- Posture report token for endpoint mac

08-00-27-DA-EF-AD is Healthy

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400039000556b4200:::- entering triggerPostureCoA for session

ac101f6400039000556b4200

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:ac

101f6400039000556b4200:::- Posture CoA is scheduled for session id

[ac101f6400039000556b4200]

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:

ac101f6400039000556b4200:::- DM_PKG report non-AUP:html = <!--X-Perfigo-DM-Error=0-->

<!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0-->

<!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0-->

<!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey-->

<!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=-->

<!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter-->

<!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4-->

<!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:DA:EF:AD-->

DEBUG [pool-183-thread-1][]cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400036000556b3f52:::- Posture CoA is triggered for endpoint [08-00-27-da-ef-ad]

with session [ac101f6400039000556b4200]

此外,ISE详细状态评估报告确认站点合规:

故障排除

当前没有可用于此配置的故障排除信息。

重要说明

本节提供有关本文档中介绍的配置的一些重要信息。

WSUS补救的选项详细信息

区分需求条件和补救措施非常重要。AnyConnect触发Microsoft Windows Update代理检查合规性,具体取决于使用补救设置验证Windows更新。

本例中使用的是Severity Level。使用严重设置,Microsoft Windows Agent将检查是否存在任何挂起(未安装)的重要更新。如果有,则补救开始。

然后,补救流程可能会根据WSUS配置(针对特定计算机批准的更新)安装所有重要和不太重要的更新。

使用Cisco规则设置验证Windows更新后,要求中详述的条件将决定工作站是否合规。

Windows更新服务

对于不带WSUS服务器的部署,可以使用称为Windows Update补救的其他补救类型:

此补救类型允许控制Microsoft Windows Update设置并允许您执行即时更新。此补救类型使用的典型条件是pc_AutoUpdateCheck。这允许您检查终端上是否启用了Microsoft Windows Update设置。否则,您可以启用它并执行更新。

SCCM集成

ISE版本1.4称为补丁管理的新功能允许与许多第三方供应商进行集成。根据供应商,条件和补救有多个可用选项。

对于Microsoft,支持系统管理服务器(SMS)和System Center Configuration Manager (SCCM)。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

03-Aug-2015

|

初始版本 |

反馈

反馈