使用 RADIUS 服务器的 VPN 3000 产品

目录

简介

本文描述了使用某些RADIUS服务器与VPN 3000集中器和VPN客户端一起工作时发现的特定警告。

-

Windows 2000 RADIUS服务器需要密码认证协议(PAP)验证Cisco VPN客户端。(IPSec客户端)

-

使用不支持微软询问握手认证协议(MSCHAP)的RADIUS服务器,需要在VPN 3000集中器上禁用MSCHAP选项。(点对点隧道协议[PPTP]客户端)

-

将加密与PPTP结合使用需要返回属性MSCHAP-MPPE-Keys from RADIUS。(PPTP客户端)

-

在Windows 2003中,可以使用MS-CHAP v2,但身份验证方法应设置为“RADIUS with Expiry”。

其中一些注释出现在产品版本说明中。

开始使用前

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

先决条件

本文档没有任何特定的前提条件。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

Cisco VPN 3000 集中器

-

Cisco VPN 客户端

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

使用Windows 2000的RADIUS服务器验证Cisco VPN客户端

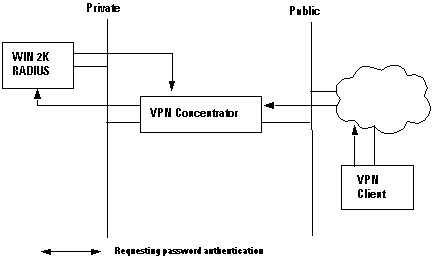

您可以使用Windows 2000 RADIUS服务器对VPN客户端用户进行身份验证。在以下情况中(VPN客户端请求认证),VPN 3000集中器收到VPN客户端的客户端用户名和密码请求。发送用户名/密码到专用网络中的Windows 2000 RADIUS服务器进行验证之前,VPN集中器使用HMAC/MD5算法执行散列。

Windows 2000 RADIUS服务器要求验证的VPN客户端会话PAP。要使用RADIUS服务器来认证VPN客户端用户,检查Edit Dial-in Profile(编辑拨入配置文件)窗口中的未加密认证(PAP、SPAP)参数(此参数默认为未被检查)。 要设置此参数,选择您正在使用的Remote Access Policy,选择Properties,并选择Authentication选项卡。

请注意,此参数名称上的“未加密”一词具有误导性。使用此参数不会引起安全性的破坏,因为当VPN集中器发送认证信息包到RADIUS服务器时,不会发送非受阻密码。VPN集中器接收VPN客户端发来的用户名/密码和加密的信息包,并在发送认证 信息包回服务器之前,对密码执行HMAC/MD5 hash。

使用不支持 MSCHAP 的 RADIUS 服务器

某些RADIUS服务器不支持MSCHAPv1或MSCHAPv2用户身份验证。如果使用不支持MSCHAP(v1或v2)的RADIUS服务器,您必须配置基本组的PPTP认证协议,以使用PAP和/或CHAP,并禁用MSCHAP选项。不支持MSCHAP的RADIUS服务器示例包括Livingston v1.61 RADIUS服务器或基于Livingston代码的所有RADIUS服务器。

注意:如果没有MSCHAP,将不加密进出PPTP客户端的数据包。

对 PPTP 进行加密

使用PPTP加密,RADIUS服务器必须支持MSCHAP认证,并且必须为每个用户认证发送回归属性MSCHAP-MPPE-Key。支持此属性的RADIUS服务器示例如下所示。

-

用于Windows的思科安全ACS — 版本2.6或更高版本

-

Funk软件钢带RADIUS

-

NT4.0服务器选项包上的Microsoft互联网验证服务器

-

Microsoft商业互联网系统(MCIS 2.0)

-

Microsoft Windows 2000 Server — Internet身份验证服务器

反馈

反馈