配置和验证URL过滤

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

简介

本文档介绍如何使用Cisco Catalyst Manager GUI在Cisco IOS-XE®路由器上配置和验证URL过滤。

先决条件

在vManage中上传与当前思科IOS-XE代码兼容的UTD软件虚拟映像。有关在cEdge路由器上安装UTD安全虚拟映像的说明,请查看相关信息部分。

云翼路由器必须处于vManaged模式,并且必须预先附加模板。

要求

Cisco 建议您了解以下主题:

- Cisco SD-WAN Overlay将启动初始配置。

- URL过滤配置Cisco Catalyst Manager GUI。

使用的组件

本文档基于以下软件和硬件版本:

- Cisco Catalyst SD-WAN Manager版本20.14.1。

- 思科Catalyst SD-WAN控制器版本20.14.1。

- Cisco Edge路由器17.14.1版。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

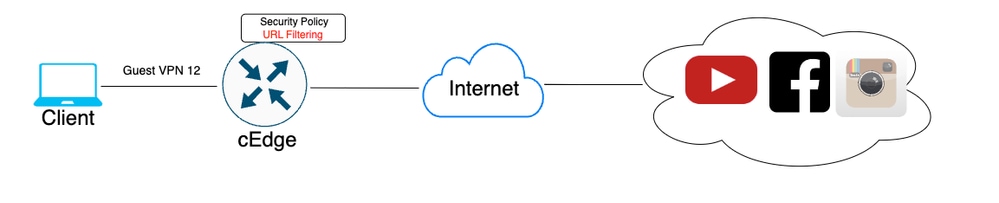

网络图

配置URL过滤策略的组件

本文解释如何根据类别、信誉或域阻止/允许列表将URL过滤配置为阻止/允许特定客户端HTTPS流量,并提供以下示例要求:

- 阻止来自访客VPN Web类别上的客户端的此HTTPS请求:

- 游戏

- 赌博

- 黑客攻击

- 非法毒品

- 必须阻止Web信誉小于或等于60的访客VPN上的客户端向网站发出的任何HTTPS URL请求。

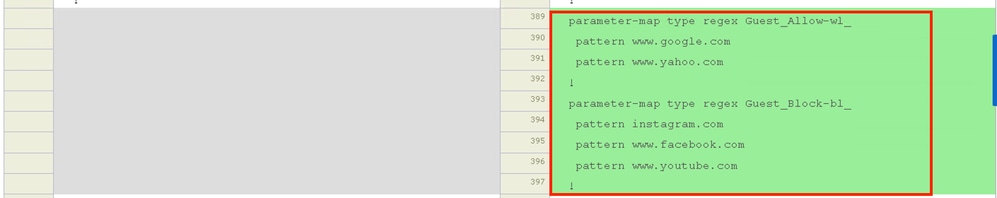

- 访客VPN上的客户端向网站发出的HTTP(s)请求阻止了Facebook、Instagram和YouTube,同时允许访问google.com和yahoo.com。

要配置URL过滤:

创建感兴趣的URL列表

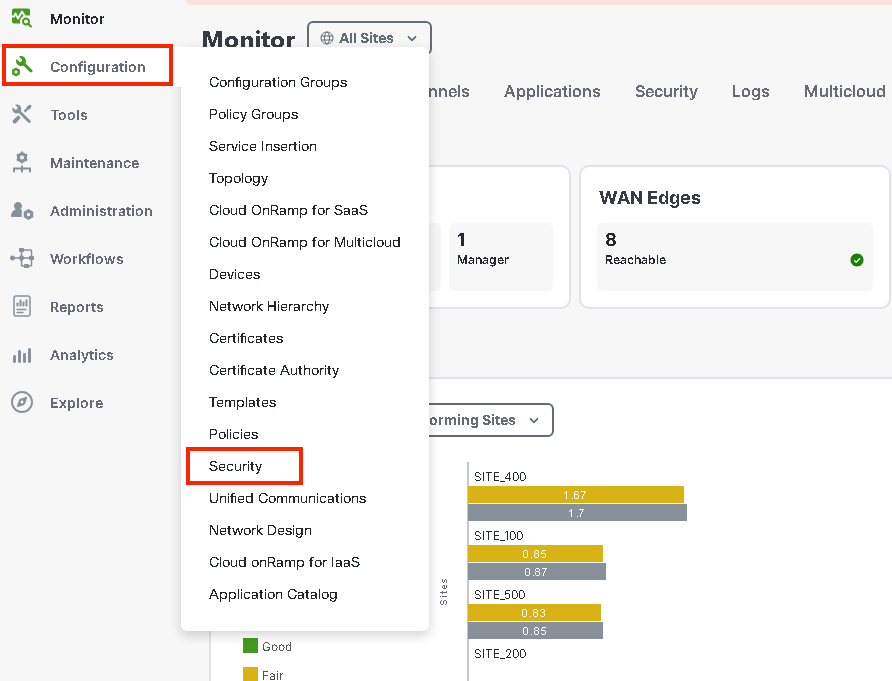

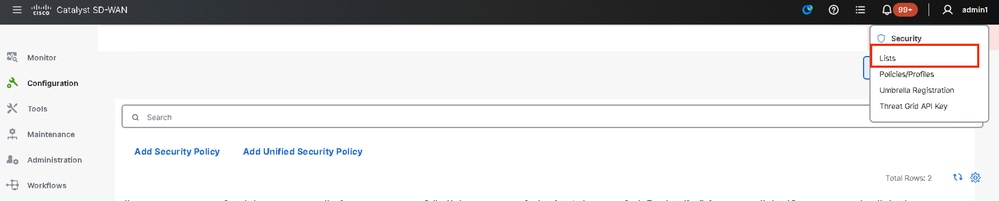

- 在Cisco SD-WAN Manager菜单上,导航到左侧面板中的Configuration > Security选项卡。

要创建或管理Allowlist URL List或Blocklist URL List,请从页面右上方的Custom Options下拉菜单中选择Lists。

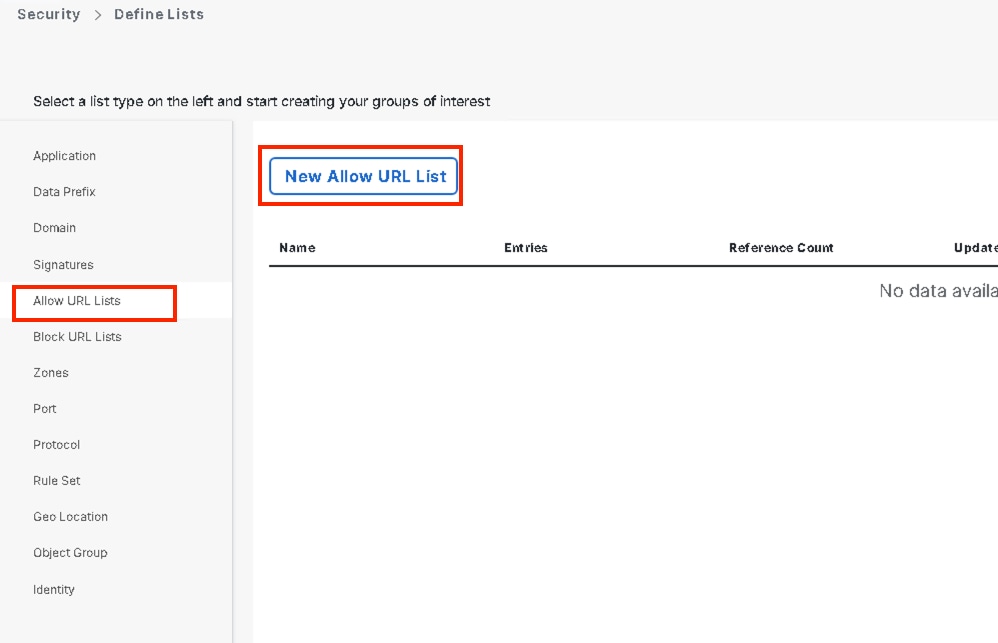

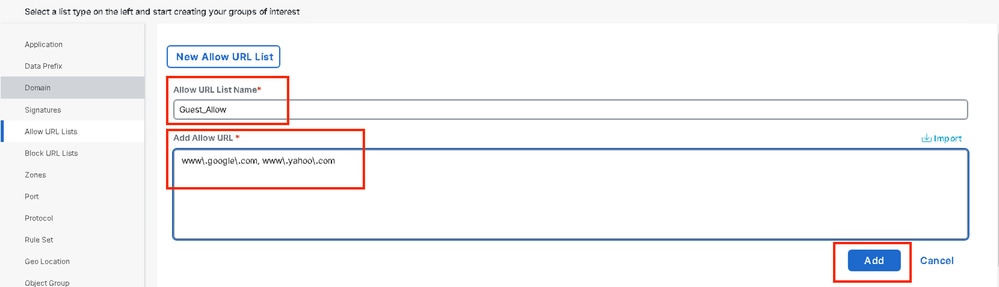

在左侧窗格中单击Allow URLs Lists,然后创建New Allow URLs List。

- 在URL List Name字段中,输入最多包含32个字符(仅包括字母、数字、连字符和下划线)的列表名称。

- 在URL字段中,输入要包括在列表中的URL,以逗号分隔。您还可以使用导入按钮从可访问的存储位置添加列表。

- 完成后,单击Add。

注意:可以考虑对允许和阻止列表中的域名使用正则表达式模式

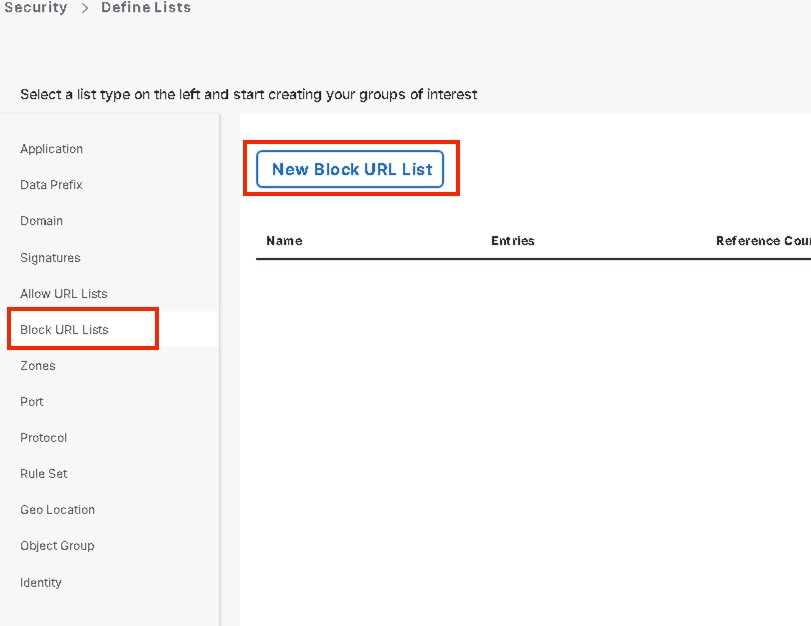

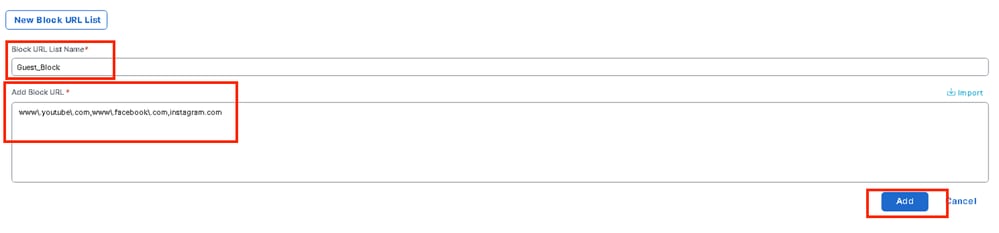

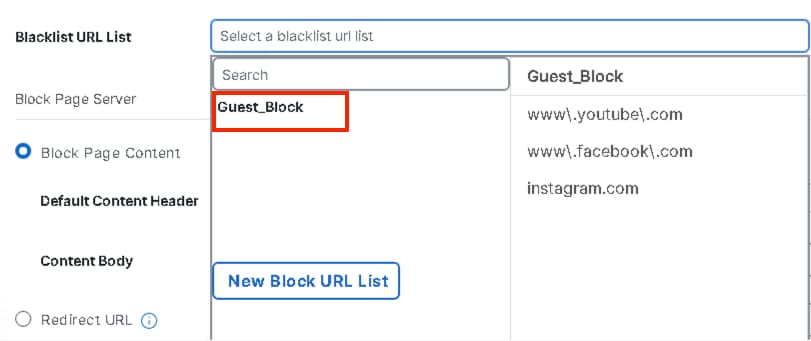

在左侧窗格中单击Block URLs Lists,然后创建New Block URLs List。

- 在URL List Name字段中,输入最多包含32个字符(仅字母、数字、连字符和下划线)的列表名称

- 在URL字段中,输入要包括在列表中的URL,以逗号分隔。您还可以使用导入按钮从可访问的存储位置添加列表。

- 完成后,单击Add。

创建安全策略

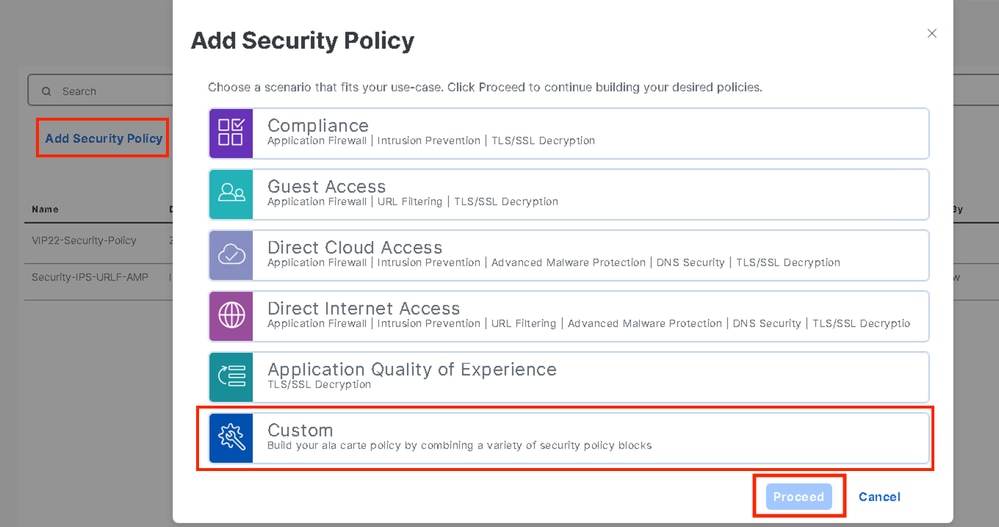

2. 在Cisco SD-WAN Manager菜单上,导航到配置>安全,然后单击添加新安全策略。系统将打开“添加安全策略”(Add Security Policy)向导,并显示各种使用案例场景或使用列表中的现有策略。选择custom,然后单击Proceed在向导中添加URL过滤策略。

备注:在添加安全策略中,选择支持URL过滤的方案(访客访问、直接互联网访问或自定义)。

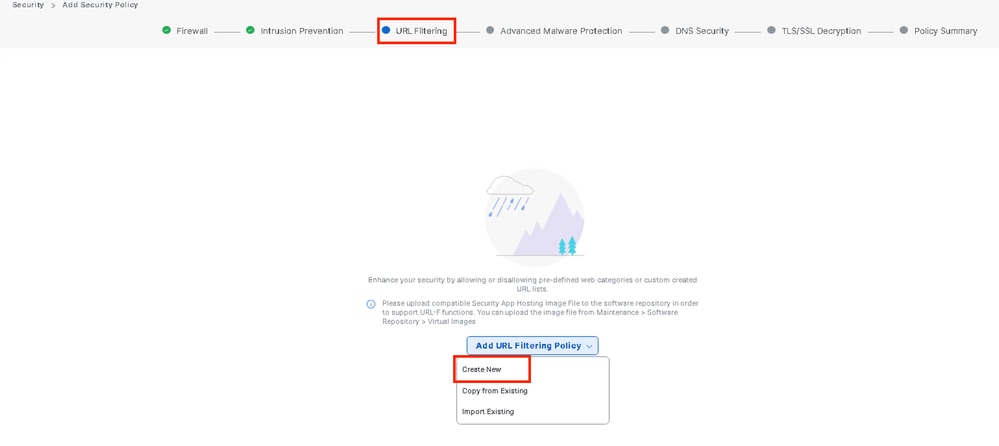

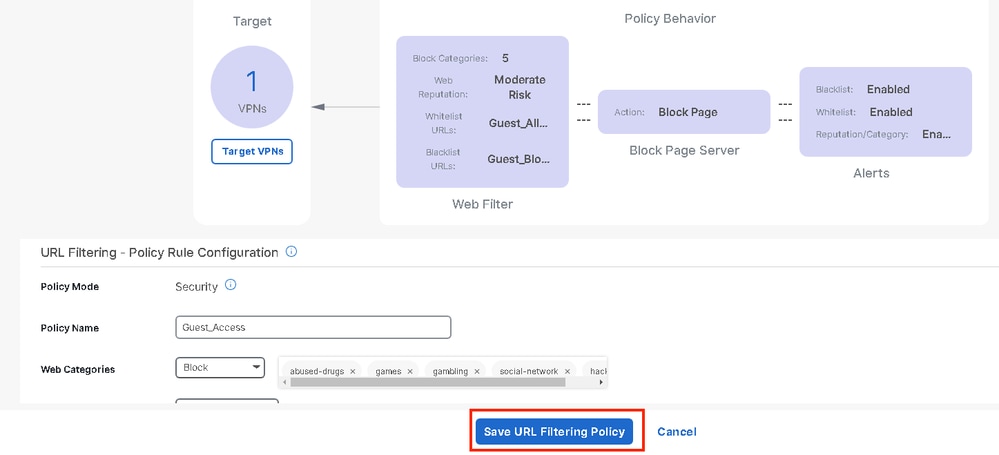

在添加安全策略向导中,单击Next,直到显示URL Filtering窗口。 现在请转到URL Filtering > Add URL Filtering Policy > Create New以创建URL过滤策略。单击“下一步”

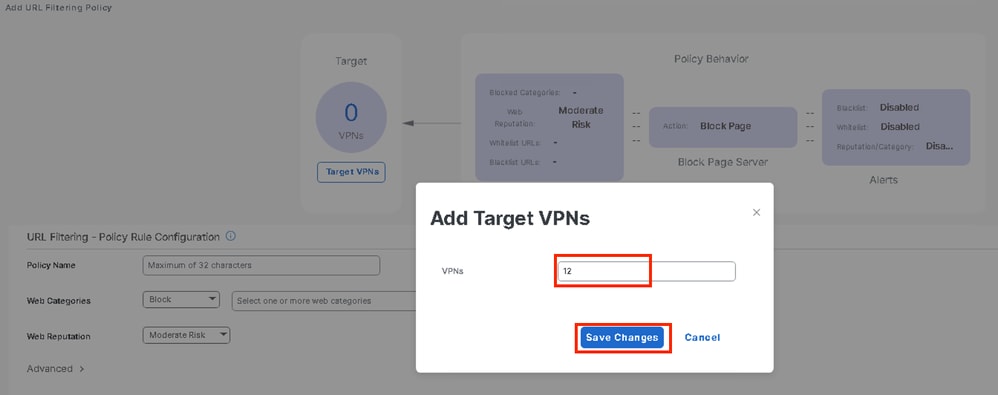

单击Target VPNs可在“Add Target VPNs”向导中添加所需的VPN数量。

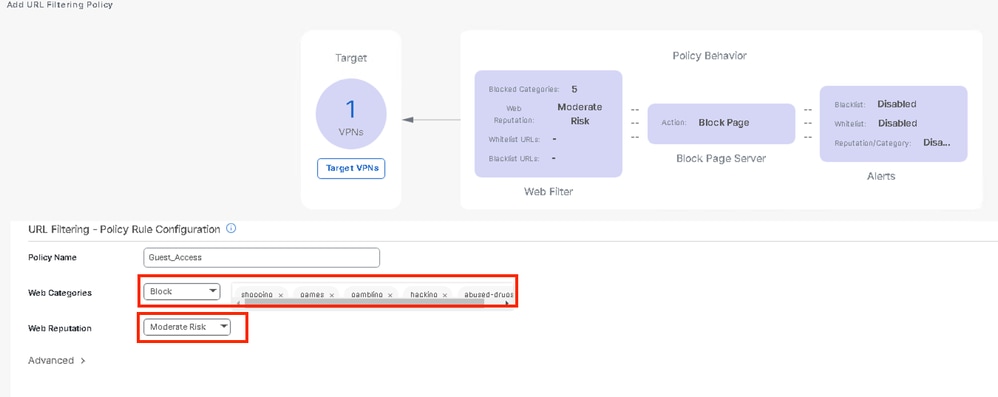

- 在Policy Name字段中输入策略名称。

- 从Web Categories下拉列表中选择以下选项之一,选择Block,并且会阻止与您选择的类别匹配的网站。

Block -阻止与您选择的类别匹配的网站。

Allow -允许与您选择的类别匹配的网站。

从下拉菜单中选择Web Reputation(Web信誉),并设置为Moderate Risk(中度风险)。 信誉得分等于或低于60的所有URL都将被阻止。

高风险:信誉得分为0到20。

可疑:信誉得分为0到40。

中等风险:信誉得分为0到60。

低风险:信誉得分为0到80。

值得信赖:信誉得分为0到100。

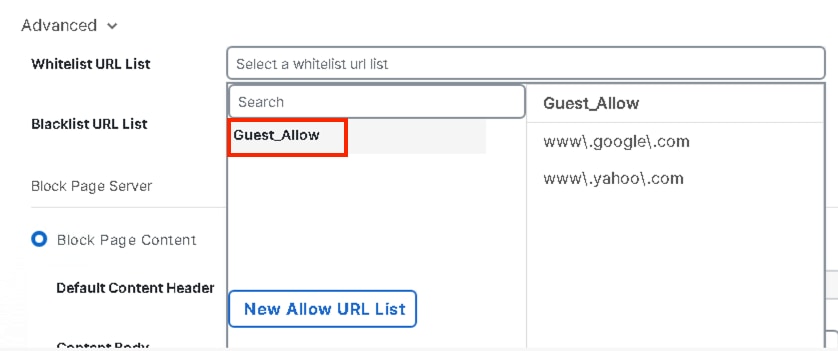

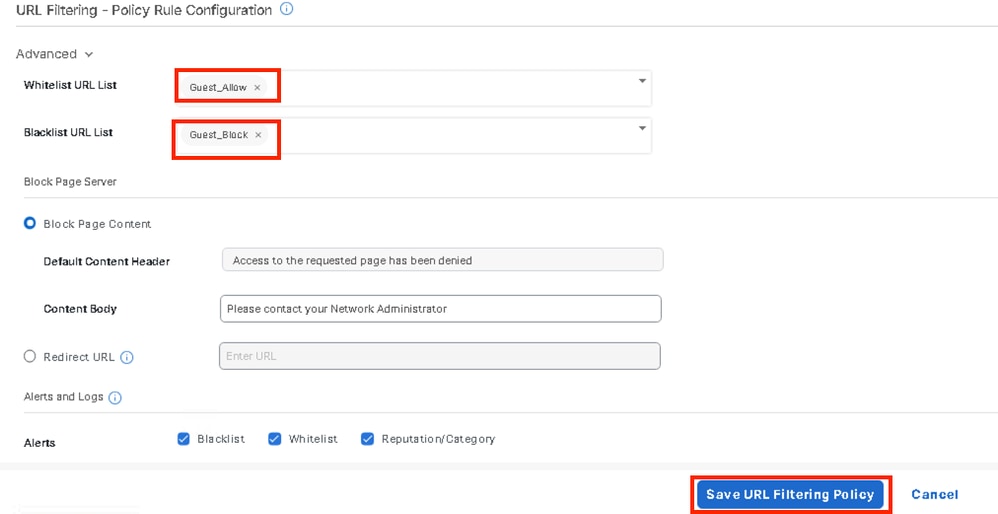

在高级中,根据需要从Allowlist URL List或blocklist URL List下拉菜单中选择现有列表或创建新列表。

如果需要,请更改Block Page Content下的内容正文,并确保已选择所有警报。

单击Save URL filtering策略以添加URL过滤策略。

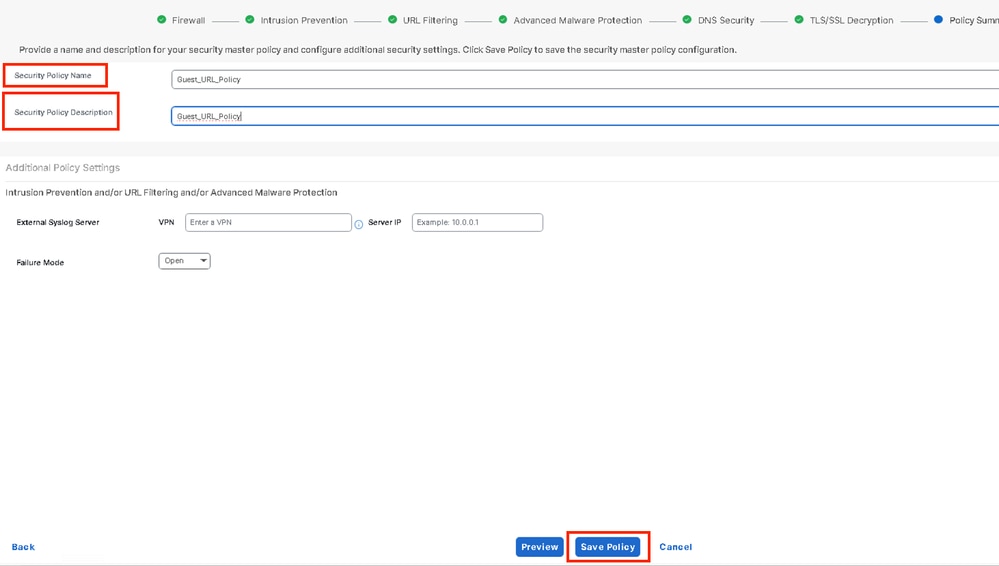

单击Next,直到显示Policy Summary页。

在相应字段中输入安全策略名称和安全策略说明。

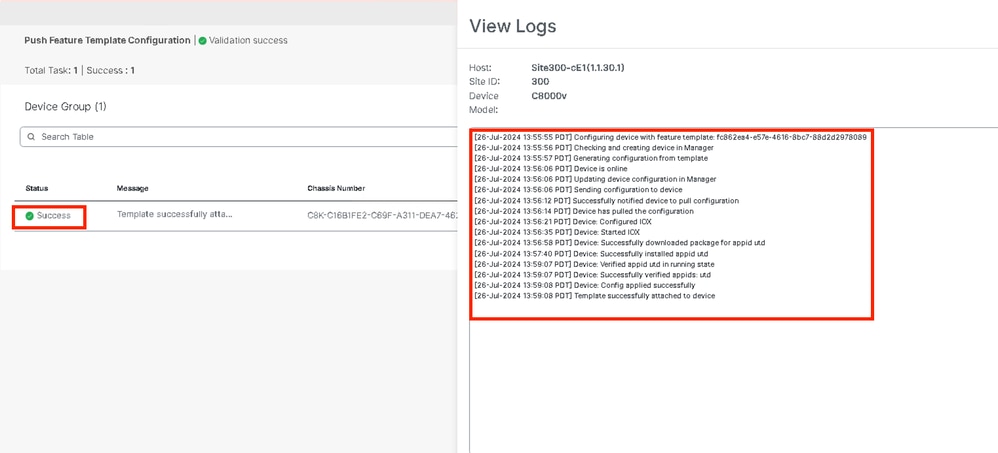

将安全策略应用于设备

要将安全策略应用到设备,请执行以下操作:

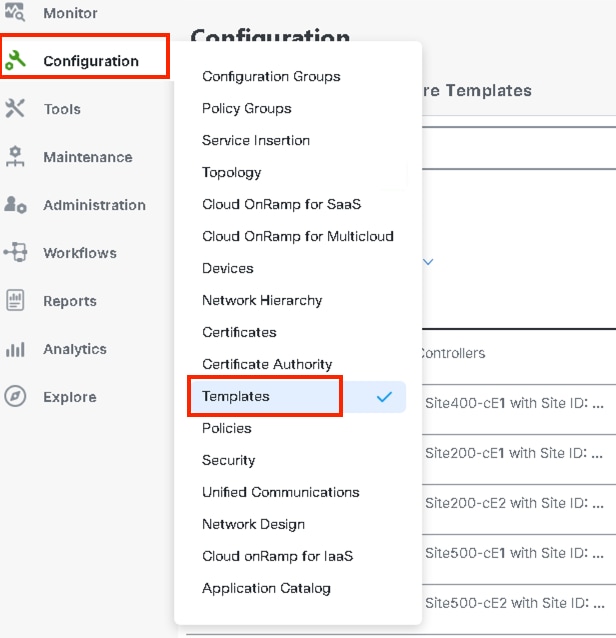

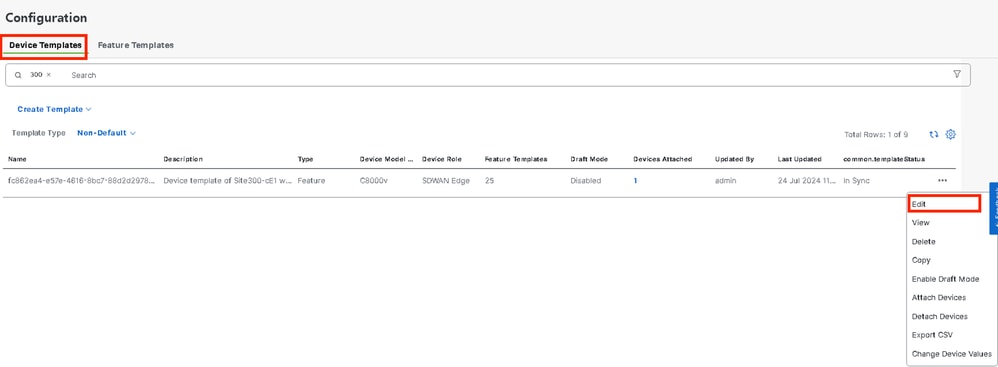

从Cisco SD-WAN Manager菜单中,选择Configuration > Templates。

依次点击设备模板和编辑设备模板。

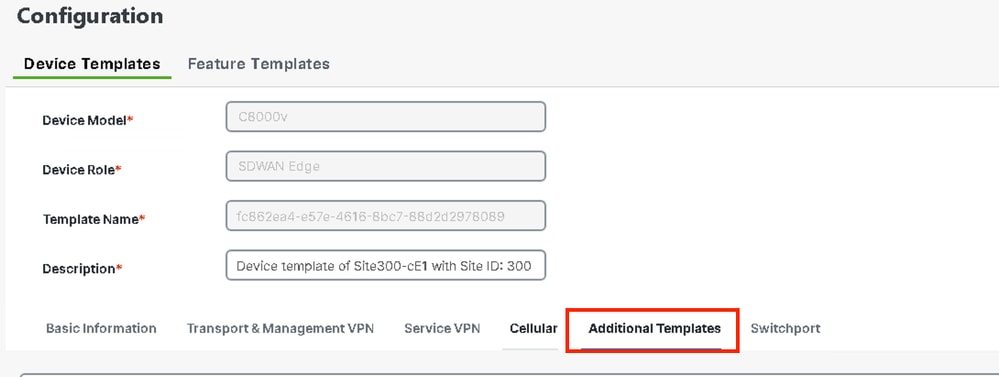

单击Additional Templates。

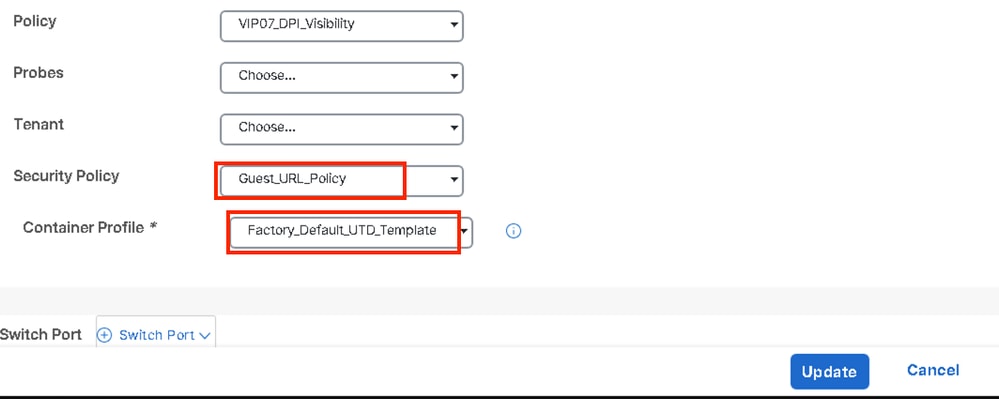

- 从Security Policy下拉列表中,选择之前在Guest_URL_Policy下配置的策略名称,然后单击Update。

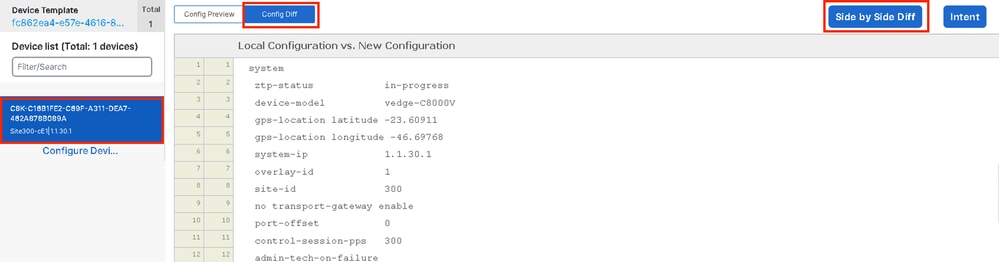

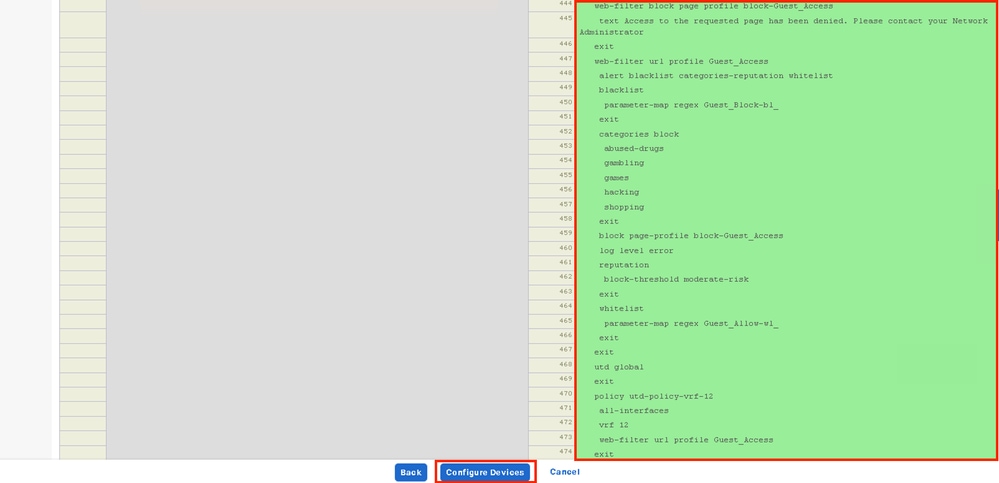

单击设备,确保配置正确,然后单击Config Diff和Side Diff。点击配置设备。

vManage已成功使用安全策略配置设备模板,并在边缘设备上安装UTD软件包。

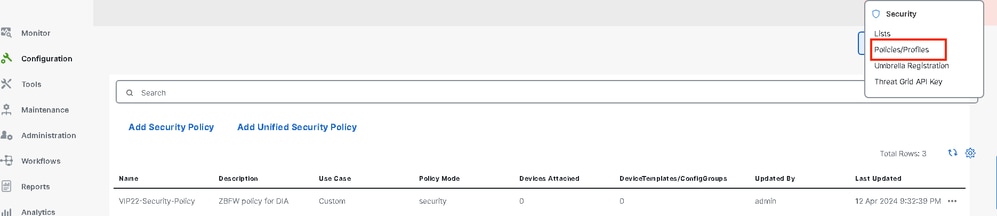

修改URL过滤

要修改URL过滤策略,请执行以下步骤:

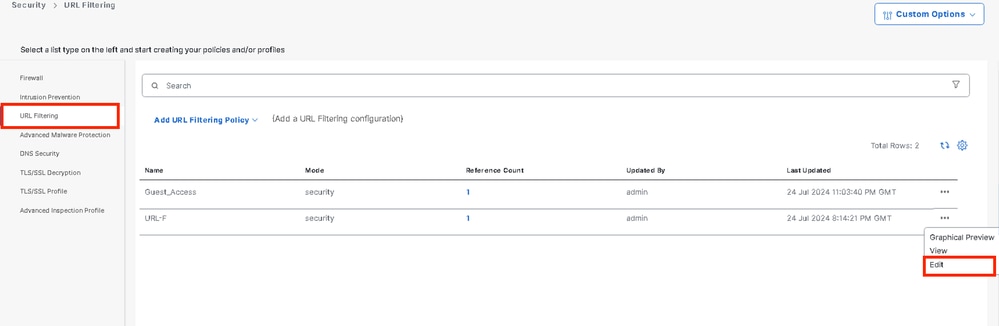

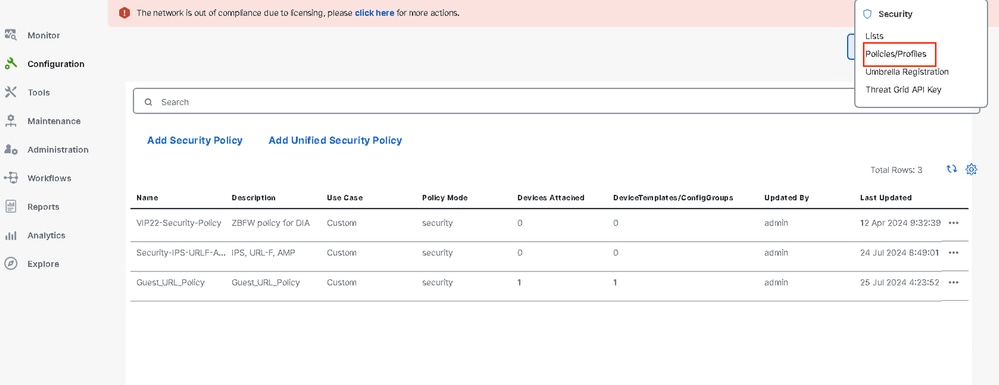

- 从Cisco SD-WAN Manager菜单中选择Configuration > Security。

- 在“Security”屏幕中,单击Custom Options下拉菜单(在“Controller/Profiles”窗口中),然后选择Policies/Profiles。

单击左侧选项卡上的URL Filtering,针对要修改的所需策略,单击3个点(...),然后选择Edit。

根据需要修改策略,然后单击Save URL Filtering Policy。

删除URL过滤

要删除URL过滤策略,必须首先从安全策略分离策略:

从Cisco SD-WAN Manager菜单中,选择Configuration > Security。

要将URL过滤策略与安全策略分离,请执行以下操作:

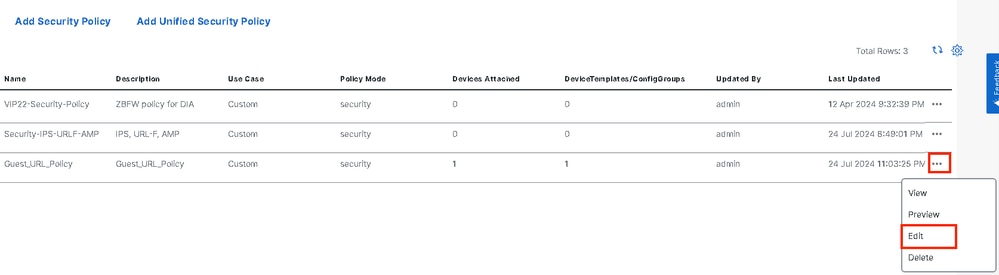

- 对于包含URL过滤策略的安全策略,请点击3个点(...),然后点击Edit。

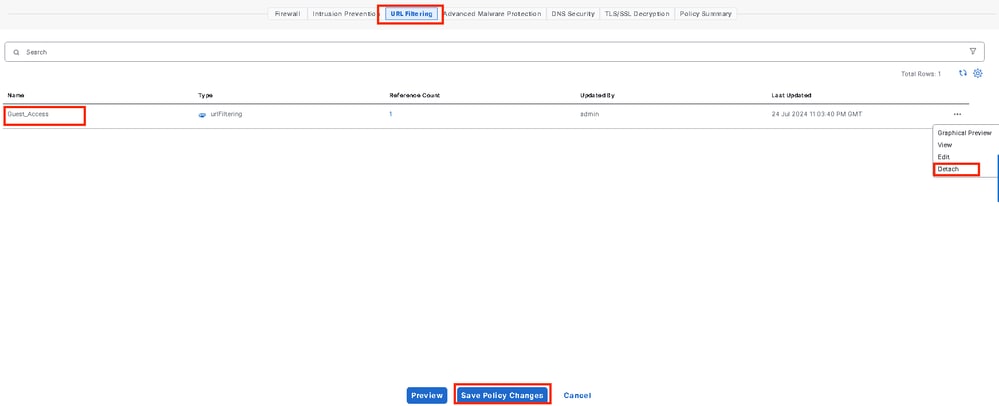

系统将显示Policy Summary页面。点击URL Filtering选项卡。

对于要删除的策略,请点击3点(...),然后选择分离(Detach)。

单击Save Policy Changes。

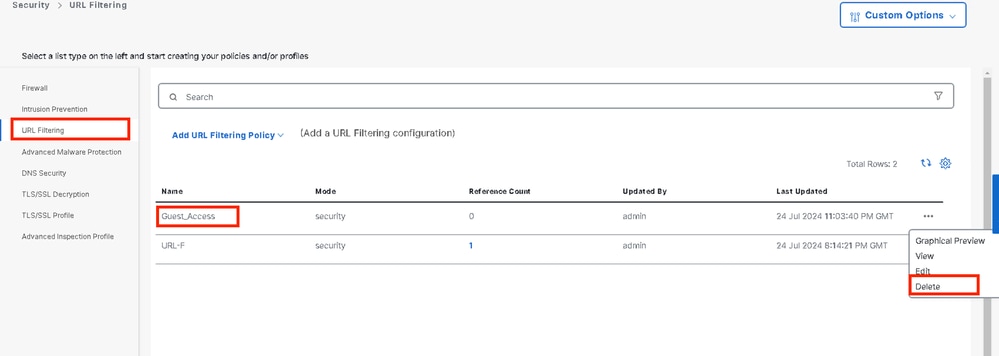

要删除URL过滤策略,请执行以下操作:

在Security屏幕中,点击Custom Options下拉菜单(Policies/Profiles),然后选择URL Filtering。

对于要删除的策略,请点击3个点(...),然后点击删除。

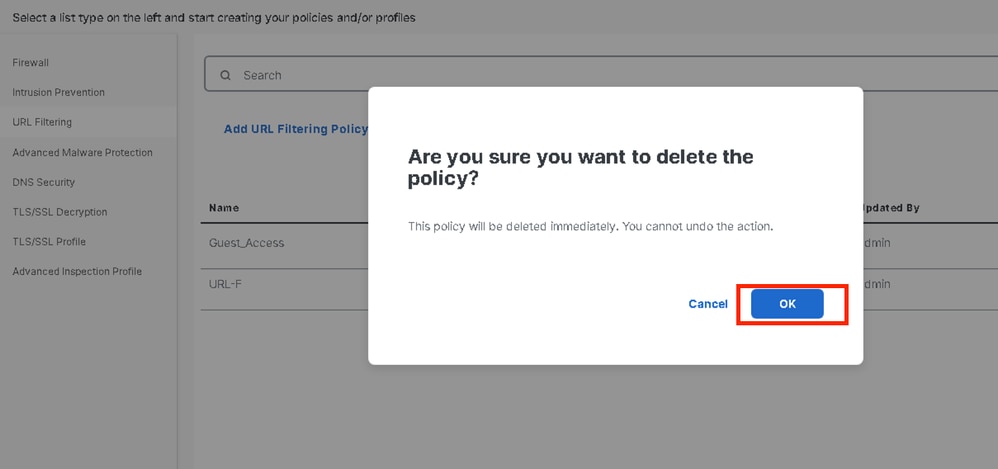

单击OK。

验证

验证是否安装了Cisco UTD版本。

Site300-cE1#show utd engine standard version

UTD Virtual-service Name: utd

IOS-XE Recommended UTD Version: 1.0.2_SV3.1.67.0_XE17.14

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.14$

UTD Installed Version: 1.0.2_SV3.1.67.0_XE17.14

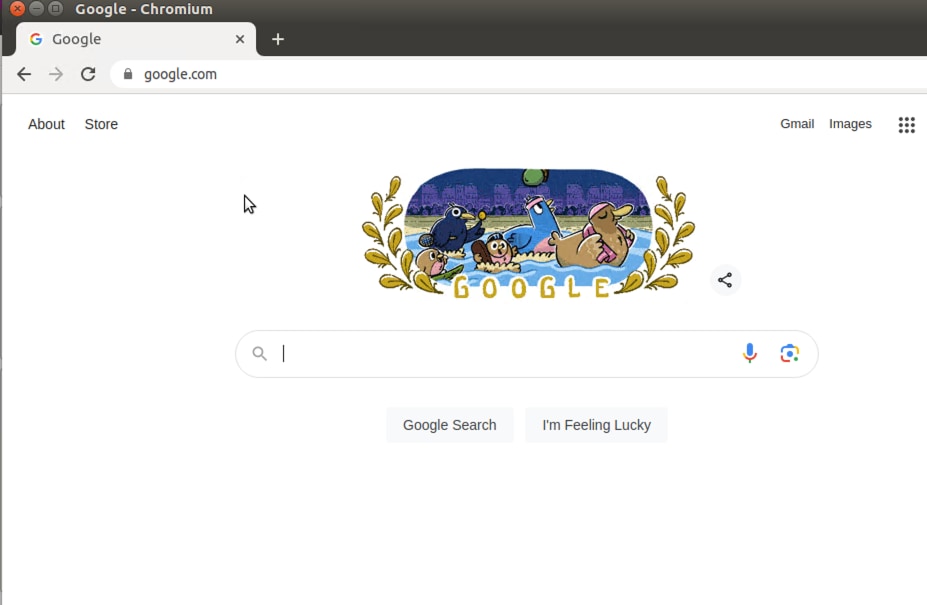

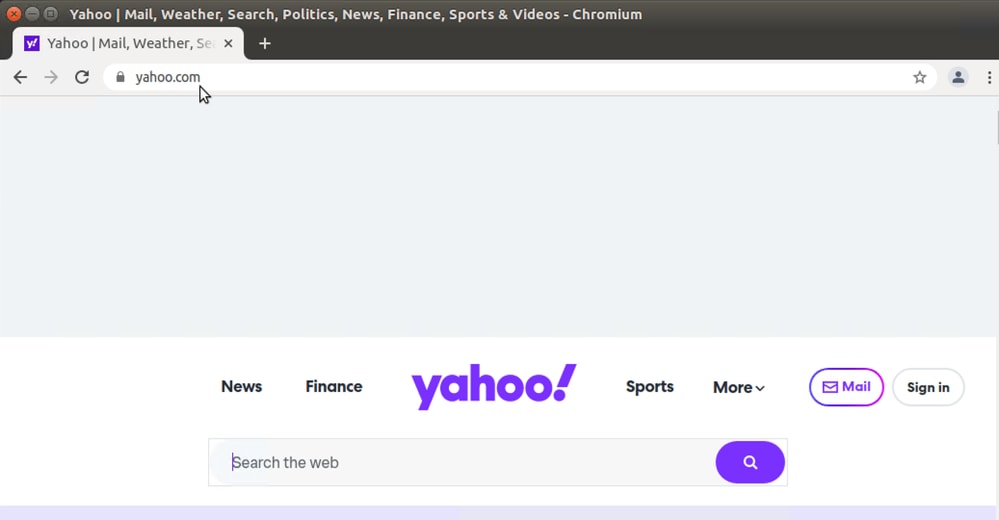

在位于访客VPN上的客户端PC上,如果您尝试打开google.com和yahoo.com,则允许这些访问。

Site300-cE1#show utd engine standard logging events | in google

2024/07/24-13:22:38.900508 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.google.com] [VRF: 12] {TCP} 10.32.1.10:55310 -> 142.250.189.196:443

2024/07/24-13:24:03.429964 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.google.com] [VRF: 12] {TCP} 10.32.1.10:55350 -> 142.250.189.196:443

Site300-cE1#show utd engine standard logging events | in yahoo

2024/07/24-13:20:45.238251 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.yahoo.com] [VRF: 12] {TCP} 10.32.1.10:48714 -> 69.147.88.8:443

2024/07/24-13:20:45.245446 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Pass [**] UTD WebFilter Allowlist [**] [URL: www.yahoo.com] [VRF: 12] {TCP} 10.32.1.10:48716 -> 69.147.88.8:443

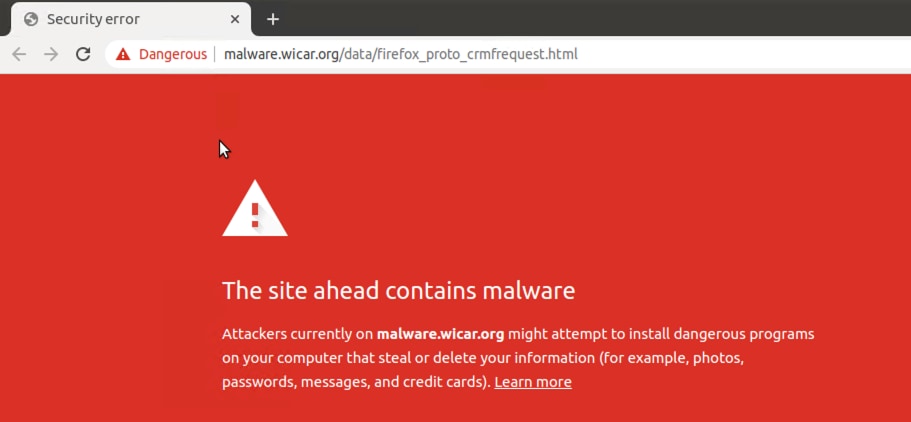

在位于访客VPN上的客户端PC上,如果您尝试打开信誉得分较低的网页或来自其中一个被阻止的网络类别,URL过滤引擎将拒绝HTTPs请求。

Site300-cE1#show utd engine standard logging events | in mal

2024/07/24-13:32:18.475318 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: malware.wicar.org/data/firefox_proto_crmfrequest.html] ** [Category: Malware Sites] ** [Reputation: 10] [VRF: 12] {TCP} 10.32.1.10:40154 -> 208.94.116.246:80

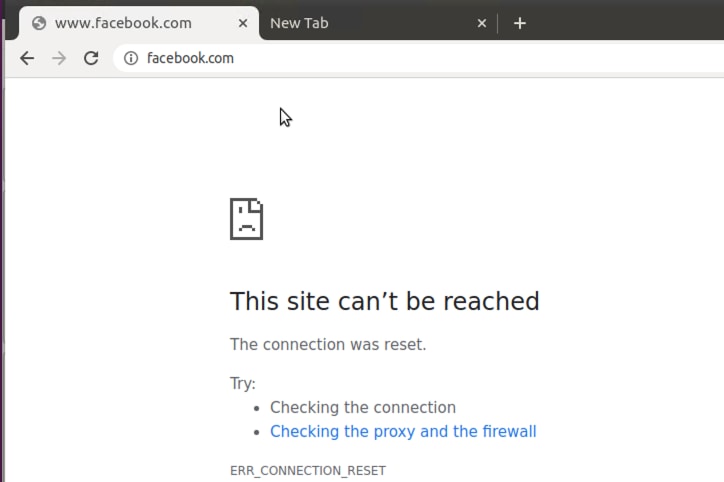

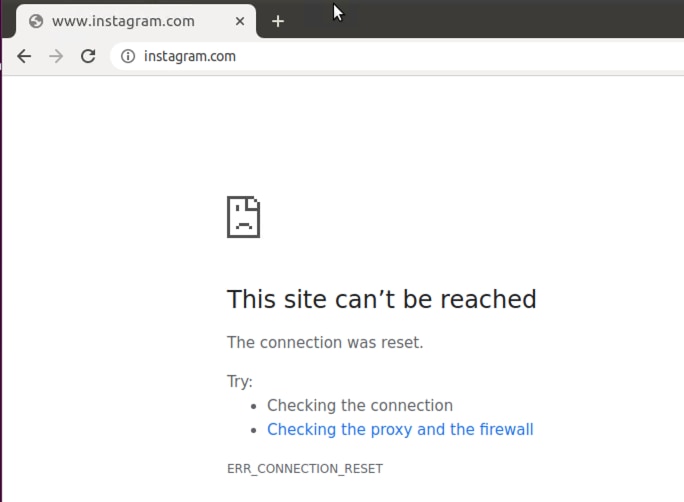

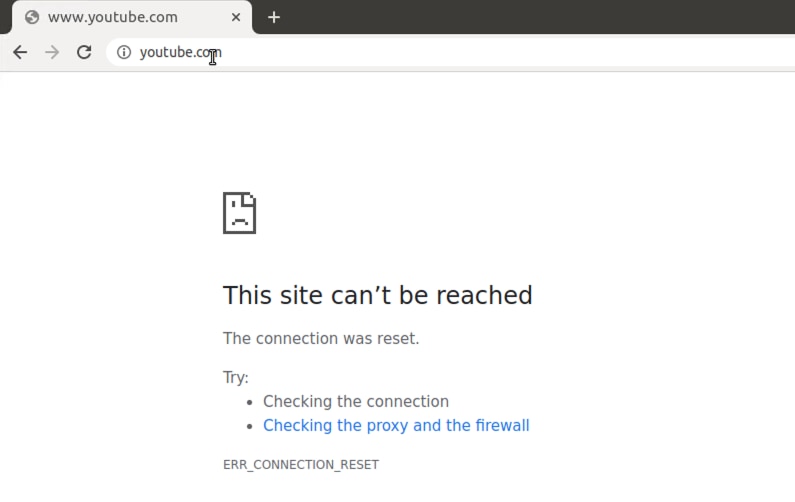

如果您尝试打开facebook、instagram和youtube,从位于访客VPN上的客户端PC上会阻止访问。

Site300-cE1#show utd engine standard logging events | in face

2024/07/24-13:05:25.622746 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.facebook.com] [VRF: 12] {TCP} 10.32.1.10:55872 -> 157.240.22.35:443

2024/07/24-13:05:25.638612 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.facebook.com] [VRF: 12] {TCP} 10.32.1.10:55876 -> 157.240.22.35:443

Site300-cE1#show utd engine standard logging events | in insta

2024/07/24-13:09:07.027559 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58496 -> 157.240.22.174:443

2024/07/24-13:09:07.030067 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58498 -> 157.240.22.174:443

2024/07/24-13:09:07.037384 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.instagram.com] [VRF: 12] {TCP} 10.32.1.10:58500 -> 157.240.22.174:443

Site300-cE1#show utd engine standard logging events | in youtube

2024/07/24-13:10:01.712501 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} 10.32.1.10:54292 -> 142.250.72.206:443

2024/07/24-13:10:01.790521 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 10] {TCP} 10.30.1.10:37988 -> 142.250.72.206:443

2024/07/24-13:11:11.400417 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} 10.32.1.10:54352 -> 142.250.72.206:443

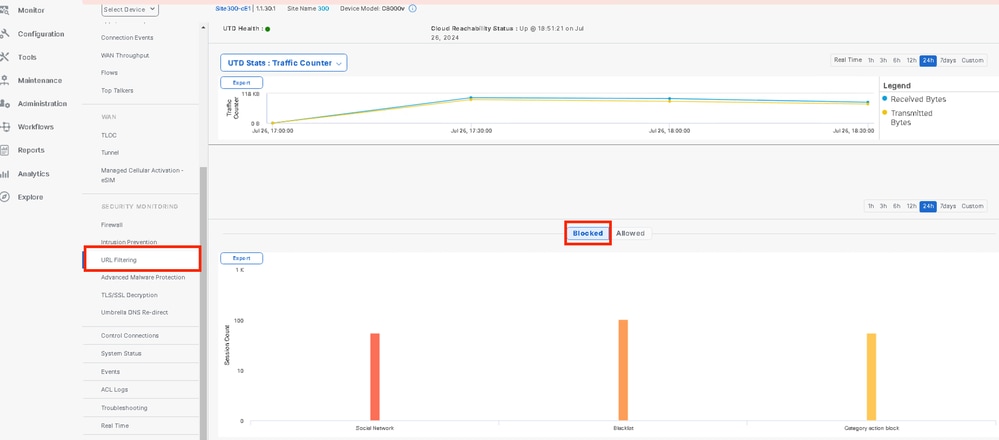

从vManage GUI监控URL过滤

您可以使用这些步骤,按网络类别实时或历史地监控每个设备的URL过滤。

要在Cisco IOS XE Catalyst SD-WAN设备上监控阻止或允许的URL,请执行以下操作:

-

在Cisco SD-WAN Manager菜单中,选择Monitor > Devices >Select Device

2. 在左侧窗格中的“安全监控”下,单击“URL过滤”。URL过滤信息将显示在右窗格中。

- 单击Blocked。系统将显示受阻URL上的会话计数。

- 单击Allowed。系统将显示允许的URL上的会话计数。

故障排除

验证是否安装了受支持的UTD版本:

Site300-cE1#show utd engine standard version

UTD Virtual-service Name: utd

IOS-XE Recommended UTD Version: 1.0.2_SV3.1.67.0_XE17.14

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.14$

UTD Installed Version: 1.0.2_SV3.1.67.0_XE17.14 <<<<<<<<<<<<<<<<

注意:UTD安装的版本不能处于不支持的状态。

检查UTD是否打开运行 状态.

Site300-cE1#show app-hosting list

App id State

---------------------------------------------------------

utd RUNNING

验证UTD运行状况处于绿色。

Site300-cE1#show utd engine standard status

Engine version : 1.0.2_SV3.1.67.0_XE17.14

Profile : Cloud-Low

System memory :

Usage : 11.70 %

Status : Green

Number of engines : 1

Engine Running Health Reason

=======================================================

Engine(#1): Yes Green None

=======================================================

Overall system status: Green

Signature update status:

=========================

Current signature package version: 29.0.c

Last update status: None

Last successful update time: None

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

验证是否已启用URL过滤功能。

Site300-cE1#show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

Unified Policy mode: disabled

SN threads: 12

CFT inst_id 0 feat id 4 fo id 4 chunk id 19

Max flows: 165000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Flow-logging Information:

------------------------

State : disabled

Context Id: 3, Name: 3 : 12

Ctx Flags: (0xc50001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Not Enabled

Domain Filtering : Not Enabled

URL Filtering : Enabled

File Inspection : Not Enabled

All Interfaces : Enabled

要显示URL过滤日志,请运行show utd engine standard logging events url-filtering命令。

Site300-cE1#show utd engine standard logging events url-filtering

2024/07/24-20:36:58.833237 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter blocklist [**] [URL: www.youtube.com] [VRF: 12] {TCP} x.x.x.x:57214 -> x.x.x.x:443

2024/07/24-20:37:59.000400 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.linkedin.com] ** [Category: Social Network] ** [Reputation: 81] [VRF: 12] {TCP} x.x.x.x:38058 -> x.x.x.x:443

2024/07/24-20:37:59.030787 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.twitter.com/] ** [Category: Social Network] ** [Reputation: 92] [VRF: 12] {TCP} x.x.x.x:41642 -> x.x.x.x:80

2024/07/24-20:38:59.311304 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.linkedin.com] ** [Category: Social Network] ** [Reputation: 81] [VRF: 12] {TCP} x.x.x.x:38068 -> x.x.x.x:443

2024/07/24-20:38:59.343273 PDT [**] [Hostname: site300-ce1] [**] [System_IP: x.x.x.x] [**] [Instance_ID: 1] [**] Drop [**] UTD WebFilter Category/Reputation [**] [URL: www.twitter.com/] ** [Category: Social Network] ** [Reputation: 92] [VRF: 12] {TCP} x.x.x.x:41652 -> x.x.x.x:80

注意:运行clear utd engine standard logging events命令以清除旧事件。

检查进入UTD容器的入口/出口数据包,查询延迟。

Site300-cE1#show utd engine standard statistics url-filtering vrf name 12 internal

UTM Preprocessor URLF Statistics

--------------------------------

URL Filter Requests Sent: 50

URL Filter Response Received: 50

blocklist Hit Count: 27

Allowlist Hit Count: 0

Reputation Lookup Count: 50

Reputation Action Block: 0

Reputation Action Pass: 50

Reputation Action Default Pass: 0

Reputation Action Default Block: 0

Reputation Score None: 0

Reputation Score Out of Range: 0

Category Lookup Count: 50

Category Action Block: 15

Category Action Pass: 35

Category Action Default Pass: 0

Category Action Default Block: 0

Category None: 0

Category Out of Range: 0

UTM Preprocessor URLF Internal Statistics

-----------------------------------------

Total Packets Received: 1335

SSL Packet Count: 56

HTTP Header Count: 22

Action Drop Flow: 69

Action Reset Session: 0

Action Block: 42

Action Pass: 503

Action Offload Session: 0

Invalid Action: 0

No UTM Tenant Persona: 0

No UTM Tenant Config: 0

URL Lookup Response Late: 150

URL Lookup Response Very Late: 21

URL Lookup Response Extremely Late: 0

URL Lookup Response Status Invalid: 0

Response Does Not Match Session: 0

No Response When Freeing Session: 0

First Packet Not From Initiator: 0

No HTTP Header: 0

Invalid Action: 0

Send Error Fail Open Count: 0

Send Error Fail Close Count: 0

Lookup Error Fail Open Count: 0

Lookup Error Fail Close Count: 0

Lookup Timeout Fail Open Count: 0

Lookup Timeout Fail Close Count: 0

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

07-Aug-2024

|

初始版本 |

由思科工程师提供

- 安迪·鲁克(Andy Rook)客户交付工程技术主管

- 卡蒂克·雷迪·亚萨技术咨询工程师

反馈

反馈