简介

本文档介绍如何通过虚拟路由和转发 (VRF) 表配置基于 Telnet 或安全外壳 (SSH) 的设备访问。

背景信息

在基于 IP 的网络中,VRF 技术允许路由表的多个实例在同一路由器中同时存在。

由于路由实例是独立的,因此可以使用重叠的相同或IP地址而不会相互冲突。

由于无需多个路由器就可以对网络路径进行分段,因此增强了网络功能。

VRF可以通过不同的路由表(称为转发信息库(FIB))在网络设备中实施,每个路由实例一个。

或者,网络设备可以配置不同的虚拟路由器,其中每个虚拟路由器都有自己的FIB,不能由同一设备上的任何其他虚拟路由器实例访问。

Telnet是一种应用层协议,用于Internet或局域网(LAN),提供使用虚拟终端连接的双向、交互式、面向文本的通信设施。

系统通过基于 8 位字节的传输控制协议 (TCP) 数据连接,在带内传输用户数据和 Telnet 控制信息。

SSH是一种加密网络协议,可在不安全的网络上安全地运行网络服务。最著名的示例应用程序是用户远程登录计算机系统。

当这些技术一起使用时,往往会造成混淆。尤其是通过属于非全局路由VRF实例的接口远程访问设备时。

本配置指南使用Telnet作为管理访问的形式,只是为了便于说明。此说明对于 SSH 访问同样适用。

先决条件

要求

基本了解VRF和Telnet。还建议了解 ACL 的知识。

设备和平台必须支持VRF的配置。

使用的组件

本文档适用于运行Cisco IOS®且支持VRF和ACL的所有Cisco路由器。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

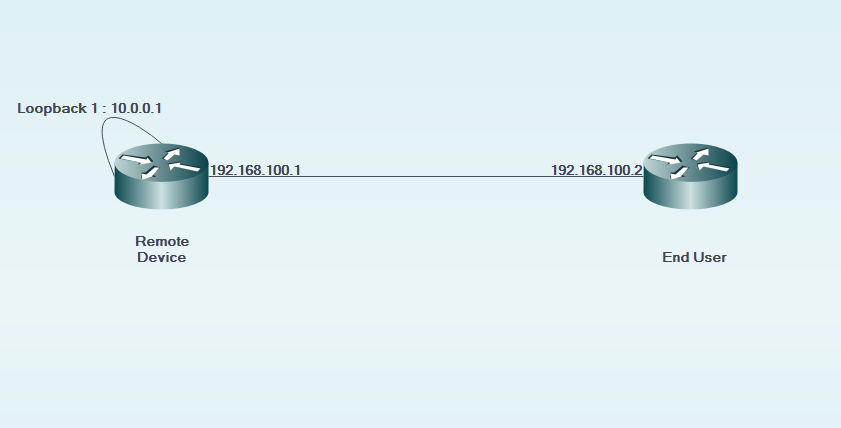

网络图

配置

远程设备端的配置:

!

interface GigabitEthernet0/0

description LINK TO END USER

ip vrf forwarding MGMT

ip address 192.168.100.1 255.255.255.252

duplex auto

speed auto

!

!

interface Loopback1

description LOOPBACK TO TELNET INTO FOR MANAGEMENT ACCESS

ip vrf forwarding MGMT

ip address 10.0.0.1 255.255.255.255

!

!

line vty 0 4

access-class 8 in

password cisco

login

transport input all

line vty 5 15

access-class 8 in

password cisco

login

transport input all

!

在最终用户设备上:

!

interface GigabitEthernet0/0

description LINK TO REMOTE SITE

ip vrf forwarding MGMT

ip address 192.168.100.2 255.255.255.252

duplex auto

speed auto

!

验证

使用本部分可确认配置能否正常运行。

在远程设备的line vty 0 15的access-class配置中使用关键字之前vrf-also:

EndUser#ping vrf MGMT ip 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

EndUser#telnet 10.0.0.1 /vrf MGMT

Trying 10.0.0.1 ...

% Connection refused by remote host

随着相应 ACE 计数的增加,远程设备上的数据包命中数也随之上升。

RemoteSite#show ip access-lists 8

Standard IP access list 8

10 permit 192.168.100.2 log (3 matches)

但是,在vrf-alsovty 0 15线路的access-class中添加关键字后,允许telnet访问。

根据定义的行为,默认情况下Cisco IOS设备接受所有VTY连接。

但是,如果使用 access-class,则意味着只能允许来自全局 IP 实例的连接。

如果存在要求并希望允许来自VRF实例的连接,请使用关键字vrf-also,以及线路配置中相应的access-class语句。

!

line vty 0 4

access-class 8 in vrf-also

password cisco

login

transport input all

line vty 5 15

access-class 8 in vrf-also

password cisco

login

transport input all

!

EndUser#ping vrf MGMT ip 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

EndUser#telnet 10.0.0.1 /vrf MGMT

Trying 10.0.0.1 ... Open

User Access Verification

Password:

RemoteSite>

故障排除

确保连接接口都位于同一 VRF 中并且在该 VRF 中可达。