CSC-SSM URL过滤器失败,在串行ASA上配置直通代理身份验证

简介

本文描述在自适应安全设备(ASA)或CSC-SSM的管理端口和互联网之间的设备上配置直通代理身份验证时,内容安全和控制安全服务模块(CSC-SSM)上的URL过滤器发生故障时的问题。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档不限于特定的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

条件/环境

身份验证、授权和记帐(AAA)直通代理身份验证在位于CSC模块管理端口和Internet之间路径的ASA上配置。

问题

网站不会通过CSC-SSM和CSC-SSM HTTP进行URL过滤。日志显示的消息类似如下:

2011/04/28 14:55:04 GMT+01:00 <6939-1376041904> Get URL Category returned [-1],

with category 0 = [0] and rating = [0]

2011/04/28 14:55:04 GMT+01:00 <6939-1376041904> URLFilteringScanTask:PerformPreScanTask

- URL rating failed, has to let it go

2011/04/28 14:55:04 GMT+01:00 <6939-1376041904> add result=1 server=

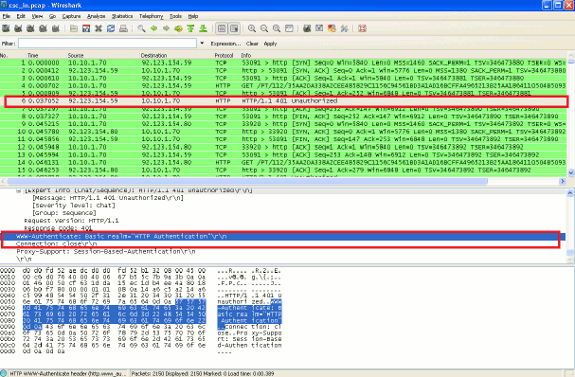

在向ASA内部接口上的CSC-SSM管理端口收集数据包捕获信息并从中收集数据包捕获信息后,可轻松发现问题。在以下示例中,内部网络IP地址为10.10.1.0/24,CSC模块的IP地址为10.10.1.70。IP地址92.123.154.59是Trend Micro Classification服务器之一的IP地址。

当CSC模块查找确定某个URL所属的类别时,CSC模块必须向趋势微分类服务器询问有关该特定URL的信息。CSC-SSM从自己的管理IP地址获取此连接,并使用TCP/80进行通信。在上述屏幕显示中,Trend Micro Classification服务器与CSC-SSM之间的三次握手成功完成。CSC-SSM现在向服务器发送GET请求,并收到由ASA(或其他直通代理的串接网络设备)生成的“HTTP/1.1 401 Unauthorized”消息。

在本示例ASA中,AAA直通代理身份验证配置了以下命令:

aaa authentication match inside_authentication inside AUTH_SERV access-list inside_authentication extended permit tcp any any

这些命令要求ASA提示内部(由于身份验证ACL中的“tcp any any”)上的所有用户进行身份验证,以便访问任何网站。CSC-SSM的管理IP地址为10.10.1.70,它属于与内部网络相同的子网,现在受此策略的约束。因此,ASA认为CSC-SSM只是内部网络中的另一台主机,并质询其用户名和密码。遗憾的是,CSC-SSM在尝试访问趋势微分类服务器以对URL进行分类时,并不设计为提供身份验证。由于CSC-SSM身份验证失败,ASA向模块发送“HTTP/1.1 401 Unauthorized”消息。连接关闭,CSC模块未成功对相关URL进行分类。

解决方案

使用此解决方法解决问题。

输入以下命令,使CSC-SSM的管理IP地址免于身份验证:

access-list inside_authentication extended deny tcp host 10.10.1.70 any access-list inside_authentication extended permit tcp any any

CSC-SSM的管理端口需要完全畅通地访问互联网。它不应通过任何可能阻止访问互联网的过滤器或安全检查。此外,它不必以任何方式进行身份验证,即可访问Internet。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

24-Jan-2013 |

初始版本 |

反馈

反馈