Introdução

Este documento descreve a configuração de EAP Local em WLCs Catalyst 9800 (Wireless LAN Controllers).

Pré-requisitos

Requisitos

Este documento descreve a configuração do EAP Local (Extensible Authentication Protocol) em WLCs do Catalyst 9800; ou seja, a WLC funciona como servidor de autenticação RADIUS para os clientes sem fio.

Este documento pressupõe que você esteja familiarizado com a configuração básica de uma WLAN na WLC 9800 e se concentra somente na WLC que opera como servidor EAP Local para clientes sem fio.

Componentes Utilizados

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Catalyst 9800 na versão 17.3.6

Configurar

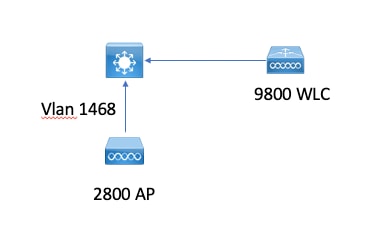

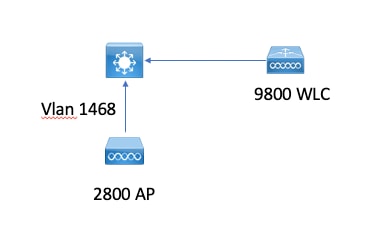

Diagrama de Rede

Configuração principal de EAP local

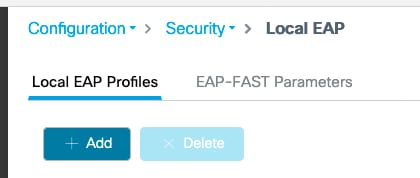

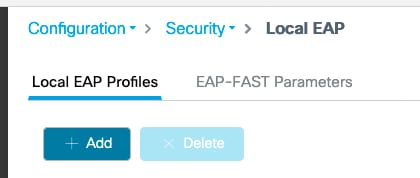

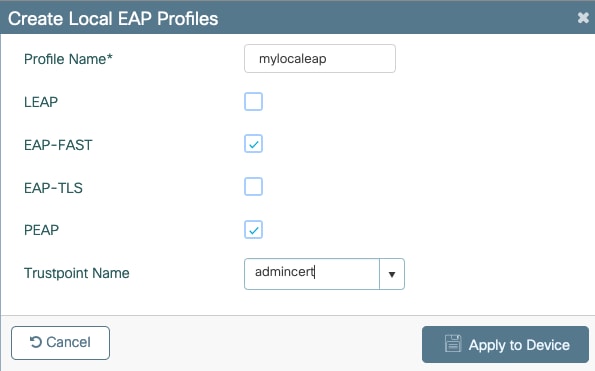

Etapa 1. Perfil EAP local

Vá para Configuration > Security > Local EAP na interface do usuário da Web do 9800.

Selecione Adicionar

Digite um nome de perfil.

Não é aconselhável usar o LEAP devido à sua segurança fraca. Qualquer um dos outros três métodos EAP exige que você configure um ponto de confiança. Isso ocorre porque o 9800, que atua como autenticador, precisa enviar um certificado para que o cliente confie nele.

Os clientes não confiam no certificado padrão da WLC, portanto, você precisaria desativar a validação do certificado do servidor no lado do cliente (não recomendável) ou instalar um ponto de confiança de certificado na WLC 9800 em que o cliente confia (ou importá-lo manualmente no armazenamento de confiança do cliente).

CLI:

(config)#eap profile mylocapeap

(config-eap-profile)#method peap

(config-eap-profile)#pki-trustpoint admincert

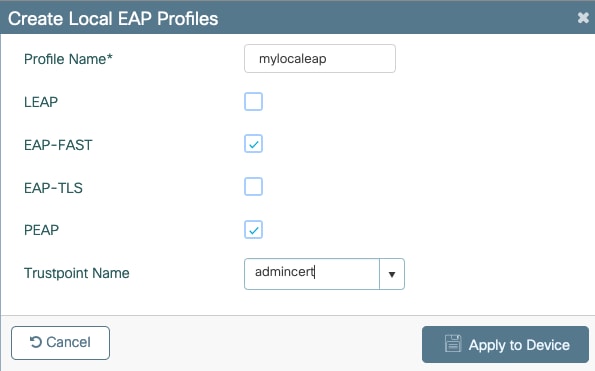

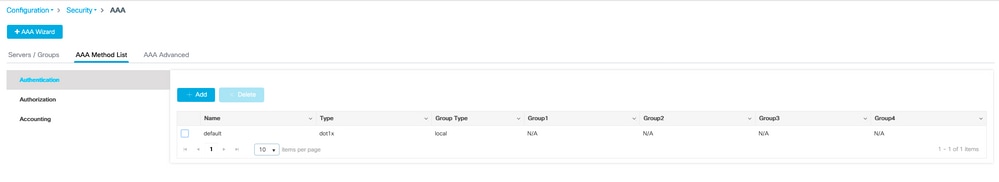

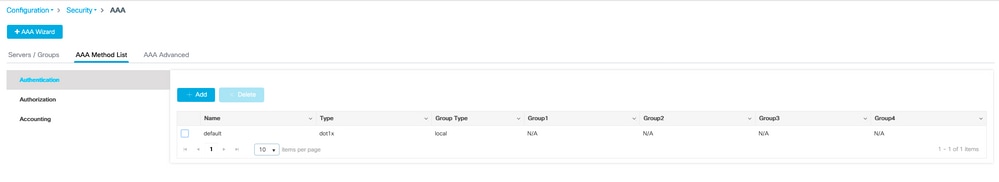

Etapa 2. Método de autenticação AAA

Você precisa configurar um método AAA dot1x que aponte também localmente para usar o banco de dados local de usuários (mas você pode usar a pesquisa LDAP externa, por exemplo).

Vá para Configuration> Security > AAA e vá para a guia AAA method list para Authentication. Selecione Adicionar.

Escolha o tipo "dot1x" e o tipo de grupo local.

Etapa 3. Configurar um método de autorização AAA

Vá para a subguia Autorização e crie um novo método para o tipo credential-download e aponte-o para local.

Faça o mesmo para o tipo de autorização de rede

CLI:

(config)#aaa new-model

(config)#aaa authentication dot1x default local

(config)#aaa authorization credential-download default local

(config)#aaa local authentication default authorization default

(config)#aaa authorization network default local

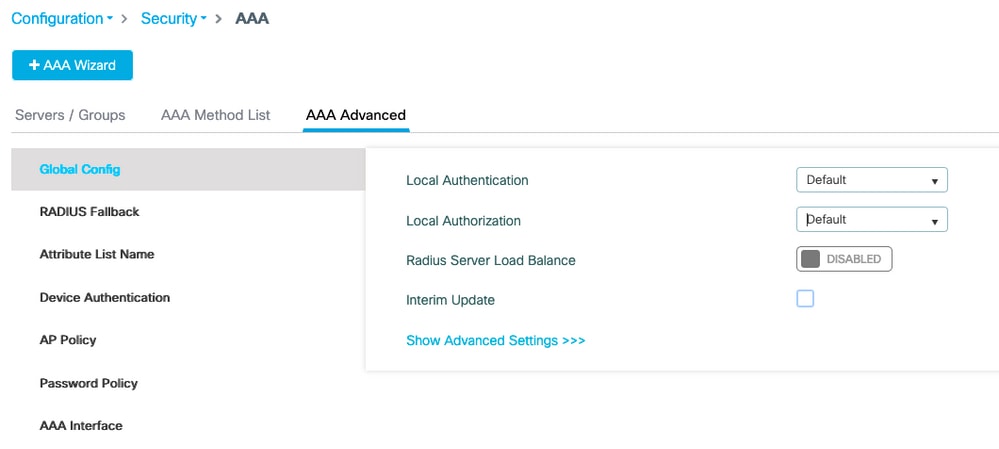

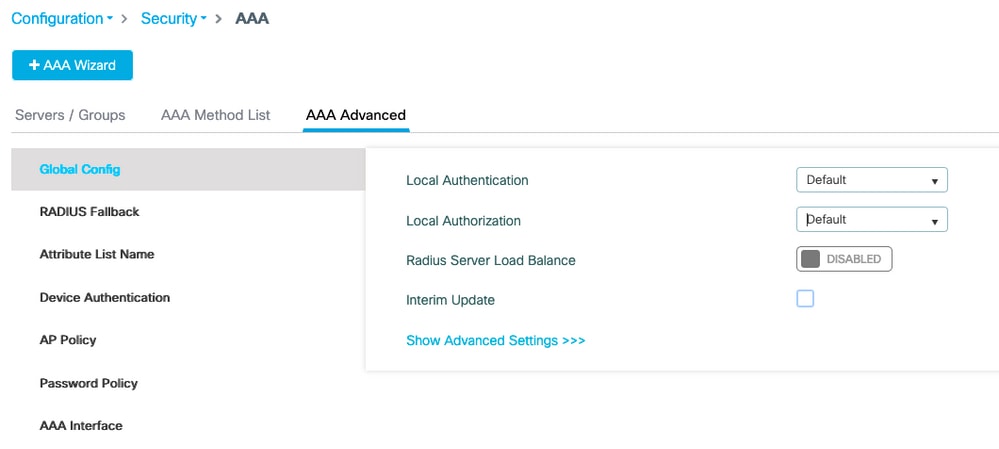

Etapa 4. Configurar métodos locais avançados

Vá para a guia AAA advanced.

Defina a autenticação local e o método de autorização. Como esse exemplo usou o método "default" de download de credenciais e o método "Default" dot1x, você precisa definir o padrão para as caixas suspensas de autenticação local e autorização aqui.

Caso você tenha definido métodos nomeados, escolha "lista de métodos" no menu suspenso e outro campo permitirá que você insira o nome do método.

CLI:

aaa local authentication default authorization default

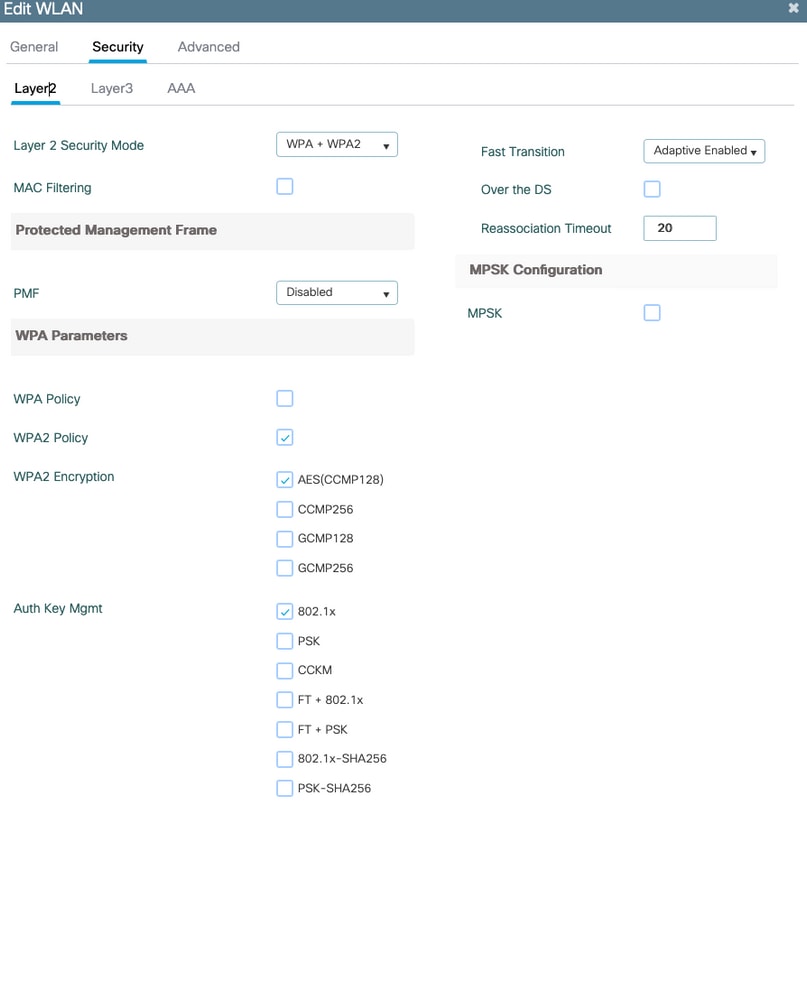

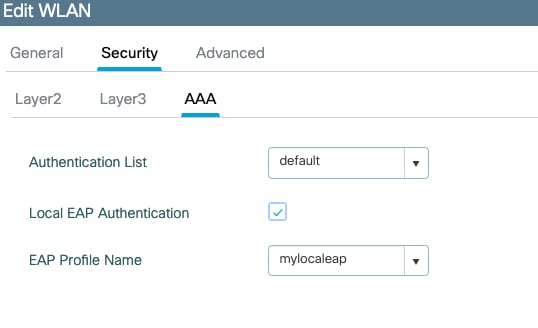

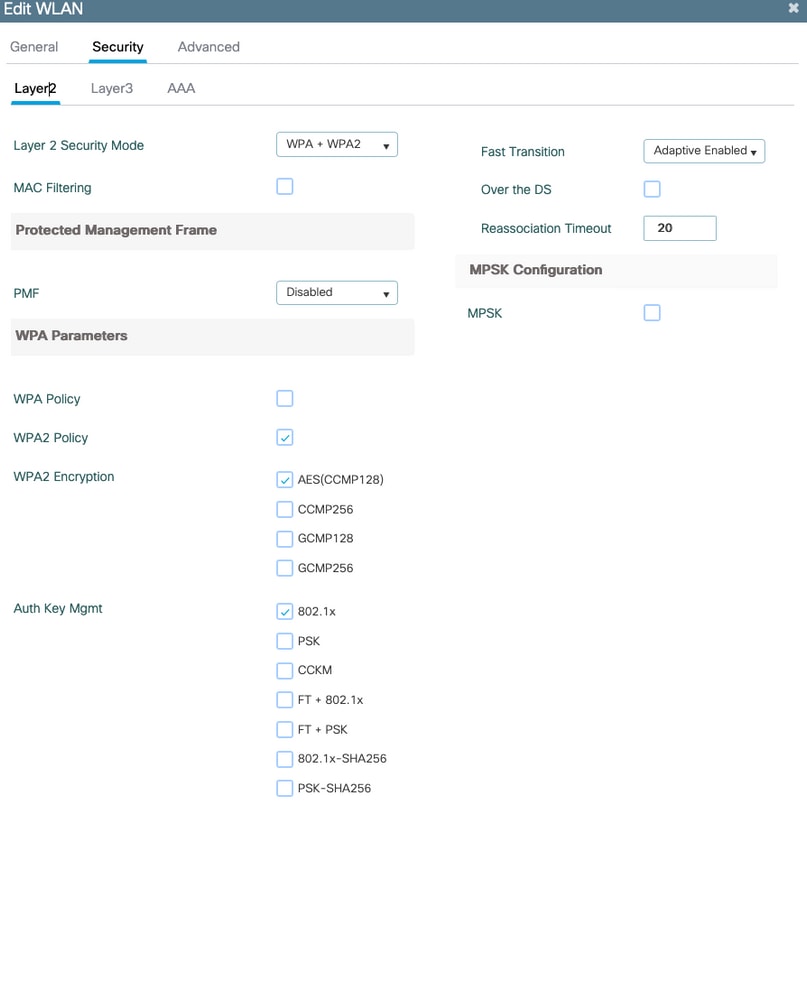

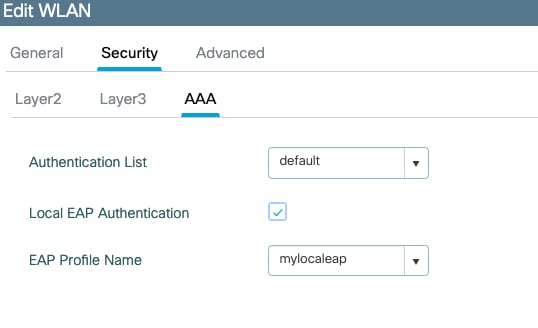

Etapa 5. Configurar uma WLAN

Você pode configurar sua WLAN para segurança 802.1x em relação ao perfil EAP local e ao método de autenticação AAA definidos na etapa anterior.

Vá para Configuration > Tags and Profiles > WLANs > + Add >

Forneça o SSID e o nome do perfil.

A segurança Dot1x é selecionada por padrão na Camada 2.

Em AAA, selecione Local EAP Authentication e escolha Local EAP profile e AAA Authentication list no menu suspenso.

(config)#wlan localpeapssid 1 localpeapssid

(config-wlan)#security dot1x authentication-list default

(config-wlan)#local-auth mylocaleap

Etapa 6. Criar um ou mais usuários

Na CLI, os usuários devem ser do tipo usuário de rede. Aqui está um exemplo de usuário criado na CLI:

(config)#user-name 1xuser

creation-time 1572730075

description 1xuser

password 0 Cisco123

type network-user description 1xuser

Uma vez criado na CLI, esse usuário fica visível na interface da Web, mas se criado na interface da Web, não há métodos para torná-lo um usuário da rede a partir de 16.12

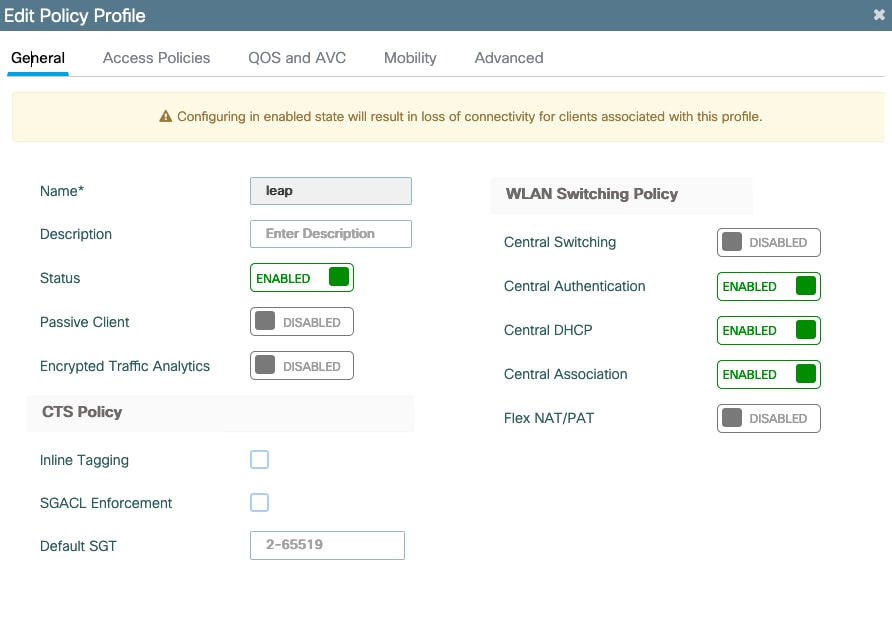

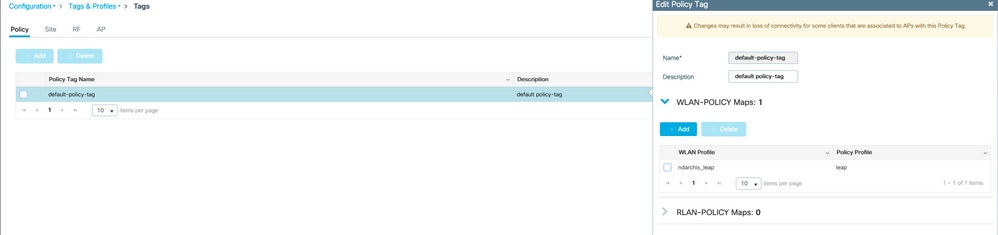

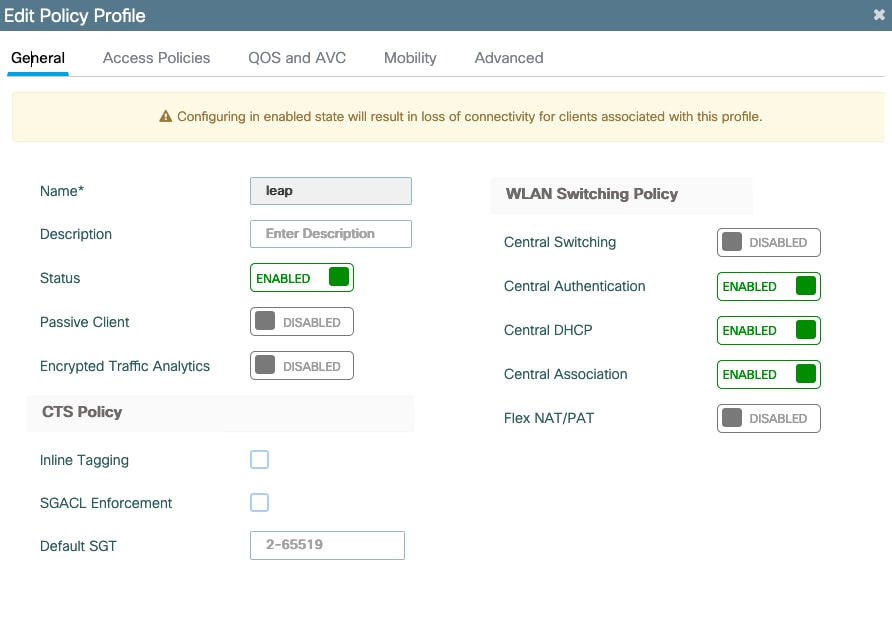

Etapa 7. Criar perfil de política. Criar marca de política para mapear este perfil de WLAN para o perfil de política

Ir Configuração > Marcas e perfis > Política

Crie um perfil de política para sua WLAN.

Este exemplo mostra um cenário de switching local flexconnect, mas de autenticação central na vlan 1468, mas isso depende da sua rede.

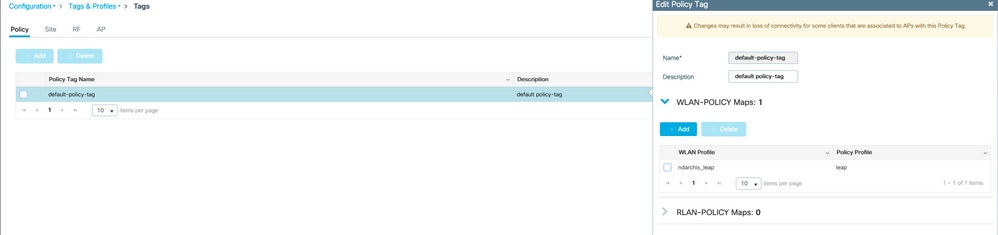

Vá para Configuração> Marcas e perfis > Marcas

Atribua sua WLAN a um perfil de política dentro da sua tag.

Etapa 8. Implantar a tag policy nos Pontos de Acesso.

Nesse caso, para um único AP, você pode atribuir as tags diretamente no AP.

Vá para Configuration > Wireless > Access points e selecione o AP que deseja configurar.

Certifique-se de que as marcas atribuídas sejam as que você configurou.

Verificar

As principais linhas de configuração são as seguintes:

aaa new-model

aaa authentication dot1x default local

aaa authorization credential-download default local

aaa local authentication default authorization default

eap profile mylocaleap

method peap

pki-trustpoint admincert

user-name 1xuser

creation-time 1572730075 description 1xuser

password 0 Cisco123

type network-user description 1xuser

wlan ndarchis_leap 1 ndarchis_leap

local-auth mylocaleap

security dot1x authentication-list default

no shutdown

Troubleshooting

Observe que o Cisco IOS® XE 16.12 e versões anteriores suportam apenas TLS 1.0 para autenticação de EAP local, o que pode causar problemas se o seu cliente suportar apenas TLS 1.2, como é cada vez mais a norma. O Cisco IOS® XE 17.1 e posterior suporta TLS 1.2 e TLS 1.0.

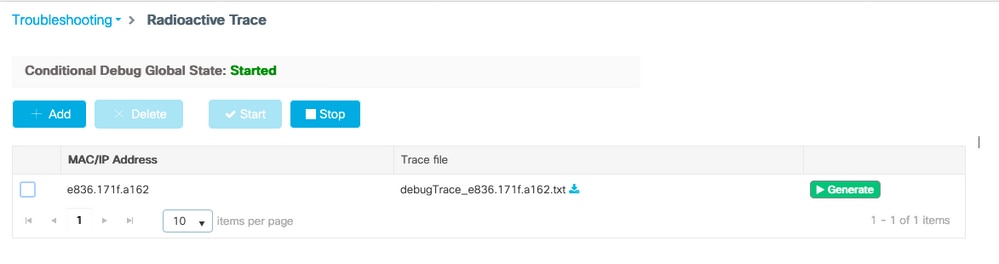

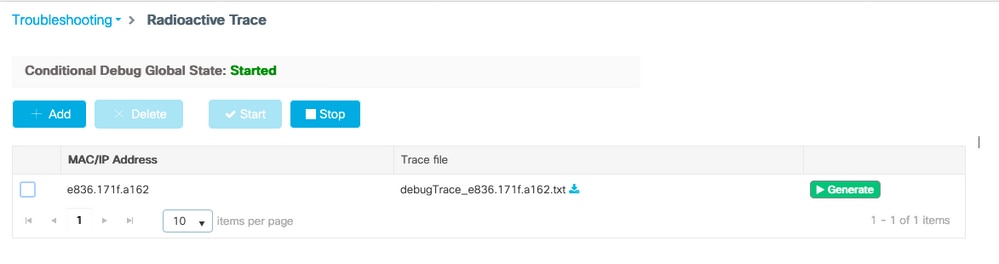

Para solucionar problemas de um cliente específico que tenha problemas de conexão, use o RadioActive Tracing. Vá para Troubleshooting > RadioActive Trace e adicione o endereço mac do cliente.

Selecione Start para ativar o rastreamento para esse cliente.

Depois que o problema for reproduzido, você poderá selecionar o botão Generate para produzir um arquivo que contenha a saída de depuração.

Exemplo de um cliente que não consegue se conectar devido a uma senha incorreta

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 8, EAP-Type = EAP-FAST

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x5

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 204, EAP-Type = EAP-FAST

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x5

2019/10/30 14:54:00.785 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 85, EAP-Type = EAP-FAST

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 6, EAP-Type = EAP-FAST

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 91, EAP-Type = EAP-FAST

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 123, EAP-Type = EAP-FAST

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 139, EAP-Type = EAP-FAST

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [eap] [23294]: (info): FAST:EAP_FAIL from inner method MSCHAPV2

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [eap-auth] [23294]: (info): FAIL for EAP method name: EAP-FAST on handle 0xBD000006

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Raised identity update event for eap method EAP-FAST

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [errmsg] [23294]: (note): %DOT1X-5-FAIL: Authentication failed for client (e836.171f.a162) with reason (Cred Fail) on Interface capwap_90000004 AuditSessionID 00000000000000101D28423A Username: fakeuser

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [auth-mgr] [23294]: (info): [e836.171f.a162:capwap_90000004] Authc failure from Dot1X, Auth event fail

Feedback

Feedback