Introdução

Este documento descreve como gerenciar a certificação em massa entre clusters do Cisco Unified Communications Manager (CUCM) para migração de telefone.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

· Servidor Secure File Transfer Protocol (SFTP)

· Certificados CUCM

Componentes Utilizados

As informações neste documento são baseadas no CUCM 10.X.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Note: Esse procedimento também é descrito na seção Gerenciar certificados em massa do Guia de administração do CUCM versão 12.5(1)

O gerenciamento de certificados em massa permite que um conjunto de certificados seja compartilhado entre clusters do CUCM. Esta etapa é um requisito para funções do sistema de clusters individuais que precisam de uma confiança a ser estabelecida entre eles, como para a Mobilidade de Ramal entre Clusters (EMCC), bem como para migração de telefone entre clusters.

Como parte do procedimento, um arquivo PKCS12 (Public Key Cryptography Standards #12) que contém certificados de todos os nós em um cluster é criado. Cada cluster deve exportar seus certificados para o mesmo diretório SFTP no mesmo servidor SFTP. As configurações de gerenciamento de certificado em massa devem ser feitas manualmente no editor do CUCM dos clusters de origem e de destino. Os clusters de origem e de destino devem estar ativos e operacionais para que os telefones a serem migrados tenham conectividade com ambos os clusters. Os telefones do cluster de origem são migrados para o cluster de destino.

Procedimento de gerenciamento de certificados em massa

Exportar Certificados de Cluster de Destino

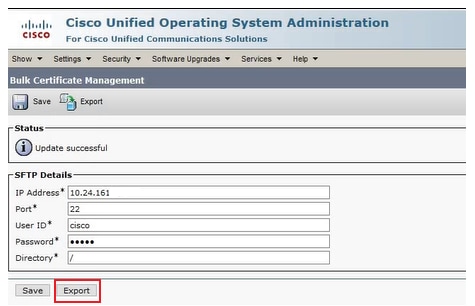

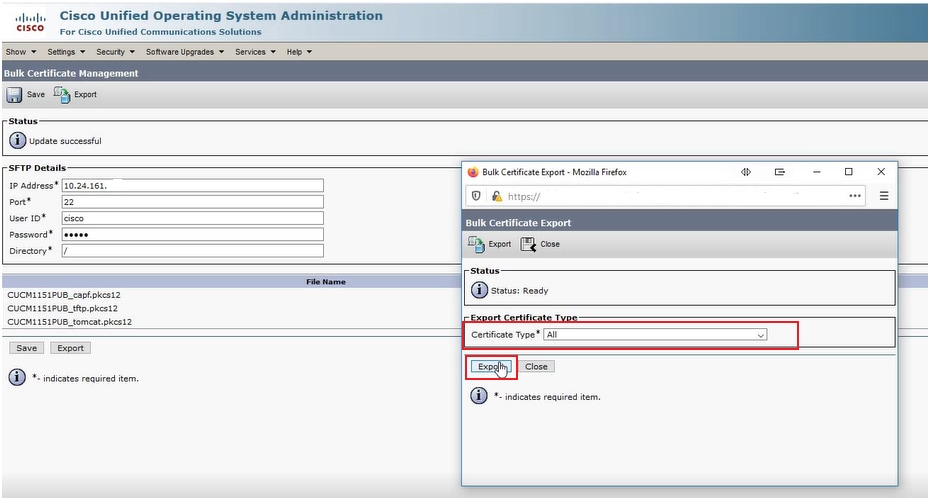

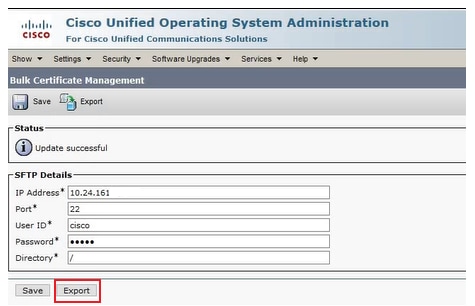

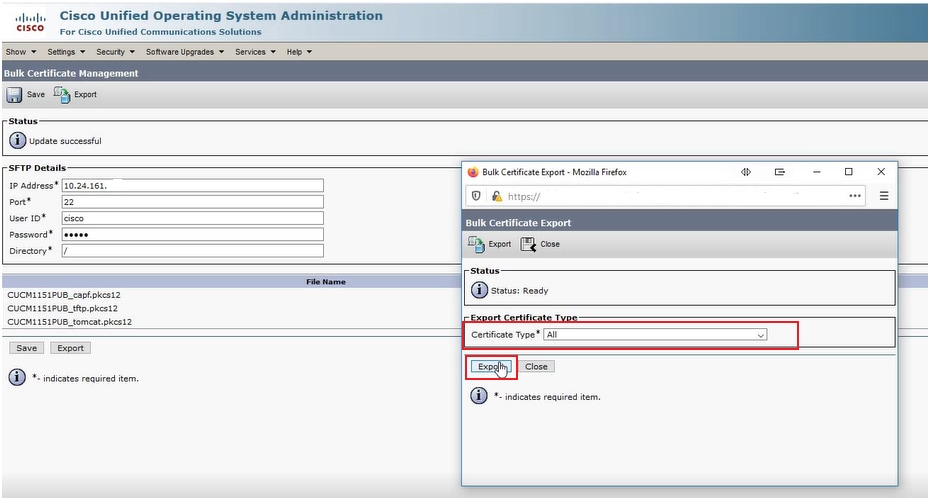

Etapa 1. Configure o servidor SFTP para Gerenciamento de Certificados em Massa no editor CUCM do cluster de destino.

Neste exemplo, a versão do CUCM do cluster de destino é 11.5.1.

Navegue até Cisco Unified OS Administration > Security > Bulk Certificate Management. Insira os detalhes do servidor SFTP e clique em Exportar.

Insira os Detalhes do servidor SFTP e clique em Exportar.

Insira os Detalhes do servidor SFTP e clique em Exportar.

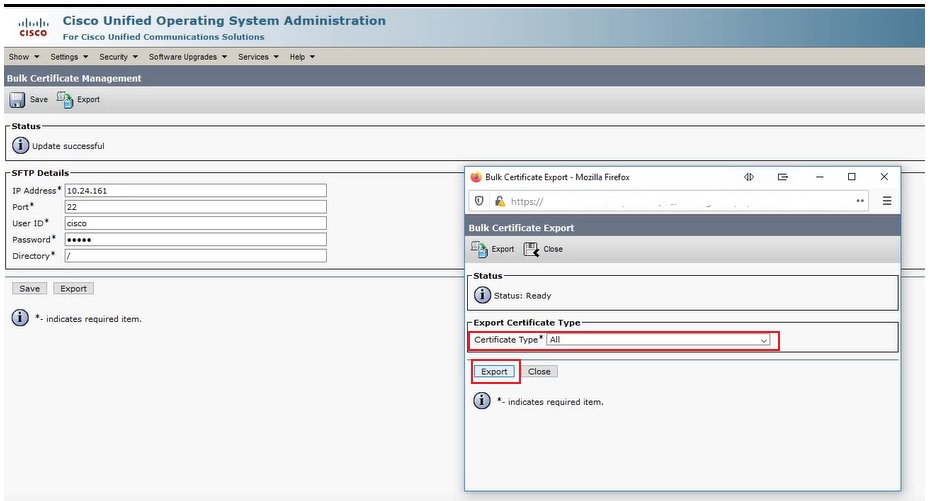

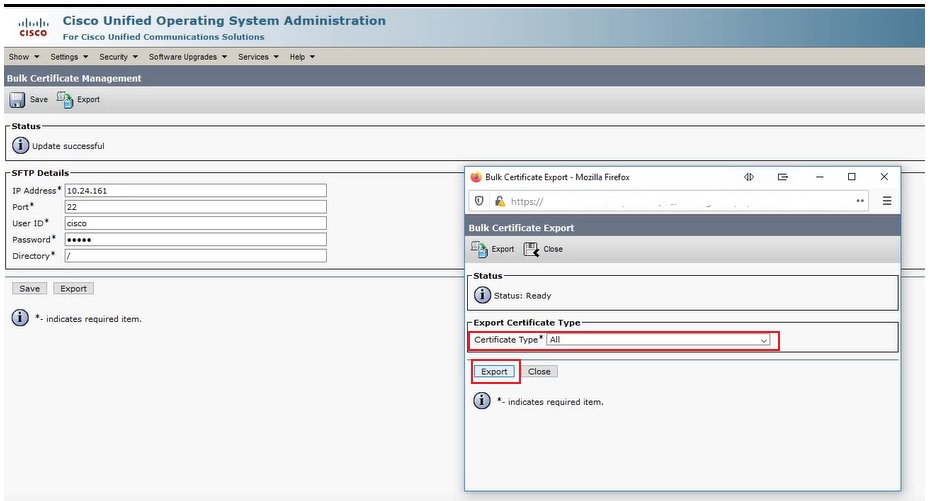

Etapa 2. Exportar todos os certificados de todos os nós no cluster de destino para o servidor SFTP.

Na janela pop-up Exportação de certificado em massa, selecione Tudo para Tipo de certificado e clique em Exportar.

Selecione Tudo para Tipo de Certificado e, em seguida, clique em Exportar

Selecione Tudo para Tipo de Certificado e, em seguida, clique em Exportar

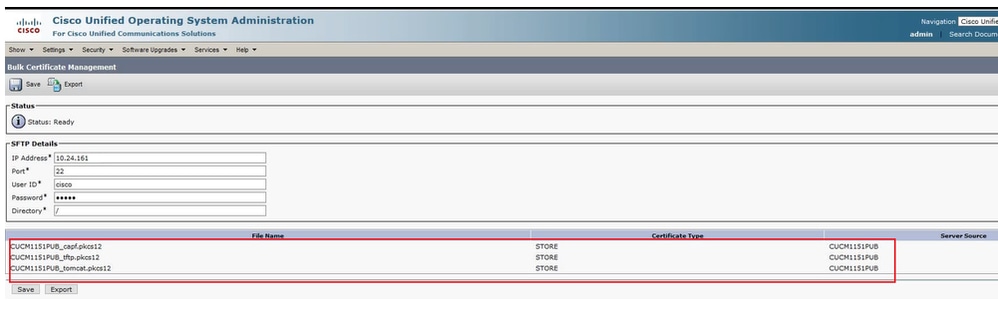

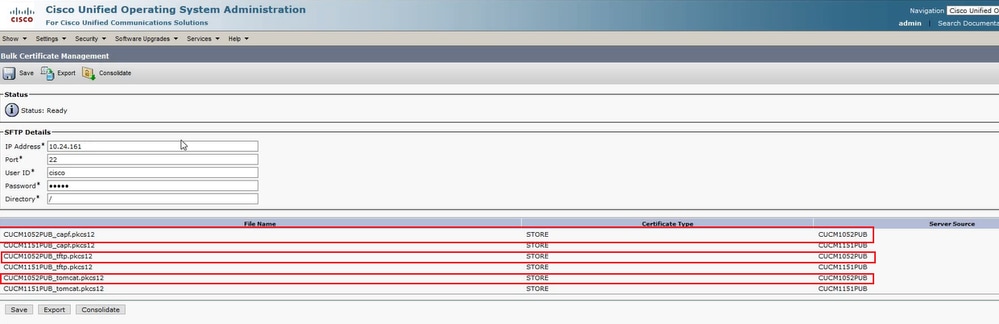

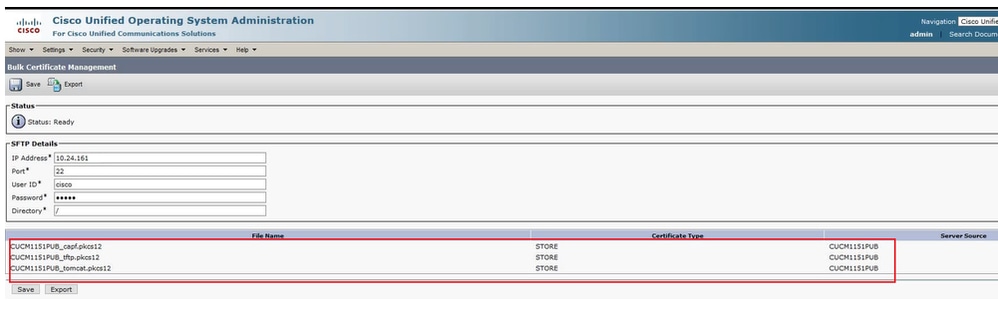

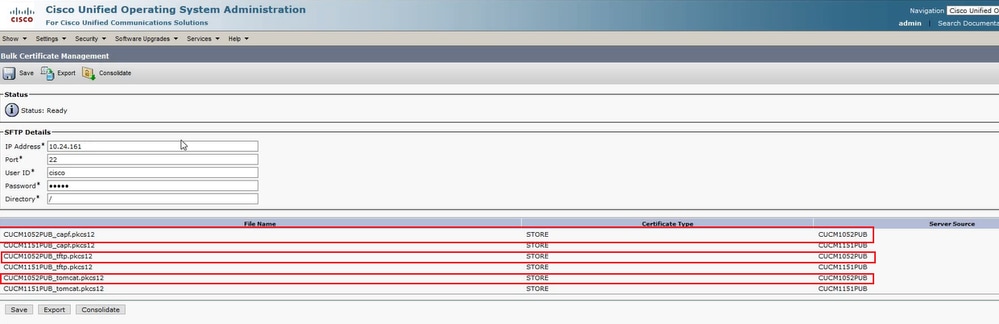

Feche a janela e as atualizações do Gerenciamento de certificados em massa com os arquivos PKCS12 criados para cada um dos nós no cluster de destino, a página da Web é atualizada com essas informações, como mostrado na imagem.

Atualizações de gerenciamento de certificados em massa com os arquivos PKCS12

Atualizações de gerenciamento de certificados em massa com os arquivos PKCS12

Exportar Certificados de Cluster de Origem

Etapa 1. Configure o servidor SFTP para Gerenciamento de Certificados em Massa no editor CUCM do cluster de origem.

Neste exemplo, a versão do CUCM do cluster de origem é 10.5.2.

Navegue para Cisco Unified OS Administration > Security > Bulk Certificate Management, insira os detalhes do servidor SFTP e clique em Export.

Note: Os arquivos PKCS12 exportados do cluster de destino para o servidor SFTP são mostrados na página da Web Gerenciamento de certificados em massa do editor do CUCM do cluster de origem quando acessados.

Insira os detalhes do servidor SFTP e clique em Exportar

Insira os detalhes do servidor SFTP e clique em Exportar

Etapa 2. Exportar todos os certificados de todos os nós no cluster de origem para o servidor SFTP.

Na janela pop-up Exportação de certificado em massa, selecione Tudo para Tipo de certificado e clique em Exportar:

Exportar Todos os Tipos de Certificado

Exportar Todos os Tipos de Certificado

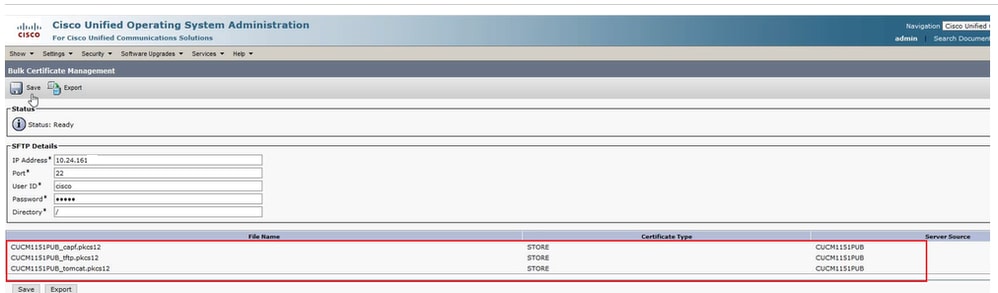

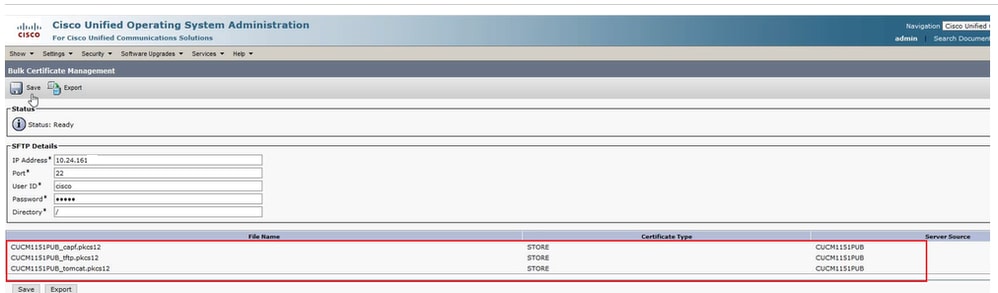

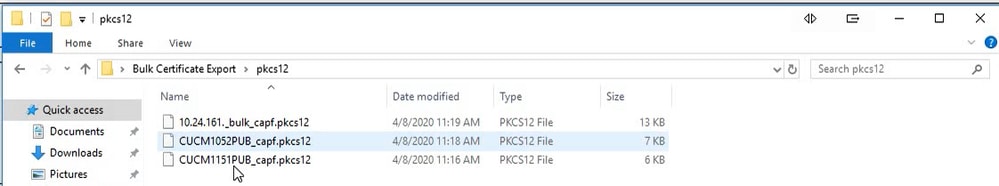

Clique em Fechar para fechar esta janela. O Gerenciamento de certificados em massa é atualizado com os arquivos PKCS12 criados para cada um dos nós no cluster de origem, a página da Web é atualizada com essas informações. A página da Web Gerenciamento de certificados em massa do cluster de origem agora mostra os arquivos PKCS12 de origem e de destino exportados para SFTP.

Arquivos PKCS12 exportados para SFTP.

Arquivos PKCS12 exportados para SFTP.

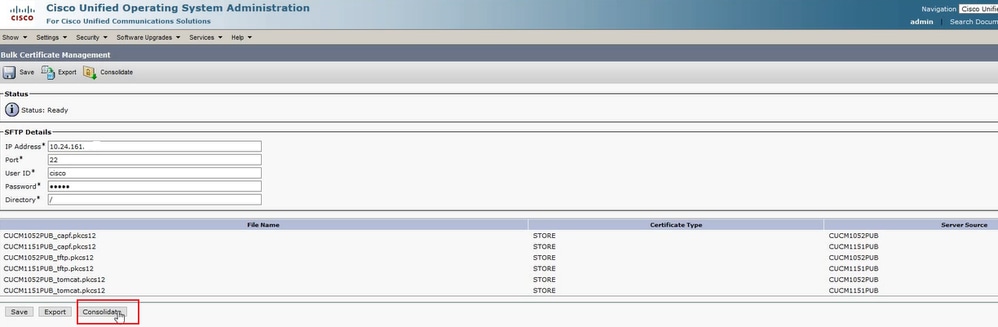

Consolide os arquivos PKCS12 de origem e destino

Note: Enquanto a exportação do gerenciamento de certificados em massa é feita nos clusters de origem e de destino, a consolidação é feita através do editor do CUCM em apenas um dos clusters.

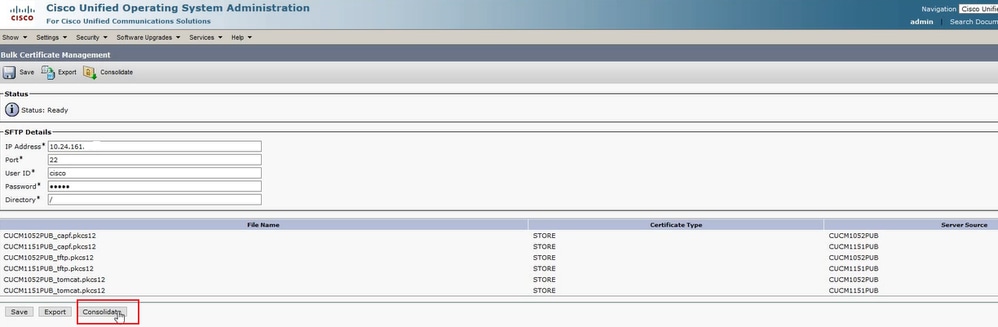

Etapa 1. Retorne à página Bulk Certificate Management do editor CUCM do cluster de origem e clique em Consolidate:

Clique em Consolidar

Clique em Consolidar

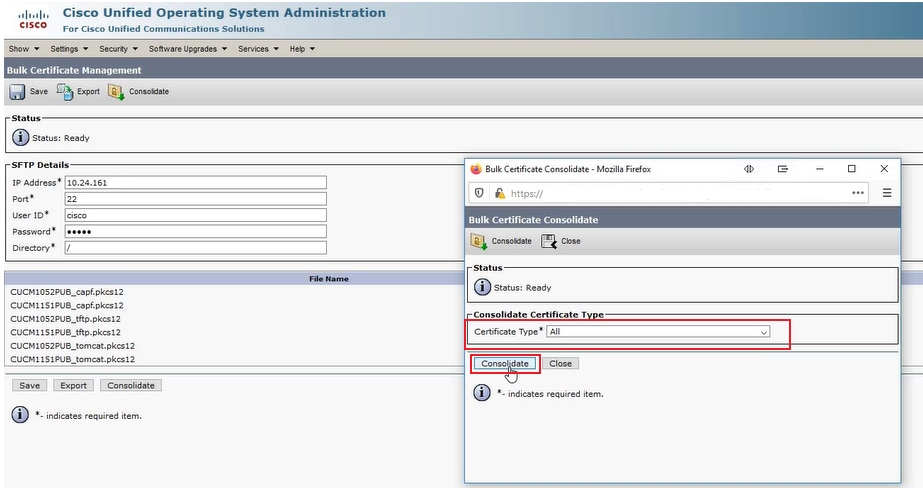

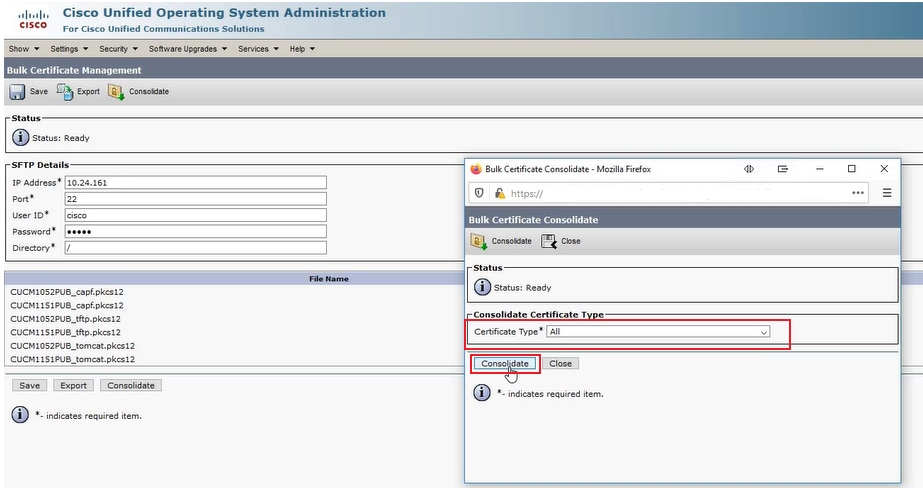

Na janela pop-up Consolidação de Certificado em Massa, selecione Tudo para Tipo de Certificado e clique em Consolidar. Clique em Fechar para fechar esta janela.

Consolidar Todos os Tipos de Certificado

Consolidar Todos os Tipos de Certificado

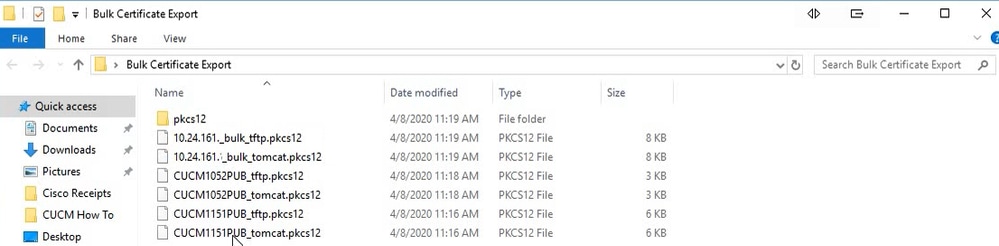

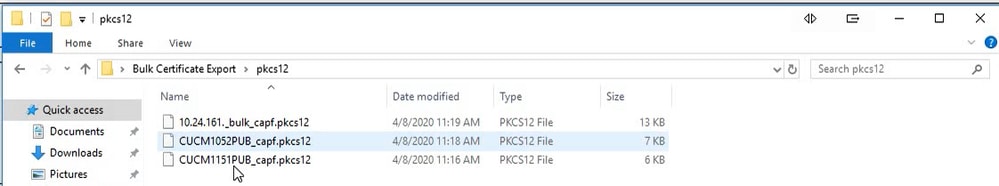

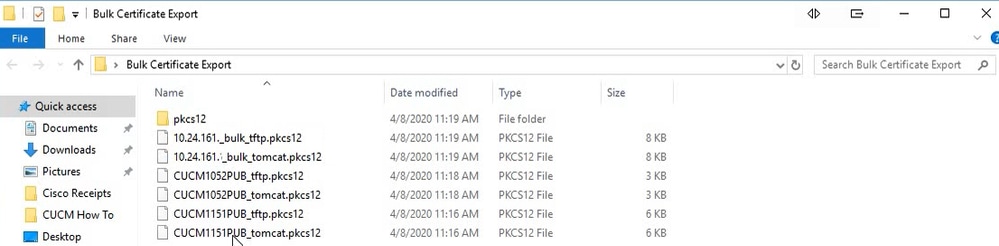

A qualquer momento, você pode verificar o diretório SFTP para verificar os arquivos PKCS 12 que estão contidos para os clusters de origem e de destino. O conteúdo do diretório SFTP após a exportação de todos os certificados, dos clusters de origem e de destino, foi concluído. Isso é mostrado nas próximas imagens.

Conteúdo do diretório SFTP após a exportação de todos os certificados

Conteúdo do diretório SFTP após a exportação de todos os certificados

Conteúdo do diretório SFTP

Conteúdo do diretório SFTP

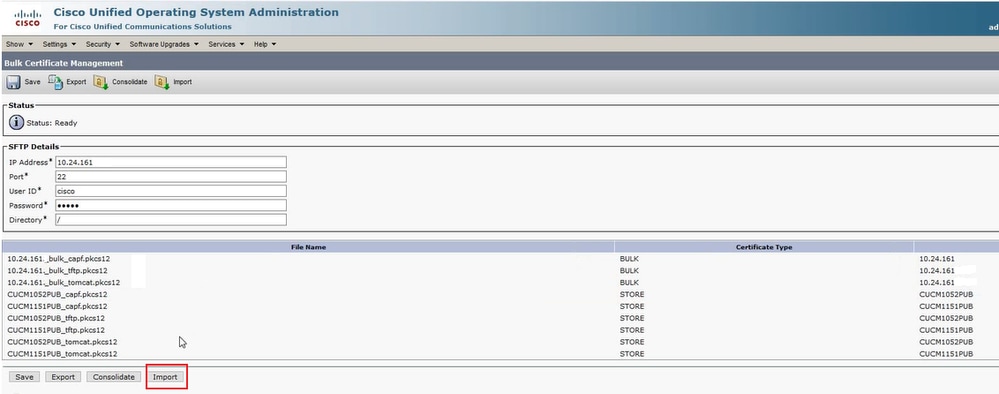

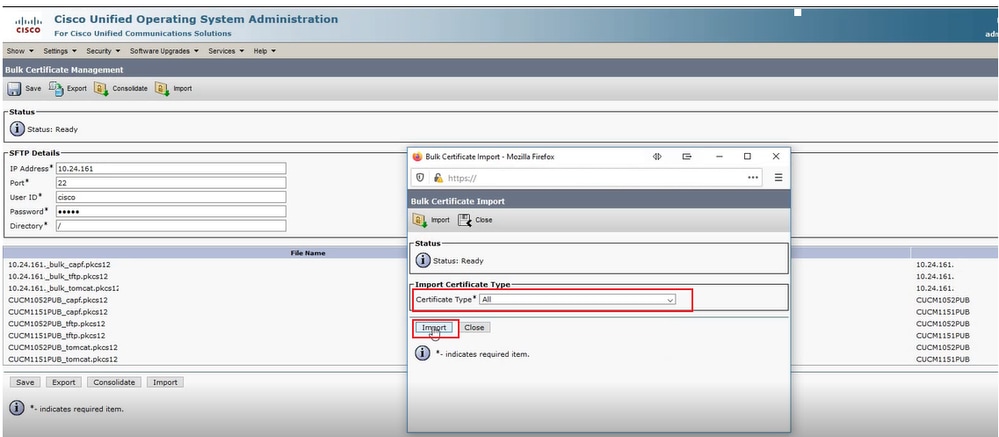

Importar Certificados para Clusters de Origem e Destino

Etapa 1. Importar certificados para o destino cluster.

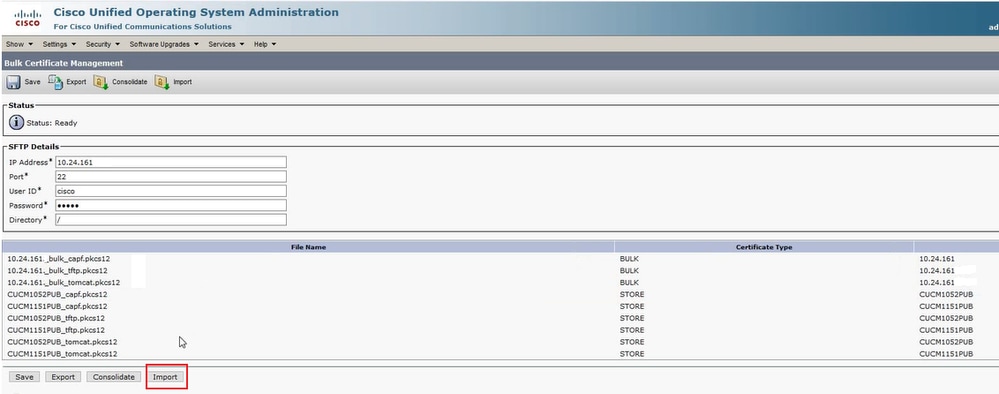

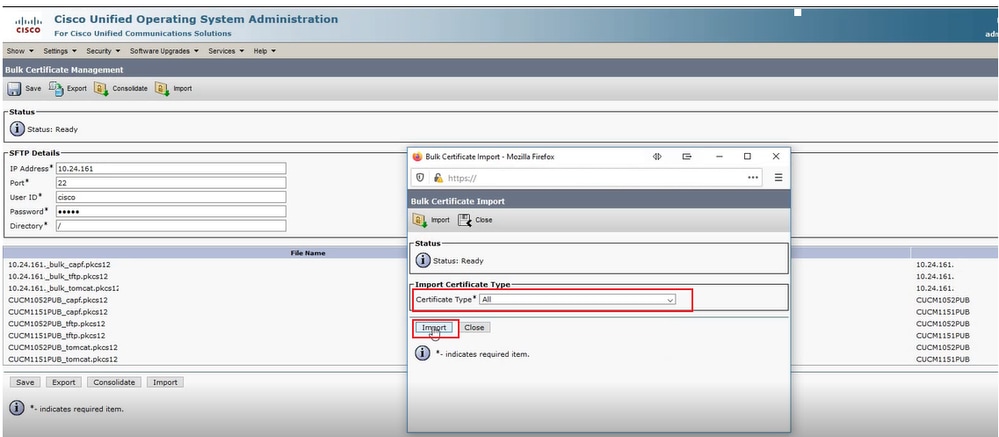

No editor do CUCM do cluster de destino, navegue para Cisco Unified OS Administration > Security > Bulk Certificate Management e deixe a página ser atualizada e clique em Import:

Na janela pop-up Importação de certificado em massa, selecione Todos para Tipo de certificado e clique em Importar. Clique em Fechar para fechar esta janela.

Selecionar Tudo e, em seguida, Importar

Selecionar Tudo e, em seguida, Importar

Etapa 2. Repita a Etapa 1 para o cluster de origem.

Note: Quando a importação de certificado em massa é executada, os certificados são carregados no cluster remoto da seguinte maneira:

- O certificado CAPF (Certificate Authority Proxy Function) foi carregado como CallManager-trust.

- O certificado Tomcat é carregado como um tomcat-trust.

- O certificado do CallManager é carregado como Phone-SAST-trust e CallManager-trust.

- O certificado de recuperação de lista de confiança de identidade (ITLRecovery) é carregado como Phone-SAST-trust e CallManager-trust.

Configurar Telefones do Cluster de Origem com Informações do Servidor TFTP do Cluster de Destino

Configure o escopo DHCP para telefones de cluster de origem com a Opção 150 do Protocolo de Transferência de Arquivos Trivial (TFTP - Trivial File Transfer Protocol) para servidores CUCM TFTP de cluster de destino.

Redefinir Telefones do Cluster de Origem para Obter o Arquivo ITL/CTL do Cluster de Destino para Concluir o Processo de Migração

Como parte do processo de migração, os telefones do cluster de origem tentam configurar uma conexão segura com o cluster de origem do Cisco Trust Verification Service (TVS) para verificar o cluster de destino CallManager ou certificado ITLRecovery.

Note: O certificado CallManager de clusters de origem de um servidor CUCM que executa o serviço TFTP (também conhecido como certificado TFTP) ou seu certificado ITLRecovery assina um arquivo CTL (Certificate Trust List) e/ou ITL (Identity Trust List) de nó CUCM de cluster de origem. Da mesma forma, o certificado CallManager do cluster de destino de um servidor CUCM que executa o serviço TFTP ou seu certificado ITLRecovery assina um arquivo CTL e/ou ITL do nó CUCM do cluster de destino. Os arquivos CTL e ITL são criados em nós CUCM que executam o serviço TFTP. Se um arquivo CTL e/ou ITL de cluster de destino não for validado pelo TVS de cluster de origem, a migração do telefone para o cluster de destino falhará.

Note: Antes de iniciar o processo de migração de telefone de cluster de origem, confirme se esses telefones têm um arquivo CTL e/ou ITL válido instalado. Além disso, verifique se o recurso da empresa Prepare Cluster for Rollback to Pre 8.0 está definido como False para o cluster de origem. Além disso, verifique se os nós CUCM do cluster de destino que executam o serviço TFTP têm arquivos CTL e/ou ITL válidos instalados.

Este é o processo sem cluster seguro para telefones de origem para obter o arquivo ITL do cluster de destino para concluir a migração de telefones:

Etapa 1. Nem o CallManager nem o certificado ITLRecovery contido no arquivo ITL de cluster de destino, que é apresentado ao telefone de cluster de origem na redefinição, podem ser usados para validar o arquivo ITL atualmente instalado. Isso faz com que o telefone do cluster de origem estabeleça uma conexão com a TVS do cluster de origem para validar o arquivo ITL do cluster de destino.

Etapa 2. O telefone estabelece uma conexão com a TVS do cluster de origem na porta tcp 2445.

Etapa 3. A TVS do cluster de origem apresenta seu certificado ao telefone. O telefone valida a conexão e solicita que a TVS do cluster de origem valide o certificado CallManager ou ITLRecovery do cluster de destino para permitir que o telefone baixe o arquivo ITL do cluster de destino.

Etapa 4. Após a validação e instalação do arquivo ITL do cluster de destino, o telefone do cluster de origem agora pode validar e baixar arquivos de configuração assinados do cluster de destino.

Este é o processo com cluster seguro para telefones de origem para obter o arquivo CTL do cluster de destino para concluir a migração de telefones:

Etapa 1. O telefone é inicializado e tenta fazer o download do arquivo CTL do cluster de destino.

Etapa 2. O arquivo CTL é assinado pelo cluster de destino CallManager ou certificado ITLRecovery que não está no arquivo CTL ou ITL atual do telefone.

Etapa 3. Como resultado, o telefone alcança a TVS no cluster de origem para verificar o certificado CallManager ou ITLRecovery.

Note: Neste ponto, o telefone ainda tem sua configuração antiga, que contém o endereço IP do serviço de TVS do cluster de origem. Os servidores TVS especificados na configuração de telefones são os mesmos do grupo CallManager de telefones.

Etapa 4. O telefone configura uma conexão TLS (Transport Layer Security) com a TVS no cluster de origem.

Etapa 5. Quando o cluster de origem TVS apresenta seu certificado ao telefone, o telefone verifica esse certificado TVS em relação ao certificado em seu arquivo ITL atual.

Etapa 6. Se eles forem iguais, o handshake será concluído com êxito.

Etapa 7. O telefone de origem solicita que a TVS do cluster de origem verifique o certificado CallManager ou ITLRecovery do arquivo CTL do cluster de destino.

Etapa 8. O serviço TVS de origem localiza o cluster de destino CallManager ou ITLRecovery em seu armazenamento de certificados, valida-o e o telefone do cluster de origem continua a atualizar com o arquivo CTL do cluster de destino.

Etapa 9. O telefone de origem faz o download do arquivo ITL do cluster de destino que é validado em relação ao arquivo CTL do cluster de destino que ele agora contém. Como o arquivo CTL do telefone de origem agora contém o certificado CallManager ou ITLRecovery do cluster de destino, o telefone de origem agora pode verificar o certificado CallManager ou ITLRecovery sem precisar entrar em contato com a TVS do cluster de origem.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Vídeo de configuração

Este link fornece acesso a um vídeo que passa pelo Gerenciamento de certificados em massa entre clusters do CUCM:

Gerenciamento de certificados em massa entre clusters do CUCM

Informações Relacionadas

Feedback

Feedback