Introdução

Este documento descreve um procedimento passo a passo para criar modelos de certificado em Autoridades de Certificação (CA) baseadas no Windows Server.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- CUCM versão 11.5(1).

- Conhecimento básico da administração do Windows Server

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- CUCM versão 11.5(1).

- Microsoft Windows Server 2012 R2 com serviços de autoridade de certificação instalados.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Esses modelos de certificado são compatíveis com os requisitos de extensão X.509 para cada tipo de certificado do Cisco Unified Communications Manager (CUCM).

Há cinco tipos de certificados que podem ser assinados por uma CA externa:

| Certificado |

Uso |

Serviços afetados |

| CallManager |

Apresentado no registro de dispositivo seguro e pode assinar arquivos CTL (Certificate Trust List)/ITL (Internal Trust List), usados para interações seguras com outros servidores, como troncos SIP (Session Initiation Protocol) seguros. |

· Cisco Call Manager · Cisco CTI Manager ·Cisco TFTP |

| tomcat |

Apresentado para interações do protocolo HTTPS. |

·Cisco Tomcat · SSO (Single Sign-On, login único) · Mobilidade de ramal ·Corporate Directory |

| ipsec |

Usado para geração de arquivos de backup, bem como para interação de segurança IP (IPsec) com gateways MGCP (Media Gateway Control Protocol) ou H323. |

· Cisco DRF Principal · Cisco DRF Local |

| CAPF |

Usado para gerar LSC (Locally Significant Certificates) para telefones. |

· Função de proxy da Cisco Certificate Authority |

| TVS |

Usado para criar uma conexão com o Serviço de Verificação de Confiança (TVS) quando os telefones não podem autenticar um certificado desconhecido. |

· Serviço de verificação de confiança da Cisco |

Observação: o certificado ipsec não está relacionado ao Cisco DRF Primary e ao Cisco DRF Local, já que 14, em versões mais recentes, o certificado Tomcat é usado. Não há planos de adicionar essa alteração às versões 12.5 ou anteriores.

Cada um desses certificados tem alguns requisitos de extensão X.509 que precisam ser definidos, caso contrário, você pode encontrar um comportamento incorreto em qualquer um dos serviços mencionados acima:

| Certificado |

Uso de chave X.509 |

Uso Estendido de Chave X.509 |

| CallManager |

· Assinatura digital · Codificação de chaves · Codificação de dados |

· Autenticação de servidor da Web · Autenticação de cliente Web |

| tomcat |

· Assinatura digital · Codificação de chaves · Codificação de dados |

· Autenticação de servidor da Web · Autenticação de cliente Web |

| ipsec |

· Assinatura digital · Codificação de chaves · Codificação de dados |

· Autenticação de servidor da Web · Autenticação de cliente Web · Sistema final IPsec |

| CAPF |

· Assinatura digital · Assinatura de certificado · Codificação de chaves |

· Autenticação de servidor da Web · Autenticação de cliente Web |

| TVS |

· Assinatura digital · Codificação de chaves · Codificação de dados |

· Autenticação de servidor da Web · Autenticação de cliente Web |

Para obter mais informações, consulte o Guia de segurança do Cisco Unified Communications Manager

Configurar

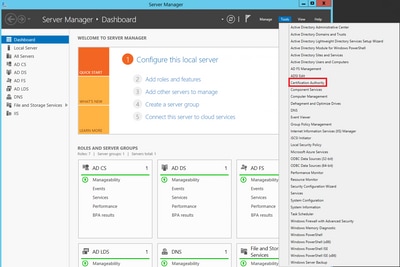

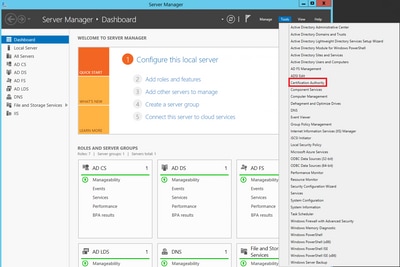

Etapa 1. No Windows Server, navegue para Server Manager > Tools > Certification Authority, conforme mostrado na imagem.

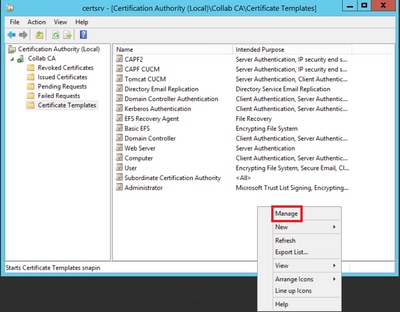

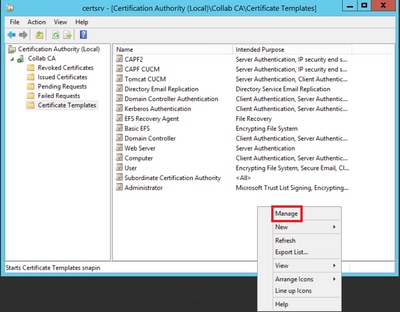

Etapa 2. Selecione sua CA, navegue até Modelos de certificado, clique com o botão direito do mouse na lista e selecione Gerenciar, como mostrado na imagem.

Modelo do Callmanager / Tomcat / TVS

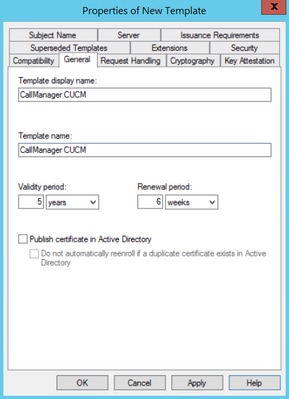

As imagens a seguir exibem apenas a criação do modelo do CallManager; mas as mesmas etapas podem ser seguidas para criar os modelos de certificado para os serviços Tomcat e TVS. A única diferença é garantir que o nome do serviço respectivo seja usado para cada novo modelo na etapa 2.

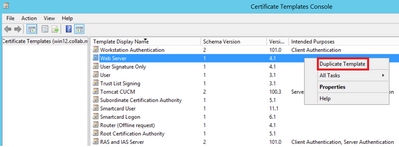

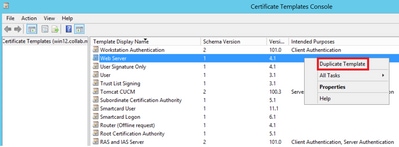

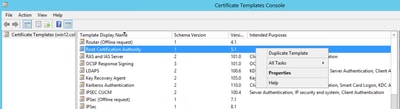

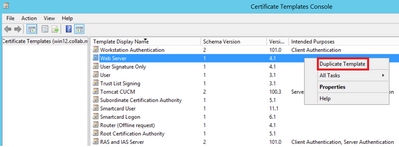

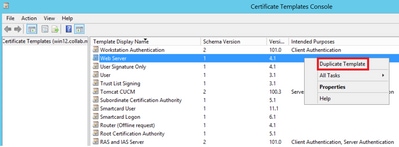

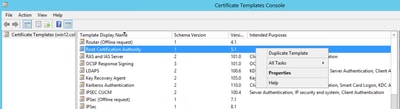

Etapa 1. Localize o modelo Servidor Web, clique nele com o botão direito do mouse e selecione Modelo Duplicado, como mostrado na imagem.

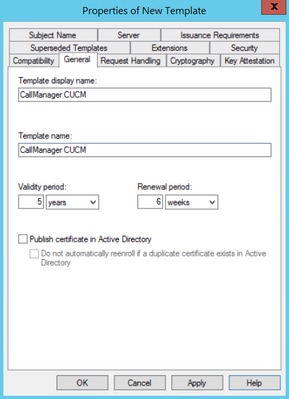

Etapa 2. Em Geral, você pode alterar o nome, o nome de exibição, a validade e algumas outras variáveis do modelo de certificado.

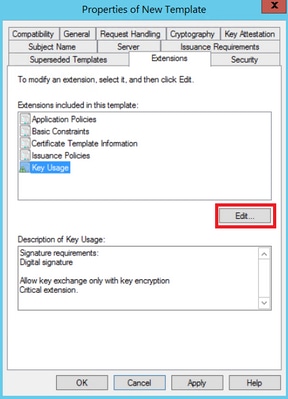

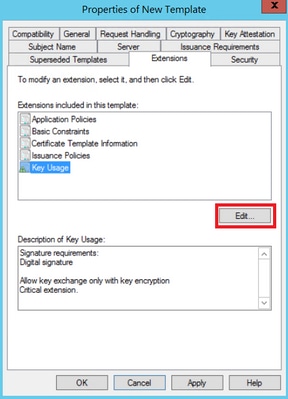

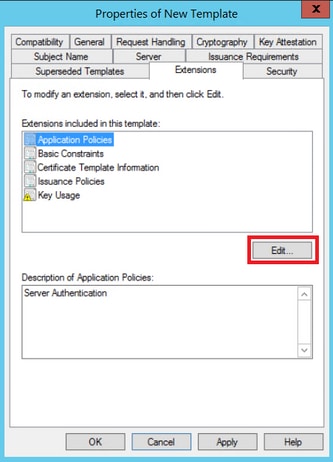

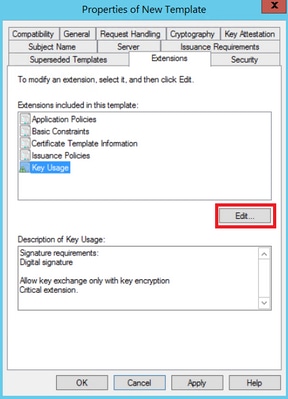

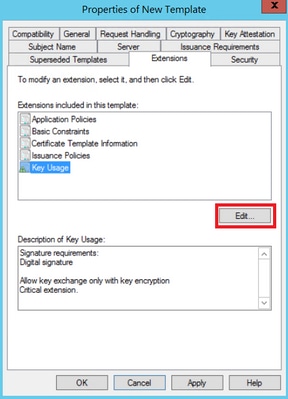

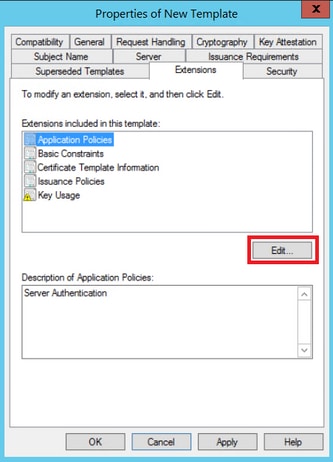

Etapa 3. Navegue até Extensions > Key Usage > Edit, conforme mostrado na imagem.

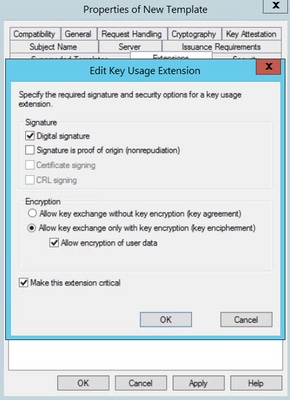

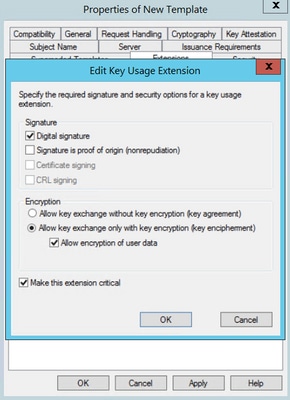

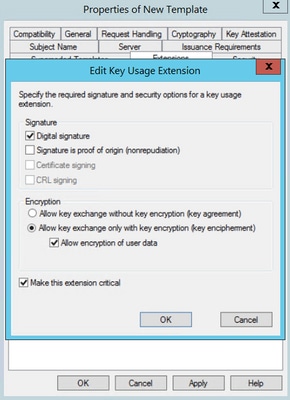

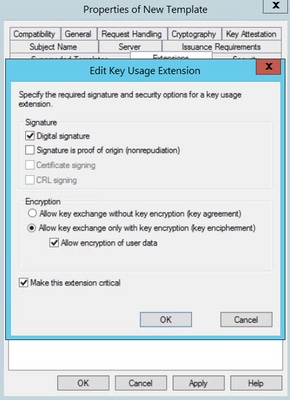

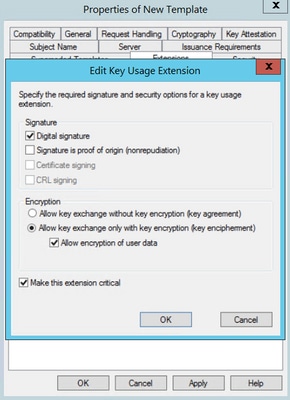

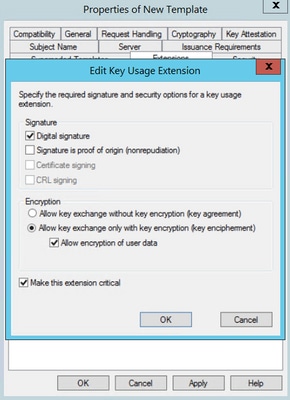

Etapa 4. Selecione essas opções e selecione OK, como mostrado na imagem.

- Assinatura digital

- Permitir troca de chaves somente com criptografia de chave (codificação de chave)

- Permitir criptografia de dados do usuário

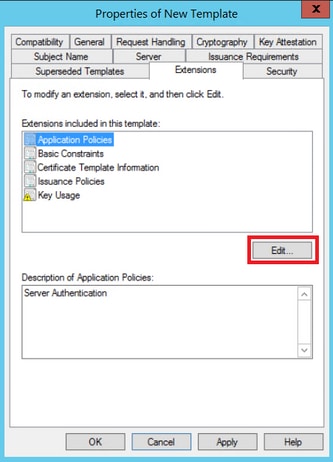

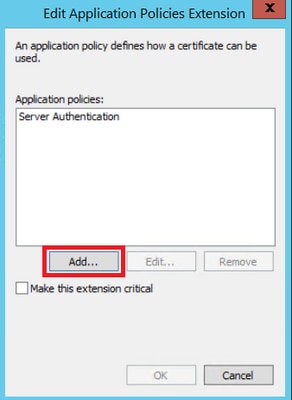

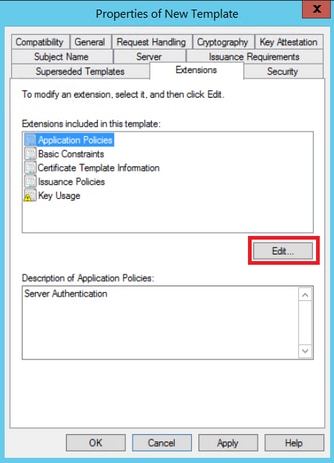

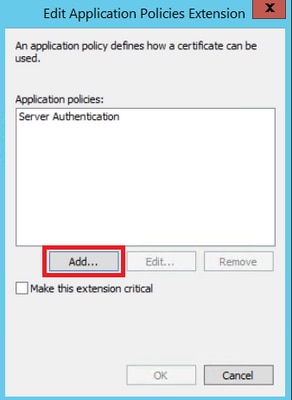

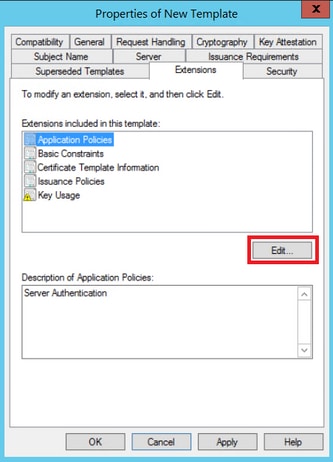

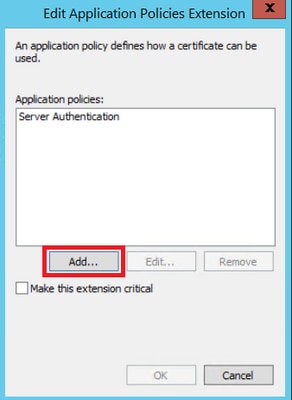

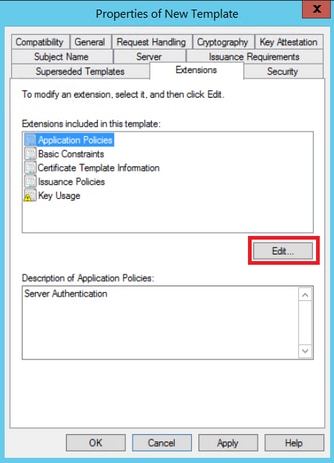

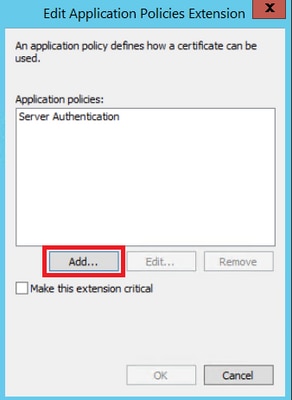

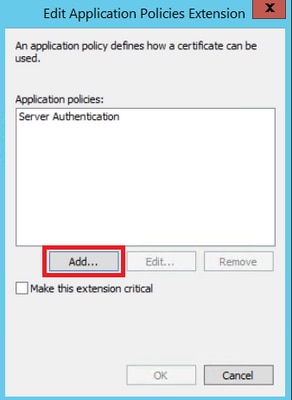

Etapa 5. Navegue para Extensões > Políticas de aplicativo > Editar > Adicionar, como mostrado na imagem.

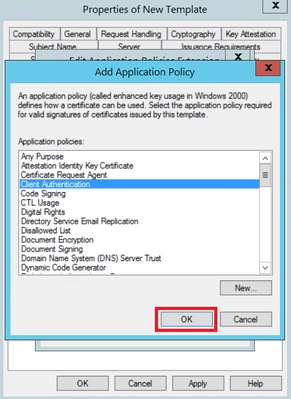

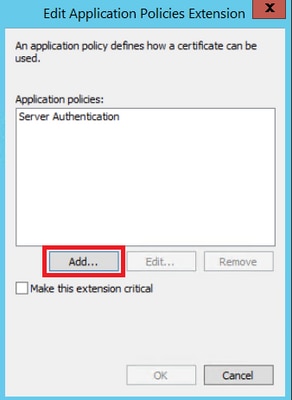

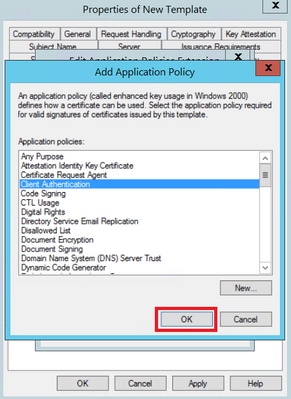

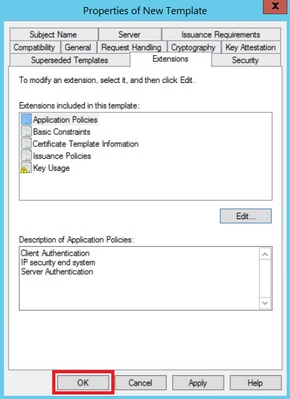

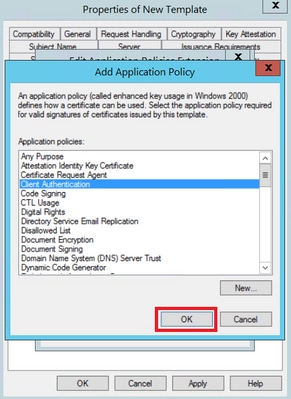

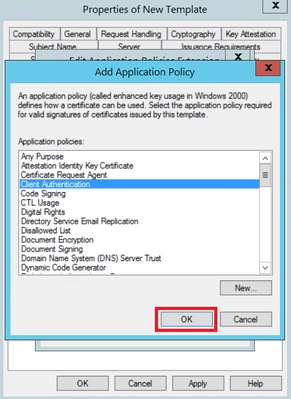

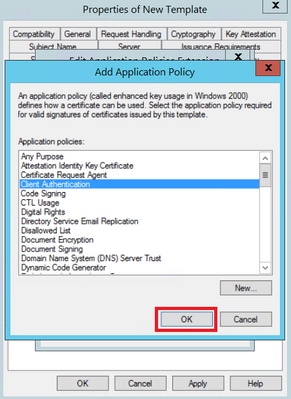

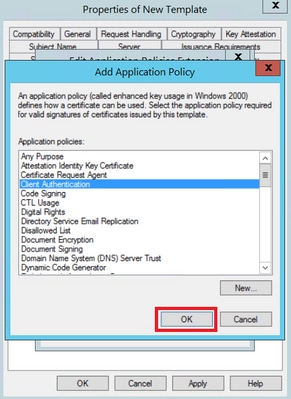

Etapa 6. Pesquise a autenticação do cliente, selecione-a e selecione OK nesta janela e na anterior, conforme mostrado na imagem.

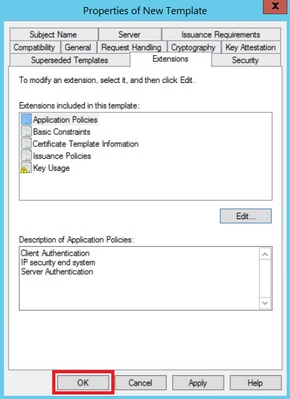

Passo 7. De volta ao modelo, selecione Aplicar e, em seguida, OK.

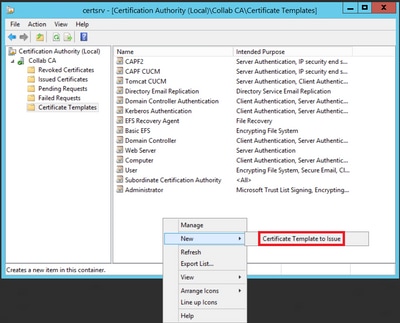

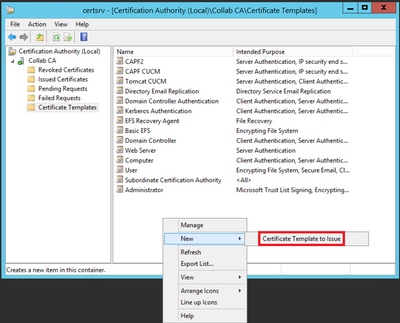

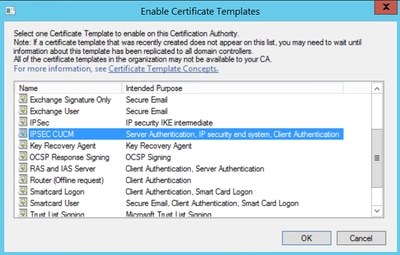

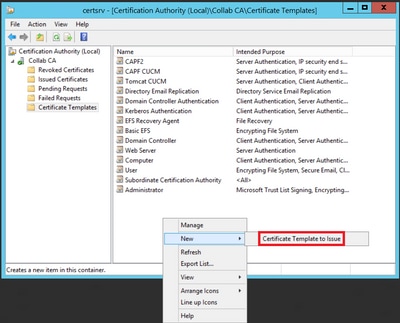

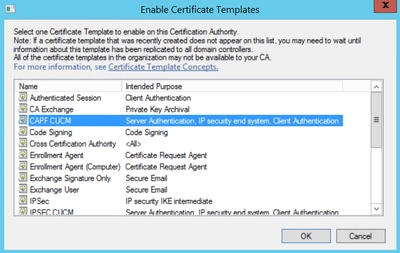

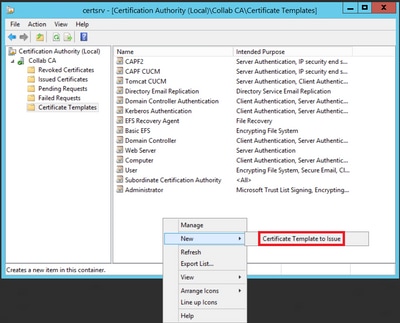

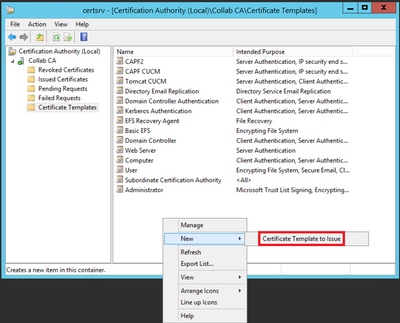

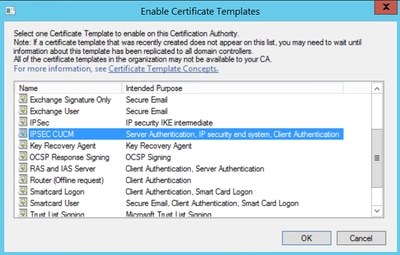

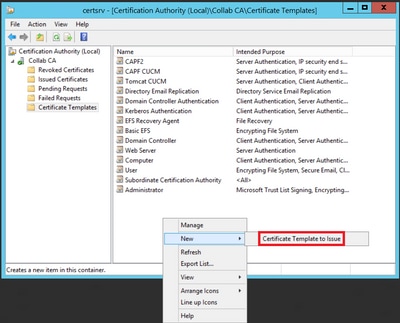

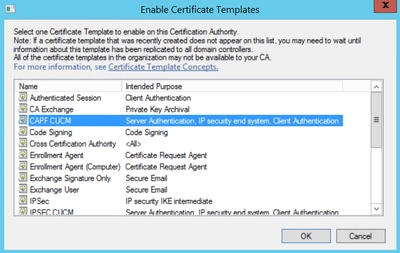

Etapa 8. Feche a janela Console do modelo de certificado e, na primeira janela, navegue para Novo > Modelo de certificado a ser emitido, como mostrado na imagem.

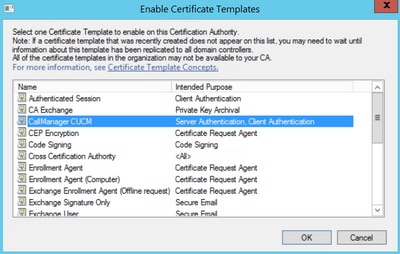

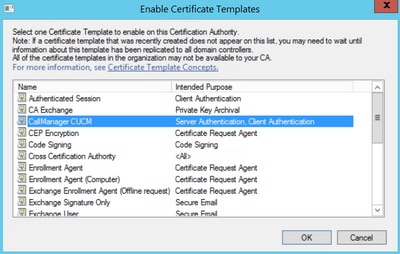

Etapa 9. Selecione o novo modelo CallManager CUCM e selecione OK, como mostrado na imagem.

Etapa 10. Repita todas as etapas anteriores para criar modelos de certificado para os serviços Tomcat e TVS, conforme necessário.

Modelo de IPsec

Etapa 1. Localize o modelo Servidor Web, clique nele com o botão direito do mouse e selecione Modelo Duplicado, como mostrado na imagem.

Etapa 2. Em Geral, você pode alterar o nome, o nome de exibição, a validade e algumas outras variáveis do modelo de certificado.

Etapa 3. Navegue até Extensions > Key Usage > Edit, conforme mostrado na imagem.

Etapa 4. Selecione essas opções e selecione OK, como mostrado na imagem.

- Assinatura digital

- Permitir troca de chaves somente com criptografia de chave (codificação de chave)

- Permitir criptografia de dados do usuário

Etapa 5. Navegue para Extensões > Políticas de aplicativo > Editar > Adicionar, como mostrado na imagem.

Etapa 6. Procure a autenticação do cliente, selecione-a e, em seguida, OK, como mostrado na imagem.

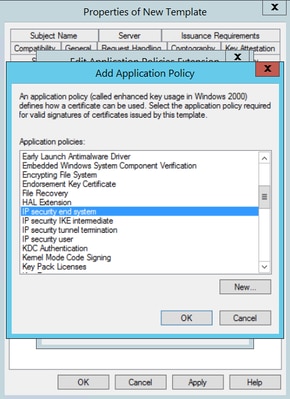

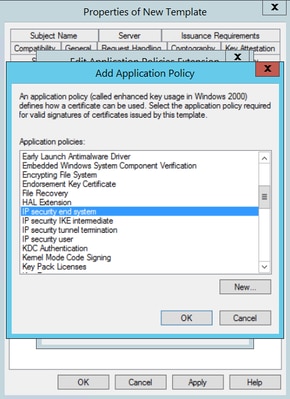

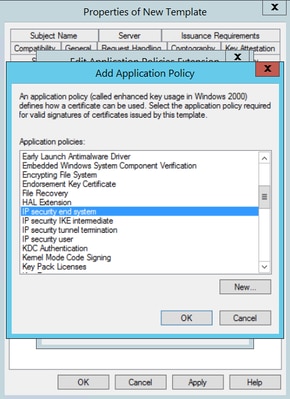

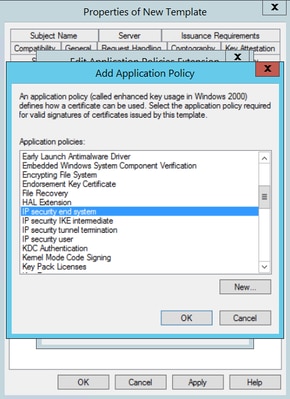

Passo 7. Selecione Add novamente, procure IP security end system, selecione-o e selecione OK nesta e na janela anterior também.

Etapa 8. De volta ao modelo, selecione Apply e, em seguida, OK, como mostrado na imagem.

Etapa 9. Feche a janela Console de modelos de certificado e, na primeira janela, navegue para Novo > Modelo de certificado a ser emitido, como mostrado na imagem.

Etapa 10. Selecione o novo modelo IPSEC CUCM e selecione OK, como mostrado na imagem.

Modelo CAPF

Etapa 1. Localize o modelo CA raiz e clique nele com o botão direito do mouse. Em seguida, selecione Duplicar modelo, como mostrado na imagem.

Etapa 2. Em Geral, você pode alterar o nome, o nome de exibição, a validade e algumas outras variáveis do modelo de certificado.

Etapa 3. Navegue até Extensions > Key Usage > Edit, conforme mostrado na imagem.

Etapa 4. Selecione essas opções e selecione OK, como mostrado na imagem.

- Assinatura digital

- Assinatura de certificado

- Assinatura de CRL

Etapa 5. Navegue para Extensões > Políticas de aplicativo > Editar > Adicionar, como mostrado na imagem.

Etapa 6. Procure a autenticação do cliente, selecione-a e, em seguida, OK, como mostrado na imagem.

Passo 7. Selecione Add novamente, procure IP security end system, selecione-o e selecione OK nesta e na janela anterior também, como mostrado na imagem.

Etapa 8. De volta ao modelo, selecione Apply e, em seguida, OK, como mostrado na imagem.

Etapa 9. Feche a janela Console de modelos de certificado e, na primeira janela, navegue para Novo > Modelo de certificado a ser emitido, como mostrado na imagem.

Etapa 10. Selecione o novo modelo CAPF CUCM e selecione OK, como mostrado na imagem.

Gerar uma Solicitação de Assinatura de Certificado

Use este exemplo para gerar um certificado do CallManager com o uso dos modelos recém-criados. O mesmo procedimento pode ser usado para qualquer tipo de certificado. Você só precisa selecionar o certificado e os tipos de modelo de acordo:

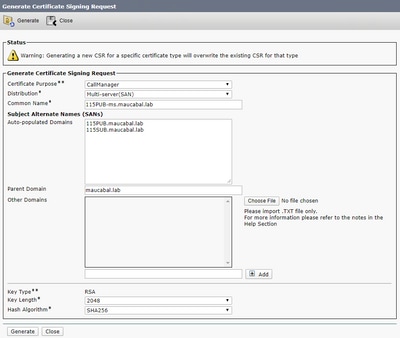

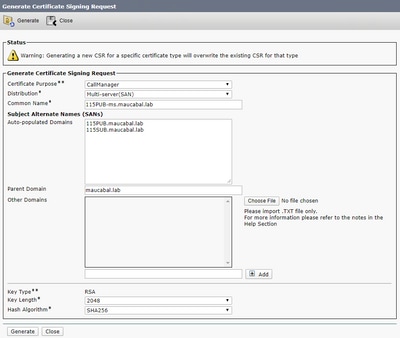

Etapa 1. No CUCM, navegue para OS Administration > Security > Certificate Management > Generate CSR.

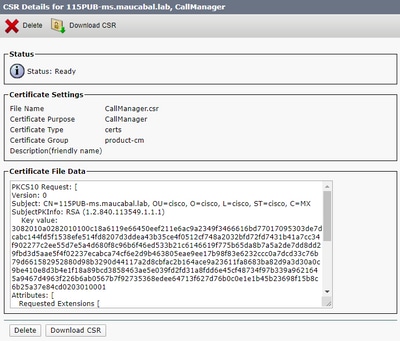

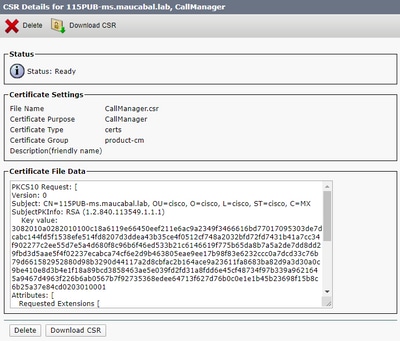

Etapa 2. Selecione essas opções e selecione Gerar, como mostrado na imagem.

- Finalidade do certificado: CallManager

- Distribuição: <Pode ser apenas para um servidor ou para várias SANs>

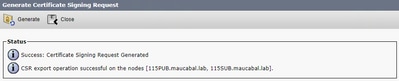

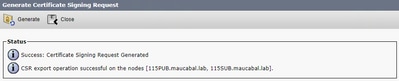

Etapa 3. Uma mensagem de confirmação é gerada, como mostrado na imagem.

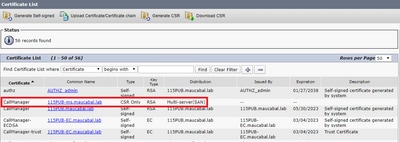

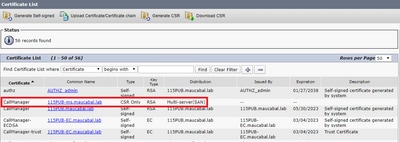

Etapa 4. Na lista de certificados, procure a entrada com o tipo CSR Only e selecione-a, como mostrado na imagem.

Etapa 5. Na janela pop-up, selecione Download CSR e salve o arquivo no computador.

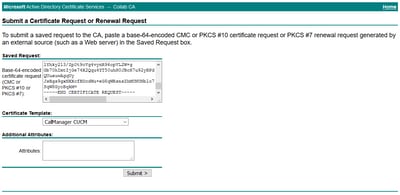

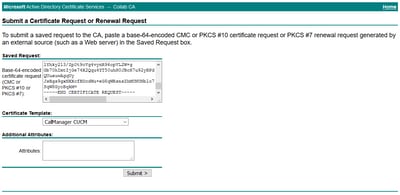

Etapa 6. No navegador, navegue até este URL e insira as credenciais de administrador do controlador de domínio: https://<yourWindowsServerIP>/certsrv/.

Passo 7. Navegue para Solicitar um certificado > solicitação de certificado avançado, como mostrado na imagem.

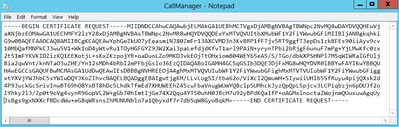

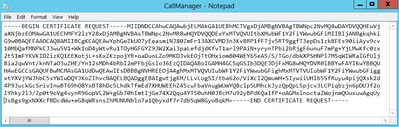

Etapa 8. Abra o arquivo CSR e copie todo o seu conteúdo:

Etapa 9. Cole o CSR no campo Base-64-encoded certificate request. Em Modelo de certificado, selecione o modelo correto e selecione Enviar, como mostrado na imagem.

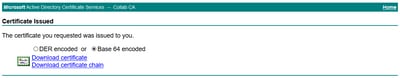

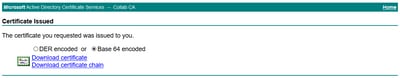

Etapa 10. Por fim, selecione Base 64 encoded e Download certificate chain. O arquivo gerado agora pode ser carregado para o CUCM.

Verificar

O procedimento de verificação é, na verdade, parte do processo de configuração.

Troubleshooting

No momento, não há informações específicas de solução de problemas disponíveis para essa configuração.

Feedback

Feedback