Introdução

Este documento descreve o processo correto para atualizar o certificado do Adaptative Security Appliance (ASA) no Cisco Unified Communications Manager (CUCM) para telefones sobre Virtual Private Network (VPN) com o recurso AnyConnect para evitar a interrupção do serviço telefônico.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- VPN de telefone com o recurso AnyConnect.

- Certificados ASA e CUCM

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Unified Communications Manager 10.5.2.15900-8

- Software Cisco Adaptive Security Appliance Versão 9.8(2)20.

- Telefone IP Cisco CP-8841.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

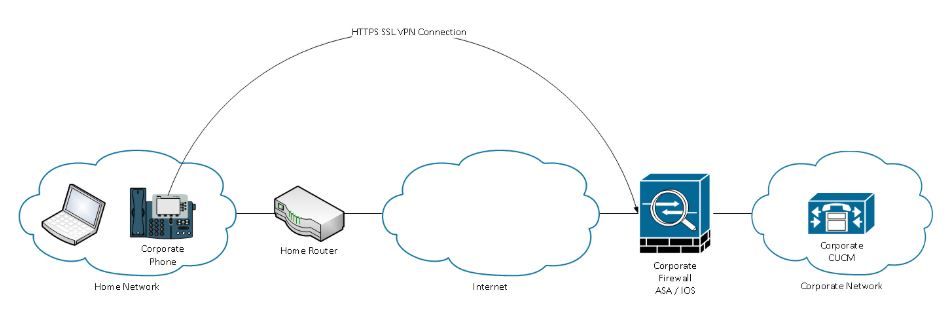

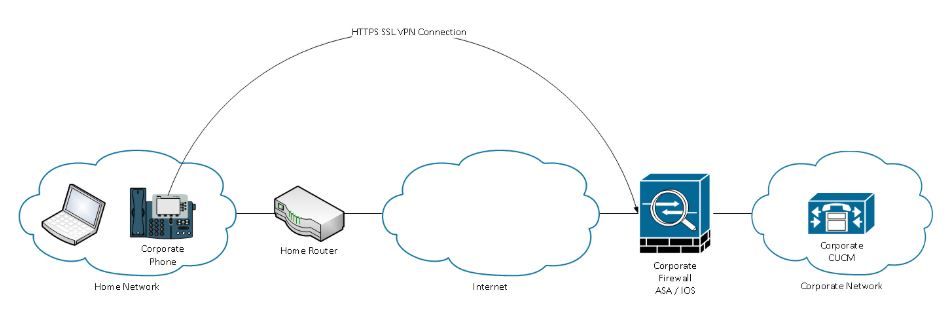

O recurso de VPN do telefone com o AnyConnect permite o fornecimento de serviço telefônico sobre conexão VPN.

Antes de o telefone estar pronto para VPN, ele deve ser provisionado primeiro na rede interna. Isso exige acesso direto ao servidor CUCM TFTP (Trivial file transfer Protocol).

O primeiro passo após o ASA estar totalmente configurado é pegar o Certificado de protocolo de transferência de hipertexto seguro (HTTPS) do ASA e carregá-lo no servidor CUCM como Phone-VPN-trust, e atribuí-lo ao gateway de VPN correto no CUCM. Isso permite que o servidor CUCM crie um arquivo de configuração de telefone IP que informe ao telefone como chegar ao ASA.

O telefone deve ser provisionado dentro da rede para que possa ser movido para fora da rede e usar o recurso VPN. Depois que o telefone tiver sido provisionado internamente, ele poderá ser movido para a rede externa para acesso VPN.

O telefone se conecta na porta TCP 443 sobre HTTPS ao ASA. O ASA responde com o certificado configurado e verifica o certificado apresentado.

Como atualizar o certificado ASA sem interrupção dos serviços de telefones VPN?

Em algum momento, o certificado ASA precisa ser alterado, devido a quaisquer circunstâncias, por exemplo.

O certificado está prestes a expirar

O certificado é assinado por terceiros e a Autoridade de Certificação (CA) é alterada, etc

Há algumas etapas a serem seguidas para evitar a interrupção do serviço para telefones conectados ao CUCM via VPN com o AnyConnect.

Caution: Se as etapas não forem seguidas, os telefones precisarão ser provisionados na rede interna novamente para que possam ser implantados em uma rede externa.

Etapa 1. Gere o novo certificado ASA, mas não o aplique ainda à interface.

O certificado pode ser autoassinado ou CA assinado.

Note: Para obter mais informações sobre certificados ASA, consulte Configuração de Certificados Digitais

Etapa 2. Carregue esse certificado no CUCM como Phone VPN trust no Editor do CUCM.

Faça login no Call Manager e navegue até Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trust.

Como recomendação, carregue a cadeia completa de certificados, se a raiz e os certificados intermediários já estiverem carregados no CUCM, vá para a próxima etapa.

Caution: Lembre-se de que se o certificado de identidade antigo e o novo tiverem o mesmo CN (Nome Comum), você precisará seguir a solução alternativa para o bug CSCuh19734 para evitar que o novo certificado substitua o antigo. Dessa forma, o novo certificado está no banco de dados para a configuração do gateway de VPN do telefone, mas o antigo não é substituído.

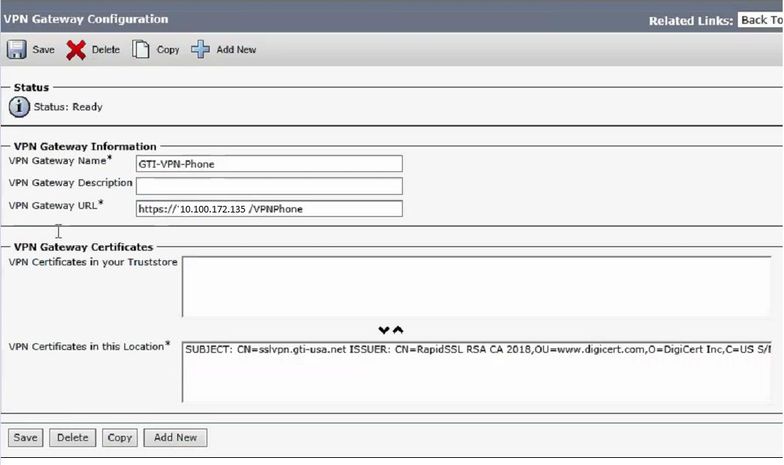

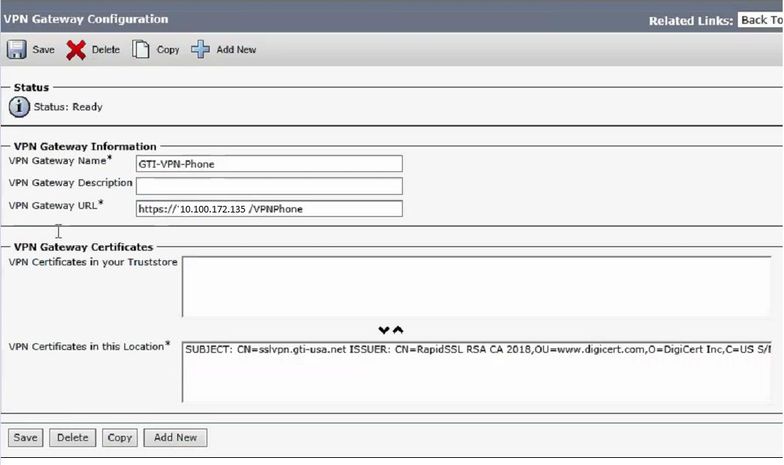

Etapa 3. No gateway VPN, selecione os dois certificados (o antigo e o novo).

Navegue até Cisco Unified CM Administration >Advanced Features > VPN > VPN Gateway.

Certifique-se de ter ambos os certificados nos Certificados VPN neste campo Location.

Etapa 4. Verifique se o grupo VPN, o perfil e o perfil de telefone comum estão definidos corretamente.

Etapa 5. Reinicialize os telefones.

Esta etapa permite que os telefones baixem as novas definições de configuração e garante que os telefones tenham hashes de certificados, para que possam confiar no certificado antigo e no novo.

Etapa 6. Aplique o novo certificado na interface do ASA.

Quando o certificado for aplicado na interface ASA, os telefones deverão confiar nesse novo certificado, já que ambos têm hashes de certificado da etapa anterior.

Verificar

Use esta seção para confirmar se você seguiu as etapas corretamente.

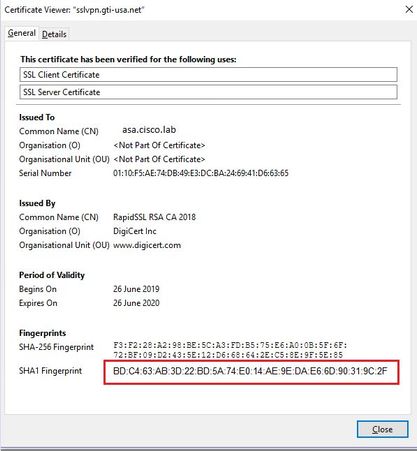

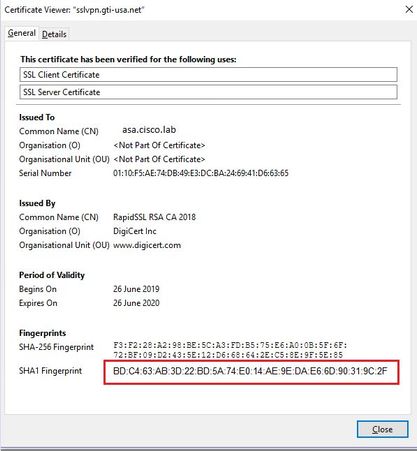

Etapa 1. Abra os antigos e novos certificados ASA e anote a impressão digital SHA-1.

Etapa 2. Escolher um telefone que deve ser conectado via VPN e coletar seu arquivo de configuração.

Note: Para obter mais informações sobre como coletar o arquivo de configuração do telefone, consulte Duas maneiras de obter o arquivo de configuração de um telefone do CUCM

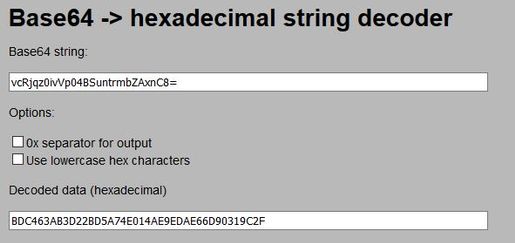

Etapa 3. Quando tiver o arquivo de configuração, procure a seção:

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

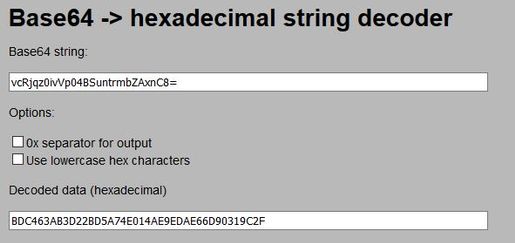

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

Etapa 4. O hash no arquivo de configuração é impresso no formato Base 64 e no certificado ASA é impresso no formato Hexadecimal, para que você possa usar um decodificador de Base 64 para Hexadecimal para verificar se ambos os hashes (telefone e ASA) correspondem.

Informações Relacionadas

Para obter mais informações sobre o recurso AnyConnect VPN Phone:

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html

Feedback

Feedback