Configurar a filtragem multicast no Nexus 7K/N9K

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as diferentes maneiras de configurar as possíveis maneiras de bloquear ou filtrar determinado tráfego multicast em switches Nexus 7000/9000. Ele também pode ser usado para conservar recursos multicast. Um dos exemplos comuns é a implementação da Microsoft da operação universal plug and play que usa SSDP para se comunicar entre os servidores.

Pré-requisitos

Requisitos

A Cisco recomenda que você saiba como o Any-Source Multicast (ASM) com o uso do modo PIM Esparso funciona na plataforma Nexus.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Nexus 7K com LC F3/M3 executando NXOS 7.3(4)D1(1)

- Nexus N9K-C93180YC-EX/FX com 7.0(3)I7(9) ou 9.3(5)

Note: Os resultados podem variar se o software/hardware for diferente.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Aqui está a lista dos acrônimos usados:

RP - Ponto de reunião

FHR - Roteador First Hop

LHR - Roteador de último salto

SRC - Origem Multicast

REC - Receptor Multicast

PACL - Port Access-List (Lista de acesso à porta)

RACL - Routed Access-List (Lista de acesso roteada)

SVI - Interface virtual comutada

ACL - Access Control List (Lista de controle de acesso)

Configurar

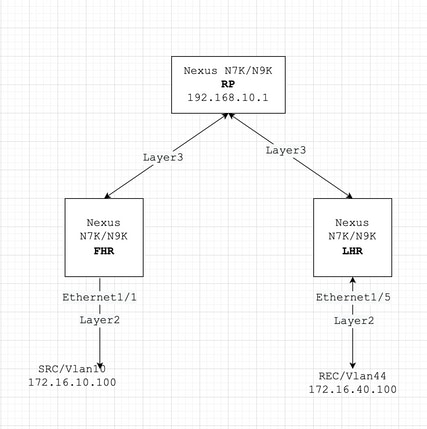

Topologia Genérica

Exemplos de configuração

Vamos supor que isso:

O endereço IP do RP é 192.168.10.1

O endereço IP do SRC é 172.16.10.100/32

Grupo SSDP: 239.255.255.250/239.255.255.253

Agora, vamos discutir a configuração com base na função do dispositivo. Por exemplo, FHR, LHR, RP e outros.

FHR - Normalmente, o SRC multicast é conectado diretamente aqui

1. Filtre o registro em direção ao RP existente.

|

2. Filtrar o registro em direção ao PR, definindo um RP falso (que não existe (por exemplo, 1.1.1.1) para grupos SSDP; A FHR, neste caso, assume o papel de RP.

|

Verifique:

|

Essa saída confirma que o FHR não está registrando o fluxo para RP.

LHR - Normalmente, o REC multicast é conectado diretamente aqui

3. Aplicando a política IGMP no SVI de ingresso (onde o REC reside). A ideia aqui é filtrar os relatórios de associação IGMP para grupos SSDP do REC.

|

Verifique:

|

Esta saída confirma que o relatório de associação IGMP é filtrado e a junção (*,G) não é enviada ao RP.

PIM - Roteador Habilitado Atuando como FHR/LHR

Você pode usar uma combinação das opções 1, 2 e 3, dependendo de seus requisitos.

Por exemplo:

4. Filtrar o registro para o PR (função FHR) existente:

|

5. Política IGMP para filtrar relatórios de associação IGMP do REC (função LHR).

|

Verifique:

Praticamente o mesmo que a verificação feita nos pontos C e D anteriormente referidos.

|

RP - Este é o ponto de encontro

6. Política de registro para bloquear o registro do grupo SSDP da FHR.

|

Verifique:

|

Essa saída confirma que o RP está bloqueando o registro do grupo 239.255.255.250.

7. Aplicando a política join-prune no RP - a junção pim (*,G) e a junção (S,G) somente para o grupo SSDP.

|

Verifique:

|

Esta saída confirma que (*,G) a junção PIM está bloqueada pelo RP.

Configurar Conservar Entradas de HW para Multicast

Embora todas as opções discutidas nas seções A, B ou C; Impedir que FHR, LHR ou FHR/LHR registrem o fluxo no RP ou impedir o envio de PIM Join (*,G) para o RP, respectivamente; uma entrada mroute ou snooping ainda pode ser criada e consome entradas de HW multicast.

Note: Você pode usar RACL ou PACL em interfaces de entrada SVI ou Camada 2/canais de porta/canais de porta VPC caso o VPC esteja configurado. Se o SRC/REC for pulverizado em diferentes interfaces VLAN ou L2, isso também significa que o RACL ou o PACL precisa ser aplicado em todos eles. Mas, dependendo do HW/SW (principalmente devido à limitação de HW), os resultados podem variar.

PACL

Configure o PACL na porta de entrada da Camada 2 ou no canal de porta ou no canal de porta do VPC para bloquear o tráfego SSDP ou a criação de entrada (S, G) no FHR.

Note: Dependendo do HW usado (por exemplo, Nexus N9000), o TCAM pode precisar ser gravado antes (o que requer recarregamento) para aplicar o PACL.

Por exemplo:

|

Verifique:

|

Como o tráfego multicast/as portas de associação IGMP são bloqueados via PACL, você não vê nenhuma entrada de snooping e mroute. Basicamente, o PACL está descartando os dois.

RACL

Você pode configurar o RACL no SVI de entrada onde o SRC existir, mas dependendo do SW/HW usado; (S, G) ainda pode ser criada ou o tráfego pode ser encaminhado para outras VLANs locais.

|

Verifique:

É praticamente o mesmo que o PACL, mas a opção RACL não pode fornecer os mesmos resultados que o PACL; sua limitação de HW também é mencionada anteriormente.

COPP

Você também pode bloquear o SSDP no COPP. Este é um exemplo de configuração:

|

Limite global de multicast

Começando com o Cisco NX-OS versão 10.2(1), a configuração Global Boundary Multicast é suportada.

Você precisa configurar o {ip comando | ipv6} multicast group-range prefix-list <prefix-list-name> no modo de configuração VRF para definir um intervalo global de grupos e canais de multicast IP a serem permitidos ou negados para o limite de multicast global. Esse comando é usado para desativar ações de protocolo multicast e encaminhamento de tráfego para grupos ou canais não autorizados para todas as interfaces em um roteador. A lista de prefixos configura o limite. Uma configuração de exemplo é fornecida a seguir:

|

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

15-Sep-2021

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Atul PatilEngenheiro do Cisco TAC

- Rurick KellermanEngenheiro do Cisco TAC

- Varun JoseEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback