Exemplo de Configuração dos Catalyst Express 500 Series Switches

Contents

Introdução

Este documento descreve o procedimento que você usa para configurar switches da série Cisco Catalyst Express 500 para funções de Smartport, VLANs, EtherChannels, Analisador de Porta de Switch (SPAN) e para executar o roteamento de interVLAN com o switch da série Cisco Catalyst Express 500.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

-

EtherChannels

-

InterVLAN Routing

-

SPAN

Configure o switch Cisco Catalyst série 500 com as configurações de rede iniciais conforme mencionado na seção Configuração Inicial do Switch deste documento.

Consulte a folha de dados dos Cisco Catalyst 500 Series Switches para obter mais informações sobre os diferentes modelos e os recursos com suporte nos Cisco Catalyst Express 500 Series Switches.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco Catalyst Express 500G-12TC com Cisco IOS® Software Release 12.2(25)FY

-

Roteador Cisco 2800 que suporta encapsulamento de tronco IEEE 802.1Q.

-

Switches Cisco Catalyst 3750 que suportam encapsulamento de tronco 802.1Q.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configuração Inicial do Switch

Conclua estas etapas para executar a configuração inicial do switch. Consulte o Guia de Introdução dos Catalyst Express 500 Switches para obter mais informações sobre o procedimento de configuração.

-

Verifique se não há nada conectado ao switch.

-

Ligue o switch.

-

Aguarde até que o LED SETUP pisque em verde.

-

Clique em Setup. Um LED de porta do switch começa a piscar em verde.

-

Quando o LED da porta do switch pisca em verde, conecte o PC a essa porta.

O adaptador de LAN deste PC deve ser configurado para obter o endereço IP via DHCP. Os LEDs no PC e na porta do switch piscam em verde enquanto o switch configura a conexão (isso leva cerca de um minuto).

-

Abra um navegador da Web. Conclua estas etapas se o navegador não puxar a GUI automaticamente:

-

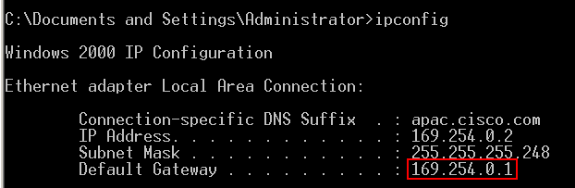

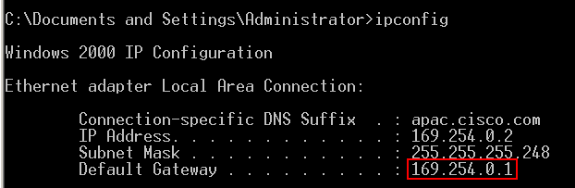

Execute o comando ipconfig para visualizar a alocação de endereço dinâmico.

O switch configura seu endereço de gerenciamento como o gateway padrão para a placa adaptadora LAN do PC.

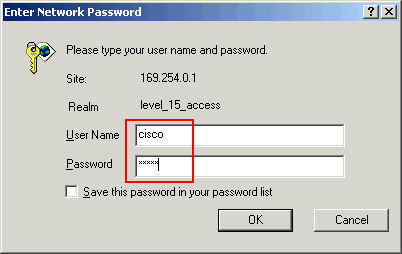

Observação: Para as versões do Cisco IOS Software FY Series, o endereço IP de gerenciamento é 10.0.0.1. Para as versões do Cisco IOS Software SEG Series, o endereço IP é 169.254.0.1.

-

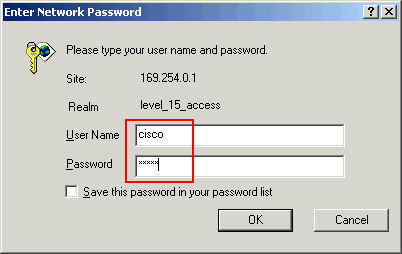

No navegador, vá para o endereço IP mencionado. Por exemplo, http://169.254.0.1.

-

-

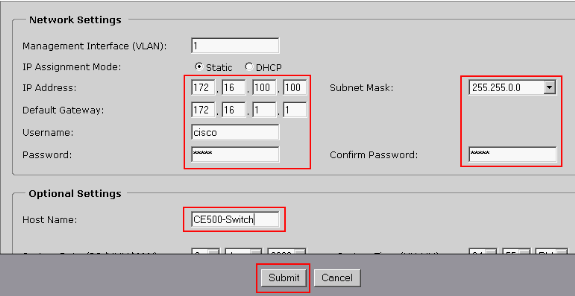

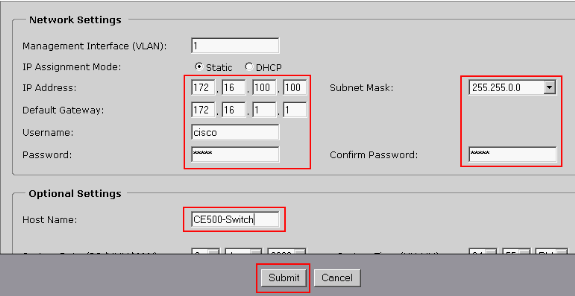

Insira as configurações de rede e as configurações opcionais (se necessário). Clique em Submit para salvar as alterações e concluir a configuração básica.

-

Insira o Nome de usuário e a Senha configurados para continuar a configuração do switch.

-

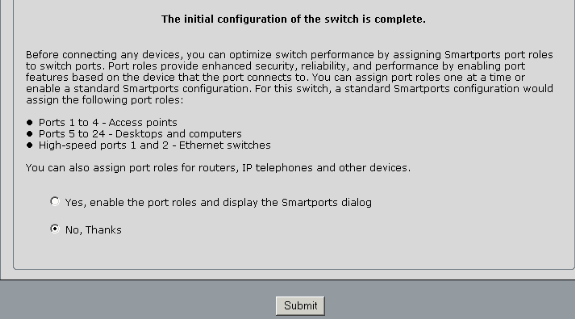

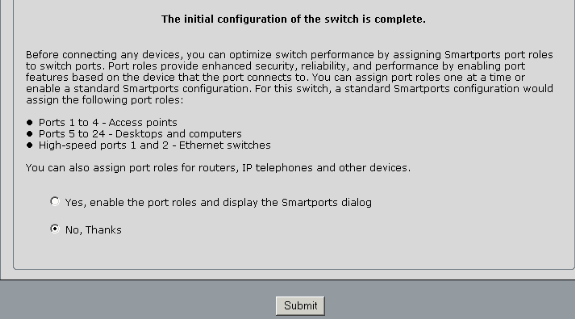

Para a janela de diálogo Smartports:

-

Clique em Yes e Submit para aceitar as funções de porta predefinidas. A janela Smartports é exibida. Aqui você pode alterar as funções predefinidas ou aplicar novas funções de porta.

-

Clique em No e Submit para aplicar você mesmo as funções das Smartports.

-

-

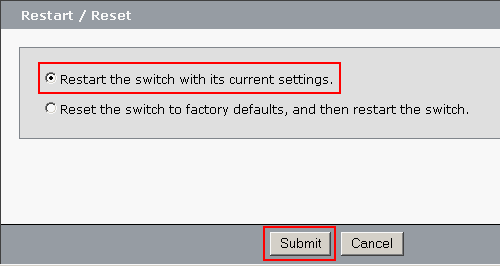

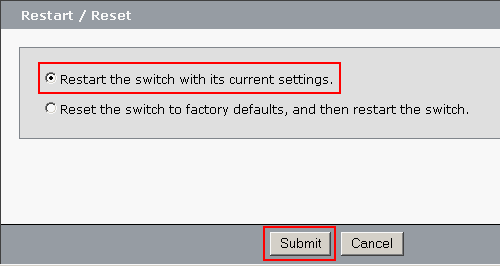

Reinicie o switch sem desligar a energia.

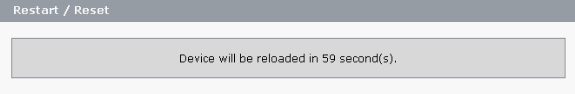

O switch é recarregado automaticamente em 60 segundos. Um contador exibe o tempo restante para o recarregamento.

-

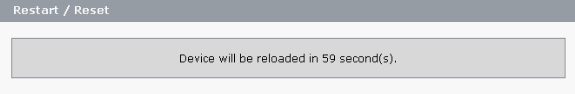

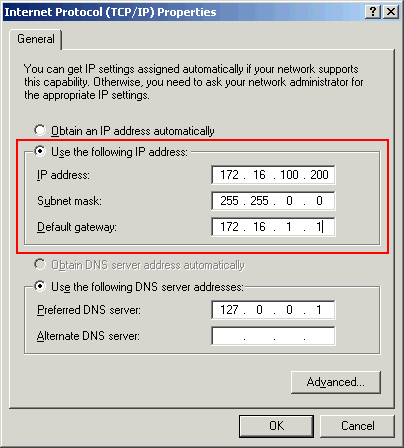

Feche o navegador da Web e reconfigure o adaptador de LAN com um endereço IP dentro da mesma sub-rede do novo endereço de gerenciamento do switch.

-

Quando o switch estiver em operação, abra um navegador da Web e vá para http://<Endereço_IP_de_Gerenciamento_do_CE500>. Por exemplo, http://172.16.100.100.

Nota:Assim que a configuração inicial for concluída, o switch poderá ser gerenciado por qualquer porta configurada para a mesma VLAN que contém o endereço IP de gerenciamento.

Smartports

Funções de Smartport

As Smartports são portas de switch pré-configuradas que fornecem melhorias de rede predefinidas recomendadas pela Cisco, qualidade de serviço (QoS) e segurança. Os switches Catalyst Express série 500 têm várias funções de Smartport. Cada função de porta é apenas um modelo de configuração. Com esses modelos, os usuários podem configurar de forma consistente e confiável recursos essenciais de segurança, disponibilidade e QoS com o mínimo de esforço e conhecimento. As funções de Smartport simplificam a configuração de recursos críticos.

As funções de porta se baseiam no tipo de dispositivo a ser conectado às portas do switch. Por exemplo, a função da porta Desktop é especificamente para as portas do switch que estão conectadas a computadores desktop ou laptop.

| Função Smartport | Descrição |

|---|---|

| Desktop | Aplique essa função às portas conectadas a dispositivos de desktop, como PCs de desktop, estações de trabalho, notebooks e outros hosts baseados em cliente.

|

| Switch | Aplique essa função às portas conectadas a outros switches.

|

| Router | Aplique essa função às portas conectadas aos dispositivos WAN que se conectam à Internet, como roteadores e switches de Camada 3 com recursos de serviço de roteamento, firewalls ou concentradores VPN.

|

| Telefone IP+Desktop | Aplique essa função às portas conectadas aos telefones IP. Um dispositivo de desktop, como um PC, pode ser conectado ao telefone IP. Tanto o telefone IP quanto o PC conectado têm acesso à rede e à Internet através da porta do switch. Essa função prioriza o tráfego de voz em relação ao tráfego de dados para garantir a recepção clara de voz nos telefones IP.

|

| Ponto de acesso | Aplique essa função nas portas do switch que se conectam a access points sem fio (APs) compatíveis com Power over Ethernet (PoE) e PoE. Conectados ao AP estão dispositivos móveis, como laptops sem fio.

Nota:A funcionalidade das bridges wireless Cisco assemelha-se à de um switch. Assim, a Cisco recomenda a função de Smartport Switch para as bridges wireless. |

| Servidor | Aplique essa função às portas conectadas aos servidores que fornecem serviços de rede, como servidores Exchange, servidores colaborativos, servidores de terminal, servidores de arquivos, servidores DHCP, servidores PBX e assim por diante. Essa função é para portas Gigabit ou não Gigabit, com base no tipo de servidor a ser conectado.

|

| Impressora | Aplique essa função nas portas do switch que se conectam a uma impressora, como uma impressora de rede ou um servidor de impressão externo. Essa função impede que o tráfego da impressora afete o tráfego de voz e dados críticos.

|

| Convidado | Aplique essa função às portas conectadas a dispositivos de desktop e a APs para fornecer acesso sem fio para convidados.

|

| Outro | Aplique essa função nas portas do switch se não desejar atribuir uma função especializada na porta. Essa função pode ser usada em conexões com dispositivos convidados ou visitantes, impressoras, desktops, servidores e telefones IP. Ele permite conectividade flexível de dispositivos não especificados.

|

| Diagnóstico | Os clientes podem conectar dispositivos de diagnóstico para monitorar o tráfego em outros switches (podem ser configurados usando apenas o Cisco Network Assistant). |

Aplicação de Funções de Smartport a Portas

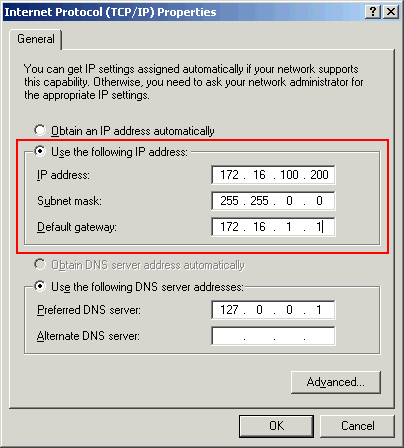

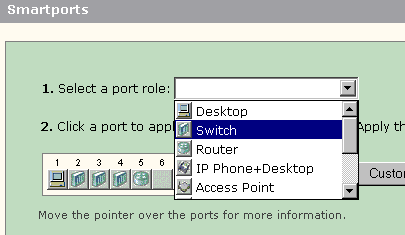

Use a janela Smartports para aplicar funções de porta às portas do switch. Selecione Configure > Smartports no menu do gerenciador de dispositivos para exibir essa janela. Você também pode clicar em Smartports na barra de ferramentas do gerenciador de dispositivos.

na barra de ferramentas do gerenciador de dispositivos.

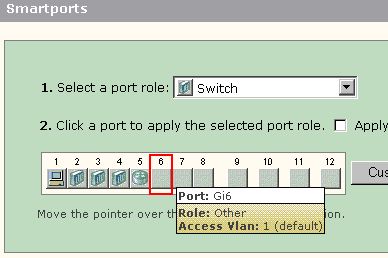

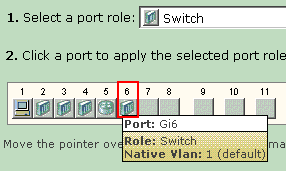

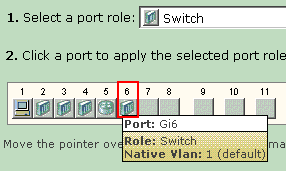

Na janela Smartports, você pode ver qual função das Smartports é aplicada a cada porta. Mova o ponteiro sobre uma porta para exibir o número da porta, a função das Smartports e a ID da VLAN (participação como membro da VLAN).

Antes de usar Smartports, decida qual porta do switch você pretende se conectar a qual tipo de dispositivo. É possível aplicar uma função de Smartports a uma porta específica ou a todas as portas do switch.

Restrições

-

Recomendamos que você não altere as configurações de porta específicas depois de habilitar uma função de Smartports em uma porta. Qualquer alteração nas configurações de porta pode alterar a eficácia da função das Smartports.

-

Não aplique a função Desktop a portas conectadas a switches, roteadores ou APs.

-

O Switch com função Smartport ativa automaticamente o entroncamento 802.1Q na porta. Se um switch remoto não suportar entroncamento 802.1Q ou se o entroncamento for desativado manualmente, o estado do spanning tree da porta no switch remoto entrará em bloqueio por inconsistência de tipo. Se o switch remoto for a bridge raiz, a porta do switch não irá para o modo de bloqueio. Nesse caso, o status do tronco da porta do switch é ON nas duas extremidades dos switches, mas não há nenhuma comunicação entre os switches através dessas portas. Não há mensagens de diagnóstico exibidas no dispositivo Catalyst Express 500.

Saída do switch remoto

%SPANTREE-7-RECV_1Q_NON_TRUNK: Received 802.1Q BPDU on non trunk GigabitEthernet2/0/1 VLAN2. %SPANTREE-7-BLOCK_PORT_TYPE: Blocking GigabitEthernet2/0/1 on VLAN0002. Inconsistent port type. %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan2, changed state to down Switch2#show spanning-tree vlan 2 VLAN0002 Spanning tree enabled protocol ieee Root ID Priority 32770 Address 0012.01c7.7c80 This bridge is the root Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Bridge ID Priority 32770 (priority 32768 sys-id-ext 2) Address 0012.01c7.7c80 Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Aging Time 300 Interface Role Sts Cost Prio.Nbr Type ---------------- ---- --- --------- -------- -------------------------------- Gi2/0/1 Desg BKN*4 128.53 P2p *TYPE_Inc -

O Roteador com função Smartport ativa automaticamente o entroncamento 802.1Q na porta. Se a interface principal do roteador remoto for usada, certifique-se de que a interface do roteador seja parte da VLAN nativa da porta do switch. A interface do roteador pode ter uma sub-interface para fornecer roteamento entre VLANs para o switch Cisco Catalyst Express 500. Consulte a seção Configuração do Roteamento InterVLAN com um Roteador Cisco deste documento para obter detalhes sobre a configuração.

-

Você deve possuir uma VLAN adicional chamada Cisco-Voice (diferencia maiúsculas de minúsculas) para aplicar a função de Smartport IP Phone+Desktop às portas.

-

Você deve possuir uma VLAN adicional chamada Cisco-Guest (diferencia maiúsculas de minúsculas) para aplicar a função de Smartport Guest às portas.

-

Não aplique a função Other às portas conectadas a um farejador de rastreamento ou a dispositivos do sistema de detecção de intrusão.

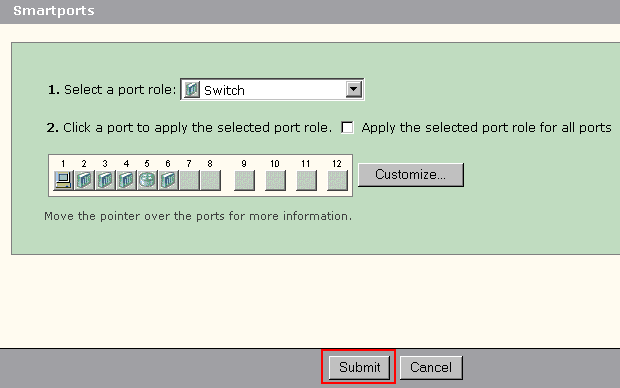

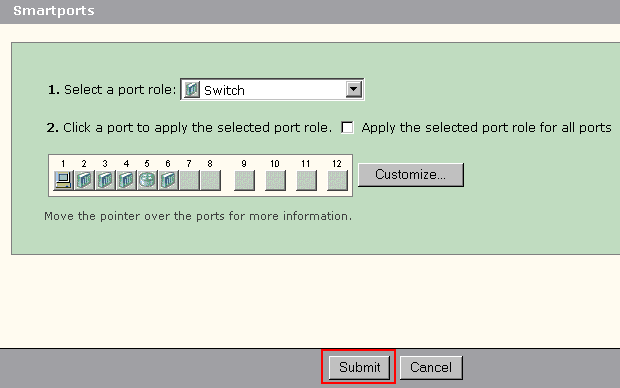

Aplicar uma função de Smartports a uma única porta

Conclua estas etapas para aplicar uma função de Smartports a uma porta específica:

-

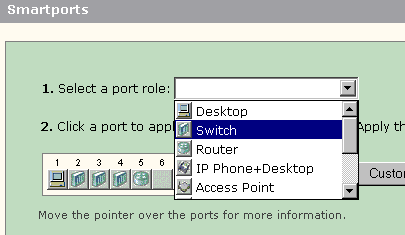

Escolha uma função de Smartports na lista Selecionar uma função de porta.

-

Clique na porta. O ícone para a função de Smartports selecionada aparece na porta.

-

Clique em Enviar para salvar suas alterações.

Conclua estas etapas para remover a função de Smartports aplicada a uma porta:

-

Escolha Outro na lista Selecionar uma função de porta.

-

Clique na porta. O ícone Outro é exibido na porta.

-

Clique em Enviar para salvar suas alterações.

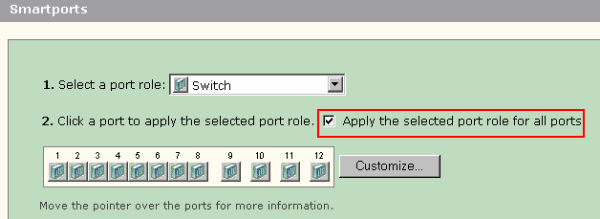

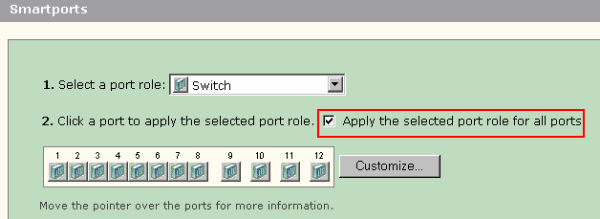

Aplicar uma função de Smartports a todas as portas

Conclua estas etapas para aplicar a função Smartports selecionada a todas as portas:

-

Escolha uma função de Smartports na lista Selecionar uma função de porta.

-

Marque Aplicar a função de porta selecionada a todas as portas. O ícone para a função de Smartports selecionada aparece nas portas.

-

Conclua estes passos para quaisquer portas que não deveriam receber a função de porta selecionada:

-

Escolha outra função de Smartports na lista Selecionar uma função de porta.

-

Clique na porta. O ícone para a função de Smartports selecionada aparece na porta.

-

-

Clique em Enviar para salvar suas alterações.

Conclua estas etapas para remover a função de Smartports aplicada a todas as portas:

-

Escolha Outro na lista Selecionar uma função de porta.

-

Marque Aplicar a função de porta selecionada para todas as portas. O ícone Outro é exibido nas portas.

-

Clique em Enviar para salvar suas alterações.

Criar/Excluir VLANs

Tipos de VLAN

O switch é enviado com uma VLAN padrão à qual todas as portas do switch pertencem inicialmente. O switch suporta um máximo de 32 VLANs, incluindo a VLAN padrão. Usar apenas a VLAN padrão pode ser suficiente com base no tamanho e nos requisitos da rede. Recomendamos que você determine primeiro suas necessidades de VLAN antes de criar VLANs.

Nota:Os Cisco Catalyst 500 Series Switches operam no modo transparente do VTP. A criação, modificação ou exclusão de VLANs feitas neste switch não afeta os outros switches no domínio.

Isso depende do tipo de dispositivo conectado à porta do switch:

-

Uma porta de switch aplicada com uma destas funções de porta pode pertencer somente a uma VLAN de acesso:

-

Desktop

-

Telefone IP+Desktop

-

Impressora

-

Servidor

-

Convidado

-

Outro

A VLAN de acesso fornece ao dispositivo conectado o acesso específico projetado para essa VLAN.

-

-

Uma porta de switch aplicada com uma dessas funções de porta pode enviar e receber tráfego para todas as VLANs configuradas no switch, uma das quais pode ser identificada como uma VLAN nativa:

-

Switch

-

Router

-

Ponto de acesso

Nessa porta, supõe-se que qualquer tráfego recebido ou enviado sem a VLAN explicitamente identificada pertença à VLAN nativa. A porta do switch e a porta do dispositivo conectado devem estar na mesma VLAN nativa.

-

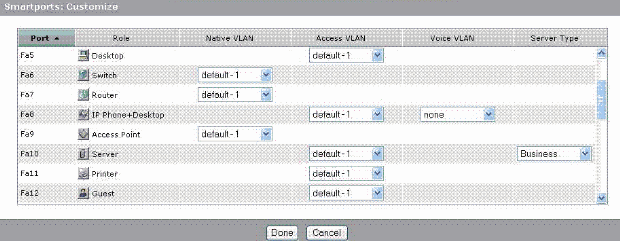

Nota:Selecione Configure > Smartports > Customize no Device Manager para ver as funções de porta e as VLANs associadas.

Se a sua rede exigir a segregação do tráfego de voz e de convidado, você precisará criar VLANs adicionais. Se você criar VLANs adicionais no switch em que você tem IP Phone+Desktop e Voice Smartports, também deverá criar estas VLANs:

-

Cisco-Guest — A VLAN à qual todas as portas aplicadas com a função de porta Convidado devem ser atribuídas. Essa VLAN garante que todo o tráfego de convidados e visitantes seja segregado do restante do tráfego e dos recursos da rede. As portas com funções Guest Smartport devem ser atribuídas a essa VLAN.

-

Cisco-Voice — A VLAN à qual todas as portas aplicadas com a função de porta Telefone IP+Desktop devem ser atribuídas. Essa VLAN garante que todo o tráfego de voz tenha melhor QoS e não seja misturado com o tráfego de dados. A VLAN de voz das portas com funções IP Phone+Desktop Smartport deve ser atribuída a essa VLAN.

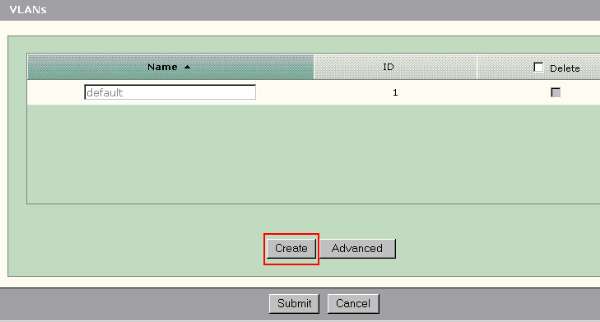

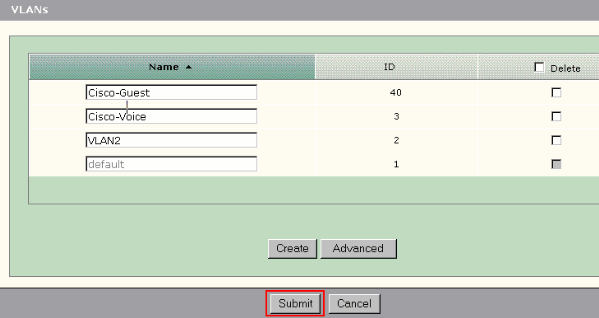

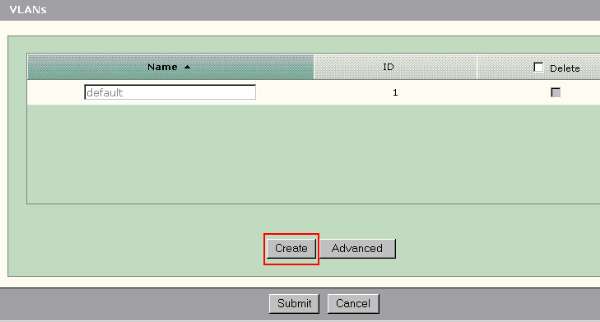

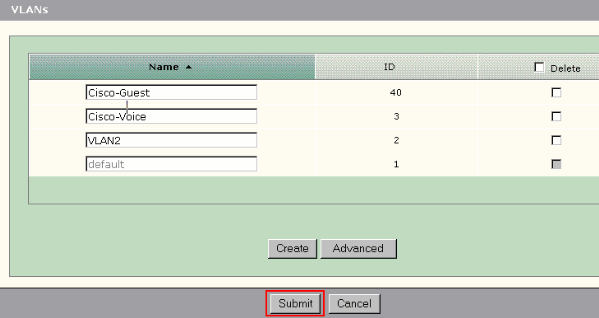

Use a janela VLANs para criar e excluir VLANs. Selecione Configure > VLANs no menu do Device Manager para exibir esta janela.

-

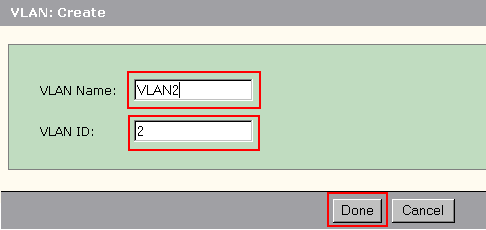

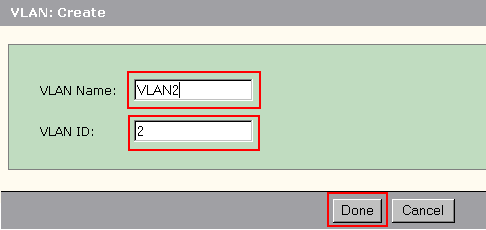

Clique em Criar na janela VLANs.

-

Digite o nome e a ID da VLAN.

-

Clique em Concluído.

-

Repita as etapas de 1 a 3 até criar as VLANs necessárias.

-

Clique em Enviar para salvar as alterações.

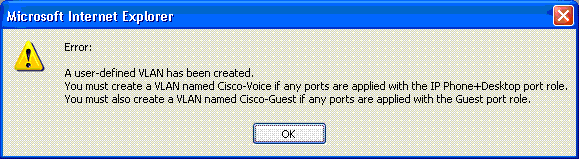

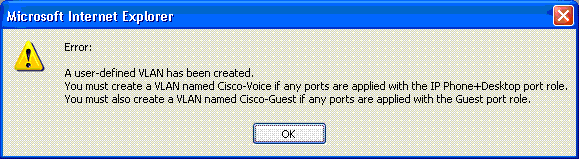

Nota:Se houver alguma porta com a função IP Phone+Desktop, você deverá criar a VLAN Cisco-Voice. Se você tiver portas com a função de porta Convidado, deverá criar a VLAN para Convidado da Cisco. Se você criar VLANs sem Cisco-Voice e Cisco-Guest VLANs e clicar em Submit, esta mensagem de erro será exibida.

Conclua estas etapas para criar uma VLAN:

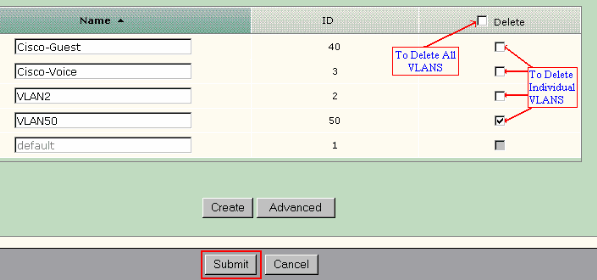

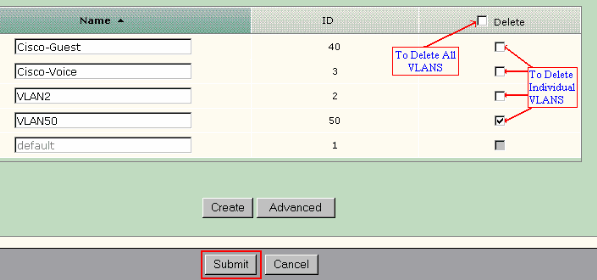

Conclua estes passos para excluir VLAN(s):

-

Marque a caixa de seleção na parte superior da coluna Excluir para selecionar todas as VLANs ou marque a caixa de seleção para uma ou mais VLANs específicas.

-

Clique em Enviar para salvar suas alterações. Clique em OK na janela pop-up Delete VLAN confirmation.

Alterar associações de VLAN

As associações de VLAN específicas podem ser alteradas para as portas que fazem parte dessas funções de Smartport:

-

VLAN nativa — Switch, roteador e ponto de acesso

-

VLAN de acesso — Desktop, Telefone IP+Desktop, Servidor, Impressora, Convidado e Outros

Nota:A VLAN de acesso para a função Guest deve ser a VLAN Cisco-Guest.

-

VLAN de voz—Telefone IP+Desktop. A VLAN de voz deve ser apenas a VLAN de voz da Cisco.

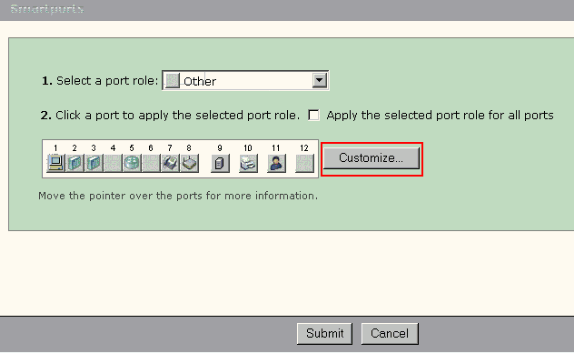

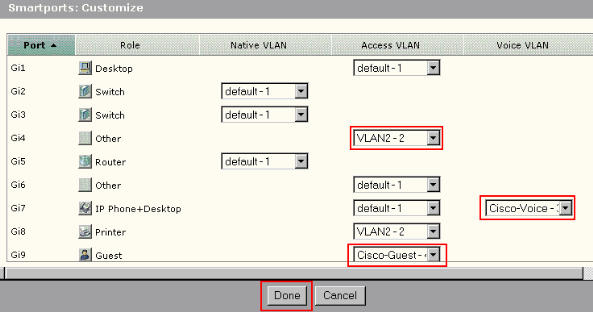

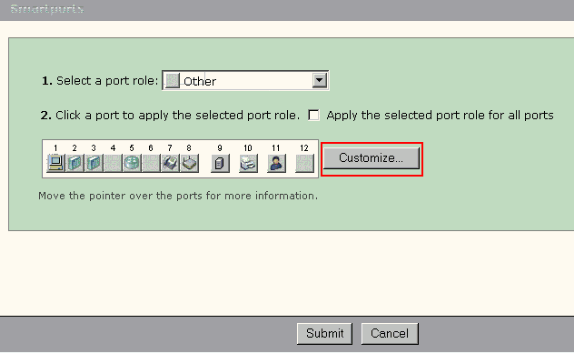

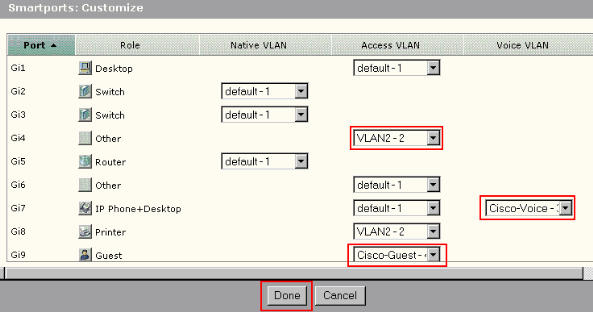

Use a janela Personalizar Smartports para atribuir portas a VLANs. Selecione Configure > Smartports no menu do Gerenciador de dispositivos para exibir essa janela.

-

Clique em Personalizar na janela Smartports.

-

Selecione as VLANs apropriadas para cada porta.

-

Clique em Concluído.

-

Clique em Enviar para salvar suas alterações.

Configurar EtherChannels

Um EtherChannel é um grupo de duas ou mais portas de switch Fast Ethernet ou Gigabit Ethernet agrupadas em um único link lógico que cria um link de largura de banda mais alta entre dois switches. O switch suporta até seis EtherChannels.

Todas as portas em um EtherChannel devem ter as mesmas características:

-

Todas as portas são portas 10/100 ou portas 10/100/1000. Não é possível agrupar uma combinação de portas 10/100 e 10/100/1000 em um EtherChannel.

-

Todas as portas têm as mesmas configurações de velocidade e modo duplex.

-

Todas as portas são aplicadas com a função de porta do Switch Smartports e pertencem à mesma VLAN.

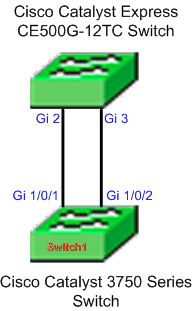

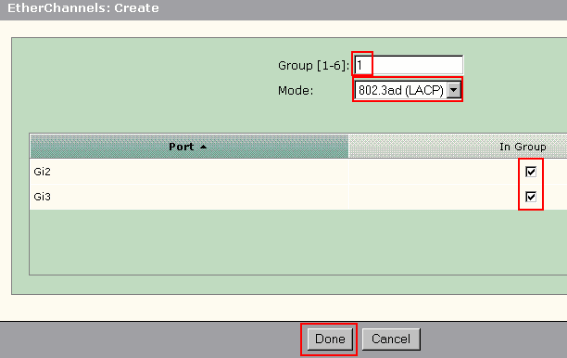

Conclua estas etapas para criar EtherChannels entre um Cisco Catalyst Express 500 e outro switch:

-

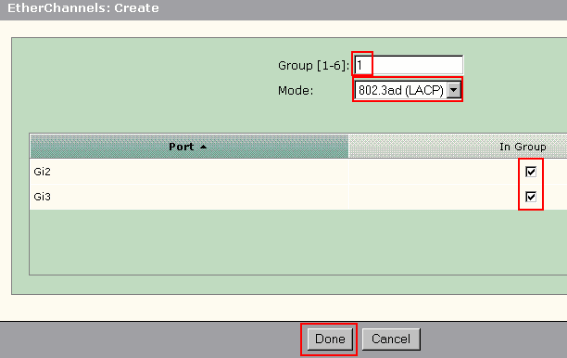

No Gerenciador de dispositivos do switch Cisco Catalyst Express 500, selecione Configurar > EtherChannels para exibir a janela EtherChannels.

-

Clique em Criar.

-

Digite a ID do grupo de canais.

-

Escolha o Channel Protocol (modo) para a lista Mode.

Nota:O Catalyst Express 500 Switch oferece suporte a dois modos chamados LACP e Static. Configure o switch remoto de acordo com o modo escolhido.

-

Clique nas caixas de seleção em relação às portas que devem fazer parte do canal.

-

Clique em Concluído e clique em Enviar para salvar suas alterações.

-

Se você escolheu o protocolo LACP para negociar o canal, configure o switch remoto como mostra esta saída:

Switch1(config)#interface gi1/0/1 Switch1(config-if)#channel-group 1 mode active Switch1(config-if)#interface gi1/0/2 Switch1(config-if)#channel-group 1 mode activeSe você optar por configurar o canal estaticamente, configure o switch remoto como mostra esta saída:

Switch1(config)#interface gi1/0/1 Switch1(config-if)#channel-group 1 mode on Switch1(config-if)#interface gi1/0/2 Switch1(config-if)#channel-group 1 mode on

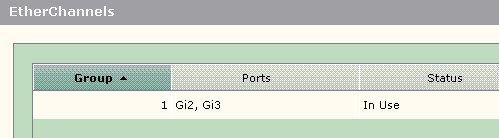

Verificar

Abra a janela Configure > EtherChannels para verificar o status do EtherChannel criado. O status deve ser exibido como 'Em uso'. Caso contrário, você poderá executar diagnósticos nas portas para determinar o problema.

Execute o comando show etherchannel summary no Cisco 3750 Switch para verificar o status da configuração do EtherChannel. O campo Protocol na saída exibirá LACP se ele for usado para negociar o canal, vazio ou outro valor.

Switch#show etherchannel summary

Flags: D - down P - in port-channel

I - stand-alone s - suspended

H - Hot-standby (LACP only)

R - Layer3 S - Layer2

U - in use f - failed to allocate aggregator

u - unsuitable for bundling

w - waiting to be aggregated

d - default port

Number of channel-groups in use: 1

Number of aggregators: 1

Group Port-channel Protocol Ports

------+-------------+-----------+---------------------------------------

1 Po1(SU) LACP Gi1/0/1(P) Gi1/0/2(P)

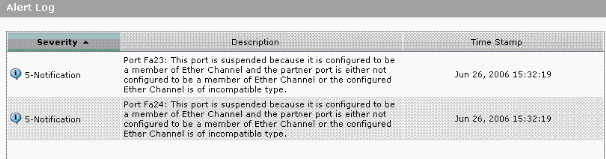

Você também pode ver o registro do switch Catalyst 500 em Monitor > Alert Log no Gerenciador de dispositivos. Este exemplo mostra a mensagem de erro do EtherChannel devido à configuração incorreta do EtherChannel no switch remoto.

Configurar o roteamento entre VLANs com um roteador Cisco

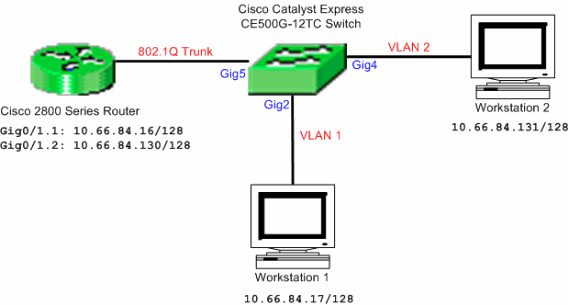

Diagrama de Rede

Nota:O exemplo de configuração usa o Cisco 2800 Series Router. Isso pode ser substituído por qualquer roteador Cisco que suporte entroncamento IEEE 802.1Q.

Conclua estas etapas para configurar o roteamento entre VLANs com um roteador Cisco:

-

Conclua estas etapas para configurar o switch Cisco Catalyst Express 500:

-

Aplique a função de Smartport do Desktop às portas Gig2 e Gig4. Consulte a seção Aplicação de Funções de Smartport às Portas deste documento para obter o procedimento de configuração.

-

Aplique a função de Smartport do roteador à porta Gig5.

-

Aplique os IDs de VLAN apropriados às portas.

-

Atribua VLAN 1 como a VLAN de acesso para a porta Gig2.

-

Atribua VLAN 2 como a VLAN de acesso para a porta Gig4.

-

Atribua a VLAN 1 como a VLAN nativa para a porta Gig5.

Consulte a seção Alteração de Associações de VLAN deste documento para ver o procedimento de configuração.

-

-

-

Configurar o roteador Cisco série 2800:

Router(config)#interface GigabitEthernet0/1.1 Router(config-subif)#encapsulation dot1Q 1 native Router(config-subif)#ip address 10.66.84.16 255.255.255.128 Router(config-subif)#interface GigabitEthernet0/1.2 Router(config-subif)#encapsulation dot1Q 2 Router(config-subif)#ip address 10.66.84.130 255.255.255.128

Verificar

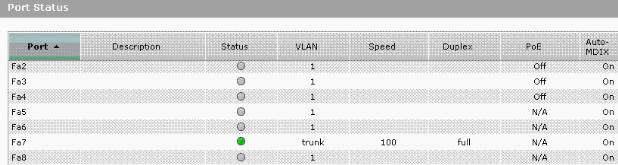

Selecione Monitor > Port Status no Gerenciador de dispositivos para ver o status do tronco da porta do switch no switch Catalyst Express 500.

Verifique se o ping da Estação de trabalho 1 para a Estação de trabalho 2 foi bem-sucedido.

C:\>ping 10.66.84.131

Pinging 10.66.84.131 with 32 bytes of data:

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Ping statistics for 10.66.84.131:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Execute um rastreamento para verificar o caminho tomado para a comunicação entre a Estação de Trabalho 1 e a Estação de Trabalho 2.

C:\>tracert 10.66.84.131 Tracing route to 10.66.84.131 over a maximum of 30 hops 1 <10 ms <10 ms <10 ms 10.66.84.16 2 <10 ms <10 ms <10 ms 10.66.84.131 Trace complete.

Configurar o Switched Port Analyzer (SPAN)

O recurso Switched Port Analyzer (SPAN), chamado algumas vezes de espelhamento de porta ou monitoração de portas, seleciona o tráfego da rede para ser analisado por um analisador de rede. O analisador de rede pode ser um dispositivo Cisco SwitchProbe ou outra sonda de monitoração remota (RMON). O switch suporta apenas o SPAN Local e não suporta o SPAN Remoto.

A porta de destino deve ser configurada com a função Smartport de diagnóstico. Isso só pode ser feito usando o software Cisco Network Assistant. Consulte SPAN no Catalyst Express 500 para saber como configurar o Catalyst Express 500 Switch para monitorar tráfego.

Redefina o switch Catalyst Express 500 para as configurações padrão de fábrica

Se você possuir conectividade com o Device Manager do switch e desejar redefini-lo para as configurações padrão e manter o Cisco IOS System Software atual, consulte a seção Redefinição do Switch com o Device Manager de Redefinição dos Catalyst Express 500 Series Switches para as Configurações Padrão de Fábrica.

Se você não possuir conectividade com o Device Manager do switch e desejar redefini-lo para as configurações padrão, consulte Redefinição do Switch Quando o Device Manager Não Está Disponível de Redefinição dos Catalyst Express 500 Series Switches para as Configurações Padrão de Fábrica.

Consulte a seção Recuperação do Software do Switch doGuia do Usuário dos Catalyst Express 500 Switches - Troubleshooting para obter mais informações sobre o procedimento de recuperação.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

- Guia de primeiros passos para os switches Catalyst Express 500

- Manual do usuário dos switches Catalyst Express 500

- Entendendo o equilíbrio de carga de EtherChannel e redundância em Switches Catalyst

- Configuração do Roteamento entre VLANs e o Entroncamento de ISL/802.1Q em um Switch Catalyst 2900XL/3500XL/2950 Utilizando um Roteador Externo

- Suporte ao Produto - Switches

- Suporte de tecnologia de switching de LAN

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

15-Jun-2006

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback