Configurando o modo de chave manual de perfil IPsec em RV160 e RV260

Objetivo

O objetivo deste documento é mostrar como configurar o Perfil IPsec para o modo de Chaveamento Manual nos RV160 e RV260 Series Routers.

Introdução

O IPsec garante que você tenha uma comunicação privada segura pela Internet. Ele fornece a dois ou mais hosts privacidade, integridade e autenticidade para a transmissão de informações confidenciais pela Internet. O IPsec é comumente usado em uma Rede Virtual Privada (VPN), implementado na camada IP, e pode auxiliar muitos aplicativos que não têm segurança. Uma VPN é usada para fornecer um mecanismo de comunicação seguro para dados confidenciais e informações IP que são transmitidas por uma rede não segura, como a Internet. Ele fornece uma solução flexível para usuários remotos e a organização protegerem qualquer informação confidencial de outras partes na mesma rede.

O modo de chaveamento manual reduz a flexibilidade e as opções do IPsec. Ele exige que o usuário forneça o material de chaveamento e as informações de associação de segurança necessárias para cada dispositivo que está sendo configurado. O chaveamento manual não é bem dimensionado, pois geralmente é melhor usado em um ambiente pequeno.

É aconselhável usar esse método apenas se a implementação de Internet Key Exchange (IKE)v1 ou IKEv2 nesse roteador não for igual à do roteador remoto ou se um dos roteadores não suportar IKE. Nesses casos, você pode inserir manualmente as chaves. É recomendável configurar o modo de chaveamento automático para o perfil IPsec em vez do modo de chaveamento manual se o roteador suportar IKEv1 ou IKEv2 e seguir os mesmos padrões.

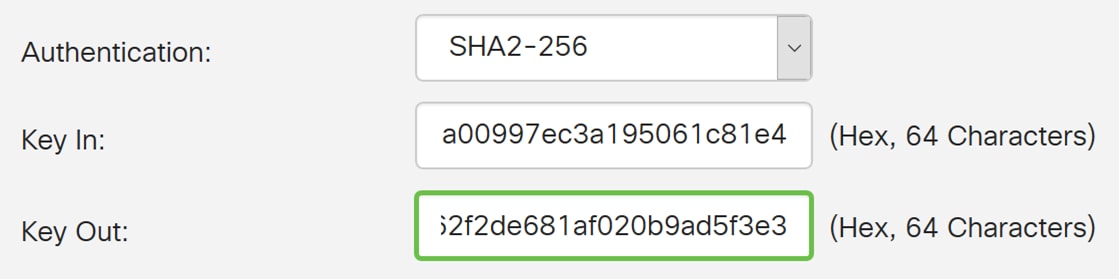

Ao usar o modo de chaveamento manual, certifique-se de que sua Key In no roteador local seja a Key Out no roteador remoto e a Key In no roteador remoto seja a Key Out no roteador local.

Um exemplo de configuração para os dois roteadores seria:

| Campo | Router A | Router B |

| Entrada SPI | 100 | 100 |

| Saída SPI | 100 | 100 |

| Criptografia | AES-256 | AES-256 |

| Tecla de Entrada | ...91b2b489ba0d28c741b | ...858b8c5ec355505650b16 |

| Tecla de Saída | ...858b8c5ec355505650b16 | ...91b2b489ba0d28c741b |

| Autenticação | SHA2-256 | SHA2-256 |

| Tecla de Entrada | ...A00997ec3a195061c81e4 | ...2f2de681af020b9ad5f3e3 |

| Tecla de Saída | ...2f2de681af020b9ad5f3e3 | ...A00997ec3a195061c81e4 |

Informações adicionais sobre a tecnologia Cisco IPsec podem ser encontradas neste link: Introdução à tecnologia Cisco IPSec.

Para saber como configurar perfis IPsec usando o modo de chaveamento automático no RV160 e RV260, clique aqui.

Para saber como configurar a VPN site a site no RV160 e no RV260, clique aqui.

Para configurar a VPN site a site usando o assistente de configuração, consulte o artigo sobre: Configurando o assistente de configuração de VPN no RV160 e RV260.

Dispositivos aplicáveis

· RV160

·RV260

Versão de software

·1.0.00.15

Configurando o perfil IPsec usando o modo de chave manual

Etapa 1. Efetue login no utilitário de configuração da Web.

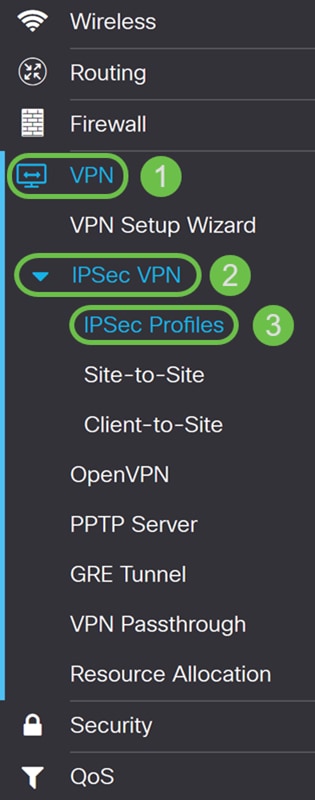

Etapa 2. Navegue até VPN > IPSec VPN > IPSec Profiles.

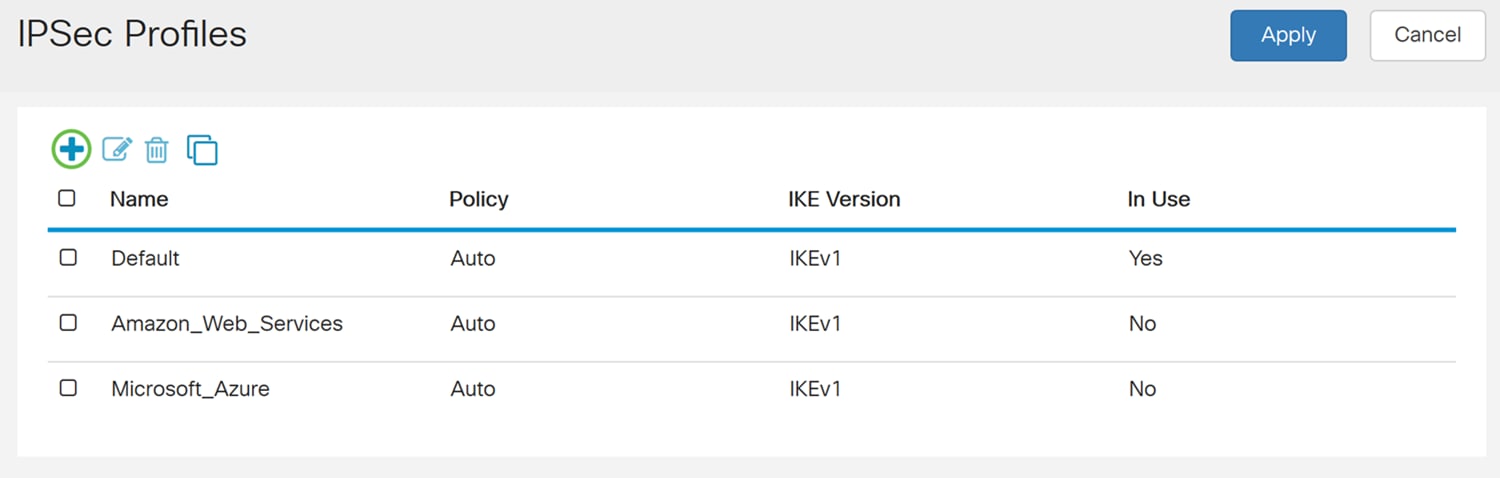

Etapa 3. Pressione o ícone plus para criar um novo perfil IPsec.

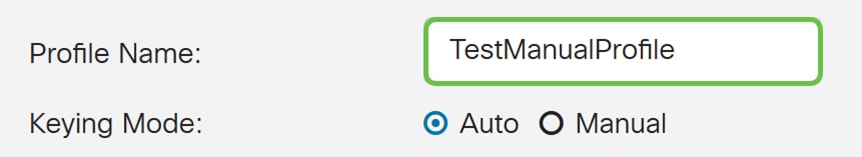

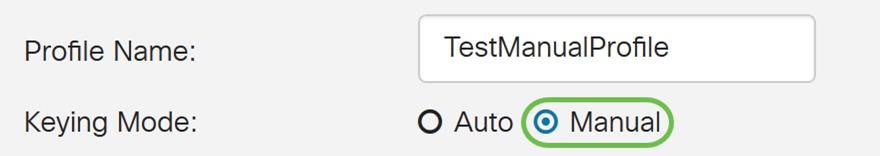

Etapa 4. Informe um nome de perfil no campo Nome do Perfil.

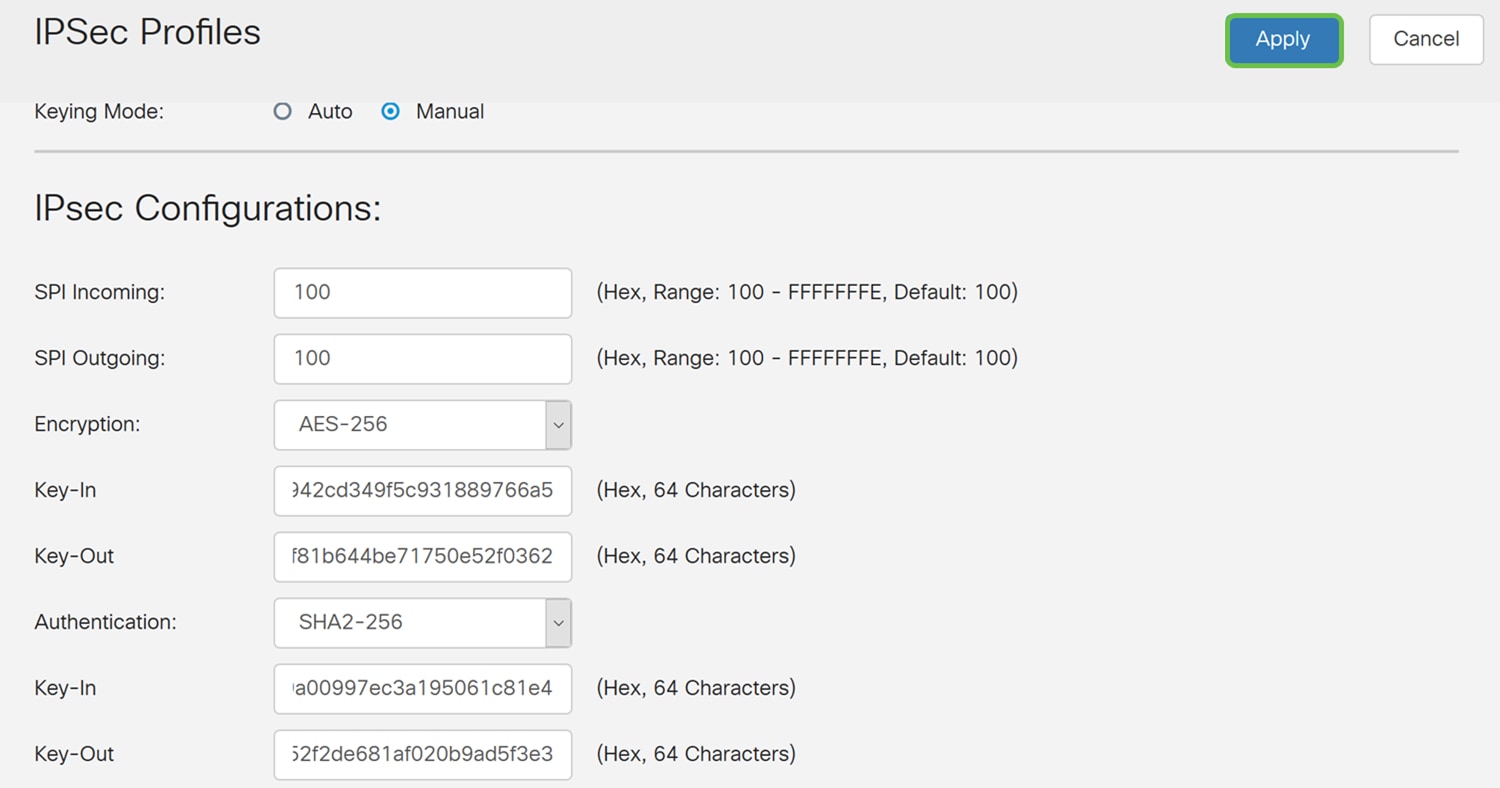

Etapa 5. Selecione Manual para o Modo de chaveamento.

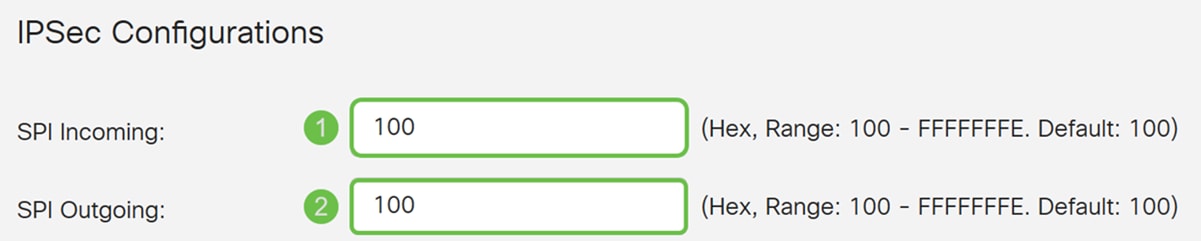

Etapa 6. Na seção Configuração de IPSec, insira o Índice de parâmetros de segurança (SPI) de entrada e o SPI de saída. O SPI é uma marca de identificação adicionada ao cabeçalho durante o uso do IPsec para tunelamento do tráfego IP. Essa marca ajuda o kernel a discernir entre os dois fluxos de tráfego onde diferentes regras de criptografia e algoritmos podem estar em uso. O intervalo hexadecimal é de 100-FFFFFFFF.

Usaremos o valor padrão de 100 para Entrada e Saída SPI.

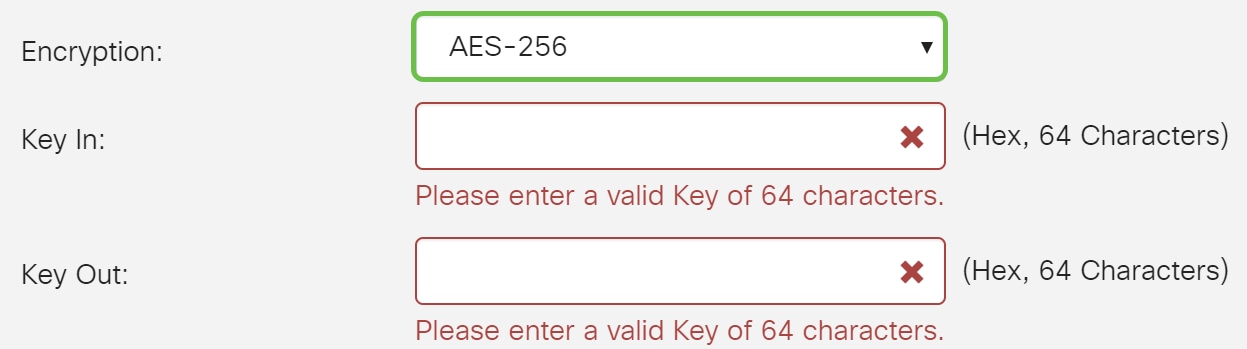

Etapa 7. Selecione uma criptografia (3DES, AES-128, AES-192 ou AES-256) na lista suspensa. Esse método determina o algoritmo usado para criptografar ou descriptografar pacotes ESP/ISAKMP. O 3DES (Triple Data Encryption Standard) usa a criptografia DES três vezes, mas agora é um algoritmo herdado. Isso significa que ele só deve ser usado quando não houver alternativas melhores, uma vez que ainda oferece um nível de segurança marginal, mas aceitável. Os usuários só devem usá-lo se for necessário para compatibilidade com versões anteriores, pois ele é vulnerável a alguns ataques de "colisão de blocos". Não é recomendável usar o 3DES, pois ele não é considerado seguro.

O AES (Advanced Encryption Standard) é um algoritmo criptográfico projetado para ser mais seguro que o 3DES. O AES usa um tamanho de chave maior que garante que a única abordagem conhecida para descriptografar uma mensagem é que um intruso tente todas as chaves possíveis. É recomendável usar o AES se o dispositivo puder suportá-lo.

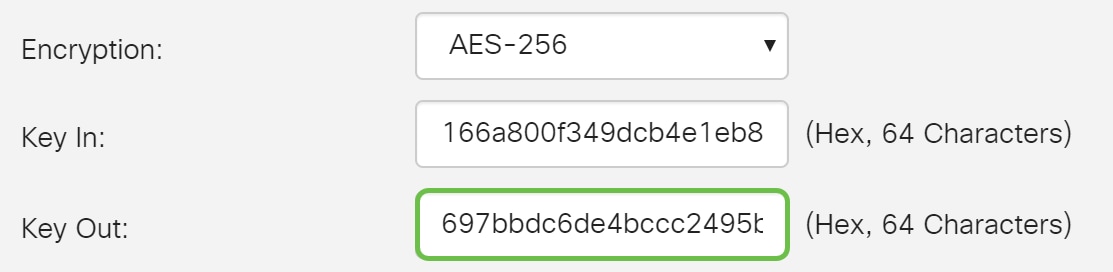

Neste exemplo, usaremos AES-256 como nossa criptografia.

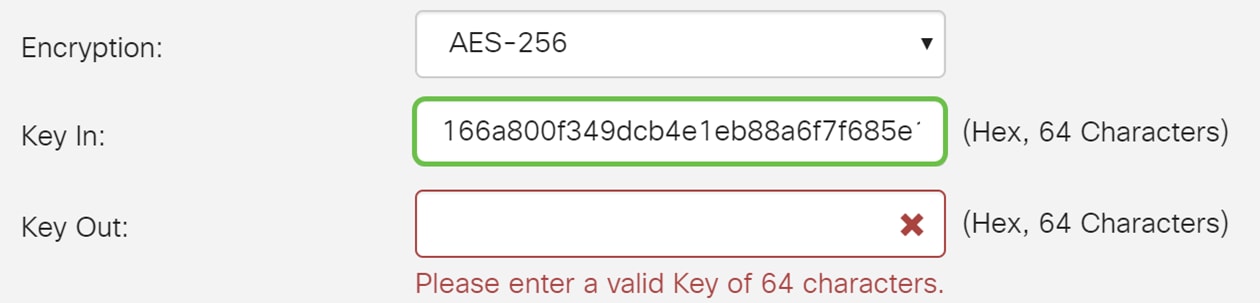

Etapa 8. Insira um número hexadecimal de 64 caracteres no campo Key In. Essa é a chave para descriptografar pacotes ESP recebidos no formato hexadecimal.

Prática recomendada: Use um gerador de hexadecimal aleatório para configurar sua chave para dentro e para fora. Certifique-se de que o roteador remoto tenha o mesmo número hexadecimal.

Etapa 9. Insira um número hexadecimal de 64 caracteres no campo Key Out. Essa é a chave para criptografar os pacotes simples em formato hexadecimal.

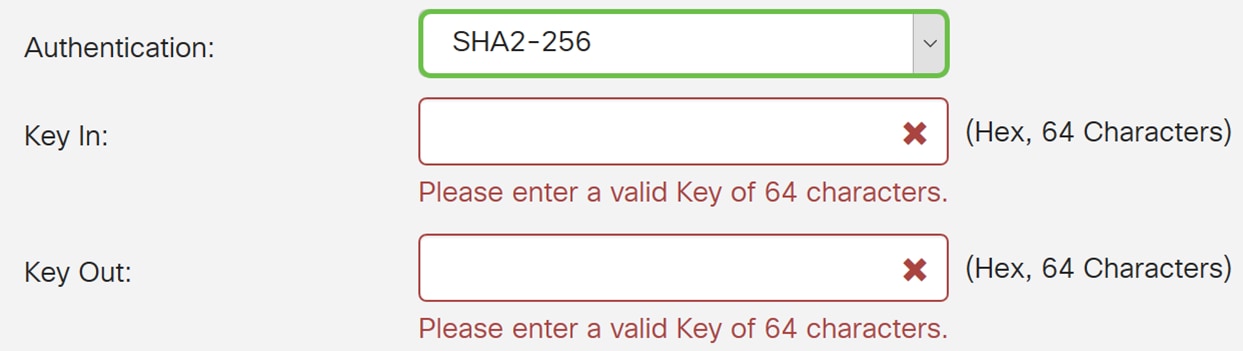

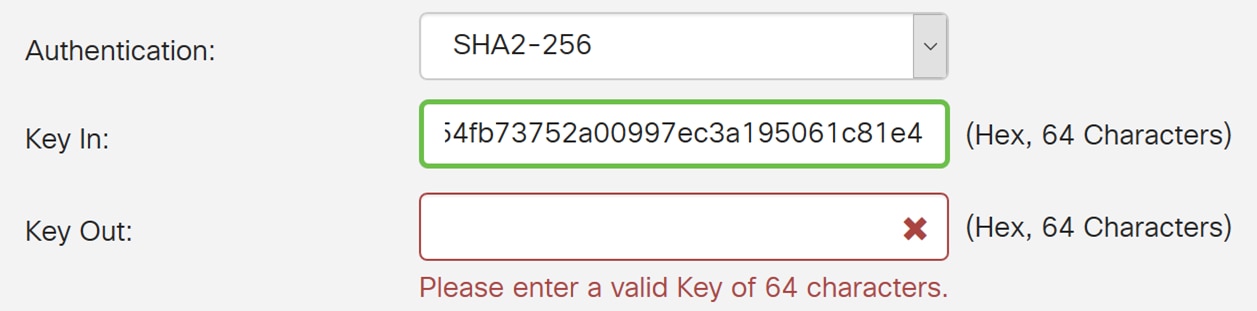

Etapa 10. O método de autenticação determina como os pacotes de cabeçalho ESP são validados. Esse é o algoritmo de hash usado na autenticação para validar se o lado A e o lado B realmente são quem dizem ser.

O MD5 é um algoritmo de hash unidirecional que produz um digest de 128 bits e é mais rápido que o SHA1. O SHA1 é um algoritmo de hash unidirecional que produz um digest de 160 bits, enquanto o SHA2-256 produz um digest de 256 bits. SHA2-256 é recomendado porque é mais seguro. Certifique-se de que ambas as extremidades do túnel VPN usem o mesmo método de autenticação. Selecione uma autenticação (MD5, SHA1 ou SHA2-256).

Neste exemplo, selecionaremos SHA2-256.

Etapa 11. Digite um número hexadecimal de 64 caracteres no campo Key In. Essa é a chave para descriptografar pacotes ESP recebidos no formato hexadecimal.

Etapa 12. Digite um número hexadecimal de 64 caracteres no campo Key Out. Essa é a chave para criptografar os pacotes simples em formato hexadecimal.

Etapa 13. Pressione Apply para criar o novo perfil IPsec.

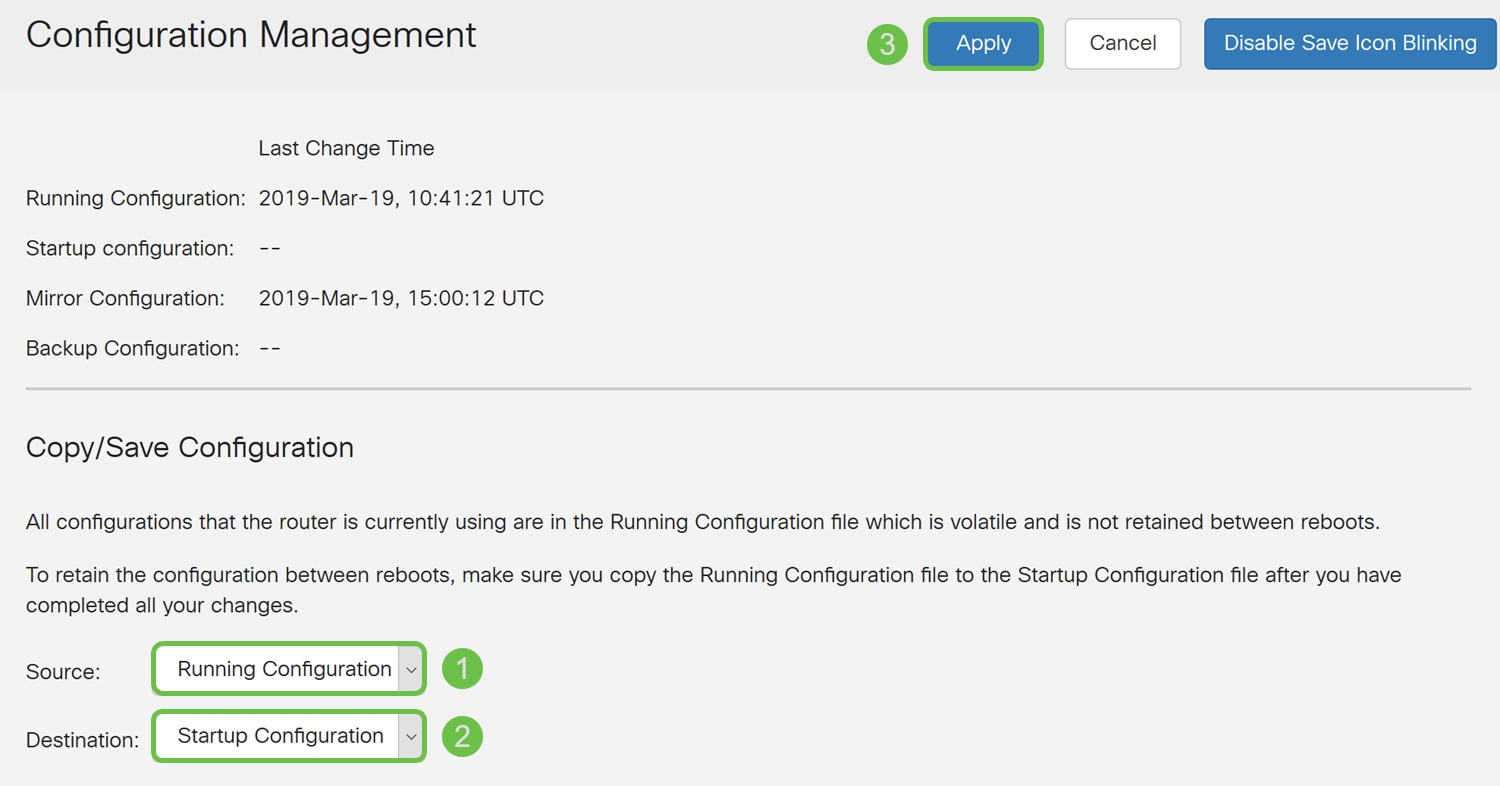

Etapa 14. Na parte superior da página, clique no botão Save. Você será direcionado para a página Gerenciamento de configuração.

Etapa 15. Todas as configurações que o roteador está usando atualmente estão no arquivo de Configuração de execução. A configuração será perdida se o dispositivo ficar sem energia ou for reinicializado. Copiar o arquivo de Configuração Atual para o arquivo de Configuração de Inicialização garante que a configuração será salva. Em Gerenciamento de configuração, certifique-se de que a origem seja Configuração em execução e o destino seja Configuração de inicialização. Clique em Apply.

Conclusão

Agora você deve ter configurado com êxito o perfil IPsec usando o modo de chaveamento manual em seu RV160 ou RV260.

Feedback

Feedback