Introdução

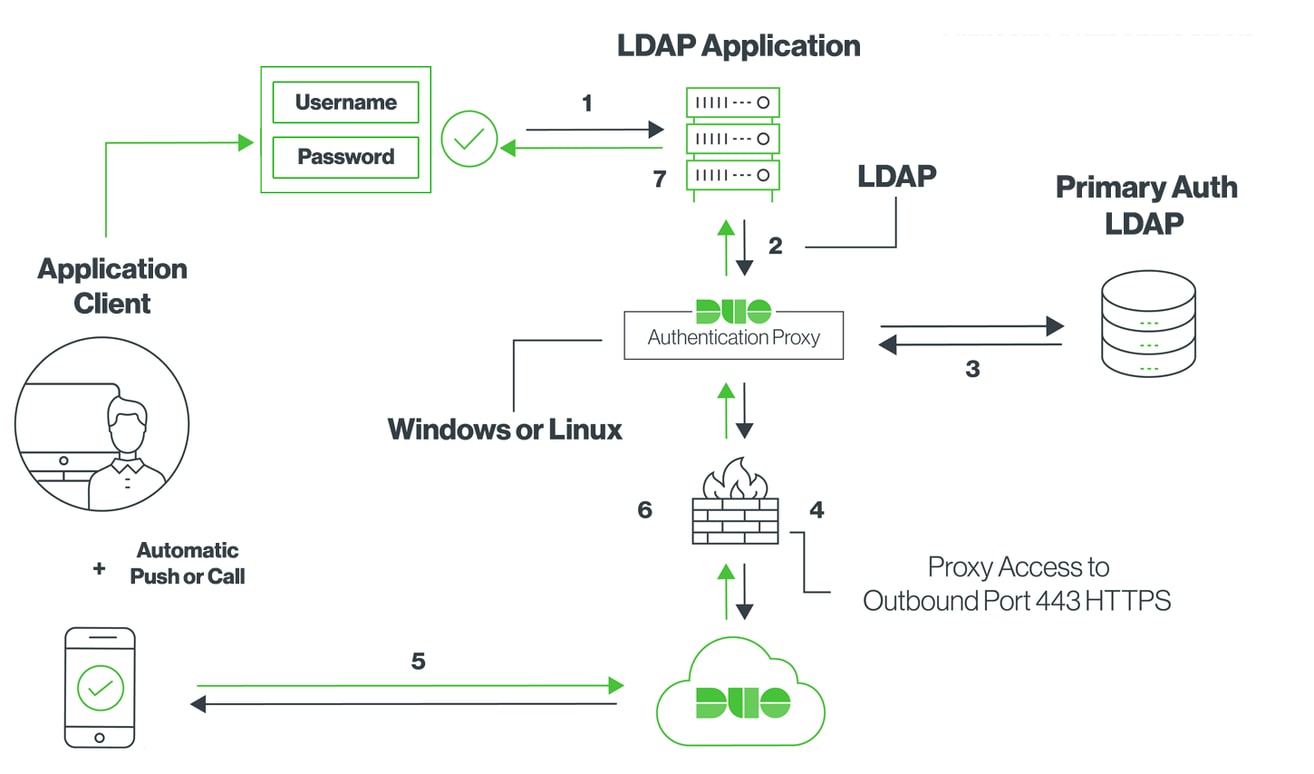

Este documento descreve como configurar a autenticação multifator no console do dispositivo IMM usando LDAP e o proxy de autenticação Duo.

Pré-requisitos

Requisitos

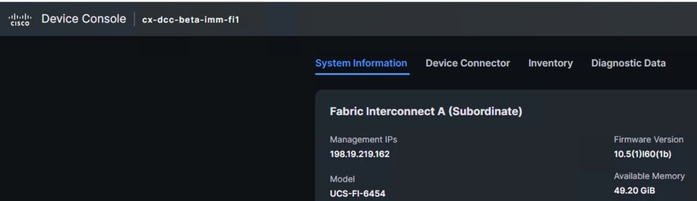

Interconexões em malha UCS no IMM (Intersight Managed Mode).

Duo com um usuário inscrito.

Configurar

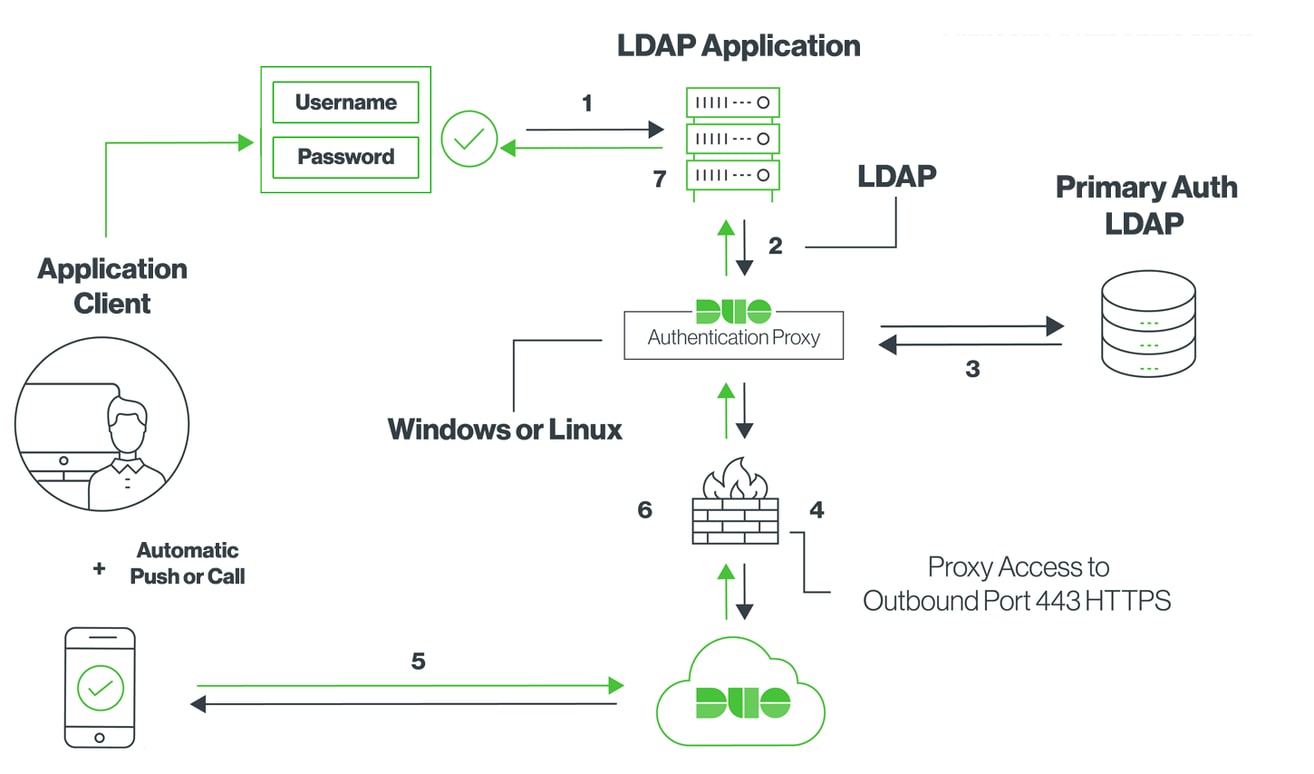

Diagrama de Rede

Etapa 1.

Instale o Proxy de Autenticação Duo em um servidor Windows que seja acessível ao Ative Diretory e ao Console do Dispositivo IMM.

O proxy de autenticação Duo pode ser encontrado aqui.

Etapa 2.

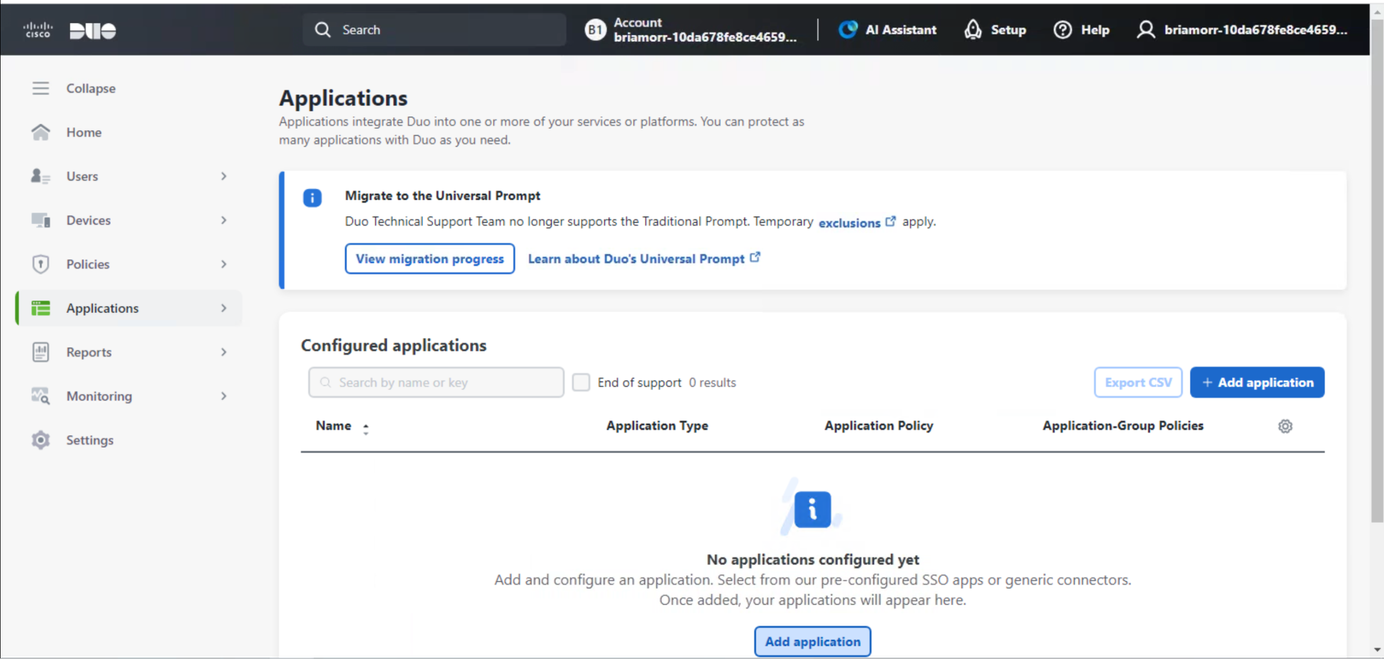

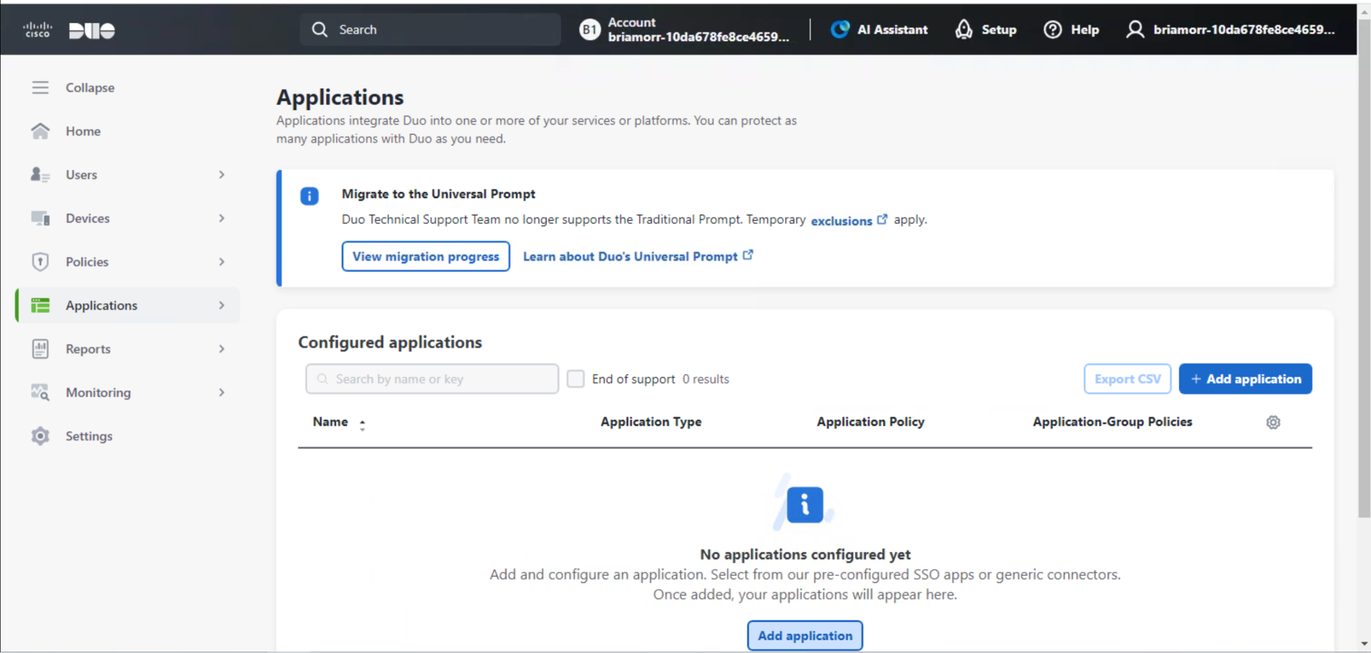

Em nossa instância Duo , você pode adicionar um novo aplicativo.

Procure ldap e adicione o proxy LDAP para continuar.

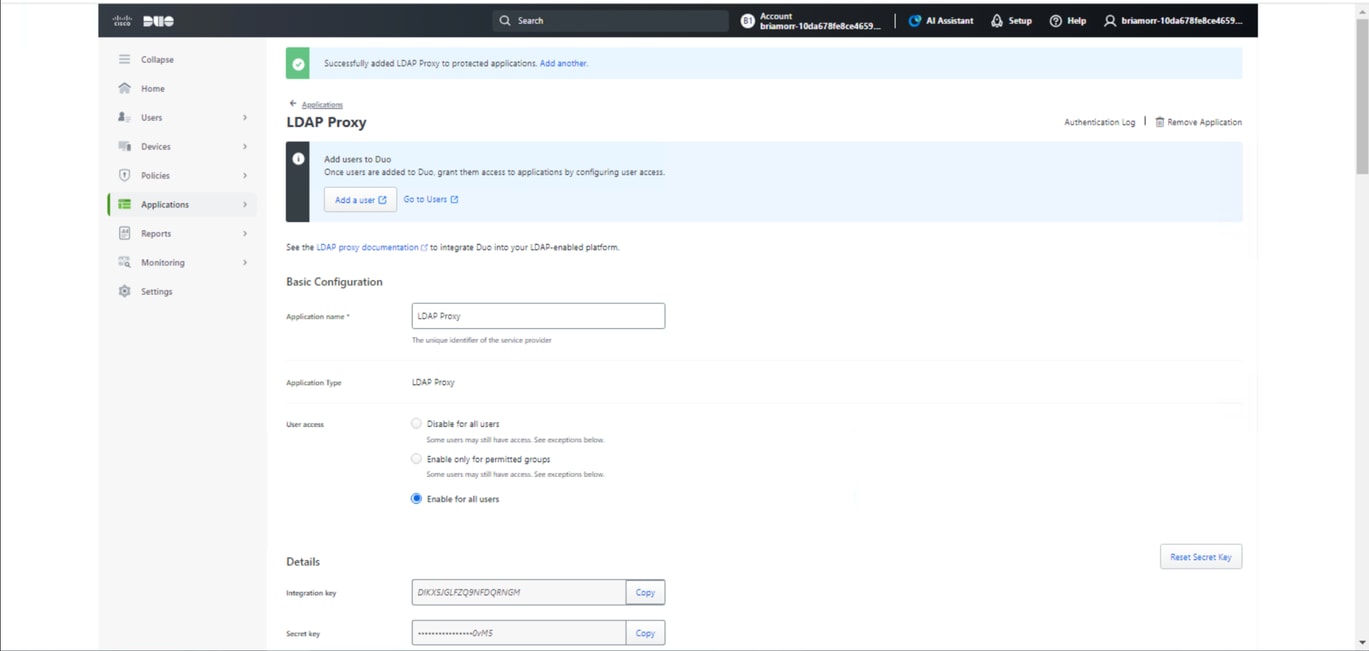

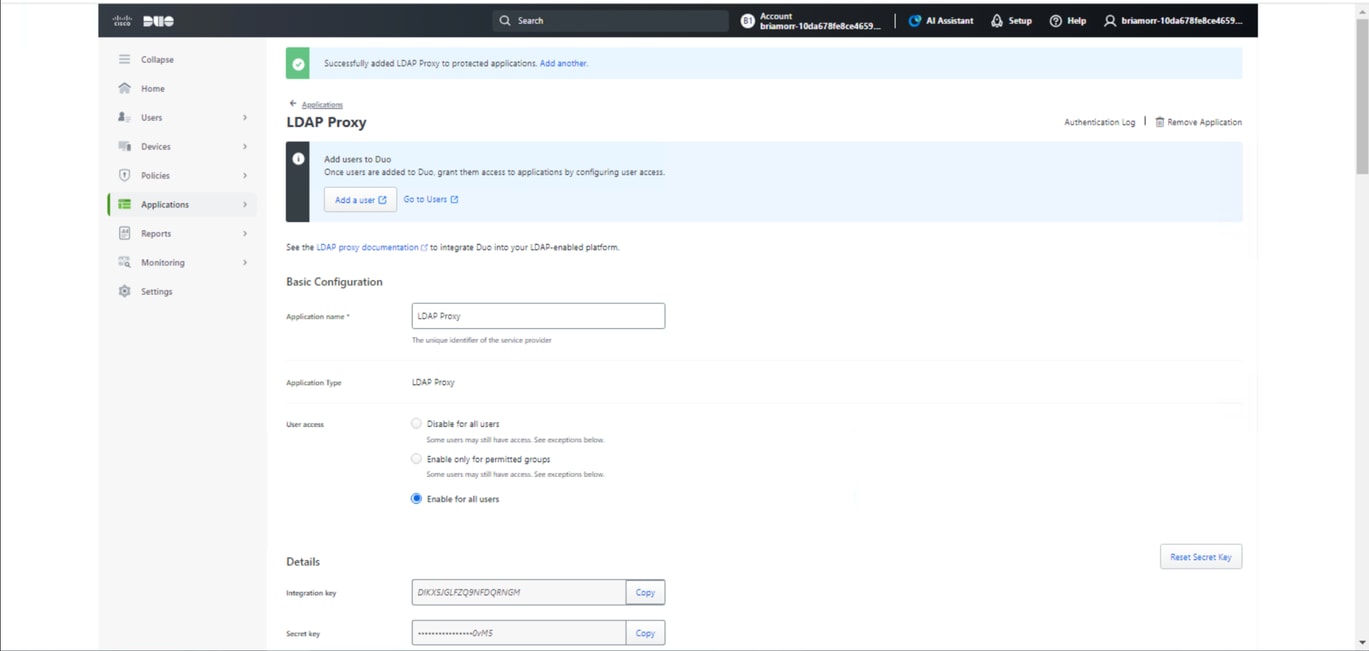

No aplicativo Proxy LDAP, você pode configurar um nome de aplicativo, habilitar para todos os usuários e copiar a chave de integração, a chave secreta e o nome de host da API para uso posterior.

Etapa 3.

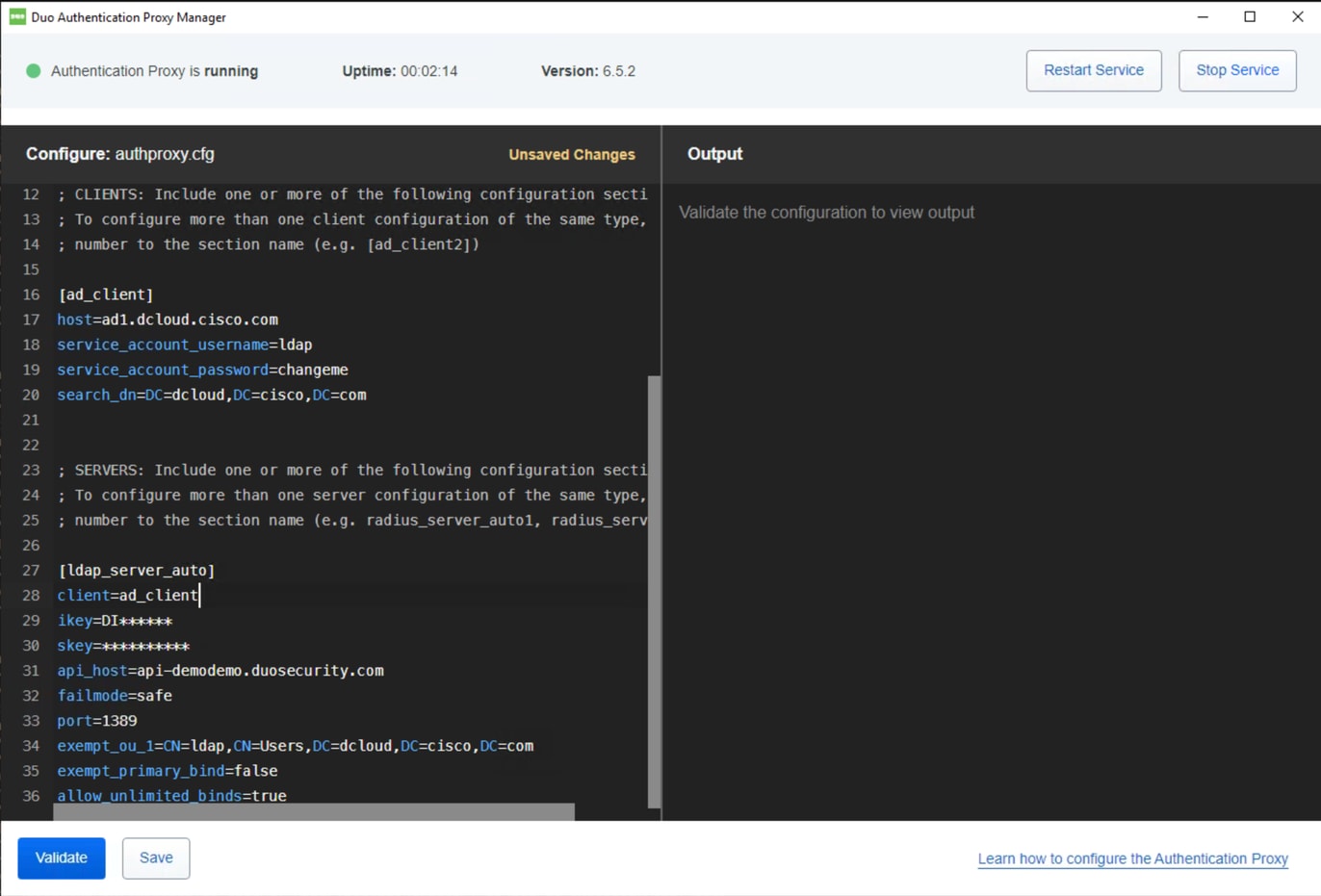

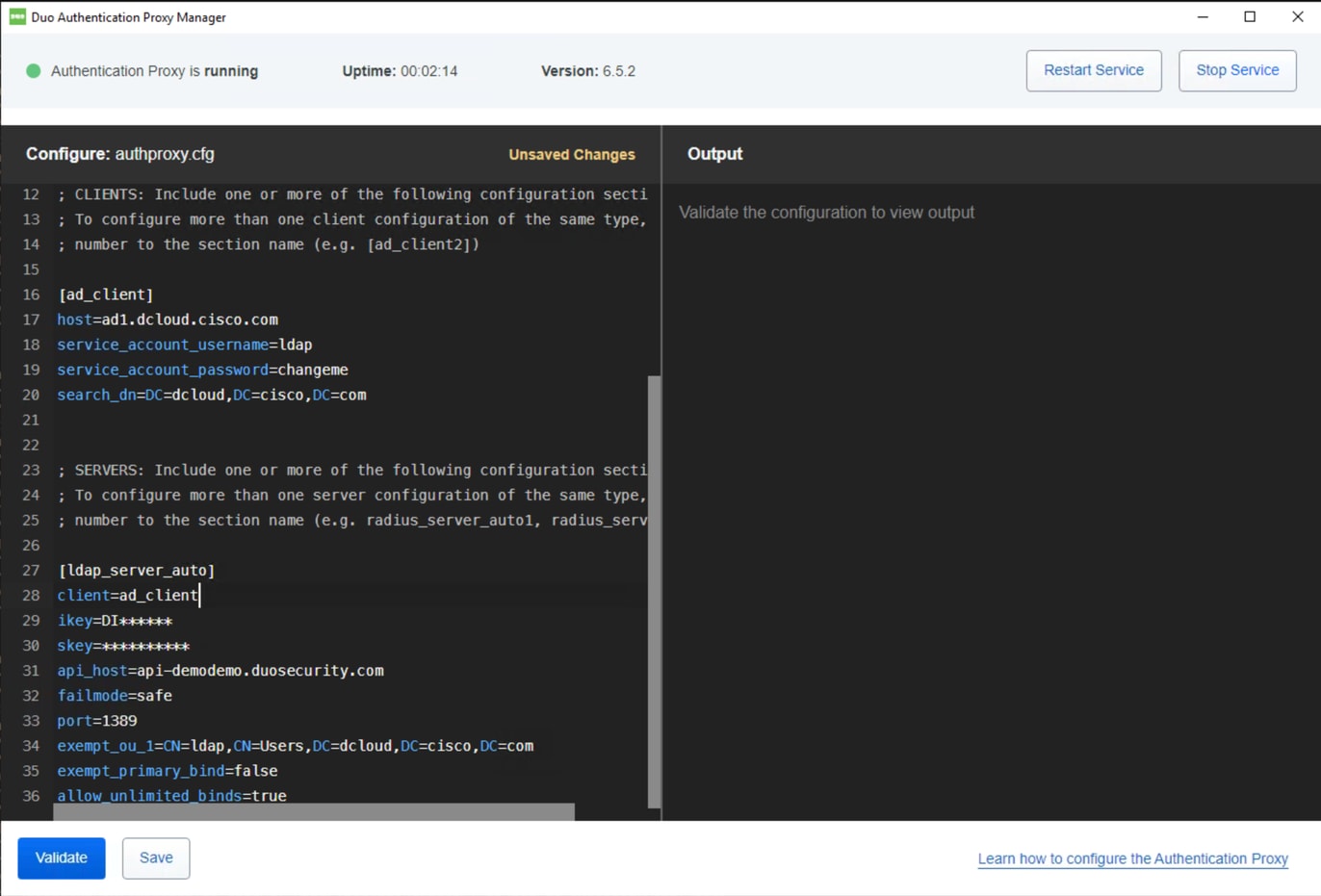

De volta ao servidor onde instalamos o Duo Authentication Proxy, você pode configurar o Duo Authentication Proxy Manager.

Exemplo de configuração do proxy de autenticação Duo:

Note: # comentários adicionados para legibilidade.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

Etapa 4.

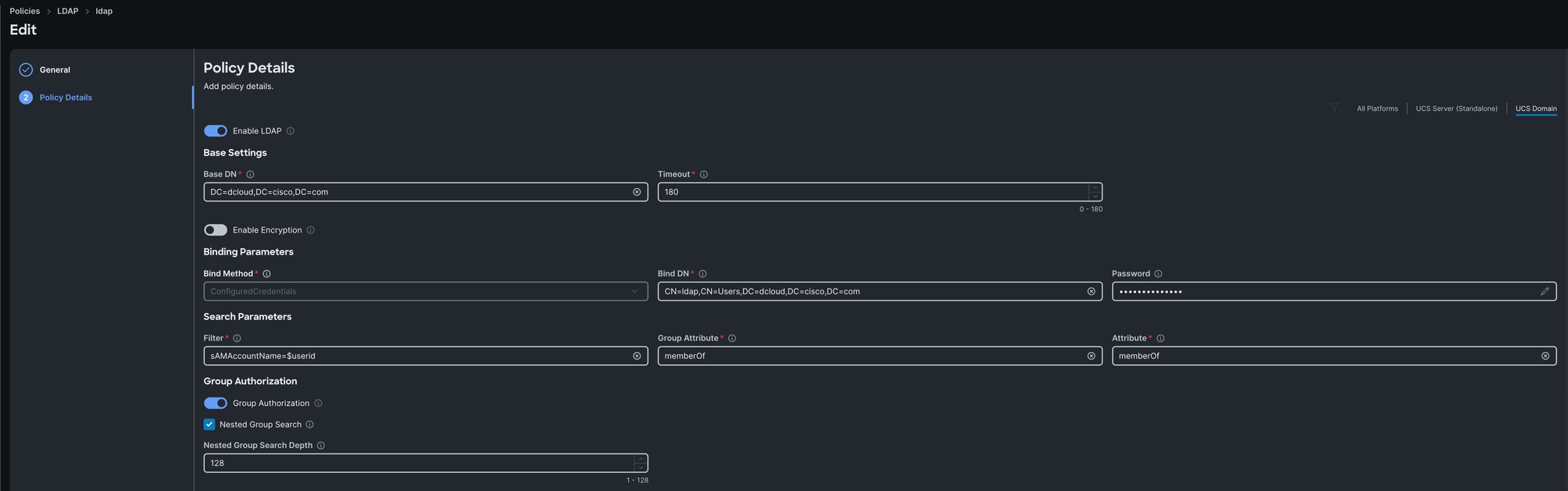

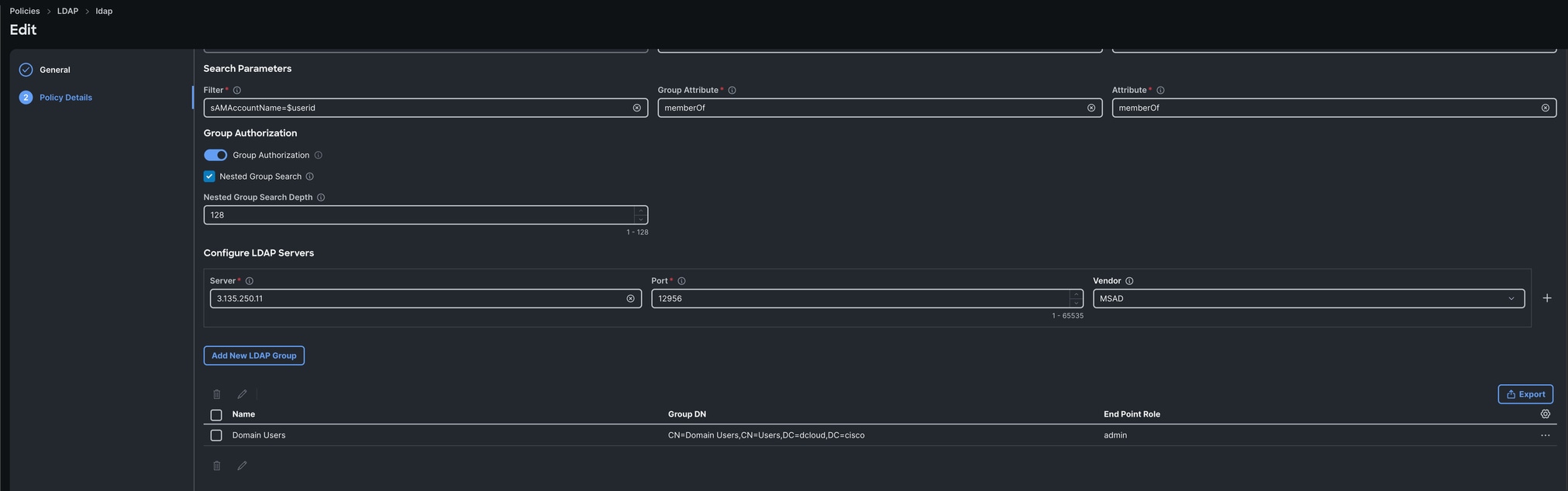

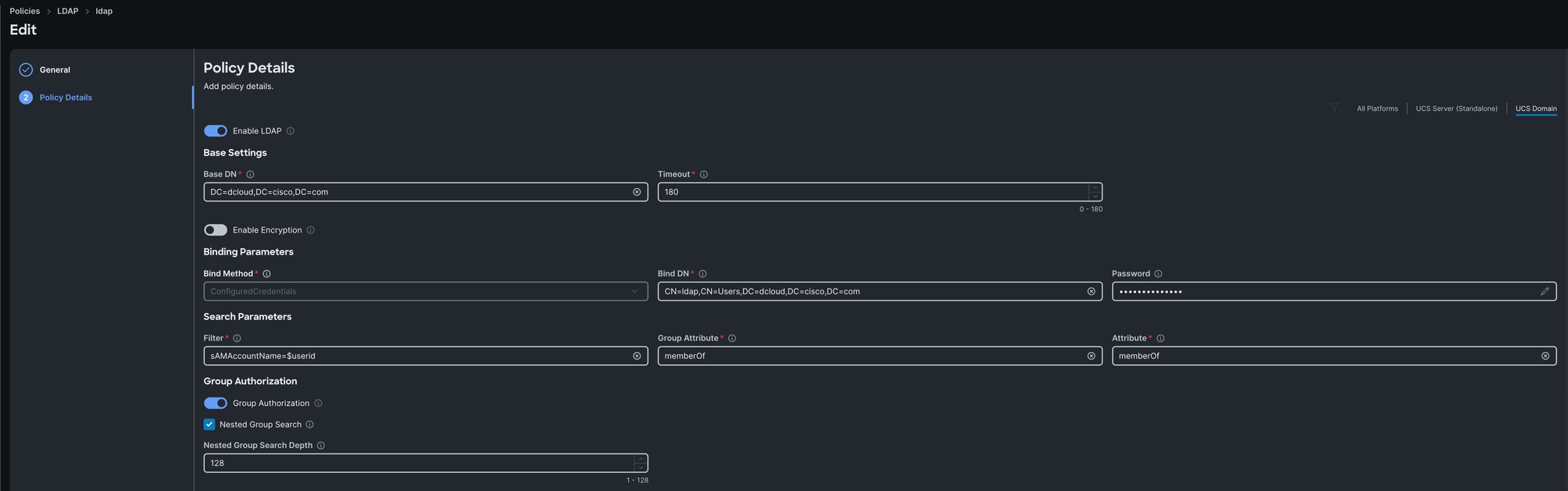

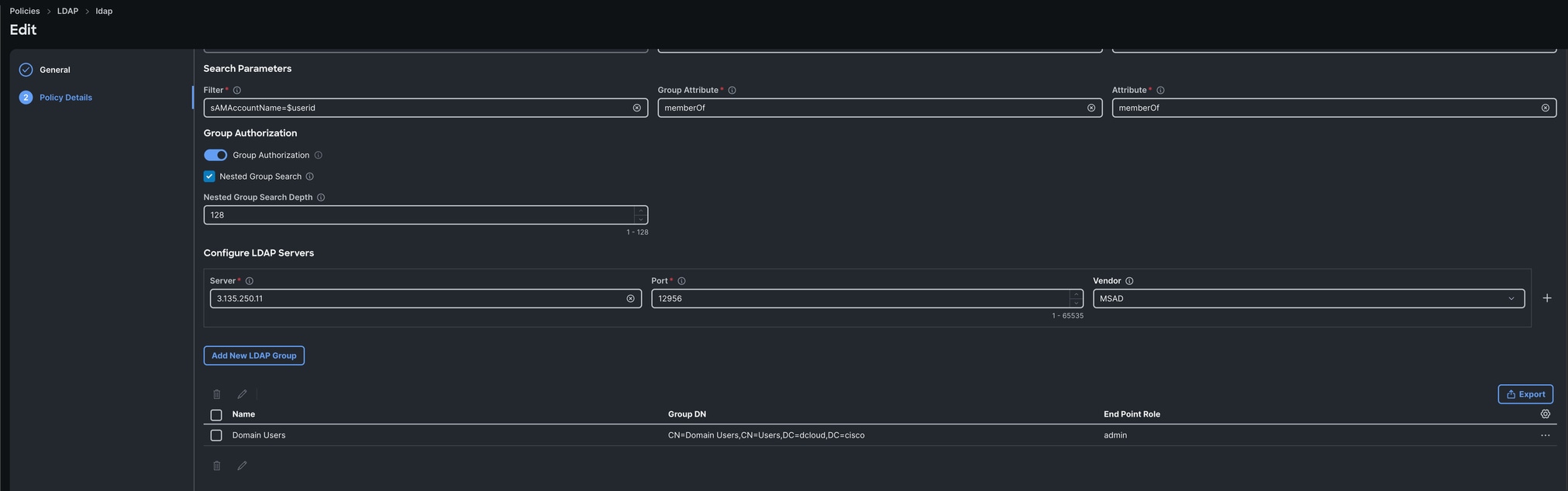

Em Intersight, você pode criar uma política LDAP que aponte para nosso proxy LDAP Duo com as configurações necessárias do Ative Diretory, como dn base, dn de ligação, ip do servidor LDAP, senha e assim por diante. A recomendação é primeiro apontar diretamente para o Ative Diretory e garantir que o funcione corretamente antes de alterar o servidor LDAP para o proxy LDAP Duo para facilitar a solução de problemas.

Verificar

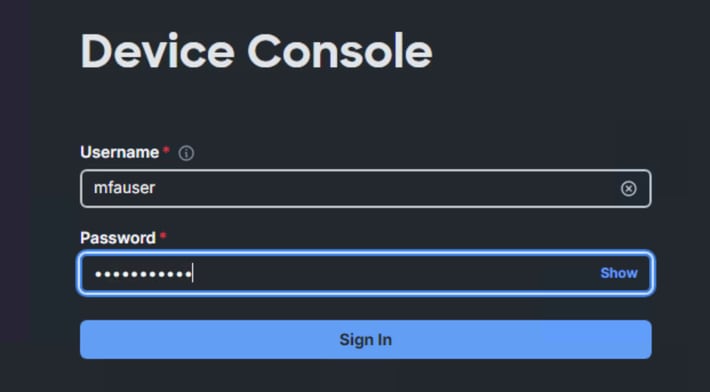

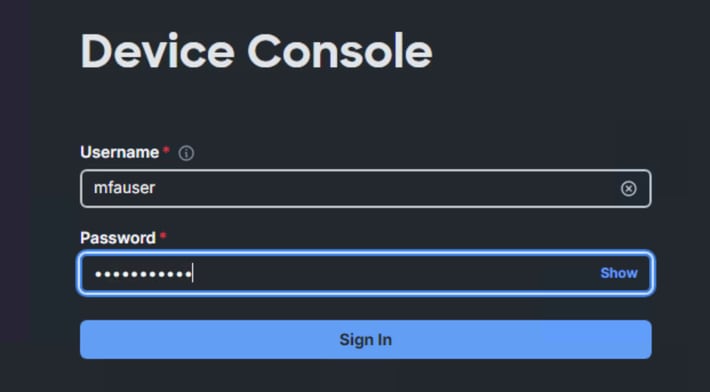

No console do dispositivo, efetue logon como o usuário LDAP que estava previamente inscrito no Duo.

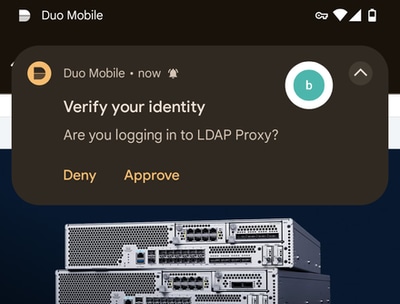

O usuário registrado pode receber um prompt em seu dispositivo para fazer login:

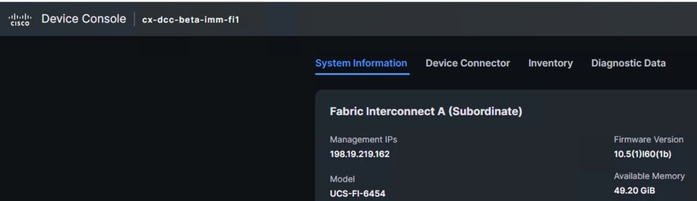

Depois que a solicitação for verificada, você poderá fazer login com êxito no console do dispositivo usando a autenticação de 2 fatores e o LDAP.

Troubleshooting

Os logs de proxy LDAP do Duo estão localizados em:

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

Em Interconexão de malha no modo gerenciado de intervisão:

connect nxos

debug ldap

Informações Relacionadas

Feedback

Feedback