Introdução

Este documento descreve como configurar o SecureLDAP em servidores C Series.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico do Cisco UCS e do CIMC.

Componentes Utilizados

- Servidor Cisco UCS C Series em modo autônomo.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O exemplo neste guia demonstra a configuração LDAP segura em servidores UCS C Series:

- Configure um servidor DNS, permitindo o uso de nomes de domínio para o servidor LDAP em vez de um endereço IP no servidor UCS. Verifique se os registros A apropriados foram configurados para apontar para o servidor LDAP e para os endereços IP do servidor UCS C Series.

- Configure os Serviços de Certificados do Windows no Servidor LDAP, habilitando a Geração de Certificados para comunicação LDAP segura. Os certificados gerados (raiz e intermediário) são carregados no servidor UCS C Series.

Configuração no lado do servidor UCS C Series

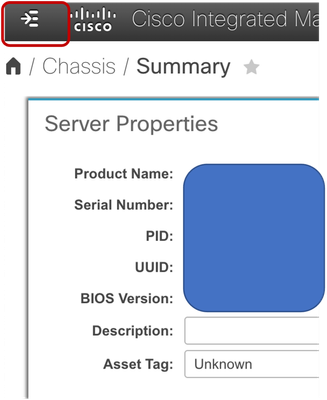

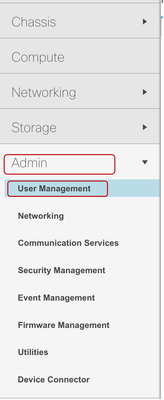

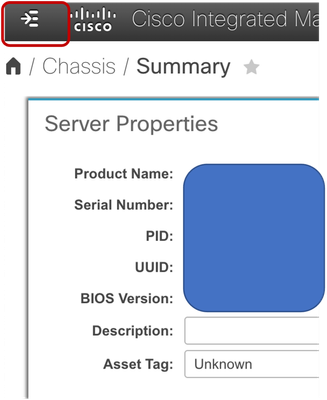

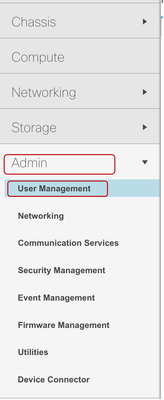

Para configurar o servidor UCS C Series para interagir com um servidor DNS pré-configurado, acesse a interface CIMC do servidor UCS e clique no ícone de navegação localizado no canto superior esquerdo.

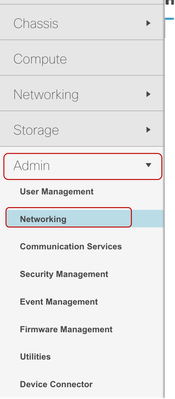

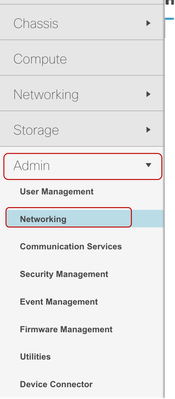

Navegue até Admin e escolha Rede.

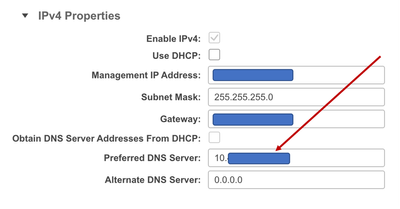

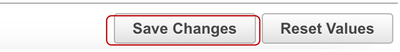

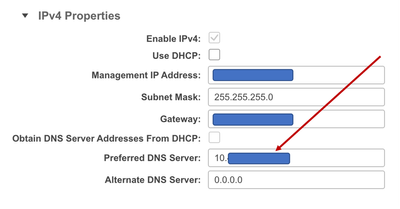

Na seção de propriedades de IPV4, insira o FQDN do servidor DNS ou o endereço IP configurado anteriormente no campo Servidor DNS preferencial e clique em Salvar alterações no canto inferior direito .

Em seguida, no Painel de Navegação, selecione Admin e escolha Gerenciamento de Usuário.

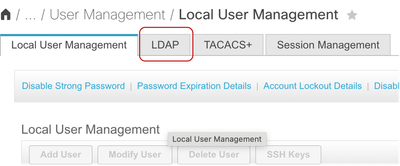

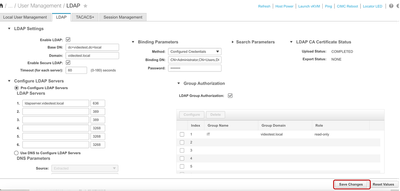

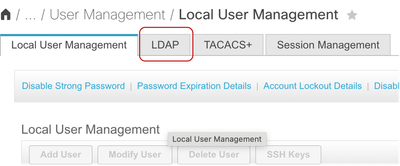

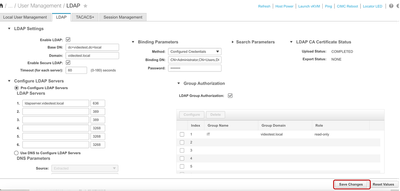

Na página Gerenciamento de usuários, selecione LDAP.

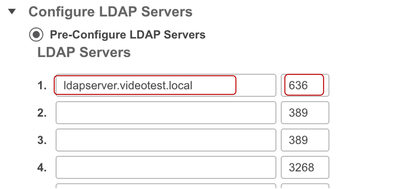

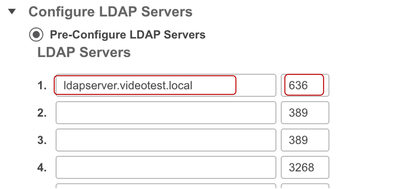

Na seção Configurar servidores LDAP, em Servidores LDAP pré-configurados, adicione o FQDN do servidor LDAP. O exemplo usado neste vídeo é ldapserver.videotest.local.

Altere o número da porta de 389 para 636, que é o número de porta bem conhecido para LDAP seguro.

Certifique-se de que o acesso a essa porta (636) seja permitido em seu firewall.

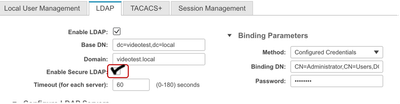

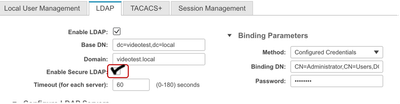

Na seção Configurações LDAP, configure os parâmetros BaseDN, Domain, Timeout e Bind alinhados com as práticas de configuração LDAP padrão.

Em seguida, marque a caixa de seleção Enable Secure LDAP.

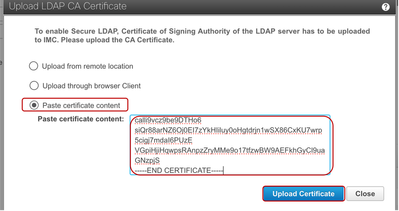

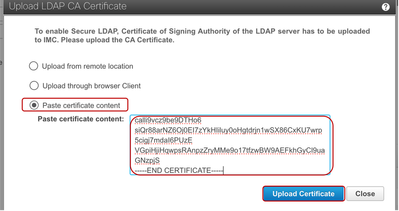

Na janela pop-up, selecione a opção Colar conteúdo do certificado.

Para esta demonstração, um certificado autoassinado é usado, gerado a partir da instância do Windows Server que executa o Ative Diretory e salvo em um arquivo de texto. Este certificado autoassinado também foi concatenado com o certificado raiz do mesmo servidor para formar uma cadeia de certificados.

Note: Observe que todo o conteúdo do arquivo CER (X.509) codificado na Base64, começando no -----BEGIN CERTIFICATE----- para o -----END CERTIFICATE-----, precisa ser copiado e, em seguida, imediatamente na linha seguinte, deve ser o próximo certificado, começando no -----BEGIN CERTIFICATE----- para o -----END CERTIFICATE-----, nos casos em que vários certificados são usados.

Cole o conteúdo copiado no campo Paste Certificate Content e clique em Upload Certificate.

Todas as outras configurações no LDAP seguro permanecem as mesmas que a configuração LDAP padrão para servidores C Series, portanto, clique em Save Changes na página de configuração LDAP geral.

Agora, o LDAP seguro foi configurado com êxito no servidor UCS C Series.

Verificação

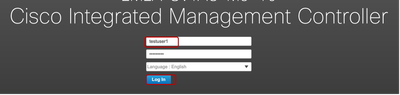

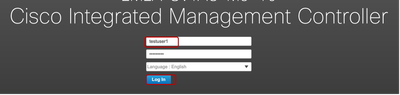

Para verificar isso, tente fazer login no Servidor UCS CSeries usando uma das contas de usuário configuradas no Ative Diretory. Selecione seu domínio e continue para fazer login.

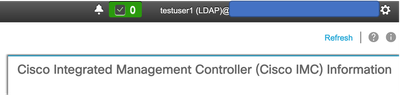

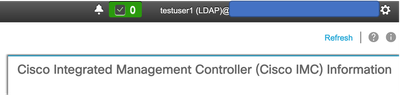

O logon do Usuário1 de teste foi bem-sucedido em LDAP seguro

Feedback

Feedback