Troubleshooting de Problemas de Registro UCSM com Central

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como solucionar alguns dos problemas comuns com o registro do UCSM no UCS Central

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Unified Computing System (UCS)

- UCS Central

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Unified Computing System Manager (UCSM)

- Interconexão de estrutura (FI)

- UCS central em execução no ESXi VM

Métodos de solução de problemas

A solução de problemas está focada em certificado autoassinado no UCSM e em certificados centrais e não de terceiros

- Troubleshooting Básico

- UCSM não conseguiu registrar o estado com a central

- Status central do UCSM bloqueado após a atualização

- Visibilidade perdida do UCSM com central

- Registros a verificar

- Comandos para Troubleshooting

Troubleshooting Básico

Certifique-se de que estes controlos básicos estão concluídos:

- Incompatibilidade de segredo compartilhado.

- O dispositivo UCS Central não está acessível.

- O UCS Central GUID é diferente do GUID do UCS Central já registrado.

- O tempo não está sincronizado entre o UCSM e o UCS Central.

- Certificado expirado no UCSM.

- O certificado padrão do teclado não está presente. Embora CAs de terceiros possam ser usadas para HTTPS. O registro do UCSM usa o certificado de chave padrão e, portanto, não deve ser excluído.

- Verifique se o UCSM está recebendo a solicitação de handshake do UCSC.

Central# connect local-mgmt

Central(local-mgmt)# test ucsm-connectivity <ucsm_ip>

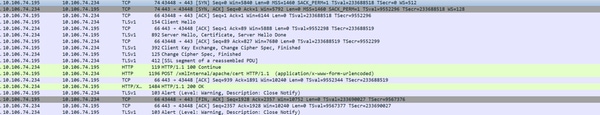

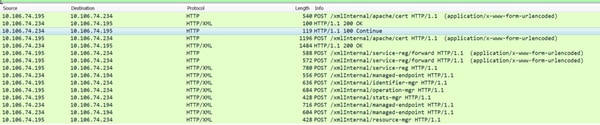

Captura de pacote do UCSM registrando-se com êxito com o provedor central

NÃO cancele o registro da central do UCSM. Quando você cancela o registro, todos os perfis de serviço globais se tornarão locais para o domínio do UCS. É possível tornar um perfil de serviço local global novamente. No entanto, é um processo muito complexo e tem impacto no serviço.

Estado de registro do UCSM travado com central

Se o UCS Manager estiver registrado em um UCS Central e o UCS Manager estiver sendo atualizado para 3.1.1, o UCS Manager passará para o estado de registro e ficará preso lá.

Muitos erros de curva observados nos registros DME centrais

9603: [WARN][0x27699940][Apr 5 18:00:54.714][write:net] write of 3752 bytes using curl failed, code=7, error: 'Couldn't connect to server', ep: https://10.106.74.195:443/xmlInternal/managed-endpoint

9604: [WARN][0x27699940][Apr 5 18:00:54.714][write:net] non-critical curl write error.

do UCSM DME

[INFO][0x682ffb90][Nov 1 16:05:24.886][sam_sec:check_cert_val] X509_verify_cert_error_string - ok

[INFO][0x682ffb90][Nov 1 16:05:24.886][sam_sec:X509VerifyCert] ErrorMsg:ok ErrorNo:0

[INFO][0x682ffb90][Nov 1 16:05:24.886][app_sam_dme:processKey] something wrong with KR-default certificate, status - 18

O problema pode ser devido ao UCSM usar hash MDS antigo em vez de SHA1 para os certificados

[WARN][0x674ffb90][Nov 22 19:11:49.227][net:write] write of 546 bytes using curl failed, code=60, error: 'Peer certificate cannot be authenticated with given CA certificates(SSL certificate problem: self signed certificate)', ep: https://10.106.74.234:443/xmlInternal/service-reg

[INFO][0x674ffb90][Nov 22 19:11:49.227][net:certFailure] certificate is bad for connection to ' https://10.136.58.4:443/xmlInternal/service-reg';

Execute essas soluções alternativas, pois isso faz com que o UCS Manager registre-se com êxito no UCS Central e corrija o erro de certificado

O chaveiro padrão pode ser regenerado a partir da CLI Central do UCS na seção de perfil do dispositivo.

connect policy-mgr

scope org

scope device-profile

scope security

scope keyring default

set regenerate yes

commit-buffer

Se a solução alternativa não resolver, abra um caso no Cisco TAC para validar mais

Se, a qualquer momento, o UCS Manager tiver sido registrado no UCS Central inicialmente em uma versão 2.1.3 ou inferior. Depois, durante a atualização para 3.1.1, o problema de registro mencionado acima ainda é visto.

Para esse envolvimento do TAC é necessário, pois o UCS 2.1.3 e versões anteriores, o UCSM não divide o certificado. O TAC precisa rehash do certificado para criar os softlinks corretos para o certificado.

Status central do UCSM bloqueado após a atualização

O problema é que o banco de dados não está sincronizado entre central e UCS

Estes erros foram observados nos registros do gerenciador de recursos

[WARN][0xbbce9940][Aug 11 10:23:18.194][storeMo:mit_init] SQL error [SQLParamData failure: Error while executing the query (non-fatal);

ERROR: duplicate key value violates unique constraint "InstanceId2DN_dn_key"] stmt [INSERT INTO "InstanceId2DN"("instanceId","dn","className","parent") VALUES (?,?,?,?)]

[INFO][0xbbce9940][Aug 11 10:23:18.194][report:exception_handl] FATAL[3|150] /ramfs/buildsa/150407-104741-rev219791-FCSa/resMgr/sam/src/lib/framework/core/sql/MitDbImpl.cc(1167):storeMo: Failed to connect to database. Transaction aborted.

[INFO][0xbbce9940][Aug 11 10:23:18.201][report:exception_handl] ERROR[3|150] /ramfs/buildsa/150407-104741-rev219791-FCSa/resMgr/sam/src/lib/framework/core/proc/Doer.cc(795):exceptionCB: exception encountered during processing: "Failed to connect to database. Transaction aborted." [150] Failed to connect to database. Transaction aborted.

[INFO][0xbbce9940][Aug 11 10:23:18.201][failedCb:tx] TX FAILED

Este é um problema de sincronização de banco de dados. Por favor, abra um caso no Cisco TAC para validar mais

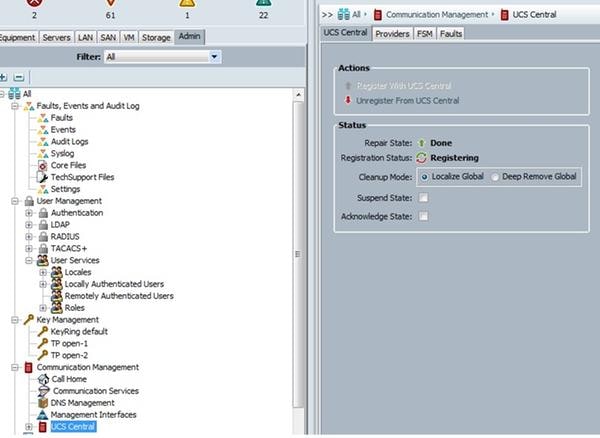

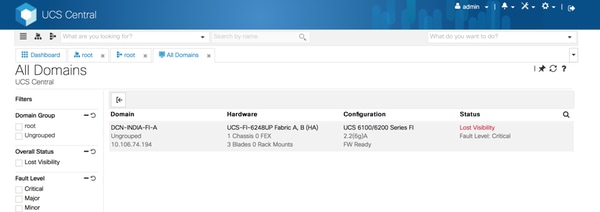

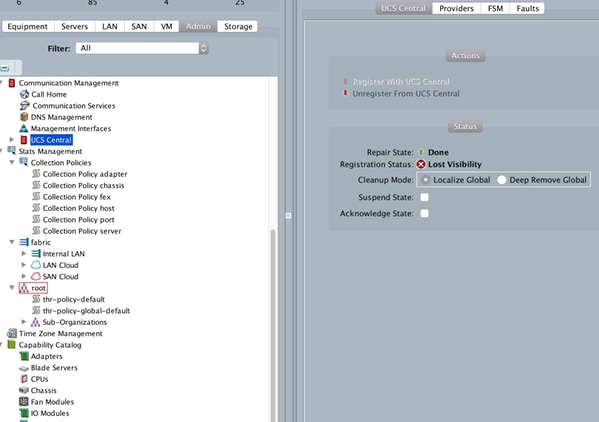

UCSM perdeu visibilidade com a central

Verifique o status do registro

Se ele mostrar "visibilidade perdida", o UCS Central não pode ser alcançado em uma ou mais portas necessárias. Se o UCS Central estiver usando a GUI flash (Flex), as seguintes portas precisam estar abertas para a Central: 443, 80, 843. A GUI em HTML requer apenas a porta 443.

Logs a serem verificados

UCSM

/var/sysmgr/sam_logs/pa_setup.log

svc_sam_dme.log files on FI

Central

Svc_dme_reg.log

Comandos para Troubleshooting

Central# connect policy-mgr

Central# scope org

Central# scope device-profile

Central# scope security

Central# Show keyring detail

UCSM# scope system

UCSM# scope security

UCSM# show keyring detail

connect local-mgmt

telnet <Central IP> <port>

^ (Shift+6) ] with no spaces to exit

FSM status

scope system

scope control-ep policy

show fsm status

Central# connect service-reg

Central(service-reg)# show fault

Central(service-reg)# show clients detail

Registered Clients:

ID: 1008

Registered Client IP: 10.106.74.194

Registered Client IPV6: ::

Registered Client Connection Protocol: Ipv4

Registered Client Name: DCN-INDIA-FI-A

Registered Client GUID: e832cfc2-548b-11e4-b8f2-002a6a6f6dc1

Registered Client Version: 2.2(6g)

Registered Client Type: Managed Endpoint

Registered Client Capability: Policy Client Module

Registered Client Last Poll Timestamp: 2016-12-08T12:33:36.417

Registered Client Operational State: Registered

Registered Client Suspend State: Off

Registered Client License State: License Graceperiod

Registered Client grace period used: 33

Registered Client Network Connection State: Connected

Defeitos conhecidos

- A ID de bug Cisco CSCuy07652 dwngarde-upgrade do ECMR 6 para Delmar-mr2 torna o domínio "registrando".

- O bug da Cisco ID CSCuv07227 UCSM reregistra com falha ao fazer a atualização do fw.

- A Cisco Bug ID CSCuu91088 Central não consegue atualizar o inventário.

- O bug da Cisco ID CSCut72698 relata falha no inventário completo do ucs clássico em ambiente de largura de banda baixa.

Informações Relacionadas

Registrando o domínio do Cisco UCSM com o UCS central

Colaborado por engenheiros da Cisco

- Sivakumar SukumarCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback