Introdução

Este documento descreve as permissões necessárias para usuários do OpenDNS_Connector.

Note: De acordo com os esforços de renomeação, o nome de usuário do AD presumido "OpenDNS_Connector" foi atualizado recentemente para agora ser "Cisco_Connector".

Overview

O script do Conector do Windows normalmente define as permissões necessárias para o usuário do Cisco_Connector. No entanto, em ambientes restritos do AD, alguns administradores podem não ter permissão para executar scripts VB em seus controladores de domínio e, portanto, precisam replicar manualmente as ações do script de configuração do Windows. Este artigo detalha quais permissões devem ser definidas no DC.

Note: Para os fins deste artigo, presume-se que Cisco_Connector seja o sAMAccountName de sua conta Connector no AD. Se você estiver usando um nome personalizado, use as mesmas instruções com sAMAccountName de sua conta de conector em vez de Cisco_Connector.

Se o usuário do Cisco_Connector não tiver permissões suficientes para operar, um Conector AD mostrará um estado de alerta ou de erro no painel e a mensagem listada quando você passar o mouse sobre o alerta será Acesso Negado a um dos controladores de domínio registrados.

Verifique se o usuário Cisco_Connector é membro dos Grupos do AD:

- Controladores de Domínio Corporativos Somente Leitura

- Leitores de log de eventos (somente se a implantação incluir dispositivos virtuais)

Além disso, o usuário do Cisco_Connector deve pertencer aos grupos "Usuários do domínio" e "Usuários". Você pode verificar a associação de grupo do usuário Cisco_Connector com o comando:

dsquery user -samid Cisco_Connector | dsget user -memberof -expand

O Umbrella AD Connector executa duas tarefas principais para as quais essas permissões são necessárias. Primeiro, ele obtém informações de LDAP do Ative Diretory para permitir que você crie políticas com base no grupo do AD e para poder exibir nomes de usuário e nomes de grupo do AD no Painel de controle. A permissão Replicar Alterações de Diretório permite isso.

Em segundo lugar, ele coleta eventos de login dos controladores de domínio, passando-os para os dispositivos virtuais. Isso permite que os dispositivos virtuais criem seus mapeamentos de IP para usuário e, assim, identifiquem usuários. Todas as permissões se aplicam a isso, com exceção da permissão Replicar Alterações do Diretório. Essas permissões serão necessárias apenas se a implantação incluir Aplicativos Virtuais no mesmo site de Guarda-chuva que os Controladores de Domínio.

Note: Além de definir as permissões necessárias para o usuário Cisco_Connector, o script de Configuração do Controlador de Domínio também registra um controlador de domínio emitindo chamadas de API para o Umbrella. Se você modificar manualmente as permissões em vez de usar o script de configuração, esse registro também deverá ser feito manualmente. Consulte a documentação do Umbrella sobre como adicionar manualmente controladores de domínio no painel do Umbrella.

Permissões necessárias

- Replicar Alterações de Diretório

- Leitores de Log de Eventos

- Administrador remoto

- Política de auditoria

Replicar Alterações de Diretório

Esta permissão permite que o usuário do Cisco_Connector consulte o LDAP. Essa é a permissão necessária normalmente concedida com o grupo "Controladores de domínio somente leitura da empresa". Isso fornece ao Painel de controle do Umbrella as informações necessárias para exibir os nomes de objetos do AD e para determinar associações de grupo. O conector solicita estes atributos:

cn — O nome comum.

dn — O nome distinto.

dNSHostName — O nome do dispositivo conforme registrado no DNS.

email — Endereços de email associados ao usuário.

memberOf — Os grupos que incluem o usuário.

objectGUID — a ID de grupo do objeto. Esta propriedade é enviada para Acesso Seguro como um hash.

primaryGroupId — A ID de grupo principal disponível para Usuários e Grupos.

primaryGroupToken — O token de grupo primário disponível apenas para Grupos. Senhas ou hashes de senha não são recuperados. O Secure Access usa o comando

dados primaryGroupToken na política de acesso, na configuração e nos relatórios. Esses dados também são necessários para cada usuário ou filtragem por computador.

sAMAccountName — O nome de usuário que você usa para entrar no Cisco AD Connector.

userPrincipalName — O nome principal do usuário.

Destas objectClasses:

(&(objectCategory=person)(objectClass=user))

(objectClass=organizationalunit)

(objectClass=computer)

(objectClass=group)

O grupo interno "Controladores de Domínio Corporativos Somente Leitura" deve fornecer essa permissão e, portanto, o usuário do Cisco_Connector deve ser membro desse grupo. Você pode verificar as permissões do grupo ou especificar as permissões especificamente para o usuário do Cisco_Connector (se o grupo não fornecer essas permissões):

- Abrir o snap-in Usuários e Computadores do Ative Diretory

- No menu Exibir, clique em Recursos avançados.

- Clique com o botão direito do mouse no objeto de domínio, como "empresa.com", e clique em Propriedades.

- Na guia Segurança, selecione "Controladores de domínio somente leitura corporativos" ou o usuário "Cisco_Connector".

- Se necessário, você pode adicionar o usuário "Cisco_Connector" clicando em "Adicionar".

- Na caixa de diálogo Selecionar usuários, computadores ou grupos, selecione a conta de usuário desejada e clique em Adicionar.

- Clique em OK para retornar à caixa de diálogo Propriedades.

- Clique para marcar as caixas de seleção Replicating Diretory Changes e Read da lista.

- Clique em Aplicar e em OK.

- Feche o snap-in.

Note: Em um cenário de domínio Pai/Filho, o "Controlador de Domínio Somente Leitura Corporativo" só existe no domínio pai. Nesse caso, as permissões devem ser adicionadas manualmente para o Cisco_Connector conforme mostrado.

Leitores de Log de Eventos

Essa alteração é necessária apenas se a implantação incluir dispositivos virtuais no mesmo site de guarda-chuva que o controlador de domínio. A associação a esse grupo permite que o usuário do Cisco_Connector leia os eventos de logon nos Logs de Eventos.

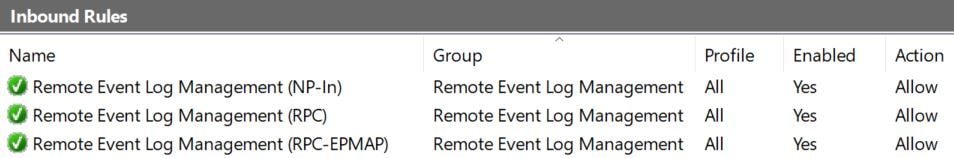

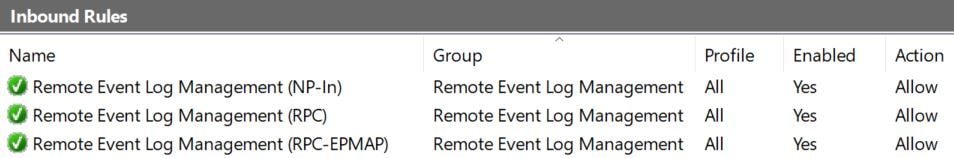

Na máquina do Controlador de Domínio, nas configurações do Firewall Avançado do Windows, verifique se as regras de Entrada para o Gerenciamento Remoto de Log de Eventos (NP-In, RPC e RPC-EPMAP) estão permitidas. O Umbrella AD Connector pode registrar um erro dizendo "O servidor RPC não está disponível" e talvez não possa ler eventos de logon se essas regras não forem permitidas.

360090909832

360090909832

Você também pode habilitar essas regras por meio desse comando:netsh advfirewall firewall set rule group="Remote Event Log Management" new enable=yes

Administrador remoto

A Administração Remota é necessária para permitir que o conector leia eventos de logon no controlador de domínio. Essa permissão é necessária apenas se a implantação incluir Aplicativos virtuais no mesmo site de guarda-chuva que o Controlador de domínio.

Em um prompt de comando, execute estes comandos:

netsh advfirewall firewall set rule group="remote administration" new enable=yes

netsh advfirewall set currentprofile settings remotemanagement enable

4413613529492

4413613529492

Política de auditoria

Essa alteração é necessária apenas se a implantação incluir dispositivos virtuais no mesmo site de guarda-chuva que o controlador de domínio. A política de Auditoria define quais eventos são registrados no Log de Eventos do Controlador de Domínio. O Conector exige que os eventos de logon bem-sucedidos sejam gravados para que os usuários possam ser mapeados para seus endereços IP.

Em ambientes Windows Server 2008+ normais, a configuração "Auditoria de eventos de logon" legada deve ser configurada. Especificamente, a política "Auditoria de eventos de logon" deve ser definida como "Êxito". Isso pode ser verificado executando-se este comando em um Prompt de Comando:

GPRESULT /z

Esta política é definida como um Objeto de Política de Grupo. Para modificá-la, edite a Política de Grupo apropriada para seu DC (geralmente a "Política de Controlador de Domínio Padrão") e defina essa política para incluir eventos de "Êxito":

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy\Audit logon events

Certifique-se de atualizar a Política de Grupo no DC depois de fazer essa alteração.

No entanto, o Windows Server 2008 também apresentou a Configuração Avançada de Diretiva de Auditoria. Embora as Políticas de Auditoria do Windows herdadas ainda possam ser usadas, elas serão ignoradas se alguma das Políticas de Auditoria Avançadas for definida. Consulte a documentação da Microsoft para entender como as duas políticas de auditoria interagem.

Para os propósitos do Conector, se alguma Política de Auditoria Avançada for definida (incluindo aquelas não relacionadas especificamente ao logon), as Políticas de Auditoria Avançadas DEVERÃO ser usadas.

A Diretiva de Auditoria Avançada deve ser definida para todos os controladores de domínio que usam a Diretiva de Grupo. Edite a Política de Grupo apropriada para seu DC (normalmente a "Política de Controlador de Domínio Padrão") e vá para esta seção:

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff

Nessa seção, defina essas políticas para incluir eventos de "Êxito" e "Falha":

Audit Logon

Audit Logoff

Audit Other Logon/Logoff Events

Certifique-se de atualizar a Política de Grupo no DC depois de fazer essa alteração.

Note: Se você estiver implantando o Conector do AD com Aplicativos Virtuais, as alterações de regra de firewall e as configurações de política de auditoria deverão ser feitas em todos os Controladores de Domínio no domínio com o qual o Conector se comunica.

Se, após confirmar/alterar as configurações acima mencionadas, você ainda receber mensagens de "Acesso negado" no Painel, envie os logs do Umbrella Support the Connector, conforme descrito neste artigo: Ofereça suporte com registros do conector AD

Ao fornecer essas informações ao Suporte, inclua a saída desses dois comandos:

auditpol.exe /get /category:* > DCNAME_auditpol.txt

GPRESULT /H DC_NAME.htm

Feedback

Feedback