Introdução

Este documento descreve como executar uma captura de pacote em um nó do Cisco Telemetry Broker (CTB) Broker.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Administração básica do Linux

- Arquitetura básica do Cisco Telemetry Broker

- conhecimento básico SSH

- O acesso à Interface de Linha de Comando (CLI - Command Line Interface) como

admin e root é necessário para executar a captura de pacotes.

Componentes Utilizados

As informações neste documento são baseadas no nó do CTB Broker executando a versão 2.3.3.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

O CTB Broker Node tem uma ferramenta chamada ctb-pcap que é usada para realizar uma captura de rede a partir da interface de telemetria do nó do broker. Observe que essa ferramenta não está disponível no nó de gerenciador do CTB.

- Antes de usar o comando

ctb-pcap,, certifique-se de alternar primeiro para o root usuário com o comando sudo su. Essa ferramenta está disponível apenas para o root usuário.

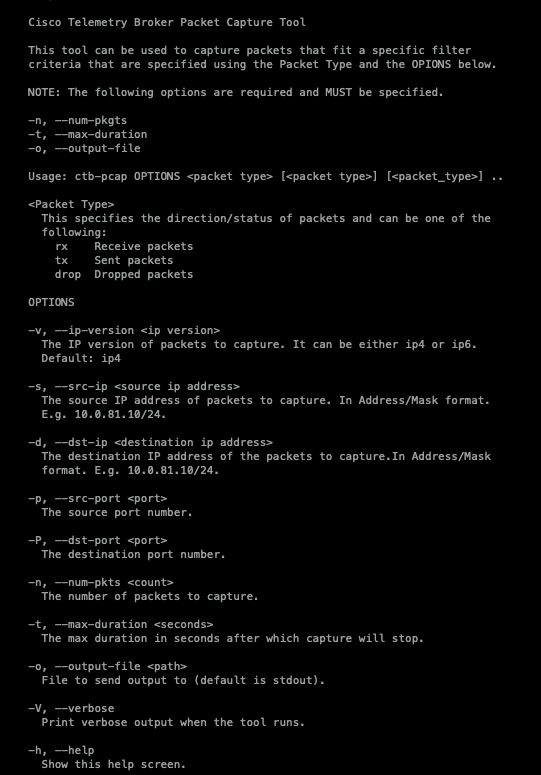

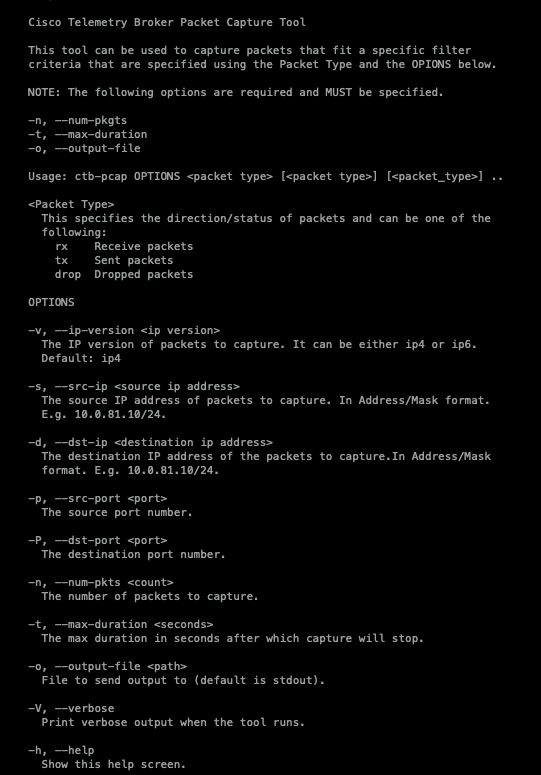

ctb-pcap --help na CLI do nó do agente. Esta imagem exibe a lista completa das opções:- Se você estiver tentando executar uma captura de rede em um par de agentes de alta disponibilidade, certifique-se de estar tentando o ctb-pcap do agente CTB ativo.

Como a saída indica, o número de pacotes capturados, a duração em segundos e o nome do arquivo de saída da captura de pacotes são necessários. Além disso, o tipo de pacote, pacotes recebidos, enviados ou descartados, deve ser indicado no comando.

Há outra dependência que também não está listada: ao tentar capturar a porta de origem (-p) ou a porta de destino (-P), a opção de protocolo de transporte (-T) também é necessária.

Você pode usar a próxima sintaxe como a base do comando packet capture, que já especifica o número de pacotes capturados, a duração e o nome do arquivo da captura de pacotes, bem como a opção detalhada e o tipo de pacote:

ctb-pcap -V -n [number_pkts] -t [duration] -o [filename] [rx/tx/drop]

Examples

1. Capturar todo o tráfego rx sem filtro:

sudo ctb-pcap -n 10000 -t 30 -o rx-no-filter.pcap -V rx

2. Capturar rx para sub-rede src ipv4 (usar ip/32 para src único):

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv4-src-subnet.pcap -s 10.0.81.0/24 -V rx

3. Capturar rx para ipv6 src ip:

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-srcip.pcap -s fc00:f53b:82e4::1000 -v ip6 -V rx

4. Capturar rx para ipv4 udp

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv4-udp.pcap -T udp -V rx

5. Capturar tx para tcp ipv4

sudo ctb-pcap -n 10000 -t 30 -o tx-ipv4-tcp.pcap -T tcp -V tx

6. Capturar rx para ipv6 udp

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-udp.pcap -T udp -v ip6 -V rx

7. Capturar rx para tcp ipv6

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-tcp.pcap -T tcp -v ip6 -V rx

8. Capturar rx para dstport udp ipv4

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv4-udp-dstport.pcap -T udp -P 2055 -V rx

9. Capturar tx para dstport tcp ipv4

sudo ctb-pcap -n 10000 -t 30 -o tx-ipv4-tcp-dstport.pcap -T tcp -P 443 -V tx

10. Capturar rx para ipv6 udp dstport

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-udp-dstport.pcap -v ip6 -T udp -P 2055 -V rx

11. Capturar rx para ipv6 tcp dstport

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-tcp-dstport.pcap -v6 -T tcp -P 443 -V rx

12. Capturar rx para ipv4 srcip e udp dstport

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv4-srcip-udp-dstport.pcap -s 10.0.81.171/32 -T udp -P 2055 -V rx

13. Capturar rx para ipv4 srcip e tcp dstport

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv4-srcip-tcp-dstport.pcap -s 10.0.81.171/32 -T tcp -P 443 -V rx

14. Capturar rx para ipv6 srcip e udp dstport

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-srcip-udp-dstport.pcap -s fc00:f53b:82e4::1000 -v ip6 -T udp -P 2055 -V rx

15. Capturar rx para ipv6 srcip e tcp dstport

sudo ctb-pcap -n 10000 -t 30 -o rx-ipv6-srcip-tcp-dstport.pcap -s fc00:f53b:82e4::1000 -v ip6 -T tcp -P 443 -V rx

Digite o comando no CLI do nó do agente e a captura do pacote será iniciada. Quando a captura do pacote termina, o arquivo é automaticamente salvo no /var/lib/titan/pcap/ diretório.

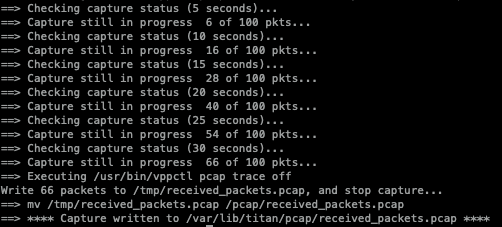

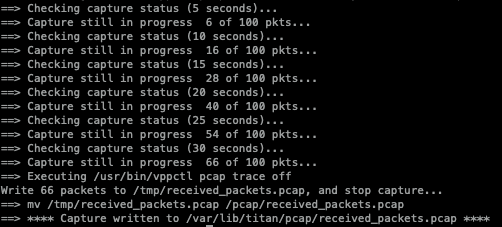

Aqui está um exemplo da saída detalhada do comando packet capture:

Saída detalhada do comando de exemplo

Saída detalhada do comando de exemplo

Observe que, pela duração e número de opções de pacotes, a primeira interrompe a captura de pacotes. (Por exemplo, se um total de 100 pacotes tiver sido capturado mesmo que os trinta períodos não tenham sido concluídos, a captura do pacote será interrompida. Neste exemplo, a duração de trinta segundos foi atingida primeiro, portanto, somente 66 pacotes foram capturados.)

Após a captura do pacote ser gerada, use SCP ou SFTP para transferir o arquivo para sua máquina local. Se você usar o SFTP, insira as credenciais de administrador para se conectar ao equipamento.

Você também pode usar> sudo tcpdump -nnnr </nnnr/lib/titan/pcap/<pcap_filename> para reproduzir o pcap no console. Isso é útil se você quiser apenas ver rapidamente se os pacotes de captura têm algum dado

Informações Relacionadas

Feedback

Feedback