Introdução

Este documento descreve como configurar o Cisco Secure FTD para enviar eventos de segurança ao Security Cloud Control (SCC) usando o Secure Event Connector (SEC).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Defesa contra ameaças (FTD) do Cisco Secure Firewall

- Interface de linha de comando (CLI) do Linux

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure FTD 7.6

- Ubuntu Server versão 24.04

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Etapa 1. Fazer login no portal de nuvem do SCC:

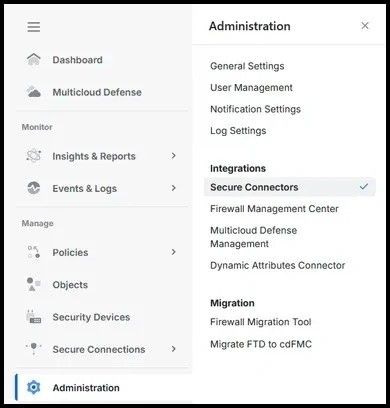

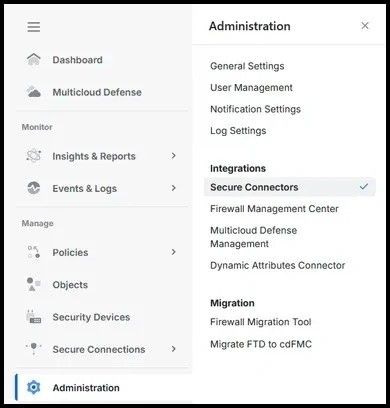

Etapa 2. No menu do lado esquerdo, escolha Administration e Secure Connectors:

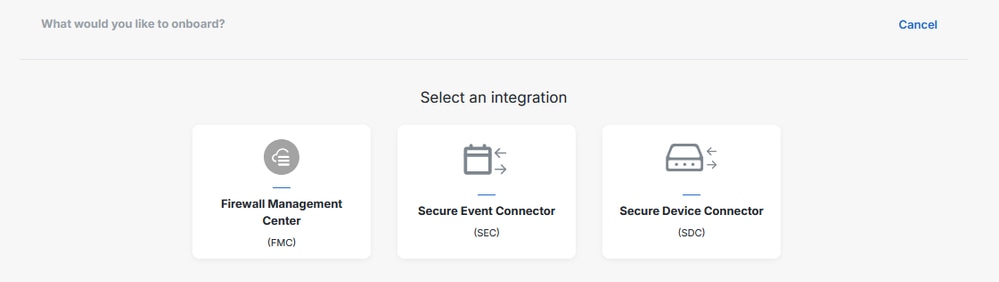

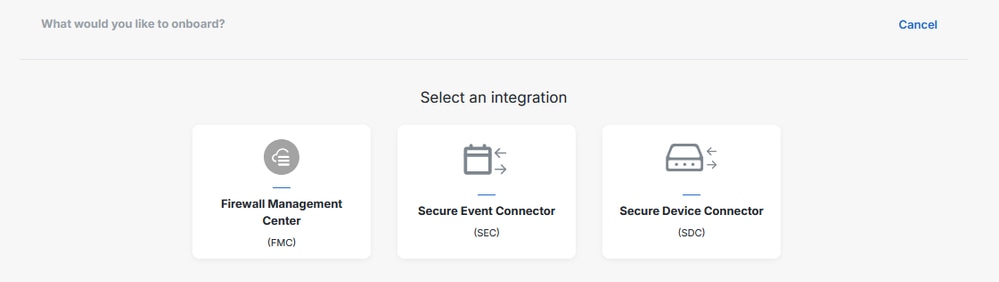

Etapa 3. No lado superior direito, clique no ícone plus para integrar um novo conector e escolha Secure Event Connector:

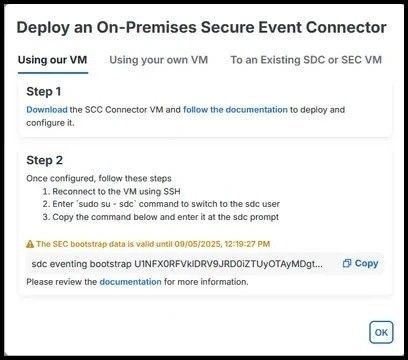

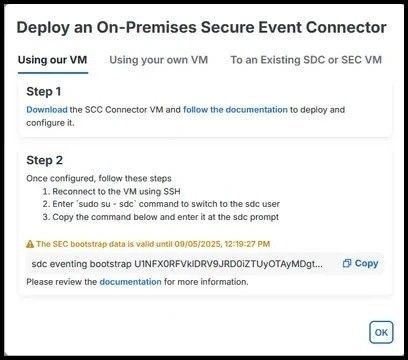

Etapa 4. Use as etapas para instalar e inicializar o conector, dependendo da opção desejada entre 'Usando nossa VM', 'Usando sua própria VM' ou 'Para um SDC ou VM SEC existente':

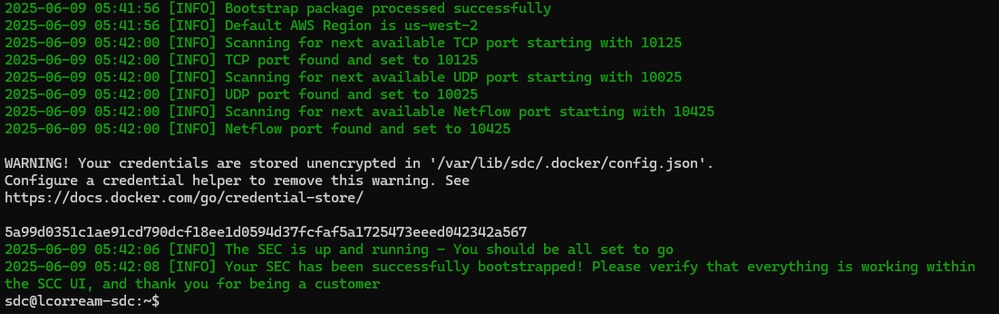

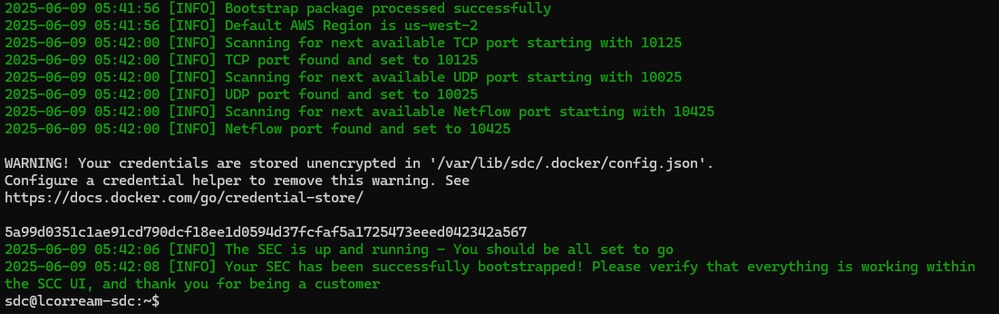

Etapa 5. Uma mensagem semelhante é vista quando o bootstrap é executado com êxito:

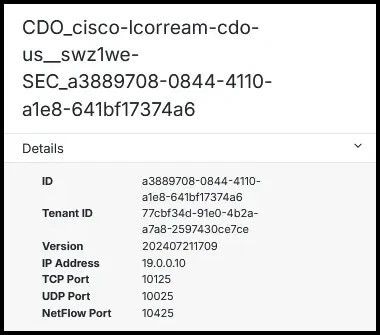

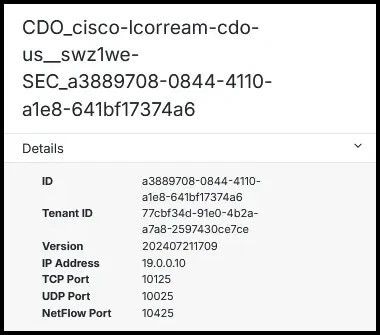

Etapa 6. Depois que o conector for implantado e inicializado, as informações da porta estarão visíveis no portal SCC:

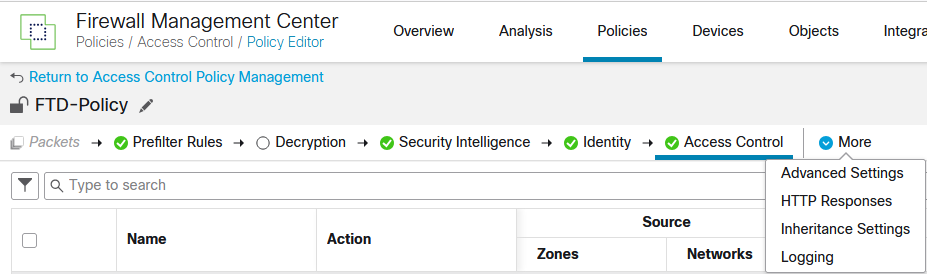

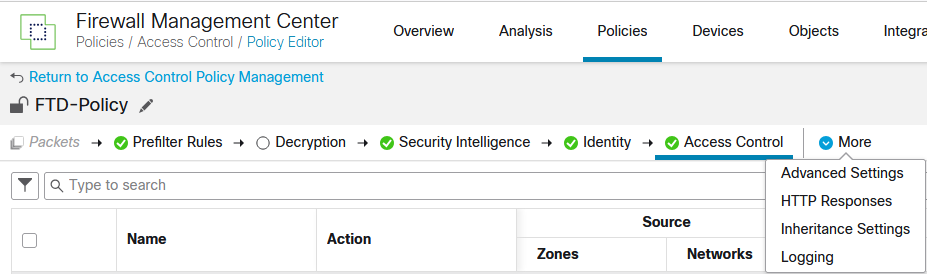

Etapa 7. No Cisco Secure Firewall Management Center (FMC), navegue para Policies e, em seguida, para Access Control. Escolha a política correspondente aos dispositivos que estão sendo integrados.

Etapa 8. Escolha Mais e, em seguida, Log:

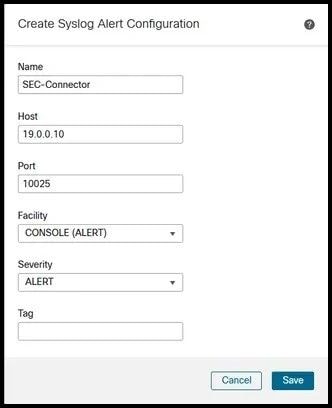

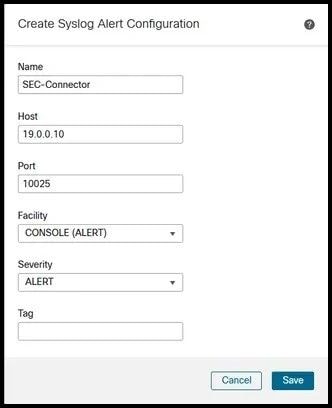

Etapa 9. Ative a opção Send using specific syslog alert e adicione um novo Syslog Alert. Use as informações de endereço e porta do Internet Protocol (IP) obtidas do conector SEC no portal SCC:

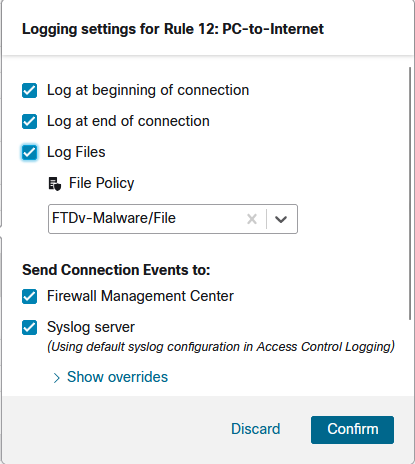

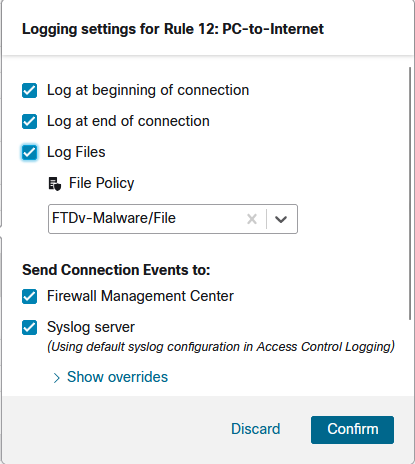

Etapa 10. De volta à Política de controle de acesso, modifique as regras individuais para enviar os eventos ao servidor Syslog:

Etapa 11. Implante as alterações feitas no FTD para permitir que o firewall comece a registrar os eventos.

Verificar

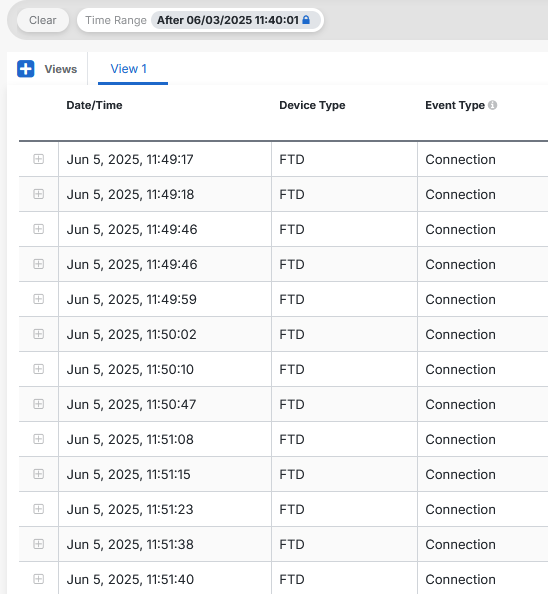

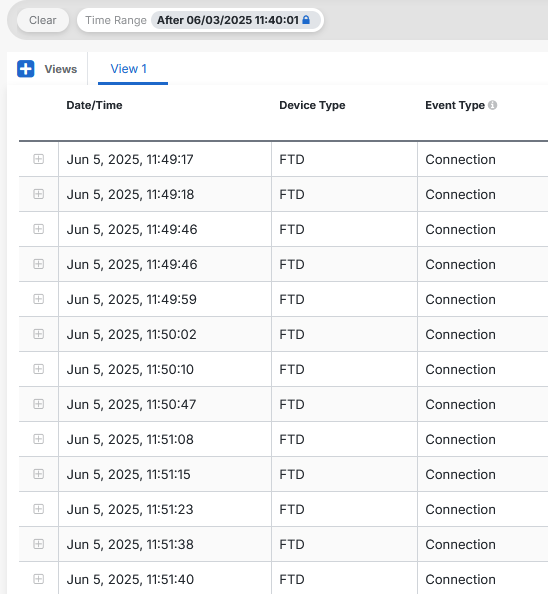

Para verificar se as alterações foram executadas com êxito e se o registro de eventos está ocorrendo, navegue para Eventos e registros e Registro de eventos no portal do SCC e confirme se os eventos estão visíveis:

Troubleshooting

No FTD, execute uma captura de pacote no dispositivo usando a interface de gerenciamento que corresponde ao tráfego que navega para o SEC para capturar o tráfego de syslog:

> capture-traffic

Please choose domain to capture traffic from:

0 - eth0

1 - Global

Selection? 0

Warning: Blanket capture may cause high CPU usage and reduced throughput, use selective filtering to reduce the impact.

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: host 19.0.0.10 port 10025

Starting traffic capture, press ctrl + c to exit (Maximum 1,000,000 packets will be captured)

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: can't parse filter expression: syntax error

Exiting.

> capture-traffic

Please choose domain to capture traffic from:

0 - eth0

1 - Global

Selection? 0

Warning: Blanket capture may cause high CPU usage and reduced throughput, use selective filtering to reduce the impact.

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: host 19.0.0.10 and port 10025

Starting traffic capture, press ctrl + c to exit (Maximum 1,000,000 packets will be captured)

HS_PACKET_BUFFER_SIZE is set to 4.

10:43:00.191655 IP firepower.56533 > 19.0.0.10.10025: UDP, length 876

10:43:01.195318 IP firepower.56533 > 19.0.0.10.10025: UDP, length 1192

10:43:03.206738 IP firepower.56533 > 19.0.0.10.10025: UDP, length 809

10:43:08.242948 IP firepower.56533 > 19.0.0.10.10025: UDP, length 1170

Na máquina virtual SEC, verifique se a máquina virtual tem conectividade com a Internet. Execute o comando sdc troubleshoot, para gerar um pacote de solução de problemas que pode ser usado para verificar o arquivo lar.log para diagnóstico adicional.

Feedback

Feedback