Introdução

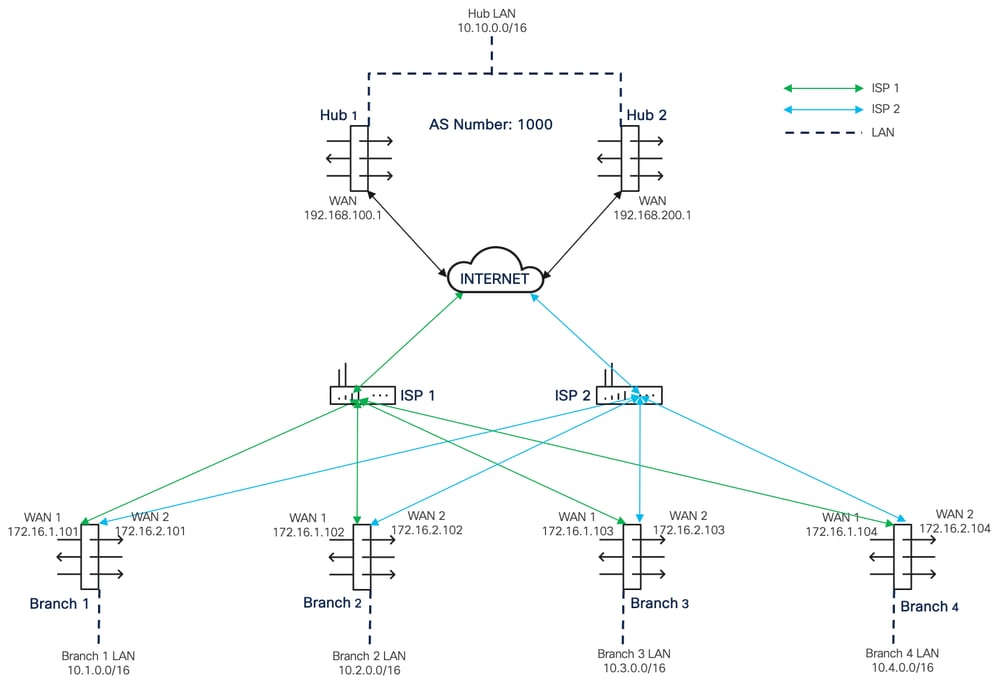

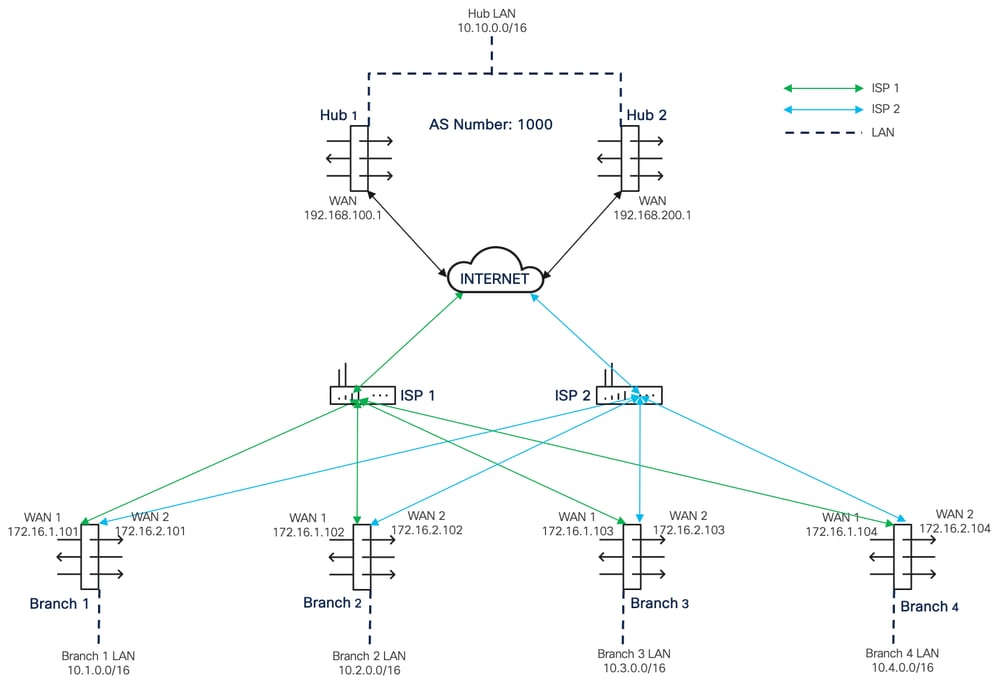

Este documento descreve como configurar uma topologia ISP dupla com dois hubs e quatro spokes na mesma região usando o assistente de SD-WAN.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Defesa contra ameaças (FTD) do Cisco Secure Firewall

- Cisco Secure Firewall Management Center (FMC)

- WAN definida por software (SD-WAN)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

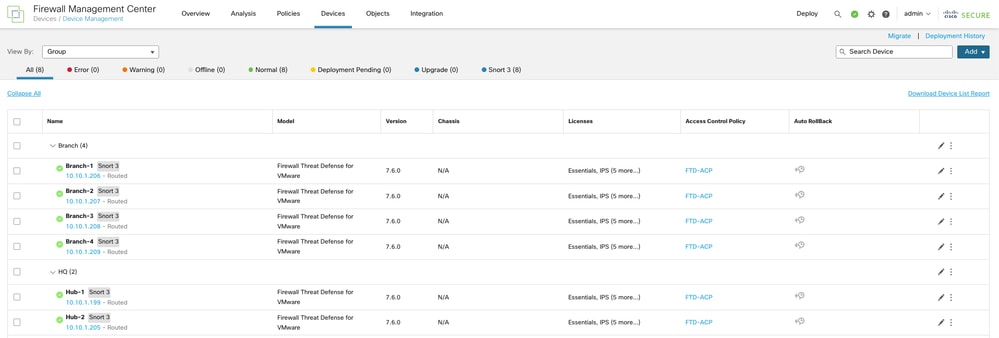

- FTD versão 7.6.0

- FMC versão 7.6.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Plataformas de software e hardware suportadas

|

Gerenciador

|

FTD

|

Plataformas suportadas

|

|

|

-

FTD de Hub >= 7.6.0

-

FTD spoke >= 7,3,0

|

Todas as plataformas que o FMC >= 7.6.0 pode gerenciar

|

Configurar

Diagrama de Rede

Diagrama da topologia de rede

Diagrama da topologia de rede

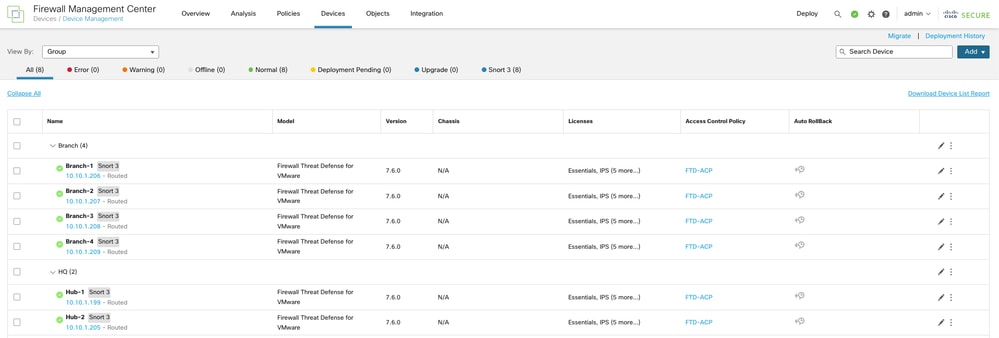

Lista de dispositivos

Lista de dispositivos

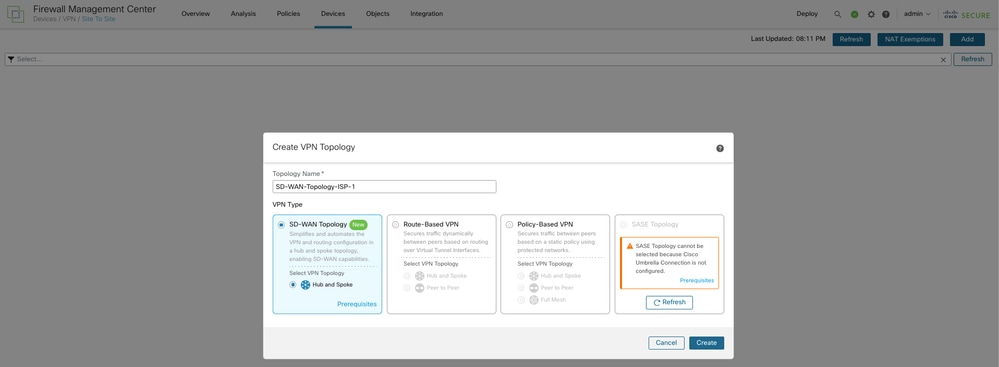

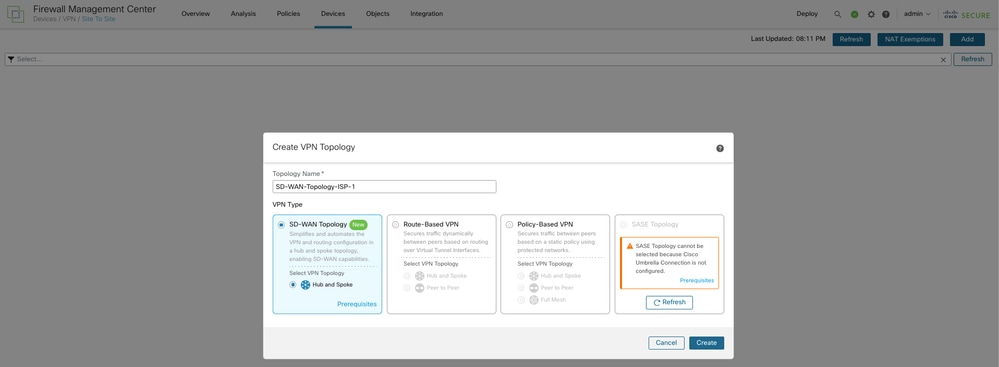

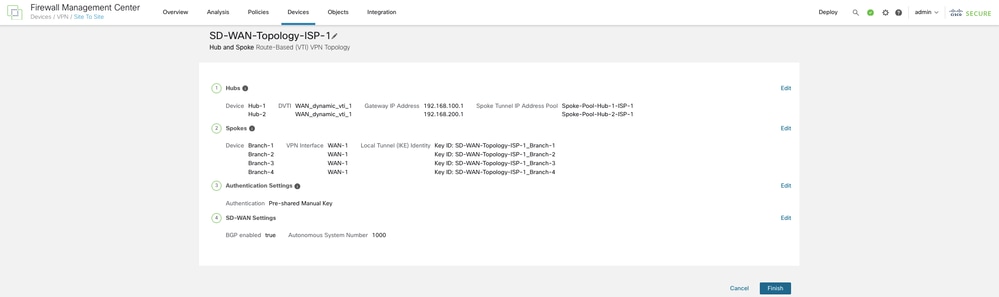

Etapa 1. Criar uma topologia SD-WAN com WAN-1 como a interface VPN

Navegue até Devices > VPN > Site To Site. Escolha Add e insira um nome adequado no campo Topology Name para a primeira topologia com WAN-1 como a interface VPN. Clique em SD-WAN Topology>Create.

Criar uma topologia SD-WAN com WAN-1 como a interface VPN

Criar uma topologia SD-WAN com WAN-1 como a interface VPN

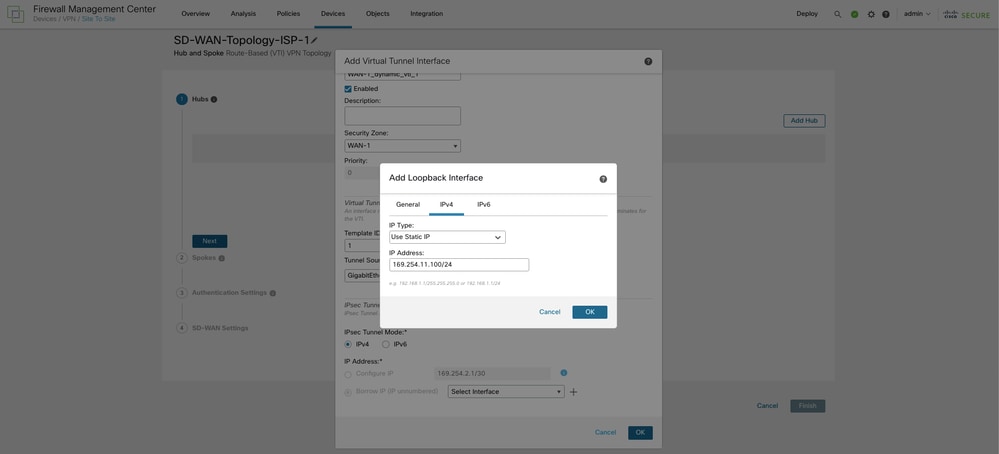

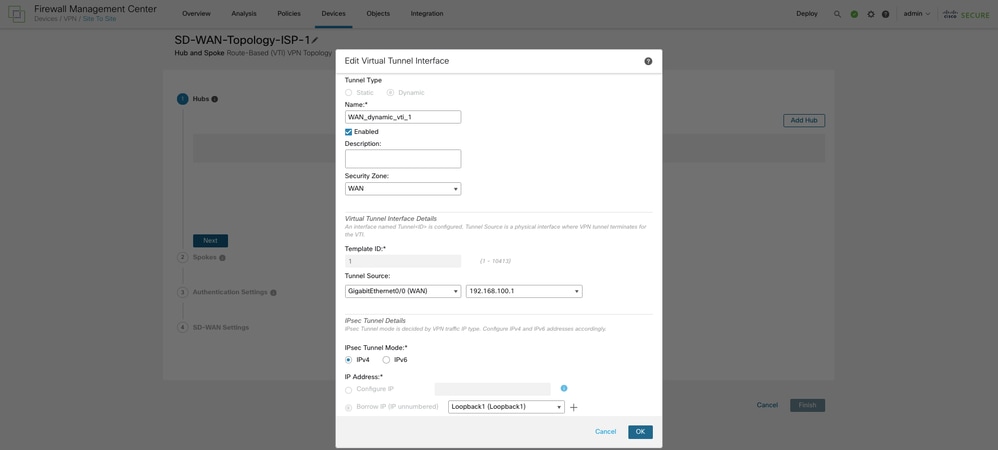

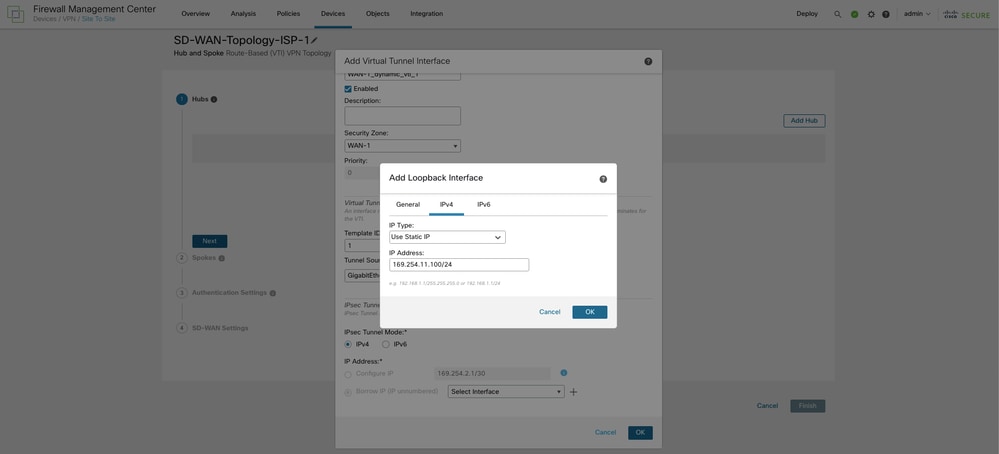

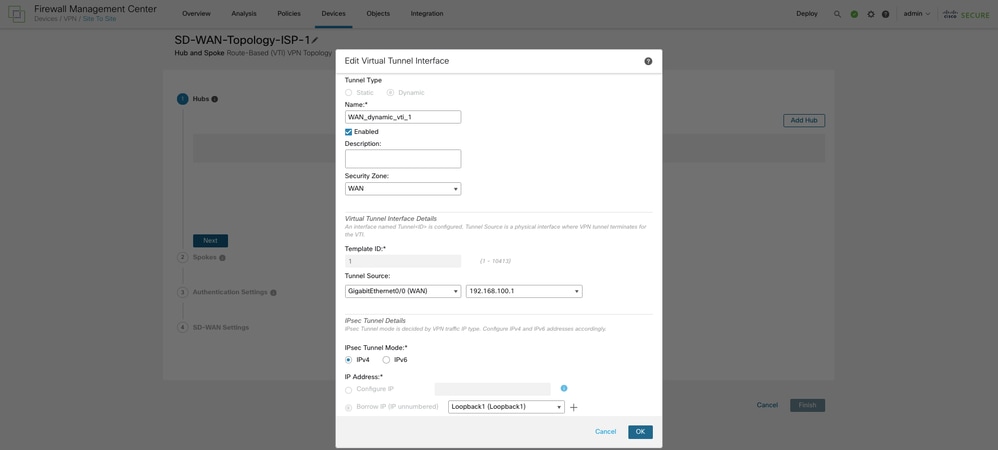

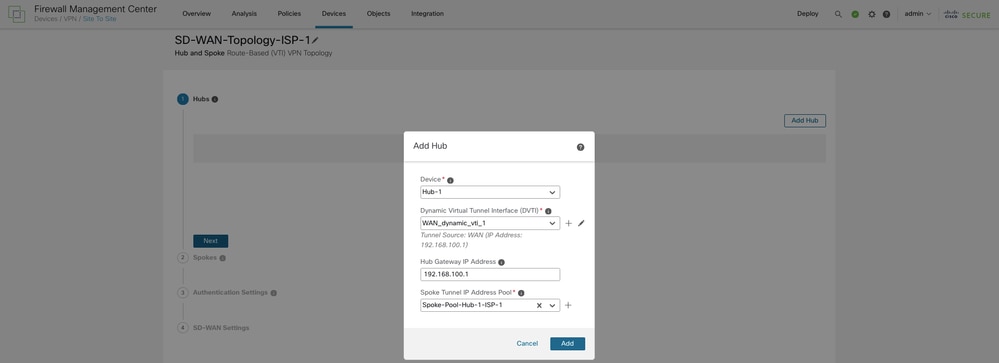

Etapa 2. Configurar o Dynamic Virtual Tunnel Interface (DVTI) no hub principal

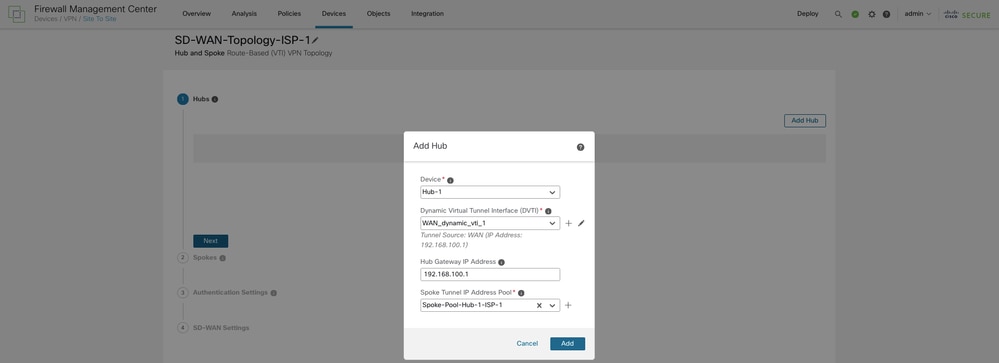

Clique em Add Hub e escolha o hub principal na lista suspensa Device. Clique no ícone + ao lado de Dynamic Virtual Tunnel Interface (DVTI). Configure um nome, zona de segurança e ID de modelo e atribua WAN-1 como a interface Tunnel Source para o DVTI.

Escolha uma interface física ou de loopback na lista suspensa IP emprestado. Na topologia atual, o DVTI herda um endereço IP de interface de loopback. Click OK.

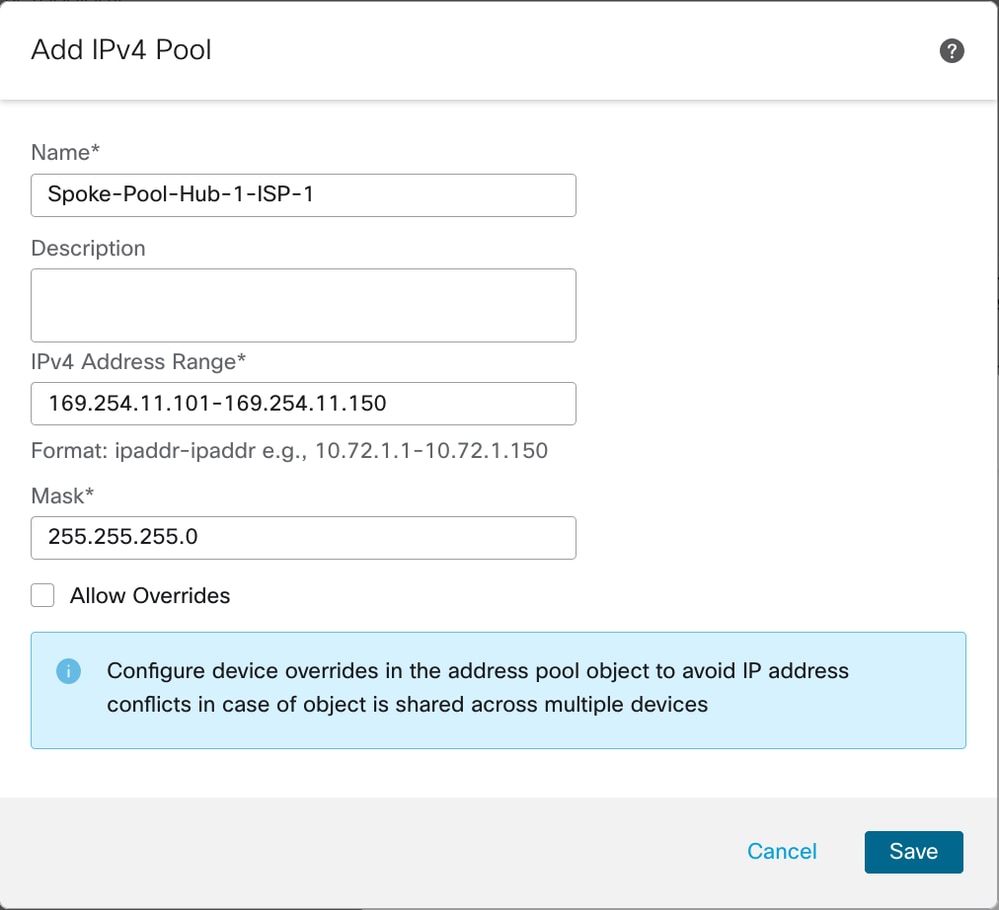

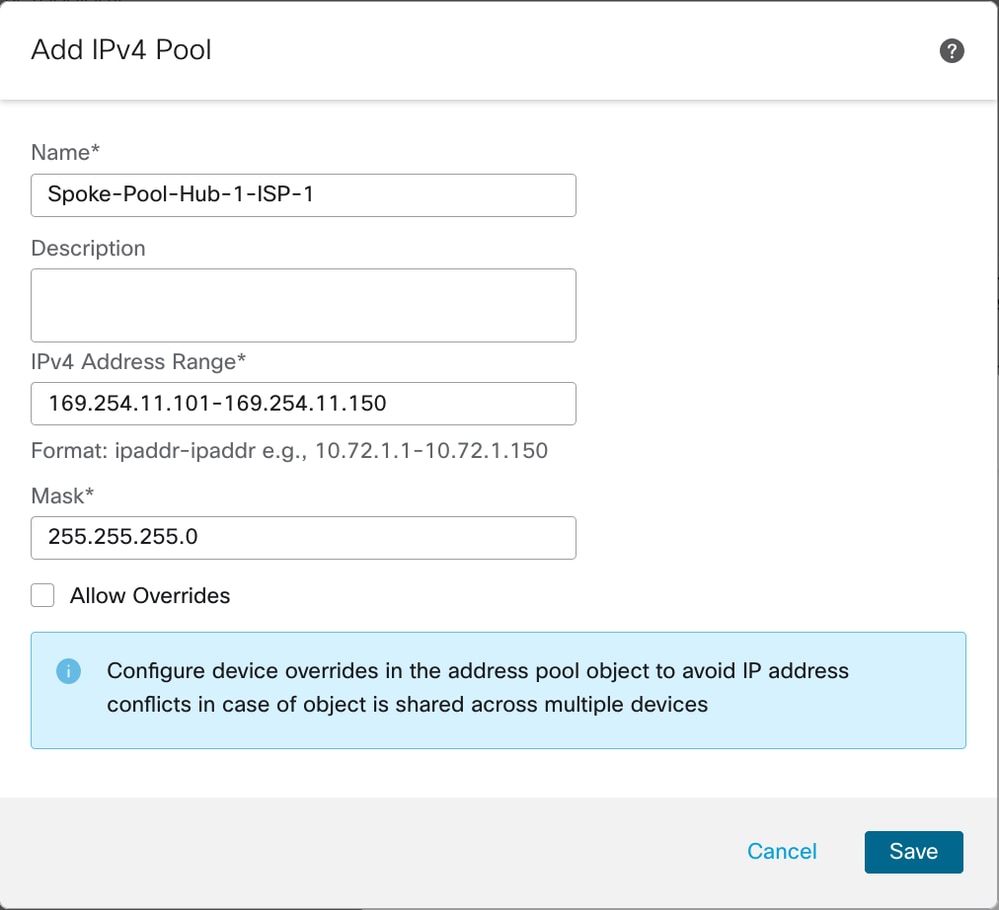

Escolha um pool de endereços ou clique no ícone + ao lado de Spoke Tunnel IP Address Pool para criar um novo pool de endereços. Quando você adiciona spokes, o assistente gera automaticamente interfaces de túnel spoke e atribui endereços IP a essas interfaces spoke a partir desse pool de endereços IP.

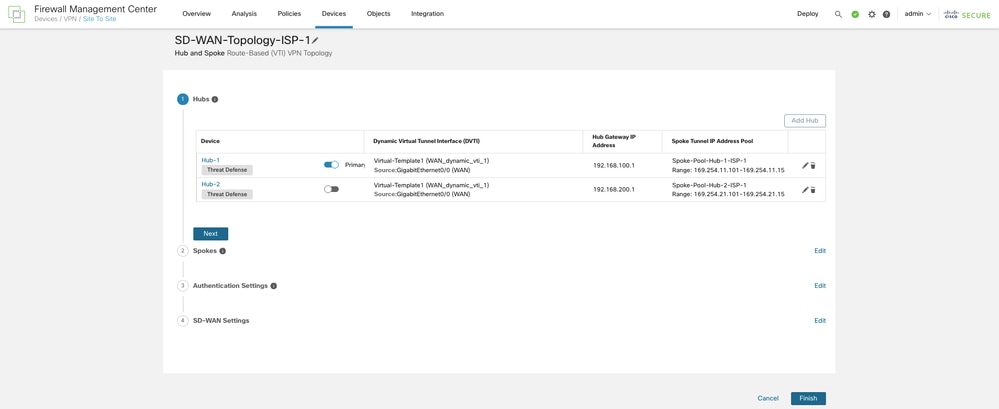

Quando a configuração do hub principal estiver concluída, escolha Add para salvar o hub principal na topologia.

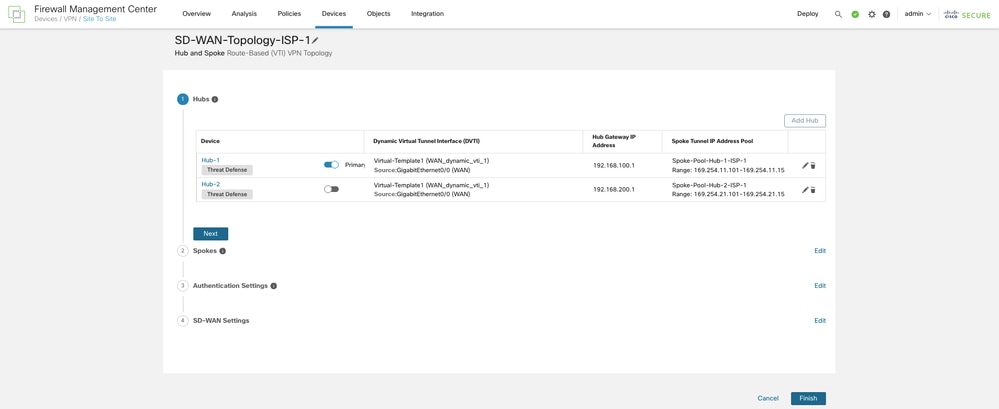

Etapa 3. Configurar o DVTI no hub secundário

Agora escolha Add Hub novamente para configurar o hub secundário na topologia com WAN-1 como a interface VPN repetindo as etapas 1 e 2. Clique em Next.

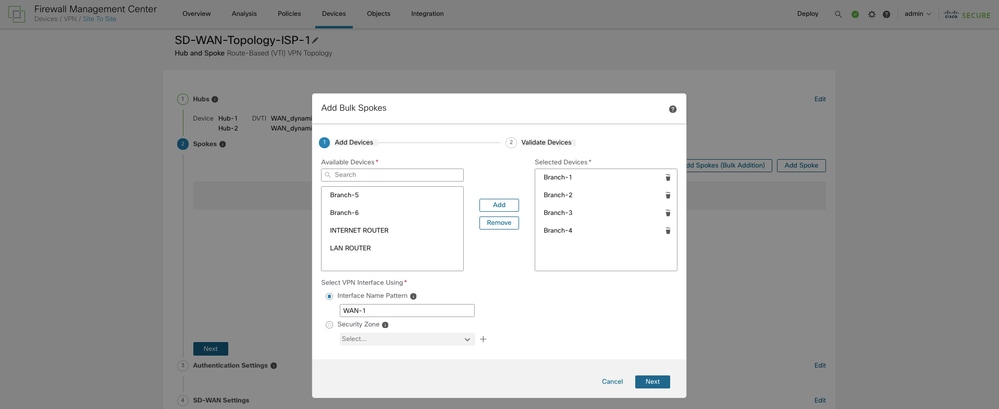

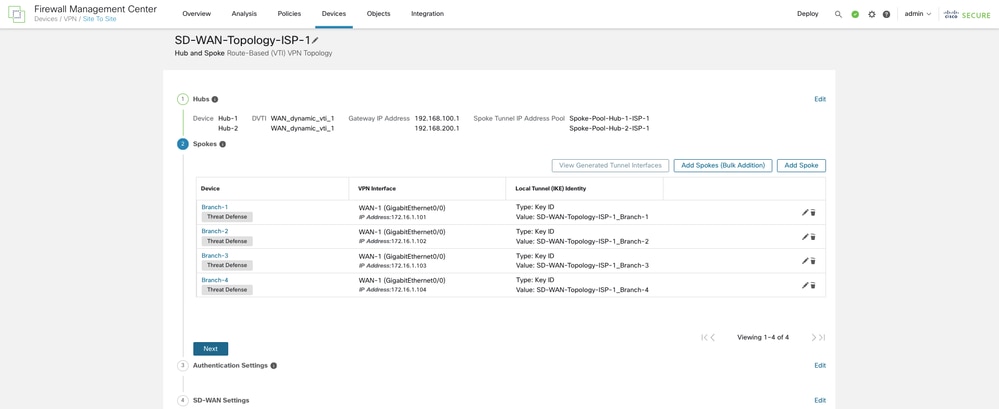

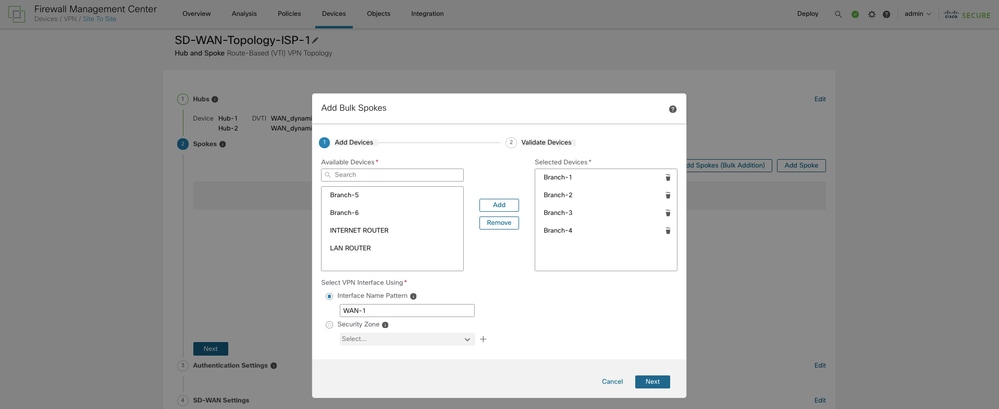

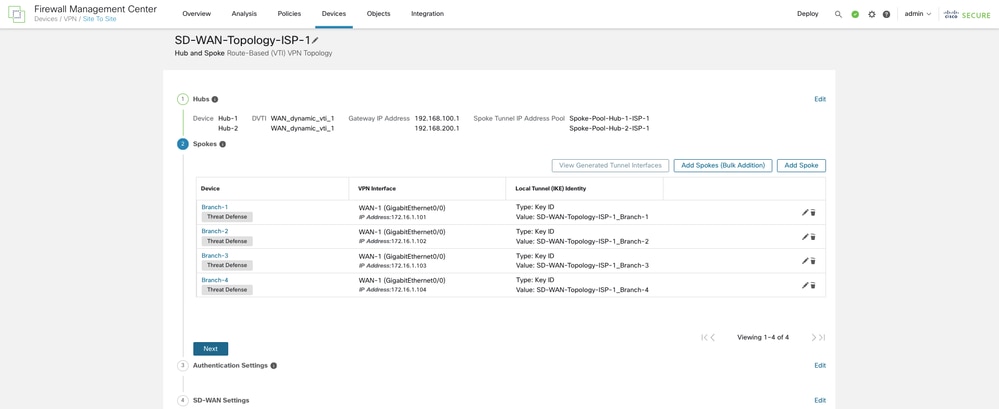

Etapa 4. Configurar os raios

Escolha Add Spoke para adicionar um único dispositivo spoke ou clique em Add Spokes (Bulk Addition) para adicionar vários spokes à sua topologia. A topologia atual usa a última opção para adicionar vários FTDs de filial à topologia. Na caixa de diálogo Add Bulk Spokes, escolha os FTDs necessários para adicioná-los como spokes. Escolha um Padrão de Nome de Interface comum que corresponda ao nome lógico de WAN-1 em todos os spokes ou a Zona de Segurança associada à WAN-1.

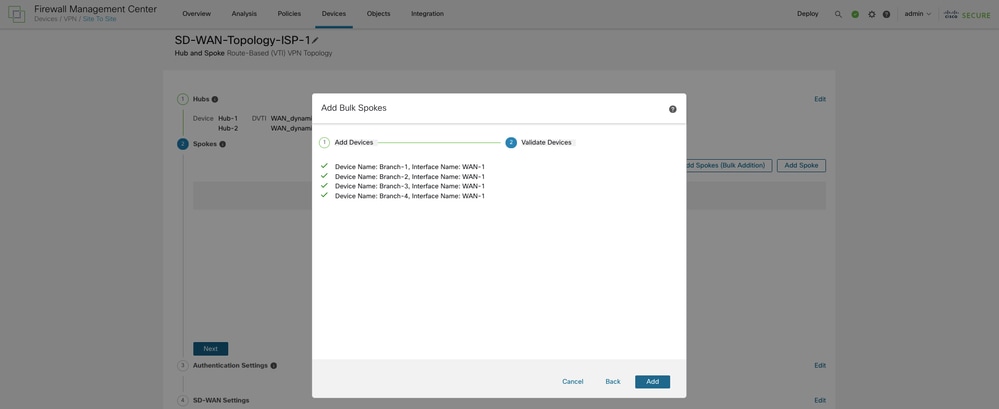

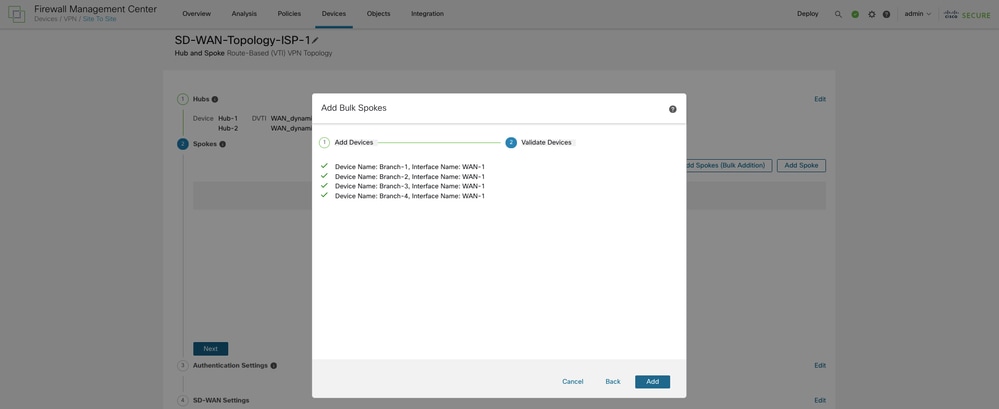

Clique em Avançar para que o assistente valide se os spokes têm interfaces com o padrão ou a zona de segurança especificada.

Escolha Add e o assistente automaticamente escolhe o hub DVTI como o endereço IP origem do túnel para cada spoke.

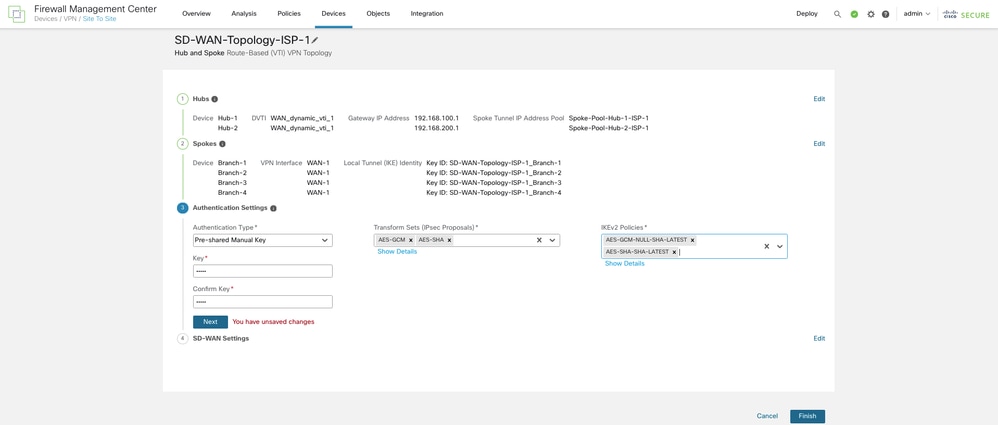

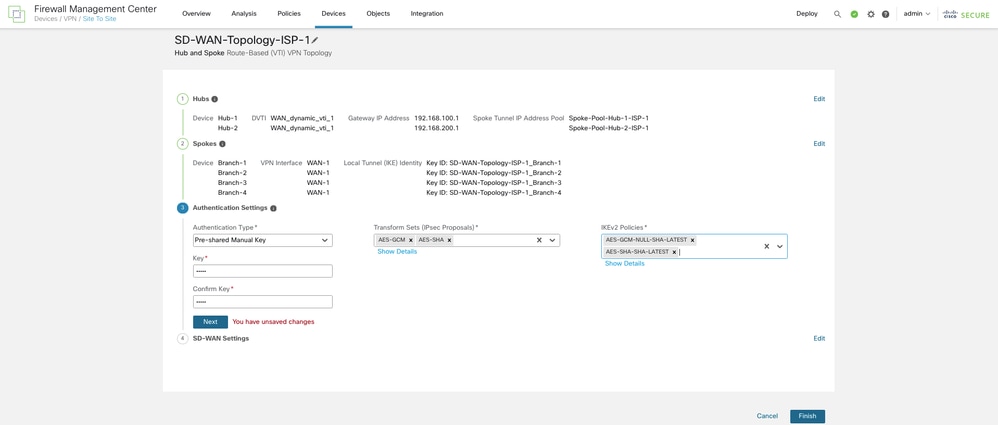

Etapa 5. Definir as configurações de autenticação

Clique em Next para configurar Authentication Settings. Para a autenticação do dispositivo, você pode escolher uma chave pré-compartilhada manual, uma chave pré-compartilhada gerada automaticamente ou um certificado na lista suspensa Authentication Type. Escolha um ou mais algoritmos nas listas suspensas Transform Sets e IKEv2 Policies.

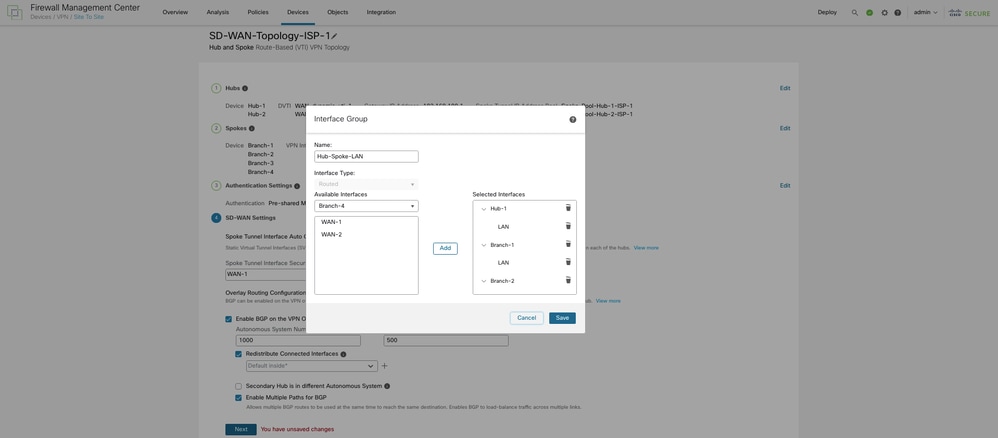

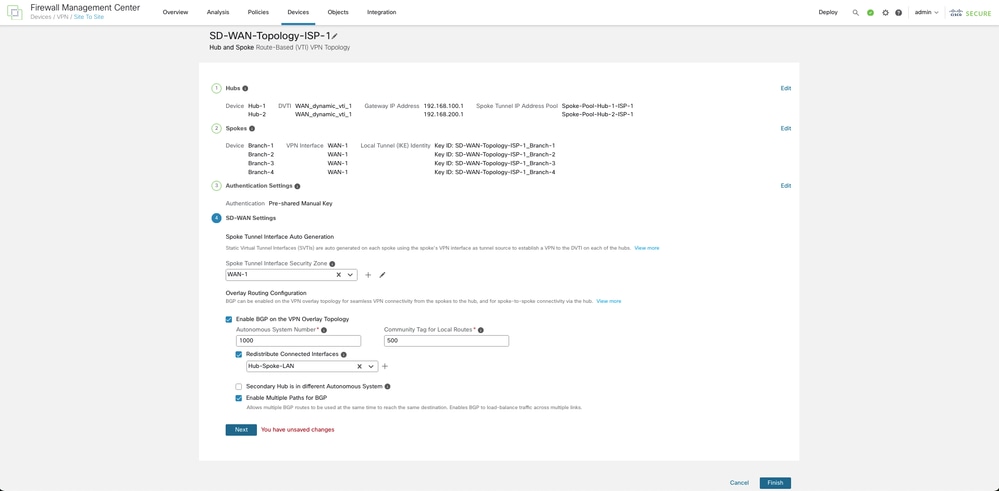

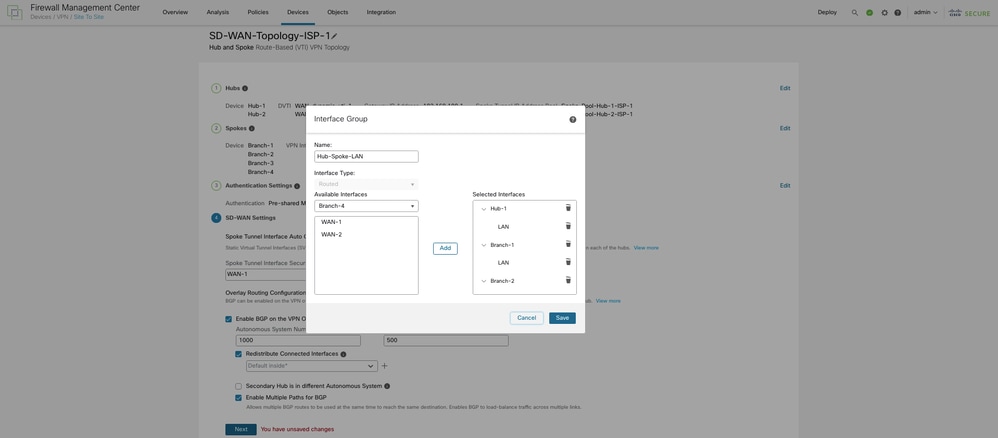

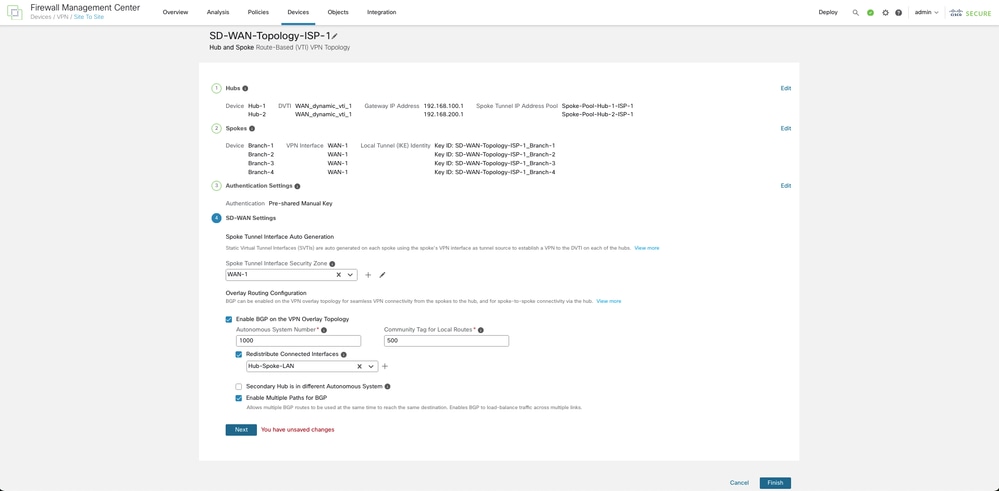

Etapa 6. Definir as configurações de SD-WAN

Clique em Next para configurar as Configurações de SD-WAN. Essa etapa envolve a geração automática de interfaces de túnel spoke e a configuração do BGP (Border Gateway Protocol) da rede de sobreposição. Na lista suspensa Spoke Tunnel Interface Security Zone, escolha uma zona de segurança ou clique em + para criar uma zona de segurança à qual o assistente adiciona automaticamente as interfaces de túnel virtual estático (SVTIs) geradas automaticamente pelos spokes.

Marque a caixa de seleção Enable BGP on the VPN Overlay Topology para automatizar as configurações BGP entre a interface de túnel de sobreposição. No campo Autonomous System Number, insira um número de Autonomous System (AS). Marque a caixa de seleção Redistribute Connected Interfaces e escolha um grupo de interface na lista suspensa ou escolha + para criar um grupo de interface com interfaces LAN conectadas dos hubs e spokes para redistribuição de rota BGP na topologia de sobreposição.

No campo Community Tag for Local Routes, insira o atributo de comunidade BGP para marcar rotas locais conectadas e redistribuídas. Este atributo permite uma filtragem de rota fácil. Marque a caixa de seleção O hub secundário está no sistema autônomo diferente se você tiver um hub secundário em um AS diferente. Por fim, marque a caixa de seleção Enable Multiple Paths for BGP para permitir que o BGP faça o balanceamento de carga do tráfego em vários links.

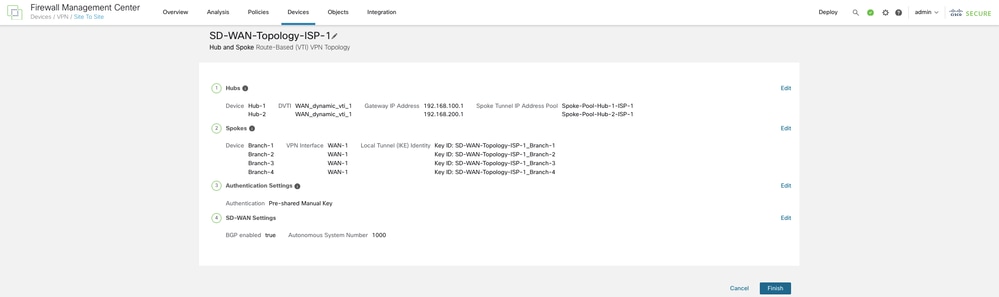

Clique em Finish para salvar e validar a topologia SD-WAN.

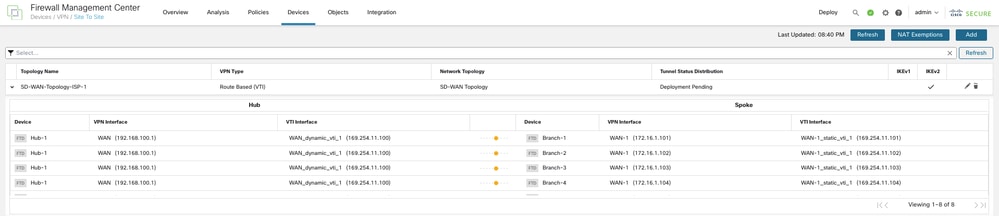

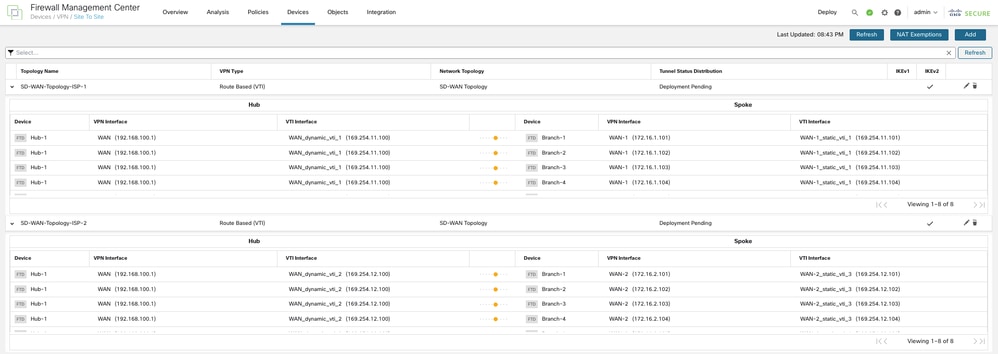

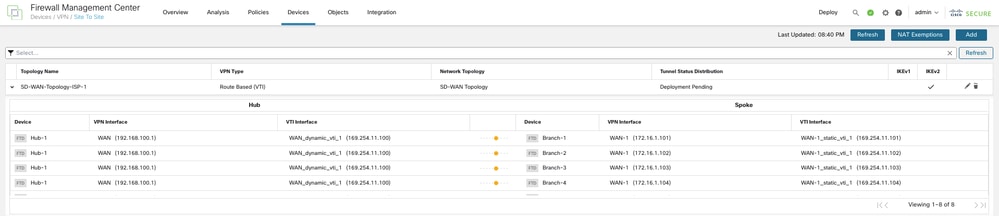

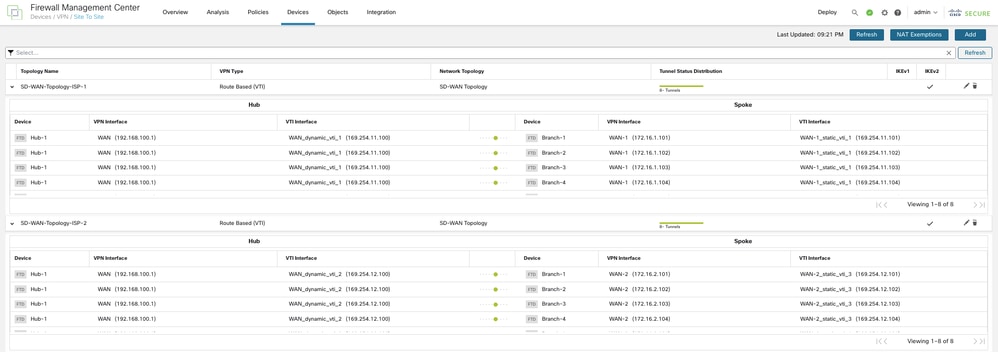

Você pode visualizar a topologia em Devices > Site-to-site VPN. O número total de túneis na primeira topologia de SD-WAN é 8.

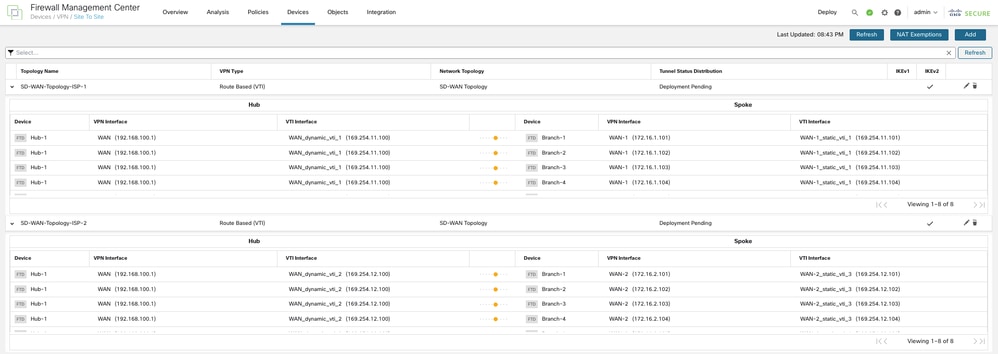

Etapa 7. Criar uma topologia SD-WAN com WAN-2 como a interface VPN

Repita as etapas de 1 a 6 para configurar uma topologia SD-WAN com WAN-2 como a interface VPN. O número total de túneis na segunda topologia SD-WAN é 8. As topologias finais devem ter a aparência da imagem mostrada:

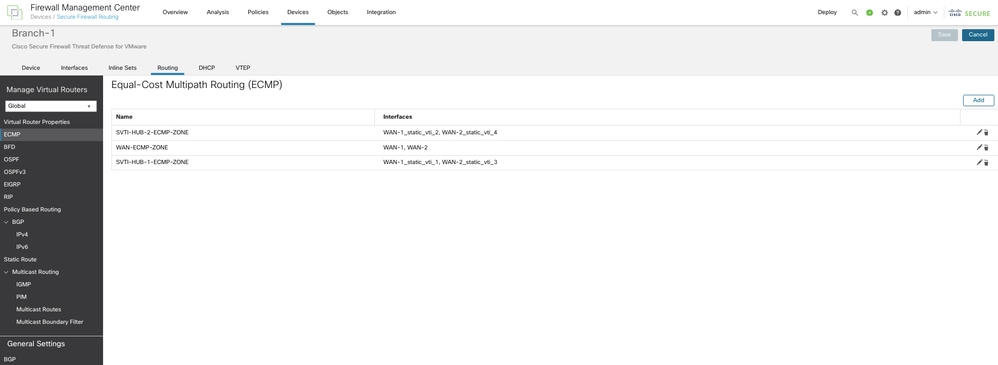

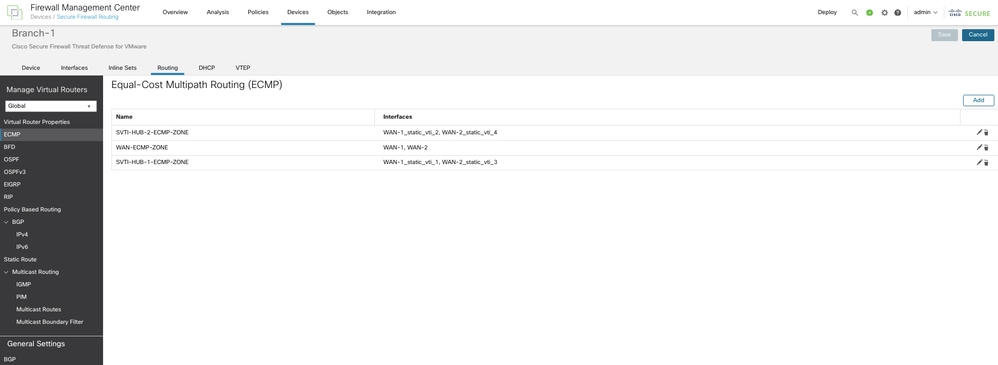

Etapa 8. Configurar regiões ECMP (Equal-Cost Multi-Path)

Em cada filial, navegue para Roteamento > ECMP e configure Zonas ECMP para as interfaces WAN e os SVTIs que se conectam ao hub principal e secundário, como mostrado. Isso pode fornecer redundância de link e permitir o balanceamento de carga do tráfego VPN.

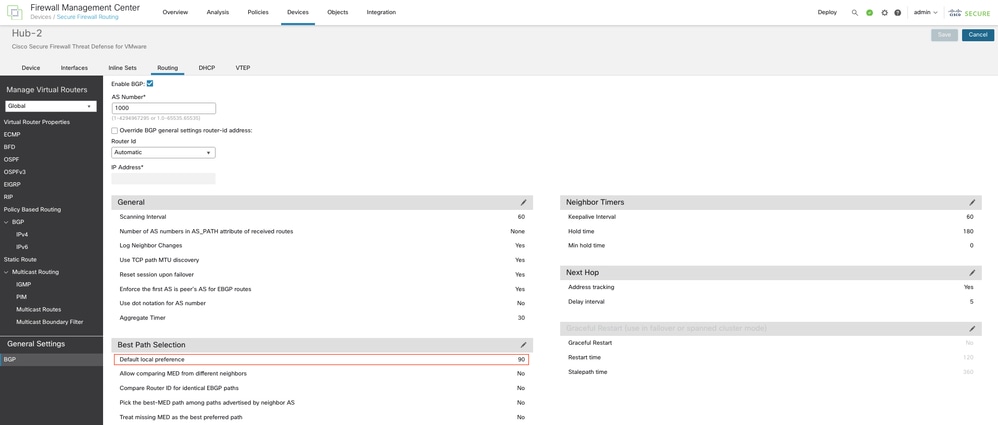

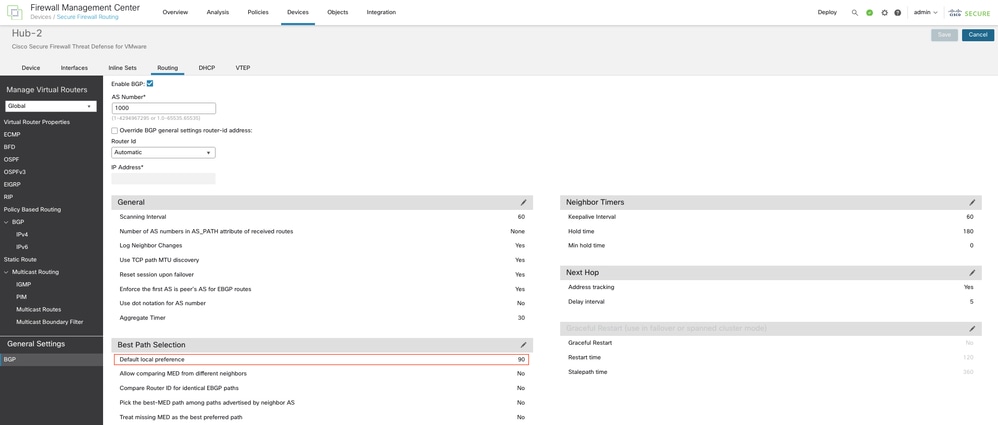

Etapa 9. Modificar a Preferência Local de BGP no Hub

Navegue para Routing > General Settings > BGP no hub secundário. Clique em Enable BGP, configure o AS Number e defina o valor de default local preference em Best Path Selection para um valor inferior ao configurado no hub principal. Click Save. Isso garante que as rotas para o hub principal tenham preferência sobre as rotas para o hub secundário. Quando o hub principal fica inativo, as rotas para o hub secundário assumem o controle.

Implante as configurações em todos os dispositivos.

Verificar

Verifique o status do túnel

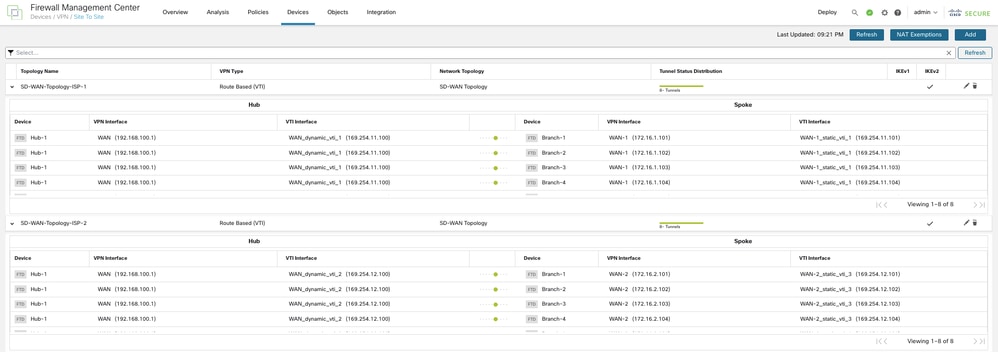

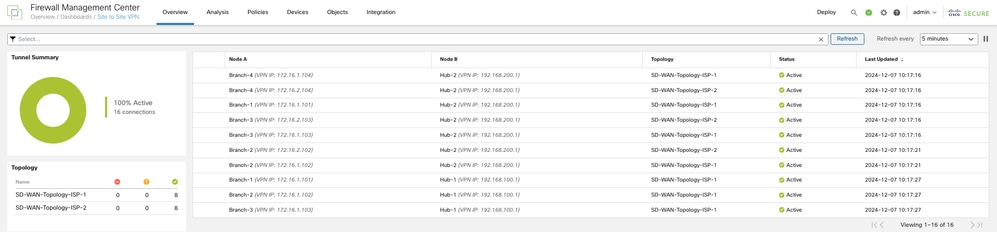

Para verificar se os túneis VPN das topologias SD-WAN estão ativos, navegue para Device > VPN > Site-to-Site.

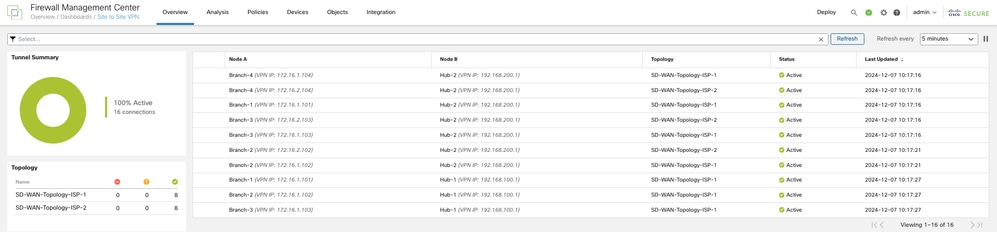

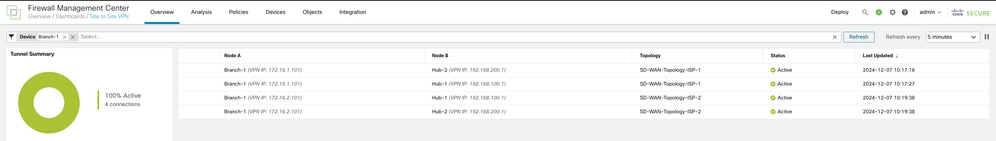

Para visualizar os detalhes dos túneis VPN SD-WAN, escolha Overview > Dashboards > Site-to-site VPN.

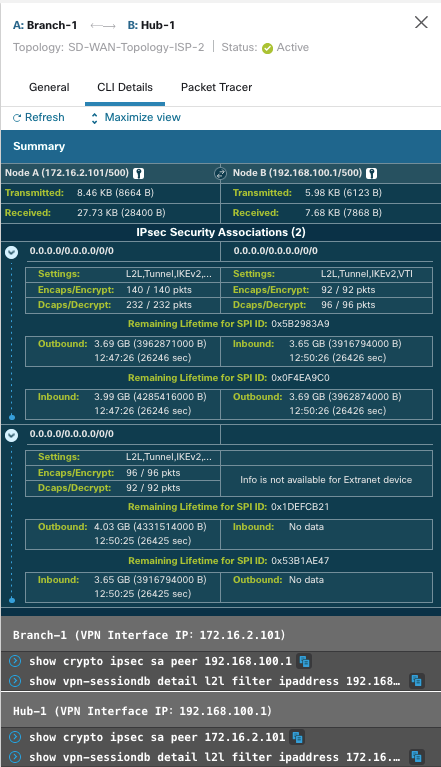

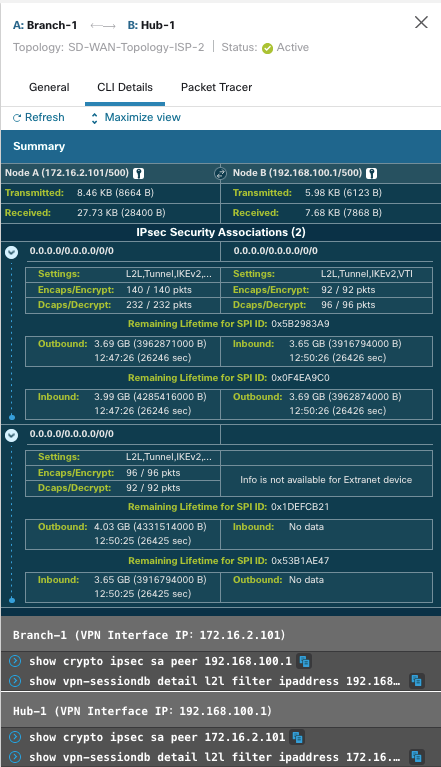

Para exibir mais detalhes de cada túnel VPN:

- Passe o mouse sobre um túnel.

- Clique em View Full Information (

). Um painel com detalhes do túnel e mais ações é exibido.

). Um painel com detalhes do túnel e mais ações é exibido.

- Clique na guia Detalhes da CLI no painel lateral para exibir os comandos show e os detalhes das associações de segurança IPsec.

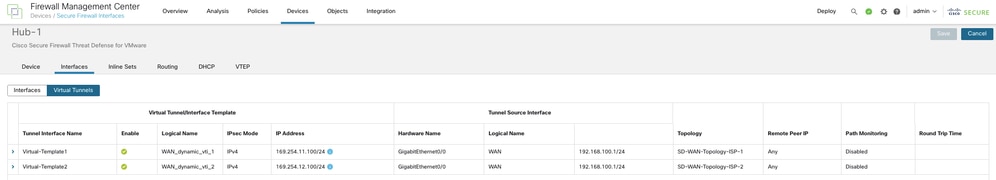

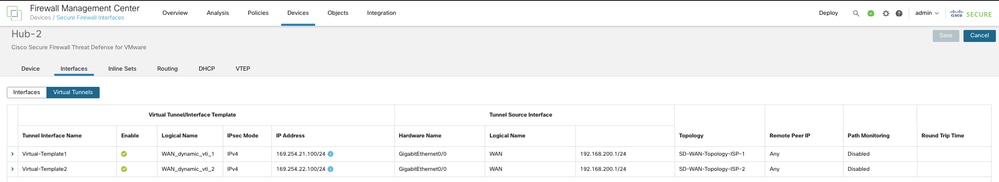

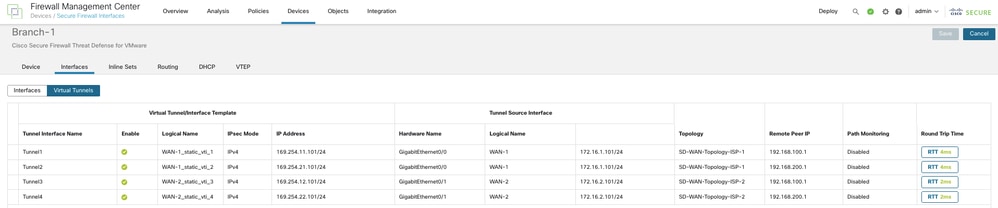

Verificar interfaces de túnel virtual (VTIs)

Para visualizar os VTIs dinâmicos de hubs e VTIs estáticos de spokes:

- Navegue até Devices > Device Management.

- Escolha o ícone de edição para um hub ou dispositivo spoke.

- Clique na guia Interface.

- Clique no botão Túneis virtuais guia.

Para cada VTI, você pode exibir detalhes como nome, endereço IP, modo IPsec, detalhes da interface de origem do túnel, topologia e IP de peer remoto.

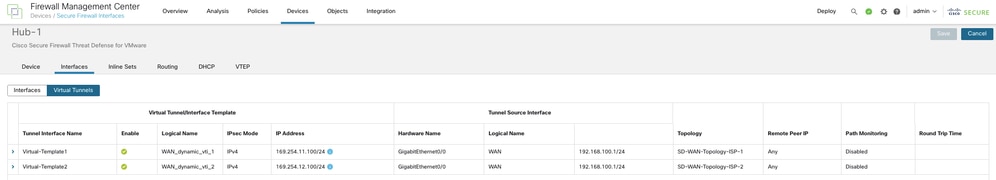

DVTIs no hub principal:

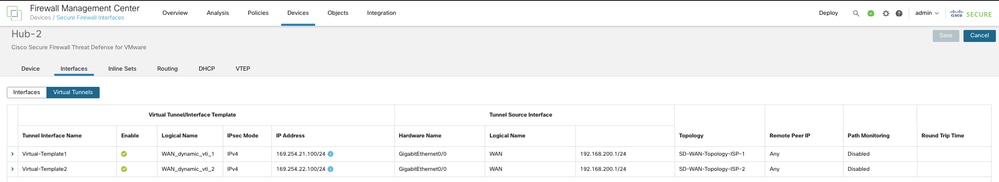

DVTIs no hub secundário:

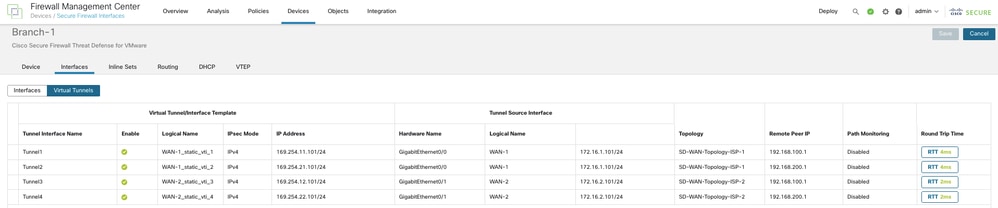

SVTIs no spoke:

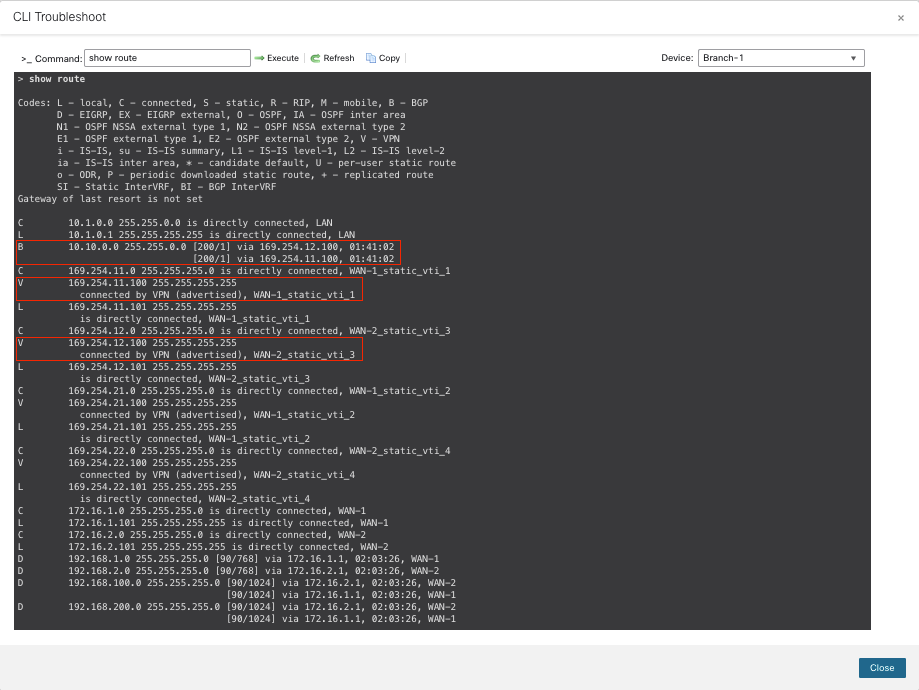

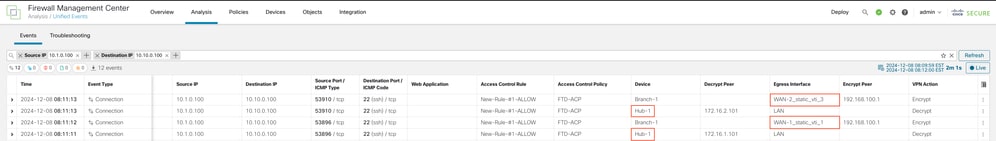

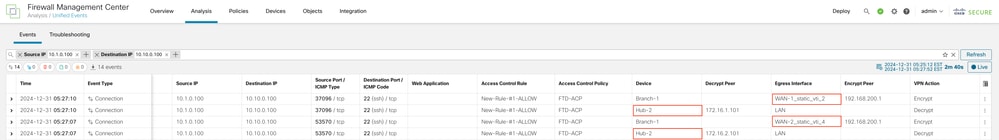

Para verificar o balanceamento de carga, a redundância dupla do ISP e a redundância no nível do hub, somente o tráfego da Filial 1 para o hub é usado. Os detalhes da configuração são mostrados aqui:

10.1.0.0.100 - Cliente na rede conectada da Filial 1

10.10.0.0.100 - Cliente na rede conectada ao hub

WAN-1_static_vti_1 - SVTI para hub 1 via ISP 1

WAN-2_static_vti_3 - SVTI para hub 1 via ISP 2

WAN-1_static_vti_2 - SVTI para hub 2 via ISP 1

WAN-2_static_vti_4 - SVTI para hub 2 via ISP 2

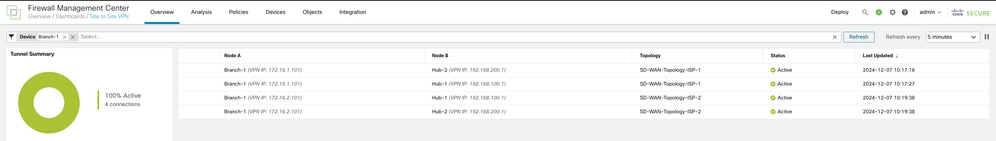

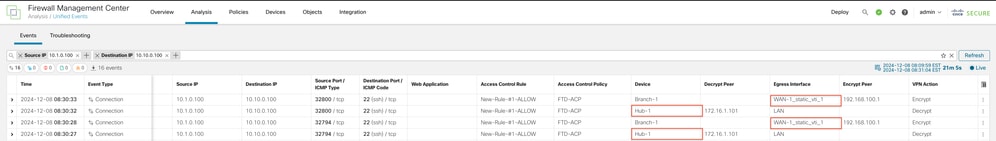

Verifique o balanceamento de carga do tráfego de VPN

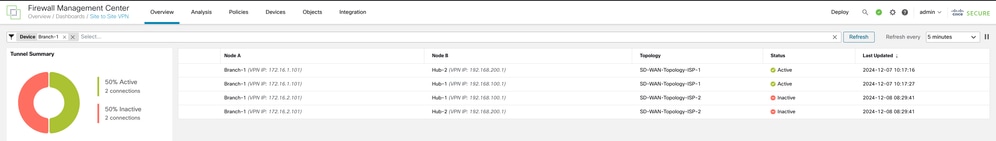

O status do túnel pode ser visto no painel VPN site a site. Idealmente, todos os túneis devem estar ativos:

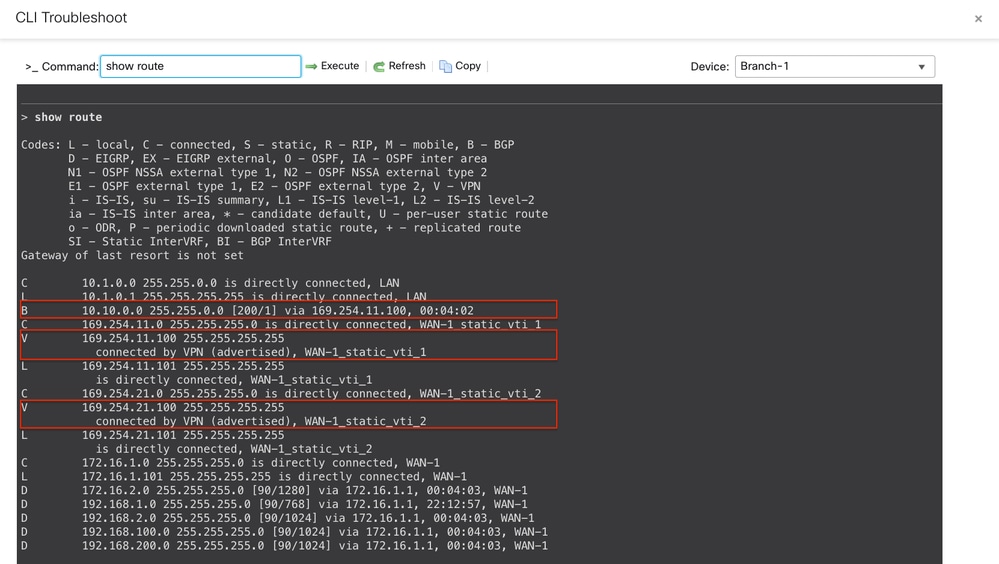

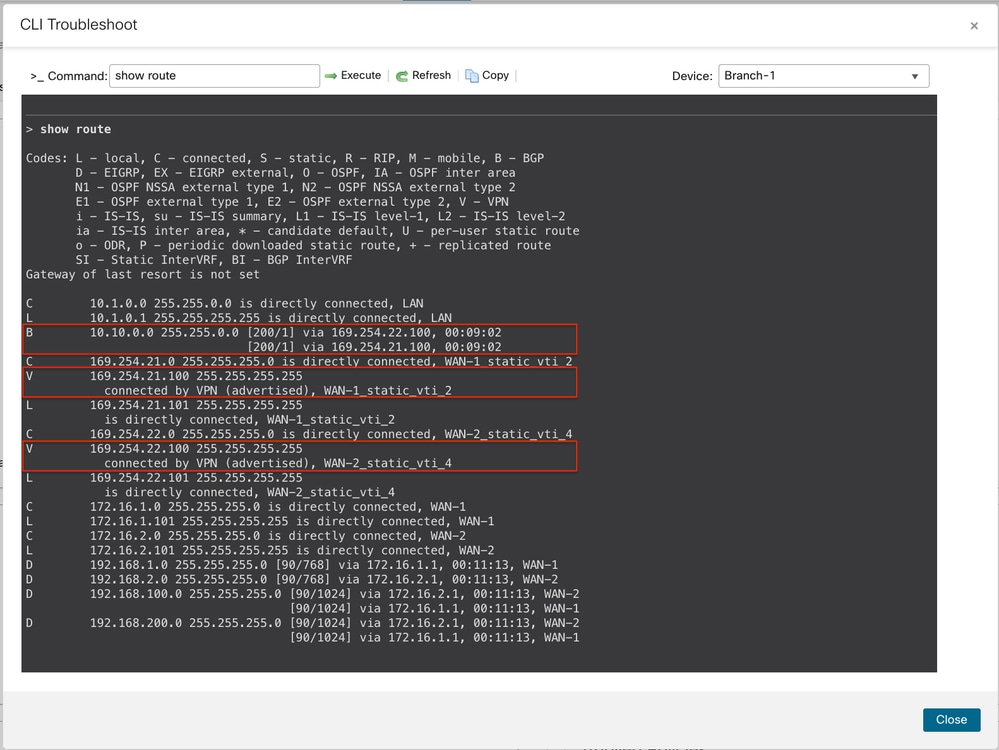

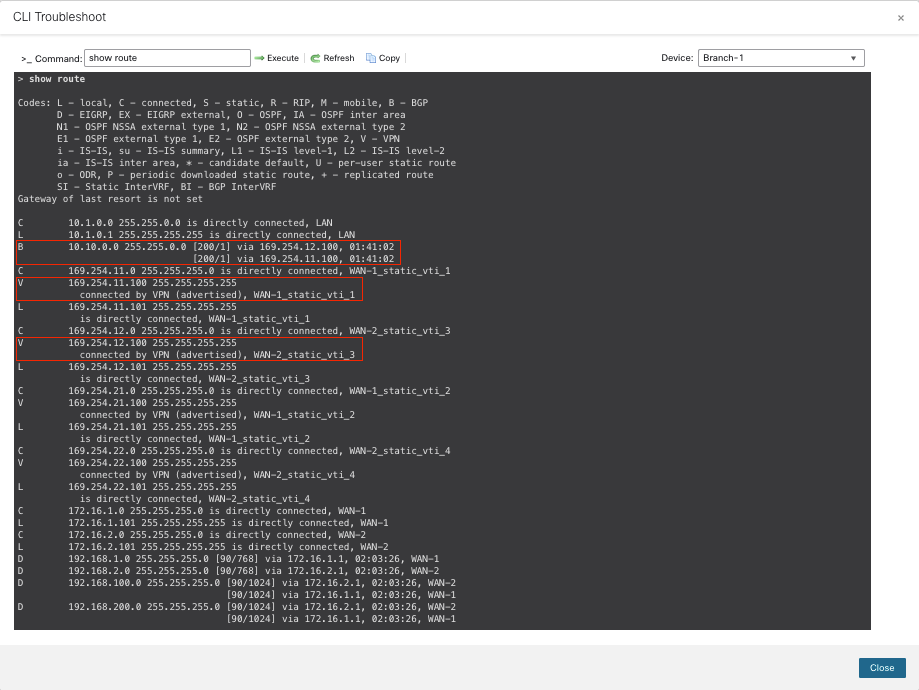

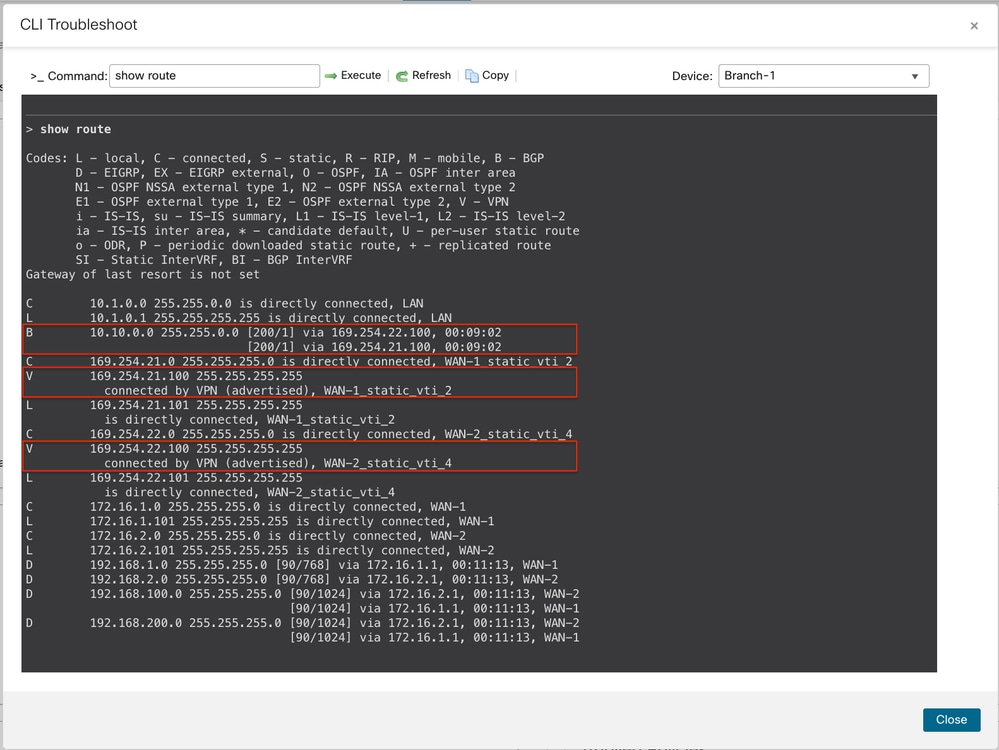

As rotas para o hub principal são as preferidas. O comando show route na Filial 1 indica que o tráfego de VPN tem balanceamento de carga entre os dois SVTIs no ISP 1 e ISP 2 para o hub principal:

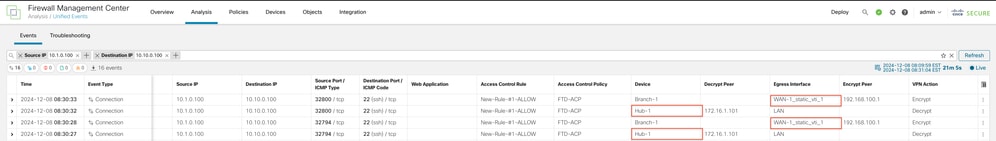

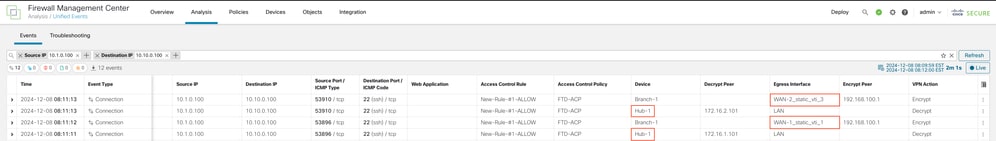

A interface de saída usada para o tráfego VPN real pode ser vista em Unified Events:

Verificar a redundância dupla do ISP

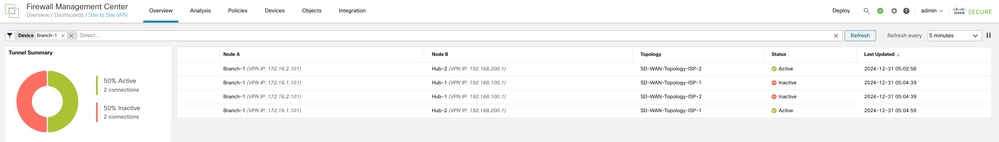

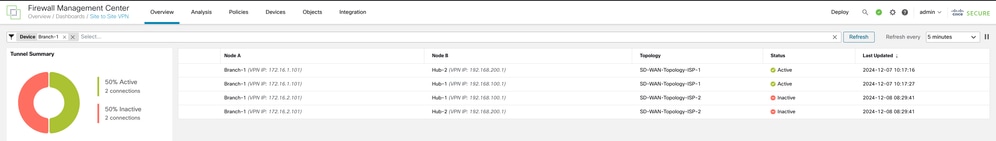

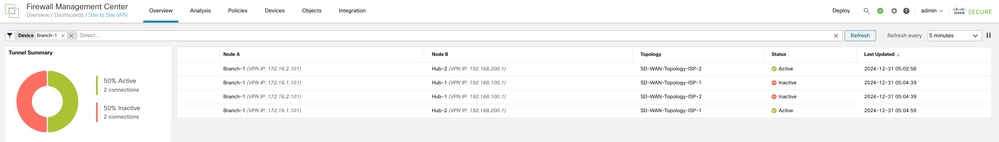

Quando ISP-2 está inativo, o status do túnel indica que os túneis via ISP-1 estão ativos:

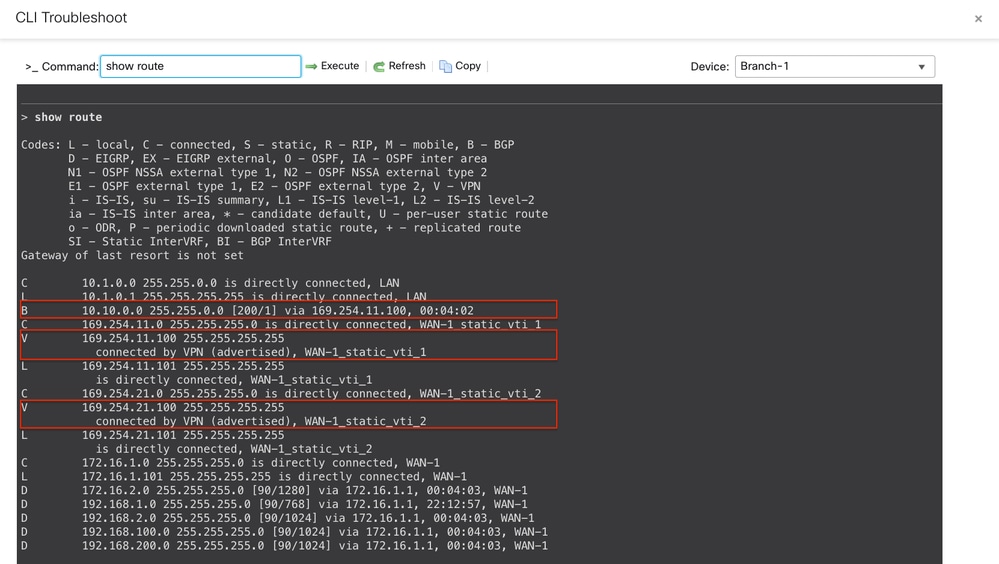

As rotas para o hub principal são as preferidas. O comando show route na Filial 1 indica que o tráfego VPN é roteado através dos SVTIs no ISP-1 para o hub principal:

A interface de saída usada para o tráfego VPN real pode ser vista em Unified Events:

Verificar a Redundância no Nível do Hub

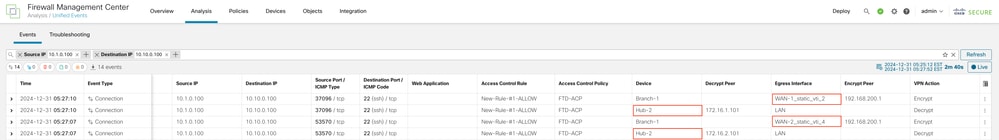

Quando o hub principal está inativo, o status do túnel indica que os túneis para o hub secundário estão ativos:

Como o hub principal está desativado, as rotas para o hub secundário são as preferidas. O comando show route na Filial 1 indica que o tráfego de VPN tem balanceamento de carga entre os dois SVTIs no ISP 1 e ISP 2 para o hub secundário:

A interface de saída usada para o tráfego VPN real pode ser vista em Unified Events:

Feedback

Feedback