Configurar a alta disponibilidade de várias instâncias de FTD no Firepower 4100

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o Failover em Instâncias de Contêiner FTD (Várias Instâncias).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento do Firepower Management Center (FMC) e do Firewall Threat Defense (FTD).

Componentes Utilizados

- Cisco Firepower Management Center Virtual 7.2.5

- Dispositivo de NGFW (FTD) 7.2.5 Cisco Firepower 4145

- Firepower eXtensible Operating System (FXOS) 2.12 (0.498)

- Windows 10

Antes de implantar o FTD em várias instâncias, é importante entender como ele pode afetar o desempenho do sistema e planejar adequadamente. Sempre consulte a documentação oficial da Cisco ou consulte um representante técnico da Cisco para garantir a implantação e a configuração ideais.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Várias instâncias é um recurso do Firepower Threat Defense que é semelhante ao modo de contexto múltiplo do Adaptive Security Appliance (ASA). Ele permite executar várias instâncias de contêiner separadas do FTD em um único hardware. Cada Instância de contêiner permite a separação de recursos físicos, o gerenciamento de configuração separado, recarregamentos separados, atualizações de software separadas e suporte total ao recurso de defesa contra ameaças. Isso é particularmente útil para empresas que exigem políticas de segurança diferentes para departamentos ou projetos diferentes, mas que não desejam investir em vários dispositivos de hardware separados. O recurso de várias instâncias é atualmente suportado no Firepower 3100, 4100, 4200 e 9300 Series Security Appliance com FTD 6.4 e posterior.

Este documento usa o Firepower 4145, que suporta no máximo 14 instâncias de contêiner. Para obter o máximo de instâncias aceitas no Firepower Appliance, consulte Máximo de instâncias e recursos de contêiner por modelo

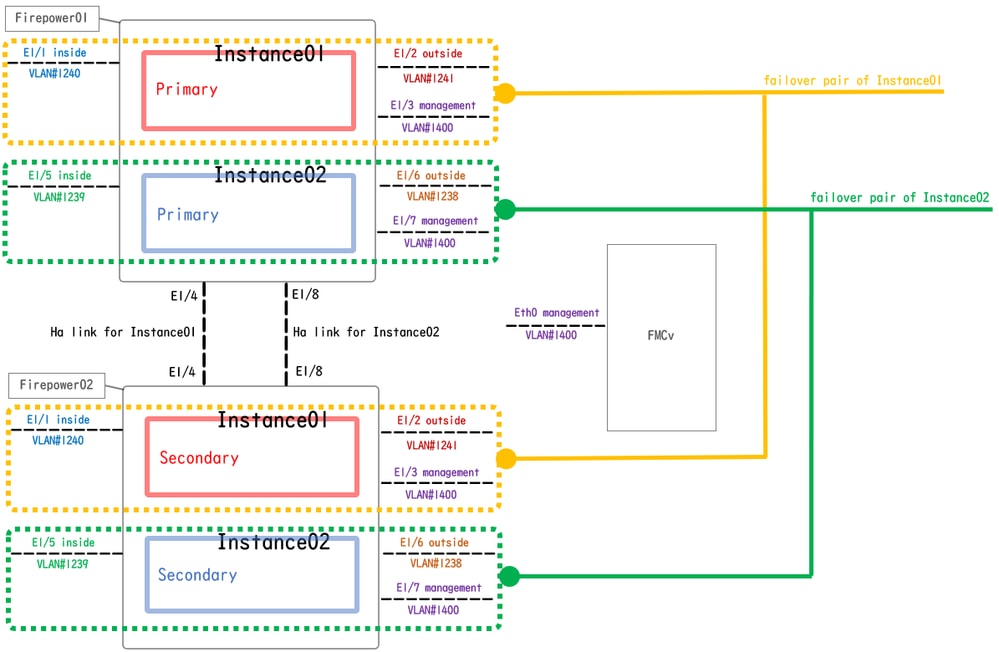

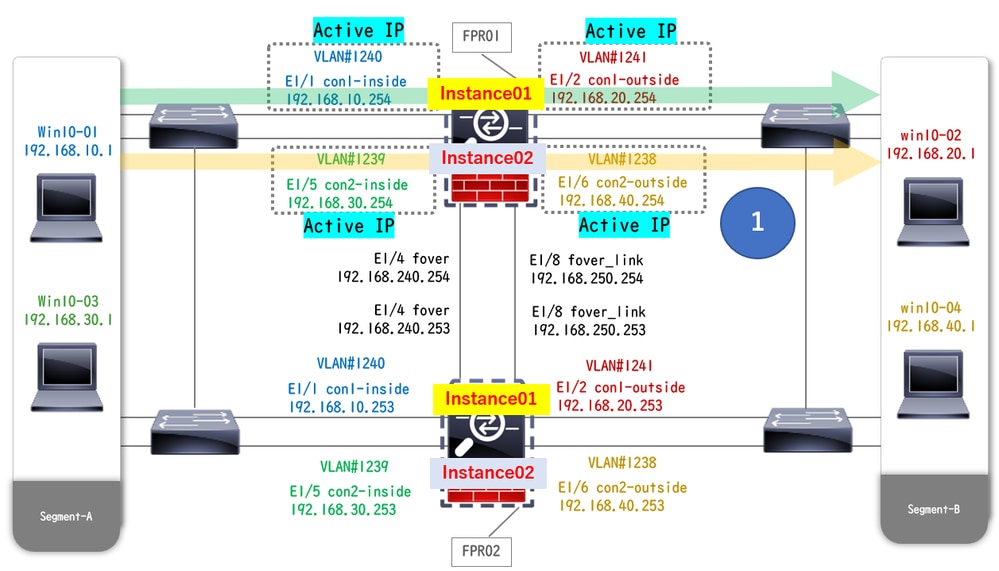

Diagrama de Rede

Este documento apresenta a configuração e a verificação de HA em várias instâncias neste diagrama.

Diagrama de configuração lógica

Diagrama de configuração lógica

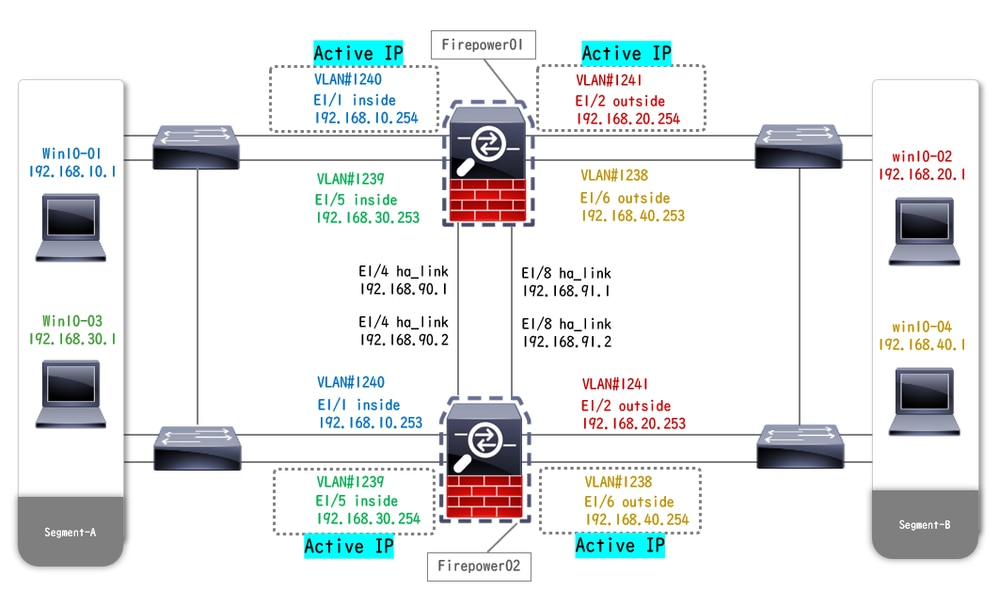

Diagrama de configuração física

Diagrama de configuração física

Configurações

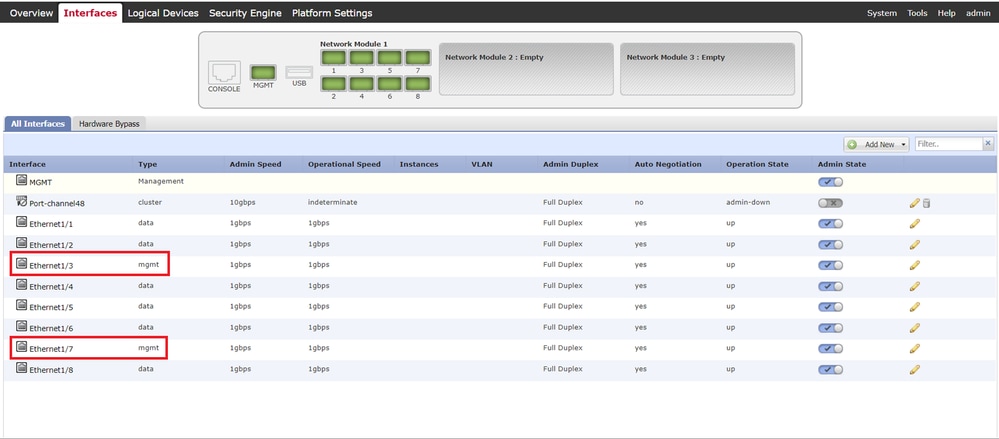

Etapa 1. Pré-configurar interfaces

a. Navegue até Interfaces no FCM. Defina 2 interfaces de gerenciamento. Neste exemplo, Ethernet1/3 e Ethernet1/7.

Pré-configurar interfaces

Pré-configurar interfaces

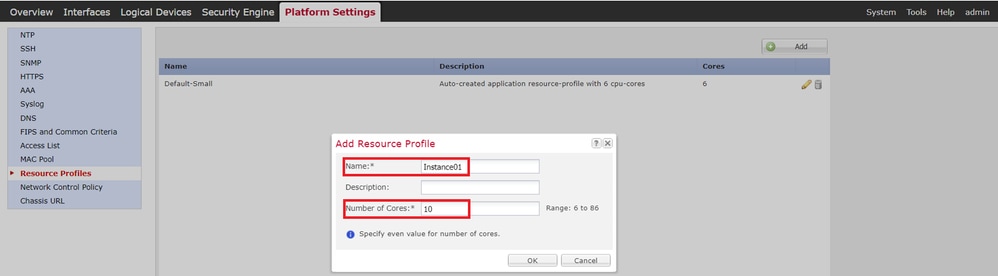

Etapa 2. Adicionar 2 Perfis de Recursos para Instâncias de Contêiner

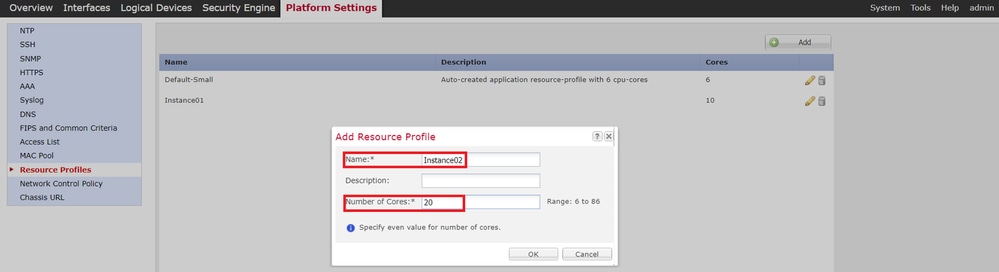

a. Navegue para Configurações de plataforma > Perfis de recursos > Adicionar no FCM. Defina o 1º perfil de recurso.

Neste exemplo:

・Nome: Instância01

·Número de núcleos: 10

Note: Para HA do par de instâncias de contêiner, eles devem usar os mesmos atributos de perfil de recurso.

Defina o nome do perfil entre 1 e 64 caracteres. Você não pode alterar o nome deste perfil depois de adicioná-lo.

Defina o número de núcleos para o perfil, entre 6 e o máximo.

Adicionar 1º Perfil de Recurso

Adicionar 1º Perfil de Recurso

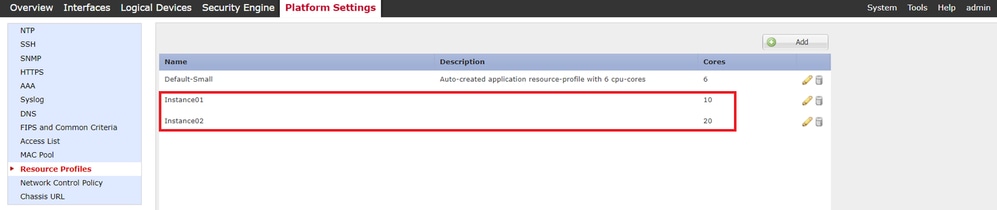

b. Repita a. na Etapa 2, para configurar o 2º perfil de recurso.

Neste exemplo:

・Nome: Instância02

·Número de núcleos: 20

Adicionar 2º Perfil de Recurso

Adicionar 2º Perfil de Recurso

c. Verifique se 2 perfis de recursos foram adicionados com êxito.

Confirmar perfil de recurso

Confirmar perfil de recurso

Etapa 3. (Opcional) Adicionar um Prefixo de Pool MAC do Endereço MAC Virtual para Interfaces de Instância de Contêiner

Você pode definir manualmente o endereço MAC virtual para a interface Ativo/Em espera. Se os Endereços MAC Virtuais não estiverem definidos para o recurso de várias Instâncias, o chassi gerará automaticamente endereços MAC para interfaces de Instância e garantirá que uma interface compartilhada em cada Instância use um endereço MAC exclusivo.

Verifique Add a MAC Pool Prefix e View MAC Addresses for Container Instance Interfaces para obter mais detalhes sobre o endereço MAC.

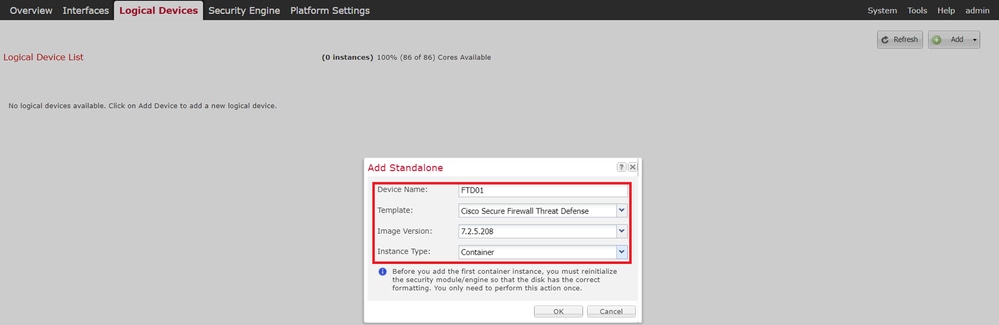

Etapa 4. Adicionar uma Instância Independente

a. Navegue até Dispositivos lógicos > Adicionar autônomo. Defina a 1ª instância.

Neste exemplo:

・Nome de dispositivo: FTD01

·Tipo de instância: Contêiner

Note: A única maneira de implantar um aplicativo de contêiner é pré-implantar uma instância de aplicativo com o tipo de instância definido como contêiner. Selecione contêiner.

Você não pode alterar esse nome depois de adicionar o dispositivo lógico.

Adicionar instância

Adicionar instância

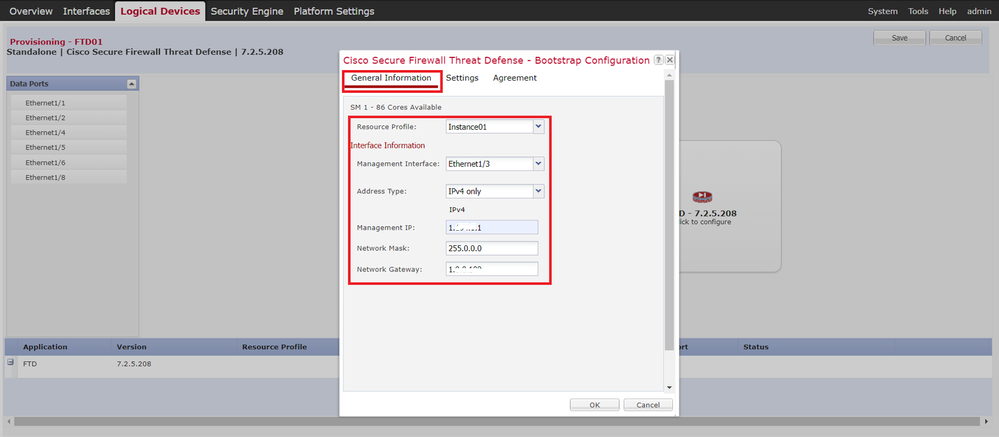

Etapa 5. Configurar Interfaces

a. Defina Resource Profile, Management Interface, Management IP para Instance01.

Neste exemplo:

·Perfil do recurso: Instância01

・Interface de gerenciamento: Ethernet1/3

·IP de gerenciamento: x.x.1.1

Configurar perfil/interface de gerenciamento/IP de gerenciamento

Configurar perfil/interface de gerenciamento/IP de gerenciamento

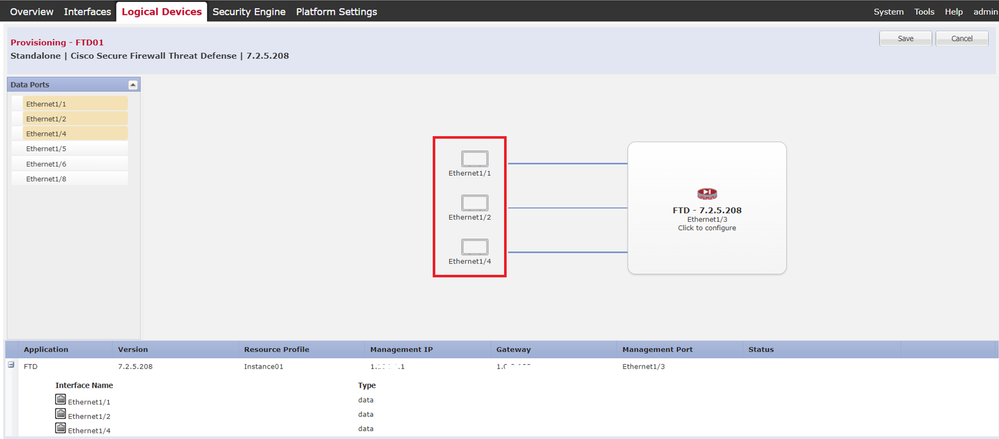

b. Definir Interfaces de Dados.

Neste exemplo:

·Ethernet1/1 (usado para o interior)

·Ethernet1/2 (usado para fora)

·Ethernet1/4 (usado para link HA)

Definir Interfaces de Dados

Definir Interfaces de Dados

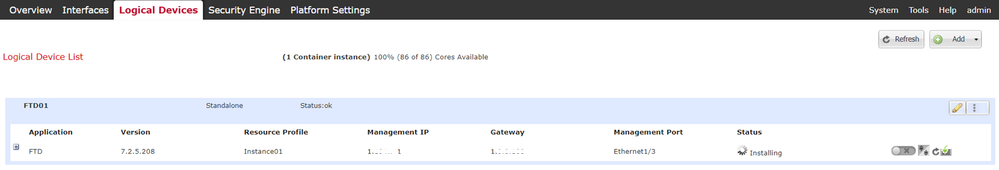

c. Navegue até Logical Devices. Aguardando a inicialização da Instância.

Confirmar Status da Instância01

Confirmar Status da Instância01

d. Repita a. nas Etapas 4.a e 5.a a c para adicionar a 2ª Instância e definir detalhes para ela.

Neste exemplo:

・Nome de dispositivo: FTD11

·Tipo de instância: Contêiner

·Perfil do recurso: Instância02

・Interface de gerenciamento: Ethernet1/7

·IP de gerenciamento: x.x.10.1

·Ethernet1/5 = interno

·Ethernet1/6 = externo

·Ethernet1/8 = link HA

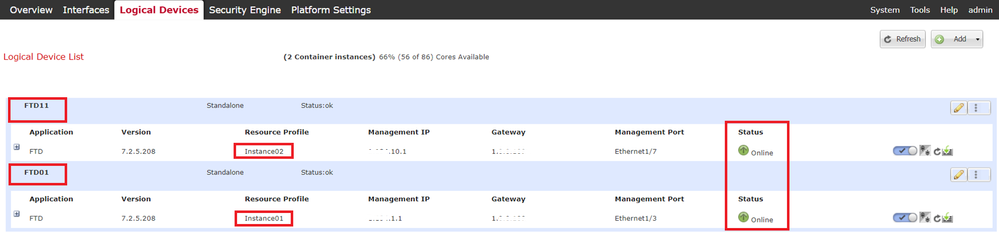

e. Confirme se 2 instâncias têm o status Online no FCM.

Confirmar Status Da Instância No Dispositivo Primário

Confirmar Status Da Instância No Dispositivo Primário

f. (Opcional) Execute o scope ssa scope slot 1e o show app-Instance comando para confirmar se 2 instâncias têm o status on-line na CLI do Firepower.

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

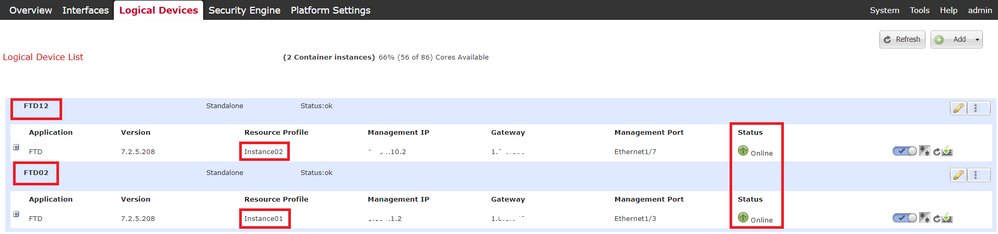

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg. Faça o mesmo no dispositivo Secundário. Confirme se 2 instâncias estão com status Online.

Confirmar Status Da Instância No Dispositivo Secundário

Confirmar Status Da Instância No Dispositivo Secundário

Etapa 6. Adicionar Par De Alta Disponibilidade Para Cada Instância

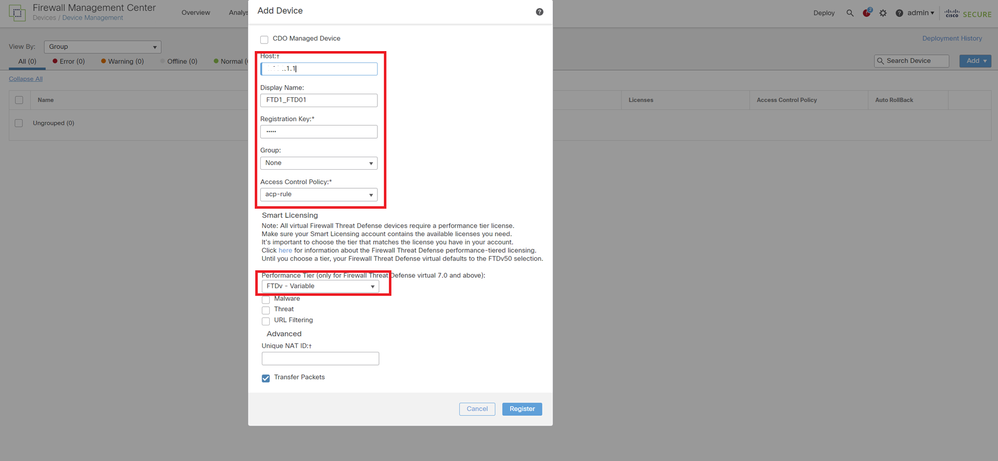

a. Navegue até Devices > Add Device no FMC. Adicione todas as instâncias ao FMC.

Neste exemplo:

·Nome para Exibição da Instância01 do FTD1: FTD1_FTD01

·Nome para Exibição da Instância02 do FTD1: FTD1_FTD11

·Nome para Exibição da Instância01 do FTD2: FTD2_FTD02

·Nome para Exibição da Instância02 do FTD2: FTD2_FTD12

Esta imagem mostra a configuração para FTD1_FTD01.

Adicionar instância de FTD ao FMC

Adicionar instância de FTD ao FMC

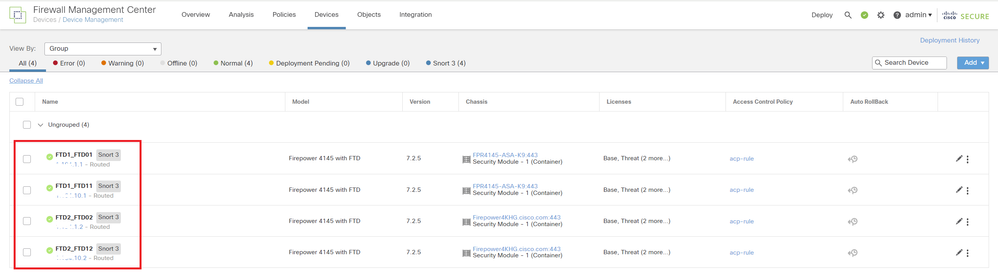

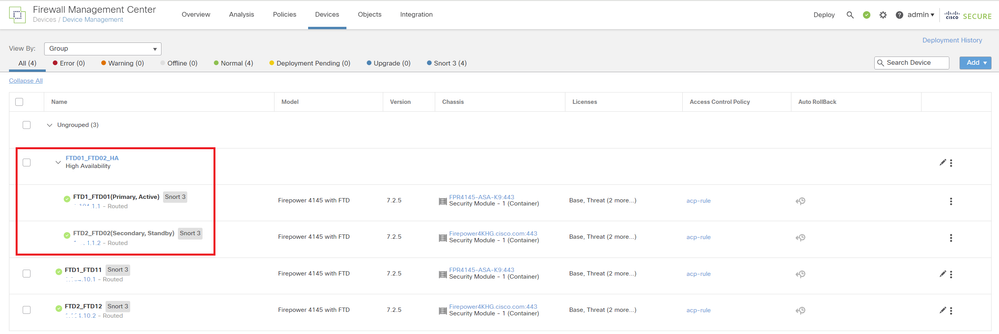

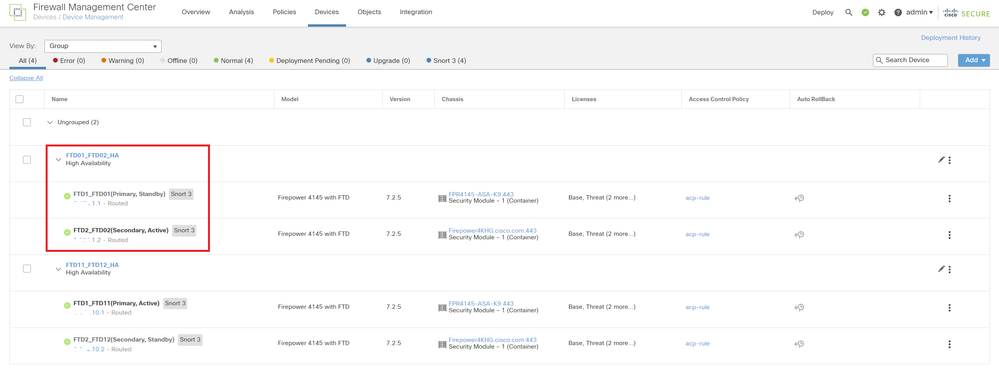

b. Confirme se todas as instâncias são normais.

Confirmar Status da Instância no FMC

Confirmar Status da Instância no FMC

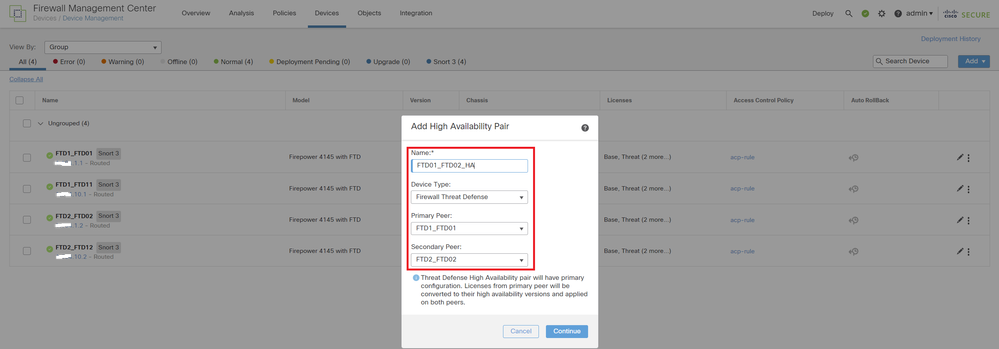

c. Navegue até Devices > Add High Availability. Defina o 1º par de failover.

Neste exemplo:

・Nome: FTD01_FTD02_HA

·Par Primário: FTD1_FTD01

·Par Secundário: FTD2_FTD02

Note: Certifique-se de selecionar a unidade correta como a unidade primária.

Adicionar 1º par de failover

Adicionar 1º par de failover

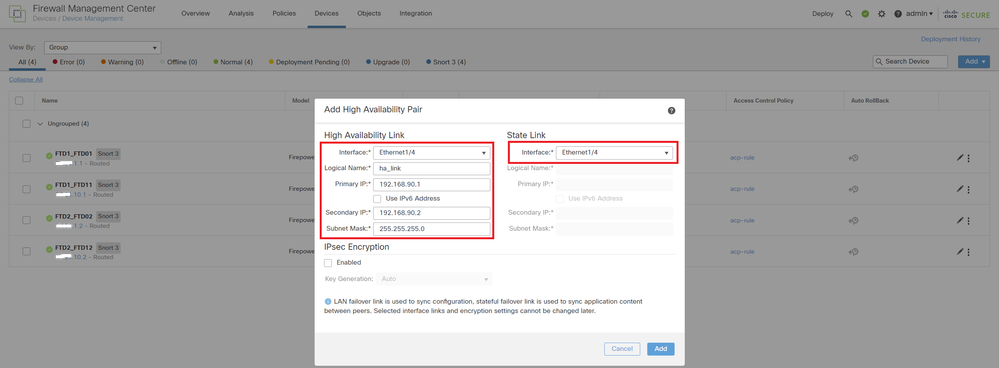

d. Defina o IP para o link de failover no primeiro par de failover.

Neste exemplo:

·Link de alta disponibilidade: Ethernet1/4

·Ligação de Estado: Ethernet1/4

·IP primário: 192.168.90.1/24

·IP secundário: 192.168.90.2/24

Definir interface HA e IP para o primeiro par de failover

Definir interface HA e IP para o primeiro par de failover

e. Confirmar o status do failover

·FTD1_FTD01 Principal, Ativo

·FTD2_FTD02 Secundário, em espera

Confirmar status do primeiro par de failover

Confirmar status do primeiro par de failover

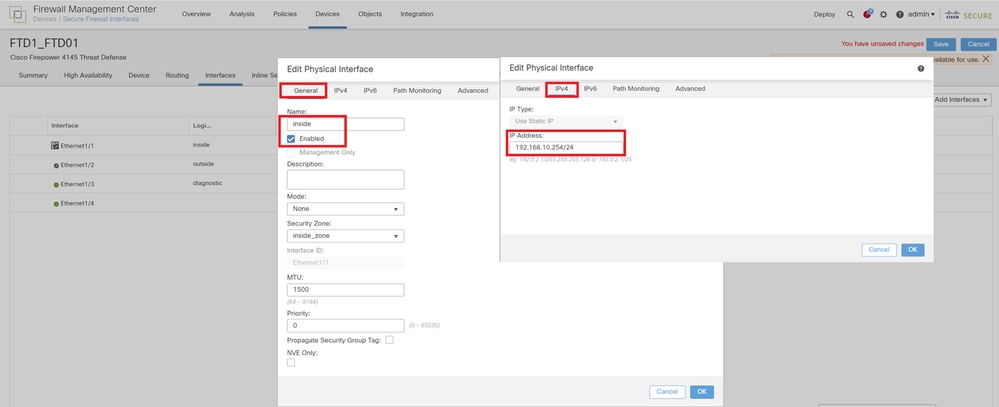

f. Navegue até Devices > Clique em FTD01_FTD02_HA (neste exemplo) > Interfaces. Set Ative IP for Data Interface.

Neste exemplo:

·Ethernet1/1 (interno): 192.168.10.254/24

·Ethernet1/2 (externo): 192.168.20.254/24

·Ethernet1/3 (diagnóstico): 192.168.80.1/24

Esta imagem mostra a configuração para IP Ativo de Ethernet1/1.

Definir IP Ativo para Interface de Dados

Definir IP Ativo para Interface de Dados

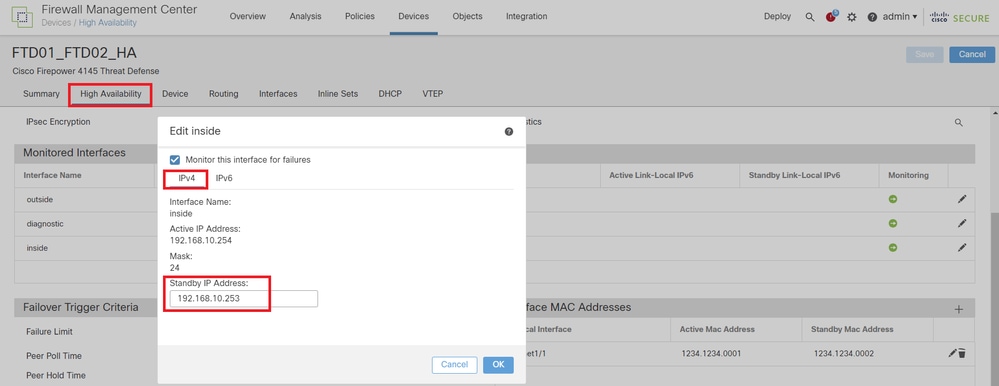

g. Navegue até Devices > Clique em FTD01_FTD02_HA (neste exemplo) > High Availability. Definir IP de Standby para Interface de Dados.

Neste exemplo:

·Ethernet1/1 (interno): 192.168.10.253/24

·Ethernet1/2 (externo): 192.168.20.253/24

·Ethernet1/3 (diagnóstico): 192.168.80.2/24

Esta imagem mostra a configuração para IP em Standby de Ethernet1/1.

Definir IP em Espera para Interface de Dados

Definir IP em Espera para Interface de Dados

h. Repita as etapas de 6.c a g para adicionar o segundo par de failover.

Neste exemplo:

・Nome: FTD11_FTD12_HA

·Par Primário: FTD1_FTD11

·Par Secundário: FTD2_FTD12

·Link de alta disponibilidade: Ethernet1/8

·Ligação de Estado: Ethernet1/8

·Ethernet1/8 (ha_link Ativo): 192.168.91.1/24

·Ethernet1/5 (dentro Ativo): 192.168.30.254/24

·Ethernet1/6 (fora Ativo): 192.168.40.254/24

·Ethernet1/7 (diagnóstico Ativo): 192.168.81.1/24

·Ethernet1/8 (espera ha_link): 192.168.91.2/24

·Ethernet1/5 (standby interno): 192.168.30.253/24

·Ethernet1/6 (standby externo): 192.168.40.253/24

·Ethernet1/7 (Standby de diagnóstico): 192.168.81.2/24

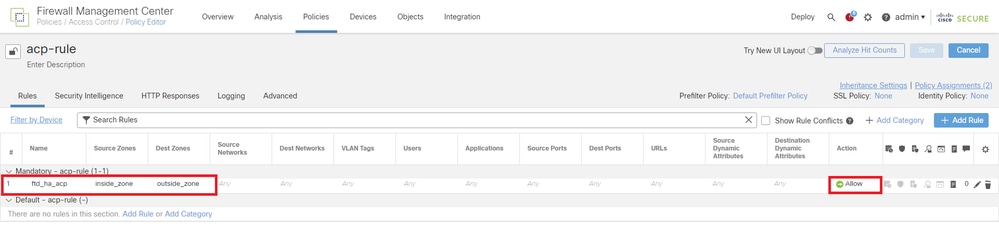

i. Navegue até Dispositivos lógicos > Adicionar autônomo. Defina a regra de ACP para permitir o tráfego de dentro para fora.

Definir Regra de ACP

Definir Regra de ACP

j) Implante a configuração no FTD.

k. Confirme o status HA na CLI.

O status de HA de cada instância também é confirmado na CLI do Firepower, que é igual ao ASA.

Execute show running-config failover e show failover execute o comando para confirmar o status de HA de FTD1_FTD01 (instância primária01).

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)Execute show running-config failover e show failover comando para confirmar o status de HA de FTD1_FTD11 (instância primária02) .

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)Execute show running-config failover o comando show failover para confirmar o status HA de FTD2_FTD02 (Instância secundária01).

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

Execute show running-config failover e show failover execute o comando para confirmar o status de HA de FTD2_FTD12 (Instância secundária02).

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

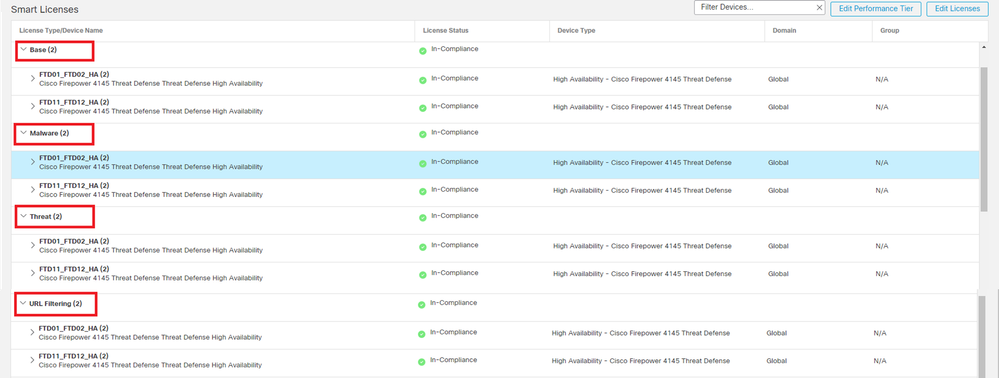

l. Confirme o consumo da licença.

Todas as licenças são consumidas por mecanismo de segurança/chassi, e não por Instância de contêiner.

·As licenças de base são atribuídas automaticamente: um por mecanismo/chassi de segurança.

·As licenças de recursos são atribuídas manualmente a cada instância, mas você consome apenas uma licença por recurso por mecanismo/chassi de segurança. Para uma licença de recurso específico, você só precisa de um total de 1 licença, independentemente do número de instâncias em uso.

Esta tabela mostra como as licenças são consumidas neste documento.

|

FPR01 |

Instância01 |

Base, filtragem de URL, malware, ameaça |

|

Instância02 |

Base, filtragem de URL, malware, ameaça |

|

|

FPR02 |

Instância01 |

Base, filtragem de URL, malware, ameaça |

|

Instância02 |

Base, filtragem de URL, malware, ameaça |

Número total de licenças

|

Base |

Filtragem de URL |

Malware |

Ameaça |

|

2 |

2 |

2 |

2 |

Confirme o número de licenças consumidas na GUI do FMC.

Confirmar licenças consumidas

Confirmar licenças consumidas

Verificar

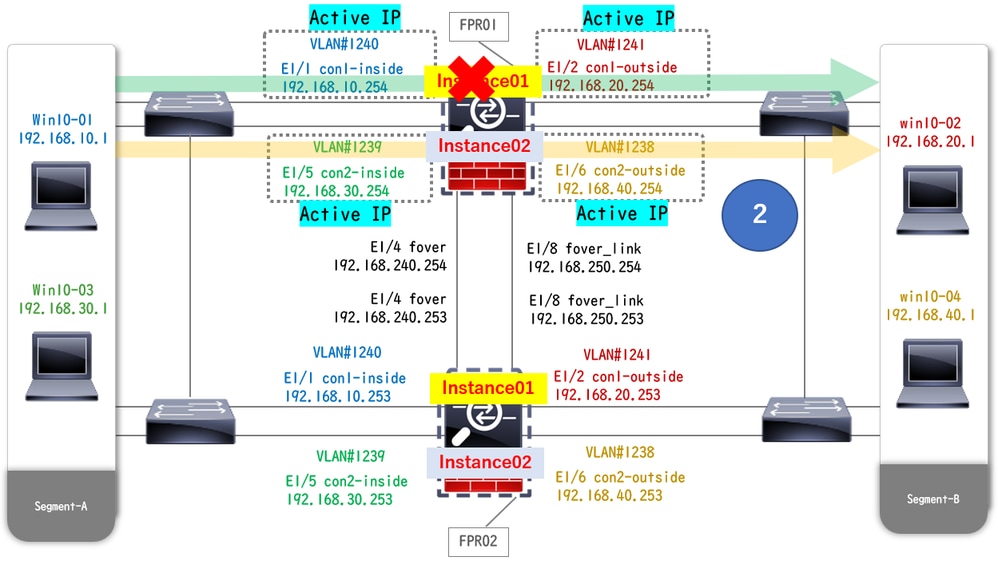

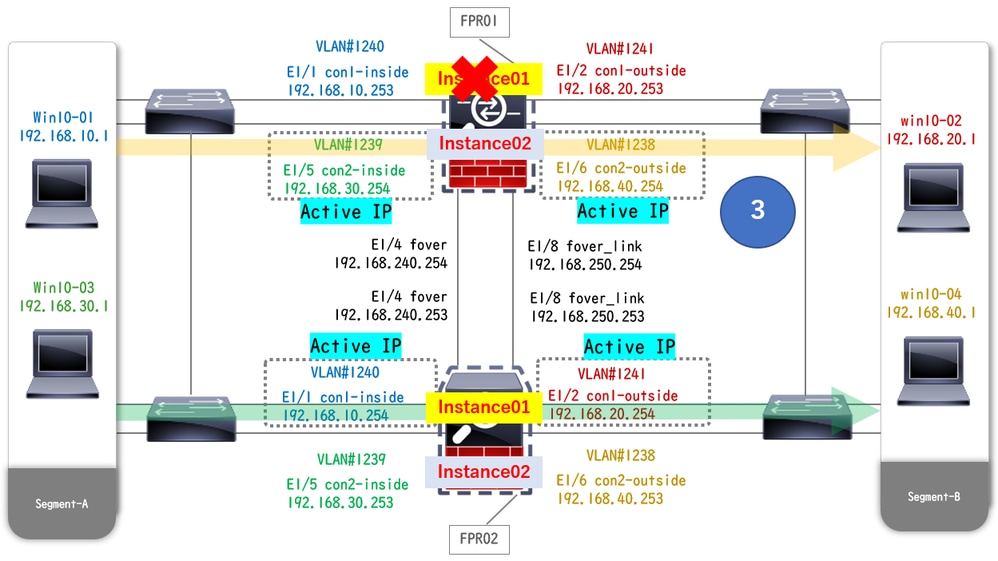

Quando o travamento ocorreu em FTD1_FTD01 (instância primária01), o failover da instância01 é acionado e as interfaces de dados no lado de standby assumem o endereço IP/MAC da interface ativa original, garantindo que o tráfego (conexão FTP neste documento) seja transmitido continuamente pelo Firepower.

Antes do travamento

Antes do travamento

Durante o travamento

Durante o travamento

O Failover É Disparado

O Failover É Disparado

Etapa 1. Inicie a conexão FTP de Win10-01 para Win10-02.

Etapa 2. Execute o show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1Etapa 3. Inicie a conexão FTP de Win10-03 para Win10-04.

Etapa 4. Execute o show conn comando para confirmar se a conexão FTP foi estabelecida em ambos os Instance02.

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1Etapa 5. Execute o comando connect ftd FTD01and system support diagnostic-clipara entrar no CLI do ASA. Execute o enablee o crashinfo force watchdog comando para forçar o travamento Instance01 na unidade Principal/Ativa.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:Etapa 6. O failover ocorre na Instance01 e a conexão FTP não é interrompida. Execute o comando show failoverand show connpara confirmar o status da Instance01 no FPR02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1Etapa 7. O travamento ocorreu na Instance01 e não teve efeito na Instance02. Execute o comando show failoverand show connpara confirmar o status da Instance02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1Etapa 8. Navegue até Devices > All no FMC. Confirme o status HA.

·FTD1_FTD01: Principal, Em Espera

·FTD2_FTD02: Secundário, Ativo

Confirmar status de HA

Confirmar status de HA

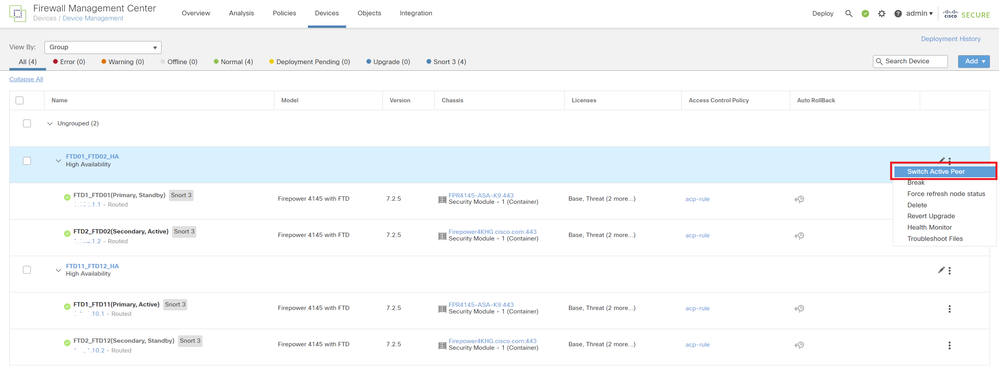

Etapa 9. (Opcional) Depois que a Instância01 de FPR01 voltar ao normal, você poderá alternar manualmente o status de HA. Isso pode ser feito pela GUI do FMC ou pela CLI do FRP.

No FMC, navegue até Devices > All. Clique em Switch Ative Peer para alternar o status de HA para FTD01_FTD02_HA.

Status HA do switch

Status HA do switch

Na CLI do Firepower, execute os comandos connect ftd FTD01e system support diagnostic-clipara entrar na CLI do ASA. Execute enablee failover active o comando para comutar o HA para FTD01_FTD02_HA.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover activeTroubleshooting

Para validar o status do failover, execute show failover e show failover history execute o comando.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peerExecute o debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verifyInformações Relacionadas

Configurar a alta disponibilidade do FTD em dispositivos Firepower

Solucionar problemas de alta disponibilidade do Firepower Threat Defense

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

29-May-2025

|

Requisitos de estilo, gramática, ortografia e formatação atualizados. |

1.0 |

06-Feb-2024

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Jian ZhangEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback