Configurar o desvio de hardware do Secure Firewall 3100 FDM 7.7.0

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o desvio de hardware para conjuntos em linha no Firepower Device Manager (FDM) gerenciado pelo Secure Firewall 7.7.0.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conjuntos integrados

- Firewall seguro série 3100

- Interface gráfica do usuário (GUI) do Firepower Device Manager

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure Firewall 3100 executando v7.7.0.

- Cisco Secure Firewall Device Manager v7.7.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O recurso Conjuntos em Linha foi adicionado ao FDM na versão 7.4.1. Os Conjuntos em Linha permitem a inspeção em uma rede L2 sem a necessidade de roteamento: Configurar interfaces FTD no modo de par em linha

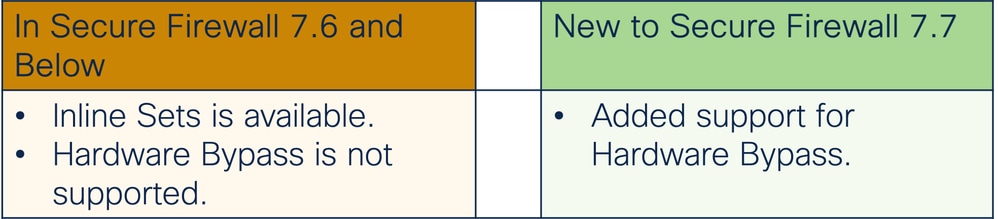

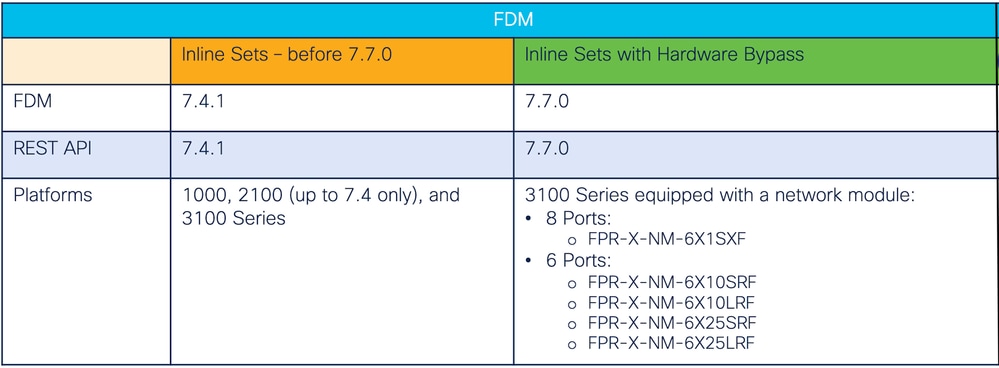

Comparando com anterior a esta versão

Recurso de desvio do Secure Firewall 7.0

Recurso de desvio do Secure Firewall 7.0

O que há de novo

- O desvio de inspeção de hardware garante que o tráfego continue a fluir entre um par de interface em linha durante uma queda de energia.

- Esse recurso é usado para manter a conectividade de rede no caso de falhas de software ou hardware.

- O Desvio de Hardware agora está disponível para Conjuntos em Linha para plataformas FDM 3100 Series.

Cenários de implantação

- Como esse recurso se encaixaria em uma configuração de produção?

- Conjuntos integrados são usados para um caso de uso de IPS (ou IDS).

- Permite a inspeção de tráfego sem a necessidade de configurações de roteamento. Permite o fluxo de tráfego se a unidade falhar via desvio de hardware.

- .Exemplos práticos:

- Configure a inspeção de rede da camada 2 em qualquer lugar de forma rápida e fácil - sem a necessidade da camada 3.

- Essencial para redes totalmente isoladas - sem acesso à Internet.

- Inserção em linha transparente para inspeção profunda de pacotes para firewall autônomo - arquitetura de camada 2 de produção existente.

Conceitos básicos: Plataformas suportadas, licenciamento

Versões de software e hardware

Software e hardware

Software e hardware

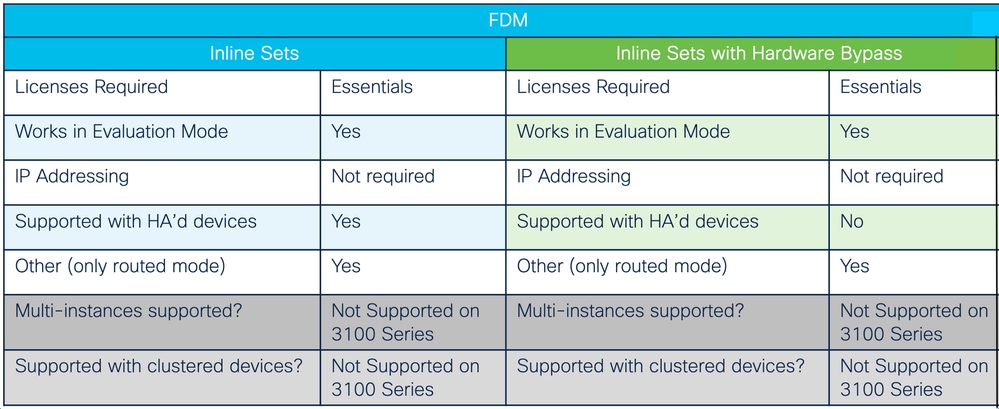

Outros aspectos do suporte

Licenciamento e compatibilidade

Licenciamento e compatibilidade

Descrição do recurso e passo a passo

Descrição do recurso funcional

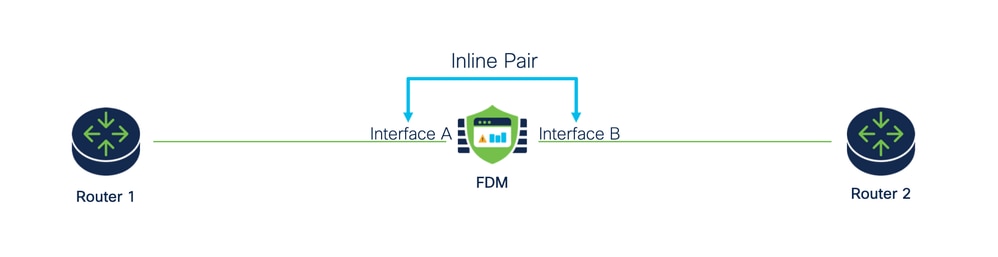

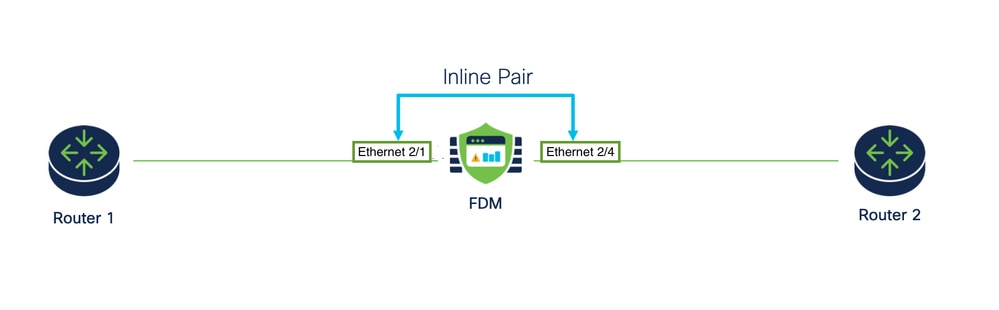

- Diagrama de rede de configuração in-line

Diagrama de rede de configuração in-line

Diagrama de rede de configuração in-line

- O tráfego flui do Roteador 1 para o Roteador 2, através das Interfaces A e B, usando apenas uma conexão física.

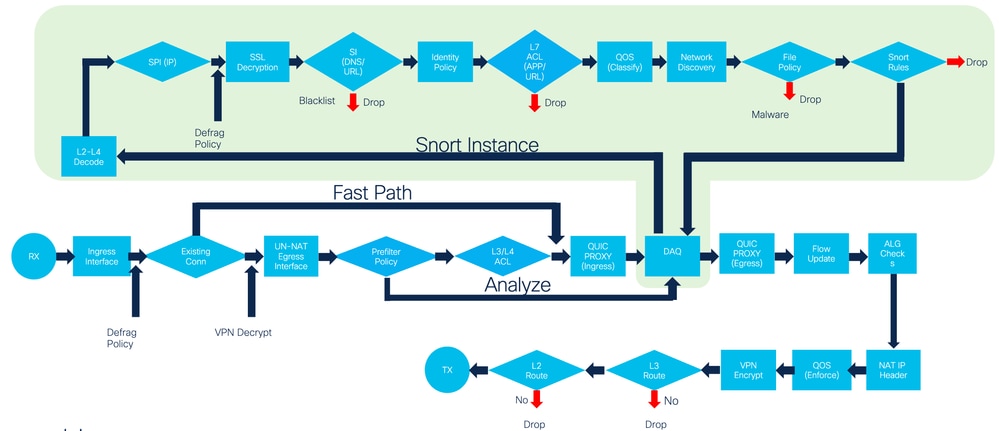

- Diagrama de Fluxo de Processamento de Pacotes de Conjuntos Embutidos do FDM:

Diagrama de fluxo

Diagrama de fluxo

- Conjuntos em linha:

- Conjuntos em linha são suportados em interfaces físicas e EtherChannels.

- Conjuntos em linha são suportados em interfaces físicas e EtherChannels.

- Desvio de hardware:

- Conjuntos em linha com desvio de hardware são suportados em pares de interface física predeterminados:

Ethernet 1 e 2

Ethernet 2 e 3

Ethernet 4 e 5

Ethernet 5 e 6

- Conjuntos em linha com desvio de hardware são suportados em pares de interface física predeterminados:

- Suporte de interface:

- Interfaces que fazem parte de um par em linha:

Deve ser nomeado.

Esteja livre de qualquerP, DHCP ou PPPoE.

Não deve estar no modo passivo.

Não deve ser uma interface de gerenciamento.

Deve ser usado em apenas um par em linha por vez.

- Interfaces que fazem parte de um par em linha:

- Detalhes do Modo Embutido

- O modo em linha está disponível para interfaces físicas, EtherChannels e zonas de segurança.

- O Modo em linha é automaticamente definido para Interfaces e EtherChannels quando eles são usados em um Par em linha.

- O modo em linha impede que sejam feitas alterações nas interfaces envolvidas e nos EtherChannels até que sejam removidas do par em linha.

- As interfaces que estão no modo in-line podem ser associadas a Zonas de segurança definidas para o modo in-line.

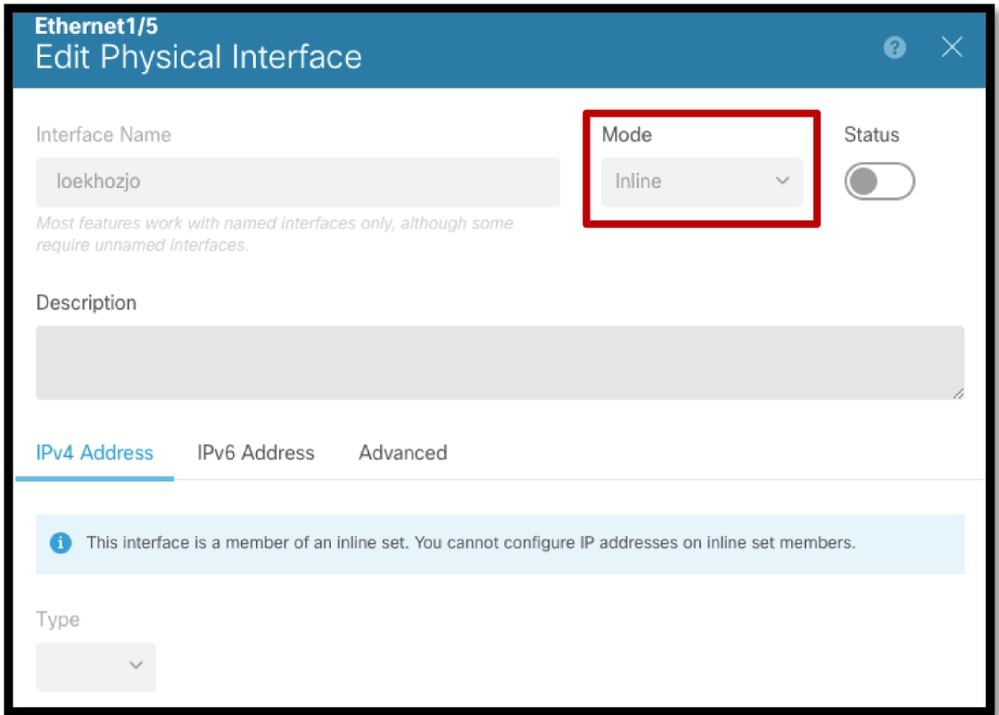

- GUI em modo in-line

- A caixa de diálogo Editar interface reflete que a interface ou o EtherChannel está no modo Embutido.

- Alterações não são permitidas em interfaces quando elas estão no modo em linha. A caixa de diálogo Editar interface física (ou Editar EtherChannel) é somente leitura.

Editar interface na GUI

Editar interface na GUI

- Atualização, importação/exportação, backup/restauração, implantação

- Implicações da atualização

O usuário pode atualizar o FDM sem quaisquer restrições.

Ao atualizar de uma versão anterior, os Objetos do Conjunto Embutido existentes são configurados com seu campo de desvio definido como Desabilitado. - Implicações de importação/exportação

Os objetos do conjunto embutido são importados e exportados. - Backup/restauração

Os objetos do Conjunto Embutido são manipulados durante o Backup/Restauração. - Implantar

Os objetos são implantados normalmente.

Erros específicos foram implementados.

- Implicações da atualização

Configurar

Diagrama de Rede

Diagrama de Rede

Diagrama de Rede

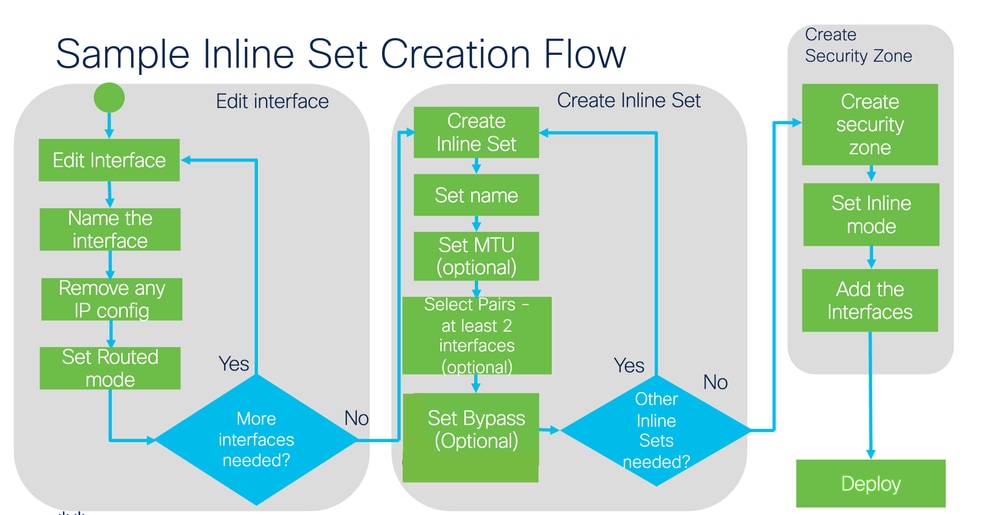

Fluxo de Criação de Conjunto Embutido

Fluxo de Criação de Conjunto Embutido

Configurações

Esta seção descreve as etapas para configurar o Desvio de Hardware no FDM

Etapa 1: Editar interfaces.

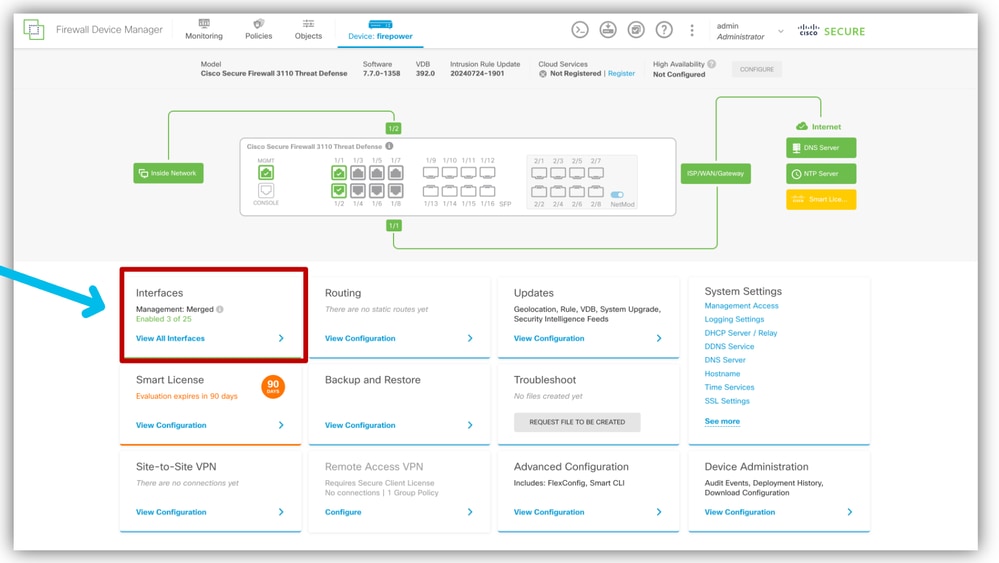

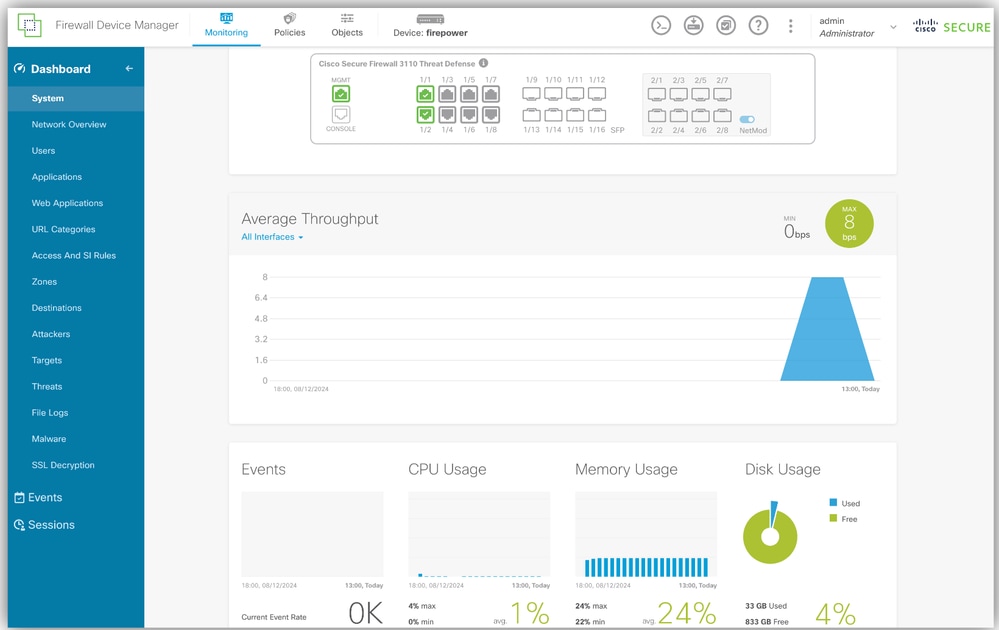

- Faça login no FDM e noNavegue até Interface Management (Gerenciamento de interface).

- No painel do FDM, clique no cartão Interfaces.

Selecionar interface

Selecionar interface

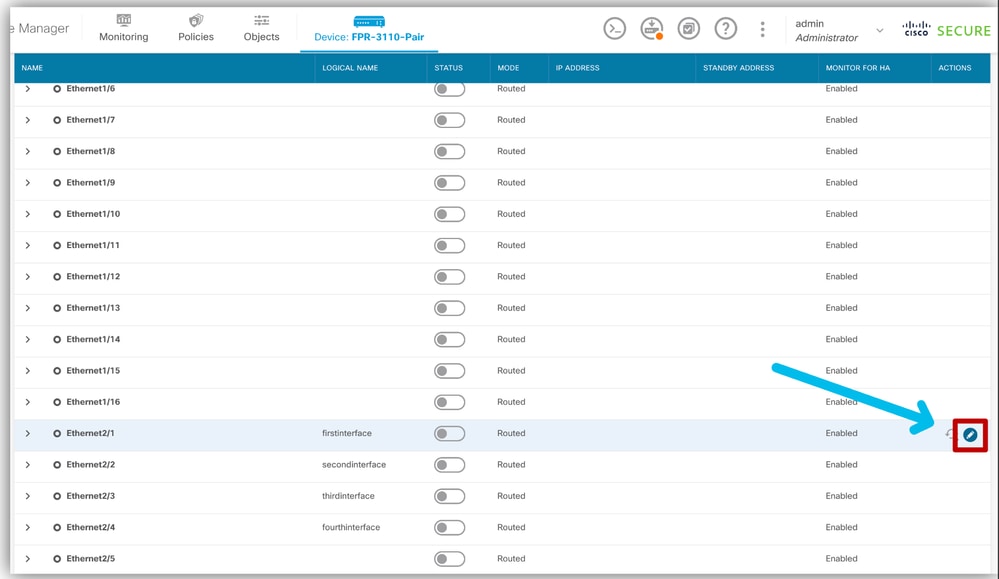

- Edite as interfaces usadas no Conjunto em linha.

- Para Editar interfaces, clique no ícone editar (lápis) da interface.

Editar interface

Editar interface

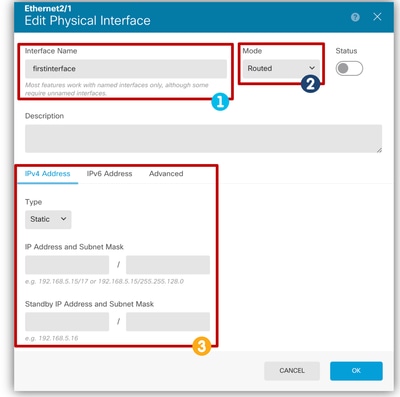

- Editar interface física:

1. Nomeie a Interface.

2. Selecione o Modo Roteado.

3. Remova qualquer configuração de IP. Configurar parâmetros

Configurar parâmetros

Note: O modo é alterado automaticamente para Inline depois que a interface é adicionada em um par em linha.

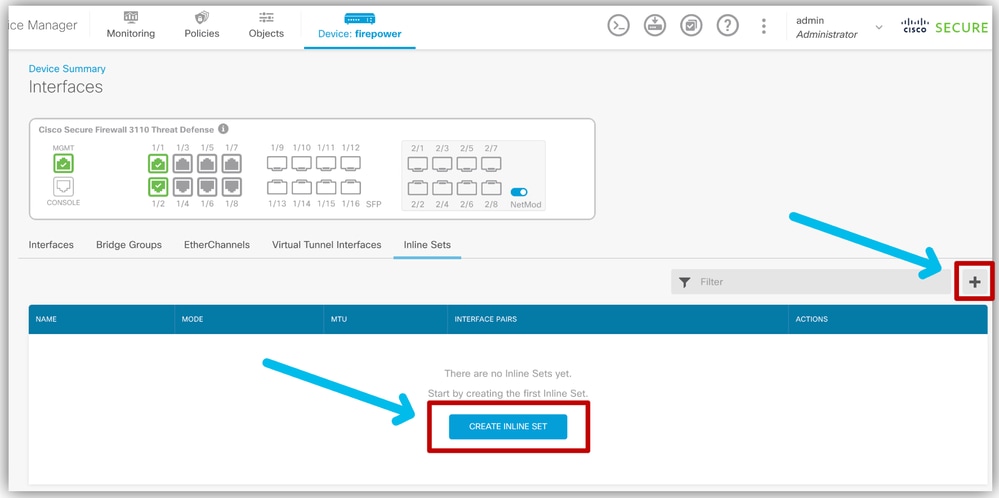

Passo 2: Crie um conjunto embutido.

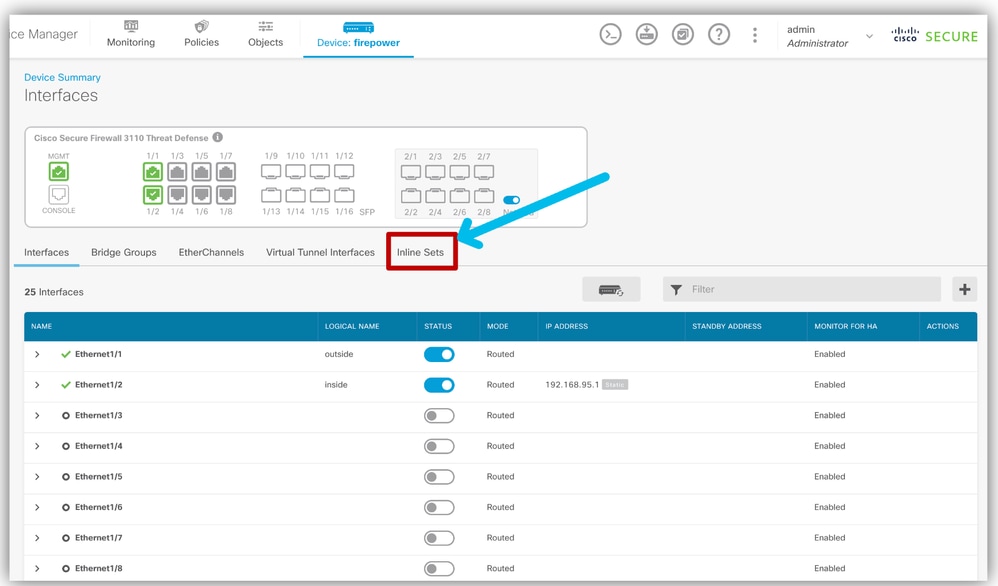

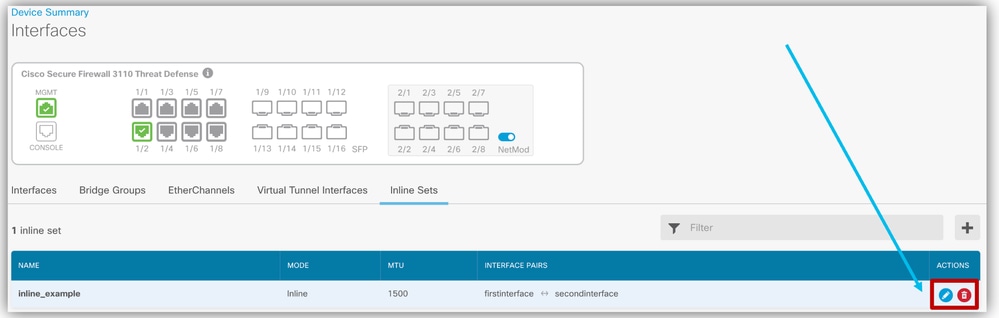

- Navegue até a guia Device > Interfaces > Inline sets.

Navegue Até A Guia Conjuntos Embutidos

Navegue Até A Guia Conjuntos Embutidos - Adicione um novo Conjunto Embutido.

- Clique no ícone + ou no botão Criar conjunto in-line.

Criar Conjunto Embutido

Criar Conjunto Embutido

.

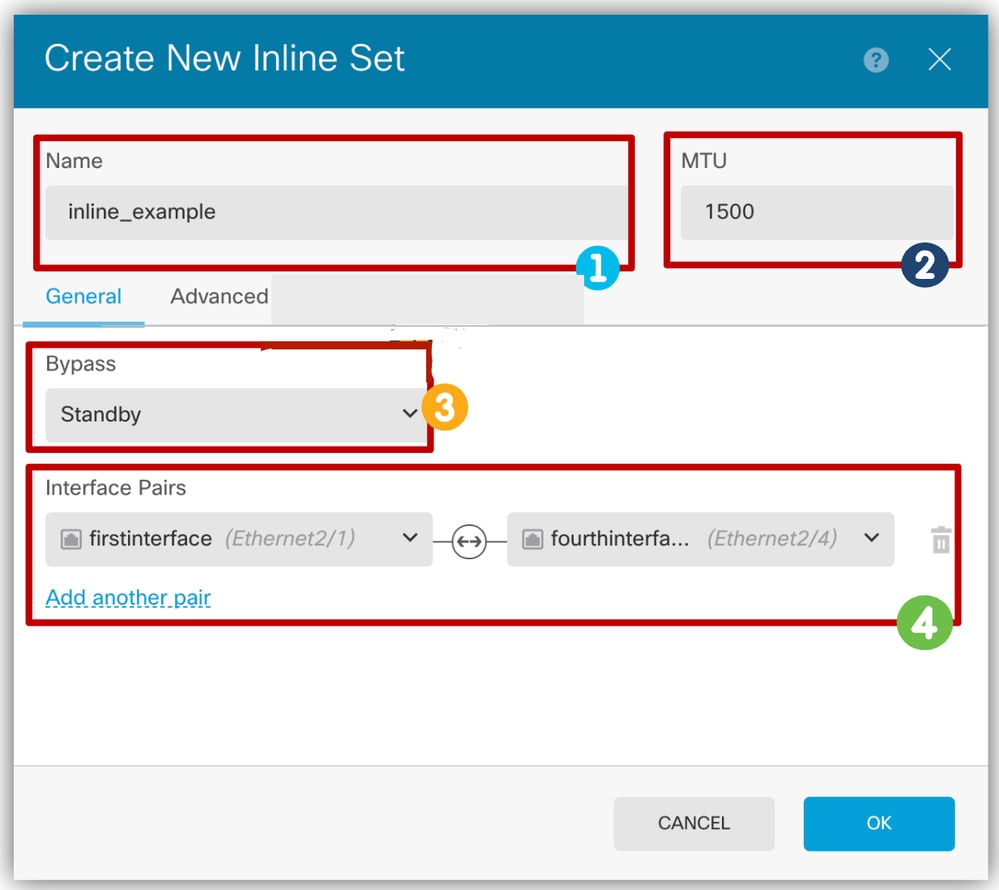

- Defina as configurações básicas.

- Defina um Nome.

- Defina a MTU desejada (opcional). O padrão é 1500, que é o MTU mínimo suportado.

- Selecione hardware Bypass (Detalhes disponíveis na próxima seção). Um novo menu suspenso foi adicionado para Bypass.

- Na seção Pares de interface, selecione interfaces.

- As interfaces nomeadas estão disponíveis para seleção. Se mais pares forem necessários, clique no link Add another pair.

Definir configurações

Definir configurações

Desvio de hardware

Recursos e limitações

- O desvio de hardware garante que o tráfego continue a fluir entre um par de interfaces em linha durante uma queda de energia. Esse recurso pode ser usado para manter a conectividade de rede no caso de falhas de software ou hardware.

- As portas de desvio de hardware são suportadas somente para Conjuntos em linha.

- Não há suporte para desvio de hardware no modo de alta disponibilidade.

- Modos de desvio de hardware:

- DISABLED - Desabilita o bypass nas interfaces suportadas. Modo padrão para interfaces não suportadas.

- STANDBY - No estado de standby, as interfaces permanecem em operação normal até que haja um evento de disparo.

- BYPASS FORCE - Força manualmente o par de interfaces a ignorar a inspeção.

Snort Fail Open vs Hardware Bypass (Falha ao abrir vs. desvio de hardware)

- A funcionalidade de desvio de hardware permite que o tráfego flua durante uma falha de hardware, incluindo uma falha total de energia e certas falhas limitadas de software.

- Uma falha de software que aciona a Snort Fail Open não aciona o desvio de hardware.

Disparadores de desvio de hardware

O desvio de hardware pode ser acionado nos seguintes cenários:

- Falha de aplicativo

- Reinicialização de aplicativo

- Travamento do dispositivo

- Reinicialização ou atualização do dispositivo

- Perda de energia do dispositivo

- Gatilho manual

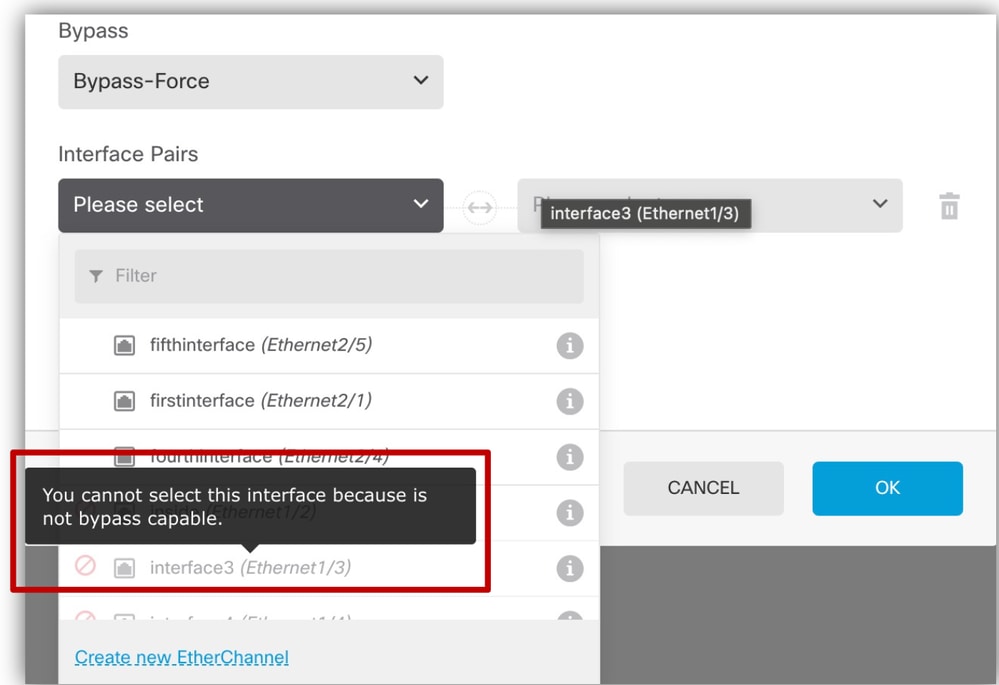

Para ver quais interfaces suportam desvio de hardware:

- Na GUI do FDM, se a opção Ignorar estiver selecionada:

- As interfaces que oferecem suporte a ele podem ser selecionadas.

- As interfaces que não suportam estão esmaecidas.

- Para este exemplo, a Ethernet1/3 está acinzentada nesta figura:

Verifique o suporte para desvio de hardware

Verifique o suporte para desvio de hardware

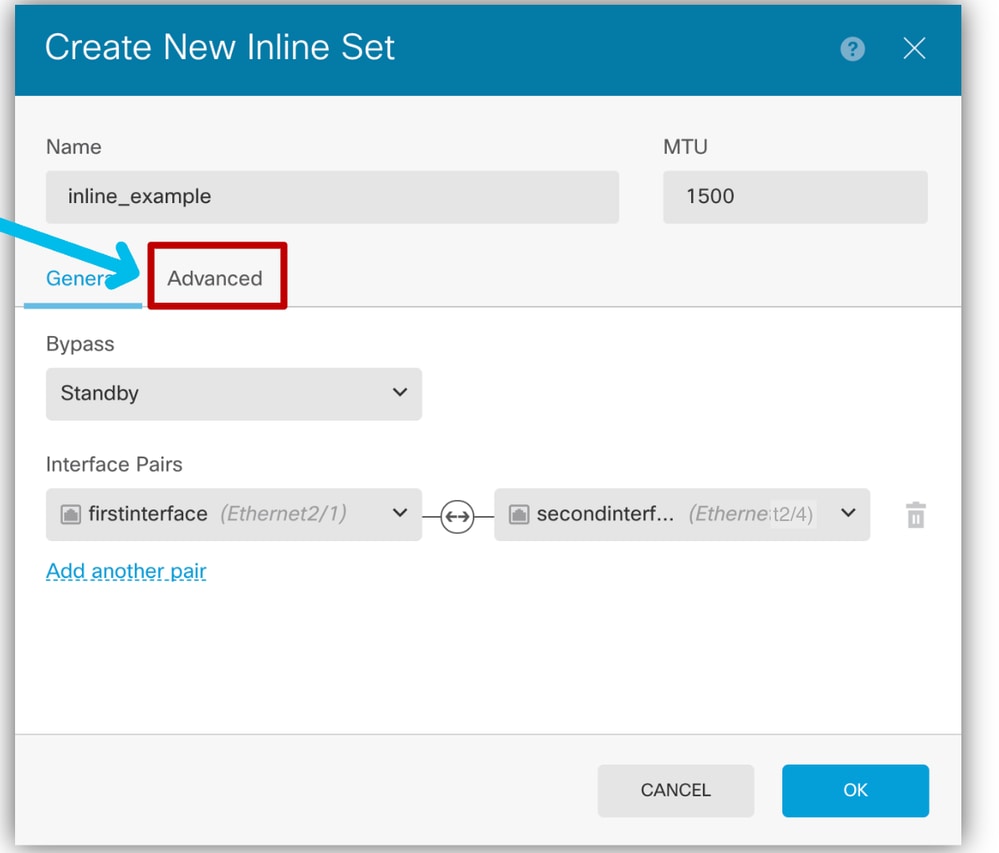

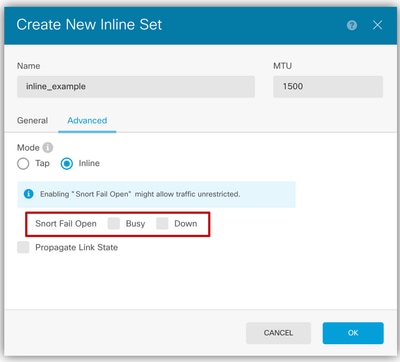

Passo 3: Definir configurações embutidas Advanced Setting.

- Navegue até a guia Device > Interfaces > Inline sets ou edite um conjunto incorporado já criado.

- Navegue até a guia Avançado.

- A guia Avançado permite que você defina as opções de Conjuntos em linha.

- Clique na guia Advanced.

Configurar Conjunto Embutido

Configurar Conjunto Embutido - Modo

- Toque em: Define para o modo de toque embutido; se o Modo de toque estiver habilitado, a opção Falha ao abrir Snort estará desabilitada.

- Em linha

Selecionar Modo

Selecionar Modo

-

Snort Fail Open Settings (Configurações de abertura com falha de Snort).

- Selecione as configurações desejadas de Snort Fail Open.

- Nenhum, um ou ambos. As opções Ocupado e Inativo podem ser definidas.

- Snort Fail Open permite que o tráfego novo e existente passe sem inspeção (habilitado) ou descarte (desabilitado) quando o processo Snort estiver ocupado ou inativo.

Snort Fail Open and Propagate Link State (Falha de Snort ao abrir e propagar o estado do link)

Snort Fail Open and Propagate Link State (Falha de Snort ao abrir e propagar o estado do link)

-

Propagate Link State (Propagar estado do link).

- Propagate Link State desativa automaticamente a segunda interface no par em linha quando uma das interfaces é desativada. Quando a interface inoperante volta a ficar ativa, a segunda interface também volta a ficar ativa automaticamente.

-

Clique em OK para criar o conjunto embutido.

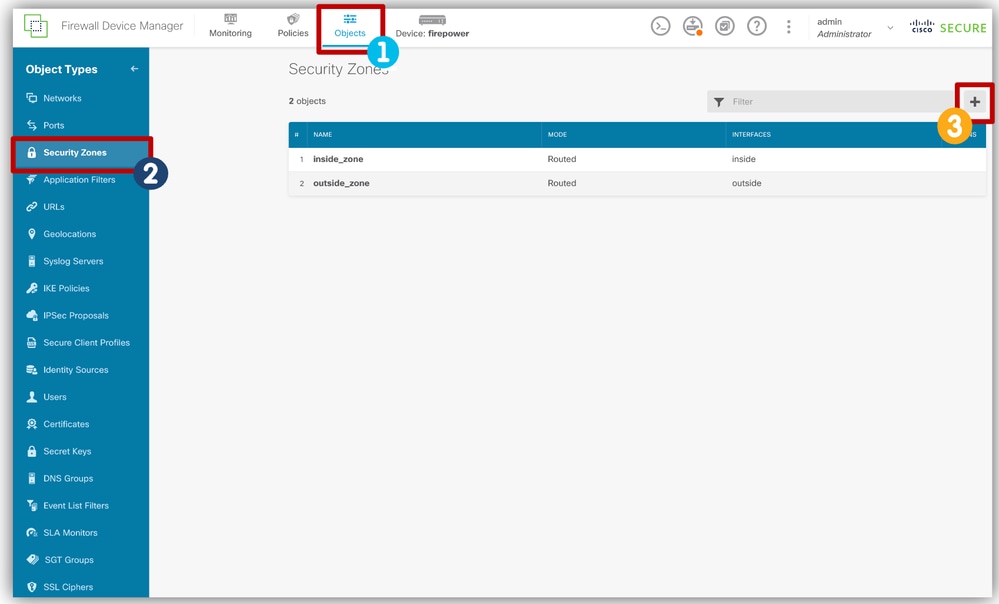

Etapa 4: Aplicar a uma zona de segurança (opcional).

- Na barra de navegação superior, navegue até Objetos.

- Selecione Security Zones no menu de navegação à esquerda:

- Clique em + para adicionar zona de segurança.

Adicionar uma zona de segurança

Adicionar uma zona de segurança

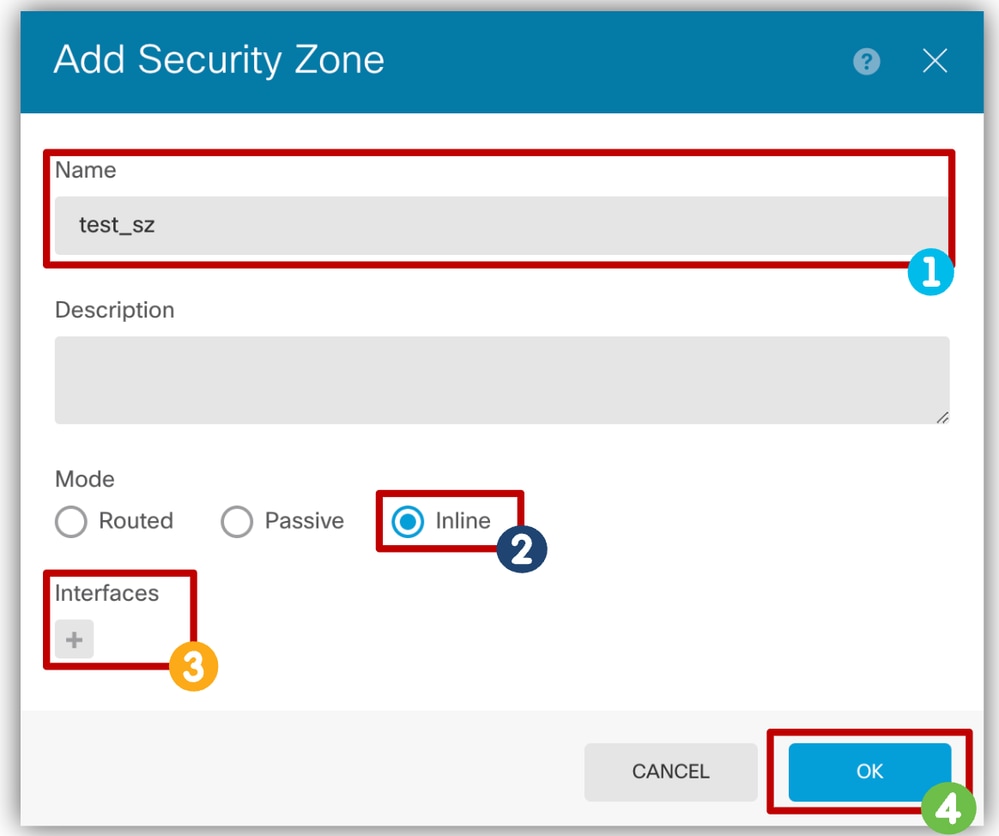

Configurar a zona de segurança (opcional)- Nomeie a zona de segurança.

- Selecione Inline Mode.

As zonas de segurança e as interfaces precisam ter o mesmo modo. - Selecione Interfaces que fazem parte do conjunto em linha.

- Click OK.

Configurar Zona de Segurança

Configurar Zona de Segurança

- Clique em + para adicionar zona de segurança.

Note: Para interfaces, o modo mudou automaticamente para Inline depois que a interface é adicionada em um par em linha.

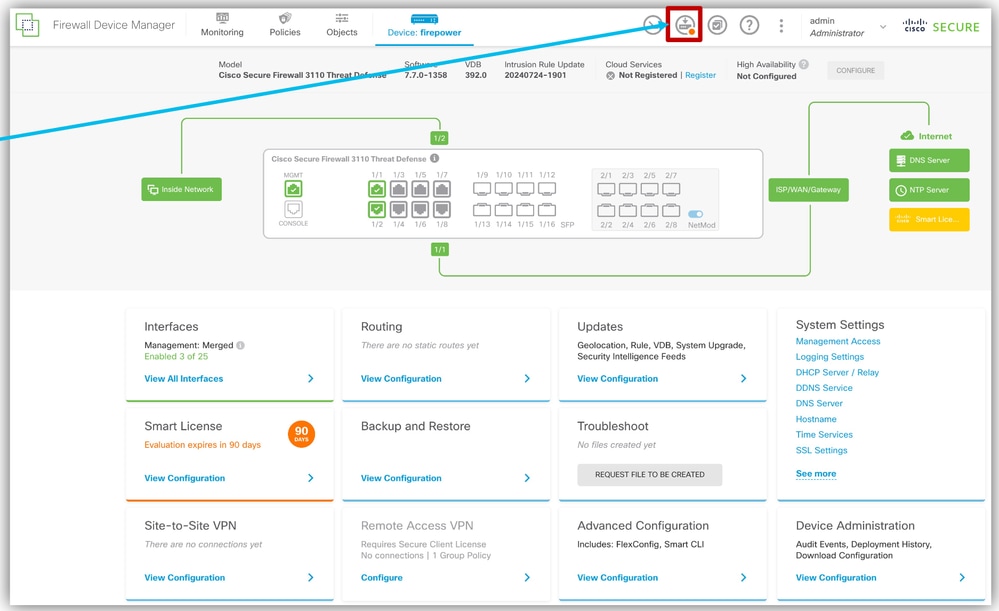

Passo 4: Implantar

- Navegue até a guia Implantação e implantar.

Implantar alterações

Implantar alterações

- Editar e Excluir conjuntos embutidos.

- Navegue até a guia Device > Interfaces > Inline sets.

- Os botões Editar e Excluir estão disponíveis para conjuntos embutidos.

Editar e Excluir Conjuntos Embutidos

Editar e Excluir Conjuntos Embutidos

APIs REST do Dispositivo FDM

Pontos de Extremidade da API REST

- GET: /devices/default/inlinesets

Buscar uma lista de todos os conjuntos em linha existentes. - GET :/devices/default/inlinesets/{objID}

Buscar um objeto de conjunto embutido específico por seu ID. - POST: /devices/default/inlinesets

Crie um novo conjunto embutido. - PUT: /devices/default/inlinesets/{objID}

Atualizar objeto do conjunto embutido existente por sua ID. - EXCLUIR :/devices/default/inlinesets/{objID}

Excluir objeto do conjunto embutido existente por sua ID. - GET :/operational/interfaceinfo/{objID}

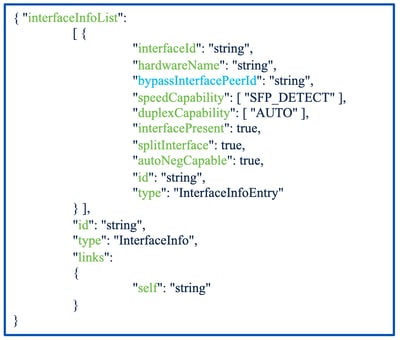

Busque uma lista de todas as InterfaceInfoentities. - Para suportar o desvio de hardware, um novo campo foi adicionado à API InterfaceInfo.

Modelos de API REST de Informações de Interface

- Um novo campo bypassInterfacePeerIdfoi adicionado para auxiliar a integração de desvio de hardware.

- Este campo representa o ID do par de interface de desvio de hardware para a interface atual.

- Valores:

- Nulo - a interface não oferece suporte a desvio.

- ID - a interface suporta desvio.

API REST de Informações de Interface

API REST de Informações de Interface

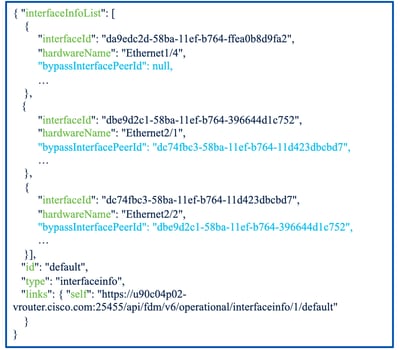

Exemplo de API REST de Informações de Interface

- Exemplo de API REST de Informações de Interface.

- Interface sem suporte para desvio de hardware (Ethernet 1/4).

- Par de interface com suporte para desvio de hardware (Ethernet2/1 e Ethernet 2/2).

Exemplo de API REST de Informações de Interface

Exemplo de API REST de Informações de Interface

Note: Este é um trecho da chamada completa, devido ao tamanho.

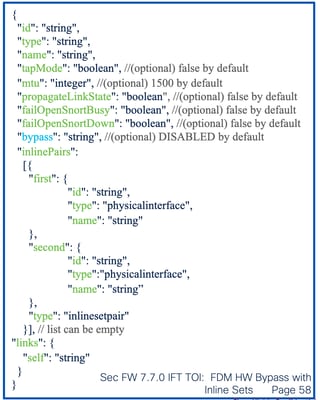

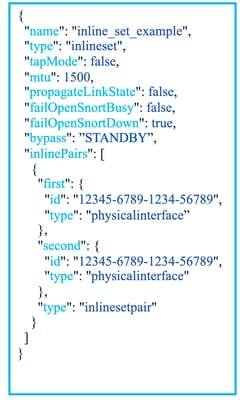

Modelo de APIs REST de Conjunto Embutido

- O modelo Conjunto em linha consiste em:

- Tipo

- Nome

- Modo de Toque

- MTU

- Propagar Estado do Link

- Falha ao abrir Snort Ocupado

- Valores de desvio: DISABLED, STANDBY, BYPASS_FORCE

API REST de conjunto embutido

API REST de conjunto embutido

Exemplo de API REST de conjunto embutido

- Exemplos de Conjunto em Linha Básico com:

- Um par em linha

- Ignorar modo de espera

Exemplo de API REST de conjunto embutido

Exemplo de API REST de conjunto embutido

Note: Para outros modos de desvio, substitua STANDBY por DISABLED ou BYPASS_FORCE.

Configurar e implantar um conjunto em linha

1.Obtenha IDs de interface (consulte o Explorador de API para obter exemplos de payload).

GET/devices/default/interfaces

2.Crie um Conjunto Embutido (consulte o Explorador de API para obter exemplos de payload).

POST/dispositivos/padrão/inlinesets

3.Crie uma zona de segurança (consulte o Explorador de API para obter exemplos de payload) (opcional).

POST/object/securityzones

4.Implante no dispositivo (consulte o API Explorer para obter exemplos de payload).

POST/operacional/implantação

Configurar e implantar um conjunto em linha com desvio de hardware

1.Obtenha IDs de interface e informações sobre pares de interface de desvio de hardware (consulte o Explorador de API para obter exemplos de payload).

GET/operational/interfaceinfo/{objId}

2.Crie um Conjunto Embutido (consulte o Explorador de API para obter exemplos de payload).

POST/dispositivos/padrão/inlinesets

3.Crie uma zona de segurança (consulte o Explorador de API para obter exemplos de payload) (opcional).

POST/object/securityzones

4.Implante no dispositivo (consulte o API Explorer para obter exemplos de payload).

POST/operacional/implantação

Editar um Conjunto Embutido

1. Obtenha IDs de interface (consulte o Explorador de API para obter exemplos de payload).

GET/devices/default/interfaces

2. Obter Conjuntos em Linha.

GET/devices/default/inlinesets

3. Edite o Conjunto Embutido (consulte o Explorador de API para obter exemplos de payload).

PUT/devices/default/inlinesets/{objId}

4. Implantar no dispositivo (consulte o API Explorer para obter exemplos de carga útil).

POST/operacional/implantação

Verificar

> show running-config inline-set

inline-set test_inline_0

interface-pair test2 test1

inline-set test_inline_1

hardware-bypass standby

interface-pair test27 test28

inline-set test_inline_2

hardware-bypass bypass

interface-pair test26 test25

> show inline-set

Inline-set test_inline_0

Mtuis 1600 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/3 "test1"

Current-Status: DOWN

Interface: Ethernet1/4 "test2"

Current-Status: DOWN

Bridge Group ID: 519

> show inline-set

Inline-set test_inline_1

Mtuis 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is standby

Interface-Pair[1]:

Interface: Ethernet2/7 "test27"

Current-Status: DOWN

Interface: Ethernet2/8 "test28"

Current-Status: DOWN

Bridge Group ID: 618

> show inline-set

Inline-set test_inline_1

Mtuis 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is bypass

Interface-Pair[1]:

Interface: Ethernet2/6 "test26"

Current-Status: DOWN

Interface: Ethernet2/5 "test25"

Current-Status: DOWN

Bridge Group ID: 610

> show interface

...

Interface Ethernet1/7 "", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

Available but not configured via nameif

...

Interface Ethernet2/7 "", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

Hardware bypass is supported with interface Ethernet2/8

Available but not configured via nameif

...

Interface Ethernet2/8 "", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

Hardware bypass is supported with interface Ethernet2/7

Available but not configured via nameif

Troubleshooting

Comandos

- show running-config inline-set

- show inline-set

- show interface

- rastreamento de suporte do sistema

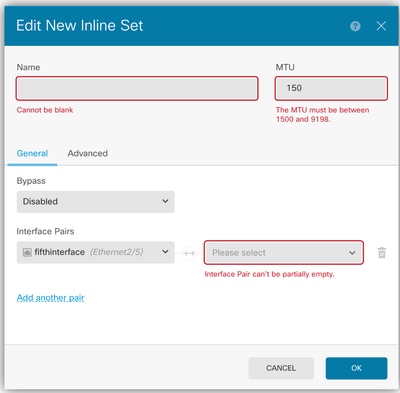

Conjunto Embutido - Validações ao Criar

- Os erros são apresentados na GUI para cada um dos campos.

- O nome deve ser preenchido.

- O tamanho da MTU deve ser pelo menos 1500.

- As duas interfaces em um par devem ser escolhidas.

Tamanho da MTU

Tamanho da MTU

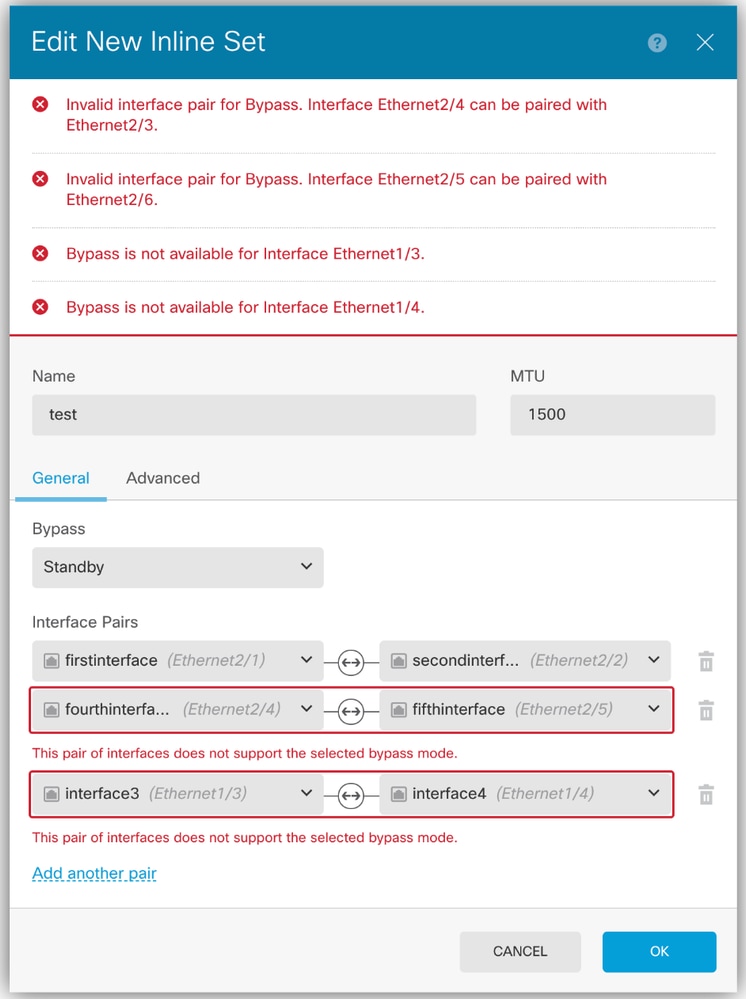

Desvio de hardware - Validação ao criar

- Novos erros são apresentados na GUI para cada um dos campos, quando o desvio está habilitado:

- Todas as interfaces devem suportar Bypass.

- O erro mostra interfaces não suportadas.

- Todos os pares devem usar o par de interfaces predeterminado.

- A mensagem de erro menciona pares de interface de desvio disponíveis.

- Todas as interfaces devem suportar Bypass.

Validação da GUI

Validação da GUI

Note: O primeiro par (Ethernet2/1-Ethernet2/2) é válido.

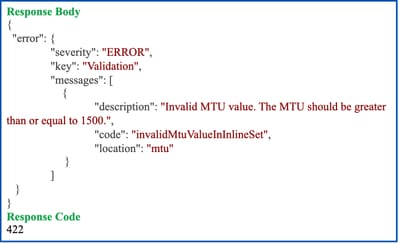

A resposta da API REST mostra erros

- Os erros são apresentados na resposta da API REST.

- Aqui, o valor de MTU é inválido.

Validação da API REST

Validação da API REST

Limitações da implementação desta versão

- Conjuntos em linha: Funciona apenas com interfaces físicas e EtherChannel.

- Conjuntos em linha com desvio de hardware: Funciona apenas com interfaces físicas e requer um módulo de rede.

Recursos de firewall não suportados em interfaces em linha

- Servidor DHCP

- Retransmissão de DHCP

- cliente DHCP

- Interceptação de TCP

- Roteamento

- NAT

- VPN

- Aplicativo

- inspeção

- qos

- Netflow

Verificar logs do CLI

- Registro.

-

Os registros podem ser encontrados em /ngfw/var/log/cisco/ngfw-onbox.log.

-

Procurar Conjunto Embutido.

-

Exemplo de possíveis erros encontrados nos logs:

-

Duas interfaces não suportam desvio.

-

Duas interfaces não são um par de bypass válido.

-

-

root@FPR-3110-Pair:/home/admin# cd /ngfw/var/log/cisco/

root@FPR-3110-Pair:/ngfw/var/1og/cisco# cat ngfw-onbox.log | grep "InlineSet"

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator: 548 - Invalid

interface pair for Bypass. Interface Ethernet2/4 can be paired with Ethernet2/3.

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator:548 - Invalid

interface pair for Bypass. Interface Ethernet2/5 can be paired with Ethernet2/6.

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator:541 - Bypass

is not available for Interface Ethernet1/3.

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator:541 - Bypass

is not available for Interface

- Verifique o tráfego da GUI.

- Os eventos são apresentados na GUI.

- A exatidão do fluxo de tráfego pode ser monitorada aqui.

- Navegue até Monitoring > System.

Monitoramento do FDM

Monitoramento do FDM

- Verifique se o tráfego está correto a partir do CLI.

> system support trace

Enable firewall-engine-debug too? [n]:

Please specify an IP protocol: ICMP

Please specify a client IP address:

Please specify a server IP address:

Monitoring packet tracer debug messages

[ packets show up here ]

Perguntas freqüentes

P: O HA é compatível com conjuntos embutidos no FDM?

R: Conjuntos embutidos sem desvio são suportados.

NÃO há suporte para Conjuntos Embutidos com Ignorar.

P: As BPDUs de spanning-tree estão bloqueadas no par de conjunto em linha?

R: Não, eles não estão bloqueados.

P: As placas FTW são suportadas no 3100?

R: Sim, os netmods FTW são suportados desde que a série 3100 foi introduzida com 7.1/9.17. O desvio de hardware está disponível a partir da 7.7.0.

P: Para placas 3100 FTW, os modos de desvio de Desativado, Standby, Bypass-Force, como no FMC, são suportados ou não?

R: O desvio de hardware está disponível a partir da versão 7.7.0 em 3.100 dispositivos com placas FTW.

P: Conjuntos em linha com canais de porta são suportados onde o tráfego é assimétrico através dos canais de porta também?

R: Nenhuma validação é realizada na velocidade configurada do PortChannel, portanto, desde que o FTD ofereça suporte a ele, ele deverá ser aceito.

P: Caso o Snort falhe na inspeção, o failopen é suportado?

R: Consulte a documentação sobre essa configuração no Guia de configuração do Firepower Management Center.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

23-Apr-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Faizan BashirEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback