Introdução

Este documento descreve o processo para implantar o Cisco Secure Endpoint ou Secure Client usando o Microsoft Intune. O documento mostra as etapas de como criar um aplicativo suportado pelo Microsoft Intune a partir dos instaladores do Secure Endpoint/Secure Client e, em seguida, usa isso para implantação usando o centro de administração do Microsoft Intune. Especificamente, o processo inclui o empacotamento do instalador do Cisco Secure Endpoint como um aplicativo Win32 usando a Ferramenta de Preparação de Conteúdo Intune Win32, seguido pela configuração e implantação do aplicativo por meio do Intune. Usamos a ferramenta oficial Microsoft Prep para criar o aplicativo.

Configuração

Implantação segura de endpoint

Etapa 1. Faça o download do Cisco Secure Endpoint Installer.

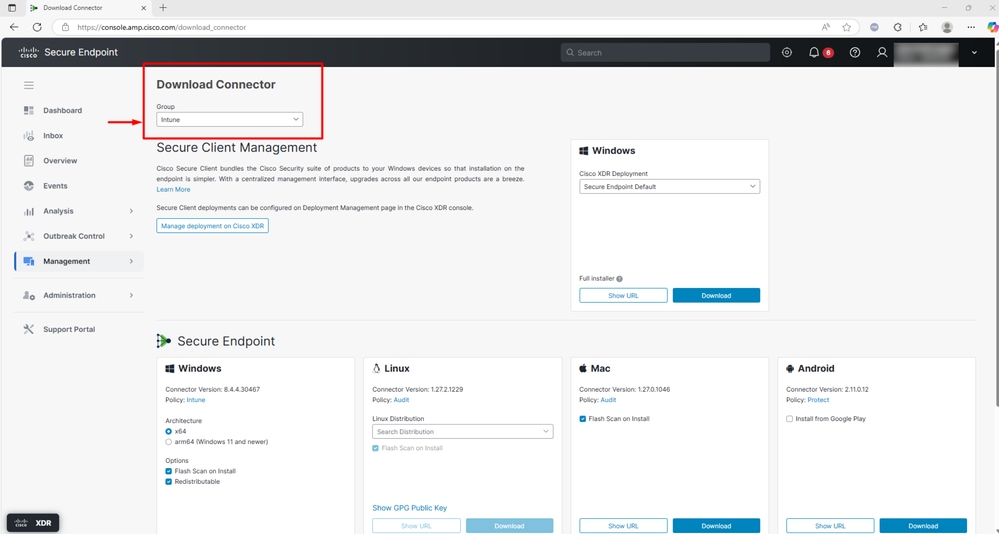

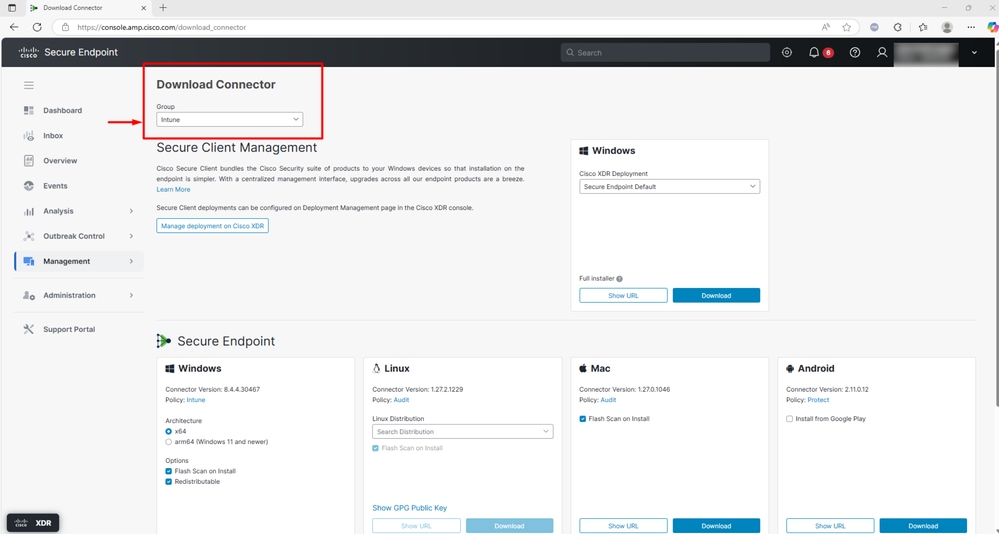

- Navegue até a guia Management e selecione Download Connector

- Selecione o grupo de Pontos de Extremidade Seguros no qual você deseja que o conector se registre

- Selecione download e o instalador EXE será baixado localmente, como mostrado na captura de tela

Etapa 2. Prepare o arquivo do Intune usando a Ferramenta de Preparação de Conteúdo Win32.

A Ferramenta de Preparação de Conteúdo Win32 é um utilitário fornecido pelo Microsoft Intune para ajudar os administradores de TI a prepararem aplicativos Win32 (ou seja, aplicativos tradicionais da área de trabalho do Windows) para implantação por meio do Microsoft Intune. A ferramenta converte instaladores de aplicativos Win32 (como .exe, .msi e arquivos relacionados) em um formato de arquivo .intunewin, que é necessário para implantar esses aplicativos via Intune.

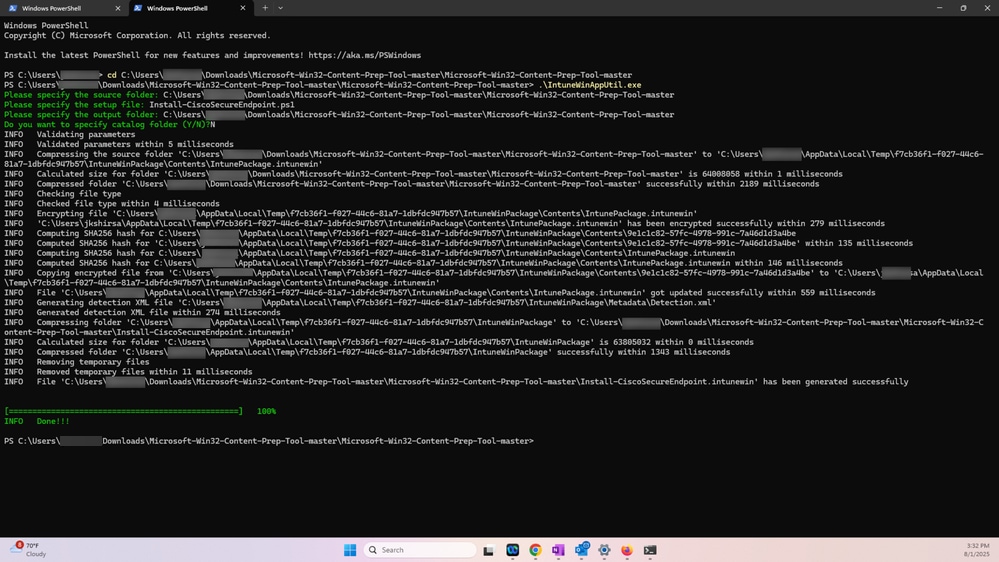

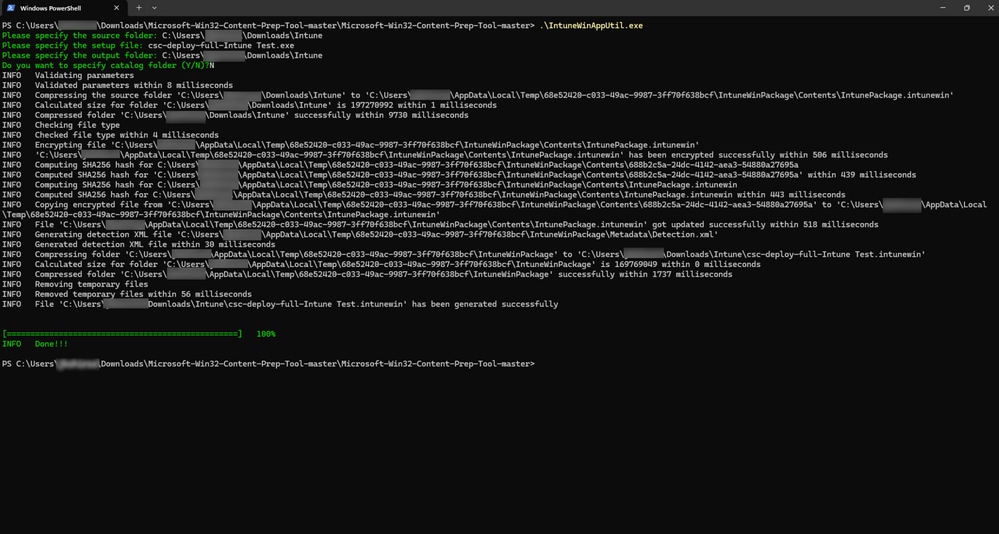

Para preparar o arquivo do Intune, siga estas etapas:

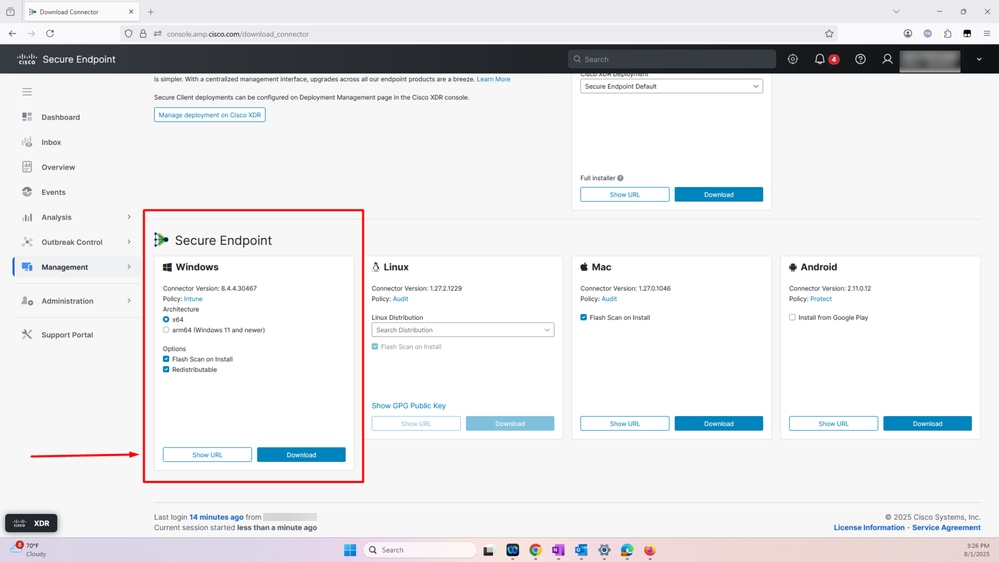

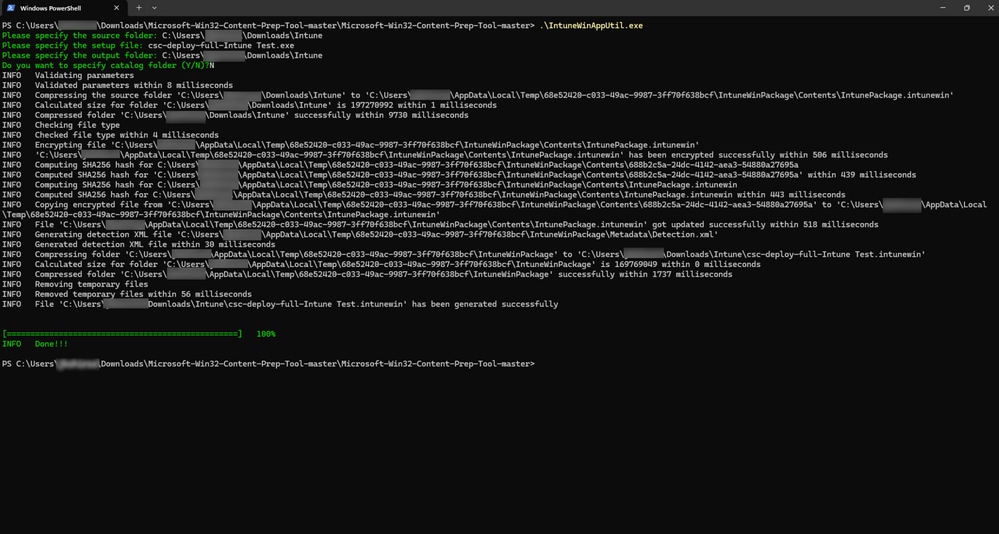

- Execute o IntuneWinAppUtil.exe

- Na próxima etapa, altere o diretório para a pasta que contém o arquivo executável do Cisco Secure Endpoint que foi baixado na etapa 1 e o script de instalação do powershell (Install-CiscoSecureEndpoint.ps1)

- Em seguida, especifique o nome do arquivo de script para o arquivo de configuração: Instalação-CiscoSecureEndpoint.ps1

- Na próxima etapa, especifique a pasta onde o arquivo Intunewin deve ser gerado

- Digite N, quando solicitado a especificar o catálogo

- O arquivo Intunewin é gerado como mostrado na captura de tela:

Etapa 3. Carregue o Arquivo IntuneWin do Ponto de Extremidade Seguro para o Centro de Administração do Microsoft Intune.

Execute as seguintes etapas:

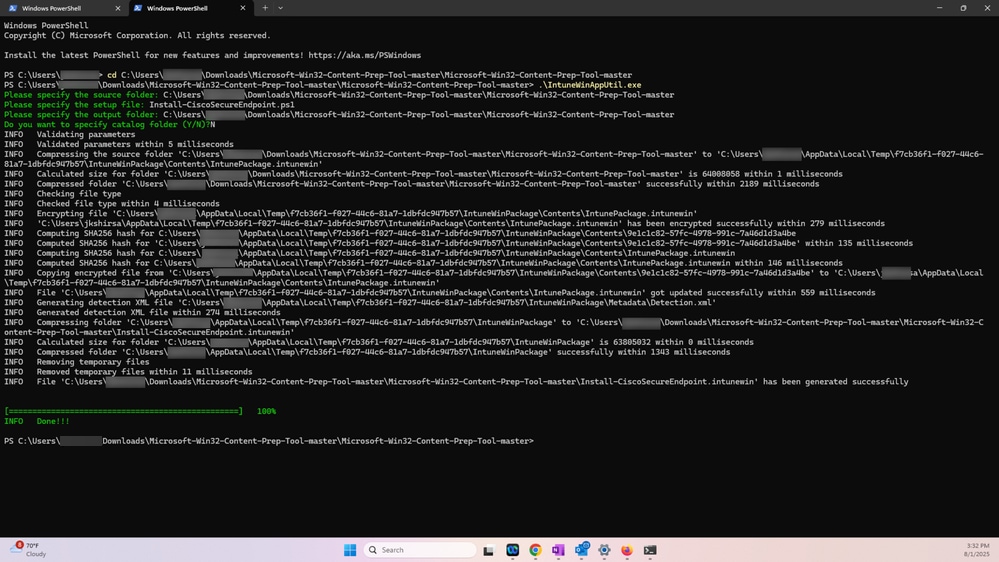

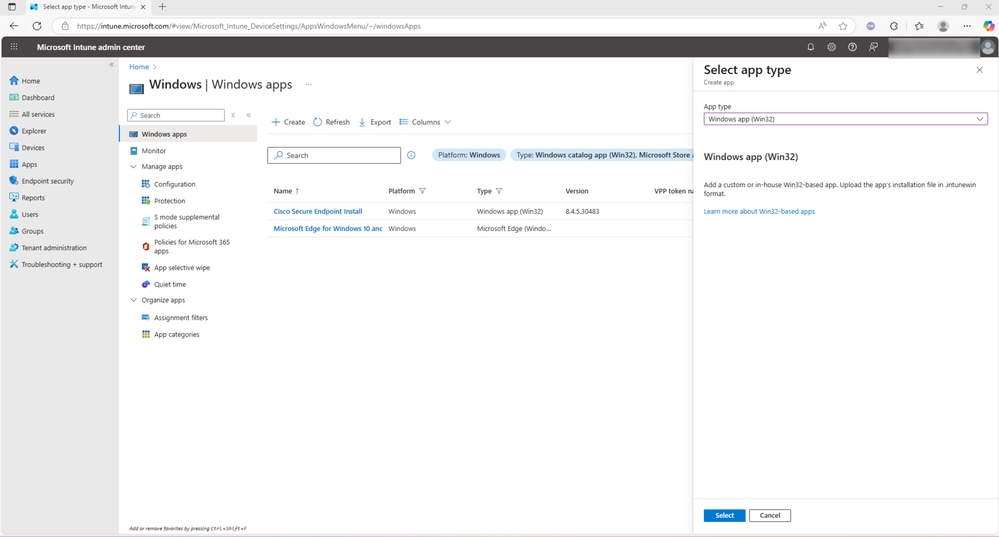

- Faça logon no Centro de Administração do Microsoft Intune

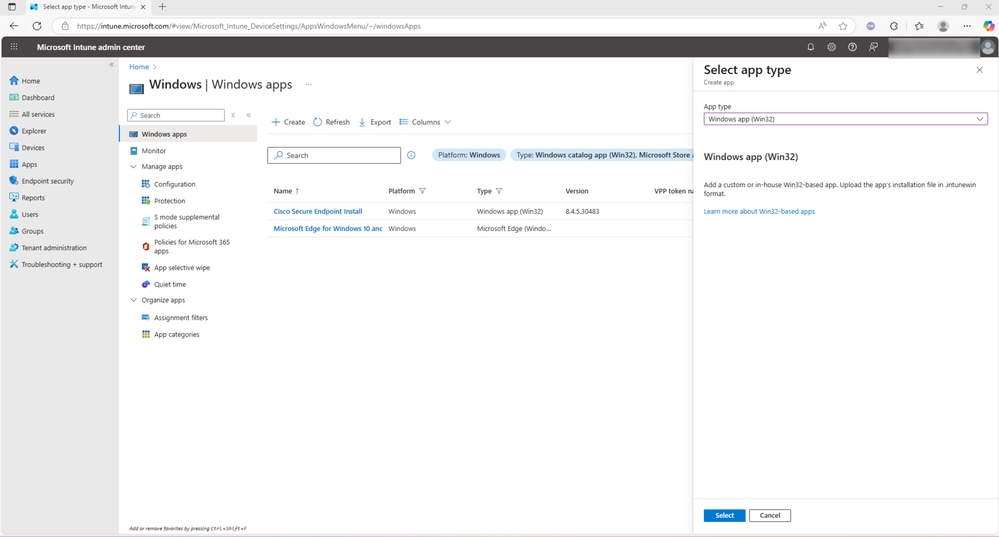

- Navegue para os Aplicativos do Windows no Centro de Administração do Microsoft Intune e selecione Tipo de Aplicativo - Win32 e selecione

Essas duas ações são demonstradas na captura de tela:

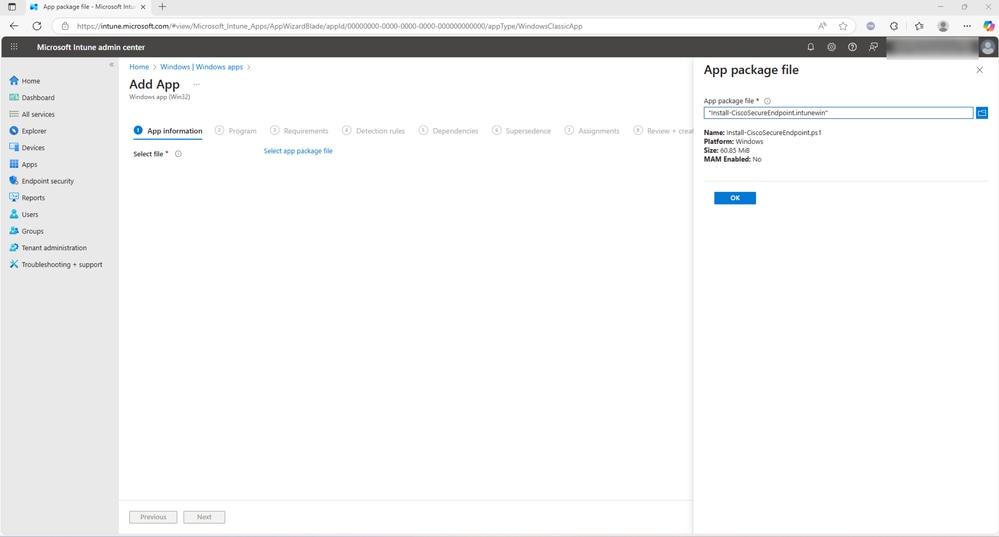

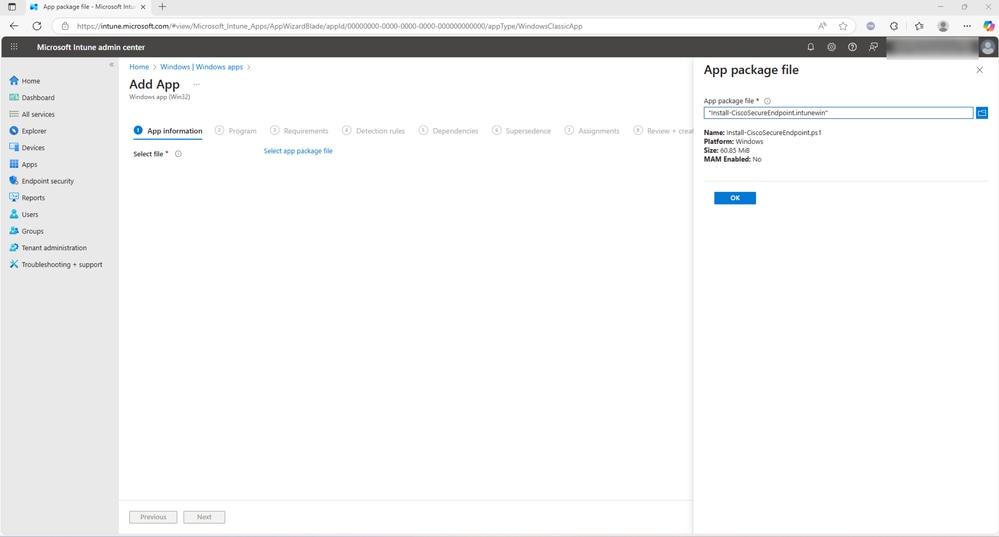

- Na próxima etapa, carregue o arquivo Secure Endpoint Intunewin criado na etapa 2 e selecione OK

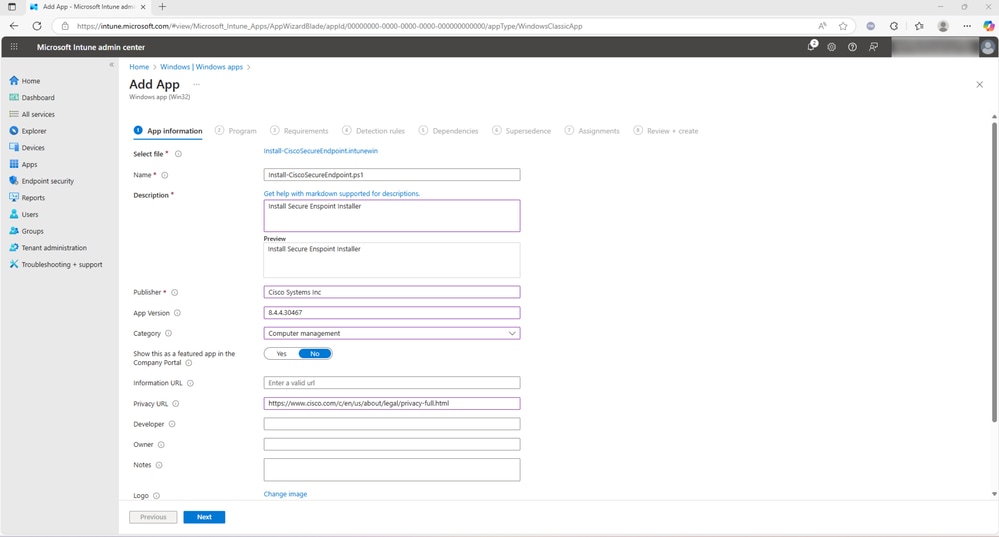

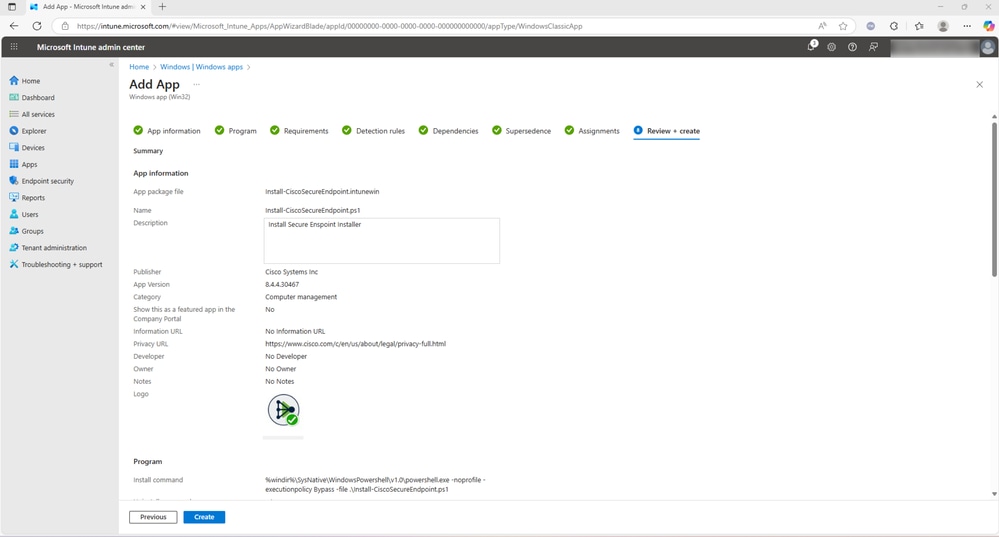

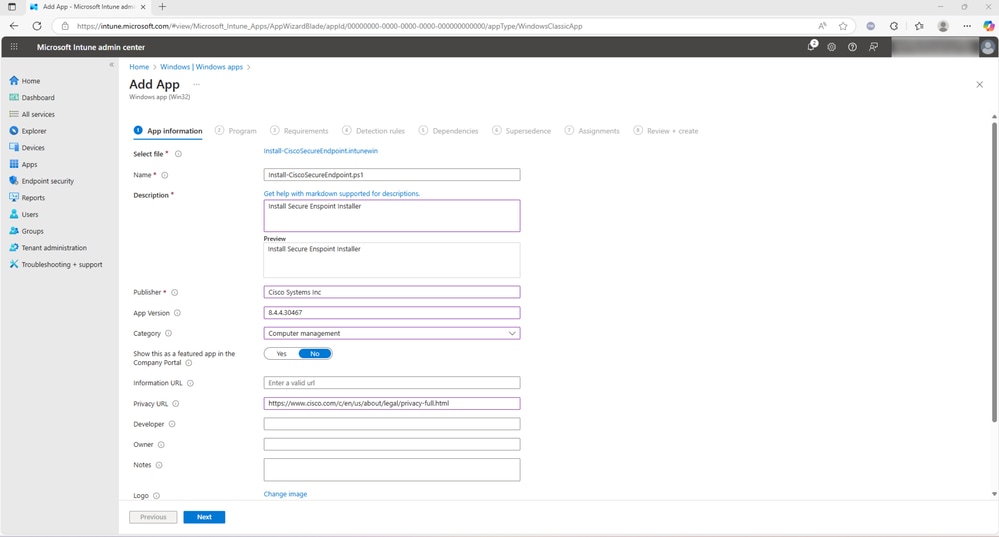

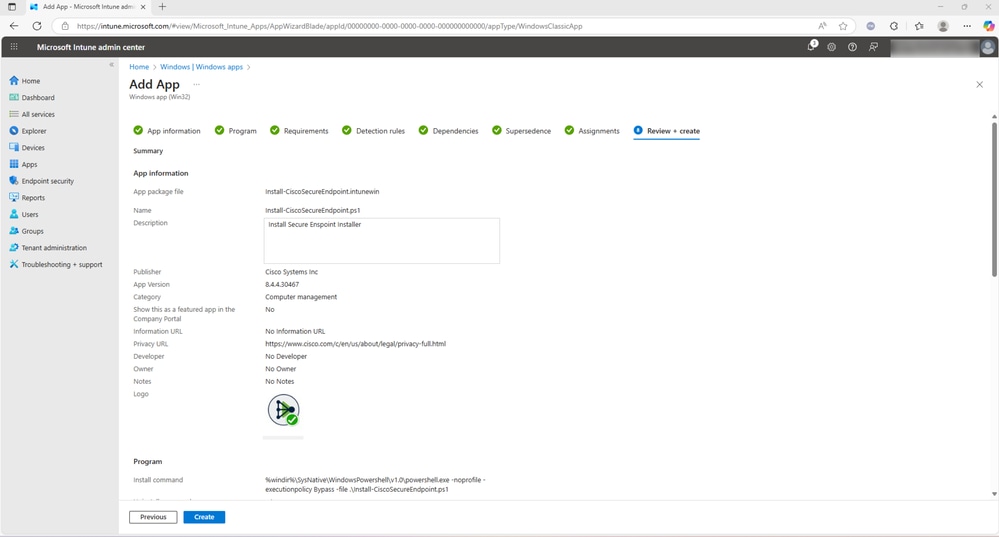

- Depois de selecionar OK, insira as informações como apresentadas na captura de tela. Os campos opcionais podem ser deixados em branco em cada guia. Vá para a próxima etapa selecionando Próximo

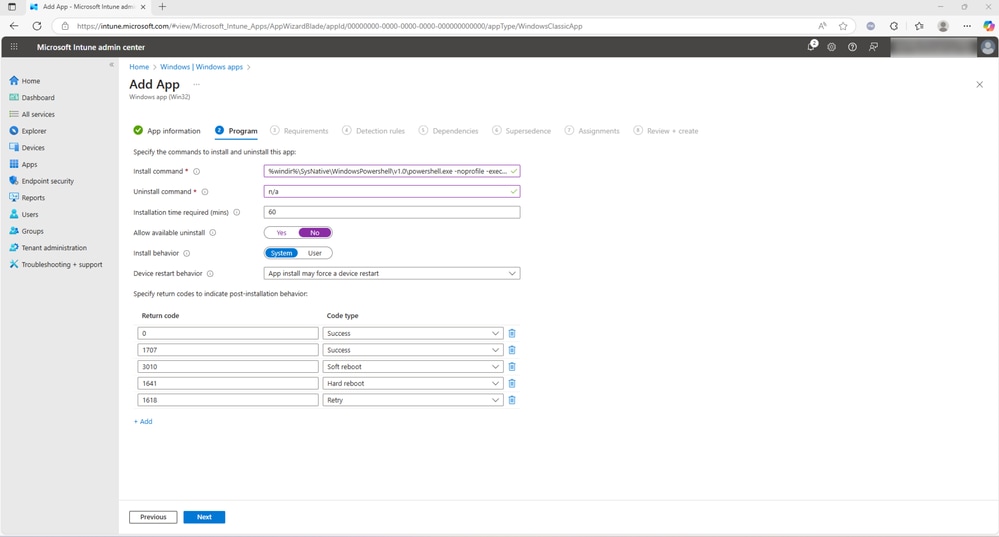

Observe que o código apresentado aqui serve como exemplo e qualquer código pode ser usado como um comando de instalação para este instalador

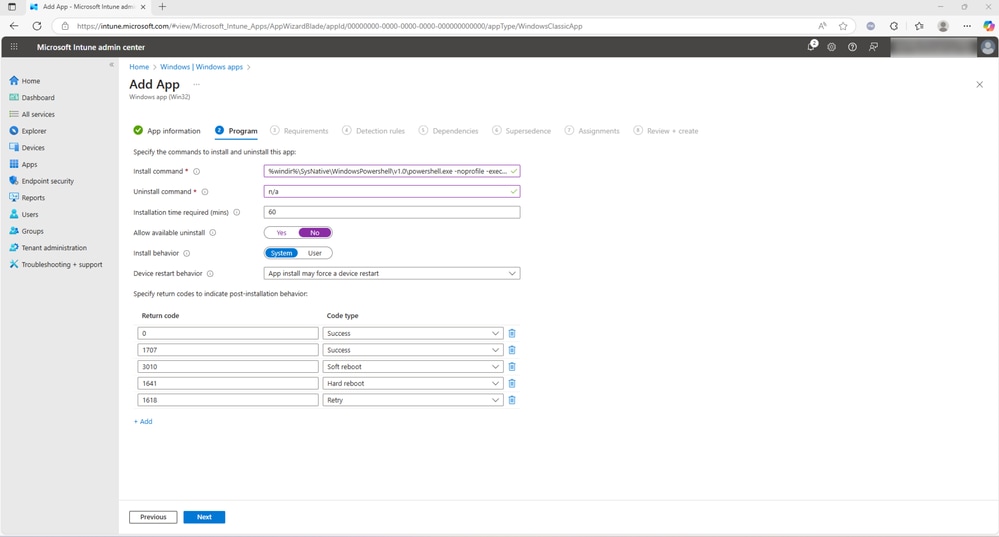

- Insira Desinstalar como n/a e o tempo de instalação necessário como 60 (opcional). Defina Permitir desinstalação disponível como Não, selecione Instalar comportamento como Sistema e insira todos os detalhes opcionais antes de selecionar Avançar

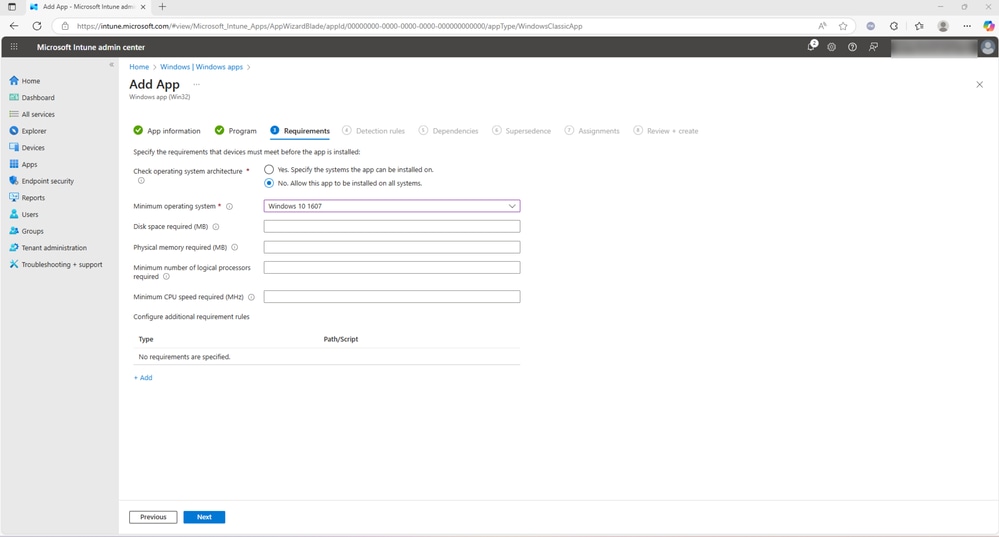

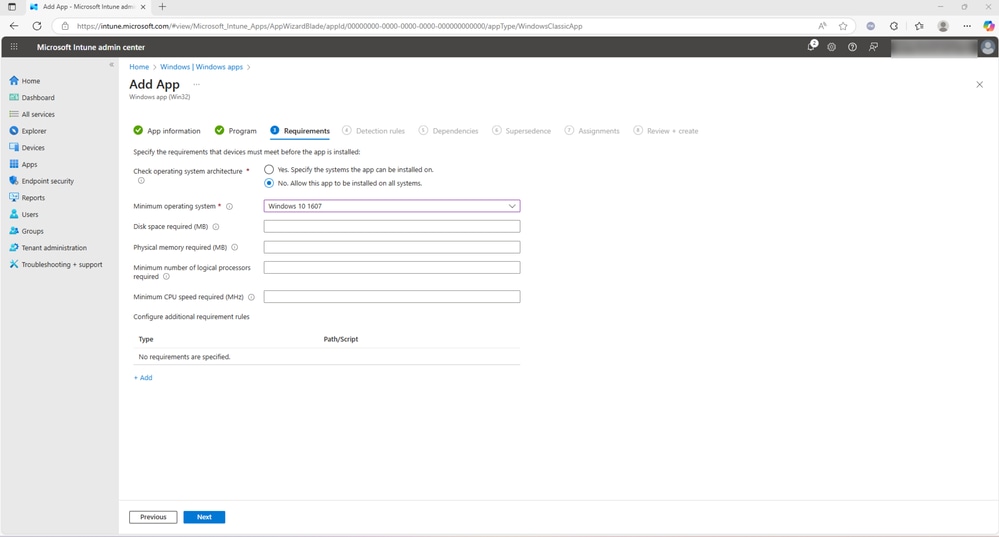

- Na guia Requisitos, marque Não. Permita que este aplicativo seja instalado em todos os sistemas e selecione o sistema operacional mínimo. Preencha e preencha os campos opcionais, se desejar, e selecione Próximo

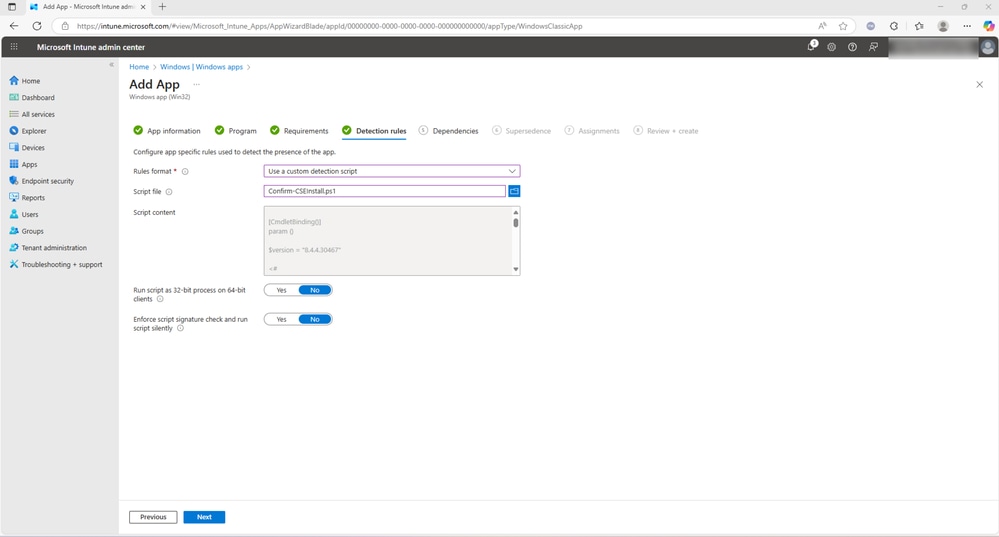

-

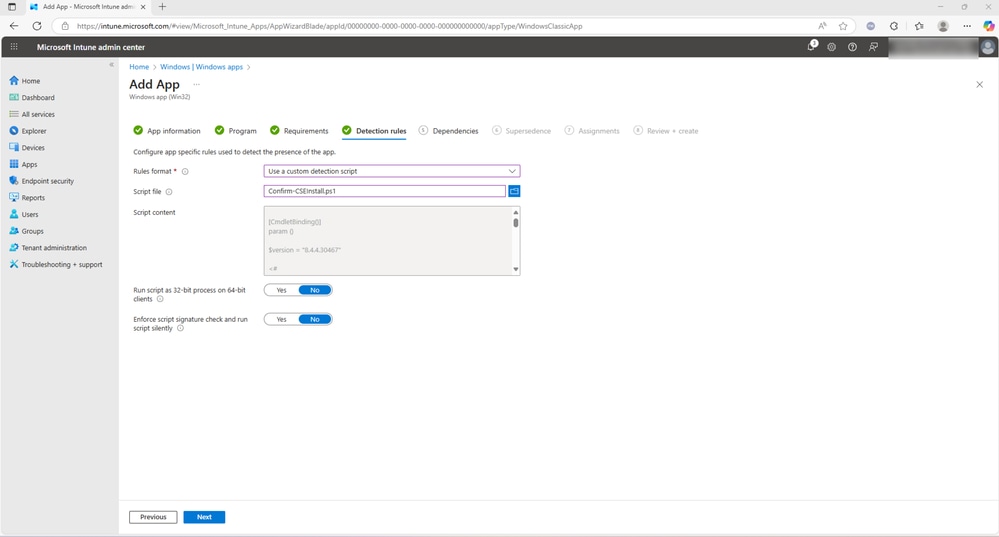

Ao escolher Configurar manualmente as regras de detecção, você pode definir um tipo de regra, como MSI, Arquivo ou Registro, para detectar a presença do aplicativo. Neste documento, a opção alternativa, Usar um script de detecção personalizado, foi selecionada.

- Selecione Avançar para continuar. Note: Um script de detecção personalizado pode ser criado especificamente para este processo de implantação para se adequar ao seu ambiente e aos critérios de detecção.

- As próximas guias são opcionais. Nenhuma dependência precisa ser configurada, atribua o aplicativo ao grupo necessário e selecione Revisar + criar

Implantação segura de cliente

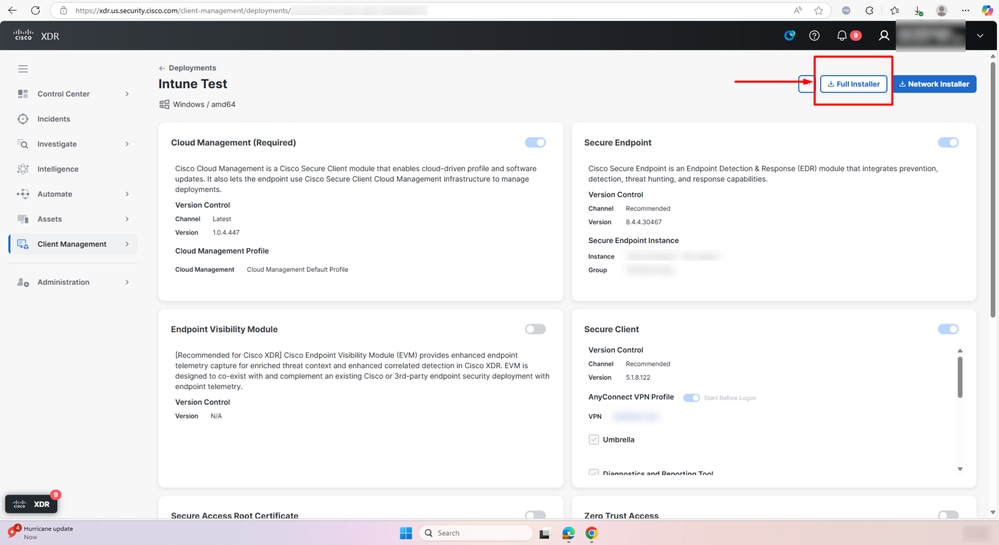

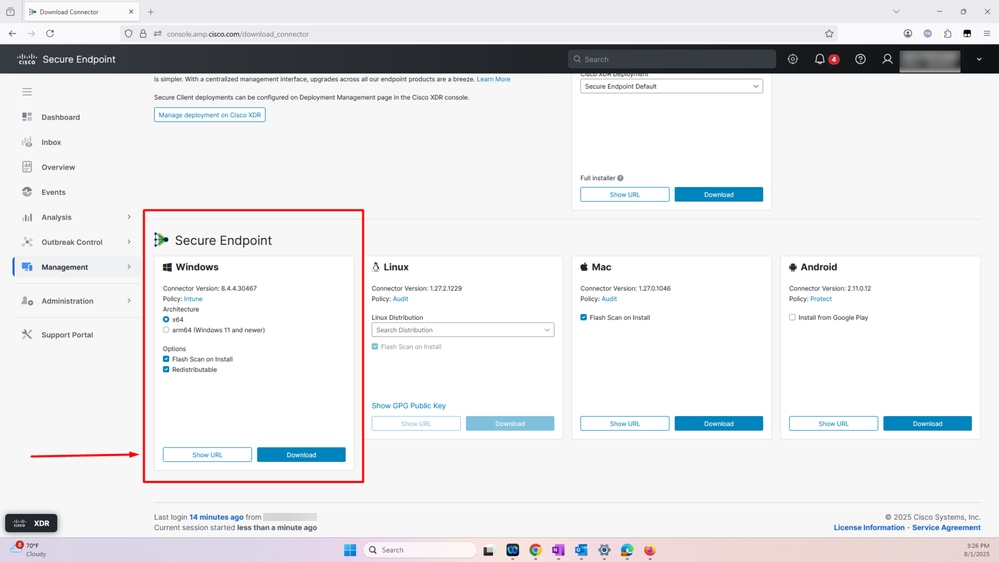

Etapa 1. Faça o download da implantação completa do Cisco Secure Client

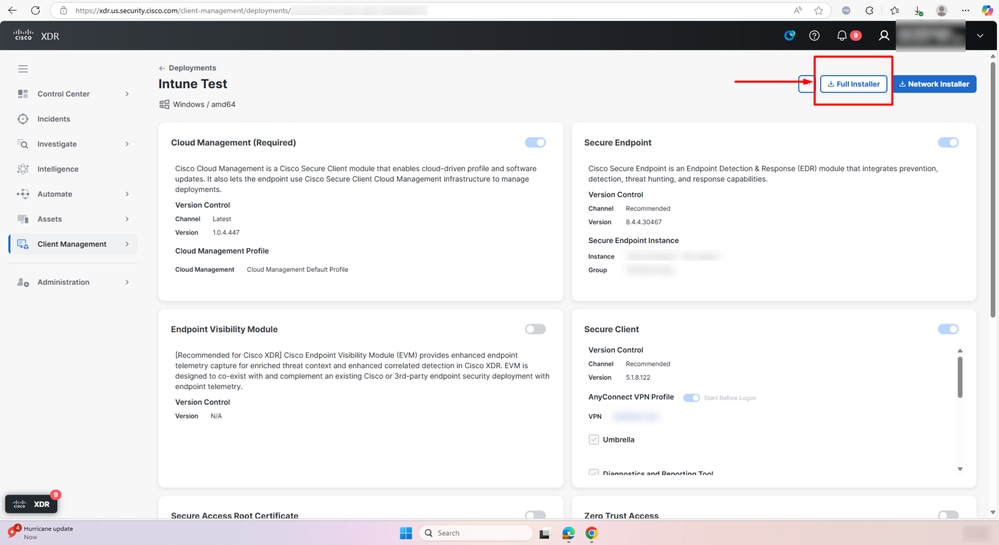

- Crie uma nova implantação e selecione Full Installer ou Network Installer, dependendo do tipo de implantação

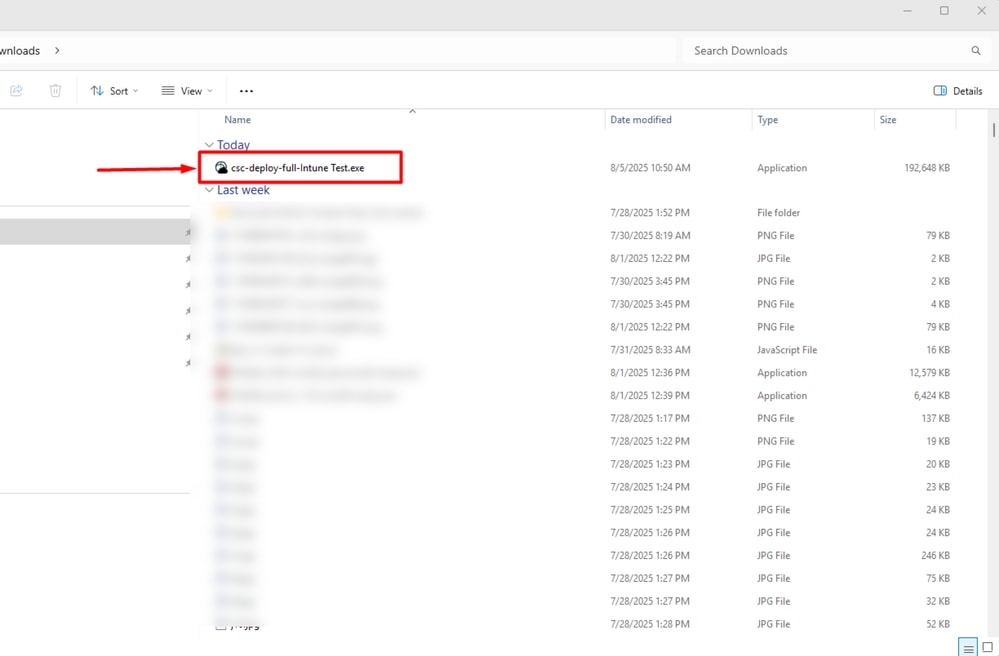

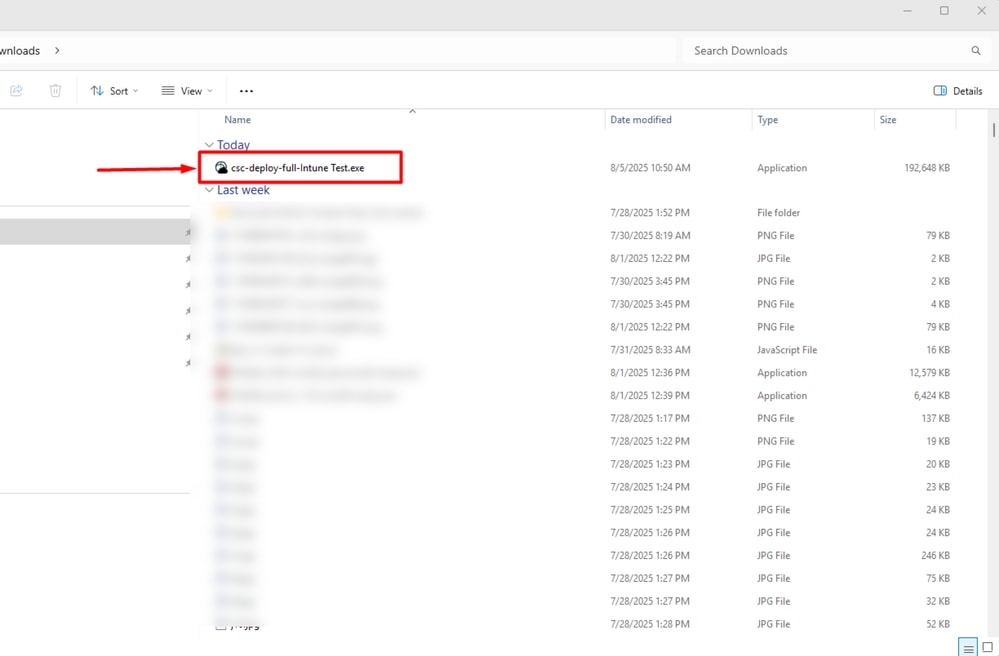

- Um csc-deploy-full-Intune Test.exe é baixado como mostrado na captura de tela.

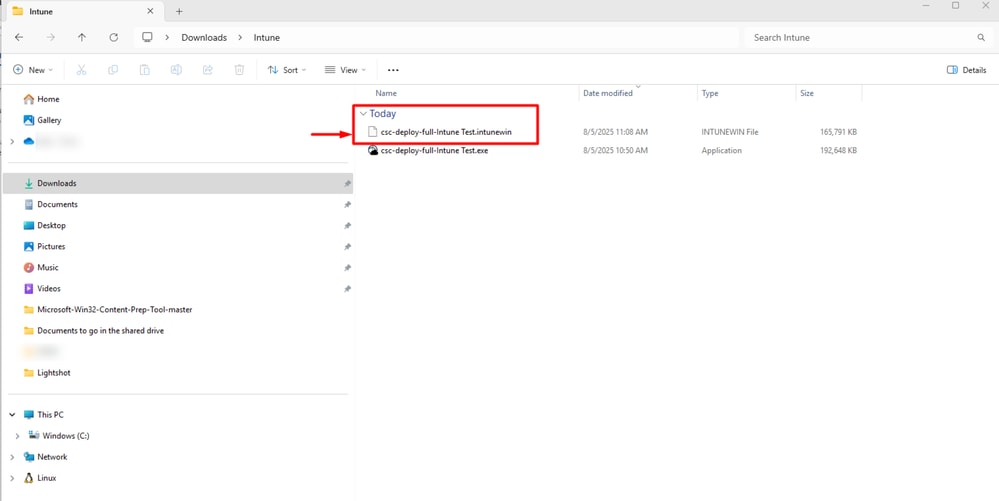

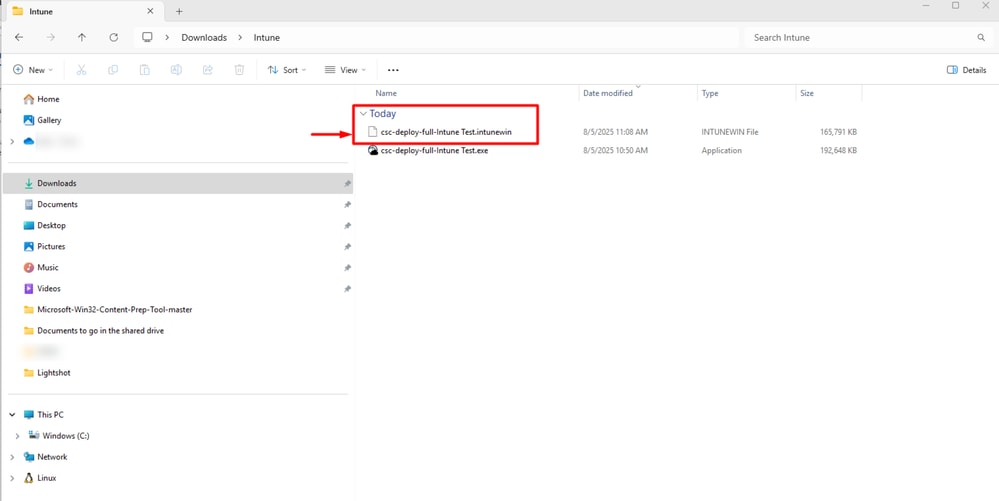

Etapa 2. Prepare o arquivo do Intune seguindo o mesmo procedimento na etapa 2. Isso cria o arquivo csc-deploy-full-Intune Test.intunewin.

- As etapas acima resultam na criação de um arquivo csc-deploy-full-Intune Test.intunewin, como mostrado na captura de tela.

Etapa 3. Carregue o arquivo csc-deploy-full-intune Test.intunewin da parte 1 para o Centro de Administração do Microsoft Intune conforme as etapas mostradas acima.

Isso conclui o processo para implantar o Cisco Secure Endpoint usando o Intune.

Script Install-CiscoSecureEndpoint.ps1

[CmdletBinding()]

param ()

$cse_exe =

$version =

if ($PSCommandPath -eq $null) {

function GetPSCommandPath() {

return $MyInvocation.PSCommandPath;

}

$PSCommandPath = GetPSCommandPath

}

$script = [pscustomobject]@{

"Path" = Split-Path $PSCommandPath -Parent

"Name" = Split-Path $PSCommandPath -Leaf

}

Set-Location -Path $script.Path

$cse_installer = [IO.Path]::Combine($script.Path, $cse_exe)

$csc_installer_args = "/R /S"

<#

Cannot use -wait for 'Cisco Secure Endpoint' and therefore cannot get the exit code to return.

Using -wait, returns varied results, instead use Get-Process and while loop to wait for installation to complete.

#>

$install = Start-Process -WorkingDirectory "$($script.Path)" -FilePath "${cse_installer}" -ArgumentList "${csc_installer_args}" -PassThru -NoNewWindow

while (Get-Process "$($cse_exe -replace '.exe', '')" -ErrorAction SilentlyContinue)

{

Start-Sleep -Seconds 10

}

Script Confirm-CSEInstall.ps1

[CmdletBinding()]

param ()

$version =

<#

https://learn.microsoft.com/en-us/intune/intune-service/apps/apps-win32-add#step-4-detection-rules

The app gets detected when the script both returns a 0 value exit code and writes a string value to STDOUT

The Intune agent checks the results from the script. It reads the values written by the script to the STDOUT stream,

the standard error (STDERR) stream, and the exit code. If the script exits with a nonzero value, the script fails and

the application detection status isn't installed. If the exit code is zero and STDOUT has data, the application

detection status is installed.

#>

$cse = Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\*, HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\* -ErrorAction SilentlyContinue | Where-Object { $_ -like "*Immunet Protect*" } | Where-Object { $_.DisplayName -like "*Cisco Secure Endpoint*" }

if ($cse | Where-Object { [System.Version] $_.DisplayVersion -ge [System.Version] "${version}" })

{

Write-Host "Installed"

exit 0

}

exit 1

Feedback

Feedback