Introdução

Este documento descreve como criar um filtro de conteúdo para monitorar mensagens do Email Security Appliance (ESA) que podem falhar com SPF e DKIM.

Pré-requisitos

- Conhecimento do produto Cisco Email Security Appliance

- Conhecimento dos conceitos básicos dos métodos de autenticação de e-mail Sender Policy Framework (SPF) e DomainKeys Identified Mail (DKIM).

Requisitos

- Verificação de SPF e DKIM habilitada em qualquer uma de suas políticas de fluxo de email.

- Uma função de usuário apropriada onde você pode criar e implementar filtros de conteúdo.

- Acesso do CLI ao seu equipamento se você quiser usar a opção de linha de comando para procurar por coincidências de filtro.

Informações de Apoio

Ao implementar um filtro de conteúdo para monitorar esses dois mecanismos, você tem a vantagem de fornecer visibilidade, rastrear e até mesmo a capacidade de exportar mensagens que podem falhar com essas tecnologias de autenticação de e-mail para referência futura e necessidades baseadas na sua empresa, que também podem ajudá-lo a tomar decisões de implementação futuras.

O que é SPF e DKIM

SPF e DKIM são mecanismos que mantêm a segurança das mensagens de e-mail. Esses protocolos têm a capacidade de impedir que servidores não autorizados enviem mensagens como se elas fossem de seu domínio e também oferecem aos destinatários uma maneira de verificar se os e-mails vêm de sua organização.

O registro SPF melhora a cobertura de autenticação, a entrega e ajuda a promover o nível desejado de segurança para seus domínios. O SPF é aplicado no servidor de e-mail do receptor e verifica o endereço IP do remetente, o domínio no cabeçalho FROM do e-mail e a lista de remetentes permitidos no registro DNS SPF desse domínio. A entrega poderá falhar se o IP do remetente não estiver na lista.

Enquanto o SPF indica se um servidor pode enviar como seu domínio, o DKIM examina e-mails. É uma forma de assinatura que permite aos servidores destinatários rastrearem e-mails de volta à sua origem.

O DKIM fornece uma maneira de verificar se um e-mail é autêntico, se não foi modificado em trânsito e se foi realmente enviado pelo seu servidor. Quando o DKIM falhar, o destinatário poderá tratar o e-mail como não confiável e caberá ao destinatário decidir o que fazer com o e-mail. Provavelmente, ele acaba em alguma pasta de spam do destinatário, mas também pode ser descartado por completo.

Configurar

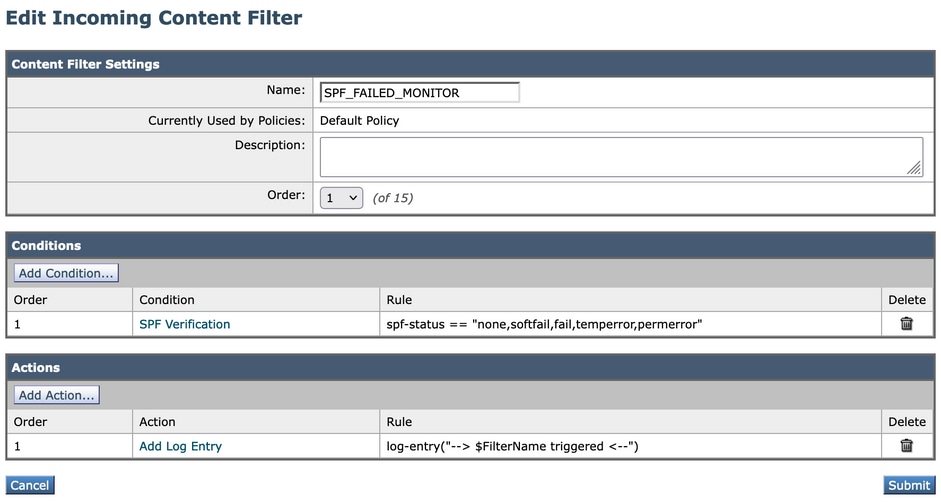

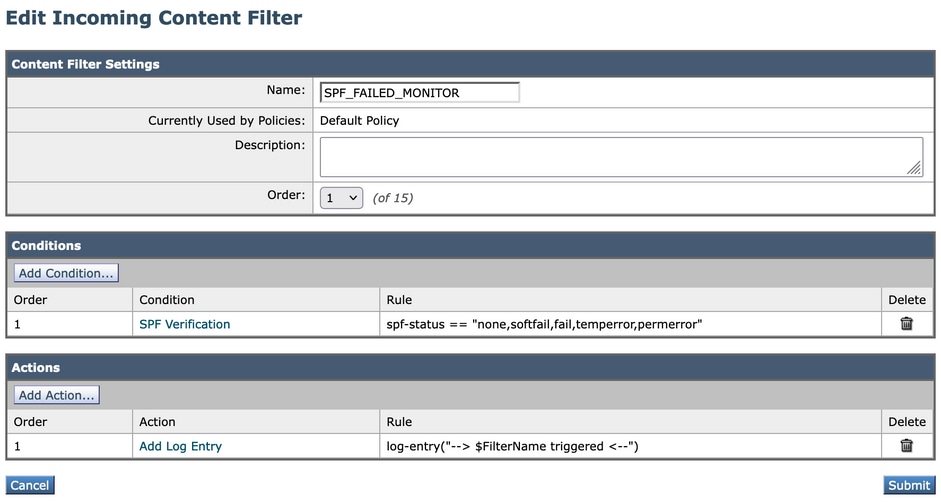

Crie um filtro de Conteúdo de Entrada para o monitor SPF.

- Na GUI do ESA, navegue para Políticas de e-mail > Filtros de conteúdo de entrada.

- Clique em Adicionar filtro.

- No campo de nome, use um nome apropriado para identificar o filtro. Nesse caso, SPF_FAILED_MONITOR.

- Clique em Adicionar condição.

- À esquerda, procure Verificação SPF. Aqui: None, SoftFail, Fail, TempError, PermError.

- Depois de marcar essas opções, clique em Ok na parte inferior da janela.

- Agora, clique em Add Action e, no lado esquerdo, escolha Add Log Entry.

- No campo de texto, você pode adicionar o texto mais adequado, neste caso, como este: —> $FilterName triggered <—

Observação: uma entrada de log pode fornecer mais controle e visibilidade de quando esse filtro é disparado no ESA e quando você está solucionando problemas por meio da linha de comando, por exemplo, fornece uma melhor visibilidade dos filtros que foram ativados.

Exemplo:

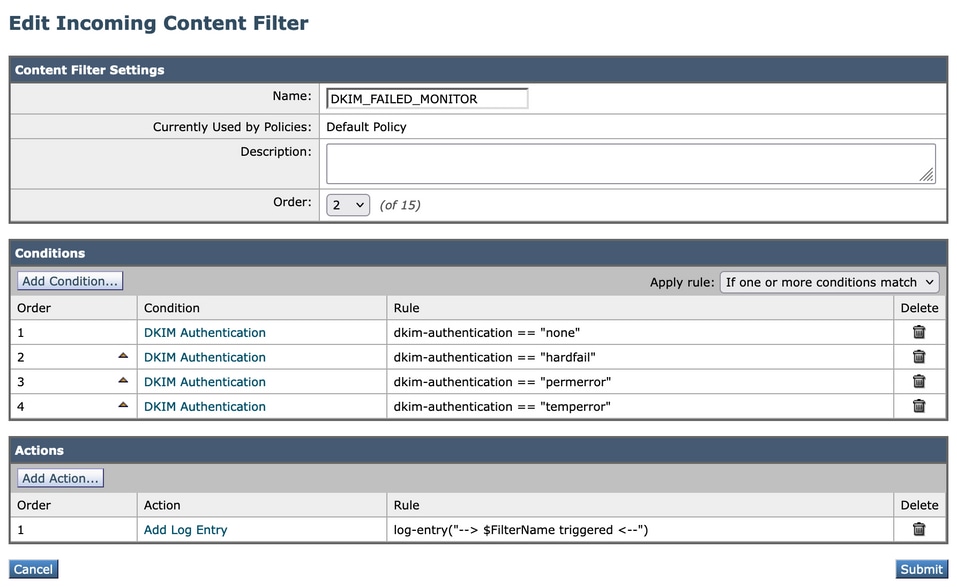

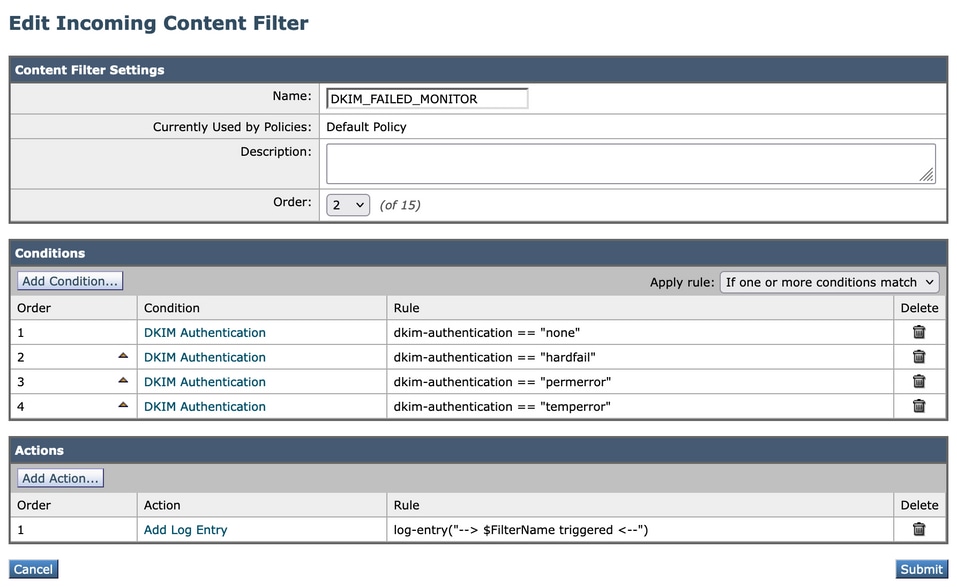

Crie um filtro de Conteúdo de Entrada para o Monitor DKIM.

- Na GUI do ESA, navegue para Políticas de e-mail > Filtros de conteúdo de entrada.

- Clique em Adicionar filtro.

- No campo de nome, use um nome apropriado para identificar o filtro. Nesse caso, use DKIM_FAILED_MONITOR.

- Clique em Adicionar condição.

- No lado esquerdo, procure Autenticação DKIM. Aqui, use: none, hardfail, permerror, temperror.

- Depois de marcar essas opções, clique em Ok na parte inferior da janela.

- Diferentemente da configuração SPF, neste filtro de conteúdo DKIM, você precisa adicionar uma condição para cada Resultado de autenticação.

- Depois de adicionar as condições, clique em Add Action e, no lado esquerdo, escolha Add Log Entry.

- No campo de texto, você pode adicionar o texto mais adequado para você. Neste caso, como este: —> $FilterName triggered <—

Exemplo:

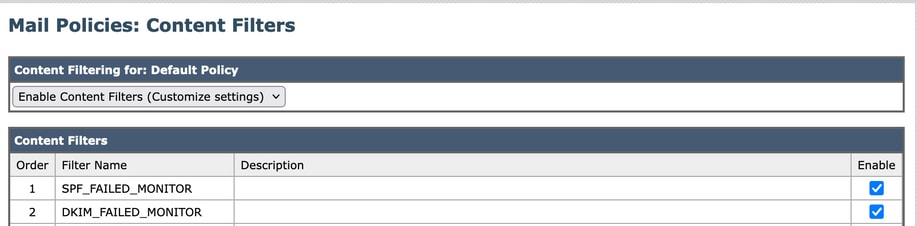

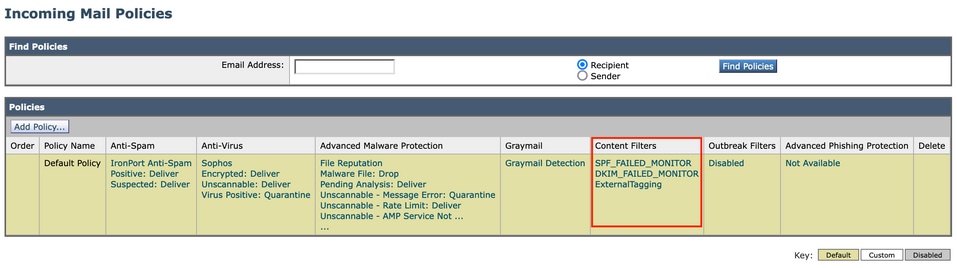

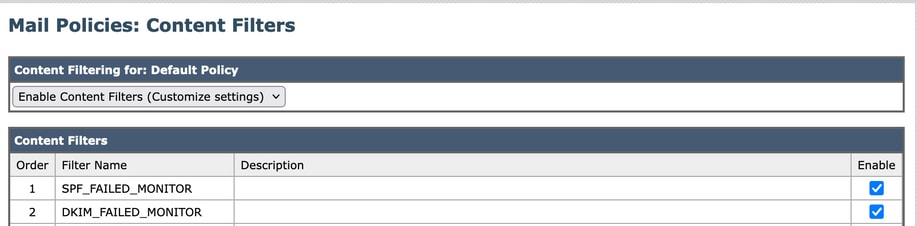

Ative os filtros de conteúdo de entrada na política de e-mails recebidos.

Depois de ter ambos os filtros de conteúdo configurados, você precisa ativá-los em sua Política de recebimento de e-mail. Para fazer isso, você pode executar estas etapas.

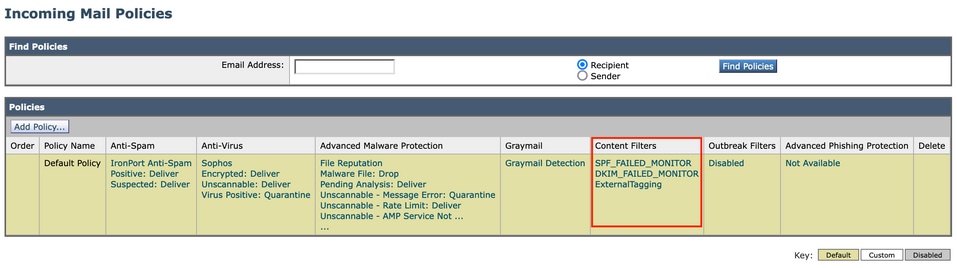

- Na GUI do ESA, navegue para Políticas de e-mail > Políticas de recebimento de e-mail.

- Você precisa escolher qual política é onde os filtros de conteúdo funcionam. Nesse caso, use a Política padrão.

- Vá para a 7ª coluna, a que está relacionada a Filtros de conteúdo e clique nos campos que aparecem nessa coluna.

-

Você verá uma janela chamada Filtragem de conteúdo para: Política padrão.

-

Quando estiver lá, escolha a opção Ativar filtros de conteúdo (Personalizar configurações). Com essa opção, você tem a possibilidade de escolher quais filtros de conteúdo deseja ativar nessa política.

-

Depois, clique em Submit.

- Depois de clicar em Enviar, a janela retornará você às Políticas de recebimento de e-mail e, na coluna Filtros de conteúdo, você verá que novos filtros foram adicionados.

Verifique os resultados

Para verificar os resultados desses filtros de conteúdo, você pode verificá-los na opção de monitoramento via GUI ou via acesso de linha de comando.

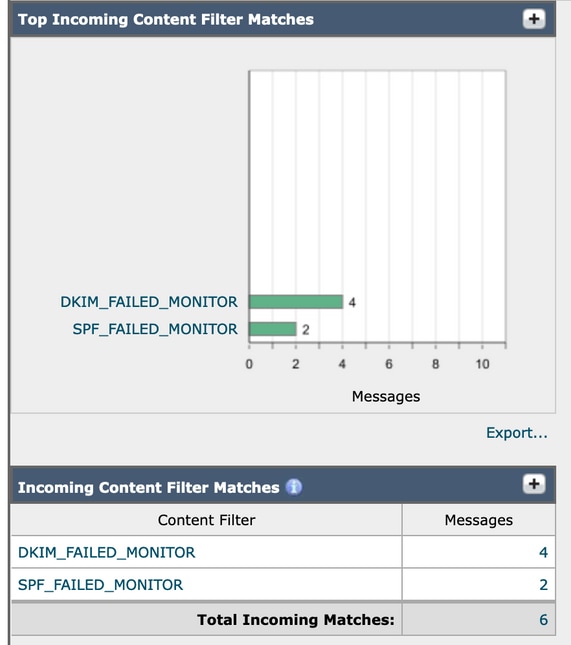

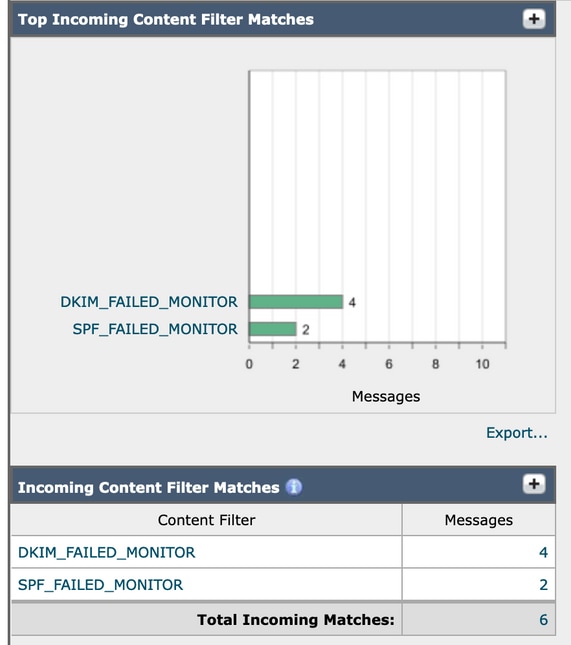

Monitorar via GUI

- Na GUI do ESA/SMA, navegue para Monitor > Content Filters.

- Localize todas as correspondências dos Filtros de conteúdo de entrada e as mensagens que correspondem às correspondências que os filtros tiveram.

- Você pode clicar em cada uma delas e você verá as correspondências feitas.

-

Se você clicar no número de mensagens, ele o enviará ao Rastreamento de mensagens para fazer uma pesquisa global das mensagens que fizeram corresponder a esse filtro de conteúdo.

Monitorar via CLI

Esses filtros de conteúdo também podem ser monitorados via CLI com estas etapas:

- Depois de fazer login no seu ESA via CLI, você pode digitar este comando para procurar por coincidências:

grep "SPF_FAILED_MONITOR" mail_logs

- A saída deste comando é assim:

esa1.cisco.com> grep "SPF_FAILED_MONITOR" mail_logs Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- ================================================================================== esa1.cisco.com> grep "DKIM_FAILED_MONITOR" mail_logs Tue Mar 28 08:09:04 2023 Info: MID 3364 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:17:45 2023 Info: MID 3366 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <--

Informações Relacionadas

Feedback

Feedback