Introdução

Este documento descreve como configurar o acesso seguro com o firewall Palo Alto.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Firewall da versão Palo Alto 11.x

- Acesso seguro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- ZTNA sem cliente

Componentes Utilizados

As informações neste documento são baseadas em:

- Firewall da versão Palo Alto 11.x

- Acesso seguro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Acesso seguro - Palo Alto

Acesso seguro - Palo Alto

A Cisco projetou o Secure Access para proteger e fornecer acesso a aplicativos privados, no local e baseados em nuvem. Ele também protege a conexão da rede à Internet. Isso é obtido por meio da implementação de vários métodos e camadas de segurança, todos voltados para preservar as informações à medida que elas são acessadas pela nuvem.

Configurar

Configurar a VPN no acesso seguro

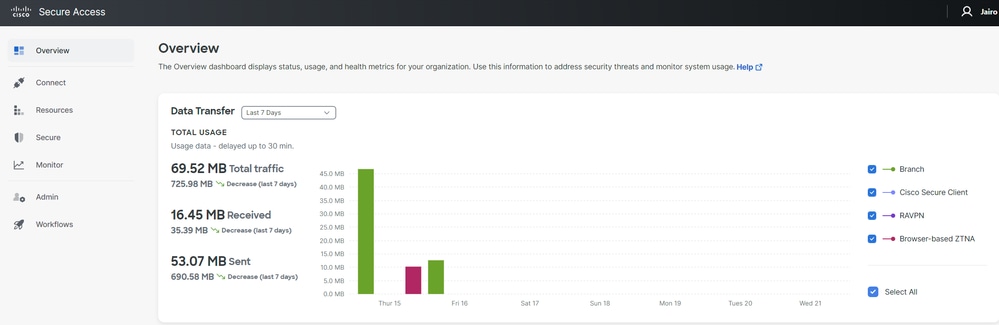

Navegue até o painel de administração do Secure Access.

Acesso seguro - Página principal

Acesso seguro - Página principal

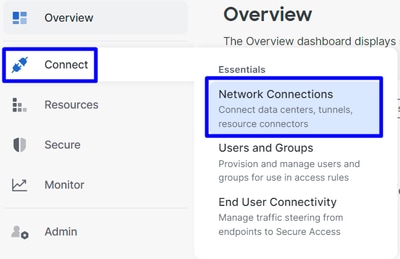

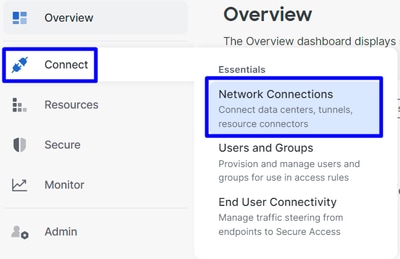

- Clique em

Connect > Network Connections

Acesso seguro - Conexões de rede

Acesso seguro - Conexões de rede

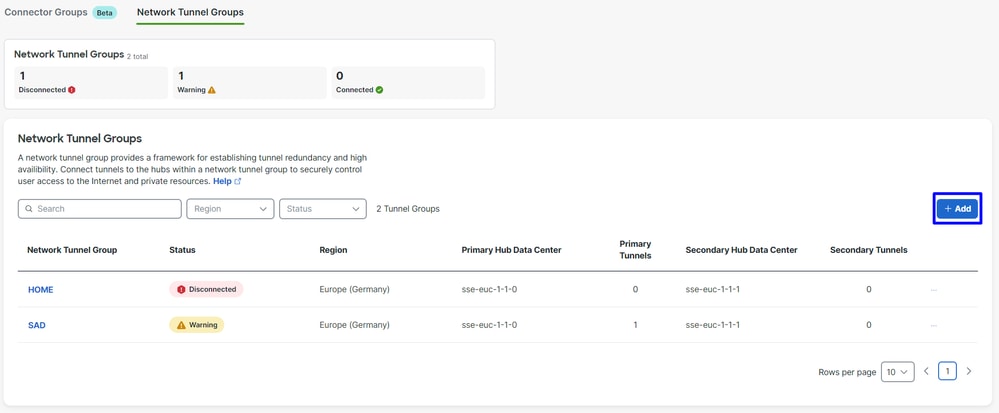

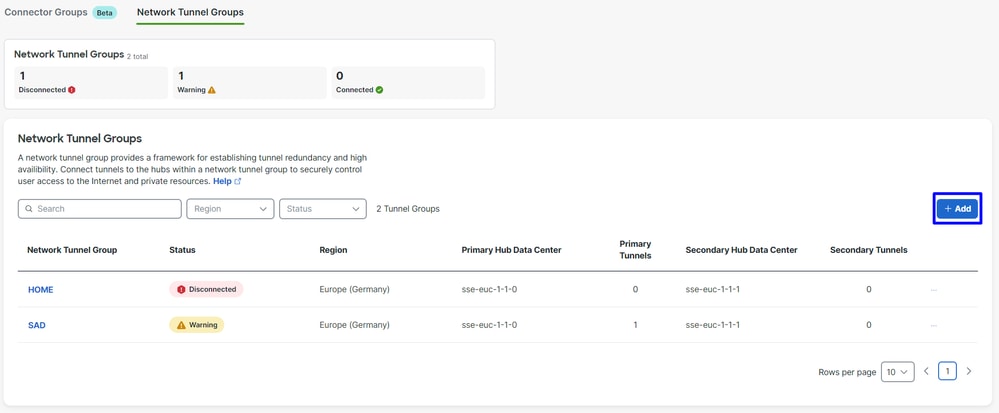

- Em

Network Tunnel Groups clique em + Add

Acesso seguro - Grupos de túnel de rede

Acesso seguro - Grupos de túnel de rede

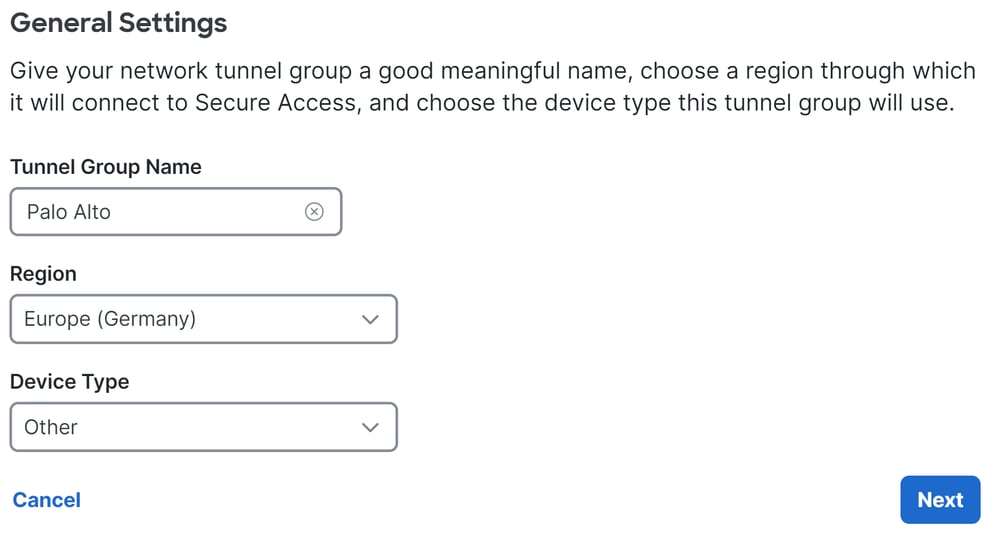

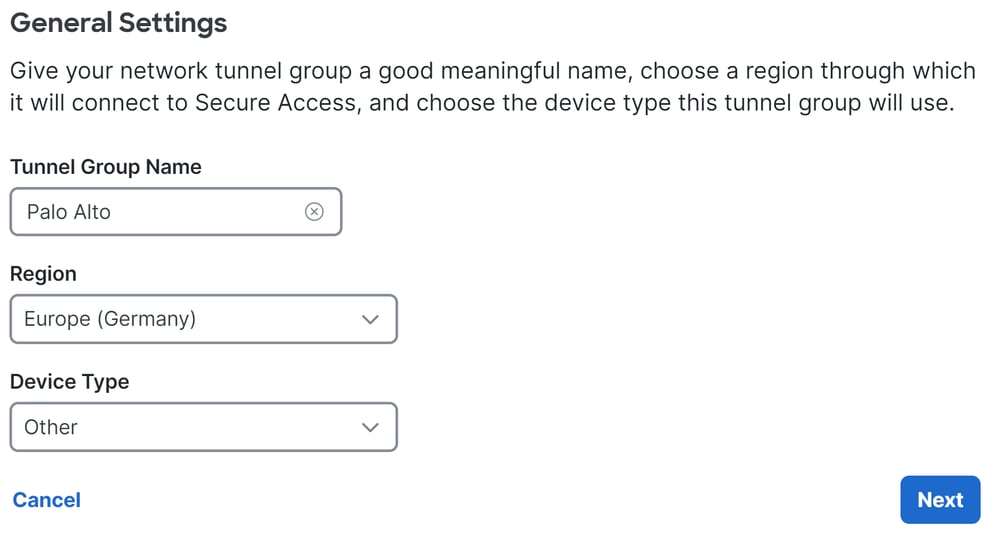

- Configure

Tunnel Group Name, Region e

- Clique em

Next

Note: Escolha a região mais próxima ao local do firewall.

- Configure o

Tunnel ID Format e Passphrase

- Clique em

Next

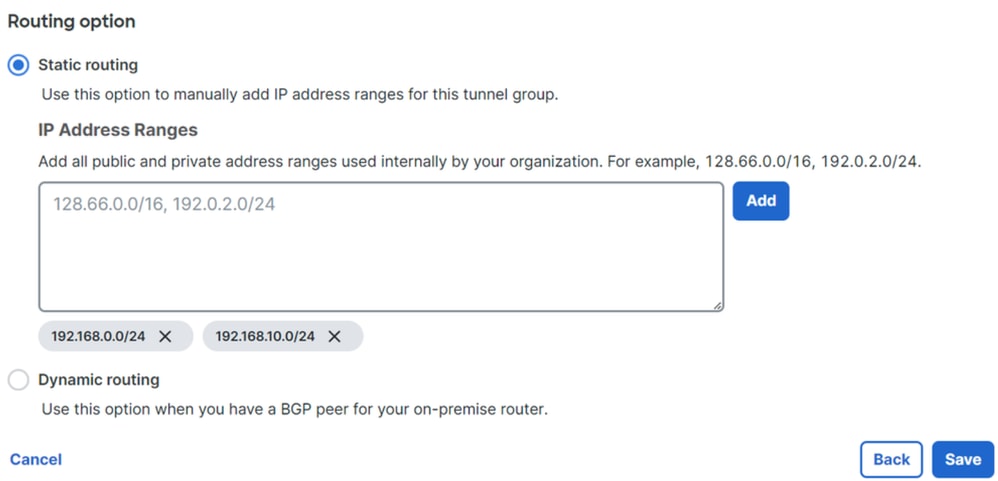

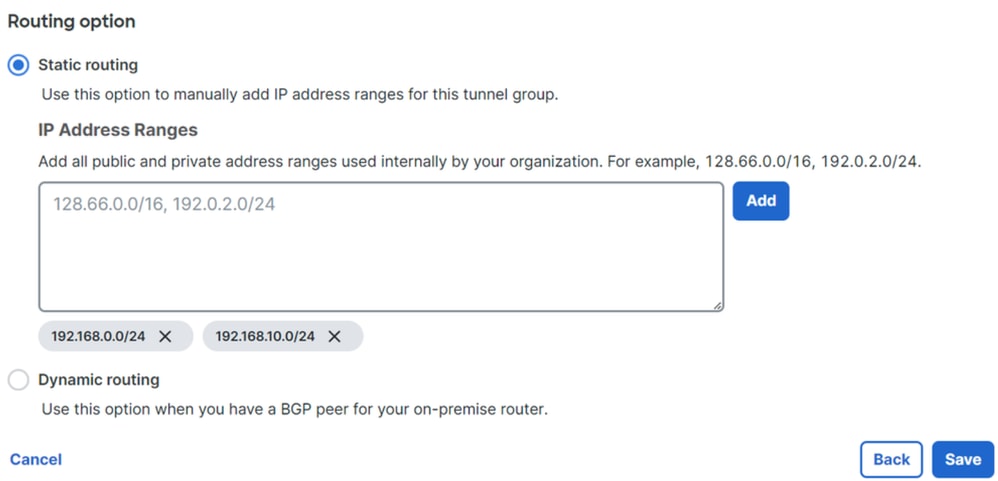

- Configure os intervalos de endereços IP ou hosts que você configurou na sua rede e deseja passar o tráfego pelo Secure Access

- Clique em

Save

Acesso seguro - Grupos de túneis - Opções de roteamento

Acesso seguro - Grupos de túneis - Opções de roteamento

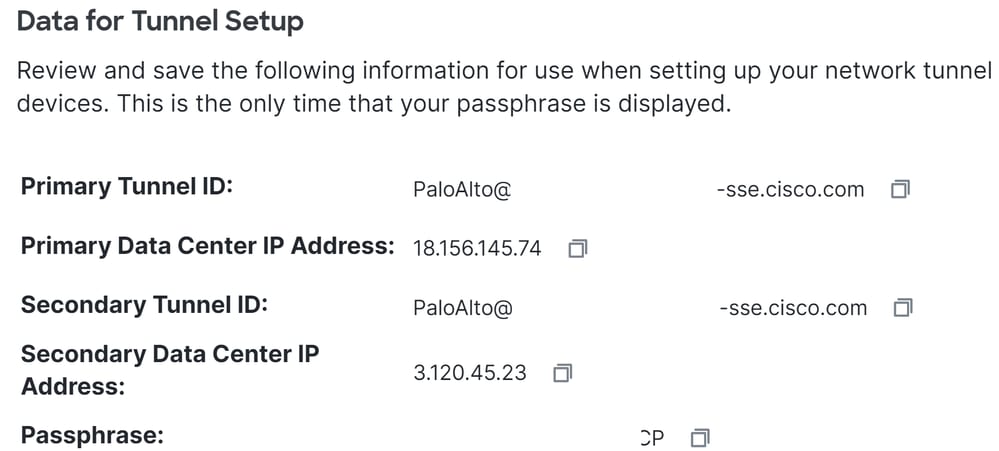

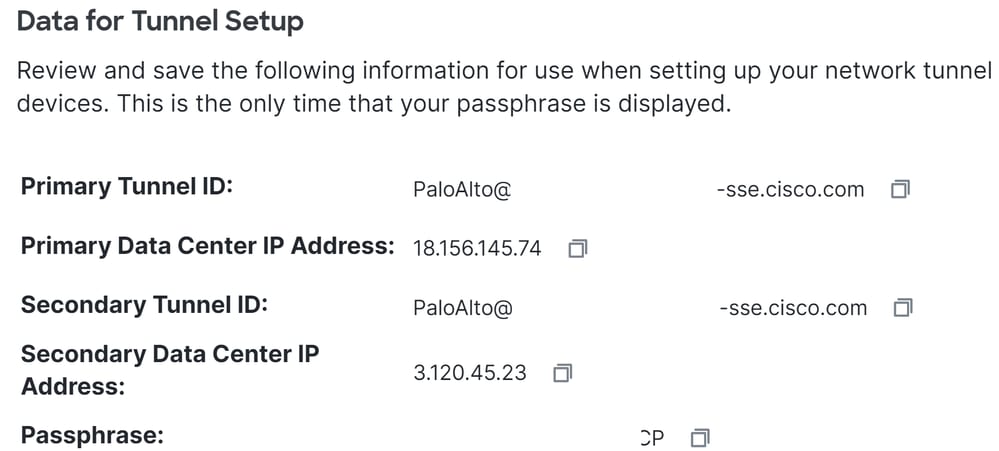

Depois de clicar Save nas informações sobre o túnel que são exibidas, salve-as para a próxima etapa, Configure the tunnel on Palo Alto.

Dados do túnel

Configurar o túnel em Palo Alto

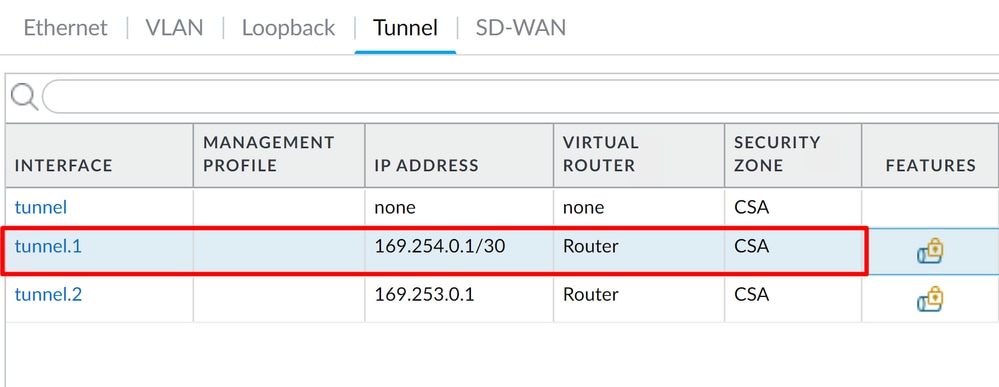

Configurar a interface do túnel

Navegue até o Painel Palo Alto.

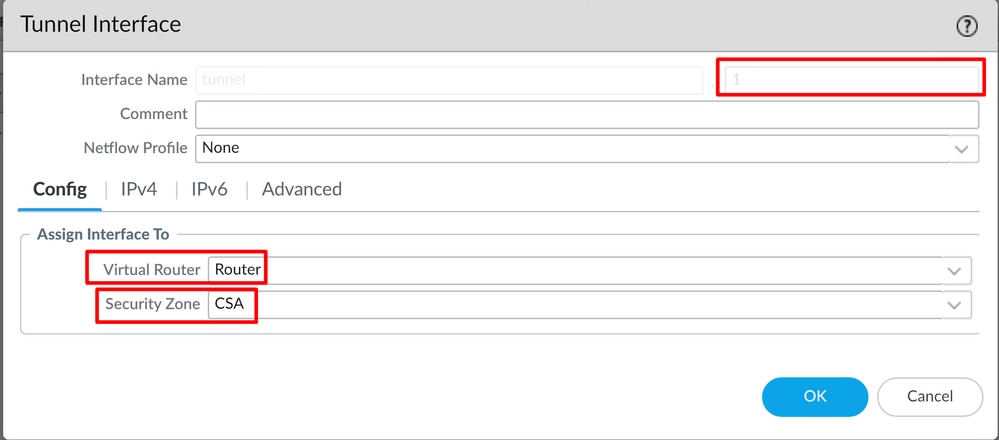

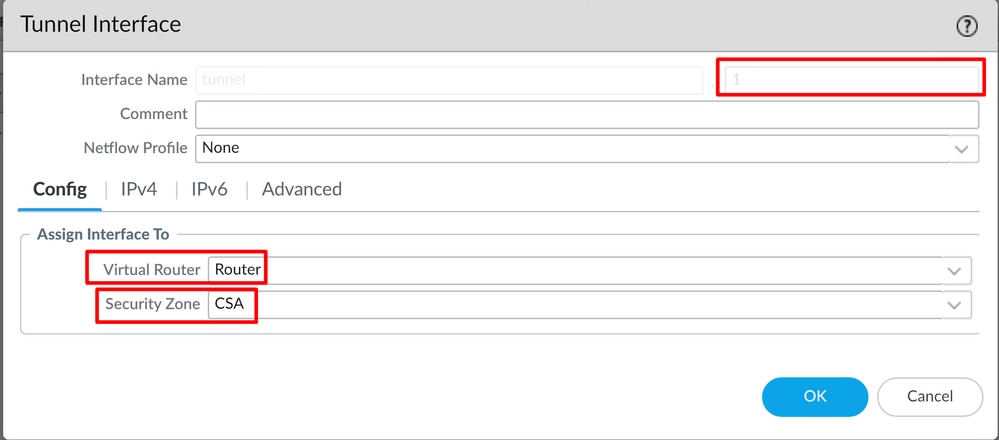

Network > Interfaces > TunnelClick Add

- No menu

Config, configure oVirtual Router, Security Zonee atribua umSuffix Number

- Em

IPv4, configure um IP não roteável. Por exemplo, você pode usar 169.254.0.1/30

- Clique em

OK

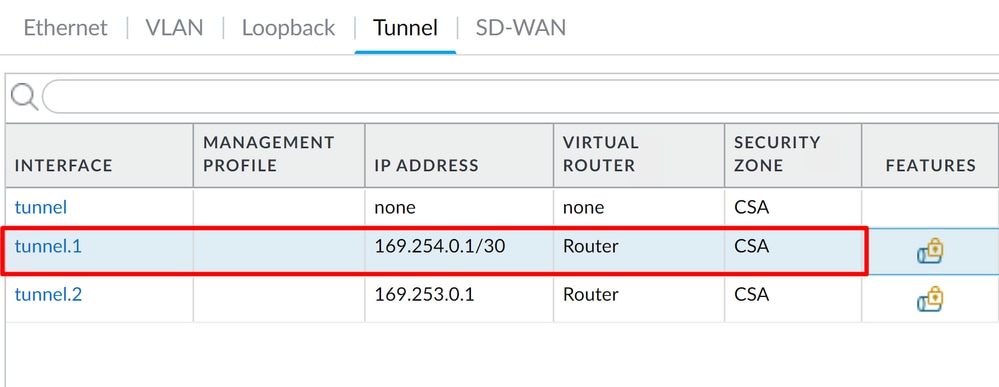

Depois disso, você pode ter algo assim configurado:

Se você o tiver configurado dessa forma, poderá clicar em Commit para salvar a configuração e continuar com a próxima etapa, Configure IKE Crypto Profile.

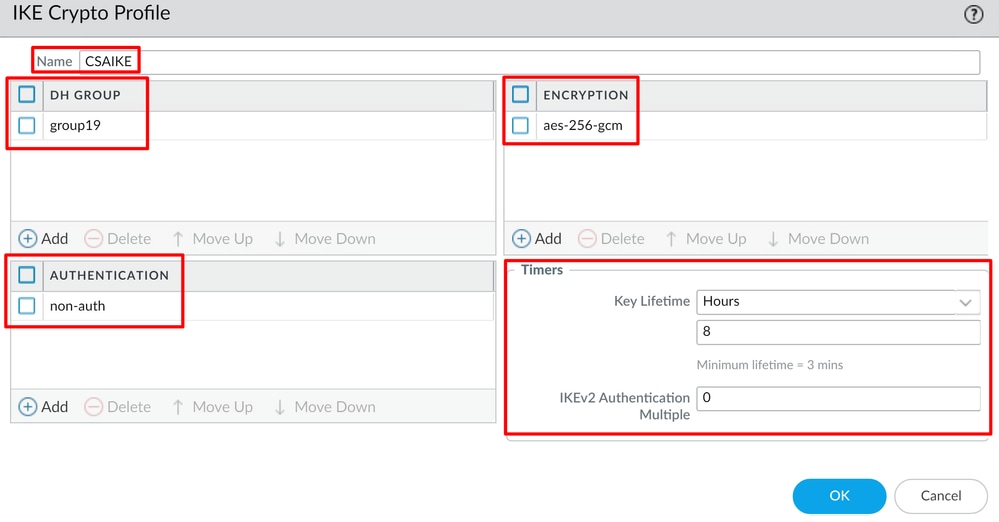

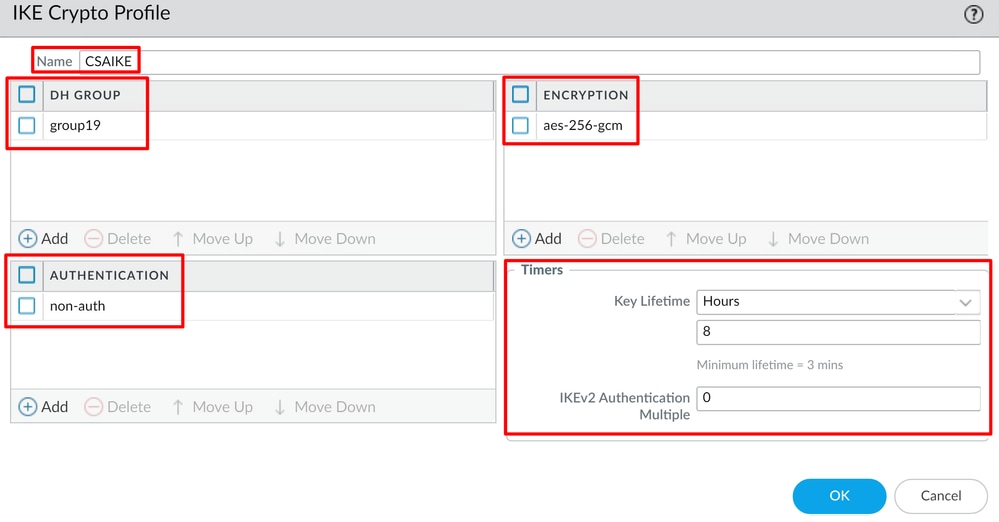

Configurar perfil de criptografia IKE

Para configurar o perfil de criptografia, navegue até:

Network > Network Profile > IKE Crypto - Clique em

Add

- Configure os próximos parâmetros:

Name: Configure um nome para identificar o perfil.DH GROUP: grupo19AUTHENTICATION: non-authENCRYPTION: aes-256-gcmTimers

Key Lifetime: 8 horasIKEv2 Authentication: 0

- Após ter tudo configurado, clique em

OK

Se ela estiver configurada dessa forma, você poderá clicar em Commit para salvar a configuração e continuar com a próxima etapa, Configure IKE Gateways.

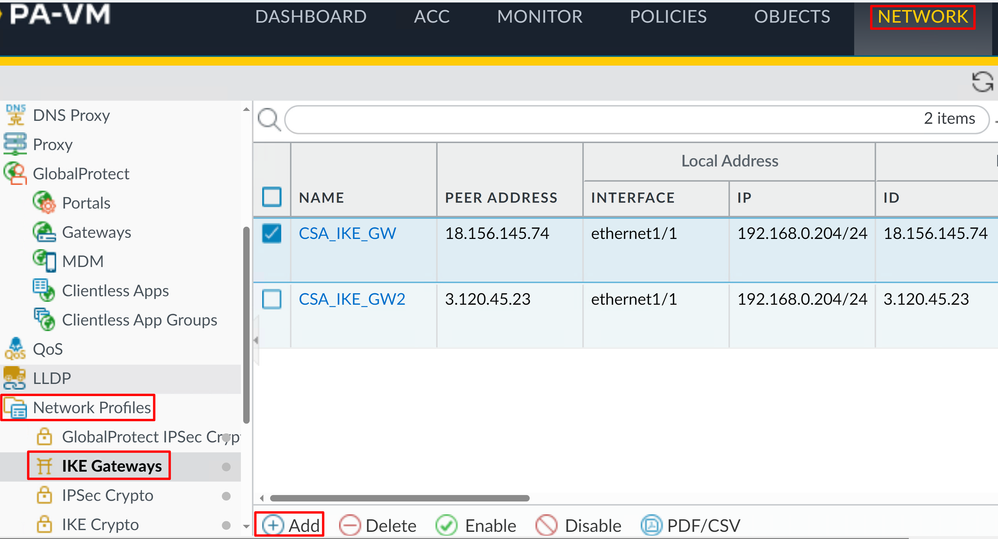

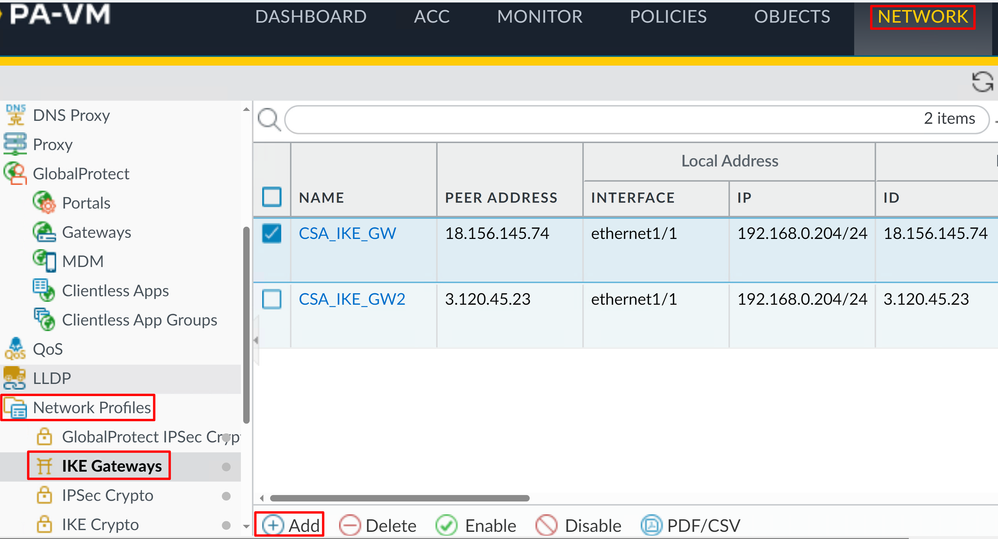

Configurar gateways IKE

Para configurar gateways IKE

Network > Network Profile > IKE Gateways- Clique em

Add

- Configure os próximos parâmetros:

Name: Configure um nome para identificar os Gateways Ike.Version : modo somente IKEv2Address Type : IPv4Interface : Selecione sua interface WAN da Internet.Local IP Address: Selecione o IP da interface WAN da Internet.Peer IP Address Type : IPPeer Address: Use o IP of Primary IP Datacenter IP Address, fornecido na etapa Tunnel Data.Authentication: Chave pré-compartilhadaPre-shared Key : Use o passphrase fornecido na etapa Tunnel Data.Confirm Pre-shared Key : Use o passphrase fornecido na etapa Tunnel Data.Local Identification : Escolha User FQDN (Email address) e use o Primary Tunnel ID dado na etapa, Dados do túnel.Peer Identification : IP AddressEscolha e use o Primary IP Datacenter IP Address.

- Clique em

Advanced Options

Se ela estiver configurada dessa forma, você poderá clicar em Commit para salvar a configuração e continuar com a próxima etapa, Configure IPSEC Crypto.

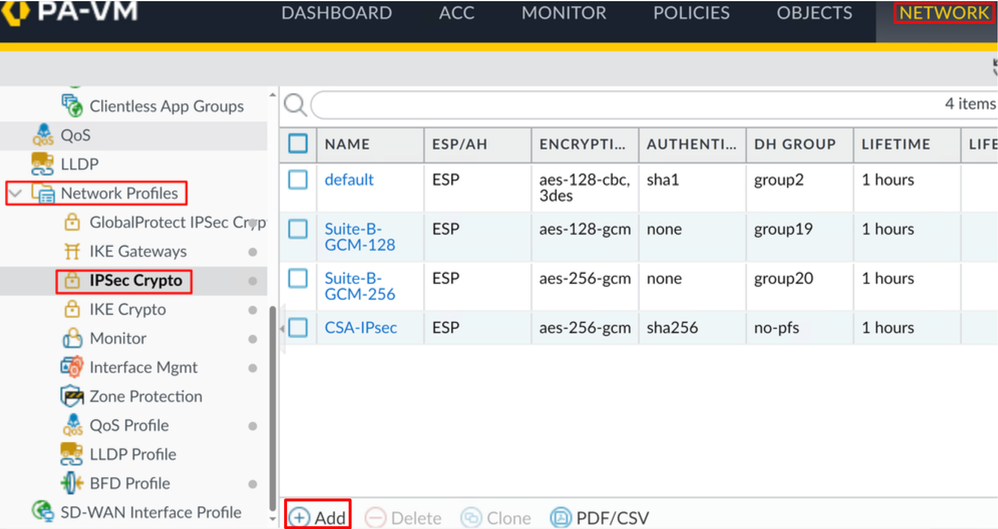

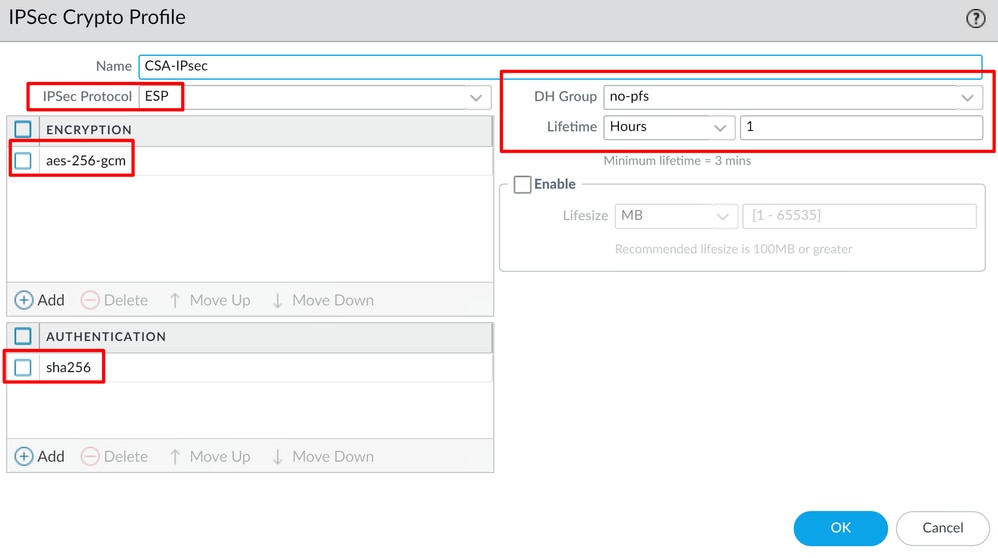

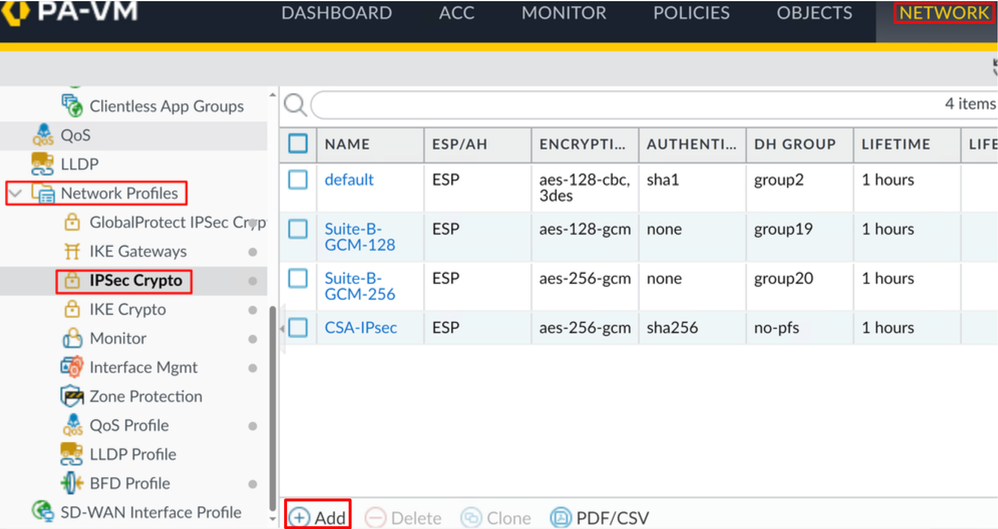

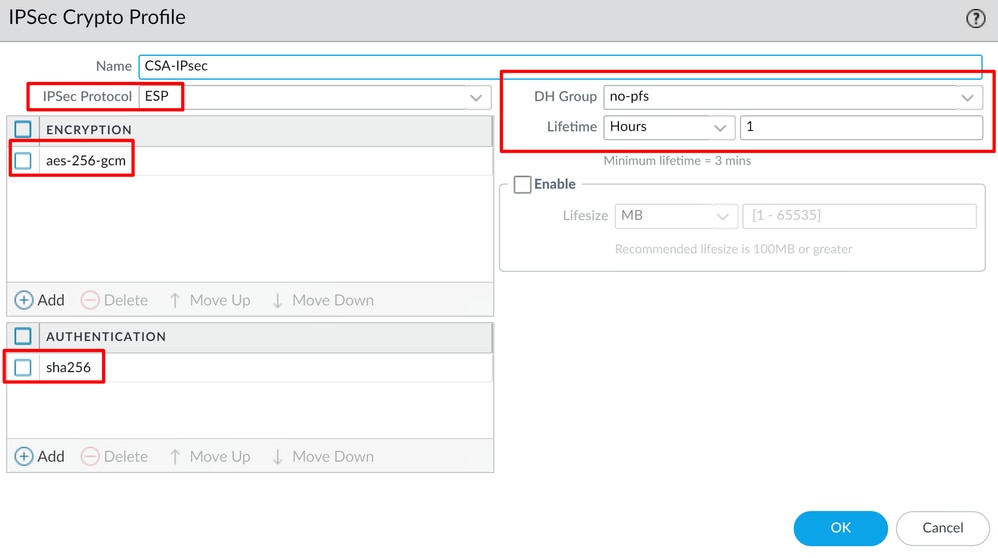

Configurar perfil de criptografia IPSEC

Para configurar os gateways IKE, navegue até Network > Network Profile > IPSEC Crypto

- Configure os próximos parâmetros:

Name: Usar um nome para identificar o Perfil IPsec de Acesso SeguroIPSec Protocol: ESPENCRYPTION: aes-256-gcmDH Group: no-pfs, 1 hora

- Clique em

OK

Se ela estiver configurada dessa forma, você poderá clicar em Commit para salvar a configuração e continuar com a próxima etapa, Configure IPSec Tunnels.

Configurar túneis IPSec

Para configurar IPSec Tunnels, navegue até Network > IPSec Tunnels.

- Configure os próximos parâmetros:

Name: Use um nome para identificar o túnel de acesso seguroTunnel Interface: Escolha a interface de túnel configurada na etapa, Configure a interface de túnelType: Chave automáticaAddress Type: IPv4IKE Gateways: Escolha os Gateways IKE configurados na etapa, Configurar Gateways IKE.IPsec Crypto Profile: Escolha os Gateways IKE configurados na etapa, Configurar perfil de criptografia IPSEC- Marcar a caixa de seleção para

Advanced Options

IPSec Mode Tunnel: Escolha Túnel.

- Clique em

OK

Caution: Não há suporte para ID de proxy. Evite qualquer configuração com ID de proxy em Túneis IPSEC Palo Alto com Acesso Seguro.

Agora que sua VPN foi criada com êxito, você pode prosseguir com a etapa, Configure Policy Based Forwarding.

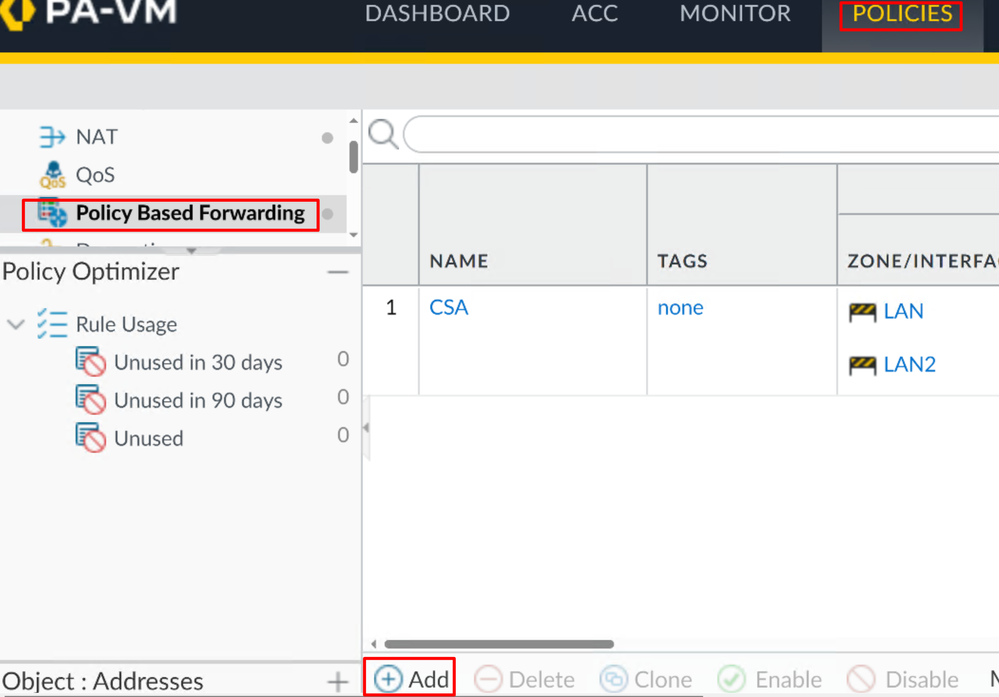

Configurar Encaminhamento Baseado em Política

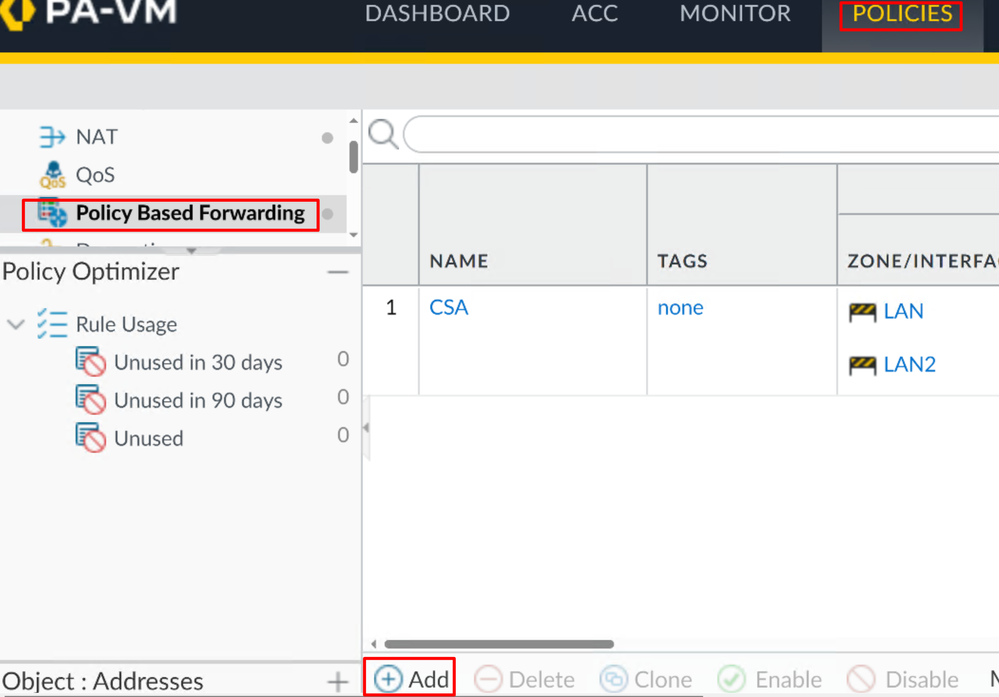

Para configurar Policy Based Forwarding, navegue até Policies > Policy Based Forwarding.

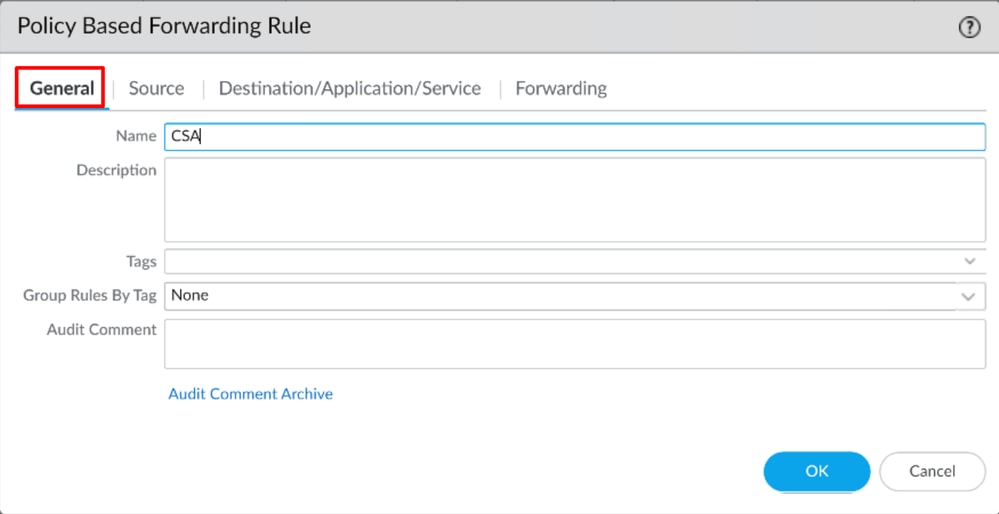

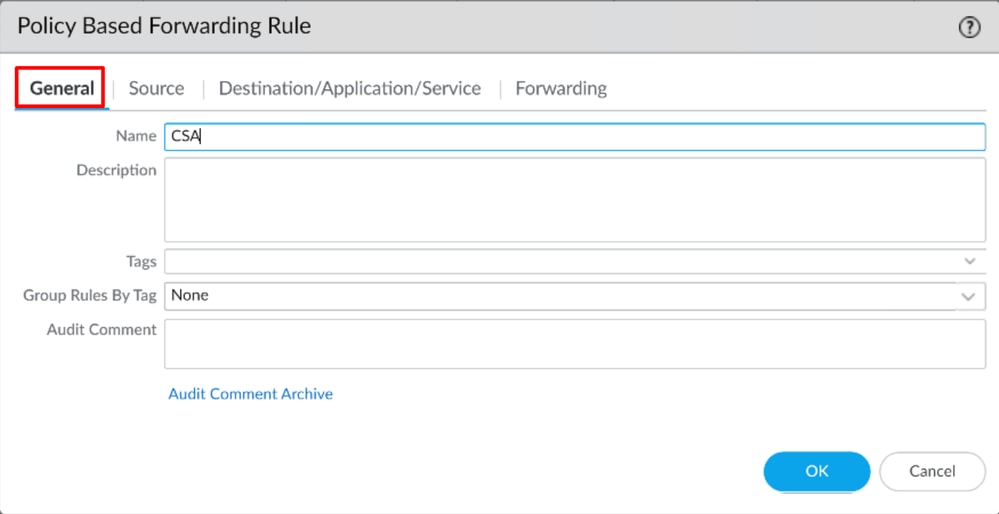

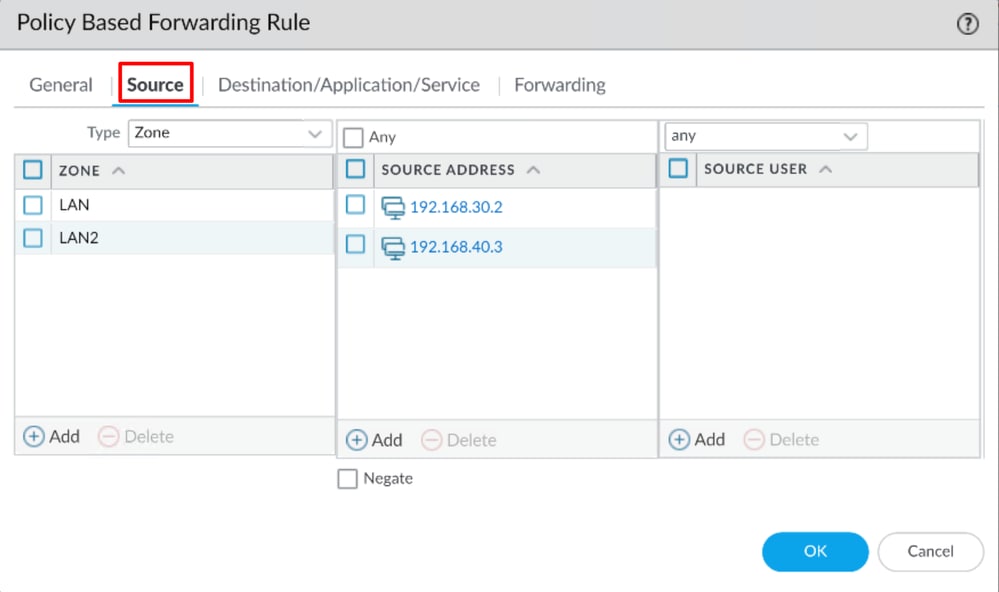

- Configure os próximos parâmetros:

General

Name: Use um nome para identificar o acesso seguro, encaminhamento de base de política (roteamento por origem)

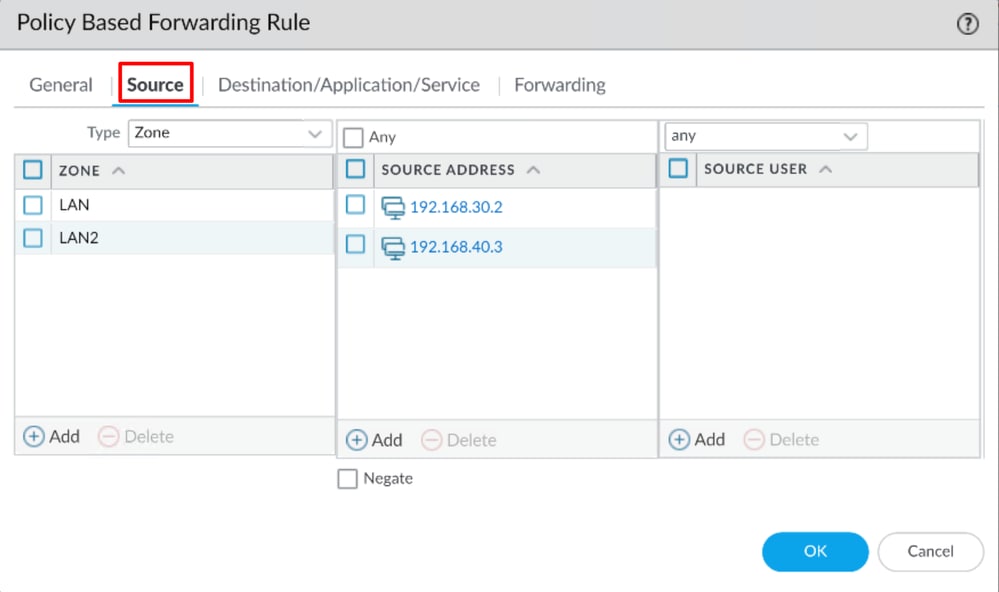

Source

Zone: Selecione as Zonas de onde você tem planos para rotear o tráfego com base na origemSource Address: Configure o host ou as redes que você deseja usar como origem.Source Users: Configure os usuários para os quais deseja rotear o tráfego (somente se aplicável)

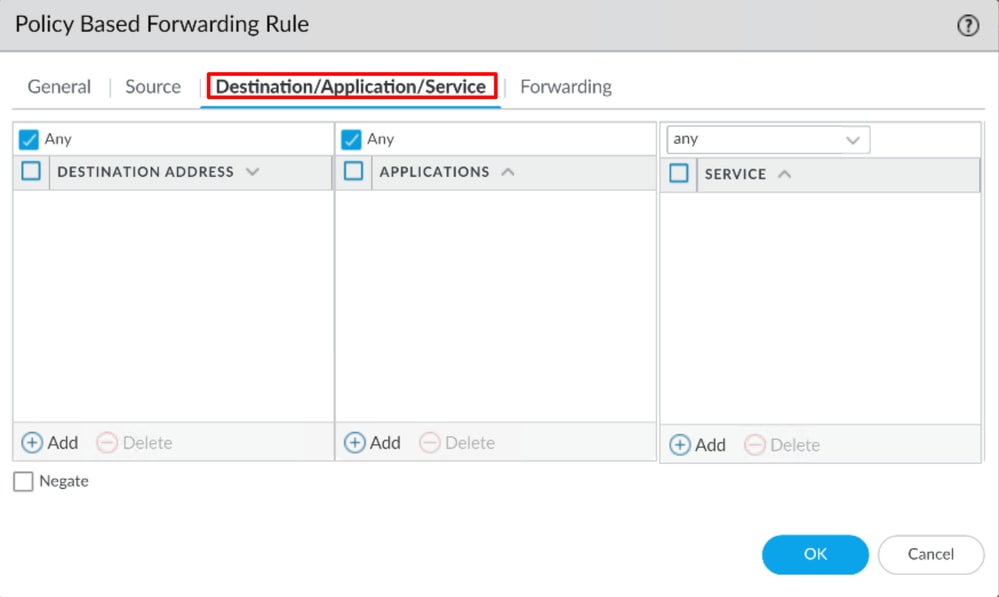

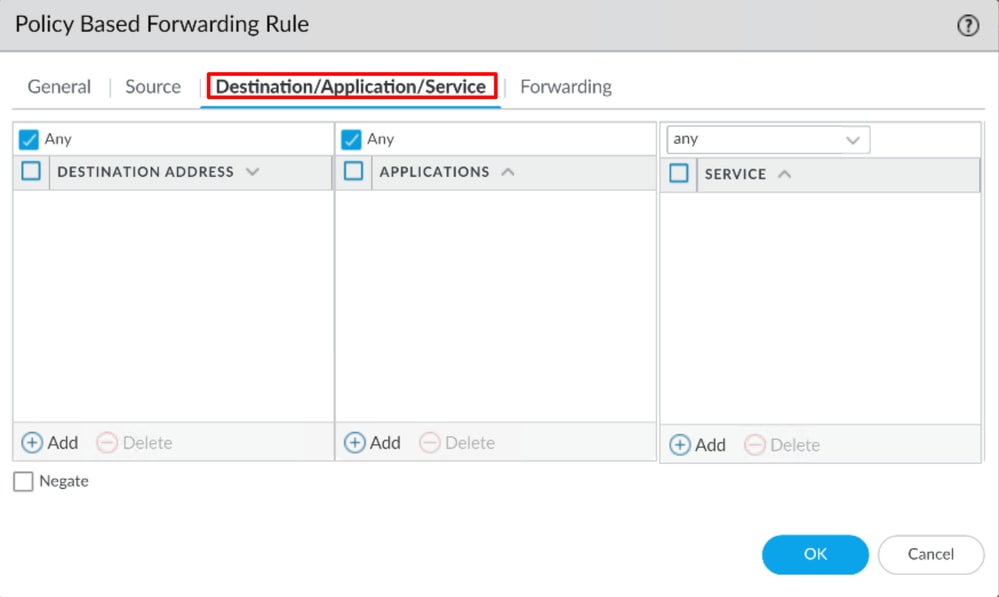

Destination/Application/Service

Destination Address: Você pode deixá-lo como Qualquer ou pode especificar os intervalos de endereços de Acesso seguro (100.64.0.0/10)

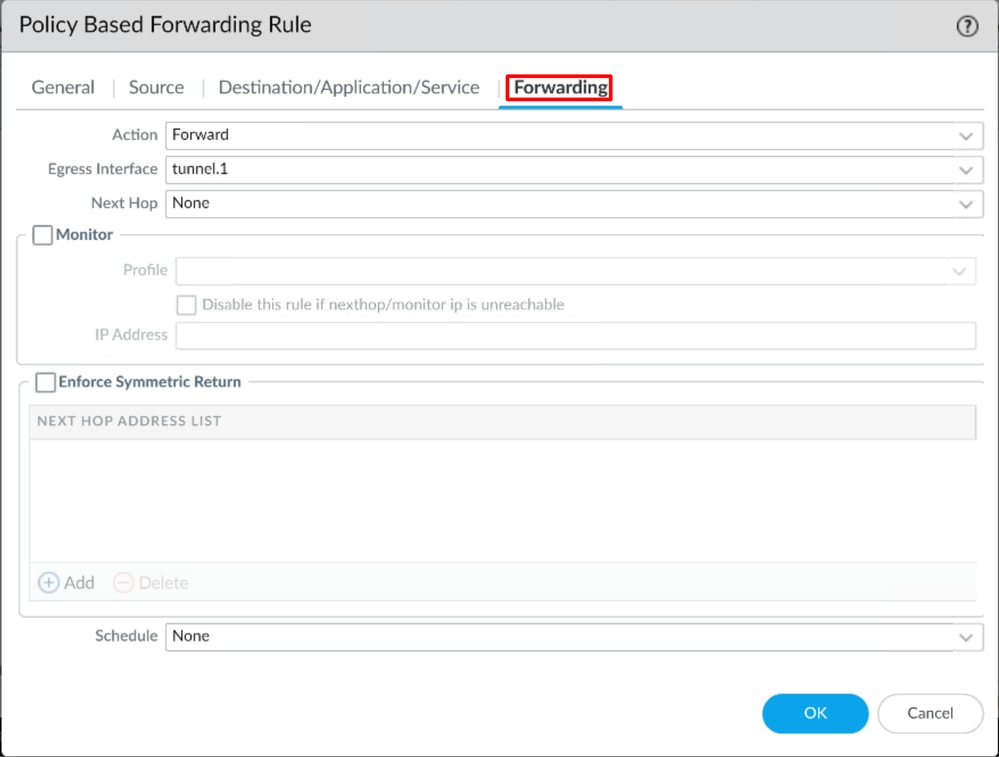

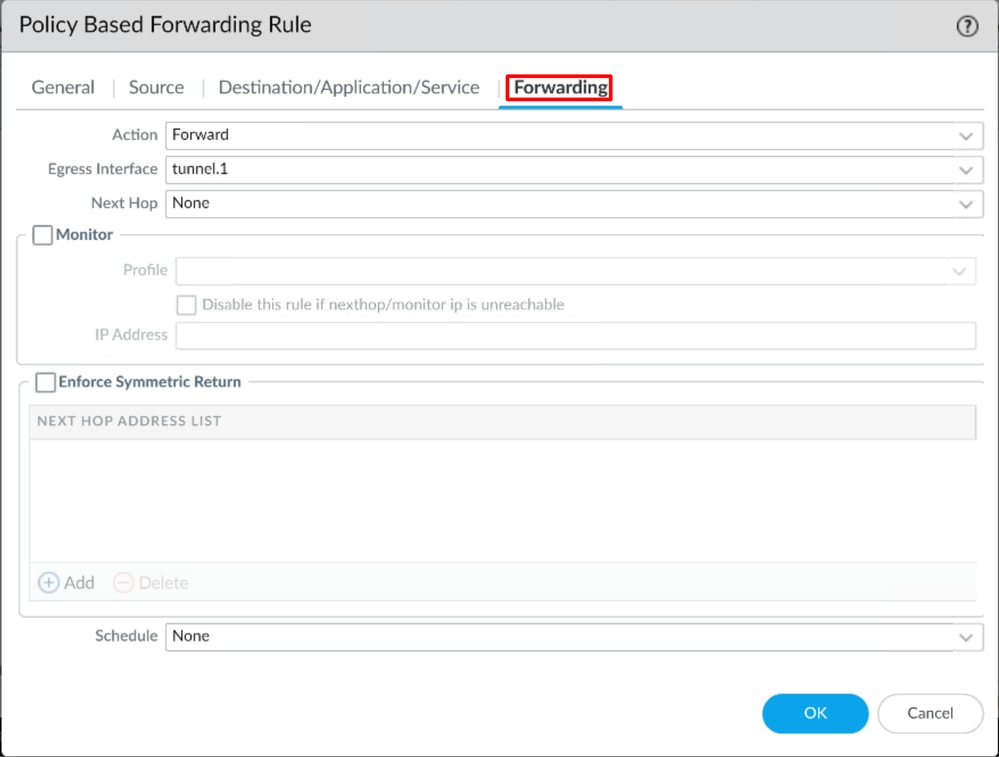

Forwarding

- Clique

OK em e Commit

Agora você tem tudo configurado em Palo Alto; depois de configurar a rota, o túnel pode ser estabelecido e você precisa continuar configurando o RA-VPN, o ZTA baseado em navegador ou o ZTA base do cliente no painel de acesso seguro.

Feedback

Feedback