Configurar BYOD sem fio de SSID único no Windows e ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar o BYOD no Cisco Identity Services Engine para a máquina Windows usando SSID único e SSID duplo.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração do Cisco Identity Services Engine (ISE) versão 3.0

- Configuração do Cisco WLC

- A consumerização de TI (BYOD) funciona

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE versão 3.0

- Windows 10

- WLC e AP

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Teoria

No BYOD de SSID único, apenas um SSID é usado para a integração de dispositivos e, posteriormente, para dar acesso total aos dispositivos registrados. Primeiro, o usuário se conecta ao SSID usando o nome de usuário e a senha (MSCHAPv2). Depois de autenticado com êxito no ISE, o usuário é redirecionado para o portal BYOD. Depois que o Device Registration é concluído, o cliente final faz o download do Native Supplicant Assistant (NSA) do ISE . O NSA é instalado no cliente final e baixa o perfil e o certificado do ISE. O NSA configura o suplicante Wireless e o cliente instala o certificado. O endpoint executa outra autenticação para o mesmo SSID usando o certificado baixado com EAP-TLS. O ISE verifica a nova solicitação do cliente, o Método EAP e o Registro do Dispositivo e dá acesso total ao dispositivo.

Etapas de SSID único do Windows BYOD

- Autenticação EAP-MSCHAPv2 inicial

- Redirecionamento para o portal BYOD

- Registro de dispositivo

- Download de NSA

- Download do perfil

- Download de certificado

- Autenticação EAP-TLS

Configurar

Configuração do ISE

Etapa 1. Adicionar um dispositivo de rede no ISE e configurar o RADIUS e a chave compartilhada.

Navegue até ISE > Administração > Dispositivos de rede > Adicionar dispositivo de rede.

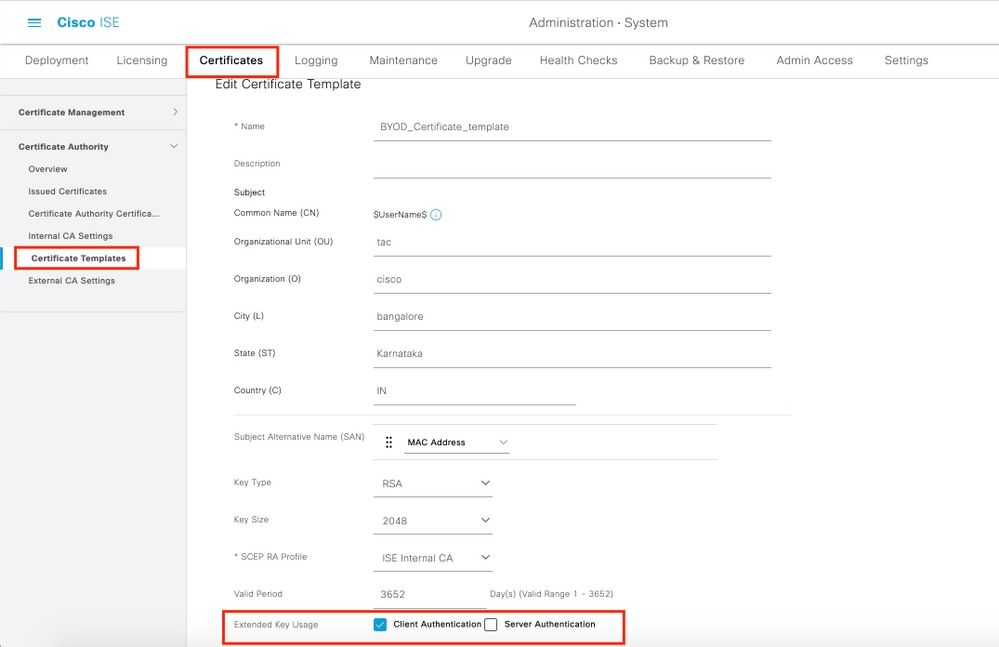

Etapa 2. Crie um modelo de certificado para usuários adeptos da consumerização de TI. O modelo deve ter Uso Avançado de Chave de Autenticação de Cliente. Você pode usar o EAP_Certificate_Template padrão.

Etapa 3. Criar um perfil de requerente nativo para um perfil sem fio.

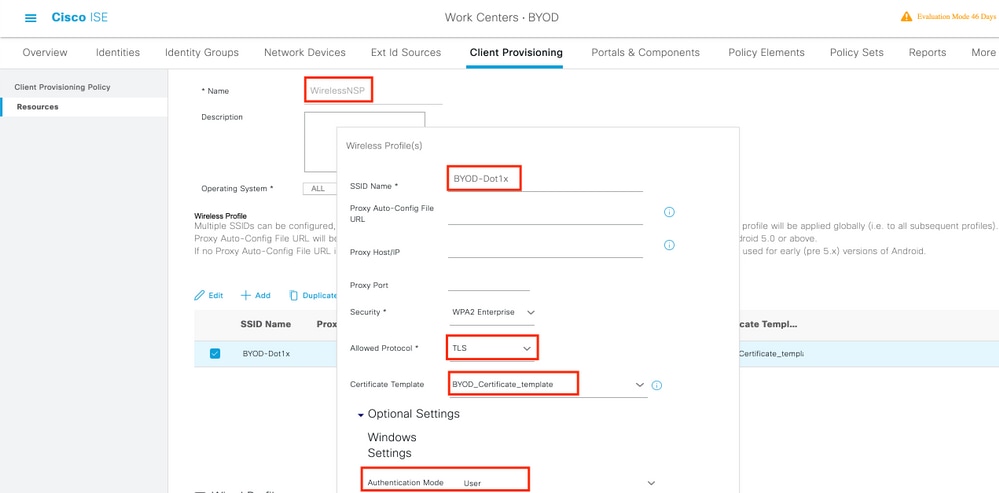

Navegue até ISE > Centros de trabalho > BYOD > Provisionamento de cliente. Clique em Add e escolha Native Supplicant Profile (NSP) na lista suspensa.

Aqui, o nome SSID deve ser o mesmo que você conectou antes de fazer um único BYOD SSID. Selecione o protocolo como TLS. Escolha Modelo de certificado conforme criado na etapa anterior ou você pode usar o EAP_Certificate_Template padrão.

Em configurações opcionais, selecione user ou User and Machine authentication de acordo com sua necessidade. Neste exemplo, ele é configurado como autenticação de usuário. Deixe outras configurações como padrão.

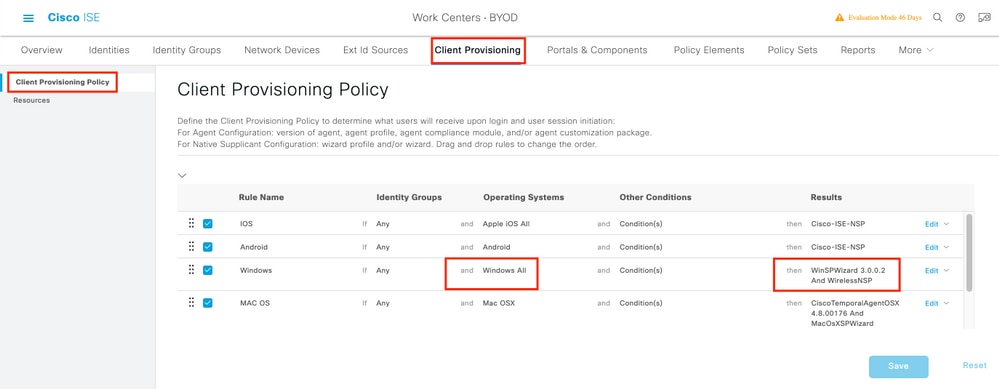

Etapa 4. Criar Política de Provisionamento de Cliente para Dispositivo Windows.

Navegue até ISE > Centros de trabalho > BYOD > Provisionamento de cliente > Política de provisionamento de cliente. Selecione o sistema operacional como Windows ALL. Selecione WinSPWizard 3.0.0.2 e NSP criados na etapa anterior.

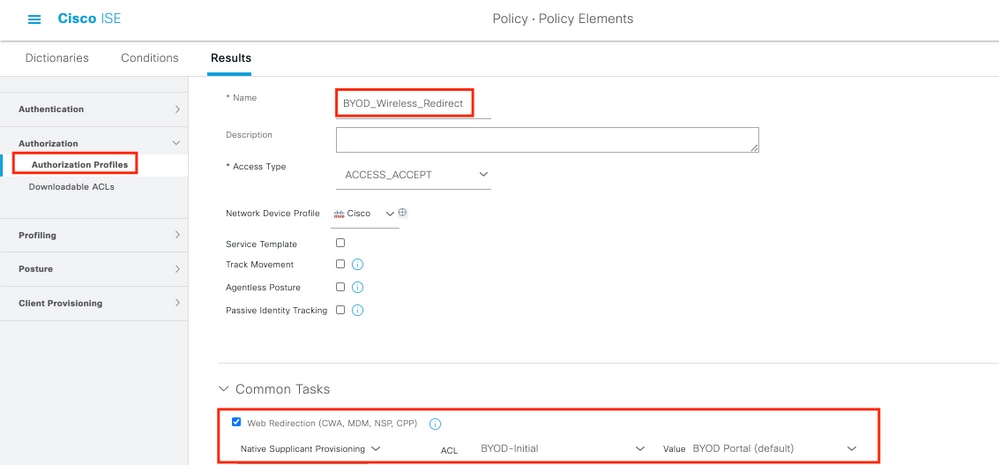

Etapa 5. Crie um perfil de autorização para dispositivos não registrados como dispositivos BYOD.

Navegue até ISE > Política > Elementos de política > Resultados> Autorização > Perfis de autorização > Adicionar.

Em Common Task, selecione Native Supplicant Provisioning. Defina um nome de ACL de redirecionamento que é criado no WLC e selecione o portal BYOD. Aqui, o portal padrão é usado. Você pode criar um portal BYOD personalizado. Navegue até ISE > Centros de trabalho > BYOD > Portais e componentes e clique em Adicionar.

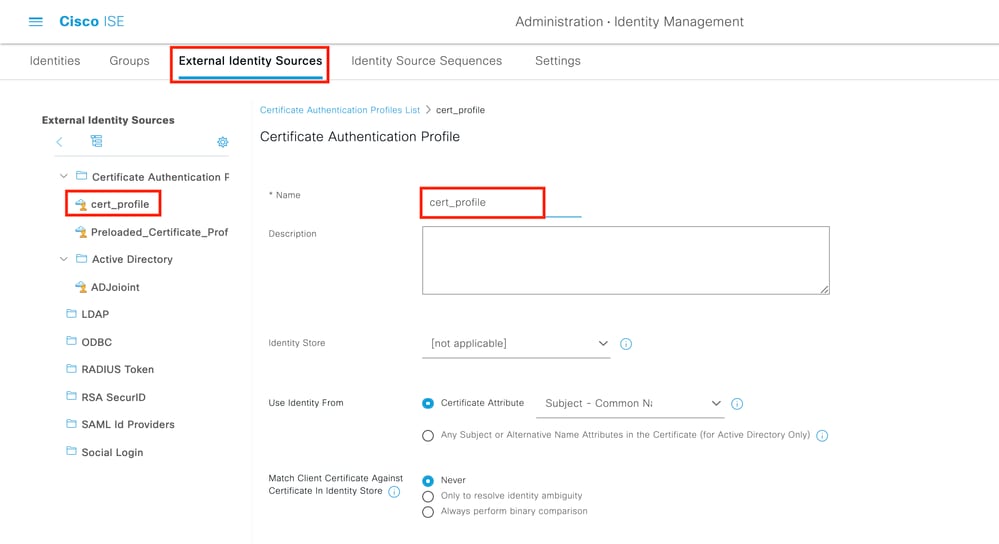

Etapa 6. Crie um perfil de certificado.

Navegue até ISE > Administração > Fontes de identidade externas > Perfil do certificado. Aqui, crie um novo perfil de certificado ou use o perfil de certificado padrão.

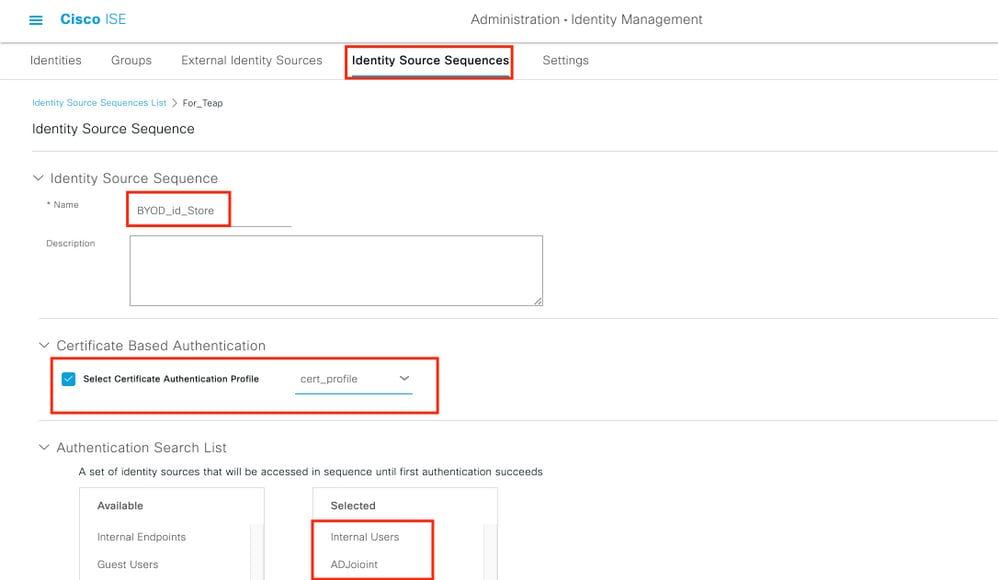

Etapa 7. Crie uma sequência de origem de identidade e selecione o certificado perfil criado na etapa anterior ou use o default certificateprofile. Isso é necessário quando os usuários executam EAP-TLS após o registro do BYOD para obter acesso total.

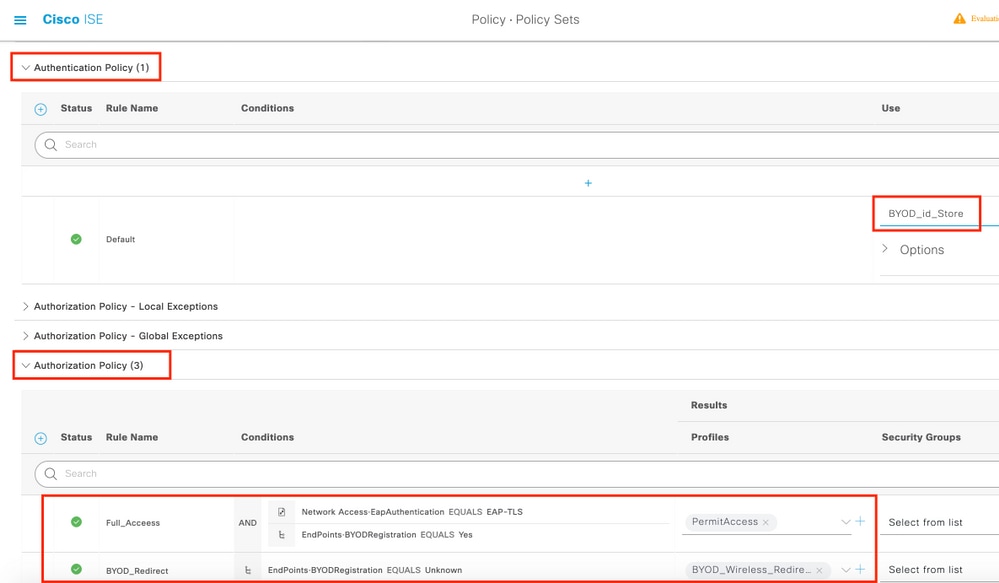

Etapa 8. Crie um Policy Set, authentication Policy e Authorization Policy.

Navegue até ISE > Policy > Policy Sets. Crie um conjunto de políticas e salve.

Crie uma Authentication Policy e selecione a sequência identity source criada na etapa anterior.

Crie uma Política de Autorização. Você deve criar duas políticas.

1. Para dispositivos não registrados no BYOD, forneça o perfil de redirecionamento criado na etapa 5.

2. Para dispositivos registrados no BYOD e que executam EAP-TLS, conceda acesso total a esses dispositivos.

Configuração de WLC

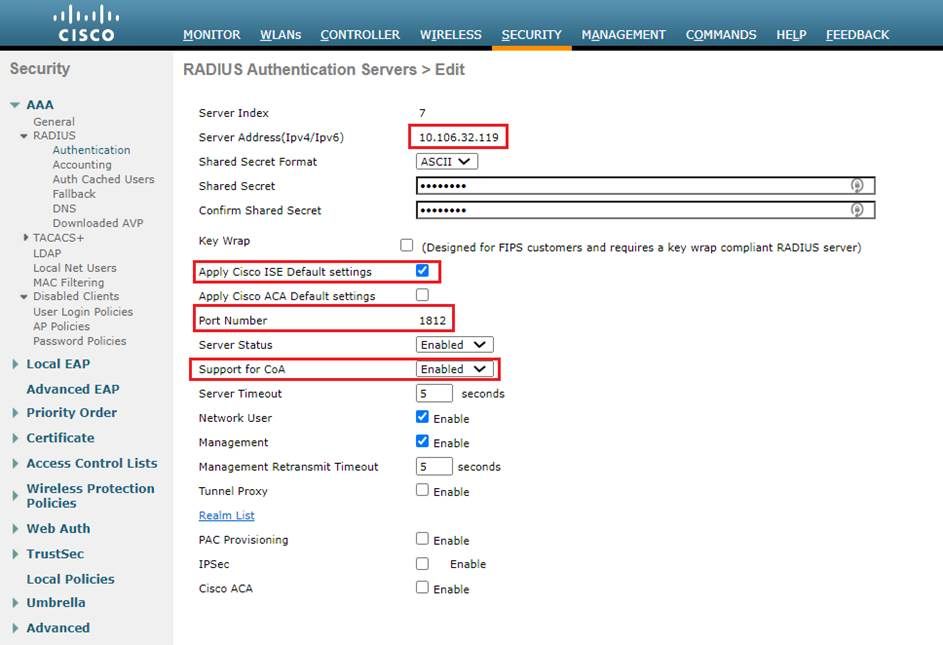

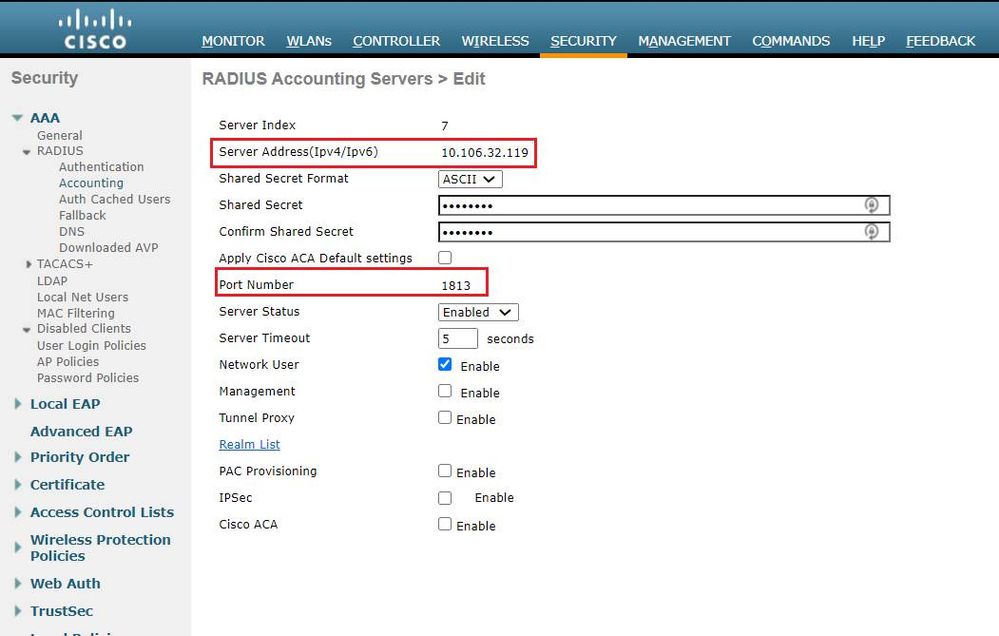

Etapa 1. Configurar o servidor Radius no WLC.

Navegue até Security > AAA > Radius > Authentication.

Navegue até Security > AAA > Radius > Accounting.

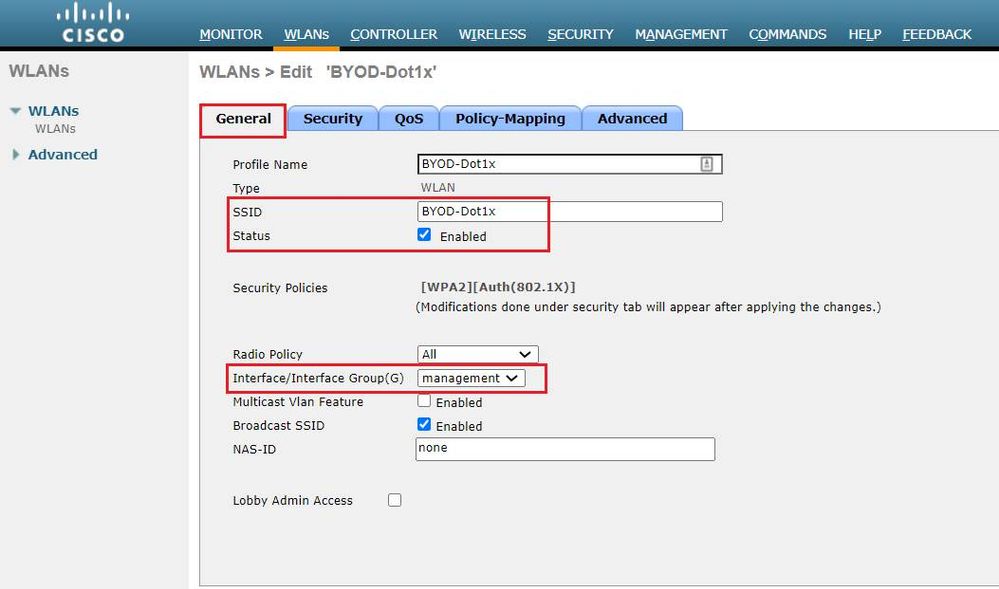

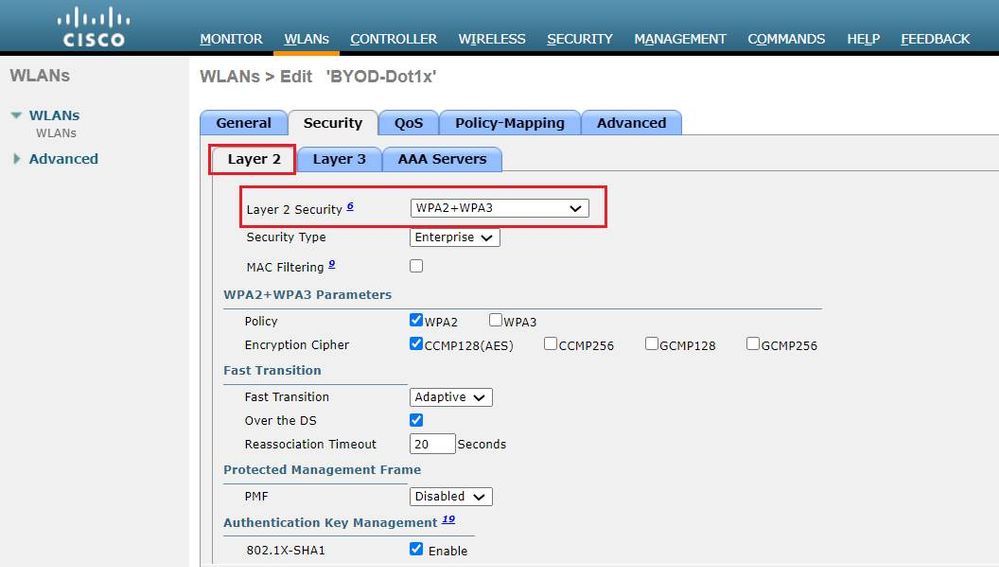

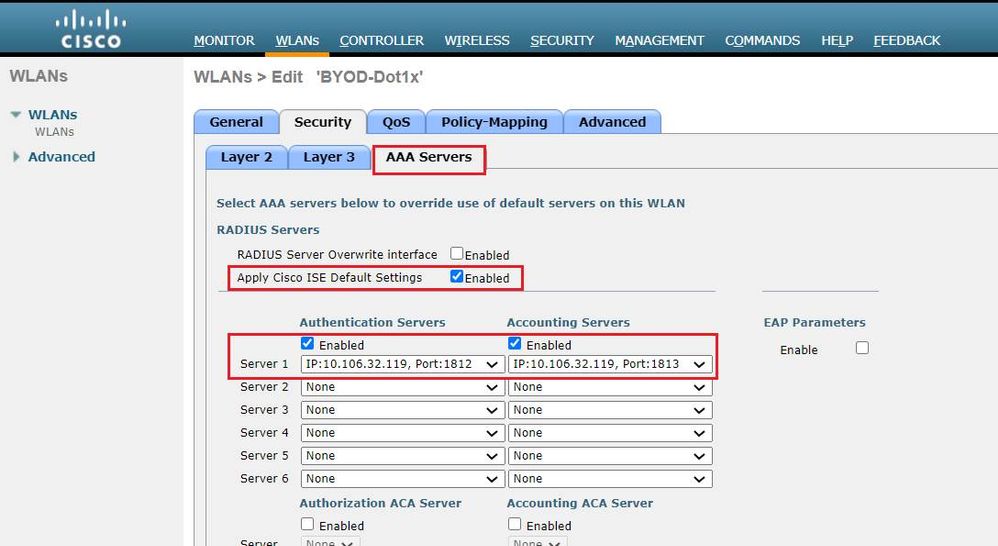

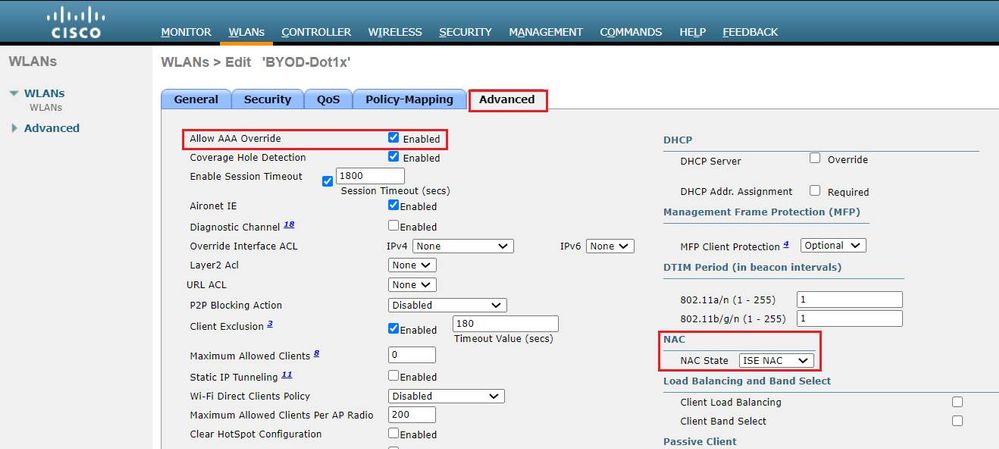

Etapa 2. Configurar um SSID Dot1x.

Etapa 3. Configurar a ACL de redirecionamento para fornecer acesso limitado para provisionamento do dispositivo.

- Permitir tráfego UDP para DHCP e DNS (DHCP é permitido por padrão).

- Comunicação com o ISE.

- Negue outro tráfego.

Nome: BYOD inicial (OU o que quer que você tenha nomeado manualmente a ACL no perfil de autorização)

Verificar

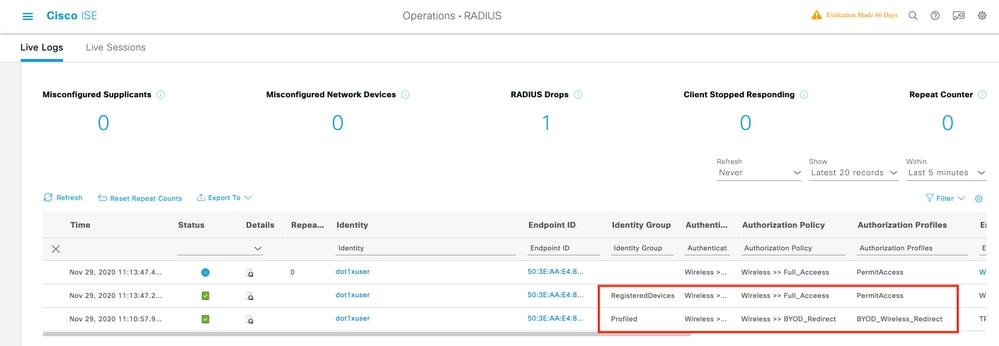

Verificação de fluxo de autenticação

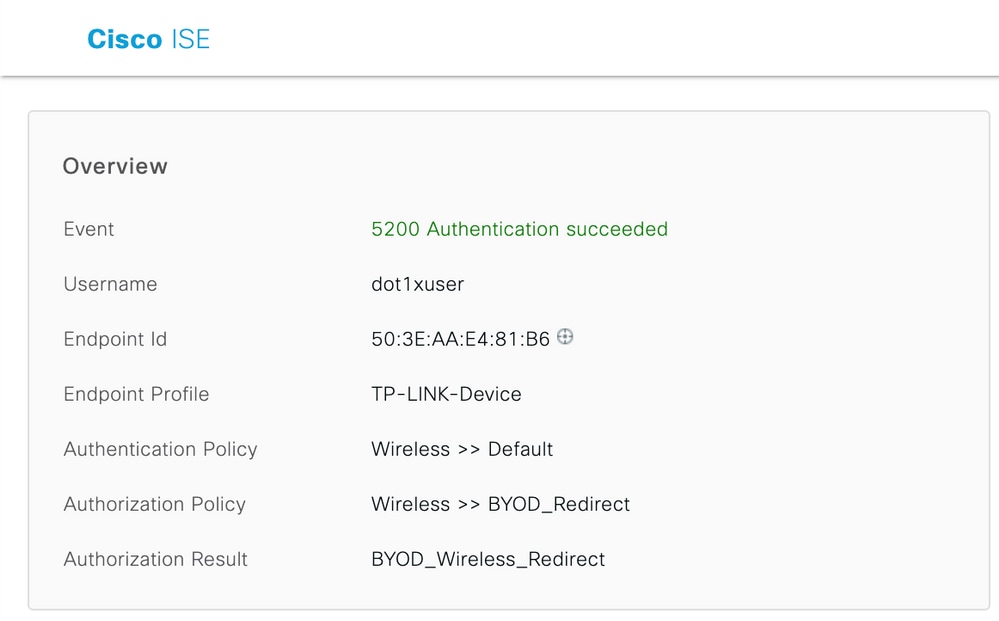

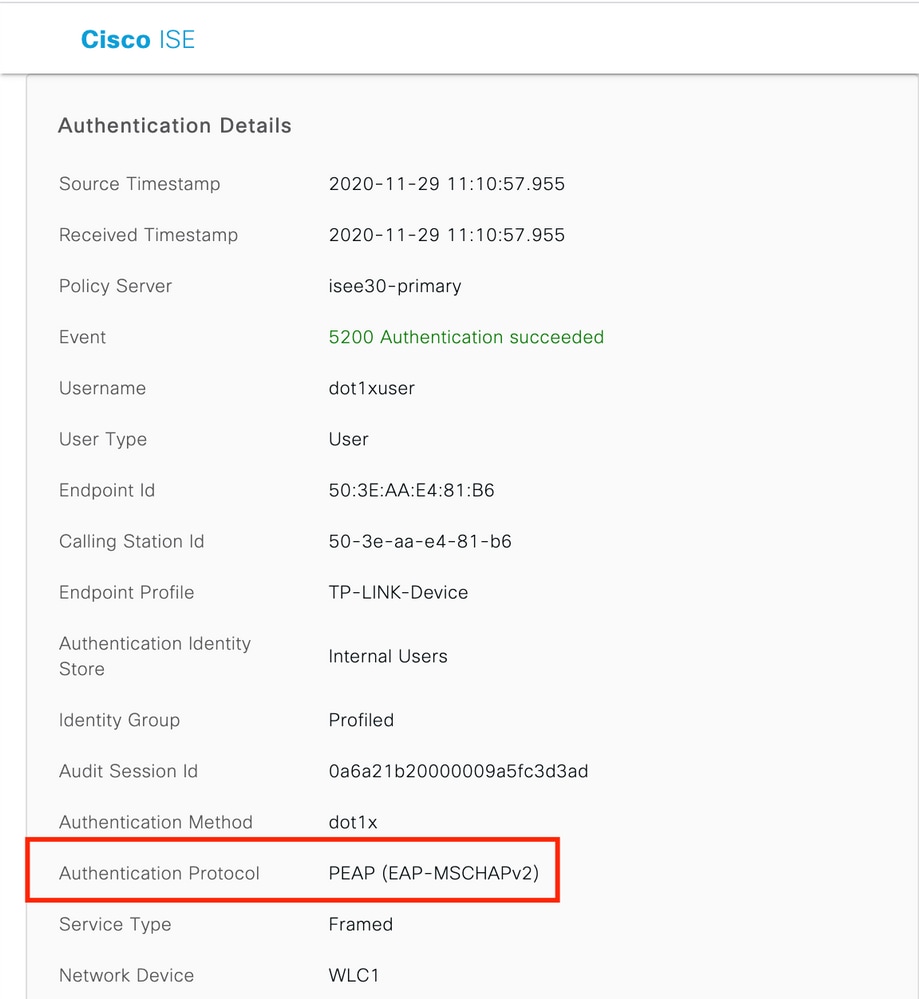

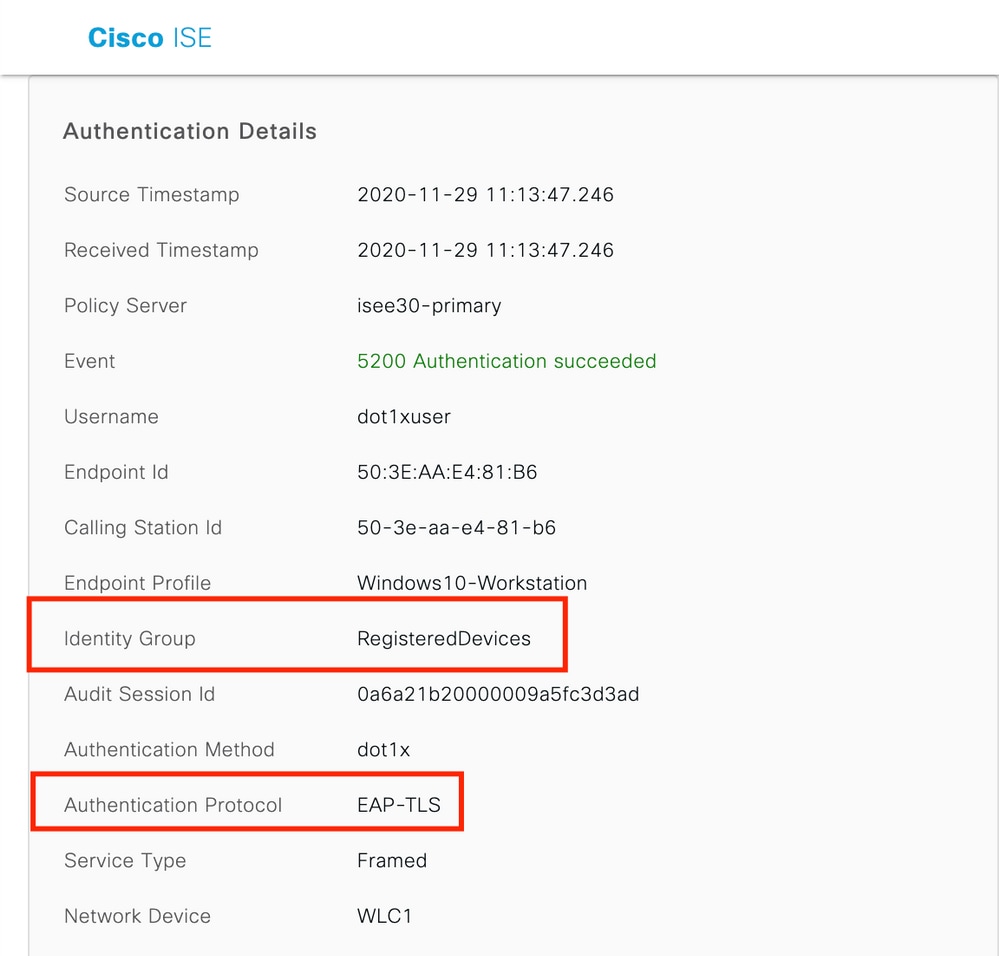

1. No primeiro login, o usuário executa a autenticação PEAP usando um nome de usuário e uma senha. No ISE, o usuário acessa a regra de redirecionamento BYOD-Redirect.

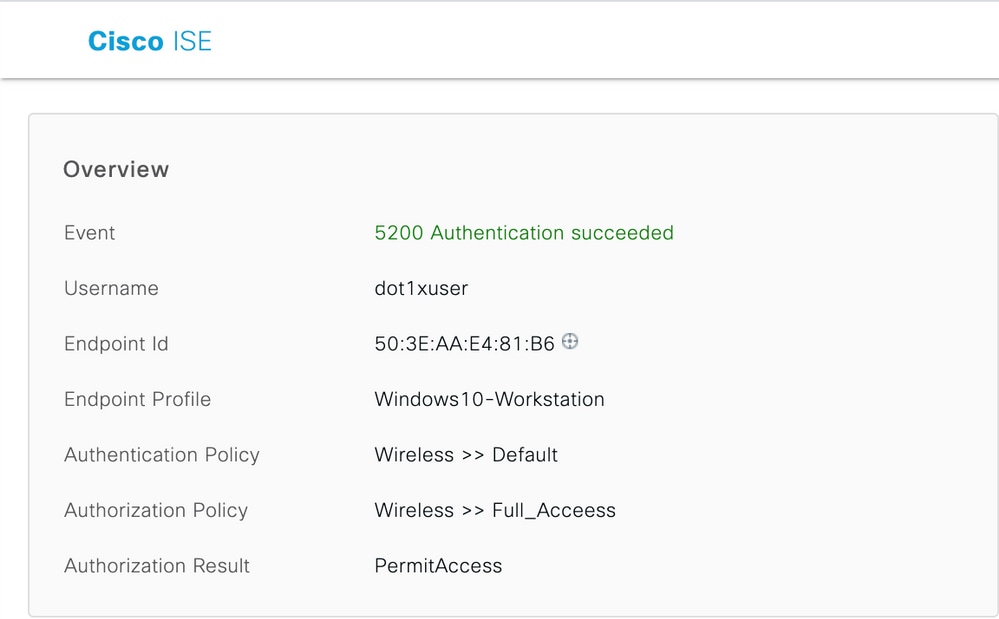

2. Após o registro do BYOD, o usuário é adicionado ao dispositivo registrado e agora executa o EAP-TLS e obtém acesso total.

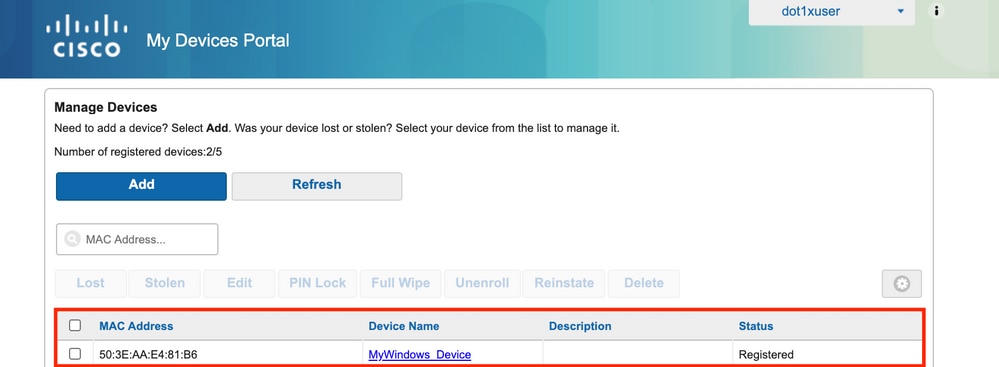

Verifique o portal Meus dispositivos

Navegue até o portal MyDevices e faça login com as credenciais. Você pode ver o nome do dispositivo e o status do Registro.

Você pode criar uma URL para o portal MyDevices.

Navegue até ISE > Centros de trabalho > BYOD > Portal e componentes > Portal Meus dispositivos > Configurações de logon e insira a URL totalmente qualificada.

Troubleshooting

Informações gerais

Para o processo BYOD, esses componentes do ISE devem ser ativados na depuração em nós PSN.

scep - mensagens de log scep. Arquivos de log de destino guest.log e ise-psc.log.

client-webapp - o componente responsável pelas mensagens de infraestrutura. Arquivo de log de destino - ise-psc.log

portal-web-action - o componente responsável pelo processamento da política de provisionamento do cliente. Arquivo de log de destino - guest.log.

portal - todos os eventos relacionados ao Portal. Arquivo de log de destino - guest.log

portal-session-manager -Arquivos de log de destino - Mensagens de depuração relacionadas à sessão do portal - gues.log

ca-service- ca-service messages -Target log files -caservice.log e caservice-misc.log

ca-service-cert - mensagens de certificado de ca-service - Arquivos de log de destino - caservice.log e caservice-misc.log

admin-ca-ca-service mensagens de administração - Arquivos de log de destino ise-psc.log, caservice.log e caservice-misc.log

certprovisioningportal - mensagens do portal de provisionamento de certificado - Arquivos de log de destino ise-psc.log

nsf- Mensagens relacionadas ao NSF -Arquivos de log de destino ise-psc.log

nsf-session - Mensagens relacionadas ao cache da sessão - Arquivos de log de destino ise-psc.log

runtime-AAA - Todos os eventos de Runtime. Arquivo de log de destino - prrt-server.log .

Para os logs do lado do cliente:

Procure %temp%\spwProfileLog.txt (ex: C:\Users\<username>\AppData\Local\Temp\spwProfileLog.txt)

Análise do Log de Trabalho

Logs ISE

Aceitação de acesso inicial com ACL de redirecionamento e URL de redirecionamento para o portal BYOD.

Prt-server.log

Radius,2020-12-02 05:43:52,395,DEBUG,0x7f433e6b8700,cntx=0008590803,sesn=isee30-primary/392215758/699,CPMSessionID=0a6a21b20000009f5fc770c7,user=dot1xuser,CallingStationID=50-3e-aa-e4-81-b6,RADIUS PACKET:: Code=2(AccessAccept) Identifier=254 Length=459

[1] User-Name - value: [dot1xuser]

[25] Class - value: [****]

[79] EAP-Message - value: [ñ

[80] Message-Authenticator - value: [.2{wëbÙ¨ÅþO5‹Z]

[26] cisco-av-pair - value: [url-redirect-acl=BYOD-Initial]

[26] cisco-av-pair - value: [url-redirect=https://10.106.32.119:8443/portal/gateway?sessionId=0a6a21b20000009f5fc770c7&portal=7f8ac563-3304-4f25-845d-be9faac3c44f&action=nsp&token=53a2119de6893df6c6fca25c8d6bd061]

[26] MS-MPPE-Send-Key - value: [****]

[26] MS-MPPE-Recv-Key - value: [****] ,RADIUSHandler.cpp:2216Quando um usuário final tenta navegar para um site e foi redirecionado pela WLC para a URL de redirecionamento do ISE.

Convidado.log

2020-12-02 05:43:58,339 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-5][] com.cisco.ise.portal.Gateway -::- Gateway Params (after update):

redirect=www.msftconnecttest.com/redirect

client_mac=null

daysToExpiry=null

ap_mac=null

switch_url=null

wlan=null

action=nsp

sessionId=0a6a21b20000009f5fc770c7

portal=7f8ac563-3304-4f25-845d-be9faac3c44f

isExpired=null

token=53a2119de6893df6c6fca25c8d6bd061

2020-12-02 05:43:58,339 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-5][] cisco.ise.portalwebaction.utils.RadiusSessionUtil -::- sessionId=0a6a21b20000009f5fc770c7 : token=53a2119de6893df6c6fca25c8d6bd061

2020-12-02 05:43:58,339 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-5][] cisco.ise.portalwebaction.utils.RadiusSessionUtil -::- Session token successfully validated.

2020-12-02 05:43:58,344 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-5][] cisco.ise.portal.util.PortalUtils -::- UserAgent : Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:83.0) Gecko/20100101 Firefox/83.0

2020-12-02 05:43:58,344 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-5][] cisco.ise.portal.util.PortalUtils -::- isMozilla: true

2020-12-02 05:43:58,344 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-5][] com.cisco.ise.portal.Gateway -::- url: /portal/PortalSetup.action?portal=7f8ac563-3304-4f25-845d-be9faac3c44f&sessionId=0a6a21b20000009f5fc770c7&action=nsp&redirect=www.msftconnecttest.com%2Fredirect

2020-12-02 05:43:58,355 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cisco.ise.portalwebaction.controller.PortalFlowInterceptor -::- start guest flow interceptor...

2020-12-02 05:43:58,356 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cisco.ise.portalwebaction.actions.BasePortalAction -::- Executing action PortalSetup via request /portal/PortalSetup.action

2020-12-02 05:43:58,356 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cisco.ise.portalwebaction.actions.PortalSetupAction -::- executeAction...

2020-12-02 05:43:58,360 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cisco.ise.portalwebaction.actions.BasePortalAction -::- Result from action, PortalSetup: success

2020-12-02 05:43:58,360 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cisco.ise.portalwebaction.actions.BasePortalAction -::- Action PortalSetup Complete for request /portal/PortalSetup.action

2020-12-02 05:43:58,360 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.processor.PortalFlowProcessor -::- Current flow step: INIT, otherInfo=id: 226ea25b-5e45-43f5-b79d-fb59cab96def

2020-12-02 05:43:58,361 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Getting next flow step for INIT with TranEnum=PROCEED

2020-12-02 05:43:58,361 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.step.StepExecutor -::- StepTran for Step=INIT=> tranEnum=PROCEED, toStep=BYOD_WELCOME

2020-12-02 05:43:58,361 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Find Next Step=BYOD_WELCOME

2020-12-02 05:43:58,361 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Step : BYOD_WELCOME will be visible!

2020-12-02 05:43:58,361 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Returning next step =BYOD_WELCOME

2020-12-02 05:43:58,362 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.adaptor.PortalUserAdaptorFactory -::- Looking up Guest user with uniqueSubjectId=5f5592a4f67552b855ecc56160112db42cf7074e

2020-12-02 05:43:58,365 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cpm.guestaccess.flowmanager.adaptor.PortalUserAdaptorFactory -::- Found Guest user 'dot1xuserin DB using uniqueSubjectID '5f5592a4f67552b855ecc56160112db42cf7074e'. authStoreName in DB=Internal Users, authStoreGUID in DB=9273fe30-8c01-11e6-996c-525400b48521. DB ID=bab8f27d-c44a-48f5-9fe4-5187047bffc0

2020-12-02 05:43:58,366 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-7][] cisco.ise.portalwebaction.controller.PortalStepController -::- ++++ updatePortalState: PortalSession (e0d457d9-a346-4b6e-bcca-5cf29e12dacc) current state is INITIATED and current step is BYOD_WELCOME

2020-12-02 05:40:35,611 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-6][] com.cisco.ise.portalSessionManager.PortalSession -::- Setting the portal session state to ACTIVE

2020-12-02 05:40:35,611 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-6][] cisco.ise.portalwebaction.controller.PortalStepController -::- nextStep: BYOD_WELCOME

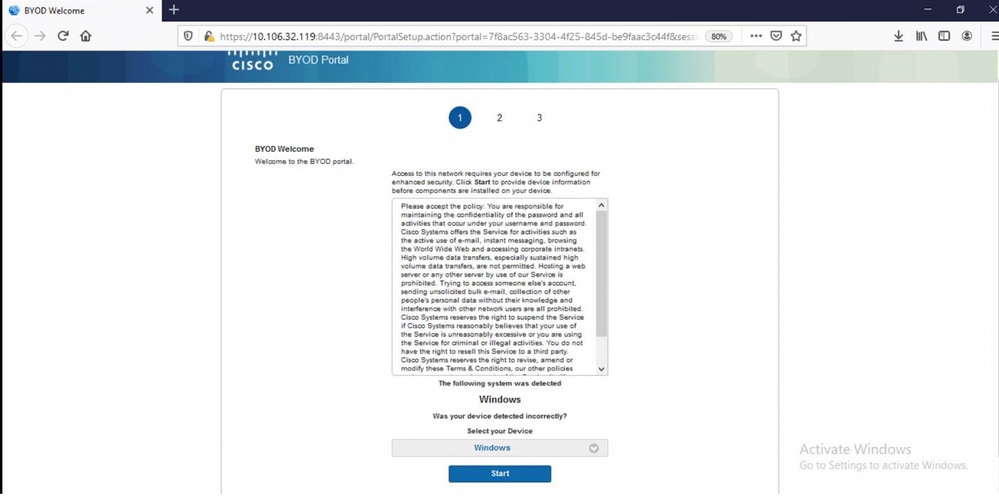

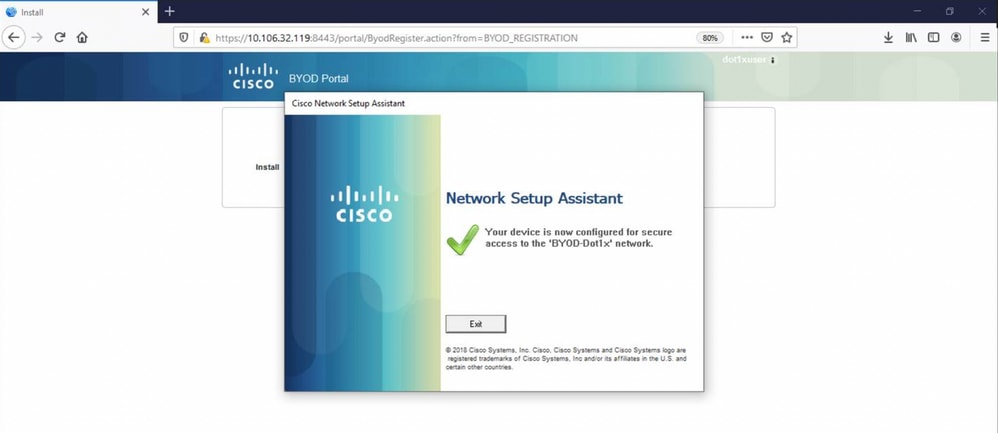

Clique em Start na página de boas-vindas do BYOD.

020-12-02 05:44:01,926 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cisco.ise.portalwebaction.actions.BasePortalAction -:dot1xuser:- Executing action ByodStart via request /portal/ByodStart.action

2020-12-02 05:44:01,926 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cisco.ise.portalwebaction.controller.PortalPreResultListener -:dot1xuser:- currentStep: BYOD_WELCOMENeste momento, o ISE avalia se os arquivos/recursos necessários para BYOD estão presentes ou não e se define para o estado BYOD INIT.

2020-12-02 05:44:01,936 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] guestaccess.flowmanager.step.guest.ByodWelcomeStepExecutor -:dot1xuser:- userAgent=Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:83.0) Gecko/20100101 Firefox/83.0, os=Windows 10 (All), nspStatus=SUCCESS

2020-12-02 05:44:01,936 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] guestaccess.flowmanager.step.guest.ByodWelcomeStepExecutor -:dot1xuser:- NSP Downloadalble Resource data=>, resource=DownloadableResourceInfo :WINDOWS_10_ALL https://10.106.32.119:8443/auth/provisioning/download/a2b317ee-df5a-4bda-abc3-e4ec38ee188c/WirelessNSP.xml?sessionId=0a6a21b20000009f5fc770c7&os=WINDOWS_10_ALL null null https://10.106.32.119:8443/auth/provisioning/download/90a6dc9c-4aae-4431-a453-81141ec42d2d/ null null https://10.106.32.119:8443/auth/provisioning/download/90a6dc9c-4aae-4431-a453-81141ec42d2d/NetworkSetupAssistant.exe, coaType=NoCoa

2020-12-02 05:44:01,936 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cpm.guestaccess.flowmanager.utils.NSPProvAccess -:dot1xuser:- It is a WIN/MAC!

2020-12-02 05:44:01,936 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cpm.guestaccess.flowmanager.step.StepExecutor -:dot1xuser:- Returning next step =BYOD_REGISTRATION

2020-12-02 05:44:01,950 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cisco.ise.portalwebaction.controller.PortalStepController -:dot1xuser:- ++++ updatePortalState: PortalSession (e0d457d9-a346-4b6e-bcca-5cf29e12dacc) current state is ACTIVE and current step is BYOD_REGISTRATION

2020-12-02 05:44:01,950 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cisco.ise.portalwebaction.controller.PortalStepController -:dot1xuser:- nextStep: BYOD_REGISTRATION

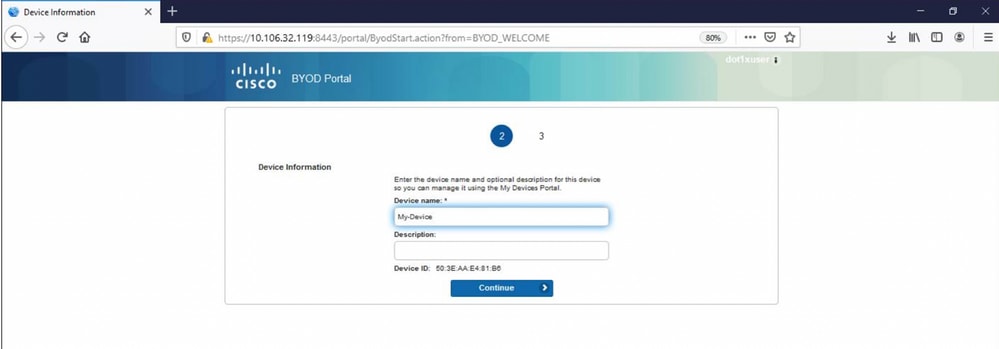

Insira o nome do dispositivo e clique em registrar.

2020-12-02 05:44:14,682 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.ise.portalwebaction.actions.BasePortalAction -:dot1xuser:- Executing action ByodRegister via request /portal/ByodRegister.action

Request Parameters:

from=BYOD_REGISTRATION

token=PZBMFBHX3FBPXT8QF98U717ILNOTD68D

device.name=My-Device

device.description=

2020-12-02 05:44:14,682 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.ise.portal.actions.ByodRegisterAction -:dot1xuser:- executeAction...

2020-12-02 05:44:14,682 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.ise.portalwebaction.actions.BasePortalAction -:dot1xuser:- Result from action, ByodRegister: success

2020-12-02 05:44:14,682 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.ise.portalwebaction.actions.BasePortalAction -:dot1xuser:- Action ByodRegister Complete for request /portal/ByodRegister.action

2020-12-02 05:44:14,683 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cpm.guestaccess.apiservices.mydevices.MyDevicesServiceImpl -:dot1xuser:- Register Device : 50:3E:AA:E4:81:B6

username= dot1xuser

idGroupID= aa13bb40-8bff-11e6-996c-525400b48521

authStoreGUID= 9273fe30-8c01-11e6-996c-525400b48521

nadAddress= 10.106.33.178

isSameDeviceRegistered = false

2020-12-02 05:44:14,900 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cpm.guestaccess.flowmanager.step.StepExecutor -:dot1xuser:- Returning next step =BYOD_INSTALL

2020-12-02 05:44:14,902 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.ise.portalwebaction.controller.PortalStepController -:dot1xuser:- ++++ updatePortalState: PortalSession (e0d457d9-a346-4b6e-bcca-5cf29e12dacc) current state is ACTIVE and current step is BYOD_INSTALL

2020-12-02 05:44:01,954 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-3][] cisco.ise.portalwebaction.controller.PortalFlowInterceptor -:dot1xuser:- result: success

2020-12-02 05:44:14,969 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-10][] cisco.cpm.client.provisioning.StreamingServlet -::- StreamingServlet URI:/auth/provisioning/download/90a6dc9c-4aae-4431-a453-81141ec42d2d/NetworkSetupAssistant.exe

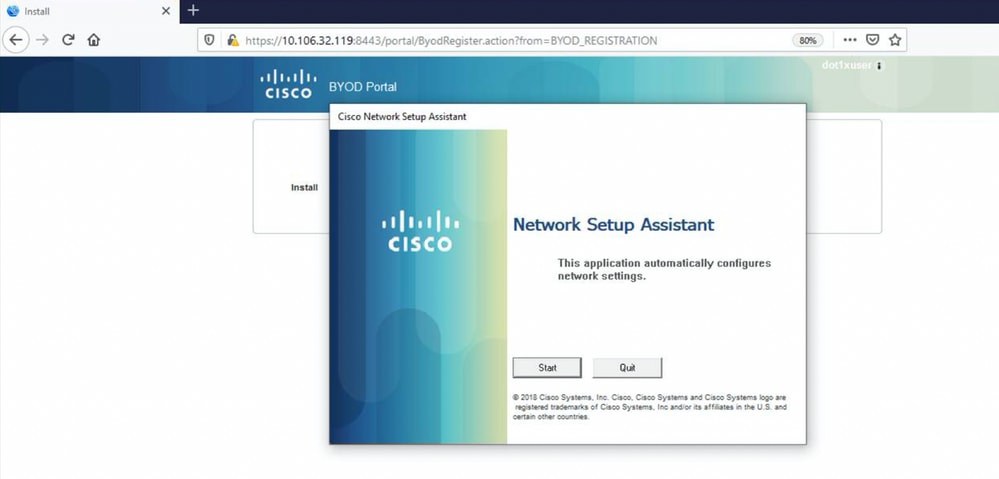

Agora, quando o usuário clica em Iniciar no NSA, um arquivo chamado spwProfile.xml é criado temporariamente no cliente copiando o conteúdo do Cisco-ISE-NSP.xml baixado na porta TCP 8905.

Convidado.log

2020-12-02 05:45:03,275 DEBUG [portal-http-service15][] cisco.cpm.client.provisioning.StreamingServlet -::- StreamingServlet URI:/auth/provisioning/download/a2b317ee-df5a-4bda-abc3-e4ec38ee188c/WirelessNSP.xml

2020-12-02 05:45:03,275 DEBUG [portal-http-service15][] cisco.cpm.client.provisioning.StreamingServlet -::- Streaming to ip:10.106.33.167 file type: NativeSPProfile file name:WirelessNSP.xml

2020-12-02 05:45:03,308 DEBUG [portal-http-service15][] cisco.cpm.client.provisioning.StreamingServlet -::- SPW profile ::

2020-12-02 05:45:03,308 DEBUG [portal-http-service15][] cisco.cpm.client.provisioning.StreamingServlet -::-

WirelessNSP

2.0

ALL

wireless

BYOD-Dot1x

WPA2

TLS

false

e2c32ce0-313d-11eb-b19e-e60300a810d5

---output omitted---

2020-12-02 05:45:03,310 DEBUG [portal-http-service15][] cisco.cpm.client.provisioning.StreamingServlet -::- Done Streaming file to ip:10.106.33.167:WirelessNSP.xml Depois de ler o conteúdo do spwProfile.xml, o NSA configura o perfil de rede e gera um CSR e o envia ao ISE para obter um certificado usando o URL PKI Client

ise-psc.log

2020-12-02 05:45:11,298 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.cpm.provisioning.cert.CertProvisioningFactory -::::- Found incoming certifcate request for internal CA. Increasing Cert Request counter.

2020-12-02 05:45:11,331 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.cpm.provisioning.cert.CertProvisioningFactory -::::- Key type is RSA, retrieving ScepCertRequestProcessor for caProfileName=ISE Internal CA

2020-12-02 05:45:11,331 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.cpm.provisioning.cert.CertRequestValidator -::::- Session user has been set to = dot1xuser

2020-12-02 05:45:11,331 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] cisco.cpm.scep.util.ScepUtil -::::- Algorithm OID in CSR: 1.2.840.113549.1.1.1

2020-12-02 05:45:11,331 INFO [https-jsse-nio-10.106.32.119-8443-exec-1][] com.cisco.cpm.scep.ScepCertRequestProcessor -::::- About to forward certificate request C=IN,ST=Karnataka,L=bangalore,O=cisco,OU=tac,CN=dot1xuser with transaction id n@P~N6E to server http://127.0.0.1:9444/caservice/scep

2020-12-02 05:45:11,332 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] org.jscep.message.PkiMessageEncoder -::::- Encoding message: org.jscep.message.PkcsReq@5c1649c2[transId=4d22d2e256a247a302e900ffa71c35d75610de67,messageType=PKCS_REQ,senderNonce=Nonce [7d9092a9fab204bd7600357e38309ee8],messageData=org.bouncycastle.pkcs.PKCS10CertificationRequest@4662a5b0]

2020-12-02 05:45:11,332 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] org.jscep.message.PkcsPkiEnvelopeEncoder -::::- Encrypting session key using key belonging to [issuer=CN=Certificate Services Endpoint Sub CA - isee30-primary; serial=162233386180991315074159441535479499152]

2020-12-02 05:45:11,333 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] org.jscep.message.PkiMessageEncoder -::::- Signing message using key belonging to [issuer=CN=isee30-primary.anshsinh.local; serial=126990069826611188711089996345828696375]

2020-12-02 05:45:11,333 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] org.jscep.message.PkiMessageEncoder -::::- SignatureAlgorithm SHA1withRSA

2020-12-02 05:45:11,334 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-1][] org.jscep.message.PkiMessageEncoder -::::- Signing org.bouncycastle.cms.CMSProcessableByteArray@5aa9dfcc contentca-service.log

2020-12-02 05:45:11,379 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request] com.cisco.cpm.caservice.CrValidator -:::::- performing certificate request validation:

version [0]

subject [C=IN,ST=Karnataka,L=bangalore,O=cisco,OU=tac,CN=dot1xuser]

---output omitted---

2020-12-02 05:45:11,379 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request validation] com.cisco.cpm.caservice.CrValidator -:::::- RDN value = dot1xuser

2020-12-02 05:45:11,379 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request] com.cisco.cpm.caservice.CrValidator -:::::- request validation result CA_OKcaservice-misc.log

2020-12-02 05:45:11,380 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] cisco.cpm.scep.util.ScepUtil -:::::- Algorithm OID in CSR: 1.2.840.113549.1.1.1

2020-12-02 05:45:11,380 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] com.cisco.cpm.scep.CertRequestInfo -:::::- Found challenge password with cert template ID.caservice.log

2020-12-02 05:45:11,380 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] cisco.cpm.caservice.util.CaServiceUtil -:::::- Checking cache for certificate template with ID: e2c32ce0-313d-11eb-b19e-e60300a810d5

2020-12-02 05:45:11,380 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] com.cisco.cpm.caservice.CertificateAuthority -:::::- CA SAN Extensions = GeneralNames:

1: 50-3E-AA-E4-81-B6

2020-12-02 05:45:11,380 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] com.cisco.cpm.caservice.CertificateAuthority -:::::- CA : add SAN extension...

2020-12-02 05:45:11,380 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] com.cisco.cpm.caservice.CertificateAuthority -:::::- CA Cert Template name = BYOD_Certificate_template

2020-12-02 05:45:11,395 DEBUG [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] cisco.cpm.caservice.util.CaServiceUtil -:::::- Storing certificate via REST for serial number: 518fa73a4c654df282ffdb026080de8d

2020-12-02 05:45:11,395 INFO [CAService-Scep][scep job 4d22d2e256a247a302e900ffa71c35d75610de67 0x67ee11d5 request issuance] com.cisco.cpm.caservice.CertificateAuthority -:::::- issuing Certificate Services Endpoint Certificate:

class [com.cisco.cpm.caservice.CaResultHolder] [1472377777]: result: [CA_OK]

subject [CN=dot1xuser, OU=tac, O=cisco, L=bangalore, ST=Karnataka, C=IN]

version [3]

serial [0x518fa73a-4c654df2-82ffdb02-6080de8d]

validity [after [2020-12-01T05:45:11+0000] before [2030-11-27T07:35:10+0000]]

keyUsages [ digitalSignature nonRepudiation keyEncipherment ]ise-psc.log

2020-12-02 05:45:11,407 DEBUG [AsyncHttpClient-15-9][] org.jscep.message.PkiMessageDecoder -::::- Verifying message using key belonging to 'CN=Certificate Services Endpoint RA - isee30-primary'caservice.log

2020-12-02 05:45:11,570 DEBUG [Infra-CAServiceUtil-Thread][] cisco.cpm.caservice.util.CaServiceUtil -:::::- Successfully stored endpoint certificate.ise-psc.log

2020-12-02 05:45:13,381 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-10][] cisco.cpm.provisioning.cert.CertProvisioningFactory -::::- Performing doGetCertInitial found Scep certificate processor for txn id n@P~N6E

2020-12-02 05:45:13,381 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-10][] com.cisco.cpm.scep.ScepCertRequestProcessor -::::- Polling C=IN,ST=Karnataka,L=bangalore,O=cisco,OU=tac,CN=dot1xuser for certificate request n@P~N6E with id {}

2020-12-02 05:45:13,385 INFO [https-jsse-nio-10.106.32.119-8443-exec-10][] com.cisco.cpm.scep.ScepCertRequestProcessor -::::- Certificate request Complete for C=IN,ST=Karnataka,L=bangalore,O=cisco,OU=tac,CN=dot1xuser Trx Idn@P~N6E

2020-12-02 05:45:13,596 DEBUG [https-jsse-nio-10.106.32.119-8443-exec-10][] cisco.cpm.provisioning.cert.CertProvisioningFactory -::::- BYODStatus:COMPLETE_OTA_NSPApós a instalação do certificado, os clientes iniciam outra autenticação usando EAP-TLS e obtêm acesso total.

prt-server.log

Eap,2020-12-02 05:46:57,175,INFO ,0x7f433e6b8700,cntx=0008591342,sesn=isee30-primary/392215758/701,CPMSessionID=0a6a21b20000009f5fc770c7,CallingStationID=50-3e-aa-e4-81-b6,EAP: Recv EAP packet, code=Response, identifier=64, type=EAP-TLS, length=166

,EapParser.cpp:150

Radius,2020-12-02 05:46:57,435,DEBUG,0x7f433e3b5700,cntx=0008591362,sesn=isee30-primary/392215758/701,CPMSessionID=0a6a21b20000009f5fc770c7,user=dot1xuser,CallingStationID=50-3e-aa-e4-81-b6,RADIUS PACKET:: Code=2(AccessAccept) Identifier=5 Length=231

[1] User-Name - value: [dot1xuser]

[25] Class - value: [****]

[79] EAP-Message - value: [E

[80] Message-Authenticator - value: [Ù(ØyËöžö|kÔ‚¸}]

[26] MS-MPPE-Send-Key - value: [****]

[26] MS-MPPE-Recv-Key - value: [****] ,RADIUSHandler.cpp:2216Logs de clientes (logs spw)

O cliente inicia o download do Perfil.

[Mon Nov 30 03:34:27 2020] Downloading profile configuration...

[Mon Nov 30 03:34:27 2020] Discovering ISE using default gateway

[Mon Nov 30 03:34:27 2020] Identifying wired and wireless network interfaces, total active interfaces: 1

[Mon Nov 30 03:34:27 2020] Network interface - mac:50-3E-AA-E4-81-B6, name: Wi-Fi 2, type: unknown

[Mon Nov 30 03:34:27 2020] Identified default gateway: 10.106.33.1

[Mon Nov 30 03:34:27 2020] Identified default gateway: 10.106.33.1, mac address: 50-3E-AA-E4-81-B6

[Mon Nov 30 03:34:27 2020] DiscoverISE - start

[Mon Nov 30 03:34:27 2020] DiscoverISE input parameter : strUrl [http://10.106.33.1/auth/discovery]

[Mon Nov 30 03:34:27 2020] [HTTPConnection] CrackUrl: host = 10.106.33.1, path = /auth/discovery, user = , port = 80, scheme = 3, flags = 0

[Mon Nov 30 03:34:27 2020] [HTTPConnection] HttpSendRequest: header = Accept: */*

headerLength = 12 data = dataLength = 0

[Mon Nov 30 03:34:27 2020] HTTP Response header: [HTTP/1.1 200 OK

Location: https://10.106.32.119:8443/portal/gateway?sessionId=0a6a21b20000009c5fc4fb5e&portal=7f8ac563-3304-4f25-845d-be9faac3c44f&action=nsp&token=29354d43962243bcb72193cbf9dc3260&redirect=10.106.33.1/auth/discovery

[Mon Nov 30 03:34:36 2020] [HTTPConnection] CrackUrl: host = 10.106.32.119, path = /auth/provisioning/download/a2b317ee-df5a-4bda-abc3-e4ec38ee188c/WirelessNSP.xml?sessionId=0a6a21b20000009c5fc4fb5e&os=WINDOWS_10_ALL, user = , port = 8443, scheme = 4, flags = 8388608

Mon Nov 30 03:34:36 2020] parsing wireless connection setting

[Mon Nov 30 03:34:36 2020] Certificate template: [keytype:RSA, keysize:2048, subject:OU=tac;O=cisco;L=bangalore;ST=Karnataka;C=IN, SAN:MAC]

[Mon Nov 30 03:34:36 2020] set ChallengePwd

O cliente verifica se o serviço WLAN está em execução.

[Mon Nov 30 03:34:36 2020] WirelessProfile::StartWLanSvc - Start

[Mon Nov 30 03:34:36 2020] Wlansvc service is in Auto mode ...

[Mon Nov 30 03:34:36 2020] Wlansvc is running in auto mode...

[Mon Nov 30 03:34:36 2020] WirelessProfile::StartWLanSvc - End

[Mon Nov 30 03:34:36 2020] Wireless interface 1 - Desc: [TP-Link Wireless USB Adapter], Guid: [{65E78DDE-E3F1-4640-906B-15215F986CAA}]...

[Mon Nov 30 03:34:36 2020] Wireless interface - Mac address: 50-3E-AA-E4-81-B6

[Mon Nov 30 03:34:36 2020] Identifying wired and wireless interfaces...

[Mon Nov 30 03:34:36 2020] Found wireless interface - [ name:Wi-Fi 2, mac address:50-3E-AA-E4-81-B6]

[Mon Nov 30 03:34:36 2020] Wireless interface [Wi-Fi 2] will be configured...

[Mon Nov 30 03:34:37 2020] Host - [ name:DESKTOP-965F94U, mac addresses:50-3E-AA-E4-81-B6]

O cliente começa a aplicar o perfil.

[Mon Nov 30 03:34:37 2020] ApplyProfile - Start...

[Mon Nov 30 03:34:37 2020] User Id: dot1xuser, sessionid: 0a6a21b20000009c5fc4fb5e, Mac: 50-3E-AA-E4-81-B6, profile: WirelessNSP

[Mon Nov 30 03:34:37 2020] number of wireless connections to configure: 1

[Mon Nov 30 03:34:37 2020] starting configuration for SSID : [BYOD-Dot1x]

[Mon Nov 30 03:34:37 2020] applying certificate for ssid [BYOD-Dot1x]Certificado de instalação do cliente.

[Mon Nov 30 03:34:37 2020] ApplyCert - Start...

[Mon Nov 30 03:34:37 2020] using ChallengePwd

[Mon Nov 30 03:34:37 2020] creating certificate with subject = dot1xuser and subjectSuffix = OU=tac;O=cisco;L=bangalore;ST=Karnataka;C=IN

[Mon Nov 30 03:34:38 2020] Self signed certificate

[Mon Nov 30 03:34:44 2020] Installed [isee30-primary.anshsinh.local, hash: 5b a2 08 1e 17 cb 73 5f ba 5b 9f a2 2d 3b fc d2 86 0d a5 9b

] as rootCA

[Mon Nov 30 03:34:44 2020] Installed CA cert for authMode machineOrUser - Success

Certificate is downloaded . Omitted for brevity -

[Mon Nov 30 03:34:50 2020] creating response file name C:\Users\admin\AppData\Local\Temp\response.cer

[Mon Nov 30 03:34:50 2020] Certificate issued - successfully

[Mon Nov 30 03:34:50 2020] ScepWrapper::InstallCert start

[Mon Nov 30 03:34:50 2020] ScepWrapper::InstallCert: Reading scep response file [C:\Users\admin\AppData\Local\Temp\response.cer].

[Mon Nov 30 03:34:51 2020] ScepWrapper::InstallCert GetCertHash -- return val 1

[Mon Nov 30 03:34:51 2020] ScepWrapper::InstallCert end

[Mon Nov 30 03:34:51 2020] ApplyCert - End...

[Mon Nov 30 03:34:51 2020] applied user certificate using template id e2c32ce0-313d-11eb-b19e-e60300a810d5

O ISE configura o perfil sem fio

[Mon Nov 30 03:34:51 2020] Configuring wireless profiles...

[Mon Nov 30 03:34:51 2020] Configuring ssid [BYOD-Dot1x]

[Mon Nov 30 03:34:51 2020] WirelessProfile::SetWirelessProfile - Start

[Mon Nov 30 03:34:51 2020] TLS - TrustedRootCA Hash: [ 5b a2 08 1e 17 cb 73 5f ba 5b 9f a2 2d 3b fc d2 86 0d a5 9b]

Profile

BYOD-Dot1x

BYOD-Dot1x

true

ESS

auto

false

WPA2

AES

true

true

user

13

0

13

true

false

5b a2 08 1e 17 cb 73 5f ba 5b 9f a2 2d 3b fc d2 86 0d a5 9b

false

Wireless interface succesfully initiated, continuing to configure SSID

[Mon Nov 30 03:34:51 2020] Currently connected to SSID: [BYOD-Dot1x]

[Mon Nov 30 03:34:51 2020] Wireless profile: [BYOD-Dot1x] configured successfully

[Mon Nov 30 03:34:51 2020] Connect to SSID

[Mon Nov 30 03:34:51 2020] Successfully connected profile: [BYOD-Dot1x]

[Mon Nov 30 03:34:51 2020] WirelessProfile::SetWirelessProfile. - End

[Mon Nov 30 03:35:21 2020] WirelessProfile::IsSingleSSID - Start

[Mon Nov 30 03:35:21 2020] Currently connected to SSID: [BYOD-Dot1x], profile ssid: [BYOD-Dot1x], Single SSID

[Mon Nov 30 03:35:21 2020] WirelessProfile::IsSingleSSID - End

[Mon Nov 30 03:36:07 2020] Device configured successfully.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

21-Apr-2025

|

Introdução, Texto Alt e Formatação Atualizados. |

1.0 |

15-Dec-2020

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Anshu SinhaEngenheiro de consultoria técnica

- Suman SureshEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback