Configurar a autenticação de dois fatores para o acesso de gerenciamento do ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

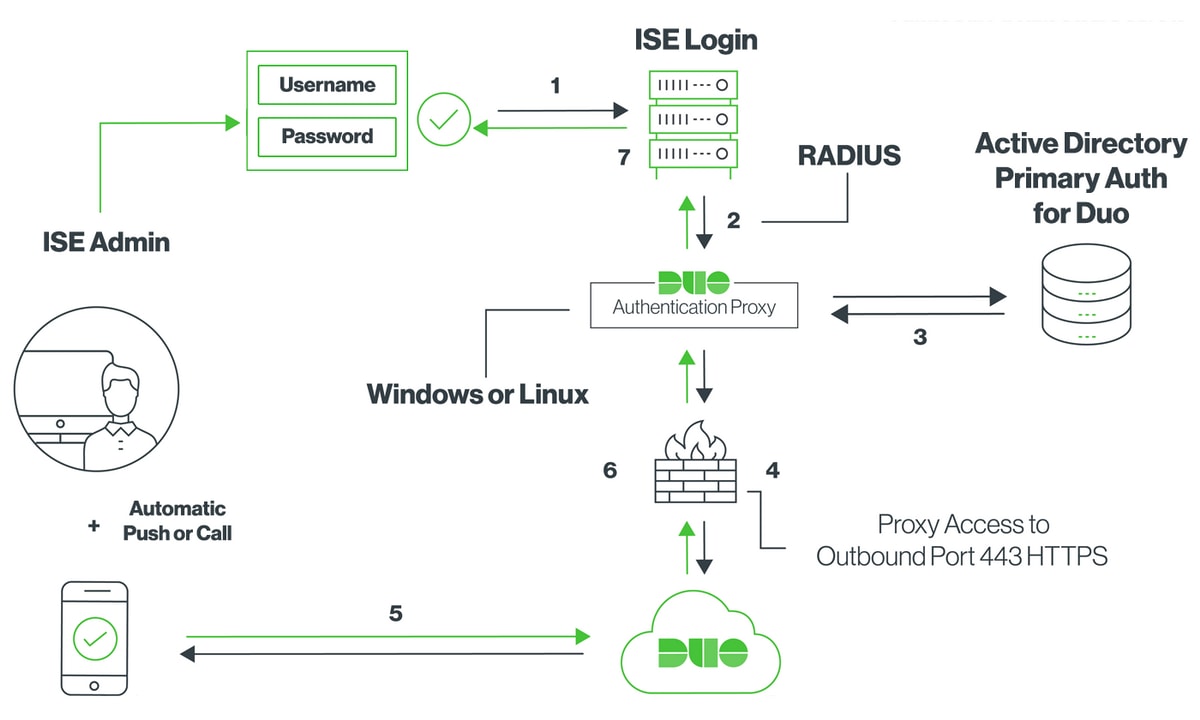

Este documento descreve as etapas necessárias para configurar a autenticação externa de dois fatores para o acesso de gerenciamento do Identity Services Engine (ISE). Neste exemplo, o administrador do ISE autentica no servidor de token RADIUS e uma autenticação adicional na forma de notificação push é enviada pelo servidor Proxy de Autenticação Duo para o dispositivo móvel do administrador.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Protocolo RADIUS

- Configurando o servidor de token RADIUS ISE e identidades

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Identity services engine (ISE)

- Active Directory (AD)

- Servidor Proxy de Autenticação Duo

- Serviço Cloud Duo

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Diagrama de Rede

Configuração

Configuração Duo

Etapa 1. Baixe e instale o Duo Authentication Proxy Server em uma máquina Windows ou linux: https://duo.com/docs/ciscoise-radius#install-the-duo-authentication-proxy

Note: Esta máquina deve ter acesso ao ISE e à Duo Cloud (Internet)

Etapa 2. Configure o arquivo authproxy.cfg.

Abra este arquivo em um editor de texto, como o Notepad++ ou WordPad.

Observação: o local padrão é C:\Program Files (x86)\Duo Security Authentication Proxy\conf\authproxy.cfg

Etapa 3. Crie um aplicativo "Cisco ISE RADIUS" no Painel de administração do Duo: https://duo.com/docs/ciscoise-radius#first-steps

Etapa 4. Edite o arquivo authproxy.cfg e adicione esta configuração.

ikey= xxxxxxxxxxxxxxxxxxxxxxxxxx

skey= xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=api-xxxxxxxx.duosecurity.com

radius_ip_1=10.127.196.189 Sample IP address of the ISE server

radius_secret_1=******

failmode=secure

client=ad_client

port=1812

Etapa 5. Configure o ad_client com seus detalhes do Ative Diretory. O Proxy de Autenticação Duo usa as informações abaixo para autenticar no AD para a autenticação primária.

[ad_client]

host=10.127.196.230 Sample IP address of the Active Directory

service_account_username=< AD-username >

service_account_password=< AD-password >

search_dn=CN=Users,DC=gce,DC=iselab,DC=local

Note: Se a sua rede exigir uma conexão de proxy HTTP para acesso à Internet, adicione detalhes http_proxy em authproxy.cfg.

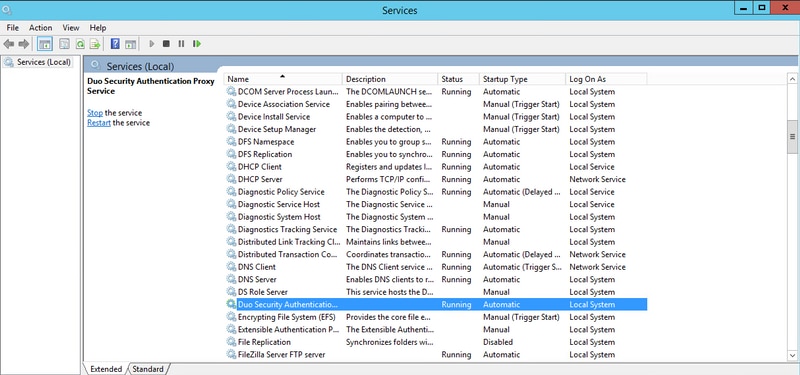

Etapa 6. Reinicie o Serviço Proxy de Autenticação de Segurança Duo. Salve o arquivo e reinicie o serviço Duo na máquina Windows.Abra o console do Windows Services (services.msc), localize o Serviço Proxy de Autenticação de Segurança Duo na lista de serviços e clique em Reiniciar como mostrado na imagem:

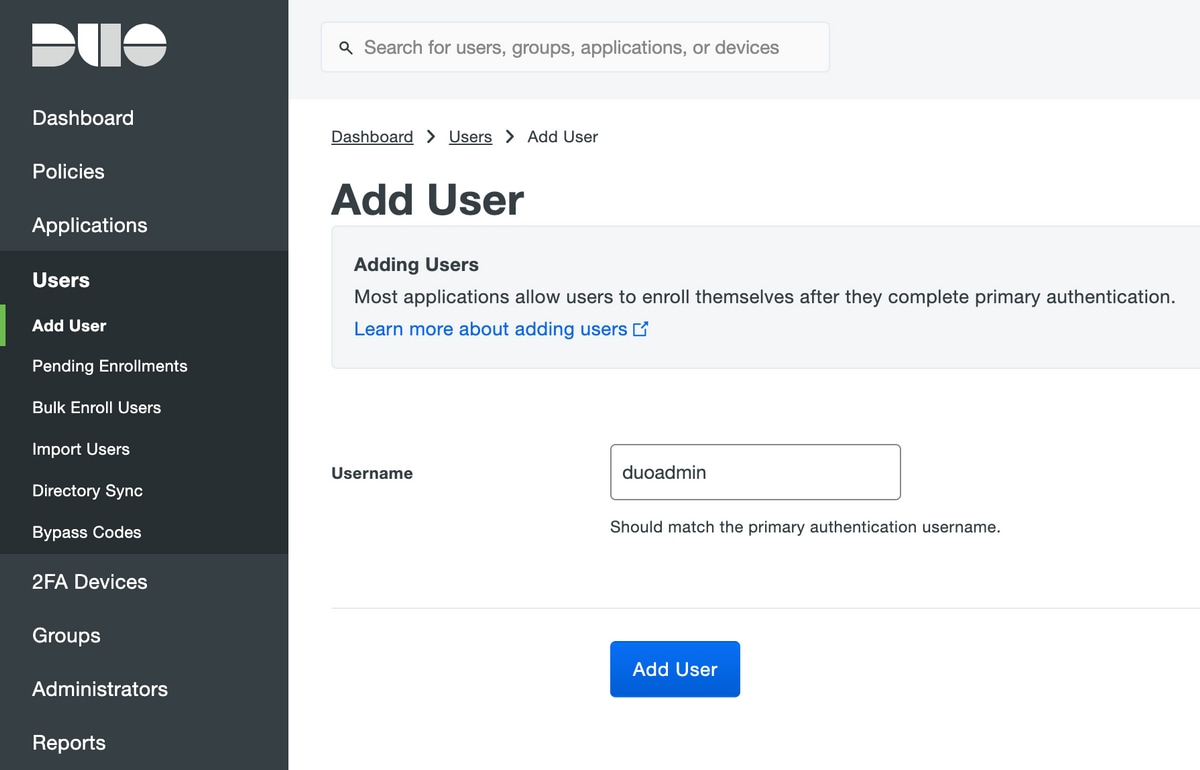

Etapa 7. Crie um nome de usuário e ative o Duo Mobile no dispositivo final: https://duo.com/docs/administration-users#creating-users-manually

Adicione o usuário ao Painel de administração do Duo. Navegue até Usuários > adicionar usuários, conforme mostrado na imagem:

Verifique se o usuário final tem o aplicativo Duo instalado no telefone.

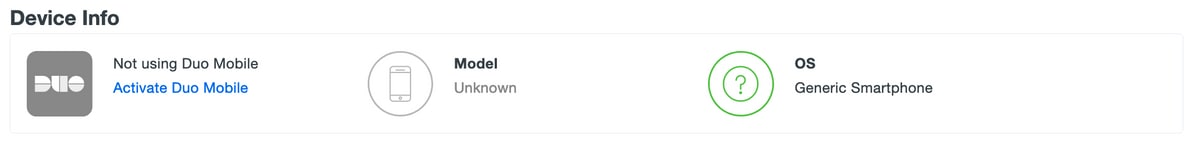

Selecione Ativate Duo Mobile, conforme mostrado na imagem:

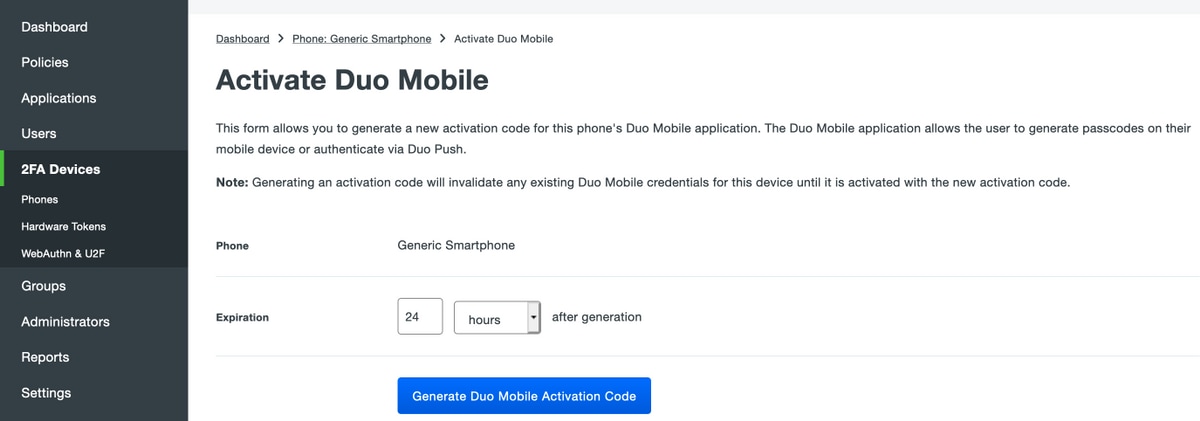

Selecione Gerar Código de Ativação Móvel Duo, conforme mostrado na imagem:

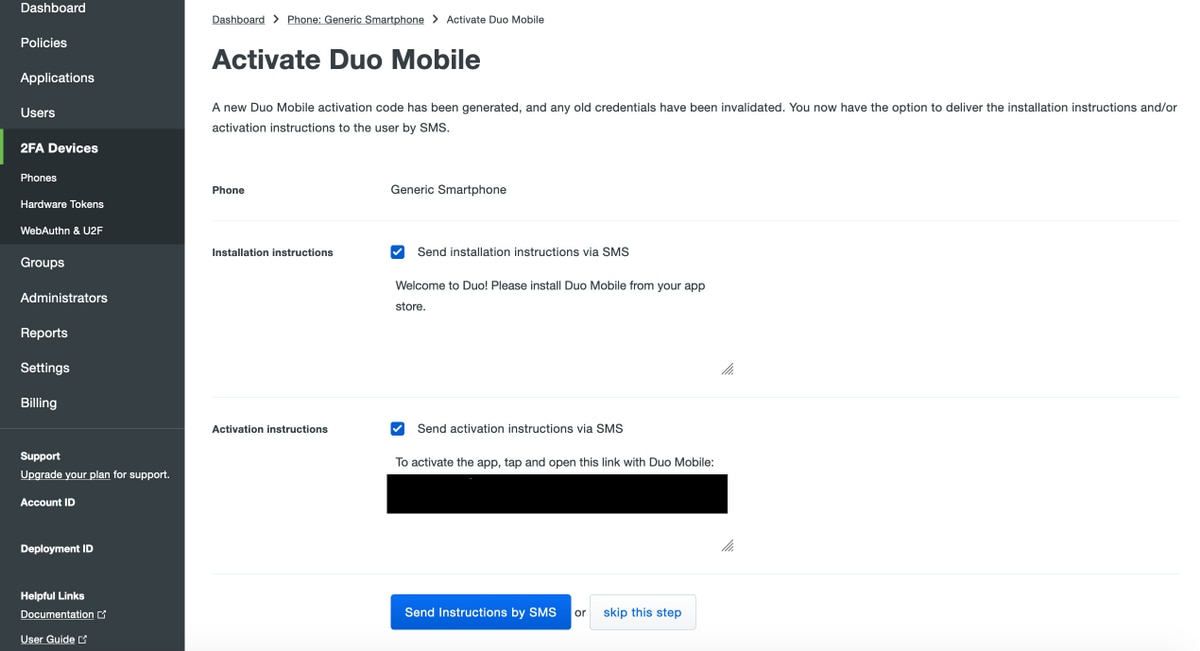

Selecione Enviar instruções por SMS, conforme mostrado na imagem:

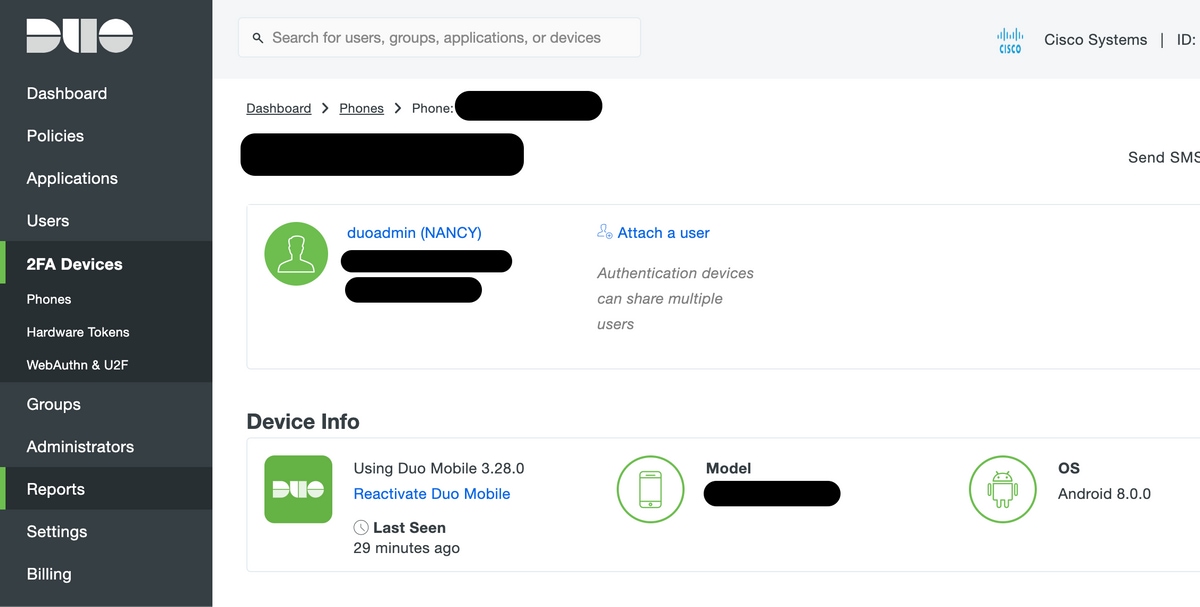

Clique no link no SMS e o aplicativo Duo será vinculado à conta de usuário na seção Informações do dispositivo, como mostrado na imagem:

Configuração do ISE

Etapa1. Integre o ISE ao proxy de autenticação Duo.

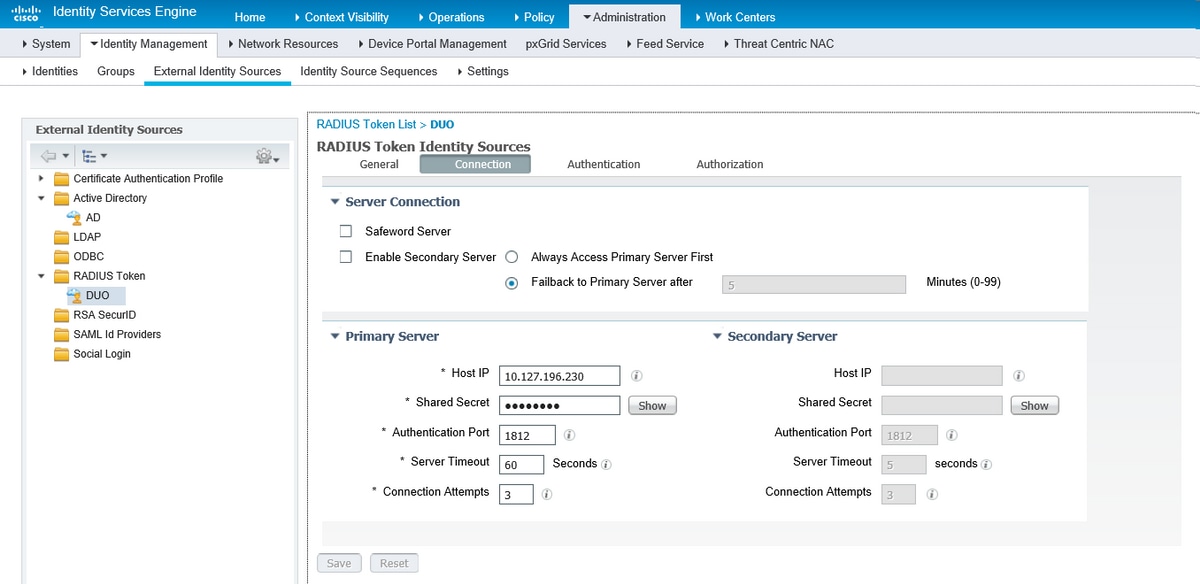

Navegue até Administration > Identity Management > External Identity Sources > RADIUS Token, clique em Add para adicionar um novo servidor de Token RADIUS. Defina o nome do servidor na guia geral, o endereço IP e a chave compartilhada na guia de conexão, como mostrado na imagem:

Note: Defina o tempo limite do servidor como 60 segundos para que os usuários tenham tempo suficiente para agir no envio

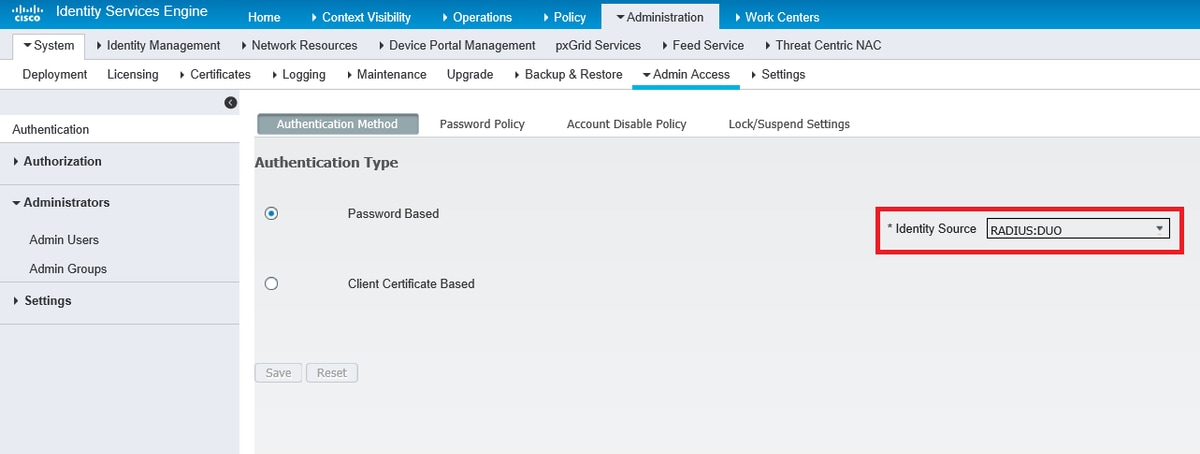

Etapa 2. Navegue até Administration > System > Admin Access > Authentication > Authentication Method e Select previamente configurado como o servidor de token RADIUS como a Identity Source, como mostrado na imagem:

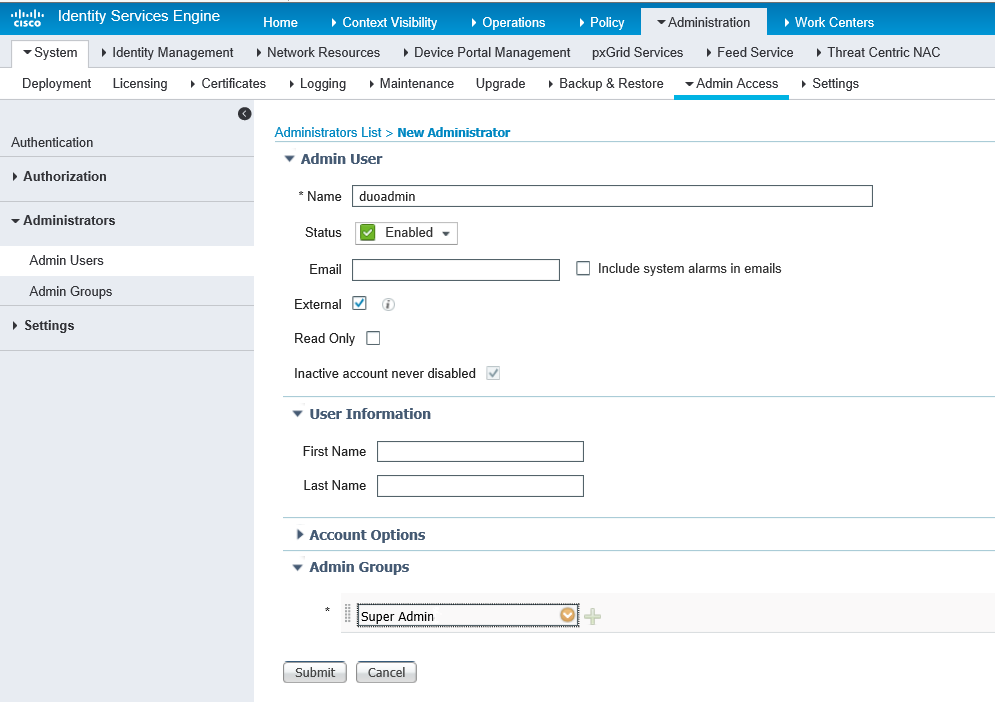

Etapa 3. Navegue até Administration > System > Admin Access > Administrators > Admin Users e Create an admin user as External e forneça o privilégio de superadministrador, como mostrado na imagem:

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

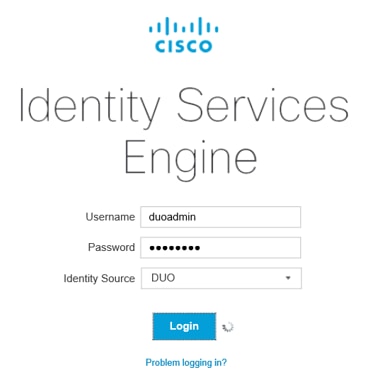

Abra a GUI do ISE, selecione RADIUS Token Server como Identity Source e faça login com o usuário admin.

Troubleshoot

Esta seção disponibiliza informações para a solução de problemas de configuração.

Para solucionar problemas relacionados à conectividade de proxy Duo com a nuvem ou Ative Diretory, habilite a depuração no proxy de autenticação Duo adicionando "debug=true" na seção principal de authproxy.cfg.

Os registros estão localizados no seguinte local:

C:\Program Files (x86)\Duo Security Authentication Proxy\log

Abra o arquivo authproxy.log em um editor de texto, como o Bloco de Notas+ ou WordPad.

Registre os trechos do Proxy de Autenticação Duo recebendo solicitação do ISE e enviando-o para a Nuvem Duo.

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Sending request from 10.127.196.189 to radius_server_auto

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Received new request id 2 from ('10.127.196.189', 62001)

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] (('10.127.196.189', 62001), duoadmin, 2): login attempt for username u'duoadmin'

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Sending AD authentication request for 'duoadmin' to '10.127.196.230'

2019-08-19T04:59:27-0700 [duoauthproxy.modules.ad_client._ADAuthClientFactory#info] Starting factory

Os trechos de log do Proxy de Autenticação Duo não conseguem acessar a Nuvem Duo.

2019-08-19T04:59:27-0700 [duoauthproxy.modules.ad_client._ADAuthClientFactory#info] Stopping factory

2019-08-19T04:59:37-0700 [-] Duo preauth call failed

Traceback (most recent call last):

File "twisted\internet\defer.pyc", line 654, in _runCallbacks

File "twisted\internet\defer.pyc", line 1475, in gotResult

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\radius\duo_server.pyc", line 111, in preauth

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\duo_async.pyc", line 246, in preauth

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\duo_async.pyc", line 202, in call

File "twisted\internet\defer.pyc", line 654, in _runCallbacks

File "duoauthproxy\lib\duo_async.pyc", line 186, in err_func

duoauthproxy.lib.duo_async.DuoAPIFailOpenError: API Request Failed: DNSLookupError('api-xxxxxxxx.duosecurity.com',)

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Failmode Secure - Denied Duo login on preauth failure

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Returning response code 3: AccessReject

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Sending response

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Nancy SainiCisco TAC Engineer

- Hari Haran S MCisco TAC Engineer

- Prashant JoshiCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback