Introdução

Este documento descreve como configurar dois servidores RADIUS compatíveis com RFC no ISE como proxy e autorização, respectivamente.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico do protocolo RADIUS

- Experiência em configuração de políticas do Identity Services Engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas nas versões 2.2 e 2.4 do Cisco ISE.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

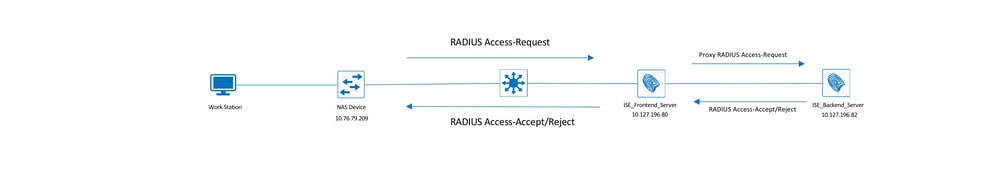

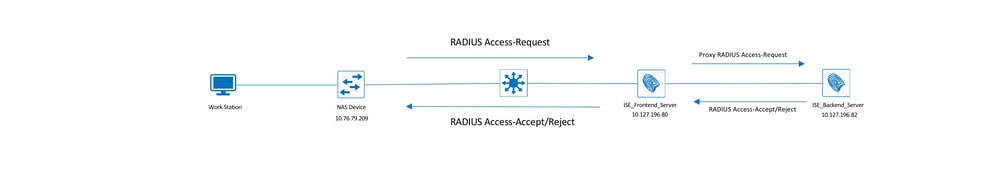

Diagrama de Rede

Configurar o ISE (servidor front-end)

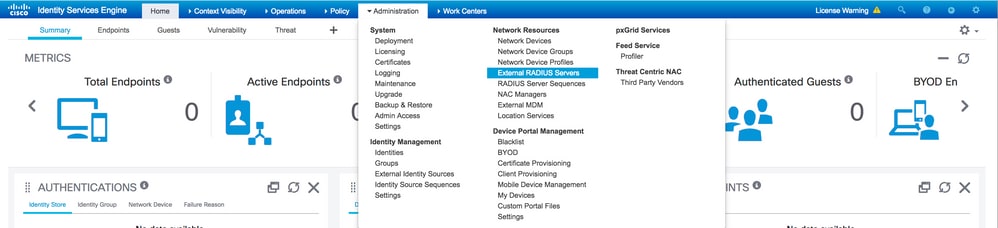

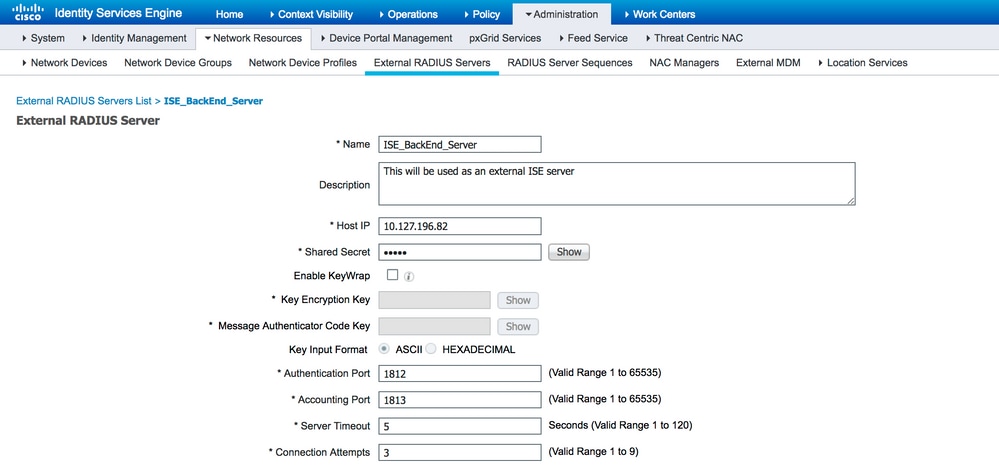

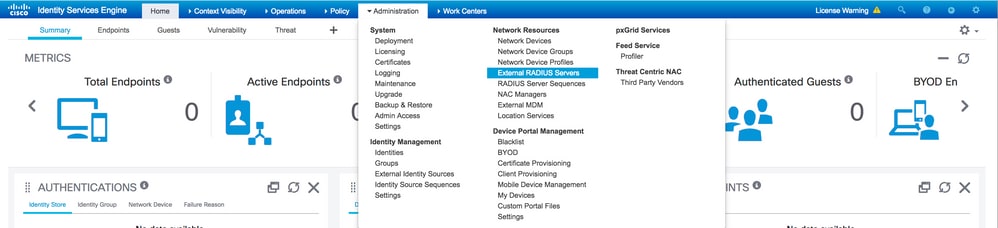

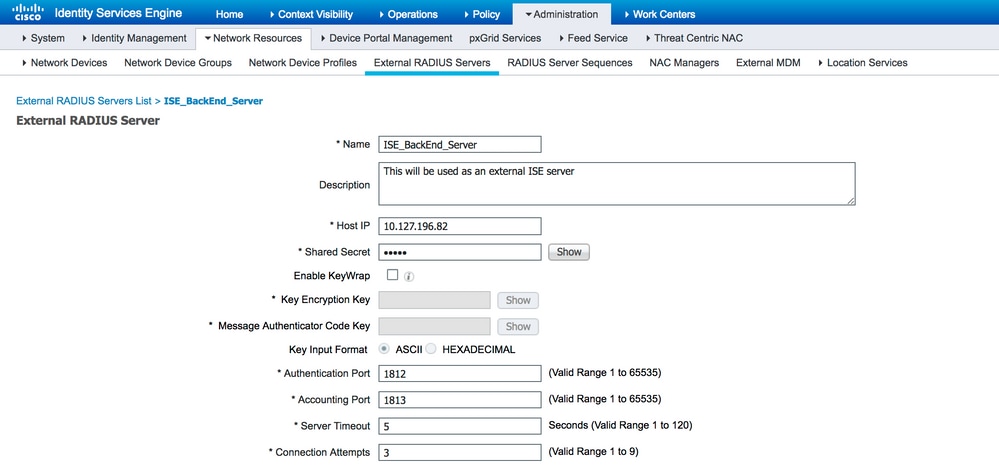

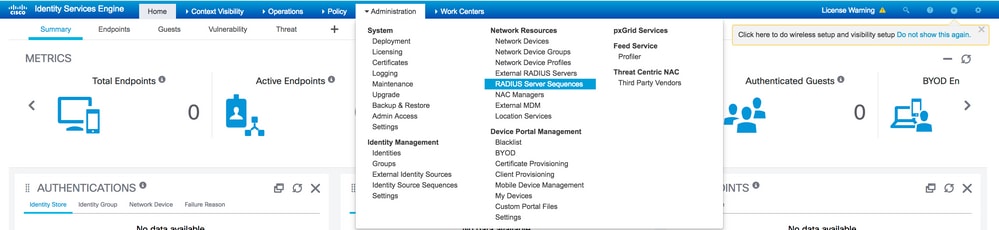

Etapa 1. Vários servidores RADIUS externos podem ser configurados e usados para autenticar usuários no ISE. Para configurar servidores RADIUS externos, navegue atéAdministration > Network Resources > External RADIUS Servers > Add, como mostrado na imagem:

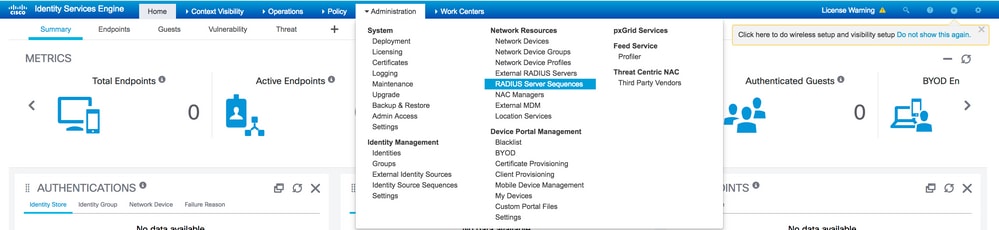

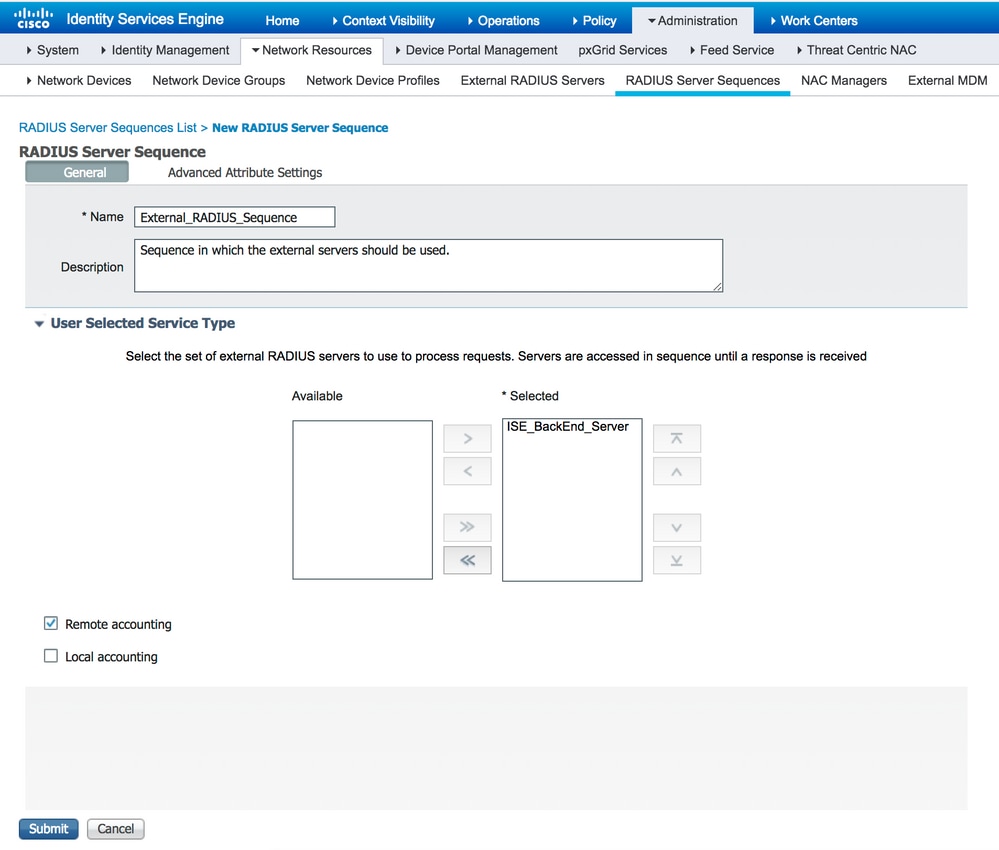

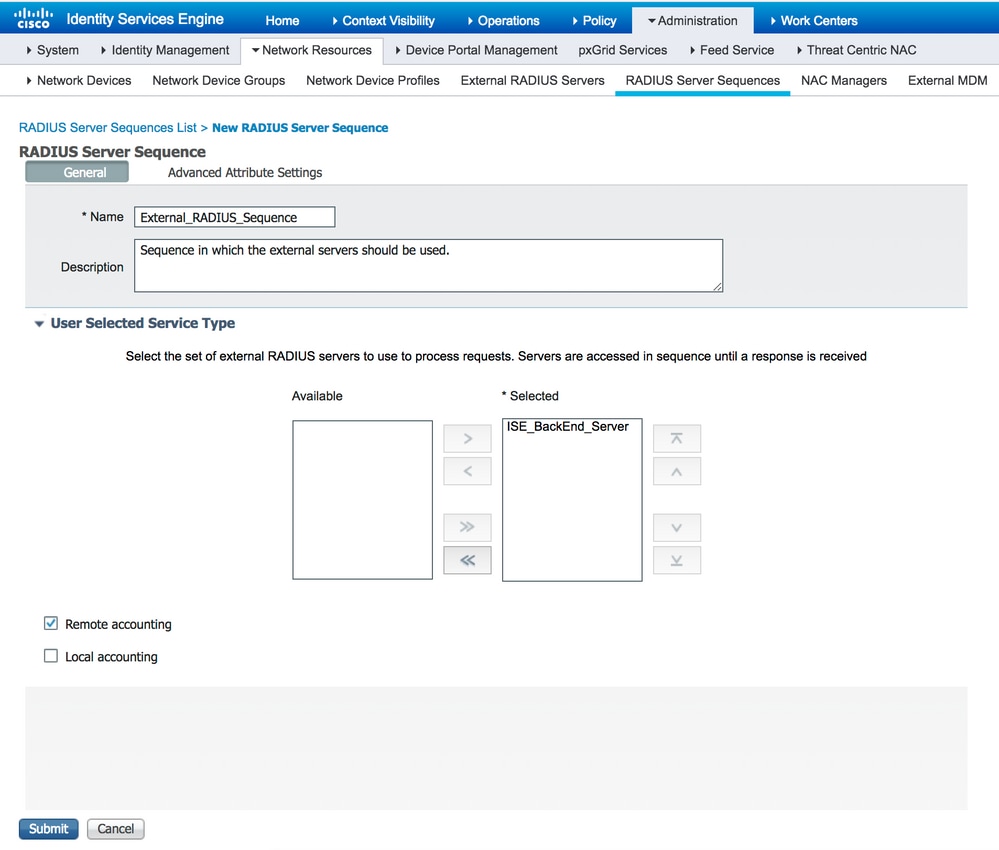

Etapa 2. Para usar o servidor RADIUS externo configurado, uma sequência de servidor RADIUS deve ser configurada semelhante à sequência de origem da identidade. Para configurar o mesmo, navegue atéAdministration > Network Resources > RADIUS Server Sequences > Add, como mostrado na imagem:

Note: Uma das opções disponíveis durante a criação da sequência do servidor é escolher se a contabilização deve ser feita localmente no ISE ou no servidor RADIUS externo. Com base na opção escolhida aqui, o ISE decide se deseja usar proxy nas solicitações de contabilização ou armazenar esses logs localmente.

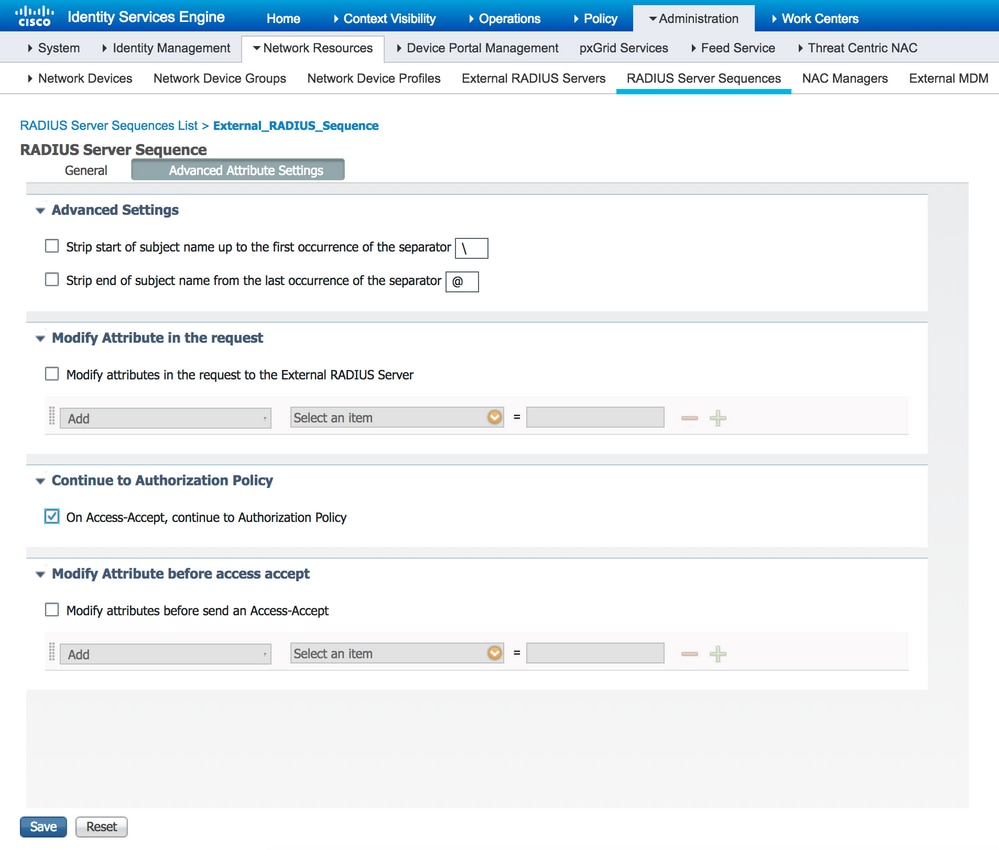

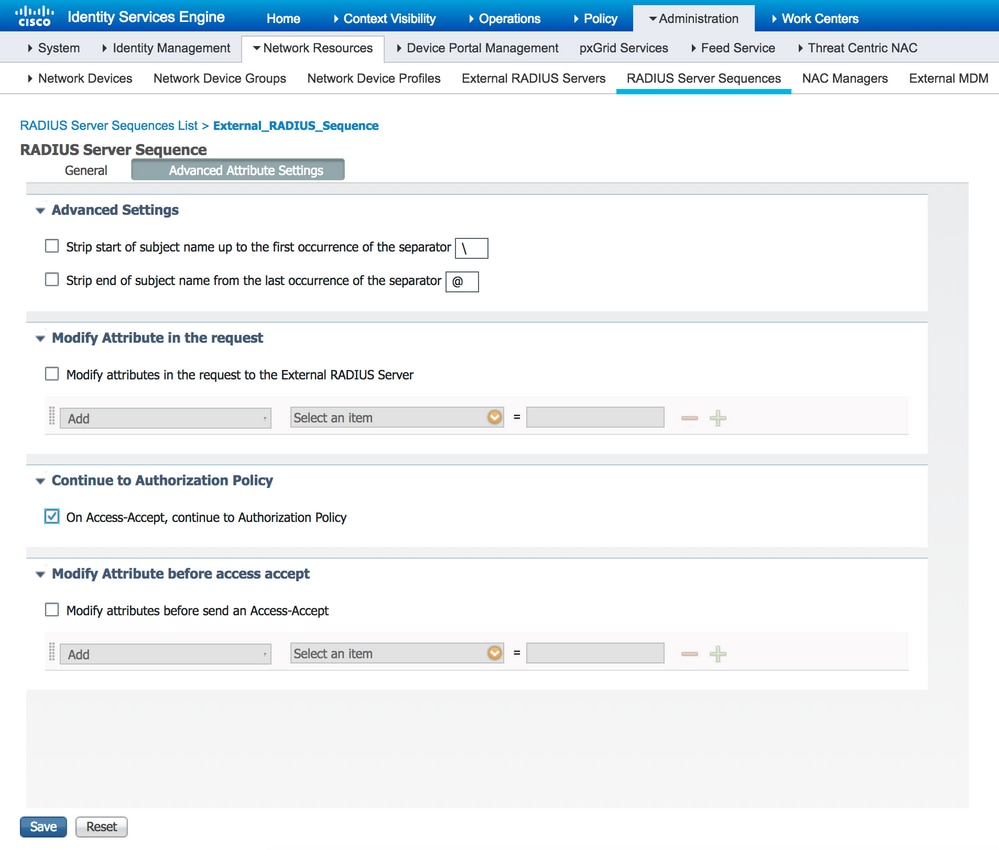

Etapa 3. Há uma seção adicional que fornece mais flexibilidade sobre como o ISE deve se comportar quando faz o proxy de solicitações para servidores RADIUS externos. Ele pode ser encontrado emAdvance Attribute Settings, como mostrado na imagem:

- Configurações avançadas: Fornece opções para remover o início ou o fim do nome de usuário em solicitações RADIUS com um delimitador.

- Modificar atributo na solicitação: Fornece a opção de modificar qualquer atributo RADIUS nas solicitações RADIUS. A lista aqui mostra os atributos que podem ser adicionados/removidos/atualizados:

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Continue para a Política de autorização em Access-Accept: Fornece uma opção para escolher se o ISE deve apenas enviar o Access-Accept como está ou continuar a fornecer acesso com base nas Políticas de Autorização configuradas no ISE, em vez da autorização fornecida pelo servidor RADIUS externo. Se essa opção for selecionada, a autorização fornecida pelo servidor RADIUS externo será substituída pela autorização fornecida pelo ISE.

Note: Essa opção funciona apenas se o servidor RADIUS externo enviar umAccess-Acceptem resposta à solicitação de acesso RADIUS com proxy.

-

Modificar atributo antes de aceitar acesso: Semelhante aoModify Attribute in the request, os atributos mencionados anteriormente podem ser adicionados/removidos/atualizados presentes no Access-Accept enviado pelo servidor RADIUS externo antes de ser enviado ao dispositivo de rede.

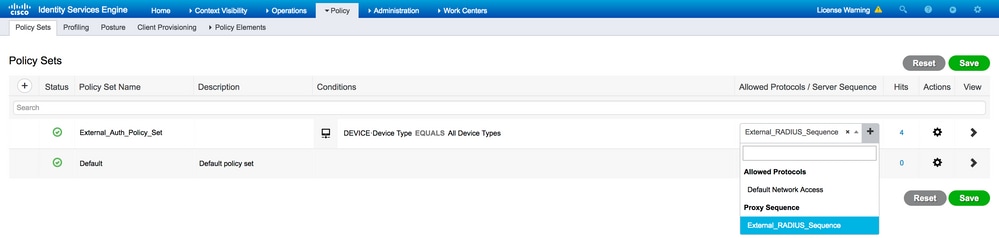

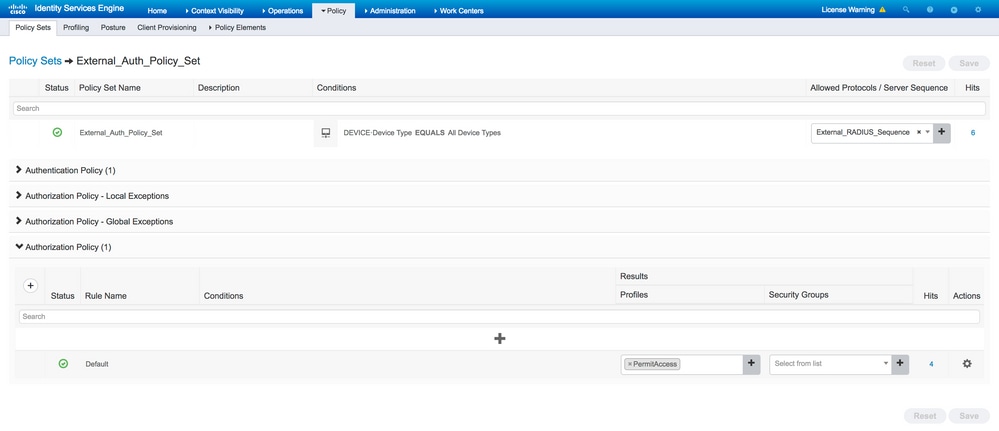

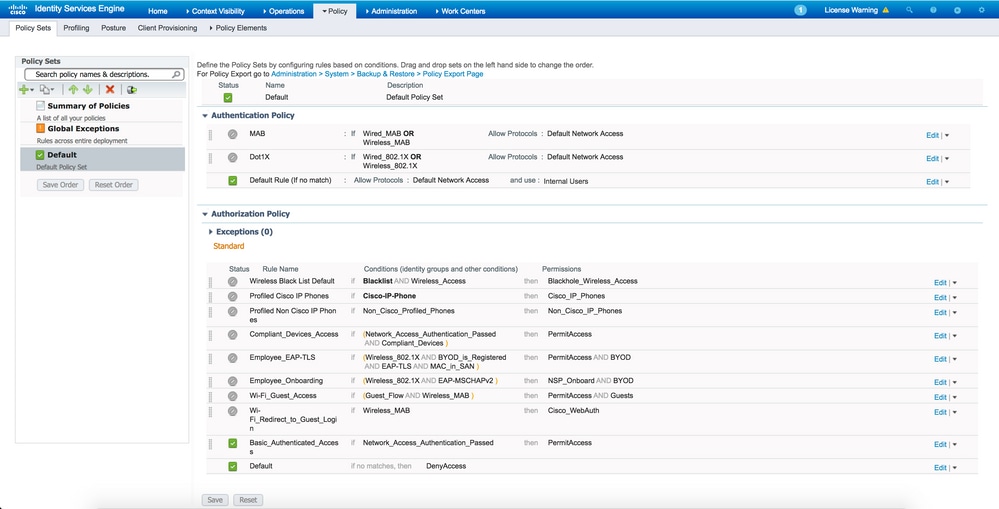

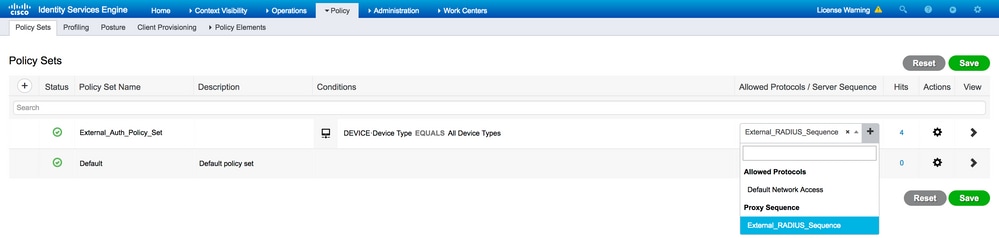

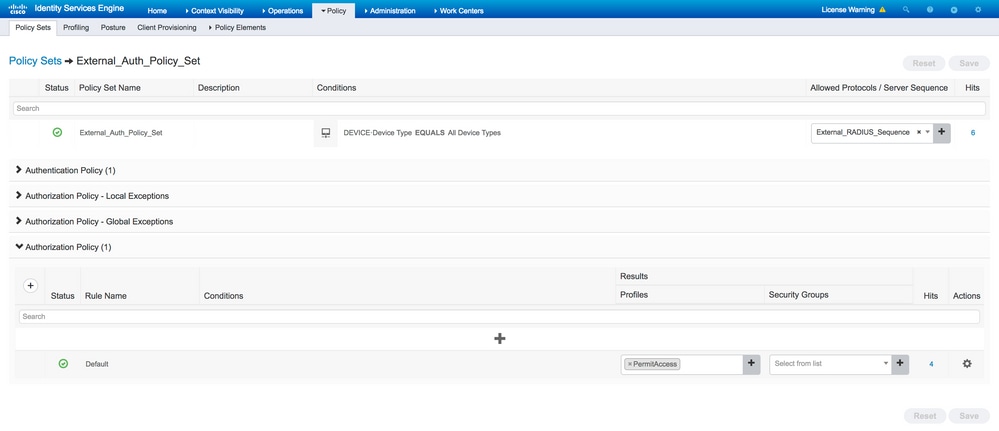

Etapa 4. A próxima parte é configurar os conjuntos de políticas para usar a sequência de servidor RADIUS em vez dos protocolos permitidos, de modo que as solicitações sejam enviadas ao servidor RADIUS externo. Ele pode ser configurado emPolicy > Policy Sets. As políticas de autorização podem ser configuradas noPolicy Set, mas só entram em vigor se aContinue to Authorization Policy on Access-Acceptopção for escolhida. Caso contrário, o ISE simplesmente atua como um proxy para as solicitações RADIUS para atender às condições configuradas para esse conjunto de políticas.

Configurar o servidor RADIUS externo

Etapa 1. Neste exemplo, outro servidor ISE (versão 2.2) é usado como um servidor RADIUS externo chamadoISE_Backend_Server. O ISE (ISE_Frontend_Server) deve ser configurado como um dispositivo de rede ou tradicionalmente chamado NAS no servidor RADIUS externo (ISE_Backend_Serverneste exemplo), já que oNAS-IP-Addressatributo na solicitação de acesso que é encaminhado ao servidor RADIUS externo é substituído por o endereço IP doISE_Frontend_Server. O segredo compartilhado a ser configurado é o mesmo que o configurado para o servidor RADIUS externo noISE_Frontend_Server.

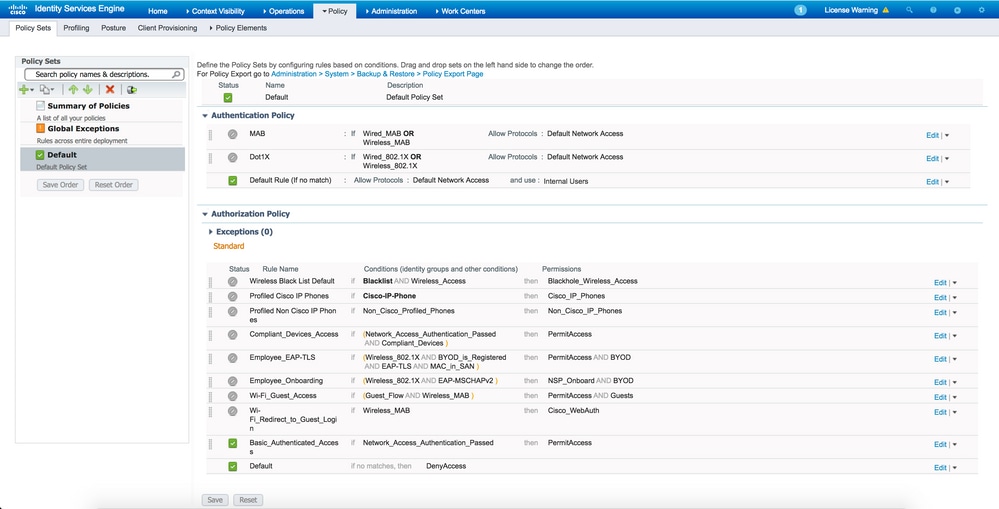

Etapa 2. O servidor RADIUS externo pode ser configurado com suas próprias políticas de autenticação e autorização para atender às solicitações intermediadas por proxy pelo ISE. Neste exemplo, uma política simples é configurada para verificar o usuário nos usuários internos e depois permitir o acesso se autenticado.

Verificar

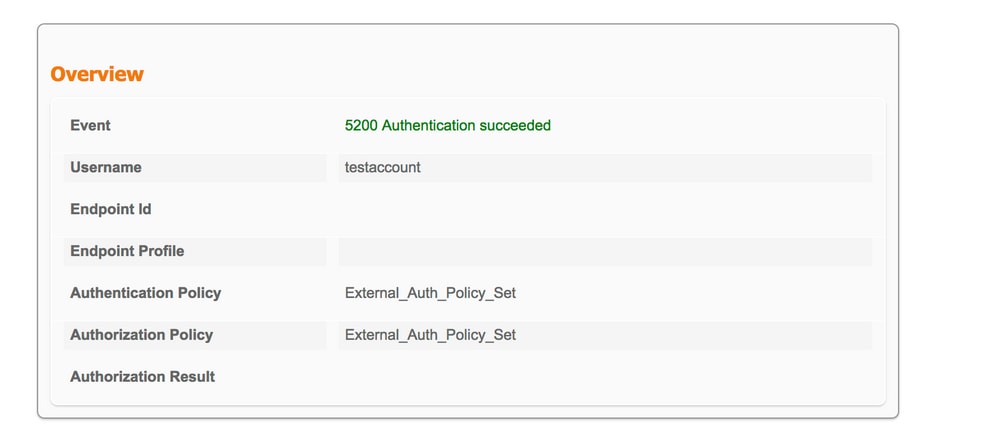

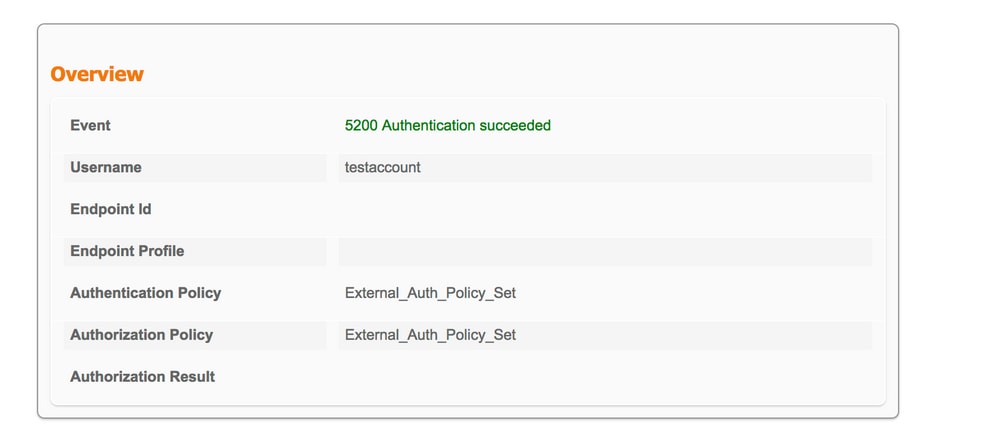

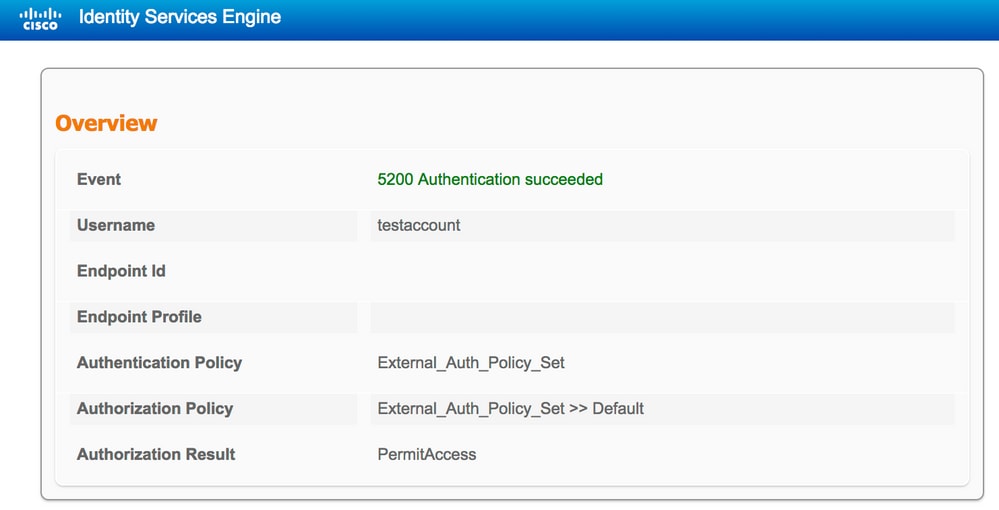

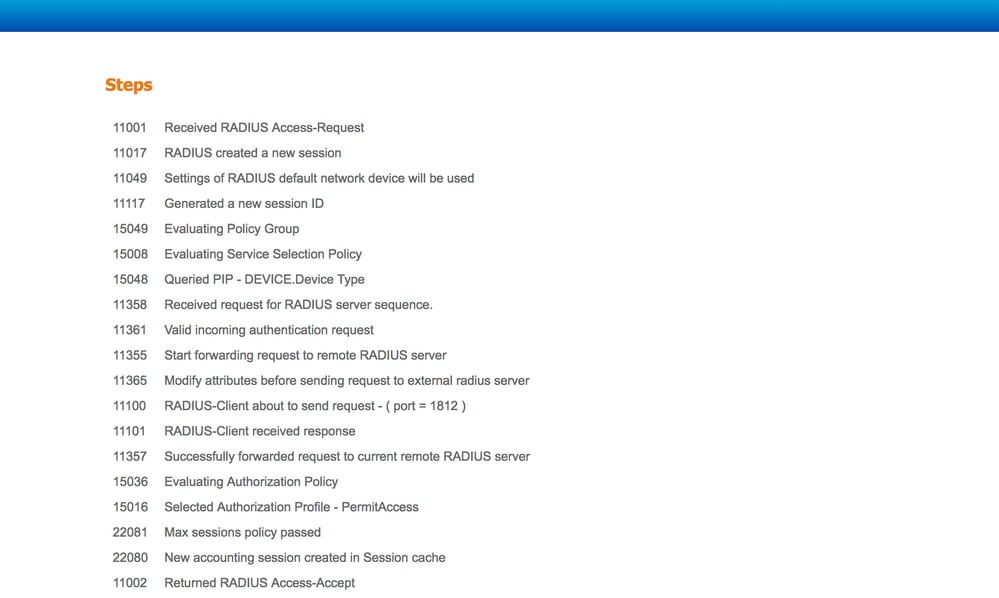

Etapa 1. Verifique os registros ao vivo do ISE se a solicitação for recebida, como mostrado na imagem.

Etapa 2. Verifique se o conjunto de políticas correto está selecionado, como mostrado na imagem.

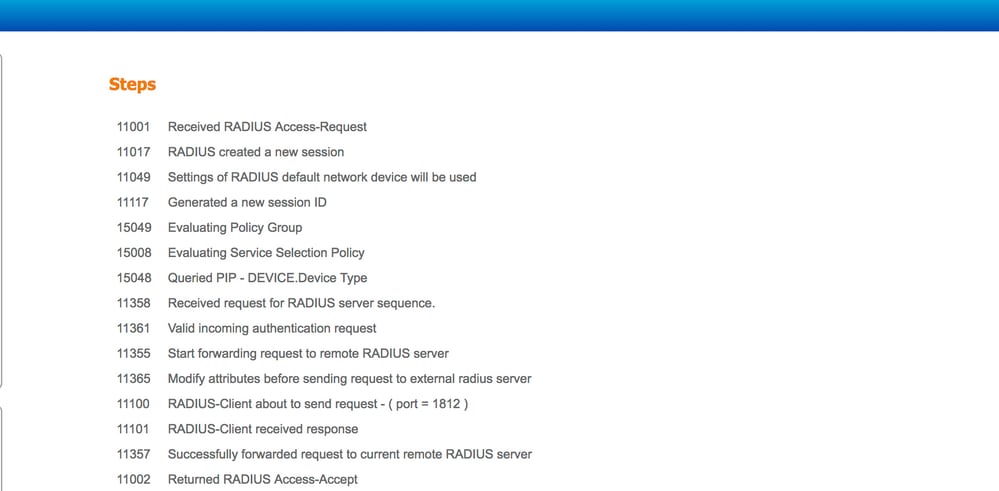

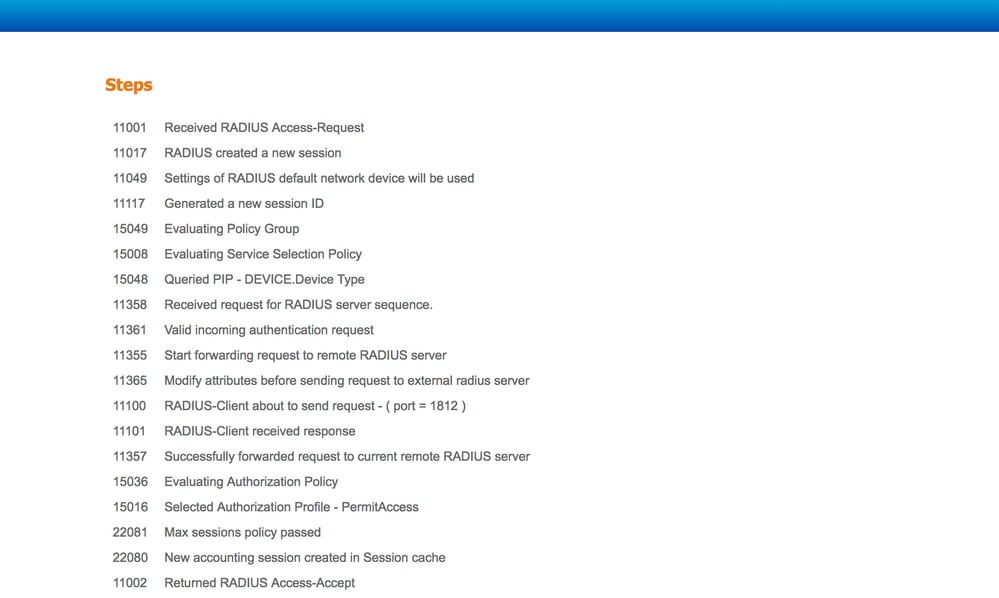

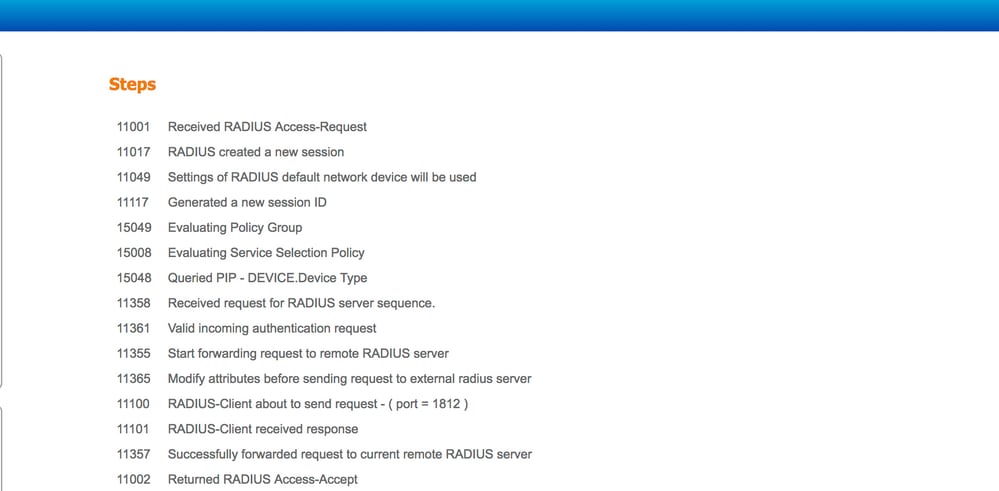

Etapa 3. Verifique se a solicitação é encaminhada ao servidor RADIUS externo.

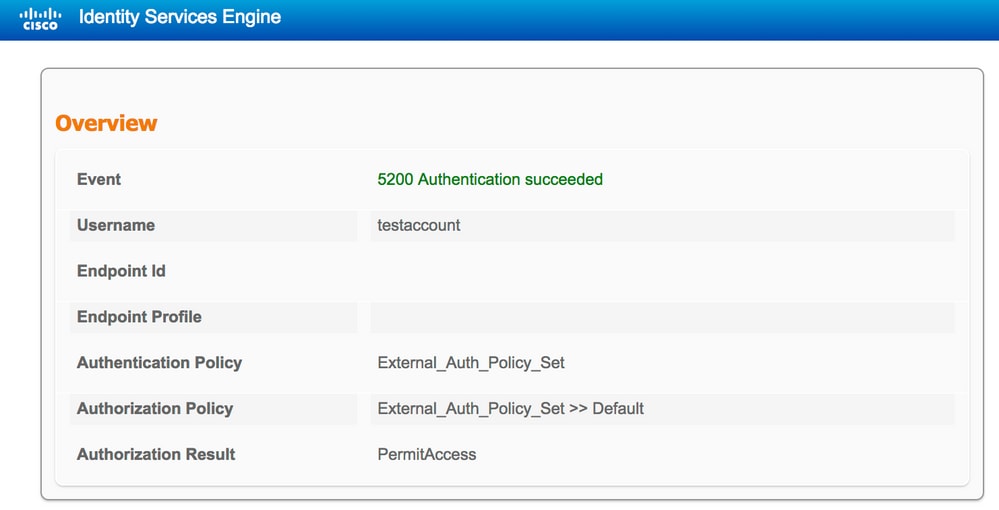

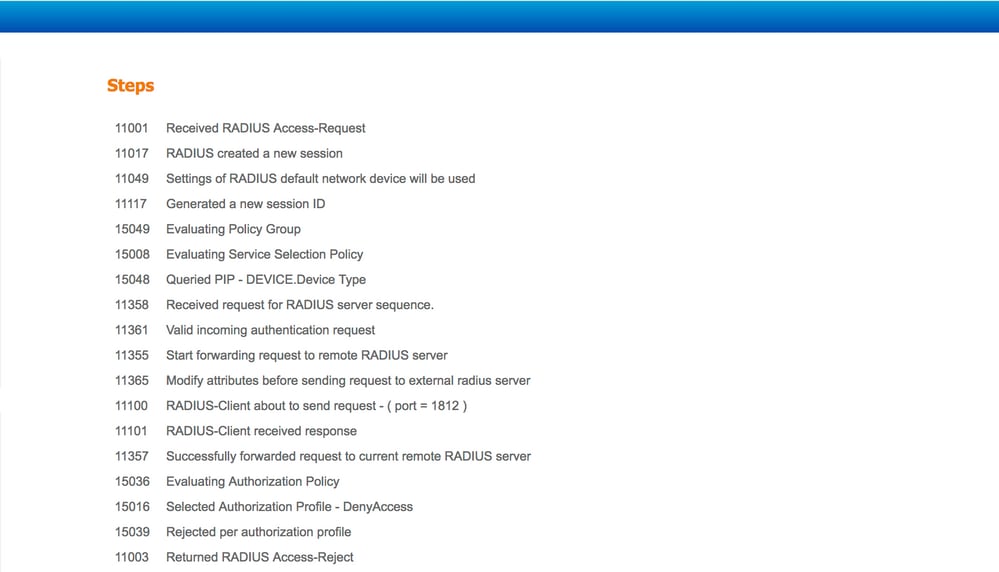

4. Se a opçãoContinue to Authorization Policy on Access-Acceptfor escolhida, verifique se a política de autorização foi avaliada.

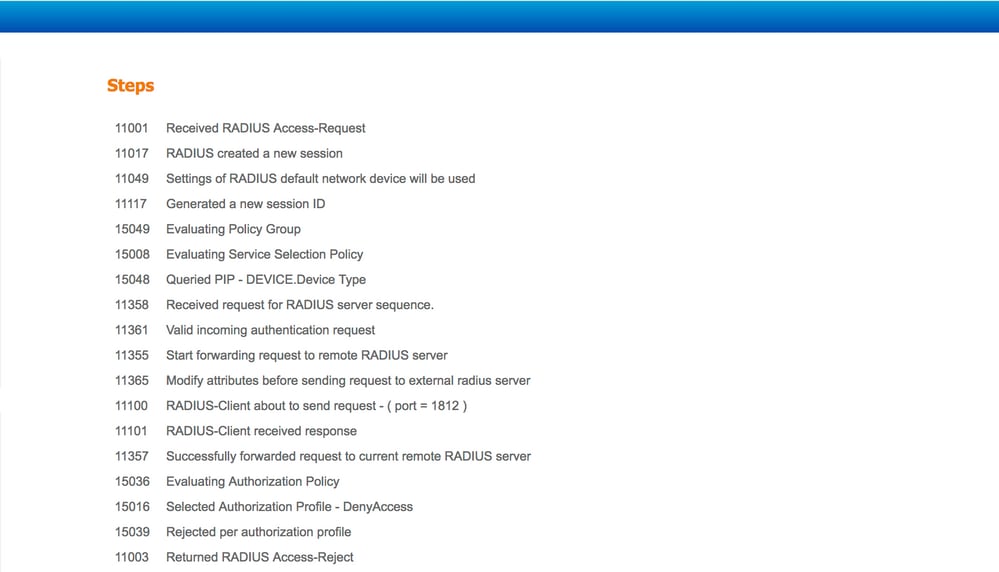

Troubleshooting

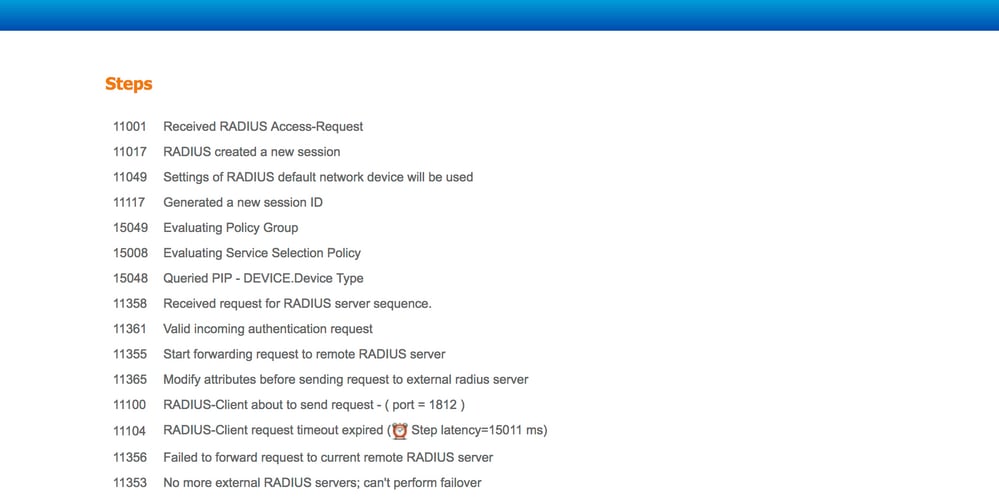

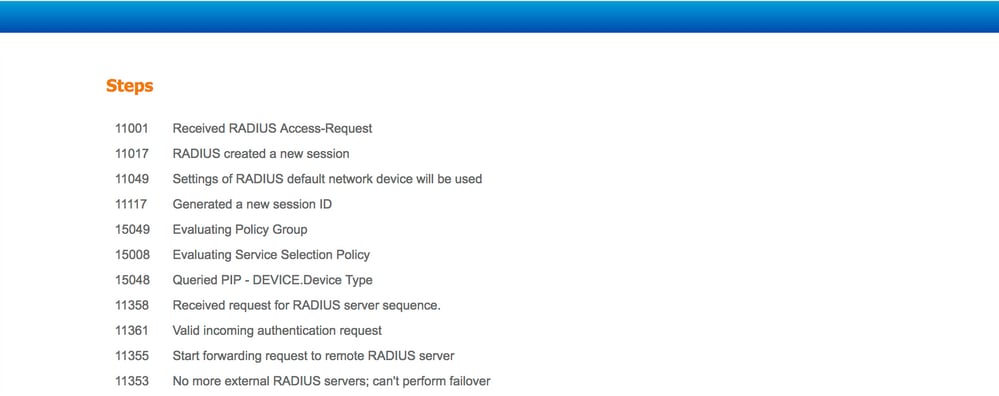

Cenário 1. Evento - 5405 Solicitação RADIUS Descartada

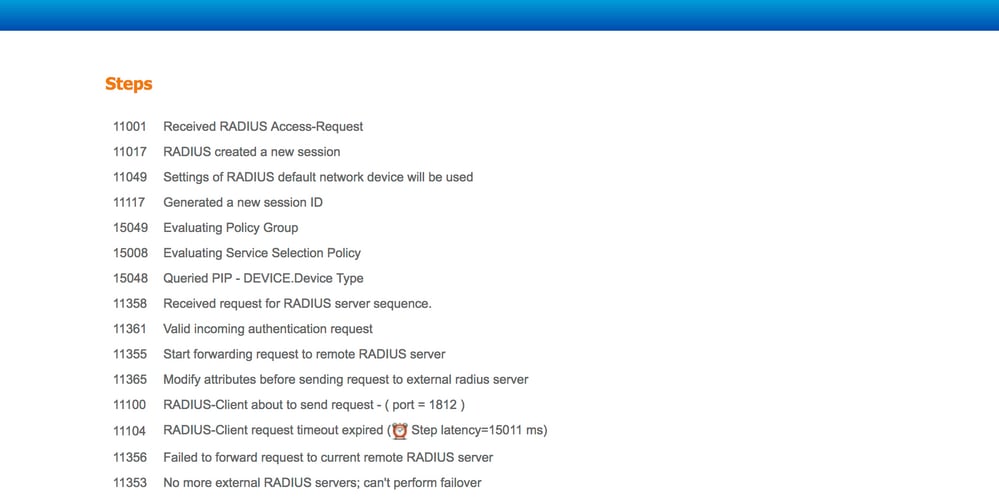

- O mais importante a ser verificado são as etapas do relatório detalhado de autenticação. Se as etapas indicam que o "timeout de solicitação de cliente RADIUS expirou", isso significa que o ISE não recebeu nenhuma resposta do servidor RADIUS externo configurado. Isso pode acontecer quando:

- Há um problema de conectividade com o servidor RADIUS externo. O ISE não consegue acessar o servidor RADIUS externo nas portas configuradas para ele.

- O ISE não está configurado como um dispositivo de rede ou NAS no servidor RADIUS externo.

- Os pacotes são descartados pelo servidor RADIUS externo por configuração ou devido a algum problema no servidor RADIUS externo.

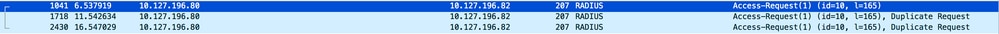

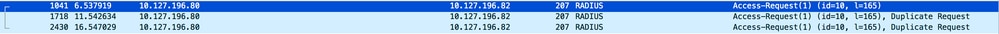

Verifique também as capturas de pacotes para ver se não é uma mensagem falsa; ou seja, o ISE recebe o pacote de volta do servidor, mas ainda relata que a solicitação atingiu o tempo limite.

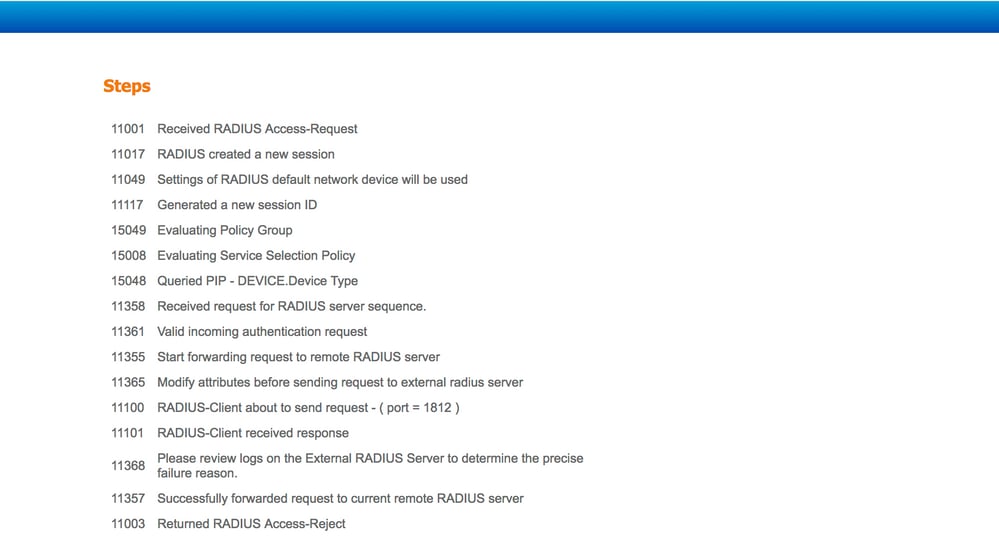

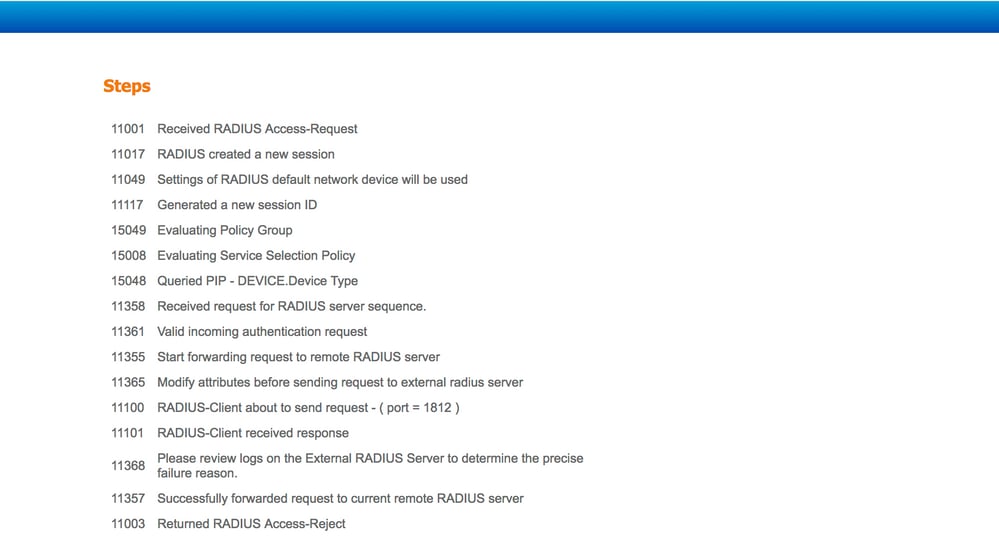

Cenário 2. Evento - Falha na autenticação 5400

- Nesse caso, se as etapas disserem "11368 Analise os logs no servidor RADIUS externo para determinar o motivo exato da falha", significa que a autenticação falhou no próprio servidor RADIUS externo e enviou um Access-Reject.

- Se as etapas disserem "15039 Rejeitado por perfil de autorização", isso significa que o ISE recebeu um Access-Accept do servidor RADIUS externo, mas o ISE rejeita a autorização com base nas políticas de autorização configuradas.

- Se o motivo da falha no ISE for algo diferente dos mencionados aqui no caso de uma falha de autenticação, isso pode significar um possível problema com a configuração ou com o próprio ISE. Recomenda-se abrir um caso de TAC neste ponto.

Feedback

Feedback