Configurar o NAC centrado em ameaças (TC-NAC) do ISE 2.1 com AMP e serviços de postura

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o NAC centrado em ameaças com a Proteção avançada contra malware (AMP) no Identity Services Engine (ISE) 2.1. Os níveis de gravidade da ameaça e os resultados da avaliação de vulnerabilidade podem ser usados para controlar dinamicamente o nível de acesso de um endpoint ou usuário. Os serviços de postura também devem ser abordados neste documento.

Observação: a finalidade do documento é descrever a integração do ISE 2.1 com o AMP. Os serviços de postura são mostrados como obrigatórios quando provisionamos o AMP do ISE.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento básico destes tópicos:

-

Cisco Identity Service Engine

-

Proteção avançada contra malware

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Service Engine versão 2.1

- Controladora Wireless LAN (WLC) 8.0.121.0

- AnyConnect VPN Client 4.2.02075

- Service Pack 1 do Windows 7

Configurar

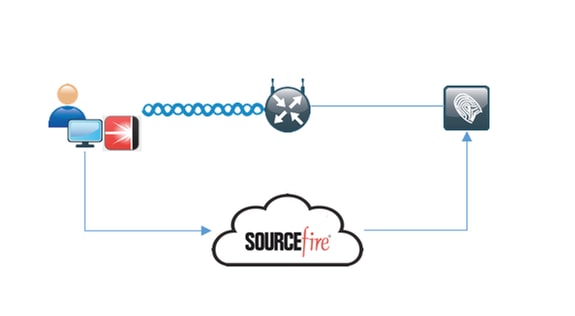

Diagrama de Rede

Fluxo Detalhado

1. O cliente se conecta à rede, o AMP_Profile é atribuído e o usuário é redirecionado ao Anyconnect Provisioning Portal. Se o Anyconnect não for detectado na máquina, todos os módulos configurados (VPN, AMP, Posture) serão instalados. A configuração é enviada para cada módulo junto com esse perfil

2. Após a instalação do Anyconnect, a avaliação de postura é executada

3. O módulo AMP Enabler instala o conector FireAMP

4. Quando o cliente tenta fazer download de software mal-intencionado, o conector da AMP lança uma mensagem de aviso e a relata ao AMP Cloud

5. A AMP Cloud envia essas informações para o ISE

Configurar a nuvem da AMP

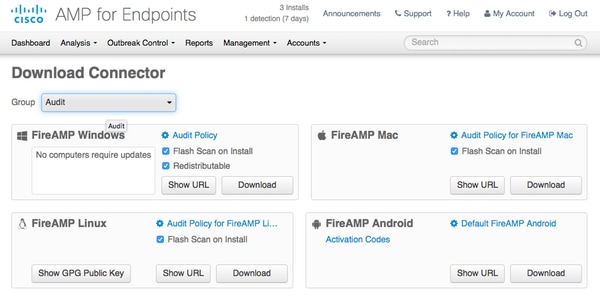

Etapa 1. Faça o download do Connector na nuvem da AMP

Para baixar o conector, navegue para Gerenciamento > Conector de Download. Em seguida, selecione o tipo e Download FireAMP (Windows, Android, Mac, Linux). Nesse caso, Audit foi selecionado e o arquivo de instalação do FireAMP para Windows.

Observação: o download deste arquivo gera um arquivo .exe chamado Audit_FireAMPSetup.exe no exemplo. Esse arquivo foi enviado para o servidor Web para estar disponível quando o usuário solicitar a configuração do AMP.

Configurar o ISE

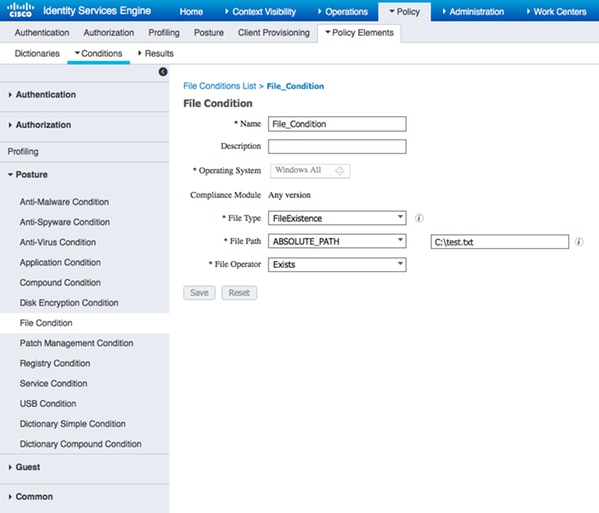

Etapa 1. Configurar Políticas e Condições de Postura

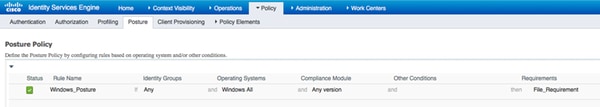

Navegue para Política > Elementos de política > Condições > Postura > Condição de arquivo. Você pode ver que uma condição simples para a existência do arquivo foi criada. O arquivo deverá existir se o ponto de extremidade for compatível com a política verificada pelo módulo Posture:

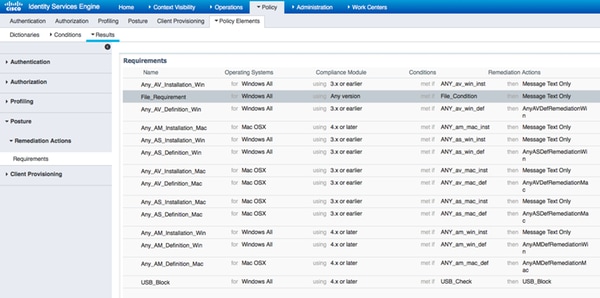

Esta condição é usada para um requisito:

O requisito é usado na política de postura para sistemas Microsoft Windows:

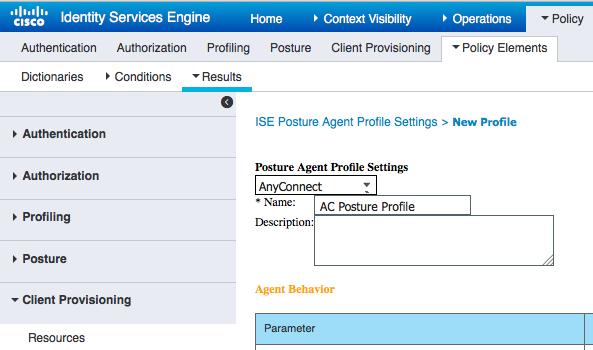

Etapa 2. Configurar perfil de postura

- Navegue para Política > Elementos de política > Resultados > Provisionamento do cliente > Recursos e adicione o Agente de Controle de Admissão na Rede (NAC) ou o Perfil de postura do agente do AnyConnect

- Selecionar Anyconnect

- Na seção Posture Protocol, adicione * para permitir que o agente se conecte a todos os servidores

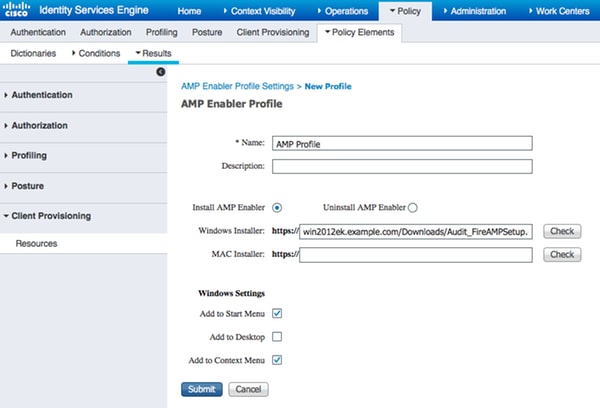

Etapa 3. Configurar o perfil do AMP

O perfil do AMP contém informações sobre a localização do Windows Installer. O Windows Installer foi baixado anteriormente da nuvem do AMP. Ele deve ser acessível a partir da máquina do cliente. O certificado do servidor HTTPS, onde o instalador está localizado, também deve ser confiável para o computador cliente.

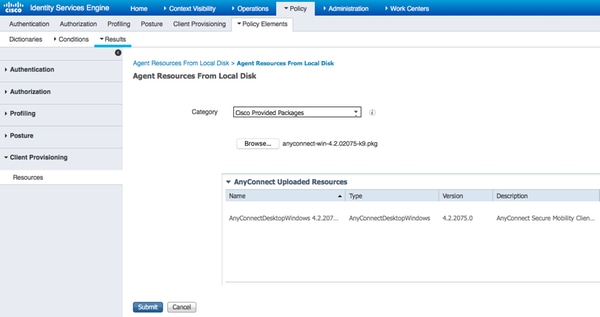

Etapa 2. Carregar aplicativos e perfil XML no ISE

- Faça o download do aplicativo manualmente do site oficial da Cisco: anyconnect-win-4.2.02075-k9.pkg

- No ISE, navegue até Policy > Policy Elements > Results > Client Provisioning > Resources e adicione Agent Resources From Local Disk

- Escolha Cisco Provided Packages e selecione anyconnect-win-4.2.02075-k9.pkg

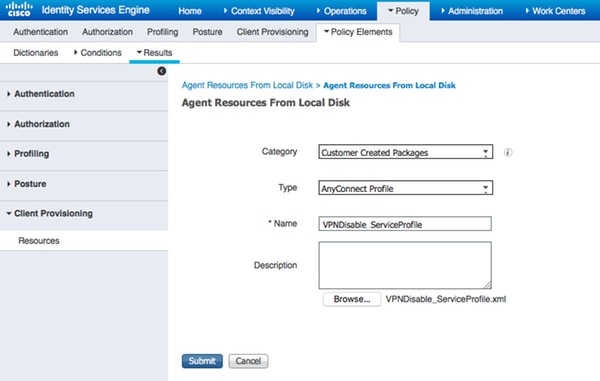

- Navegue até Política > Elementos de política > Resultados > Provisionamento de cliente > Recursos e adicione Recursos de agente do disco local

- Escolha Pacotes criados pelo cliente e digite Perfil do AnyConnect. Selecione VPNDisable_ServiceProfile.xml

Observação: VPNDisable_ServiceProfile.xml é usado para ocultar o título da VPN, já que este exemplo não usa o módulo VPN. Este é o conteúdo de VPNDisable_ServiceProfile.xml:

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<Inicialização do cliente>

<ServiceDisable>true</ServiceDisable>

</ClientInitialization>

</Perfil do AnyConnect>

Etapa 3. Faça download do módulo de conformidade do AnyConnect

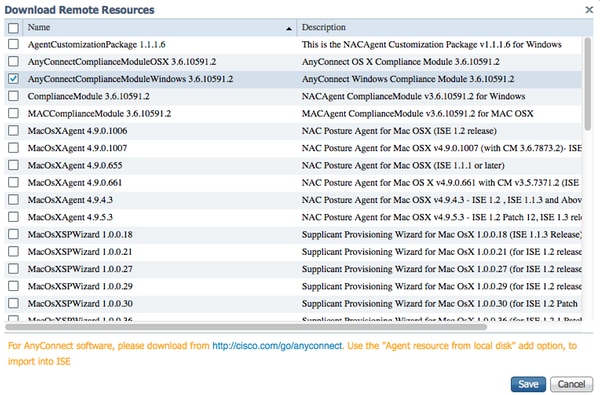

- Navegue até Política > Elementos de política > Resultados > Provisionamento do cliente > Recursos e adicione Recursos do agente do site da Cisco

- Selecione AnyConnect Windows Compliance Module 3.6.10591.2 e clique em Salvar

Etapa 4. Adicionar configuração do AnyConnect

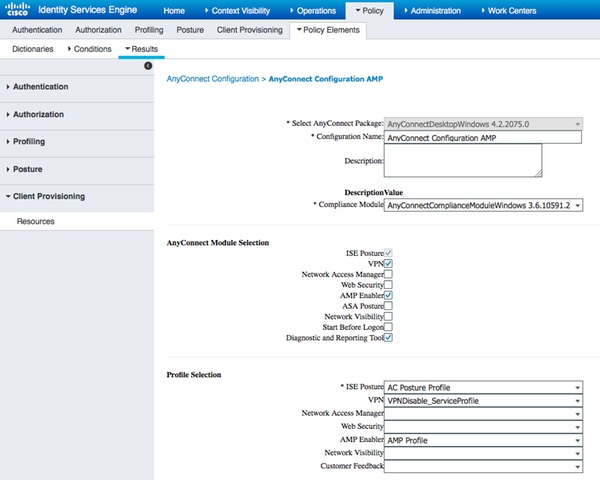

- Navegue para Política > Elementos de política > Resultados > Provisionamento do cliente > Recursos e adicione a Configuração do AnyConnect

- Configure o nome e selecione o módulo de conformidade e todos os módulos AnyConnect necessários (VPN, AMP e Posture)

- Em Seleção de perfil, escolha o perfil configurado anteriormente para cada módulo

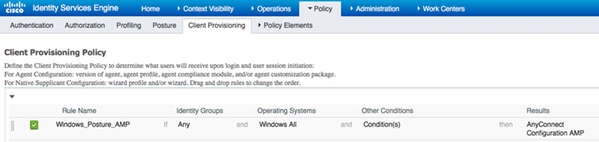

Etapa 5. Configurar Regras de Provisionamento de Cliente

A configuração do AnyConnect criada anteriormente é referenciada nas regras de provisionamento do cliente

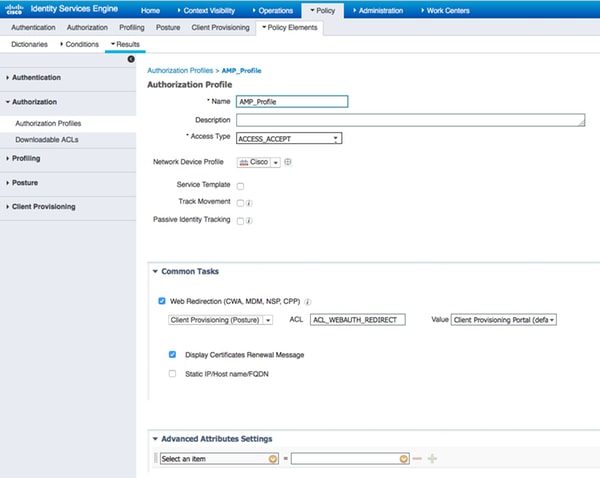

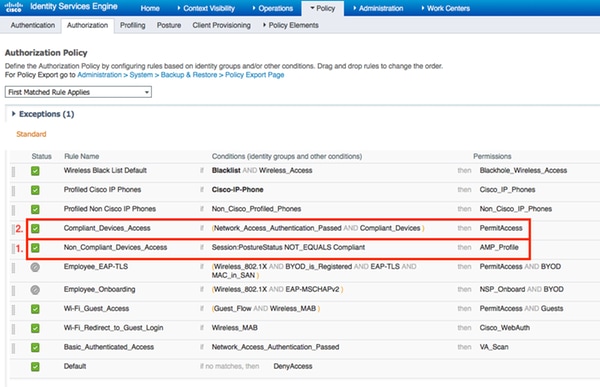

Etapa 6. Configurar Políticas de Autorização

Primeiro, o redirecionamento para o Portal de Provisionamento do Cliente ocorre. São usadas políticas de autorização padrão para postura.

Depois, quando estiver em conformidade, o acesso completo será atribuído

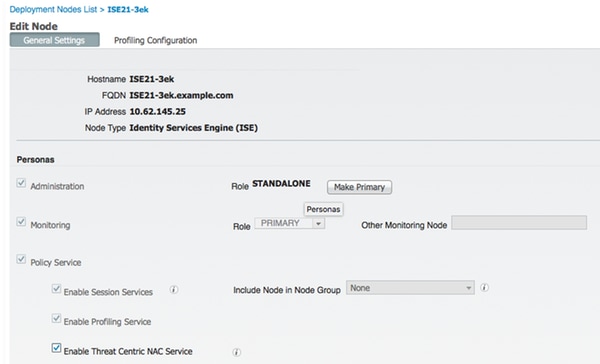

Passo 7. Habilitar serviços TC-NAC

Ative os serviços TC-NAC em Administration > Deployment > Edit Node. Marque a caixa de seleção Enable Threat Centric NAC Service.

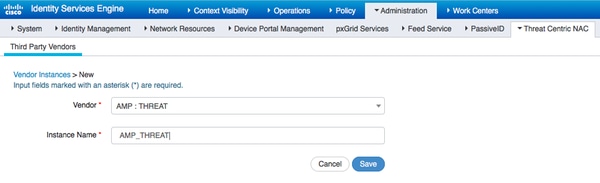

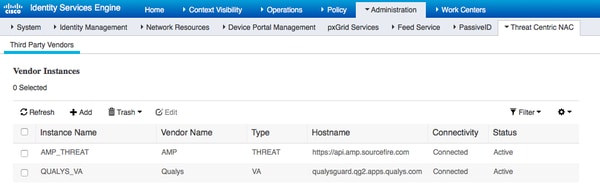

Etapa 8. Configurar o adaptador AMP

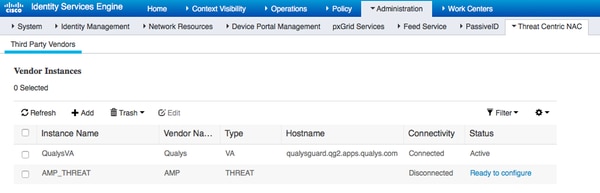

Navegue até Administração > NAC centrado em ameaças > Fornecedores terceiros > Adicionar. Clique em Salvar

Ele deve passar para o estado Pronto para Configurar. Clique em Ready to Configure (Pronto para configurar)

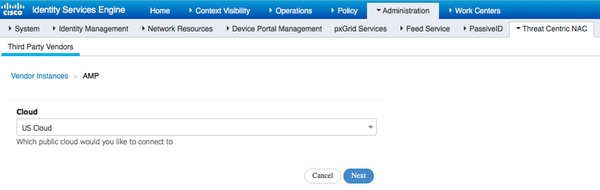

Selecione Cloud e clique em Next

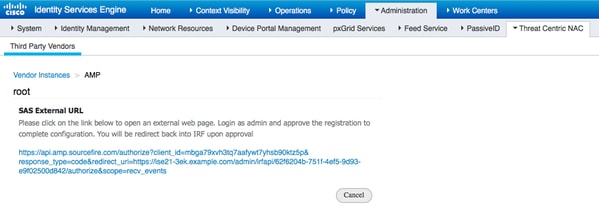

Clique no link FireAMP e faça login como administrador no FireAMP.

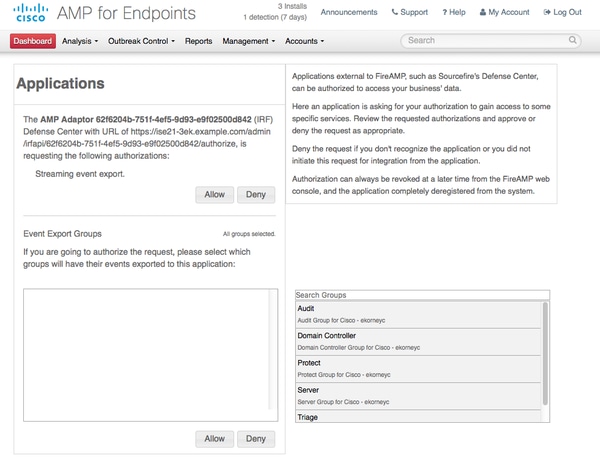

Clique em Permitir no painel Aplicativos para autorizar a solicitação de Exportação de evento de streaming. Após essa ação, você será redirecionado de volta ao Cisco ISE

Selecione os eventos (por exemplo, download suspeito, conexão com domínio suspeito, malware executado, comprometimento de java) que você gostaria de monitorar. O resumo da configuração da instância do adaptador é exibido na página de resumo da configuração. A Instância do Adaptador faz a transição para o Estado Conectado/Ativo.

Verificar

Endpoint

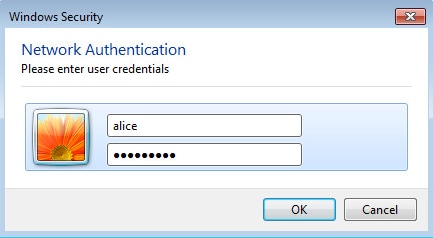

Conecte-se à rede sem fio via PEAP (MSCHAPv2).

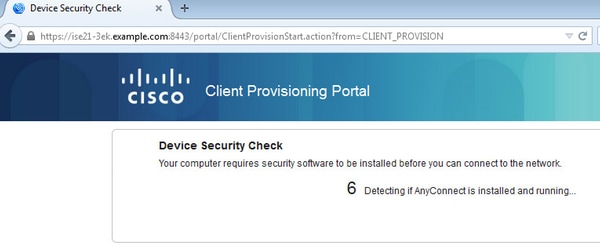

Depois de conectado, o redirecionamento para o Portal de Provisionamento do Cliente ocorre.

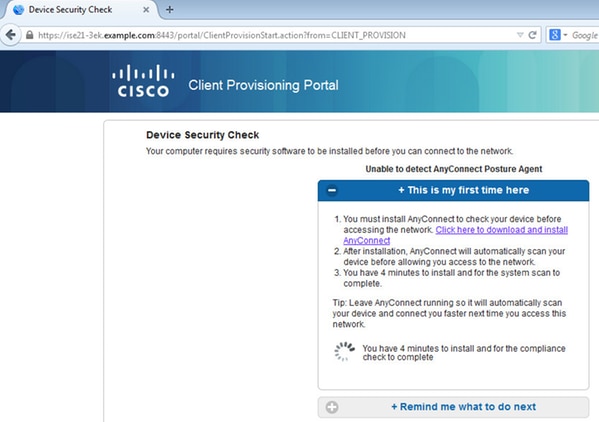

Como não há nada instalado na máquina cliente, o ISE solicita a instalação do cliente AnyConnect.

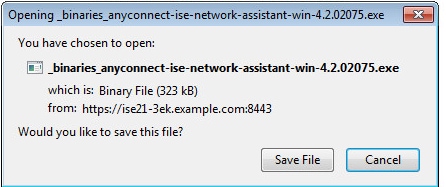

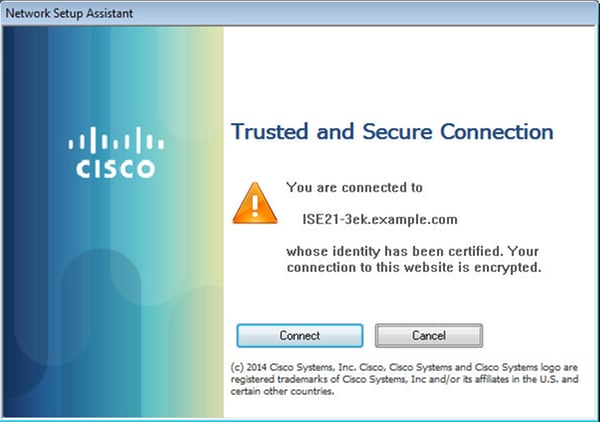

O aplicativo Network Setup Assistant (NSA) deve ser baixado e executado na máquina do cliente.

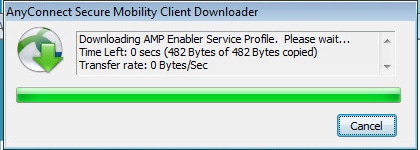

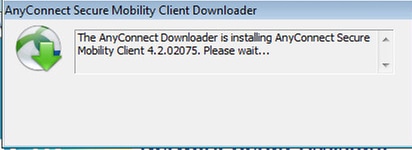

A NSA cuida da instalação dos componentes e perfis necessários.

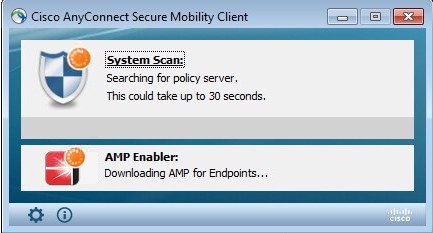

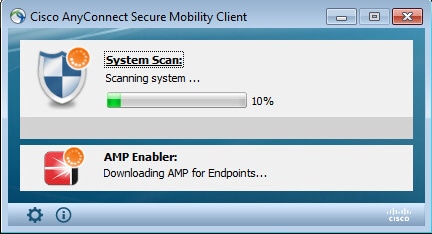

Uma vez que a instalação é concluída, o módulo de postura do AnyConnect executa a verificação de conformidade.

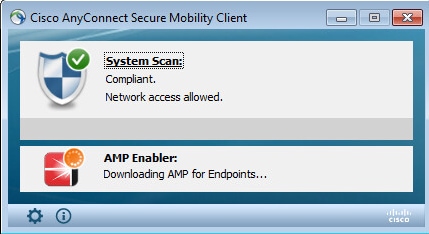

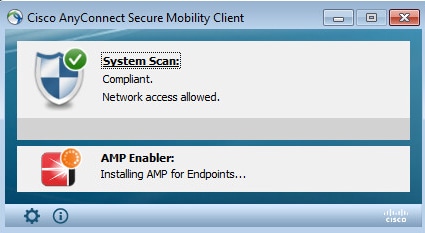

À medida que o acesso completo é fornecido, se o endpoint for compatível, o AMP é baixado e instalado do servidor da Web especificado anteriormente no perfil do AMP.

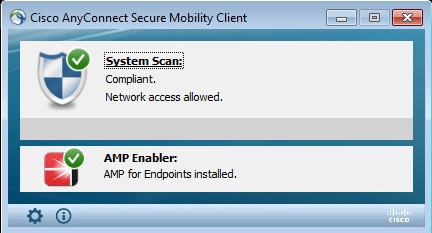

O AMP Connector é exibido.

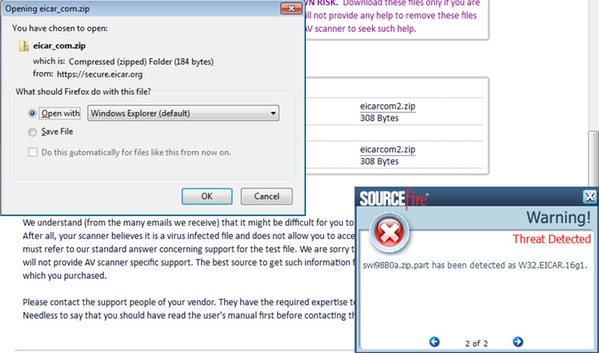

Para testar a AMP em ação, é feito o download da sequência de caracteres Eicar contida em um arquivo zip. A ameaça é detectada e relatada à AMP Cloud.

Nuvem da AMP

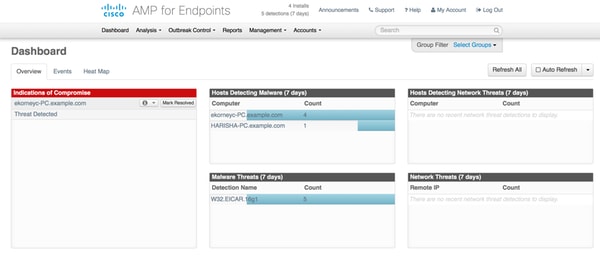

Para verificar os detalhes do painel de ameaças da nuvem da AMP pode ser usado.

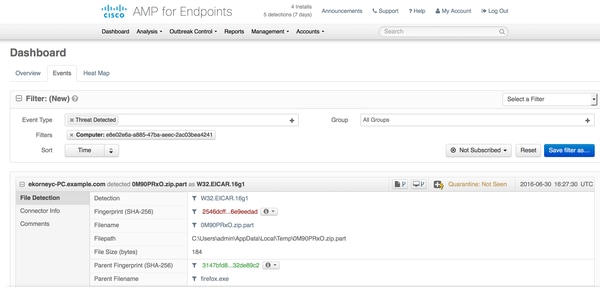

Para obter mais detalhes sobre a ameaça, o caminho do arquivo e as impressões digitais, você pode clicar no Host onde o malware foi detectado.

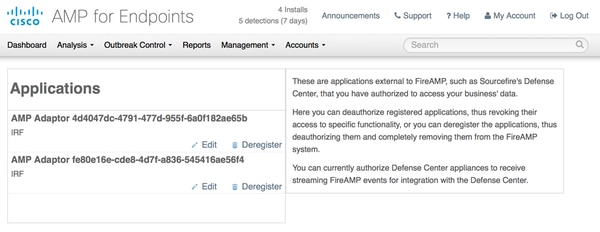

Para exibir ou cancelar o registro da instância do ISE, você pode navegar até Contas > Aplicativos

ISE

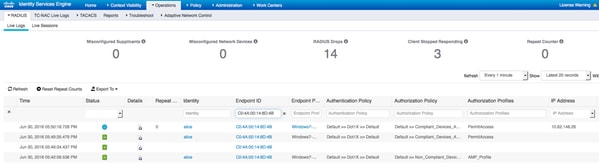

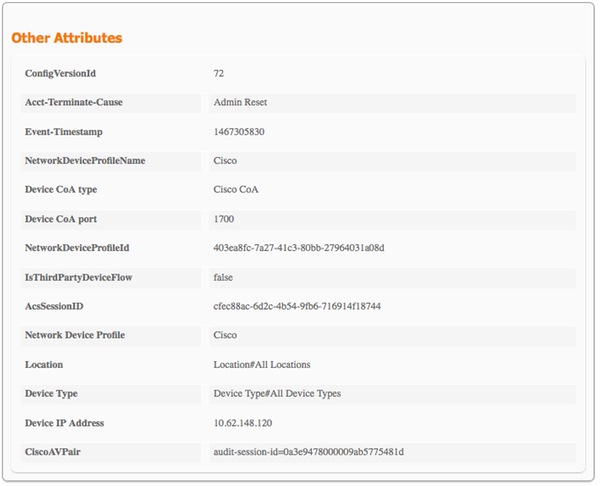

No próprio ISE, o fluxo de postura regular é visto, o redirecionamento ocorre primeiro para verificar a conformidade da rede. Assim que o ponto final estiver em conformidade, CoA Reauth será enviado e um novo perfil com PermitAccess será atribuído.

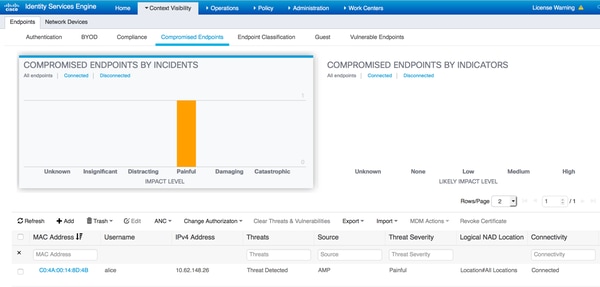

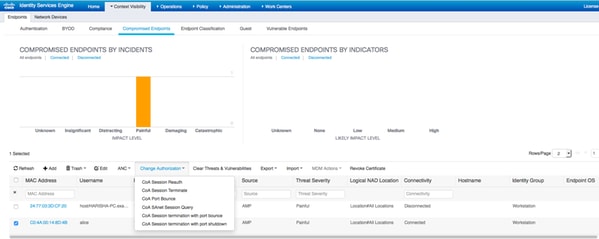

Para exibir as ameaças detectadas, você pode navegar para Visibilidade de contexto > Endpoints > Endpoints comprometidos

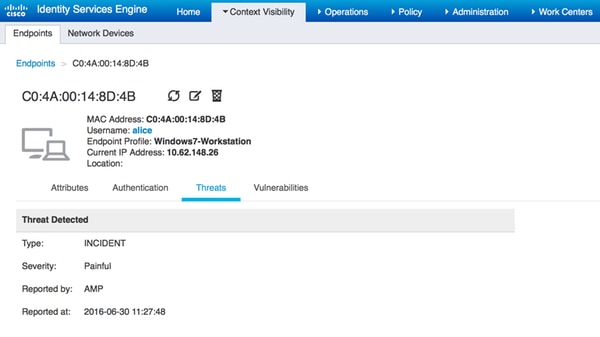

Se você selecionar o endpoint e navegar até a guia Ameaça, mais detalhes serão exibidos.

Quando um evento de ameaça é detectado para um endpoint, você pode selecionar o endereço MAC do endpoint na página Endpoints comprometidos e aplicar uma política ANC (se configurado, por exemplo, Quarentena). Como alternativa, você pode emitir Alteração de autorização para encerrar a sessão.

Se Terminar sessão de CoA estiver selecionado, o ISE enviará Desconexão de CoA e o cliente perderá o acesso à rede.

Troubleshooting

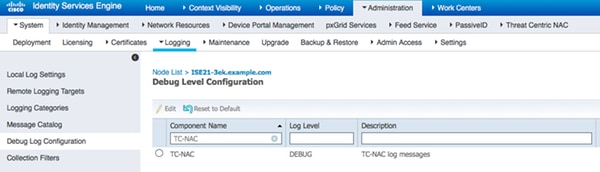

Para habilitar depurações no ISE, navegue para Administration > System > Logging > Debug Log Configuration, selecione TC-NAC Node e altere o Log Level do componente TC-NAC para DEBUG

Registros a serem verificados - irf.log. Você pode acompanhá-lo diretamente do ISE CLI:

ISE21-3ek/admin# show logging application irf.log tail

O evento de ameaças é recebido da nuvem da AMP

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:53 -::::- chamando o manipulador de notificação com.cisco.cpm.irf.service.IrfNotificationHandler$MyNotificationHandler@3fac8043 Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [{"incidente": {"Impact_Qualification": "Doloroso"}, "carimbo de data/hora": 1467304068599, "fornecedor": "AMP", "título": "Ameaça detectada"}]}', priority=0, carimbo de data/hora=Qui Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=7 9, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null, headers=null, delivery-mode=null, priority=0, correlation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e11 e-code8-4d7f-a836-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.service.IrfNotificationHandler:handle:140 -::::- Adicionado à fila pendente: Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14 8d:4b": [{"incidente": {"Qualificação_Impacto": "Doloroso"}, "carimbo de data/hora": 1467304068599, "fornecedor": "AMP", "título": "Detectada ameaça"}]}', priority=0, carimbo de data/hora=Qui Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redeliver=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null, headers=null, delivery-mode=null, priority=0, correlation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-cde8-4d7f-a83 6-545416ae56f4, cluster-id=nulo)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:59 -::::- Notificação de processamento CONCLUÍDO: Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat) #contentHeader<basic>(content-type=application /json, codificação de conteúdo=null, cabeçalhos=null, modo de entrega=null, prioridade=0, id de correlação=null, resposta-para=null, expiração=null, id da mensagem=THREAT_EVENT, carimbo de data/hora=null, tipo=NOTIFICATION, id do usuário=null, id do aplicativo=fe80e16e-cde8-4d7f-a836-545416ae56f4, id do cluster=null)

2016-06-30 18:27:48,706 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:parseNotification:221 -::::- notificação de análise: Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [{"incidente" ": {"Impact_Qualification": "Doloroso"}, "carimbo de data/hora": 1467304068599, "fornecedor": "AMP", "título": "Ameaça detectada"}]}', priority=0, carimbo de data/hora=Qui Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader>(content-type=application/json, content-encoding=null, headers=null, delivery-mode=null, priority=0, correlation-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)}

As informações sobre a ameaça são enviadas ao PAN

2016-06-30 18:27:48,724 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:storeEventsInES:366 -::::- Adicionando informações de eventos de ameaças para enviar ao PAN - c0:4a:00:14:8d:4b {incidente={Impact_Qualification=Dolful}, tempo stamp=1467304068599, vendor=AMP, title=Ameaça detectada}

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

01-Jul-2016

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Eugene KorneychukEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback