Configurar o sensor de dispositivos para a criação de perfis do ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o sensor de dispositivos para que possa ser usado para fins de criação de perfil no ISE.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- protocolo Radius

- Cisco Discovery Protocol (CDP) e Link Layer Discovery Protocol (LLDP)

- Cisco Identity Service Engine (ISE)

- Switch Cisco Catalyst 9300

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Patch 3 do Cisco ISE versão 3.4

- Switch Cisco Catalyst 9300-48P versão 17.12.4

- Telefone IP 8811 da Cisco versão 12.8.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O sensor de dispositivos é um recurso dos dispositivos de acesso que é usado para coletar dados brutos de endpoint de dispositivos de rede usando protocolos como o Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) e Dynamic Host Configuration Protocol (DHCP). Os dados do endpoint são úteis para completar a capacidade de definição de perfil dos dispositivos de acesso à rede. Uma vez coletadas, as informações podem ser encapsuladas nos pacotes de contabilidade radius e enviadas a um servidor de criação de perfil, que, neste artigo, será o ISE.

Note: O sensor de dispositivos cria o perfil somente dos dispositivos que estão a um salto do NAD (Network Access Device, dispositivo de acesso à rede).

Uma vez coletadas, as informações podem ser encapsuladas em contabilidade radius e enviadas a um servidor de criação de perfil. Neste artigo, o ISE é usado como um servidor de criação de perfil.

Configurar

Etapa 1. Configuração AAA Padrão

Para configurar a Autenticação, Autorização e Tarifação (AAA - Authentication, Authorization, and Accounting), consulte estas etapas:

- Ative o AAA usando o comando aaa new-model e ative 802.1X globalmente no switch

- Configurar o servidor Radius e habilitar a autorização dinâmica (Alteração de autorização - CoA)

- Ative os protocolos CDP e LLDP. Adicionar configuração de autenticação de switchport

-

Adicionar configuração de autenticação de switchport

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

Observação: é necessário configurar o switch para enviar atributos específicos do fornecedor (VSAs) da Cisco ao ISE.

Esses atributos podem ser enviados dentro dos pacotes de contabilização configurando o seguinte comando:

radius-server vsa send accountingEtapa 2. Configurar o sensor de dispositivos

1. Determine quais atributos do CDP/LLDP são necessários para criar o perfil do dispositivo. No caso do Telefone IP 8811 da Cisco, você pode usar:

- atributo SystemDescription do LLDP

- atributo CDP CachePlatform

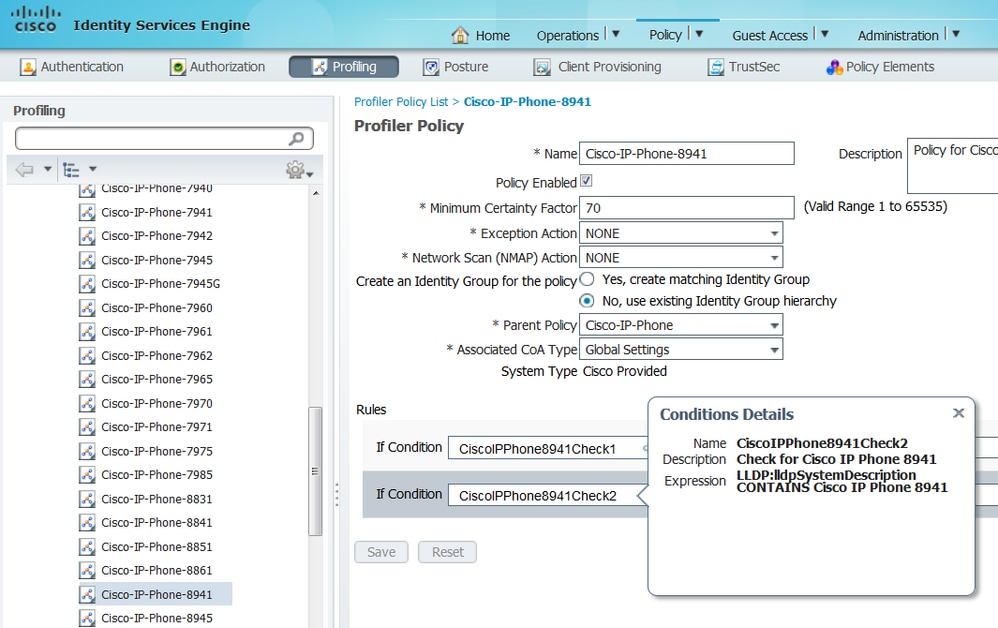

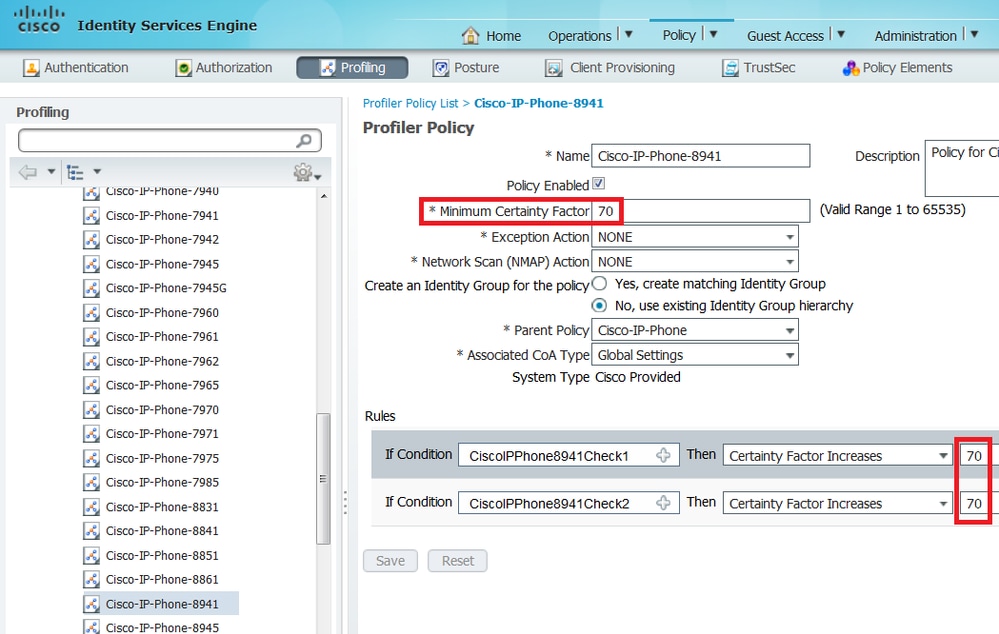

Você pode validar quais atributos são usados para criar o perfil do dispositivo verificando as Políticas do Profiler. Para fazer isso, você pode navegar para Centros de trabalho > Profiler > Políticas de criação de perfil e selecionar a política de criação de perfil que deseja corresponder.

Na captura de tela abaixo, podemos ver que a Fábrica de Certeza Mínima necessária para que o endpoint tenha o perfil Cisco-IP-Phone-8811 é 70. Portanto, como ambos os atributos fornecem um aumento de 70 na Fábrica de Certeza, basta obter apenas um deles:

Observação: para ser perfilado como um telefone IP da Cisco específico, você deve satisfazer as condições mínimas para todos os perfis pai. Isso significa que o profiler deve corresponder ao Cisco-Device (fator de certeza mínimo 10) e ao Cisco-IP-Phone (fator de certeza mínimo 20). Mesmo que o profiler corresponda a esses dois perfis, ele ainda deverá ser perfilado como um Telefone IP Cisco específico, já que cada modelo de Telefone IP tem um Fator de Certeza mínimo de 70. O dispositivo é atribuído ao perfil para o qual tem o Fator de Certeza mais alto.

2.Configure duas listas de filtros: um para CDP e outro para LLDP. Indicam quais atributos devem ser incluídos nas mensagens de contabilização Radius. Este passo é opcional.

3. Crie duas especificações de filtro para CDP e LLDP. Na especificação do filtro, você pode indicar a lista de atributos que devem ser incluídos ou excluídos das mensagens de relatório. No exemplo, estes atributos estão incluídos:

-

nome do dispositivo e tipo de plataforma do CDP

- descrição do sistema do LLDP

Você pode configurar atributos adicionais a serem transmitidos via Radius para ISE, se necessário. Essa etapa também é opcional.

4.Adicione o comando device-sensor notify all-changes para disparar atualizações sempre que TLVs forem adicionados, modificados ou removidos para a sessão atual.

5.Para realmente enviar as informações coletadas através da funcionalidade do sensor de dispositivos, você deve dizer explicitamente ao switch para realizar isso com o comando device-sensor accounting.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!Etapa 3. Configurar a criação de perfil no ISE

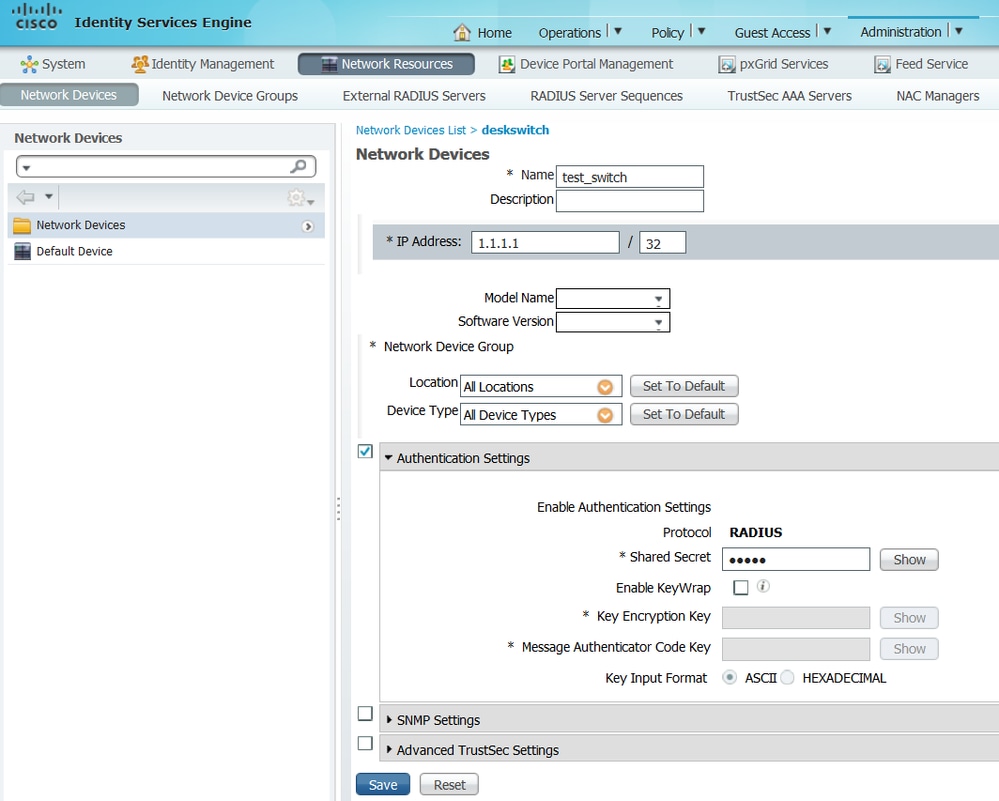

1. Adicione o switch como um dispositivo de rede em Administração > Recursos de rede > Dispositivos de rede. Use a chave de servidor radius do switch como um segredo compartilhado em Configurações de autenticação:

2. Ative o serviço de criação de perfil no nó do ISE. Para fazer isso, vá para Administração > Sistema > Implantação, escolha o nó ISE e, na guia Serviço de política, habilite a opção Serviço de criação de perfil. Se precisar criar perfil em várias PSNs, você poderá habilitar esse serviço para cada uma delas. No entanto, lembre-se de que quanto mais testes você adicionar e quanto mais nós ativar o serviço de criação de perfil, maior será o acerto no desempenho, portanto, ative-os sabiamente.

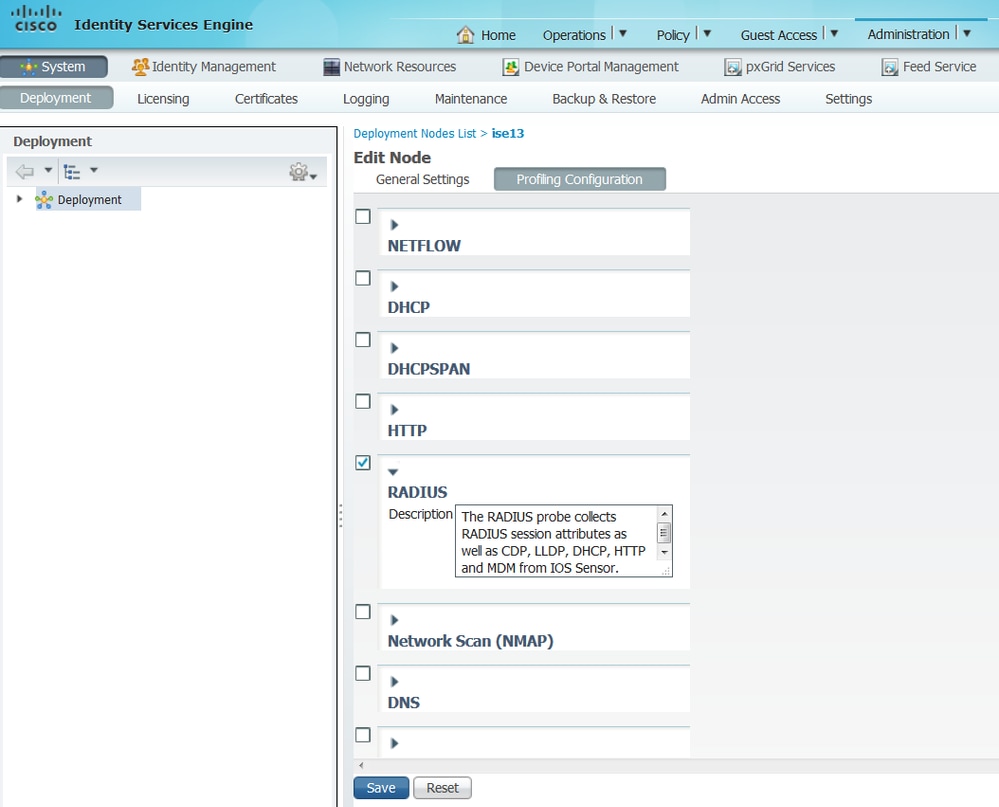

3. Ative a prova Radius no nó de criação de perfil. Para fazer isso, navegue para Administração > Sistema > Implantação, escolha o nó ISE e clique na guia Configuração de criação de perfil.

4. Defina o tipo de CoA (Change of Authorization) como Reauth para impor a reautenticação do ponto final quando for criado o perfil. Além disso, certifique-se de que Filtro de Atributo de Ponto Final esteja marcado. Para fazer isso, navegue até Administração > Sistema > Configurações > Criação de perfil.

Note: É uma prática recomendada ativar o filtro de atributos de endpoint em implantações de produção para evitar problemas de desempenho quando dados desnecessários do profiler estiverem sendo coletados. Para adicionar um atributo à lista de permissão que não está presente no momento, você pode criar uma nova Condição e política do Profiler que usa o atributo. O atributo será automaticamente adicionado à lista branca de atributos armazenados e replicados.

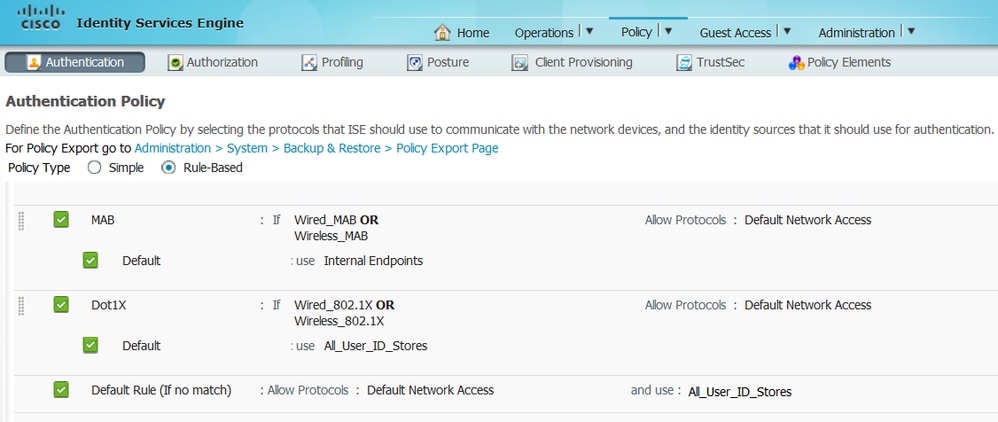

5. Configurar as Regras de Autenticação do ISE:

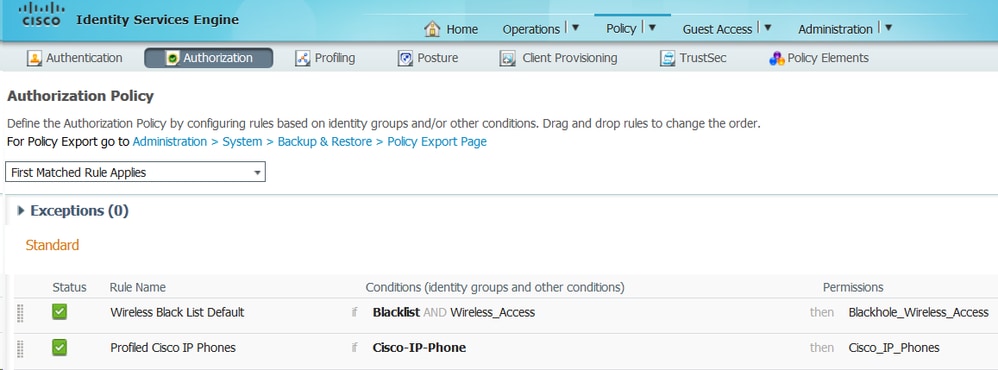

6. Configure as Regras de Autorização do ISE. A regra perfilada Cisco-IP-Phone é usada, que é pré-configurada no ISE:

Você pode configurar uma Política de Autorização que atuará como uma política de captura, que permitirá que os pontos finais sejam autorizados na rede (com acesso limitado) para garantir que os atributos sejam enviados nos pacotes de contabilização. Além disso, crie outra política que corresponderá quando os dispositivos tiverem seu perfil definido, garantindo que eles possam acessar os recursos necessários na rede.

Verificar

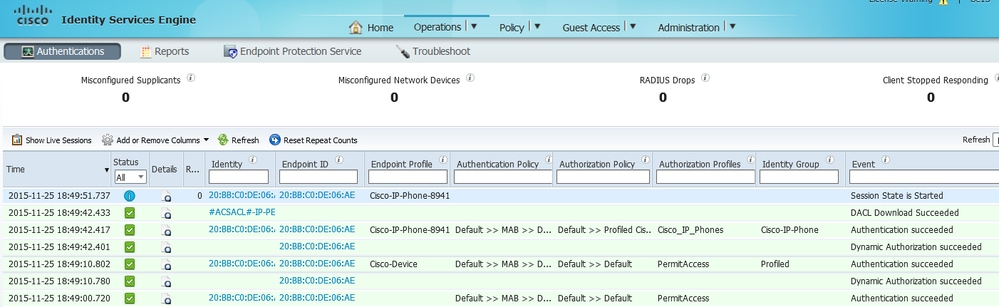

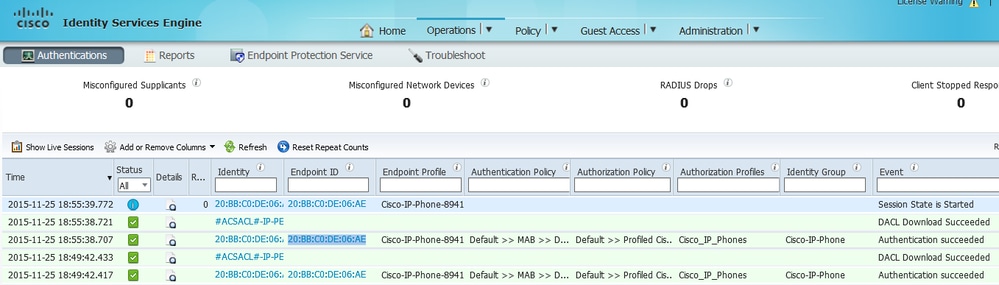

Para verificar se a criação de perfil está funcionando corretamente, consulte Operations > Radius > Live Logs no ISE:

Primeiro, espera-se que a autenticação falhe, já que configuramos a ordem do método de autenticação no switch como dot1x seguido por MAB. Portanto, após a falha da autenticação dot1x, o telefone IP tenta autenticar usando MAB e a autenticação é bem-sucedida às 02:36:14 pm. Neste registro ao vivo, podemos ver que o dispositivo é perfilado como um dispositivo Cisco, já que o OUI contém a palavra "Cisco", correspondendo à política predefinida de criação de perfil do dispositivo Cisco. Depois, como o dispositivo tem acesso à rede, os atributos CDP e LLDP serão enviados nos pacotes Radius Accounting. Portanto, às 14:36:15, o dispositivo tem seu perfil definido e o ISE envia um CoA para forçar o endpoint a reautenticar. Após o CoA bem-sucedido, podemos ver que o dispositivo se autentica na rede e atinge a política de autorização correta, que é reservada apenas para os telefones IP da Cisco.

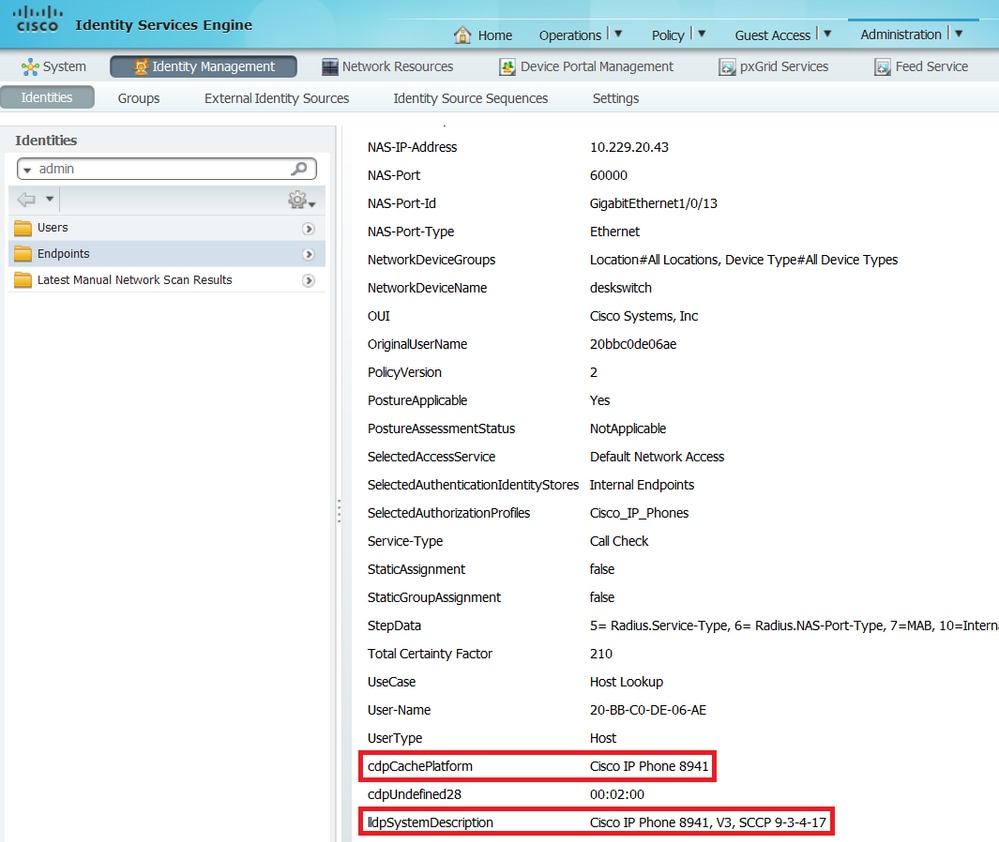

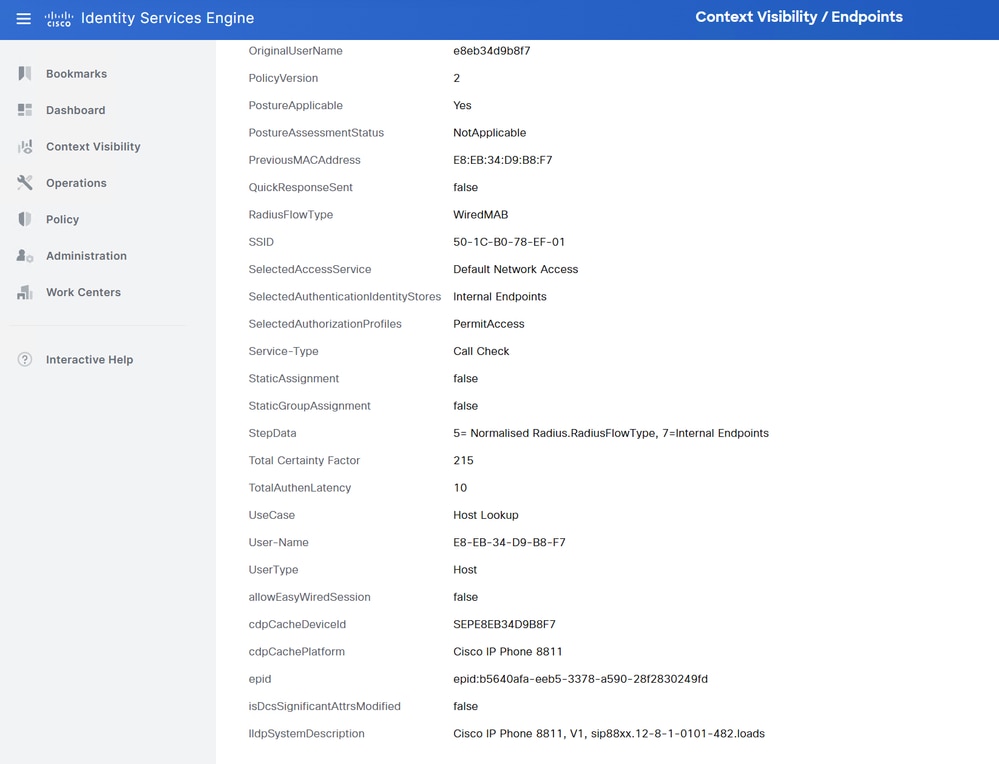

Em Administration > Identity Management > Identities > Endpoints, você pode filtrar pelo endereço MAC do ponto final testado e pode ver quais tipos de atributos foram coletados pelo teste Radius e quais são seus valores:

Como você pode observar, o fator de certeza total calculado é 215 neste cenário. Vem do fato de que o endpoint também correspondeu ao perfil do dispositivo Cisco (com um fator de certeza total de 30) e ao perfil do telefone IP da Cisco (com um fator de certeza total de 45). Além disso, o profiler também correspondeu às duas condições no perfil Cisco-IP-Phone-8811, o fator de certeza para esse perfil é 140 (70 para cada atributo de acordo com a política de criação de perfil). Para resumir: 30+45+70+70=215.

Troubleshooting

Etapa 1. Verificar as informações coletadas pelo CDP/LLDP

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1Se você não puder ver nenhum dado coletado, verifique isso:

- Verifique o estado da sessão de autenticação no switch (ele deve ser bem-sucedido).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- Verifique se os protocolos CDP e LLDP estão ativados. Verifique se há comandos não padrão relacionados ao CDP/LLDP e como eles podem afetar a recuperação de atributos do endpoint.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- Verifique no guia de configuração do seu endpoint se ele suporta CDP/LLDP e assim por diante.

Etapa 2. Verificar o cache do sensor de dispositivos

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7Se você não vir dados nesse campo ou se as informações não estiverem completas, verifique os comandos device-sensor; em particular, listas de filtros e especificações de filtros.

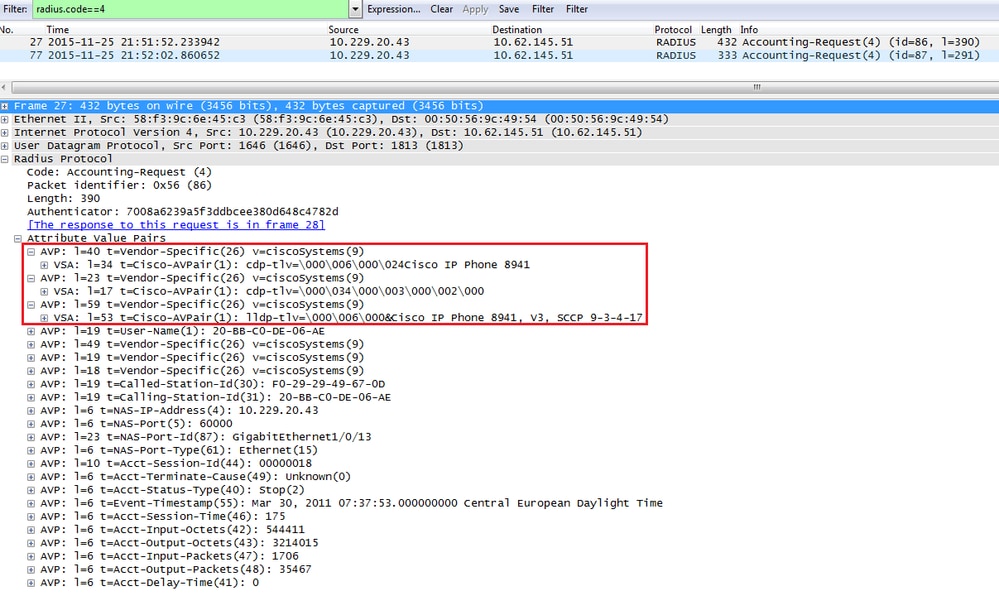

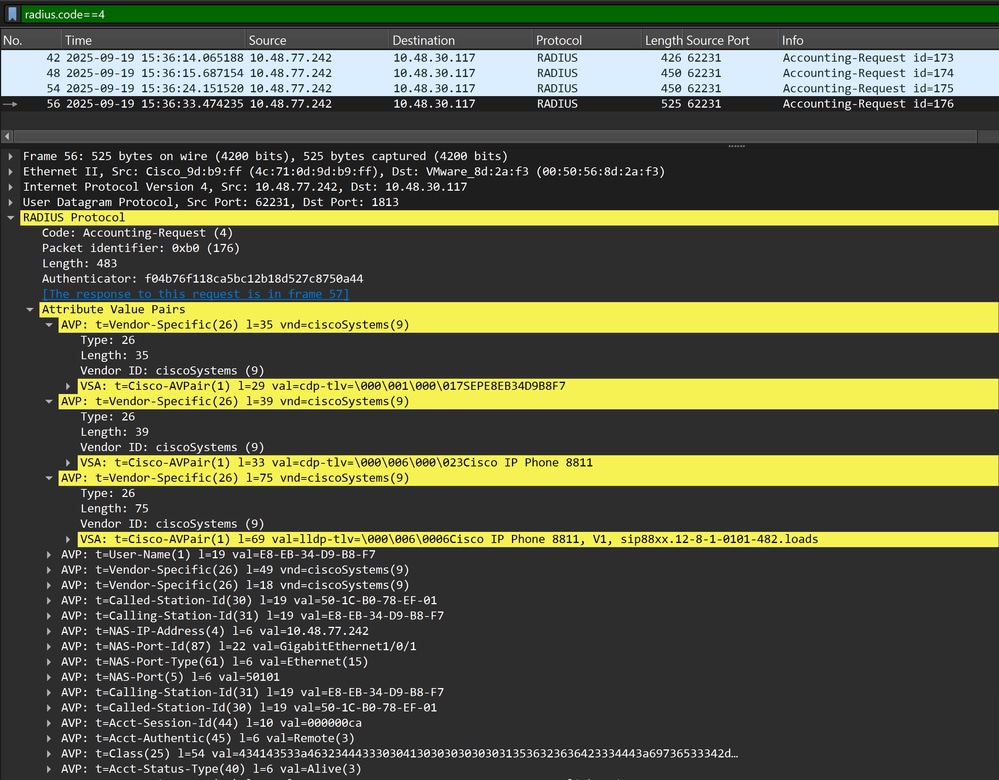

Etapa 3. Verificar se os atributos estão presentes na contabilidade Radius

Você pode verificar isso usando o comandodebug radiusno switch ou executando a captura de pacotes entre o switch e o ISE.

Depuração Radius

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun NoticePara desativar as depurações, você pode executar o seguinte comando:

Switch#set platform software trace all noticePara exibir os logs:

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutCaptura do pacote

Etapa 4. Verificar depurações do Profiler no ISE

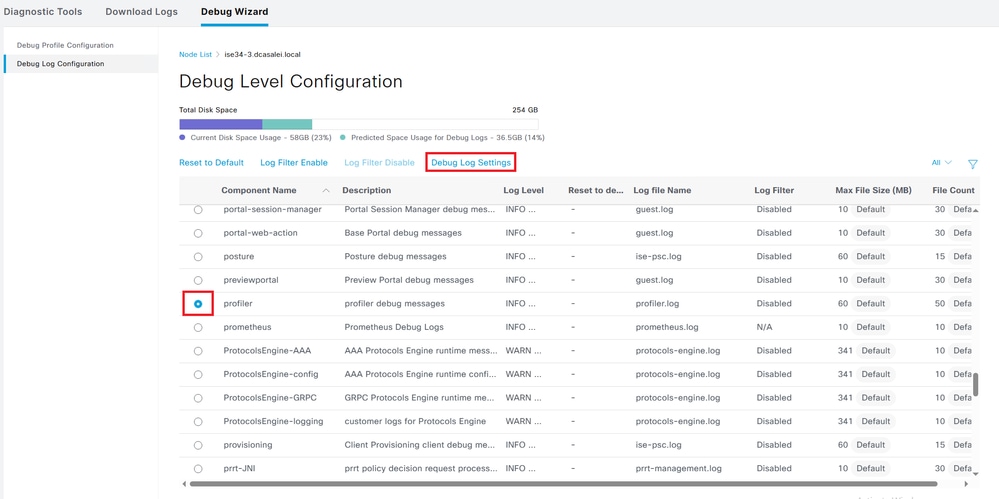

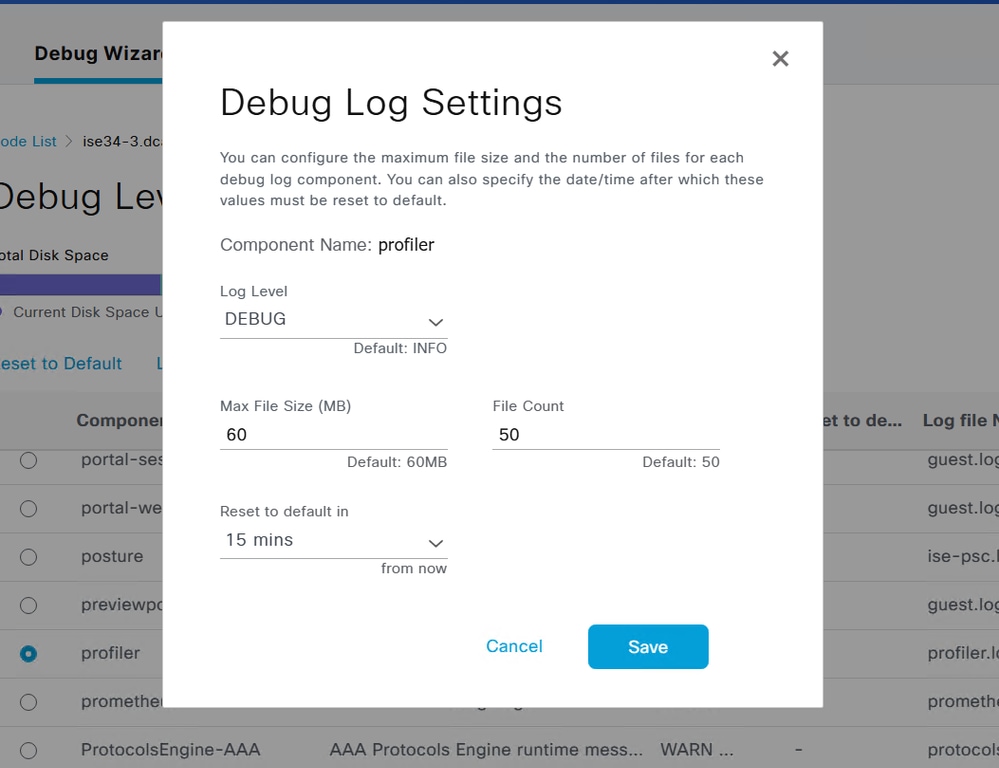

Se os atributos foram enviados do switch, é possível verificar se eles foram recebidos no ISE. Para verificar isso, habilite as depurações do profiler para o nó PSN correto (Administração > Sistema > Registro > Configuração do log de depuração > PSN > profiler > depurar) e execute a autenticação do ponto final mais uma vez.

Procure estas informações:

- Depuração indicando que a prova radius recebeu atributos:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- Depuração indicando que os atributos foram analisados com êxito:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- Depuração indicando que os atributos são processados pelo encaminhador:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

Note: Um encaminhador armazena endpoints no banco de dados do Cisco ISE, juntamente com seus dados de atributos, e notifica o analisador sobre novos endpoints detectados na rede. O analisador classifica pontos finais para grupos de identidade de ponto final e armazena pontos finais com os perfis correspondentes no banco de dados.

Etapa 5. Definindo o perfil de novos atributos e atribuição de dispositivos

Normalmente, depois que novos atributos são adicionados à coleção existente para um dispositivo específico, esse dispositivo ou ponto final é adicionado à fila de criação de perfil para verificar se deve ser atribuído a um perfil diferente com base em novos atributos:

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:falseInformações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

4.0 |

02-Oct-2025

|

Formatação atualizada, cabeçalhos, linguagem tendenciosa |

3.0 |

14-Aug-2024

|

Formatação atualizada, algumas melhorias gramaticais. |

1.0 |

14-Dec-2015

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Piotr BorowiecLíder de entrega ao cliente

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback