Diferenciar tipos de autenticação em plataformas ASA para decisões de política sobre o ISE

Contents

Introduction

Este documento descreve como configurar o Cisco Identity Services Engine (ISE) para utilizar o atributo específico de fornecedor (VSA) RADIUS tipo cliente, a fim diferenciar vários tipos de autenticação usados no Cisco Adaptive Security Appliance (ASA). As empresas geralmente exigem decisões de política com base na forma como o usuário é autenticado no ASA. Isso também permite que você aplique a política às conexões de gerenciamento recebidas no ASA, que nos permite usar o RADIUS em vez do TACACS+, quando prudente.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

-

Autenticação e autorização do ISE.

-

Métodos de autenticação ASA e configuração RADIUS.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco Adaptive Security Appliance versão 8.4.3.

-

Cisco Identity Services Engine versão 1.1.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Atributo do tipo cliente RADIUS VSA 3076/150

O atributo Client-Type foi adicionado ao ASA versão 8.4.3, que permite que o ASA envie o tipo de cliente que se autentica ao ISE em pacotes de solicitação de acesso (e solicitação de relatório) e permite que o ISE tome decisões de política com base nesse atributo. Este atributo não requer configuração no ASA e é enviado automaticamente.

O atributo Client-Type está definido atualmente com estes valores inteiros:

-

Cisco VPN Client (Versão do Internet Key Exchange (IKEv1))

-

VPN SSL do AnyConnect Client

-

VPN SSL sem cliente

-

Cut-Through-Proxy

-

VPN SSL L2TP/IPsec

-

VPN IPsec do AnyConnect Client (IKEv2)

Configurar

Nesta seção, você recebe as informações necessárias para configurar o ISE para utilizar o atributo Client-Type descrito neste documento.

Passo 1

Crie o atributo personalizado

Para adicionar os valores do atributo Tipo de cliente ao ISE, crie o atributo e preencha seus valores como um dicionário personalizado.

-

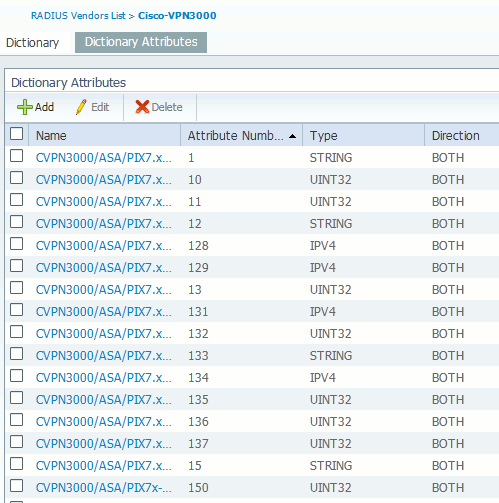

No ISE, navegue até Policy > Policy Elements > Dictionaries > System.

-

Nos dicionários do sistema, navegue até RADIUS > RADIUS Vendors > Cisco-VPN3000.

-

A ID do fornecedor na tela deve ser 3076. Clique na guia Dictionary Attributes.

-

Clique em Adicionar (consulte a Figura 1).

Figura 1: Atributos do dicionário

-

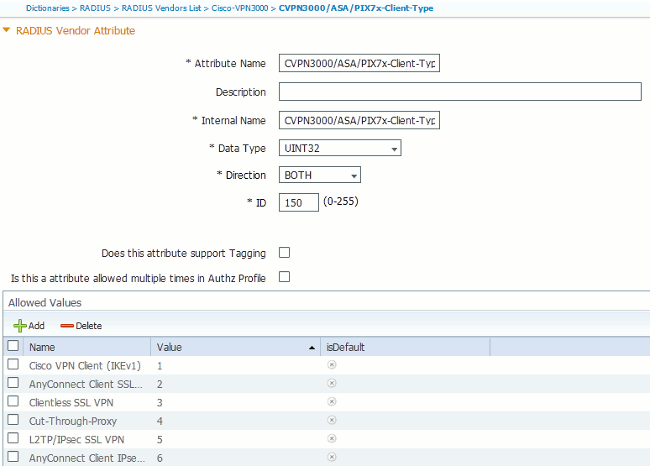

Preencha os campos no formulário de Atributo do fornecedor RADIUS personalizado, conforme mostrado na Figura 2.

Figura 2: Atributo do fornecedor RADIUS

-

Clique no botão Salvar na parte inferior da tela.

-

Passo 2

Adicionar atributo de tipo de cliente

Para utilizar o novo atributo para decisões de política, adicione o atributo a uma regra de autorização na seção condições.

-

No ISE, navegue até Policy > Authorization.

-

Criar uma nova regra ou modificar uma política existente.

-

Na seção condições da regra, expanda o painel de condições e selecione Criar uma nova condição (para uma nova regra) ou Adicionar atributo/valor (para uma regra pré-existente).

-

No campo Select Attribute, navegue para Cisco-VPN3000 > Cisco-VPN3000:CVPN3000/ASA/PIX7x-Client-Type.

-

Escolha o operador apropriado (Iguais ou Não Iguais) para o seu ambiente.

-

Escolha o tipo de autenticação que deseja corresponder.

-

Atribua um resultado de autorização adequado à sua política.

-

Clique em Concluído.

-

Click Save.

Depois que a regra for criada, a Condição de autorização deve ser semelhante ao exemplo na Figura 3.

Figura 3: Exemplo de condição de autorização

Verificar

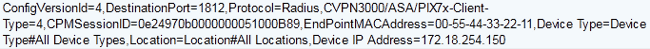

Para verificar se o atributo Client-Type está em uso, examine as autenticações do ASA no ISE.

-

Navegue até Operações > Autenticações

-

Clique no botão Details para a autenticação do ASA.

-

Role para baixo até Other Attributes e procure CVPN3000/ASA/PIX7x-Client-Type= (veja a Figura 4)

Figura 4: Detalhes de outros atributos

-

O campo Outros atributos deve indicar o valor recebido para a autenticação. A regra deve corresponder à política definida na etapa 2 da seção de configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

03-Mar-2013

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback